Planifier le déploiement de Microsoft Entra pour l’approvisionnement d’utilisateurs avec des applications source et cible SAP

Votre organisation s’appuie sur Microsoft pour différents services Azure ou Microsoft 365. Les logiciels et services SAP peuvent également fournir des fonctions critiques, telles que les ressources humaines (RH) et la planification des ressources d’entreprise (ERP) pour votre organisation. Vous pouvez utiliser Microsoft Entra pour orchestrer les identités de vos employés, sous-traitants et autres, ainsi que leur accès, dans vos applications SAP et non SAP.

Ce tutoriel montre comment utiliser les fonctionnalités Microsoft Entra pour gérer les identités de vos applications SAP en fonction des propriétés de ces identités provenant de sources RH SAP. Ce tutoriel suppose que :

- Votre organisation dispose d’un locataire Microsoft Entra dans le cloud commercial avec une licence pour au moins Microsoft Entra ID P1 dans ce locataire. (Certaines étapes illustrent également l’utilisation des fonctionnalités de gouvernance Microsoft Entra ID.)

- Vous êtes administrateur de ce locataire.

- Votre organisation dispose d’un système de sources d’enregistrements de workers, qui est SAP SuccessFactors.

- Votre organisation dispose d’un composant CENTRAL SAP ERP (ECC), SAP S/4HANA, d’autres applications SAP, d’applications SAP BTP et éventuellement d’autres applications non SAP.

- Vous utilisez SAP Cloud Identity Services pour l’approvisionnement et l’authentification unique (SSO) à toutes les applications SAP autres que SAP ECC.

Vue d’ensemble

Ce tutoriel montre comment connecter Microsoft Entra à des sources faisant autorité pour la liste des travailleurs d’une organisation, comme SAP SuccessFactors. Il vous montre également comment utiliser Microsoft Entra pour configurer des identités pour ces travailleurs. Ensuite, vous allez apprendre à utiliser Microsoft Entra pour fournir aux travailleurs l’accès à une ou plusieurs applications SAP, telles que SAP ECC ou SAP S/4HANA.

Le processus est le suivant :

- Planifier: définissez les conditions requises pour les identités et l’accès aux applications de votre organisation. Assurez-vous que Microsoft Entra ID et les services Microsoft Online Services associés répondent aux conditions préalables de l’organisation pour ce scénario.

- Déployer: placez les utilisateurs nécessaires dans Microsoft Entra ID et disposez d’un processus pour maintenir ces utilisateurs à jour avec les informations d’identification appropriées. Affectez aux utilisateurs les droits d’accès nécessaires dans Microsoft Entra. Provisionnez ces utilisateurs et leurs droits d’accès aux applications pour leur permettre de se connecter à ces applications.

- Surveiller: surveillez les flux d’identité pour surveiller les erreurs et ajuster les stratégies et les opérations, si nécessaire.

Une fois le processus terminé, les personnes peuvent se connecter à des applications SAP et non SAP qu’elles sont autorisées à utiliser avec des identités utilisateur Microsoft Entra.

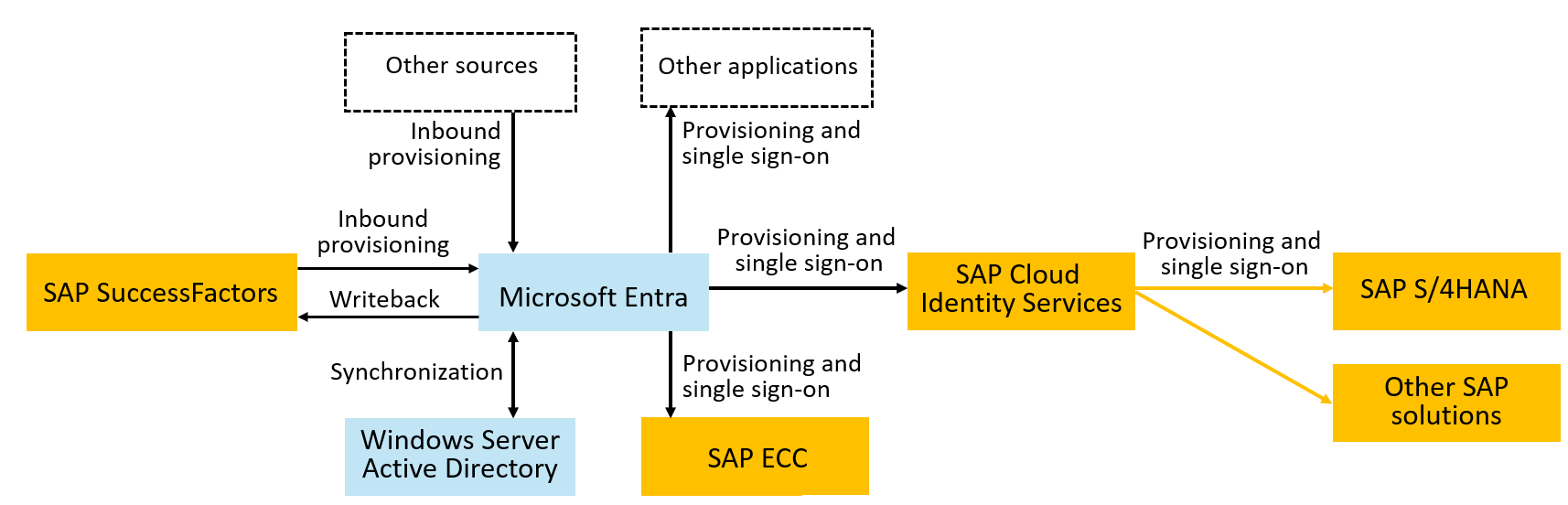

Le diagramme suivant illustre l’exemple de topologie utilisé dans ce didacticiel. Dans cette topologie, les workers sont représentés dans SuccessFactors et doivent avoir des comptes dans un domaine Windows Server Active Directory (Windows Server AD), dans Microsoft Entra, SAP ECC et les applications cloud SAP. Ce tutoriel illustre une organisation disposant d’un domaine Windows Server AD. Toutefois, Windows Server AD n’est pas requis pour ce tutoriel.

Ce tutoriel se concentre sur le cycle de vie des identités pour les utilisateurs qui représentent des employés et d’autres travailleurs. Le cycle de vie des identités pour les invités et le cycle de vie d’accès pour les attributions de rôles, les demandes et les révisions sont en dehors de l’étendue de ce tutoriel.

Planifier les intégrations avec les sources et cibles SAP

Dans cette section, vous allez définir les exigences pour les identités et l’accès aux applications de votre organisation. Cette section met en évidence les décisions clés nécessaires à l’intégration avec les applications SAP. Pour les applications non SAP, vous pouvez également définir des stratégies organisationnelles pour régir l’accès à ces applications.

Si vous utilisez SAP IDM, vous pouvez migrer vos scénarios de gestion des identités de SAP IDM vers Microsoft Entra. Pour plus d’informations, consultez Migrer des scénarios de gestion des identités de SAP IDM vers Microsoft Entra.

Déterminer la séquence d’intégration d’applications et la façon dont les applications s’intègrent à Microsoft Entra

Peut-être que votre organisation a déjà intégré certaines applications à Microsoft Entra pour un sous-ensemble des scénarios d’intégration disponibles. Par exemple, vous avez peut-être intégré SAP Cloud Identity Services à Microsoft Entra for SSO pour bénéficier de l’accès conditionnel, mais vous vous appuyez toujours sur le provisionnement manuel et le déprovisionnement. Vous pouvez également avoir des applications telles que SAP ECC dans votre organisation que vous n’avez pas encore intégrées à Microsoft Entra.

Établissez un ordre de priorité pour que les applications soient intégrées à Microsoft Entra pour l’authentification unique et pour l’approvisionnement. Les organisations commencent généralement à intégrer des applications SaaS (Software as a Service) qui prennent en charge les protocoles modernes. Pour les applications SAP, nous recommandons aux organisations qui ont des applications cloud SAP de démarrer leurs intégrations avec l’authentification unique et les intégrations d’approvisionnement avec SAP Cloud Identity Services en tant que intergiciel. Ici, l’intégration de l’authentification unique et de l’approvisionnement d’utilisateurs à Microsoft Entra peut bénéficier de plusieurs applications SAP.

Vérifiez comment chaque application s’intègre à Microsoft Entra. Si votre application est répertoriée comme l’un des systèmes cibles de SAP Cloud Identity Services, comme SAP S/4HANA ou utilise SAP BTP, vous pouvez utiliser SAP Cloud Identity Services comme intergiciel pour relier l’authentification unique et l’approvisionnement de Microsoft Entra à l’application. Si votre application est SAP ECC, vous pouvez intégrer Microsoft Entra directement à SAP NetWeaver pour l’authentification unique et aux interfaces BAP (Business Application Programming Interfaces) de SAP ECC pour l’approvisionnement.

Pour les applications non SAP, suivez les instructions de Intégrer l’application à Microsoft Entra ID pour déterminer les technologies d’intégration prises en charge pour l’authentification unique et l’approvisionnement pour chacune de vos applications.

Collectez les rôles et autorisations que chaque application fournit. Certaines applications n’ont qu’un seul rôle. Par exemple, SAP Cloud Identity Services n’a qu’un seul rôle, Utilisateur, qui est disponible pour l’affectation. SAP Cloud Identity Services peut lire des groupes à partir de Microsoft Entra ID pour une utilisation dans l’attribution d’application. D’autres applications peuvent exposer plusieurs rôles à gérer via Microsoft Entra ID. Ces rôles d’application font généralement des contraintes générales sur l’accès qu’un utilisateur ayant ce rôle au sein de l’application.

D’autres applications peuvent également s’appuyer sur des appartenances de groupe ou des revendications pour des vérifications de rôle plus précises. Ils peuvent être fournis à chaque application de Microsoft Entra ID dans l’approvisionnement ou les revendications émises à l’aide de protocoles d’authentification unique de fédération. Ils peuvent également être écrits dans Active Directory en tant qu’appartenance à un groupe de sécurité.

Remarque

Si vous utilisez une application à partir de la galerie d’applications Microsoft Entra qui prend en charge l’approvisionnement, Microsoft Entra ID peut importer des rôles définis dans l’application et mettre automatiquement à jour le manifeste de l’application avec les rôles de l’application automatiquement, une fois le provisionnement configuré.

Sélectionnez les rôles et les groupes dont les appartenances doivent être régies dans Microsoft Entra ID. Selon leurs exigences en matière de conformité et de gestion des risques, les organisations hiérarchisent souvent les groupes ou rôles d’application qui donnent un accès privilégié ou un accès aux informations sensibles. Bien que ce didacticiel n’inclut pas les étapes de configuration de l’attribution d’accès, vous devrez peut-être identifier les rôles et les groupes pertinents pour vous assurer que tous leurs membres sont approvisionnés dans les applications.

Définir la stratégie de l’organisation en utilisant les prérequis et d’autres contraintes pour accéder à une application

Dans cette section, vous déterminez les stratégies d’organisation que vous envisagez d’utiliser pour déterminer l’accès à chaque application.

Identifiez s’il existe des conditions préalables requises ou des normes que l’utilisateur doit respecter avant qu’il n’ait accès à une application. Les organisations ayant des exigences de conformité ou des plans de gestion des risques ont toutes des applications sensibles ou vitales pour l’entreprise. Vous avez peut-être déjà documenté les stratégies d’accès pour qui doivent avoir accès à ces applications, avant leur intégration à Microsoft Entra ID. Si ce n’est pas le cas, vous devrez peut-être consulter les parties prenantes telles que les équipes de conformité et de gestion des risques. Vous devez vous assurer que les stratégies utilisées pour automatiser les décisions d’accès sont appropriées pour votre scénario.

Par exemple, dans des circonstances normales, seuls les employés à temps plein ou les employés d’un service ou d’un centre de coûts spécifique doivent par défaut avoir accès à l’application d’un service particulier. Si vous utilisez la gestion des droits d’utilisation de Microsoft Entra dans Microsoft Entra ID Governance, vous pouvez choisir de configurer la stratégie de gestion des droits d’utilisation pour un utilisateur d’un autre service qui demande l’accès à un ou plusieurs approbateurs afin que ces utilisateurs puissent accéder via une exception.

Dans certaines organisations, les demandes d’accès par un employé peuvent avoir deux étapes d’approbation. La première étape consiste à demander le responsable de l’utilisateur. La deuxième étape consiste à demander à l’un des propriétaires de ressources responsables des données conservées dans l’application.

Déterminez la durée pendant laquelle un utilisateur approuvé pour l’accès doit avoir accès et quand cet accès doit disparaître. Pour de nombreuses applications, un utilisateur peut conserver indéfiniment l’accès jusqu’à ce qu’il ne soit plus affilié à l’organisation. Dans certaines situations, l’accès peut être lié à des projets ou des jalons particuliers afin que lorsque le projet se termine, l’accès est supprimé automatiquement. Ou, si seulement quelques utilisateurs utilisent une application par le biais d’une stratégie, vous pouvez configurer des révisions trimestrielles ou annuelles de l’accès de tout le monde via la stratégie afin qu’il y ait une surveillance régulière. Ces scénarios nécessitent Gouvernance Microsoft Entra ID.

Si votre organisation régit déjà l’accès avec un modèle de rôle d’organisation, envisagez d’intégrer ce modèle de rôle organisationnel à Microsoft Entra ID. Vous pouvez avoir un modèle de rôle d’organisation défini qui attribue l’accès en fonction de la propriété d’un utilisateur, tel que son poste ou son service. Ces processus peuvent s’assurer que les utilisateurs perdent l’accès éventuellement lorsque l’accès n’est plus nécessaire, même s’il n’existe pas de date de fin de projet prédéterminée.

Si vous disposez déjà d’une définition de rôle organisationnel, vous pouvez migrer les définitions de rôles organisationnels vers Gouvernance Microsoft Entra ID.

Demandez s’il existe des contraintes en fonction de la séparation des tâches. Ce didacticiel se concentre sur le cycle de vie des identités pour fournir à un utilisateur un accès de base aux applications. Toutefois, lorsque vous planifiez l’intégration d’applications, vous pouvez identifier les contraintes en fonction de la séparation des tâches à appliquer.

Par exemple, supposons qu’il existe une application avec deux rôles d’application, Western Sales et Eastern Sales. Vous souhaitez vous assurer qu’un utilisateur n’a qu’un seul rôle de territoire de vente à la fois. Incluez une liste de toutes les paires de rôles d’application incompatibles pour votre application. Ensuite, si un utilisateur a un rôle, il n’est pas autorisé à demander le deuxième rôle. Les paramètres d’incompatibilité de la gestion des droits d’utilisation Microsoft Entra sur les packages d’accès peuvent appliquer ces contraintes.

Sélectionnez la stratégie d’accès conditionnel appropriée pour l’accès à chaque application. Nous vous recommandons d’analyser vos applications et de les organiser en collections d’applications partageant les mêmes exigences en ressources pour les mêmes utilisateurs.

La première fois que vous intégrez une application d’authentification unique fédérée à Microsoft Entra ID, vous devrez peut-être créer une stratégie d’accès conditionnel pour exprimer des contraintes. Vous devrez peut-être appliquer des exigences pour l’authentification multifacteur (MFA) ou l’accès basé sur l’emplacement pour cette application et les applications suivantes. Vous pouvez également configurer dans l’accès conditionnel que les utilisateurs doivent accepter les conditions d’utilisation.

Pour plus d’informations sur la définition d’une stratégie d’accès conditionnel, consultez Planifier un déploiement d’accès conditionnel.

Déterminez comment les exceptions à vos critères doivent être gérées. Par exemple, une application peut généralement être disponible uniquement pour les employés désignés, mais un auditeur ou un fournisseur peut avoir besoin d’un accès temporaire pour un projet spécifique. Ou, un employé qui voyage peut nécessiter un accès à partir d’un emplacement normalement bloqué, car votre organisation n’a pas de présence dans cet emplacement.

Dans ces situations, si vous avez Microsoft Entra ID Governance, vous pouvez choisir d’avoir également une stratégie de gestion des droits d’utilisation pour l’approbation qui comporte différentes étapes, une limite de temps différente ou un autre approbateur. Un fournisseur connecté en tant qu’utilisateur invité dans votre locataire Microsoft Entra peut ne pas avoir de gestionnaire. Au lieu de cela, un sponsor pour son organisation, un propriétaire de ressource ou un agent de sécurité peut approuver ses demandes d’accès.

Décider de la topologie d’approvisionnement et d’authentification

Maintenant que vous avez déterminé les applications à intégrer à Microsoft Entra pour l’approvisionnement et l’authentification unique des utilisateurs, choisissez le flux de données pour savoir comment les identités utilisateur et leurs attributs sont fournis à ces applications, en fonction des données provenant du système faisant autorité des sources d’enregistrements.

Sélectionnez les sources faisant autorité pour chaque identité et ses attributs. Ce tutoriel suppose que SuccessFactors est le système d’enregistrement faisant autorité pour les utilisateurs qui ont besoin d’accéder aux applications SAP. La configuration de l’approvisionnement d’utilisateurs pilotés par les ressources humaines cloud de SuccessFactors vers Microsoft Entra ID nécessite une planification qui couvre différents aspects. Ces facteurs incluent la détermination de l’ID correspondant et la définition des mappages d’attributs, la transformation d’attribut et les filtres d’étendue.

Pour obtenir des instructions complètes sur ces sujets, reportez-vous au plan de déploiement HR cloud. Pour en savoir plus sur les entités prises en charge, les détails de traitement et la façon de personnaliser l’intégration pour différents scénarios RH, reportez-vous à la référence d’intégration SAP SuccessFactors. Vous pouvez également avoir d’autres sources faisant autorité pour d’autres identités, et certaines identités, telles que des comptes de secours ou d’autres administrateurs informatiques, qui ont Microsoft Entra ID comme source faisant autorité.

Déterminez si des utilisateurs existent ou doivent être approvisionnés dans Windows Server AD en plus de Microsoft Entra ID. Vous pouvez déjà avoir des utilisateurs existants dans Windows Server AD, qui correspondent à vos workers dans votre source RH faisant autorité. Ou peut-être avez-vous configuré SAP ECC ou d’autres applications pour qu’elles s’appuient sur Windows Server via LDAP (Lightweight Directory Access Protocol) ou Kerberos. Dans ces situations, vous approvisionnez des utilisateurs dans Windows Server AD. Ces utilisateurs sont ensuite synchronisés avec Microsoft Entra ID.

Concevoir la toplogie de déploiement de l’agent de provisionnement Microsoft Entra Connect. Si vous utilisez SuccessFactors et que vous avez Windows Server AD, vous devez installer l’agent de provisionnement pour provisionner des utilisateurs dans ces domaines. La topologie de déploiement de l’agent d’approvisionnement Microsoft Entra Connect dépend du nombre de locataires de l’application RH cloud et des sous-domaines Active Directory que vous prévoyez d’intégrer. Si vous avez plusieurs domaines Active Directory, cela dépend si les domaines Active Directory sont contigus ou disjoint. Pour en savoir plus, voir Concevoir la topologie de déploiement de l’agent de provisionnement Microsoft Entra Connect.

Déterminez si vous utiliserez plusieurs conteneurs dans Windows Server AD. Si vous utilisez SuccessFactors et que vous avez Windows Server AD, vous devez déterminer dans chaque domainesi les utilisateurs représentant les travailleurs sont organisés dans une hiérarchie de conteneur. Certaines organisations peuvent créer tous les utilisateurs représentant des employés dans une seule

organizationalUnit, d’autres organisations peuvent en avoir plusieurs. Pour plus d’informations, consultez Configurer l’attribution de conteneur d’UO Active Directory.Décidez si vous souhaitez utiliser Microsoft Entra ID pour approvisionner SAP Cloud Identity Services ou utiliser SAP Cloud Identity Services pour lire à partir de Microsoft Entra ID. Pour plus d’informations sur les fonctionnalités d’approvisionnement de Microsoft Entra, consultez Automatiser l’approvisionnement et le désapprovisionnement d’utilisateurs vers SAP Cloud Identity Services avec Microsoft Entra ID. SAP Cloud Identity Services dispose également de son propre connecteur distinct pour lire les utilisateurs et les groupes à partir de Microsoft Entra ID. Pour plus d’informations, consultez SAP Cloud Identity Services - Approvisionnement d’identités - Microsoft Entra ID en tant que système source.

Déterminez si vous devez approvisionner des utilisateurs dans SAP ECC. Vous pouvez approvisionner des utilisateurs de Microsoft Entra ID dans SAP ECC (anciennement SAP R/3) NetWeaver 7.0 ou version ultérieure. Si vous utilisez d’autres versions de SAP R/3, vous pouvez toujours utiliser les guides fournis dans les connecteurs pour Microsoft Identity Manager 2016 télécharger en tant que référence pour créer votre propre modèle pour l’approvisionnement.

Vérifiez que les conditions préalables de l’organisation sont remplies avant de configurer Microsoft Entra ID

Avant de commencer le processus d’approvisionnement de l’accès aux applications critiques à partir de Microsoft Entra ID, assurez-vous que votre environnement Microsoft Entra est correctement configuré.

Vérifiez que vos environnements Microsoft Entra ID et Microsoft Online Services satisfont auxexigences de conformitépour les applications. La conformité est une responsabilité partagée entre Microsoft, fournisseurs de services cloud et organisations.

Vérifiez que votre locataire Microsoft Entra ID est correctement concédé sous licence. Pour utiliser Microsoft Entra ID pour automatiser l’approvisionnement, votre locataire doit avoir autant de licences pour Microsoft Entra ID P1, au minimum, car il existe des workers qui sont sources à partir de l’application HR source ou des utilisateurs membres (nonguest) approvisionnés.

En outre, l’utilisation de flux de travail de cycle de vie et d’autres fonctionnalités de gouvernance Microsoft Entra ID, telles que les stratégies d’attribution automatique de gestion des droits d’utilisation de Microsoft Entra dans le processus d’approvisionnement, nécessite licences Microsoft Entra ID Governance pour vos employés. Ces licences sont Microsoft Entra ID Governance ou Microsoft Entra ID Governance Step Up for Microsoft Entra ID P2.

Vérifiez que Microsoft Entra ID envoie déjà son journal d’audit, et éventuellement d’autres journaux, à Azure Monitor. Azure Monitor est facultatif mais utile pour régir l’accès aux applications, car Microsoft Entra stocke les événements d’audit uniquement pendant 30 jours dans son journal d’audit. Vous pouvez conserver les données d’audit plus longtemps que cette période de rétention par défaut. Pour plus d’informations, consultez Pendant combien de temps les données de rapport sont-elles conservées par Microsoft Entra ID ?.

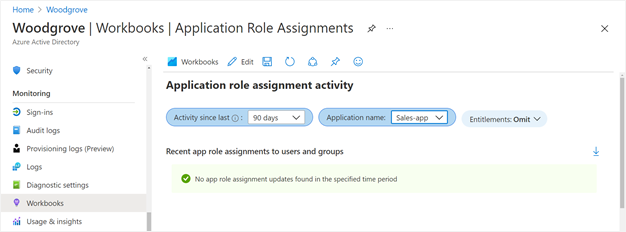

Vous pouvez également utiliser des classeurs Azure Monitor et des requêtes personnalisées et des rapports sur les données d’audit historiques. Vous pouvez vérifier la configuration de Microsoft Entra pour voir si elle utilise Azure Monitor, dans Microsoft Entra ID dans le Centre d’administration Microsoft Entra, en sélectionnant Workbooks. Si cette intégration n’est pas configurée et que vous disposez d’un abonnement Azure et que vous êtes au moins administrateur de la sécurité, vous pouvez configurer Microsoft Entra ID pour utiliser Azure Monitor.

Assurez-vous que seuls des utilisateurs autorisés sont membres des rôles d’administration hautement privilégiés dans votre locataire Microsoft Entra. Les administrateurs disposant au moins d’un des rôles suivants peuvent changer les utilisateurs et leurs attributions de rôles d’application : Administrateur de la gouvernance des identités, Administrateur d’utilisateur, Administrateur d’application, Administrateur d’application cloud ou Administrateur de rôle privilégié. Si vous n’avez pas récemment examiné les appartenances à ces rôles, vous avez besoin d’un utilisateur qui est au moins administrateur de rôles privilégiés pour vous assurer que révision d’accès de ces rôles d’annuaire a démarré.

Vous devez également passer en revue les utilisateurs des rôles Azure dans les abonnements qui contiennent azure Monitor, Logic Apps et d’autres ressources nécessaires pour l’opération de votre configuration Microsoft Entra.

Vérifiez que votre locataire a une isolation appropriée. Si votre organisation utilise Active Directory localement et que ces domaines Active Directory sont connectés à Microsoft Entra ID, vous devez vous assurer que les opérations administratives hautement privilégiées pour les services hébergés dans le cloud sont isolées des comptes locaux. Assurez-vous que vous configuré pour protéger votre environnement cloud Microsoft 365 contre la compromission locale.

Évaluez votre environnement par rapport aux meilleures pratiques de sécurité. Pour évaluer comment sécuriser votre locataire Microsoft Entra ID, passez en revue les meilleures pratiques pour toutes les architectures d’isolation.

Documentez la durée de vie des jetons et les paramètres de session des applications. À la fin de ce tutoriel, vous intégrez des applications SAP ECC ou SAP Cloud Identity Services à Microsoft Entra pour l’authentification unique. La durée pendant laquelle un utilisateur qui a été refusé un accès continu peut continuer à utiliser une application fédérée dépend de la durée de vie de la session de l’application et de la durée de vie du jeton d’accès. La durée de vie de session d’une application dépend de l’application elle-même. Pour en savoir plus sur le contrôle de la durée de vie des jetons d’accès, consultez durées de vie des jetons configurables.

Vérifiez que SAP Cloud Identity Services dispose des mappages de schéma nécessaires pour vos applications

Chacune des applications SAP de votre organisation peut avoir leurs propres exigences que les utilisateurs de ces applications ont certains attributs renseignés lorsqu’elles sont approvisionnées dans l’application.

Si vous utilisez SAP Cloud Identity Services pour approvisionner SAP S/4HANA ou d’autres applications SAP, assurez-vous que SAP Cloud Identity Services dispose des mappages pour envoyer ces attributs de Microsoft Entra ID via SAP Cloud Identity Services dans ces applications. Si vous n’utilisez pas SAP Cloud Identity Services, passez à la section suivante.

- Vérifiez que votre répertoire cloud SAP dispose du schéma utilisateur requis par vos applications cloud SAP. Dans SAP Cloud Identity Services, chaque système cible configuré ajoute des transformations à partir du modèle de données de la source pour les identités fournies à SAP Cloud Identity Services aux exigences de la cible. Vous devrez peut-être modifier ces transformations dans SAP Cloud Identity Services pour correspondre à la façon dont vous prévoyez de modéliser l’identité, en particulier si plusieurs systèmes cibles sont configurés. Enregistrez ensuite le schéma requis à fournir par Microsoft Entra aux applications cloud SAP via SAP Cloud Identity Services.

Définir la relation entre les enregistrements de collaborateur dans votre système de sources d’enregistrements et les utilisateurs dans Microsoft Entra

Chaque attribut requis par vos applications doit provenir d’une source dans votre organisation. Certains attributs peuvent avoir des valeurs qui sont des constantes ou qui sont transformées à partir d’autres attributs. D’autres valeurs peuvent être affectées par un service en ligne Microsoft, comme l’adresse e-mail d’un utilisateur. D’autres attributs, tels que le nom, le service ou d’autres propriétés organisationnelles d’un utilisateur, proviennent généralement d’un système HR d’enregistrement faisant autorité. Pour vous assurer que les enregistrements RH corrects sont mappés aux utilisateurs dans Microsoft Entra ID, collaborez avec vos équipes RH et informatique pour garantir la cohérence des données et planifier les tâches de nettoyage des données.

Déterminez comment mapper les modifications dans le système de source d’enregistrement aux événements de recrutement et de fin de contrat. Si vous souhaitez automatiser les processus de de recrutement et de fin de contrat d’un collaborateur, vous devez mettre en corrélation les informations d’état d’un collaborateur aux attributs dans Microsoft Entra. Pour plus d’informations, voir Déterminer l’état du compte d’utilisateur.

Vérifiez que votre source HR dispose du schéma de collaborateur capable de fournir le schéma requis pour ces applications SAP. Assurez-vous que chaque attribut requis d’une application cloud SAP ou locale qui ne provient pas de Microsoft Entra ou d’un autre service en ligne Microsoft peut être suivi d’une propriété disponible à partir de votre source, telle que SuccessFactors. Si votre source n’a pas le schéma requis, ou si les attributs ne sont pas remplis sur une ou plusieurs identités qui auront accès aux applications ou qui ne sont pas disponibles pour la lecture de Microsoft Entra, vous devez répondre à ces exigences de schéma avant d’activer l’approvisionnement.

Enregistrez le schéma utilisé pour la corrélation entre Microsoft Entra ID et vos systèmes d’enregistrement. Vous pouvez avoir des utilisateurs existants dans Windows Server AD ou Microsoft Entra ID qui correspondent aux workers dans SAP SuccessFactors. Si ces utilisateurs n’ont pas été créés par Microsoft Entra ID, mais par un autre processus, consultez la référence d’attribut SAP SuccessFactors et votre schéma utilisateur Windows Server ou Microsoft Entra pour sélectionner quels attributs sur les objets utilisateur contiennent un identificateur unique pour le worker dans SAP SuccessFactors.

Cet attribut doit être présent avec une valeur unique sur chaque utilisateur qui correspond à un worker afin que Microsoft Entra inbound provisioning puisse déterminer quels utilisateurs existent déjà pour les workers et éviter de créer des utilisateurs en double. L’attribut correspondant par défaut est basé sur l’ID d’employé. Avant d’importer des collaborateurs à partir de la source RH, vous devez vous assurer que la valeur de cet attribut, telle que l’ID employé, est renseignée dans Microsoft Entra ID (pour les utilisateurs cloud uniquement) et Windows Server AD (pour les utilisateurs hybrides) avant de lancer la synchronisation complète et sa valeur identifie de manière unique chaque utilisateur. Pour plus d’informations, consultez Déterminer les attributs correspondants et Générer une valeur d’attribut unique.

Sélectionnez des filtres d’étendue pour ignorer les enregistrements RH qui ne sont plus pertinents. Les systèmes RH ont plusieurs années de données d’emploi, y compris les personnes qui ne font plus partie des collaborateurs depuis des années. Par ailleurs, il est possible que votre équipe informatique soit uniquement intéressée par la liste des employés actifs, les nouvelles recrues et les enregistrements de fin d’embauche qui arrivent après la mise en ligne. Pour filtrer les enregistrements RH qui ne sont plus pertinents du point de vue de votre équipe informatique, collaborez avec votre équipe RH pour ajouter des indicateurs sur l’enregistrement RH, qui peuvent être utilisés dans les filtres d’étendue d’approvisionnement Microsoft Entra. Pour plus d’informations, consultez Définir des filtres d’étendue.

Planifiez la gestion des caractères spéciaux qui peuvent former le nom d’un nouvel utilisateur. Il est courant d’utiliser le prénom et le nom du collaborateur pour créer un

userPrincipalNameunique pour l’utilisateur. Dans Windows Server AD et Microsoft Entra ID, leuserPrincipalNamen’autorise pas les caractères accentués et seuls les caractères suivants sont autorisésA - Z, a - z, 0 - 9, ' . - _ ! # ^ ~. Utilisez la fonction NormalizeDiacritics pour gérer les caractères d’accentuation et construire leuserPrincipalNameapproprié.Planifiez la gestion des chaînes longues provenant de votre source RH. Vérifiez si vos données RH ont des valeurs de chaîne longues associées aux champs RH que vous utiliserez pour remplir les attributs Microsoft Entra ID et Windows Server AD. Chaque attribut Microsoft Entra ID a une longueur de chaîne maximale. Si la valeur du champ RH mappé à l’attribut Microsoft Entra ID contient plus de caractères, la mise à jour de l’attribut peut échouer. L’une des options consiste à passer en revue votre mappage d’attributs et à vérifier s’il existe une possibilité de troncation/mise à jour de valeurs de chaîne longues dans le système RH. Si cette option n’est pas possible, vous pouvez utiliser des fonctions telles que Mid pour tronquer des chaînes longues ou utiliser des fonctions telles que Switch pour mapper des valeurs longues à des valeurs plus courtes/abréviations.

Traitez les valeurs potentiellement vides pour les attributs obligatoires. Il est obligatoire de remplir certains attributs comme

firstName,lastName,CNouUPNlors de la création d’un compte dans Microsoft Entra ID ou Windows Server AD. Si l’un des champs RH correspondant mappé à ces attributs est nul, l’opération de création de l’utilisateur échoue. Par exemple, si vous mappez l’attributCNAD à « nom d’affichage » et si le « nom d’affichage » n’est pas défini pour tous les utilisateurs, vous rencontrez une erreur. L’une des options consiste à examiner les mappages de ces attributs obligatoires et à vérifier que les champs correspondants sont renseignés dans le système RH. Vous pouvez également envisager la vérification des valeurs nulles dans un mappage d’expressions. Par exemple, si le nom d’affichage est vide, concaténez le prénom et le nom pour former le nom d’affichage.

Vérifiez que les BAPI nécessaires pour SAP ECC sont prêtes à être utilisées par Microsoft Entra

L’agent d’approvisionnement Microsoft Entra et le connecteur de services web génériques fournissent une connectivité aux points de terminaison SOAP locaux, y compris les BAPI SAP.

Si vous n’utilisez pas SAP ECC et que vous approvisionnez uniquement les services cloud SAP, passez à la section suivante.

Vérifiez que les BAPI nécessaires à l’approvisionnement sont publiés. Exposez les API nécessaires dans SAP ECC NetWeaver 7.51 pour créer, mettre à jour et supprimer des utilisateurs. Le fichier Connecteurs pour Microsoft Identity Manager 2016 nommé

Deploying SAP NetWeaver AS ABAP 7.pdfvous explique comment vous pouvez exposer les API nécessaires.Enregistrez le schéma disponible pour les utilisateurs SAP existants. Vous disposez peut-être d’utilisateurs existants dans SAP ECC qui correspondent aux travailleurs de votre système d’enregistrement faisant autorité. Toutefois, si ces utilisateurs n’ont pas été créés par Microsoft Entra ID, vous devez avoir un champ rempli sur ces utilisateurs qui peuvent être utilisés comme identificateur unique pour le worker. Ce champ doit être présent avec une valeur unique sur chaque utilisateur qui correspond à un worker. Microsoft Entra provisionnement peut ensuite déterminer quels utilisateurs existent déjà pour les travailleurs et éviter de créer des utilisateurs en double.

Par exemple, vous pouvez utiliser les BAPI SAP

BAPI_USER_GETLISTetBAPI_USER_GETDETAIL. L’un des champs retournés parBAPI_USER_GETDETAILdoit être choisi comme identificateur unique à mettre en corrélation avec la source. Si vous n’avez pas de champ qui correspond à un identificateur unique de la source, vous devrez peut-être utiliser un identificateur unique différent. Par exemple, vous devrez peut-être utiliser le champ SAPaddress.e_mailsi ses valeurs sont uniques sur chaque utilisateur SAP et également présentes sur les utilisateurs Microsoft Entra ID.Enregistrez le schéma requis pour que Microsoft Entra fournisse les BAPI SAP. Par exemple, vous utilisez peut-être le

BAPI_USER_CREATE1SAP BAPI, qui nécessiteADDRESS,COMPANY,DEFAULTS,LOGONDATA,PASSWORD,SELF_REGISTERetUSERNAMEchamps pour créer un utilisateur. Lorsque vous configurez le mappage à partir du schéma utilisateur Microsoft Entra ID aux exigences SAP ECC, mappez les attributs utilisateur ou les constantes de Microsoft ID à chacun de ces champs.

Documenter le flux et les transformations d’attribut de bout en bout

Vous avez identifié les exigences de schéma de vos applications et les champs worker disponibles à partir de votre système de sources d’enregistrement. Documentez maintenant les chemins d’accès pour savoir comment ces champs transitent par Microsoft Entra et, éventuellement, Windows Server AD et SAP Cloud Identity Services, vers les applications.

Dans certains cas, les attributs requis par les applications ne correspondent pas directement aux valeurs de données disponibles à partir de la source. Ensuite, il est nécessaire de transformer les valeurs avant que ces valeurs puissent être fournies à l’application cible.

Il existe plusieurs étapes de traitement où une transformation peut être appliquée.

| Étape | À propos de l’installation | Liens pour plus d’informations |

|---|---|---|

| Dans le système d’enregistrement lui-même | La gestion du cycle de vie des identités Microsoft Entra n’est peut-être pas la seule solution lisant à partir d’un système de source d’enregistrement. L’exécution de la normalisation des données avant d’exposer des données à Microsoft Entra peut également bénéficier d’autres solutions nécessitant des données similaires. | Consultez le système de documentation sur les enregistrements |

| Dans le flux de provisionnement entrant du système d’enregistrement vers Microsoft Entra ou Windows Server AD | Vous pouvez écrire une valeur personnalisée dans un attribut utilisateur Windows Server AD ou un attribut utilisateur Microsoft Entra ID, sur la base d’un ou de plusieurs attributs SuccessFactors. | Expression avec des fonctions de personnalisation |

| Lorsque vous synchronisez à partir de Windows Server AD vers Microsoft Entra ID | Si vous avez déjà des utilisateurs dans Windows Server AD, vous pouvez transformer des attributs de ces utilisateurs à mesure qu’ils sont placés dans Microsoft Entra ID. | Comment personnaliser une règle de synchronisation dans Microsoft Entra Connect et utiliser le générateur d’expressions avec Microsoft Entra Cloud Sync |

| Dans le flux d’approvisionnement sortant de Microsoft Entra ID vers SAP Cloud Identity Services, SAP ECC ou d’autres applications non SAP | Lorsque vous configurez l’approvisionnement sur une application, l’un des types de mappages d’attributs que vous pouvez spécifier est un mappage d’expression d’un ou plusieurs des attributs dans Microsoft Entra ID à un attribut dans la cible. | Expression avec des fonctions de personnalisation |

| Dans l’authentification unique fédérée sortante | Par défaut, la plateforme d’identités Microsoft émet un jeton SAML à destination d’une application qui contient une revendication, dont la valeur est le nom d’utilisateur de l’utilisateur (ou nom d’utilisateur principal) qui peut identifier l’utilisateur de façon unique. Le jeton SAML contient également d’autres revendications qui incluent l’adresse e-mail ou le nom complet de l’utilisateur, et vous pouvez utiliser des fonctions de transformation de revendications. | Personnaliser les revendications de jeton SAML et Revendications de jeton JSON client |

| Dans SAP Cloud Identity Services | Dans SAP Cloud Identity Services, chaque système cible configuré ajoute des transformations à partir du modèle de données de la source pour les identités fournies à SAP Cloud Identity Services aux exigences de la cible. Vous devrez peut-être modifier ces transformations dans SAP Cloud Identity Services pour correspondre à la façon dont vous prévoyez de modéliser l’identité, en particulier si plusieurs systèmes cibles sont configurés. Cette approche peut être appropriée lorsque l’exigence d’attribut est spécifique à une ou plusieurs applications SAP connectées à SAP Cloud Identity Services. | SAP Cloud Identity Services - Gérer la transformation |

Préparer l’émission de nouvelles informations d’identification d’authentification

Si vous utilisez Windows Server AD, envisagez d’émettre des informations d’identification Windows Server AD pour les travailleurs qui ont besoin d’un accès à l’application et n’ont pas de comptes d’utilisateur Windows Server AD précédemment. Historiquement, dans certaines organisations, les utilisateurs ont été approvisionnés directement dans les référentiels d’applications. Les travailleurs n’ont reçu que des comptes d’utilisateur Windows Server AD s’ils ont besoin d’une boîte aux lettres Microsoft Exchange ou d’un accès aux applications intégrées à Windows Server AD.

Dans ce scénario, si vous configurez l’approvisionnement entrant vers Windows Server AD, Microsoft Entra crée des utilisateurs dans Windows Server AD, à la fois pour les travailleurs existants qui n’ont pas précédemment de comptes d’utilisateur Windows Server AD et de nouveaux travailleurs. Si les utilisateurs se connectent au domaine Windows, nous vous recommandons de s’inscrire à Windows Hello Entreprise pour une authentification plus forte qu’un mot de passe.

Si vous n’utilisez pas Windows Server AD, envisagez d’émettre des informations d’identification Microsoft Entra ID pour les travailleurs qui ont besoin d’un accès à l’application et n’ont pas de comptes d’utilisateur Microsoft Entra ID précédemment. Si vous configurez l’approvisionnement entrant vers Microsoft Entra ID, ne passez pas en premier à Windows Server AD, Microsoft Entra crée des utilisateurs dans Microsoft Entra, à la fois pour les travailleurs existants qui n’ont pas précédemment de comptes d’utilisateur Microsoft Entra ID et de nouveaux travailleurs.

Si les utilisateurs ont besoin de mots de passe, vous pouvez déployer la fonctionnalité de réinitialisation de mot de passe en libre-service (SSPR) Microsoft Entra ID pour que l’utilisateur réinitialise son mot de passe. Vous pouvez provisionner l’attribut Numéro de téléphone de l’application RH cloud. Une fois que l’attribut Numéro de téléphone mobile est dans Microsoft Entra ID, vous pouvez activer la SSPR pour le compte de l’utilisateur. Ensuite, le premier jour, le nouvel utilisateur peut utiliser le numéro de téléphone mobile enregistré et vérifié pour l’authentification. Reportez-vous à la documentation SSPR pour plus d’informations sur la façon de préremplir les informations de contact d’authentification.

Si des utilisateurs utilisent l’authentification renforcée, activez la stratégie Passe d’accès temporaire afin de pouvoir générer des passes d’accès temporaires pour les nouveaux utilisateurs.

Vérifiez que les utilisateurs sont prêts pour Microsoft Entra MFA. Nous vous recommandons d’exiger l’authentification multifacteur Microsoft Entra pour les applications critiques pour l’entreprise intégrées via la fédération. Pour ces applications, une stratégie doit obliger l’utilisateur à respecter une exigence MFA avant Microsoft Entra ID qui lui permet de se connecter à une application. Certaines organisations peuvent également bloquer l’accès par emplacements ou exiger que l’utilisateur accède à partir d’un appareil inscrit.

S’il n’existe pas de stratégie appropriée qui inclut les conditions nécessaires en matière d’authentification, d’emplacement, d’appareil et de conditions d’utilisation, alors ajoutez une stratégie à votre déploiement d’accès conditionnel.

Préparez-vous à émettre un passe d’accès temporaire pour les nouveaux travailleurs. Si vous disposez de Gouvernance Microsoft Entra ID et que vous configurez l’approvisionnement entrant vers Microsoft Entra ID, envisagez de configurer les workflows de cycle de vie pour émettre un Passe d’accès temporaire pour les nouveaux employés.

Prévoir un pilote

L’intégration des processus opérationnels RH et des workflows d’identité de sources RH vers les systèmes cibles requiert une quantité considérable de validation, transformation et nettoyage des données et de test de bout en bout avant de pouvoir déployer la solution en production.

Exécutez la configuration initiale dans un environnement pilote avant de la mettre à l’échelle de tous les utilisateurs en production.

Déployer des intégrations Microsoft Entra

Dans cette section, vous allez :

Placer les utilisateurs dans Microsoft Entra ID depuis un système source faisant autorité.

Provisionnez ces utilisateurs sur SAP Cloud Identity Services ou SAP ECC pour leur permettre de se connecter à des applications OU applications SAP sur SAP BTP.

Mettre à jour le schéma utilisateur Windows Server AD

Si vous approvisionnez des utilisateurs dans Windows Server AD et Microsoft Entra ID, assurez-vous que votre environnement Windows Server AD et vos agents Microsoft Entra associés sont prêts à transporter les utilisateurs vers et hors de Windows Server AD avec le schéma nécessaire pour vos applications SAP.

Si vous n’utilisez pas Windows Server AD, passez à la section suivante.

Étendez le schéma Windows Server AD, si nécessaire. Pour chaque attribut utilisateur requis par Microsoft Entra et vos applications qui ne font pas déjà partie du schéma utilisateur Windows Server AD, vous devez sélectionner un attribut d’extension utilisateur Windows Server AD intégré. Vous devez également étendre le schéma Windows Server AD pour avoir un emplacement pour que Windows Server AD contienne cet attribut. Cette exigence inclut également les attributs utilisés pour l’automatisation, tels que la date de jonction et la date de départ d’un employé.

Par exemple, certaines organisations peuvent utiliser les attributs

extensionAttribute1etextensionAttribute2pour contenir ces propriétés. Si vous choisissez d’utiliser les attributs d’extension intégrés, vérifiez que ces attributs ne sont pas déjà utilisés par d’autres applications LDAP de Windows Server AD ou par des applications intégrées à Microsoft Entra ID. D’autres organisations créent de nouveaux attributs Windows Server AD avec des noms spécifiques à leurs exigences, commecontosoWorkerId.Vérifiez que les utilisateurs Windows Server AD existants ont des attributs nécessaires pour la corrélation avec la source RH. Peut-être avez-vous des utilisateurs existants dans Windows Server AD qui correspondent aux workers. Ces utilisateurs doivent avoir un attribut dont la valeur est unique et correspond à une propriété dans le système faisant autorité de la source d’enregistrement pour ces workers.

Par exemple, certaines organisations utilisent un attribut comme

employeeIddans Windows Server AD. S’il existe des utilisateurs qui n’ont pas cet attribut, il se peut qu’ils ne soient pas pris en compte lors de l’intégration suivante. Ensuite, l’approvisionnement automatisé entraîne la création d’utilisateurs en double dans Windows Server AD. Lorsqu’un utilisateur quitte, les utilisateurs d’origine ne sont pas mis à jour ou supprimés. Vous pouvez utiliser :- Le pipeline PowerShell sur un ordinateur joint à un domaine avec la commande

Get-ADUserpour obtenir tous les utilisateurs d’un conteneur Active Directory. - Commande

where-objectpour filtrer les utilisateurs qui ont un attribut manquant avec un filtre comme{$_.employeeId -eq $null}. - Commande

export-csvpour exporter les utilisateurs résultants vers un fichier CSV.

Assurez-vous qu’aucun utilisateur ne correspond aux workers qui manquent cet attribut. S’il y en a, vous devez modifier ces utilisateurs dans Windows Server AD pour ajouter l’attribut manquant avant de continuer.

- Le pipeline PowerShell sur un ordinateur joint à un domaine avec la commande

Étendez le schéma Microsoft Entra ID et configurez les mappages du schéma Windows Server AD au schéma utilisateur Microsoft Entra ID. Si vous utilisez Microsoft Entra Connect Sync, effectuez les étapes décrites dans Microsoft Entra Connect Sync : Extensions d’annuaire pour étendre le schéma utilisateur Microsoft Entra ID avec des attributs. Configurez les mappages Microsoft Entra Connect Sync pour les attributs de Windows Server AD sur ces attributs.

Si vous utilisez Microsoft Entra Cloud Sync, effectuez les étapes décrites dans extensions d’annuaire Microsoft Entra Cloud Sync et le mappage d’attributs personnalisés pour étendre le schéma utilisateur Microsoft Entra ID avec d’autres attributs nécessaires. Configurez les mappages Microsoft Entra Cloud Sync pour les attributs de Windows Server AD sur ces attributs. Vérifiez que vous synchronisez les attributs requis par les flux de travail de cycle de vie.

Attendez que la synchronisation entre Windows Server AD et Microsoft Entra ID se termine. Si vous avez apporté des modifications aux mappages pour approvisionner davantage d’attributs à partir de Windows Server AD, attendez que ces modifications pour les utilisateurs passent de Windows Server AD à Microsoft Entra ID afin que la représentation Microsoft Entra ID des utilisateurs ait l’ensemble complet d’attributs de Windows Server AD.

Si vous utilisez la synchronisation cloud Microsoft Entra Connect, vous pouvez analyser le

steadyStateLastAchievedTimede l’état de synchronisation en récupérant le travail de synchronisation du principal de service représentant la synchronisation cloud. Si vous n’avez pas l’ID du principal de service, consultez Afficher le schéma de synchronisation.Créez tous les conteneurs nécessaires dans Windows Server AD. Si vous provisionnez des utilisateurs dans des unités d’organisation dans le domaine, vérifiez que ces conteneurs

organizationalUnitexistent avant d’activer l’agent de provisionnement.

Mettre à jour le schéma utilisateur Microsoft Entra ID

Si vous utilisez Windows Server AD, vous avez déjà étendu le schéma utilisateur Microsoft Entra ID dans le cadre de la configuration des mappages à partir de Windows Server AD. Si cette étape est terminée, passez à la section suivante.

Si vous n’utilisez pas Windows Server AD, suivez les étapes décrites dans cette section pour étendre le schéma utilisateur Microsoft Entra ID.

Créez une application pour conserver les extensions de schéma Microsoft Entra. Pour les locataires qui ne sont pas synchronisés à partir de Windows Server AD, les extensions de schéma doivent faire partie d’une nouvelle application. Si ce n’est déjà fait, créez une application pour représenter les extensions de schéma. Cette application n’a pas d’utilisateurs qui lui sont affectés.

Identifiez l’attribut pour la corrélation avec le système d’enregistrement. Vous disposez peut-être d’utilisateurs existants dans Microsoft Entra ID qui correspondent aux travailleurs. Ensuite, ces utilisateurs doivent avoir un attribut dont la valeur est unique et correspond à une propriété dans le système faisant autorité de la source d’enregistrement pour ces workers.

Par exemple, certaines organisations étendent leur schéma utilisateur Microsoft Entra ID pour avoir un nouvel attribut à cet effet. Si vous n’avez pas déjà créé d’attribut à cet effet, incluez-le en tant qu’attribut à l’étape suivante.

Étendez le schéma utilisateur Microsoft Entra ID pour de nouveaux attributs. Créez des extensions de schéma de répertoire pour chaque attribut requis par les applications SAP qui ne font pas déjà partie du schéma utilisateur Microsoft Entra ID. Ces attributs permettent à Microsoft Entra de stocker plus de données sur les utilisateurs. Vous pouvez étendre le schéma en créant un attribut d’extension.

Vérifiez que les utilisateurs de Microsoft Entra ID peuvent être corrélés avec les enregistrements de travail dans la source HR

Vous disposez peut-être d’utilisateurs existants dans Microsoft Entra ID qui correspondent aux travailleurs. Ensuite, ces utilisateurs doivent avoir un attribut dont la valeur est unique et correspond à une propriété dans le système faisant autorité de la source d’enregistrement pour ces workers.

Par exemple, certaines organisations peuvent étendre leur schéma utilisateur Microsoft Entra ID pour avoir un nouvel attribut à cet effet. S’il existe des utilisateurs qui n’ont pas cet attribut, il se peut qu’ils ne soient pas pris en compte lors de l’intégration suivante. Ensuite, l’approvisionnement automatisé entraîne la création d’utilisateurs en double dans Windows Server AD. Lorsqu’un utilisateur quitte, les utilisateurs d’origine ne sont pas mis à jour ou supprimés.

Récupérez les utilisateurs à partir de Microsoft Entra ID. Vérifiez que tout utilisateur déjà dans Microsoft Entra ID qui représente un worker a un attribut afin qu’il puisse être corrélé. En règle générale, quelques utilisateurs de Microsoft Entra ID ne correspondent pas aux workers de votre système d’enregistrement faisant autorité. Ces utilisateurs incluent le compte de secours pour l’accès administratif d’urgence, les comptes pour les fournisseurs informatiques et les invités professionnels. Le reste des utilisateurs doit déjà avoir un attribut avec une valeur unique à utiliser pour la corrélation.

Si certains utilisateurs ne sont pas corrélés, ils peuvent être manqués pour les mises à jour et la déprovisionnement. Microsoft Entra peut même créer des utilisateurs en double. Par exemple, si l’exigence est que tous les utilisateurs membres (à part le compte d’arrêt) disposent d’un attribut

employeeid, vous pouvez identifier ces utilisateurs avec un pipeline de commande PowerShell similaire au script suivant :$u = get-mguser -all -property id,displayname,userprincipalname,usertype,employeeid | Where-Object {$_.UserType -ne 'Guest' -and $_.EmployeeId -eq $null}

Configurer les prérequis pour les fonctionnalités de gouvernance des identités

Si vous avez identifié la nécessité d’une fonctionnalité de gouvernance Microsoft Entra ID, telle que la gestion des droits d’utilisation de Microsoft Entra ou les workflows de cycle de vie Microsoft Entra, déployez ces fonctionnalités avant d’introduire des travailleurs en tant qu’utilisateurs dans Microsoft Entra ID.

Chargez le document de conditions d’utilisation, si nécessaire. Si vous avez besoin que les utilisateurs acceptent les conditions d’utilisation avant qu’ils puissent accéder à une application, créez et chargez le document de conditions d’utilisation afin qu’il puisse être inclus dans une stratégie d’accès conditionnel.

Créez un catalogue, si nécessaire. Par défaut, lorsqu’un administrateur interagit d’abord avec la gestion des droits d’utilisation De Microsoft Entra, un catalogue par défaut est automatiquement créé. Toutefois, les packages d’accès pour les applications régies doivent se trouver dans un catalogue désigné. Pour créer un catalogue dans le centre d’administration Microsoft Entra, suivez les étapes de la section Créer un catalogue.

Pour créer un catalogue à l’aide de PowerShell, suivez les étapes décrites dans les sections Authentifier auprès de Microsoft Entra ID et Créer un catalogue.

Créez un flux de travail de jointure. Si vous configurez l’approvisionnement entrant vers Microsoft Entra ID, configurez un flux de travail de jointure de flux de travail de cycle de vie avec une tâche pour émettre un Passe d’accès temporaire pour les nouveaux travailleurs.

Créez un flux de travail de sortant qui bloque les connexions. Dans les flux de travail Microsoft Entra Lifecycle, configurez un flux de travail sortant avec une tâche qui empêche les utilisateurs de se connecter. Ce flux de travail peut s’exécuter à la demande. Si vous n’avez pas configuré l’approvisionnement entrant à partir des sources d’enregistrement pour empêcher les workers de se connecter après leur date de congé planifiée, configurez un flux de travail de castor pour qu’il s’exécute sur les dates de congé planifiées de ces workers.

Créez un flux de travail de sortant pour supprimer des comptes d’utilisateur. Si vous le souhaitez, configurez un flux de travail de sortant avec une tâche pour supprimer un utilisateur. Planifiez l’exécution de ce flux de travail pendant une période donnée, par exemple 30 ou 90 jours, après la date de congé planifiée du travailleur.

Connecter des utilisateurs dans Microsoft Entra ID aux enregistrements des employés provenant de la source RH

Cette section montre comment intégrer Microsoft Entra ID à SAP SuccessFactors en tant que système d’enregistrement de la source RH.

Configurez le système d’enregistrement avec un compte de service et accordez les autorisations appropriées pour Microsoft Entra ID. Si vous utilisez SAP SuccessFactors, suivez les étapes de la section Configuration de SuccessFactors pour l’intégration.

Configurez les mappages entrants depuis votre système d’enregistrement vers Windows Server AD ou Microsoft Entra ID. Si vous utilisez SAP SuccessFactors et provisionnez des utilisateurs dans Windows Server AD et Microsoft Entra ID, suivez les étapes de la section Configuration de l’approvisionnement d’utilisateurs de SuccessFactors vers Active Directory.

Si vous utilisez SAP SuccessFactors et que vous n’effectuez pas d’approvisionnement dans Windows Server AD, suivez les étapes de la section Configuration de l’approvisionnement d’utilisateurs de SuccessFactors vers Microsoft Entra ID.

Lorsque vous configurez les mappages, vérifiez que vous avez configuré un mappage avec des objets Match à l’aide de cet attribut pour l’attribut Windows Server AD ou l’attribut utilisateur Microsoft Entra ID utilisé pour la corrélation. Configurez également les mappages pour les attributs requis pour les dates de jonction et de départ de l’employé, ainsi que tous les attributs requis par les applications de destination, qui proviennent de la source RH.

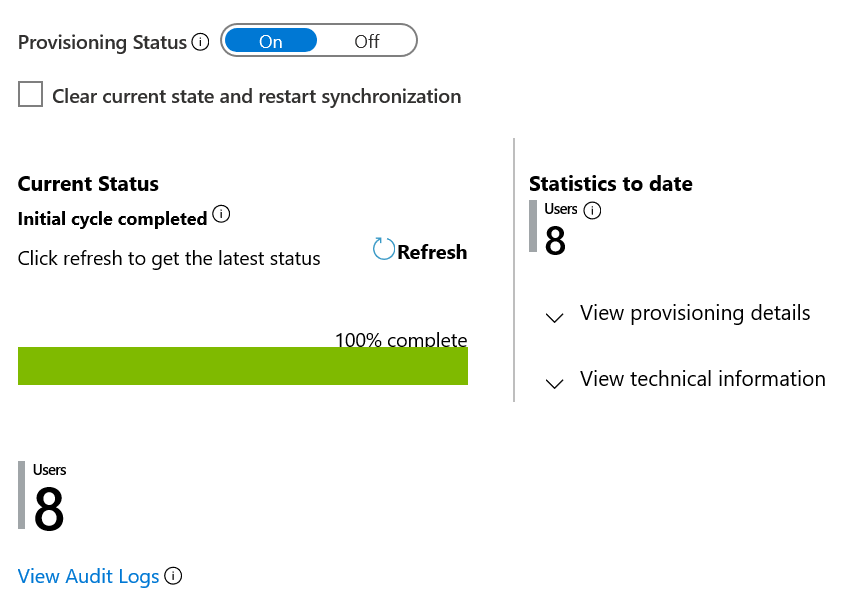

Effectuez l’approvisionnement entrant initial depuis le système d’enregistrement. Si vous utilisez SAP SuccessFactors et approvisionnez des utilisateurs dans Windows Server AD et Microsoft Entra ID, suivez les étapes de la section Activer et lancer l’approvisionnement. Si vous utilisez SAP SuccessFactors et non l’approvisionnement dans Windows Server AD, suivez les étapes de la section Activer et lancer l’approvisionnement. Pour les locataires de l’application RH Cloud importants (>30 000 utilisateurs),exécutez le cycle initial par étapes progressives, comme décrit dans Planifier le cycle initial.

Attendez la fin de la synchronisation initiale à partir du système d’enregistrement. Si vous effectuez la synchronisation entre SAP SuccessFactors et Windows Server AD ou Microsoft Entra ID, une fois la synchronisation initiale effectuée dans le répertoire, Microsoft Entra met à jour le rapport de synthèse d’audit sous l’onglet Provisionnement de l’application SAP SuccessFactors dans le Centre d’administration Microsoft Entra.

Si vous effectuez un approvisionnement dans Windows Server AD, attendez que les nouveaux utilisateurs créés dans Windows Server AD, ou ceux mis à jour dans Windows Server AD, soient synchronisés entre Windows Server AD et Microsoft Entra ID. Attendez que les modifications apportées aux utilisateurs dans Windows Server AD effectuent leur chemin vers Microsoft Entra ID afin que la représentation Microsoft Entra ID des utilisateurs dispose de l’ensemble complet d’utilisateurs et de leurs attributs à partir de Windows Server AD.

Si vous utilisez Microsoft Entra Cloud Sync, vous pouvez surveiller

steadyStateLastAchievedTimel’état de synchronisation en récupérant le travail de synchronisation du principal de service représentant Microsoft Entra Cloud Sync. Si vous n’avez pas l’ID du principal de service, consultez Afficher le schéma de synchronisation.Vérifiez que les utilisateurs ont été approvisionnés dans Microsoft Entra ID. À ce stade, les utilisateurs doivent être présents dans Microsoft Entra ID avec les attributs requis par les applications cibles. Par exemple, vous pouvez exiger que les utilisateurs aient les attributs

givenname,surnameetemployeeID. Pour afficher le nombre d’utilisateurs avec des attributs particuliers ou manquants, vous pouvez utiliser des commandes PowerShell similaires au script suivant :$u = get-mguser -all -property id,displayname,userprincipalname,usertype,givenname,surname,employeeid $u2 = $u | where-object {$_.usertype -ne 'Guest' -and $_.employeeid -ne $null} $u2c = $u2.Count write-output "member users with employeeID attribute: $u2c" $u3 = $u| Where-Object {$_.UserType -ne 'Guest' -and ($_.EmployeeId -eq $null -or $_.GivenName -eq $null -or $_.Surname -eq $null)} $u3c = $u3.Count write-output "member users missing employeeID, givenname or surname attributes: $u3c"Vérifiez qu’aucun compte non lié inattendu n’est dans Microsoft Entra ID. En règle générale, quelques utilisateurs de Microsoft Entra ID ne correspondent pas aux workers de votre système d’enregistrement faisant autorité. Ils incluent le compte de secours pour l’accès administratif d’urgence, les comptes pour les fournisseurs informatiques et les invités professionnels.

Toutefois, ils peuvent également être des comptes orphelins dans Microsoft Entra qui ressemblent à ces comptes de workers actuels, mais qui n’ont pas été synchronisés avec un enregistrement worker. Les comptes orphelins peuvent provenir d’anciens employés qui ne sont plus dans le système HR. Ils peuvent également provenir d’erreurs correspondantes. Ou ils peuvent provenir de problèmes de qualité des données, tels qu’une personne qui a changé leur nom ou qui a été réembauché.

Testez correctement les activités de recrutement, de mise à jour et de fin de contrat dans un système d’enregistrement en amont pour s’assurer qu’elles sont transmises correctement à Microsoft Entra. Pour plus d’informations, consultez Test du plan.

Approvisionner des utilisateurs et leurs droits d’accès aux applications et leur permettre de se connecter à ces applications

Maintenant que les utilisateurs existent dans Microsoft Entra ID, dans les sections suivantes, vous les approvisionnez dans les applications cibles.

Attribuer des utilisateurs vers SAP Cloud Identity Services

Les étapes de cette section configurent l’approvisionnement depuis Microsoft Entra ID vers SAP Cloud Identity Services. Par défaut, configurez Microsoft Entra ID pour approvisionner et déprovisionner automatiquement les utilisateurs dans SAP Cloud Identity Services. Ensuite, ces utilisateurs peuvent s’authentifier auprès de SAP Cloud Identity Services et avoir accès à d’autres charges de travail SAP intégrées à SAP Cloud Identity Services. SAP Cloud Identity Services prend en charge l’approvisionnement à partir de son répertoire d’identité local vers d’autres applications SAP en tant que systèmes cibles.

Vous pouvez également configurer SAP Cloud Identity Services pour lire depuis Microsoft Entra ID. Si vous utilisez SAP Cloud Identity Services pour lire des utilisateurs et éventuellement des groupes à partir de Microsoft Entra ID, suivez les instructions SAP sur la configuration de SAP Cloud Identity Services. Passez ensuite à la section suivante.

Si vous n’utilisez pas SAP Cloud Identity Services, passez à la section suivante.

Vérifiez que vous disposez d’untenant SAP Cloud Identity Servicesavec un compte d’utilisateur dans SAP Cloud Identity Services avec des autorisations de niveau Administrateur.

Configurer SAP Cloud Identity Services pour l’approvisionnement. Connectez-vous à votre console d’administration SAP Cloud Identity Services et suivez les étapes décrites dans la section Configurer SAP Cloud Identity Services pour l’approvisionnement.

Ajoutez SAP Cloud Identity Services depuis la galerie et configurez l’approvisionnement automatique d’utilisateurs dans SAP Cloud Identity Services. Suivez les étapes décrites dans les sections Ajouter SAP Cloud Identity Services depuis la galerie et Configurer l’approvisionnement automatique d’utilisateurs dans SAP Cloud Identity Services.

Approvisionnez un nouvel utilisateur de test depuis Microsoft Entra ID vers SAP Cloud Identity Services. Vérifiez que l’intégration de l’approvisionnement est prête en suivant les étapes de la section Approvisionner un nouvel utilisateur de test depuis Microsoft Entra ID vers SAP Cloud Identity Services.

Vérifiez que les utilisateurs existants dans Microsoft Entra et SAP Cloud Identity Services peuvent être corrélés. Pour comparer les utilisateurs dans Microsoft Entra ID avec ces utilisateurs déjà dans SAP Cloud Identity Services, suivez les étapes décrites dans ces sections :

Attribuez des utilisateurs existants de SAP Cloud Identity Services à l’application dans Microsoft Entra ID. Suivez les étapes de la section Attribuer des utilisateurs à l’application SAP Cloud Identity Services dans Microsoft Entra ID. Dans ces étapes, vous devez :

- Résolvez les problèmes d’approvisionnement afin que l’approvisionnement ne soit pas mis en quarantaine.

- Recherchez les utilisateurs présents dans SAP Cloud Identity Services et ne sont pas déjà affectés à l’application dans Microsoft Entra ID.

- Affectez les utilisateurs restants.

- Surveillez la synchronisation initiale.

Attendez la synchronisation depuis Microsoft Entra ID vers SAP Cloud Identity Services. Attendez que tous les utilisateurs affectés à l’application soient approvisionnés. Un cycle initial dure entre 20 minutes et plusieurs heures. Le minutage dépend de la taille du répertoire Microsoft Entra et du nombre d’utilisateurs dans l’étendue de l’approvisionnement. Vous pouvez surveiller la propriété

steadyStateLastAchievedTimede l’état de synchronisation en récupérant le travail de synchronisation du principal de service qui représente SAP Cloud Identity Services.Recherchez les erreurs d’approvisionnement. Consultez le journal de provisionnement via le centre d’administration Microsoft Entra ou les API Graph. Filtrez le journal sur l’état Échec.

S’il existe des échecs avec un code d’erreur de

DuplicateTargetEntries, ce code indique une ambiguïté dans vos règles de correspondance d’approvisionnement. Pour vous assurer que chaque utilisateur Microsoft Entra correspond à un utilisateur d’application, vous devez mettre à jour les utilisateurs Microsoft Entra ou les mappages utilisés pour la correspondance. Filtrez ensuite le journal sur l’action Créer et l’état Ignorer.Si les utilisateurs ont été ignorés avec le code

SkipReasonde *NotEffectivelyEntitled, cet événement de journal peut indiquer que les comptes d’utilisateur dans Microsoft Entra ID n’ont pas été mis en correspondance, car l’état du compte d’utilisateur était Désactivé.Comparez les utilisateurs dans SAP Cloud Identity Services à ceux dans Microsoft Entra ID. Répétez les étapes de la section Vérifier que les utilisateurs SAP Cloud Identity Services existants disposent des attributs de correspondance nécessaires pour réexporter les utilisateurs depuis SAP Cloud Identity Services. Vérifiez ensuite que les utilisateurs exportés disposent des propriétés nécessaires pour les applications SAP. Vous pouvez utiliser la commande PowerShell

where-objectpour filtrer la liste des utilisateurs et n’extraire que ceux qui ont un attribut manquant, avec un filtre comme{$_.employeeId -eq $null}.Configurez l’authentification unique fédérée de Microsoft Entra vers SAP Cloud Identity Services. Activez l’authentification unique SAML pour SAP Cloud Identity Services. Suivez les instructions fournies dans le didacticiel d’authentification unique SAP Cloud Identity Services.

Créez des groupes pour les rôles d’application SAP BTP et attribuez des groupes à la collection de rôles BTP. Si vous avez des applications sur BTP, vous pouvez créer des groupes de sécurité Microsoft Entra et mapper ces ID de groupe aux rôles d’application. Pour plus d’informations, consultez Gestion de l’accès à SAP BTP.

Placez le point de terminaison web de l’application dans l’étendue de la stratégie d’accès conditionnel appropriée. Vous disposez peut-être d’une stratégie d’accès conditionnel existante qui a été créée pour une autre application soumise aux mêmes exigences de gouvernance. Vous pouvez ensuite mettre à jour cette stratégie pour qu’elle s’applique également à cette application pour éviter d’avoir un grand nombre de stratégies.

Après avoir effectué les mises à jour, vérifiez que les stratégies attendues sont appliquées. Vous pouvez voir quelles stratégies s’appliqueraient à un utilisateur avec l’outil de accès conditionnel.

Vérifiez qu’un utilisateur de test peut se connecter aux applications SAP. Vous pouvez utiliser Microsoft Mes applications pour tester l’authentification unique de l’application. Vérifiez qu’un utilisateur de test a été affecté à l’application SAP Cloud Identity Services et approvisionné de Microsoft Entra ID vers SAP Cloud Identity Services. Ensuite, connectez-vous à Microsoft Entra en tant qu’utilisateur et accédez à

myapps.microsoft.com.Lorsque vous sélectionnez la vignette SAP Cloud Identity Services dans Mes applications, si vous avez configuré l’intégration en mode fournisseur de services (SP), vous êtes redirigé vers la page de connexion de l’application pour lancer le flux de connexion. Si vous avez configuré en mode fournisseur d’identité (IDP), vous êtes connecté automatiquement à l’application SAP Cloud Identity Services pour laquelle vous avez configuré l’authentification unique.

Approvisionner des utilisateurs vers SAP ECC

Maintenant que les utilisateurs sont dans Microsoft Entra ID, vous pouvez les approvisionner dans SAP localement.

Si vous n’utilisez pas SAP ECC, passez à la section suivante.

Configurer l’approvisionnement. Suivez les instructions de Configurer Microsoft Entra ID pour approvisionner des utilisateurs dans SAP ECC avec NetWeaver AS ABAP 7.0 ou version ultérieure.

Attendez la synchronisation depuis Microsoft Entra ID vers SAP ECC. Attendez que tous les utilisateurs affectés à l’application SAP ECC soient approvisionnés. Un cycle initial dure entre 20 minutes et plusieurs heures. Le minutage dépend de la taille du répertoire Microsoft Entra et du nombre d’utilisateurs dans l’étendue de l’approvisionnement. Vous pouvez surveiller la

steadyStateLastAchievedTimepropriété de l’état de synchronisation en récupérant le travail de synchronisation du principal de service.Recherchez les erreurs d’approvisionnement. Consultez le journal de provisionnement via le centre d’administration Microsoft Entra ou les API Graph. Filtrez le journal sur l’état Échec.

S’il existe des échecs avec un code d’erreur de

DuplicateTargetEntries, cet événement de journal indique une ambiguïté dans vos règles de correspondance d’approvisionnement. Vous devez mettre à jour les utilisateurs Microsoft Entra ou les mappages utilisés pour la mise en correspondance pour vous assurer que chaque utilisateur Microsoft Entra correspond à un utilisateur d’application. Filtrez ensuite le journal sur l’action Créer et l’état Ignorer.Si les utilisateurs ont été ignorés avec le

SkipReasoncode deNotEffectivelyEntitled, ce code peut indiquer que les comptes d’utilisateur dans Microsoft Entra ID n’ont pas été mis en correspondance, car l’état du compte d’utilisateur a été désactivé.Comparez les utilisateurs dans SAP ECC à ceux dans Microsoft Entra ID. Sur le Windows Server hébergeant l’agent d’approvisionnement pour l’approvisionnement sur SAP ECC, redémarrez le service Windows

Microsoft ECMA2Host. Lorsque le service redémarre, il effectue une importation complète des utilisateurs à partir de SAP ECC.Configurez l’authentification unique fédérée de Microsoft Entra vers SAP. Activez l’authentification unique SAML pour les applications SAP. Si vous utilisez SAP NetWeaver, suivez les instructions fournies dans le didacticiel SAP NetWeaver SSO.

Placez le point de terminaison web de l’application dans l’étendue de la stratégie d’accès conditionnel appropriée. Vous disposez peut-être d’une stratégie d’accès conditionnel existante qui a été créée pour une autre application soumise aux mêmes exigences de gouvernance. Vous pouvez ensuite mettre à jour cette stratégie pour qu’elle s’applique également à cette application pour éviter d’avoir un grand nombre de stratégies.

Après avoir effectué les mises à jour, vérifiez que les stratégies attendues sont appliquées. Vous pouvez voir quelles stratégies s’appliqueraient à un utilisateur avec l’outil de accès conditionnel.

Vérifiez qu’un utilisateur de test peut être approvisionné et se connecter à SAP NetWeaver. Suivez les instructions de la section tester l’authentification unique pour vous assurer que les utilisateurs peuvent se connecter une fois l’accès conditionnel configuré.

Configurer l’approvisionnement sur SuccessFactors et d’autres applications

Vous pouvez configurer Microsoft Entra pour écrire des attributs spécifiques de Microsoft Entra ID vers SAP SuccessFactors Employee Central, y compris l’e-mail professionnel. Pour plus d’informations, consultez Configurer l’écriture différée SAP SuccessFactors dans Microsoft Entra ID.

Microsoft Entra peut également approvisionner dans de nombreuses autres applications, notamment celles qui utilisent des normes telles qu’OpenID Connect, SAML, SCIM, SQL, LDAP, SOAP et REST. Pour plus d’informations, consultez Intégration d’applications avec Microsoft Entra ID.

Attribuer aux utilisateurs les droits d’accès aux applications nécessaires dans Microsoft Entra

Sauf si le locataire que vous configurez est un locataire entièrement isolé configuré spécifiquement pour l’accès aux applications SAP, il est peu probable que tout le monde dans le locataire ait besoin d’accéder aux applications SAP. Les applications SAP du locataire sont configurées afin que seuls les utilisateurs disposant d’une attribution de rôle d’application à une application soient approvisionnés à l’application et puissent se connecter de Microsoft Entra ID à cette application.

À mesure que les utilisateurs affectés à une application sont mis à jour dans Microsoft Entra ID, ces modifications sont automatiquement approvisionnées dans cette application.

Si vous avez des applications dans SAP BTP, vous pouvez également affecter des groupes gérés dans Microsoft Entra aux rôles de cette application dans SAP Cloud Identity Services.

Si vous avez Microsoft Entra ID Governance, vous pouvez automatiser les modifications apportées aux attributions de rôles d’application pour SAP Cloud Identity Services ou SAP ECC, et les groupes, dans Microsoft Entra ID. Vous pouvez utiliser l’automatisation pour ajouter ou supprimer des affectations lorsque des personnes rejoignent l’organisation ou quittent ou modifient des rôles.

Mettre à jour des affectations existantes. Si vous le souhaitez, effectuez une révision d’accès unique des attributions de rôle d’applicationou de l'appartenance à un groupe. Une fois cette révision terminée, la révision d’accès supprime les affectations ou les membres du groupe qui ne sont plus nécessaires.

Configurez le processus pour maintenir les attributions de rôles d’application à jour. Si vous utilisez la gestion des droits d’utilisation de Microsoft Entra et que vous disposez d’applications SAP, consultez Créer un package d’accès dans la gestion des droits d’utilisation d’une application avec un rôle unique à l’aide de PowerShell pour configurer des affectations à l’application qui représentent les services d’identité cloud SAP ou SAP ECC. Si vous avez des applications dans SAP BTP, vous pouvez configurer la gestion des droits d’utilisation pour affecter des utilisateurs à des groupes de sécurité Microsoft Entra. Pour plus d’informations, consultez Gestion de l’accès à SAP BTP.

Dans ce package d’accès, vous pouvez avoir des stratégies pour que les utilisateurs soient affectés à l’accès lorsqu’ils le demandent. Les affectations peuvent être effectuées par un administrateur, automatiquement basées sur des règlesou générées via des flux de travail de cycle de vie.

Si vous n’avez pas de gouvernance des Microsoft Entra ID, vous pouvez affecter chaque utilisateur individuel à l’application dans le Centre d’administration Microsoft Entra. Vous pouvez affecter des utilisateurs individuels à l’application via l’applet de commande PowerShell New-MgServicePrincipalAppRoleAssignedTo.

Distribuer des informations d’identification aux utilisateurs Microsoft Entra ou aux utilisateurs Windows Server AD nouvellement créés

À ce stade, tous les utilisateurs sont présents dans Microsoft Entra ID et approvisionnés sur les applications SAP pertinentes. Tous les utilisateurs qui ont été créés pendant ce processus, pour les workers qui n’étaient pas présents précédemment dans Windows Server AD ou Microsoft Entra ID, nécessitent de nouvelles informations d’identification.

Si le provisionnement entrant Microsoft Entra crée des utilisateurs dans Windows Server AD, distribuez les informations d’identification initiales de Windows Server AD pour les utilisateurs nouvellement créés. Vous pouvez récupérer une liste d’événements pour les interactions Microsoft Entra avec Windows Server AD à l’aide de la commande Get-MgAuditLogProvisioning.

Vous pouvez utiliser la commande

Set-ADAccountPasswordavec le-Resetparamètre sur un ordinateur joint à un domaine pour définir un nouveau mot de passe Windows Server AD pour un utilisateur. Utilisez ensuite la commandeSet-ADUseravec le-ChangePasswordAtLogonparamètre pour demander à l’utilisateur de sélectionner un nouveau mot de passe lors de la connexion suivante.Si le provisionnement entrant Microsoft Entra crée des utilisateurs dans l’ID Microsoft Entra, distribuez les informations d’identification initiales de Microsoft Entra ID pour les utilisateurs nouvellement créés. Vous pouvez récupérer une liste des utilisateurs nouvellement créés avec la commande Get-MgAuditLogDirectoryAudit, avec des paramètres comme

Get-MgAuditLogDirectoryAudit -Filter "category eq 'UserManagement' and activityDisplayName eq 'Add user' and result eq 'success' and activityDateTime+ge+2024-05-01" -all.Pour générer un passe d’accès temporaire pour un utilisateur, vous pouvez utiliser les commandes New-MgUserAuthenticationTemporaryAccessPassMethod et commandes Get-MgUserAuthenticationTemporaryAccessPassMethod, comme illustré dans Créer un passe d’accès temporaire.

Vérifiez que les utilisateurs sont inscrits pour l’authentification multifacteur. Vous pouvez identifier les utilisateurs qui ne sont pas inscrits pour l’authentification multifacteur en exécutant les commandes PowerShell dans la section rapports PowerShell sur les utilisateurs inscrits pour l’authentification multifacteur.

Créez une révision d’accès périodique si des utilisateurs ont besoin d’exclusions de stratégie temporaires. Dans certains cas, il est possible d’appliquer immédiatement des stratégies d’accès conditionnel pour chaque utilisateur autorisé. Par exemple, certains utilisateurs n’ont peut-être pas d’appareil inscrit approprié. S’il est nécessaire d’exclure un ou plusieurs utilisateurs de la stratégie d’accès conditionnel et de leur autoriser l’accès, configurez une révision d’accès pour le groupe d’utilisateurs qui sont exclus des stratégies d’accès conditionnel.

Analyser les flux d’identité

Maintenant que vous avez configuré l’approvisionnement entrant et sortant avec vos applications, vous pouvez utiliser l’automatisation dans Microsoft Entra pour analyser l’approvisionnement continu des systèmes d’enregistrements faisant autorité vers les applications cibles.

Surveiller l’approvisionnement entrant

Toutes les activités effectuées par le service d’approvisionnement sont enregistrées dans les journaux d’approvisionnement Microsoft Entra. Vous pouvez accéder aux journaux d’approvisionnement dans le Centre d’administration Microsoft Entra. Vous pouvez rechercher les données de provisionnement en fonction du nom de l’utilisateur ou de l’identificateur dans le système source ou le système cible. Pour plus d’informations, consultez Journaux de provisionnement.

Surveiller les modifications dans Windows Server AD

Comme décrit dans recommandations de stratégie d’audit Windows Server, vérifiez que les événements d’audit de réussite de la gestion des comptes d’utilisateur sont activés sur tous les contrôleurs de domaine et collectés pour analyse.

Surveiller les attributions de rôles d’application

Si vous avez configuré Microsoft Entra ID pour envoyer des événements d’audit à Azure Monitor, vous pouvez utiliser des classeurs Azure Monitor pour obtenir des informations sur la façon dont les utilisateurs reçoivent leur accès.

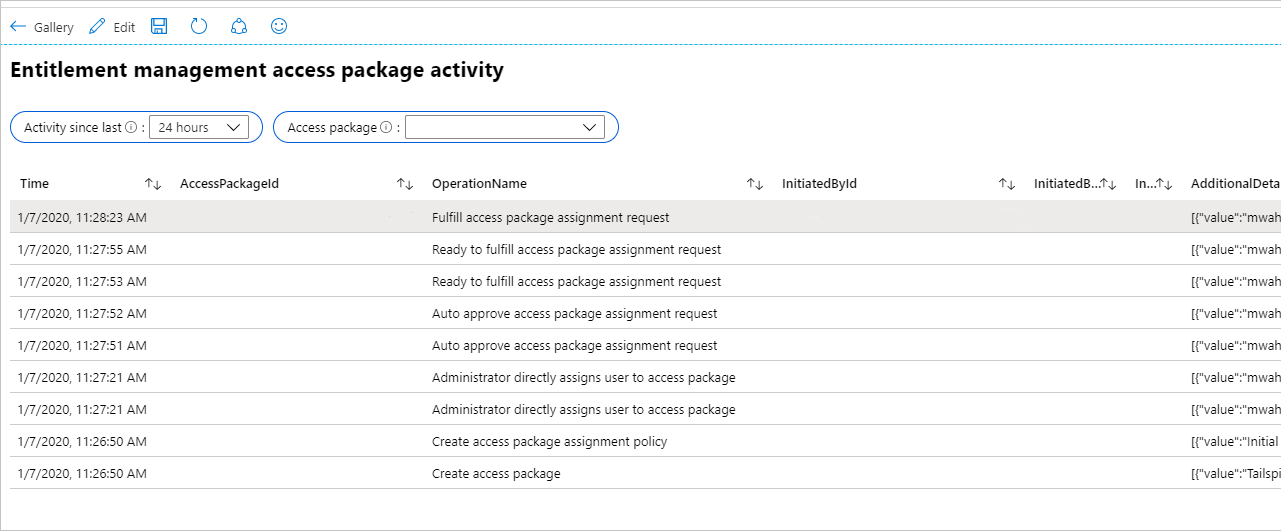

Si vous utilisez la gestion des droits d’utilisation de Microsoft Entra, le classeur nommé Activité du package d’accès affiche chaque événement lié à un package d’accès particulier.