Protéger Microsoft 365 contre les attaques locales

Beaucoup de clients connectent leurs réseaux d'entreprise privés à Microsoft 365 pour permettre à leurs utilisateurs, appareils et applications d'en bénéficier. Les acteurs des menaces peuvent compromettre ces réseaux privés de nombreuses façons bien documentées. Microsoft 365 agit comme un système nerveux pour les organisations qui ont investi dans la modernisation de leur environnement vers le cloud. Il est essentiel de protéger Microsoft 365 contre la compromission de l’infrastructure locale.

Cet article explique comment configurer vos systèmes pour protéger votre environnement cloud Microsoft 365 contre la compromission locale :

- Paramètres de configuration du client Microsoft Entra.

- Comment connecter en toute sécurité les locataires Microsoft Entra aux systèmes locaux.

- Les compromis nécessaires pour exploiter vos systèmes de manière à protéger vos systèmes cloud contre la compromission locale.

Microsoft vous recommande vivement d’implémenter les conseils de cet article.

Sources de menaces dans les environnements locaux

Votre environnement cloud Microsoft 365 bénéficie d'une infrastructure de surveillance et de sécurité étendue. Microsoft 365 utilise l’apprentissage automatique et l’intelligence humaine pour examiner le trafic mondial. Il peut rapidement détecter les attaques et vous permettre de modifier votre configuration presque en temps réel.

Les déploiements hybrides peuvent connecter l’infrastructure locale à Microsoft 365. Dans le cadre de ce type de déploiements, de nombreuses organisations délèguent l’approbation à des composants locaux pour les décisions critiques liés à l’authentification et à la gestion de l’état des objets d’annuaire. Si les acteurs de menace compromissent l’environnement local, ces relations d’approbation deviennent des opportunités pour eux de compromettre également votre environnement Microsoft 365.

Les deux principaux vecteurs de menace sont les relations d’approbation de fédération et la synchronisation des comptes. Ces deux vecteurs peuvent octroyer à un attaquant un accès administratif à votre cloud.

- Les relations d’approbation de fédération, telles que l’authentification SAML, vous permettent de vous authentifier auprès de Microsoft 365 par le biais de votre infrastructure d’identité locale. Si un certificat de signature de jetons SAML est compromis, la fédération permet à toute personne en possession de ce certificat d’emprunter l’identité de n’importe quel utilisateur de votre cloud. Pour atténuer ce vecteur, nous vous recommandons de désactiver les relations d’approbation de fédération pour l’authentification auprès de Microsoft 365 si possible. Nous vous recommandons également de migrer d’autres applications qui utilisent l’infrastructure de fédération locale pour utiliser Microsoft Entra pour l’authentification.

- Utilisez synchronisation de compte pour modifier les utilisateurs privilégiés, y compris leurs informations d’identification ou groupes disposant de privilèges d’administration dans Microsoft 365. Pour atténuer ce vecteur, nous vous recommandons de vous assurer que les objets synchronisés ne contiennent aucun privilège au-delà d’un utilisateur dans Microsoft 365. Vous pouvez contrôler les privilèges directement ou via l’inclusion dans des rôles ou des groupes approuvés. Assurez-vous que ces objets ne disposent d'aucune attribution directe ou imbriquée dans des rôles ou groupes cloud approuvés.

Protéger Microsoft 365 contre la compromission locale

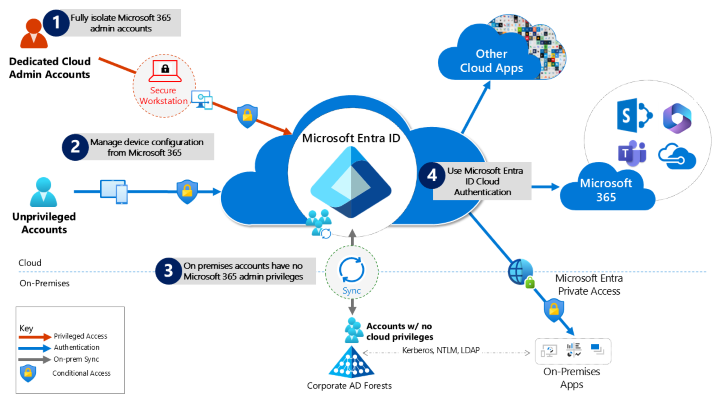

Pour résoudre les menaces locales, nous vous recommandons d’adhérer aux quatre principes que le diagramme suivant illustre.

Isolez complètement vos comptes administrateur Microsoft 365. Ceux-ci doivent être :

- Comptes natifs du cloud.

- Authentifié à l’aide des informations d’identification résistantes aux hameçonnages.

- sécurisés par l’accès conditionnel Microsoft Entra ;

- Accessible uniquement à l’aide de stations de travail d’accès privilégié gérées par le cloud.

Ces comptes administrateur sont des comptes à usage restreint. Aucun compte local ne doit disposer de privilèges administratifs dans Microsoft 365.

Pour plus d’informations, consultez À propos des rôles d’administrateur et des rôles pour Microsoft 365 dans Microsoft Entra ID.

Gérez les appareils à partir de Microsoft 365. Utilisez les fonctionnalités de jointure Microsoft Entra et de gestion des périphériques mobiles (GPM) dans le cloud pour éliminer les dépendances vis-à-vis de votre infrastructure locale de gestion des périphériques. Ces dépendances sont susceptibles de nuire aux contrôles des appareils et de la sécurité.

Assurez-vous qu’aucun compte local ne dispose de privilèges élevés vis-à-vis de Microsoft 365. Certains comptes accèdent à des applications locales qui nécessitent l’authentification NTLM, LDAP (Lightweight Directory Access Protocol) ou Kerberos. Ces comptes doivent se trouver dans l’infrastructure d’identité locale de l’organisation. Assurez-vous que vous n’incluez pas ces comptes, ainsi que les comptes de service, dans des rôles ou groupes cloud privilégiés. Assurez-vous que les modifications apportées à ces comptes ne peuvent pas affecter l’intégrité de votre environnement cloud. Les logiciels locaux privilégiés ne doivent pas avoir d’impact sur les comptes ou rôles Microsoft 365 privilégiés.

Utilisez l’authentification cloud Microsoft Entra pour éliminer les dépendances vis-à-vis de vos informations d’identification locales. Utilisez toujours des méthodes d’authentification résistantes aux hameçonnages, telles que Windows Hello Entreprise, Informations d’identification de la plateforme pour macOS, Clés d’accès (FIDO2), Clés d’accès Microsoft Authenticator ou l’authentification par certificat.

Recommandations spécifiques en matière de sécurité

Les sections suivantes fournissent des conseils sur la façon d’implémenter les principes de cet article.

Isoler les identités privilégiées

Dans Microsoft Entra ID, les utilisateurs disposant de rôles privilégiés, tels que les administrateurs, sont généralement ceux sur lesquels reposent la création et la gestion du reste de l’environnement. Conformez-vous aux pratiques suivantes pour réduire les effets d’une atteinte à la sécurité.

- Utilisez des comptes « cloud uniquement » pour les rôles privilégiés Microsoft Entra ID et Microsoft 365.

- Déployez des appareils à accès privilégié afin de disposer d’un accès privilégié pour gérer Microsoft 365 et Microsoft Entra ID. Consultez Rôles et profils des appareils.

- Déployez Microsoft Entra Privileged Identity Management (PIM) pour un accès juste-à-temps à tous les comptes humains disposant de rôles privilégiés. Exiger l’authentification résistante au hameçonnage pour activer les rôles.

- Fournissez des rôles Administrateur qui accordent le moins de privilèges possible pour accomplir les tâches requises. Consultez Rôles les moins privilégiés par tâche dans Microsoft Entra ID.

- Pour bénéficier d’une expérience d’attribution de rôle enrichie incluant la délégation et plusieurs rôles en même temps, envisagez d’utiliser des groupes de sécurité Microsoft Entra ou des groupes Microsoft 365. Nous appelons collectivement ces groupes de cloud .

- Activer le contrôle d’accès en fonction du rôle. Consultez Attribuer des rôles Microsoft Entra. Utilisez des unités administratives dans Microsoft Entra ID pour limiter l’étendue des rôles à une partie de l’organisation.

- Déployez des comptes d’accès d’urgence plutôt que des coffres de mots de passe locaux pour stocker les informations d’identification. Consultez Gérer les comptes d’accès d’urgence dans Microsoft Entra ID.

Pour plus d'informations, consultez Sécurisation de l'accès privilégié et Les pratiques d'accès sécurisé pour les administrateurs dans Microsoft Entra ID.

Utiliser l'authentification cloud

Les informations d'identification constituent le premier vecteur d'attaque. Conformez-vous aux pratiques suivantes pour renforcer la sécurité des informations d’identification :

Déployez l’authentification sans mot de passe. réduisez autant que possible l'utilisation de mots de passe en déployant des informations d'identification sans mot de passe. Vous pouvez gérer et valider ces informations d’identification en mode natif dans le cloud. Pour plus d’informations, consultez Bien démarrer avec le déploiement d’authentification sans mot de passe résistant au hameçonnage dans Microsoft Entra ID. Choisissez l’une des méthodes d’authentification suivantes :

- Windows Hello pour Entreprise

- Informations d’identification de la plateforme pour macOS

- Application Microsoft Authenticator

- Clés d’accès FIDO2)

- L’authentification Microsoft Entra basée sur les certificats

Déployez l’authentification multifacteur. Pour plus d’informations, consultez Planifier un déploiement de l’authentification multifacteur Microsoft Entra. Provisionnez plusieurs informations d’identification fortes en utilisant l’authentification multifacteur Microsoft Entra. Ainsi, l’accès aux ressources cloud demande obligatoirement les informations d’identification gérées par Microsoft Entra ID en plus d’un mot de passe local. Pour plus d’informations, consultez Renforcer la résilience grâce à la gestion des informations d’identification et Créer une stratégie de gestion du contrôle d’accès résiliente avec Microsoft Entra ID.

Moderniser l’authentification unique à partir d’appareils. Utilisez les fonctionnalités modernes de l’authentification unique (SSO) de Windows 11, macOS, Linux et appareils mobiles.

Considérations. La gestion des mots de passe des comptes hybrides nécessite des composants hybrides tels que des agents de protection par mot de passe et des agents de réécriture du mot de passe. Si des attaquants compromissent votre infrastructure locale, ils peuvent contrôler les machines sur lesquelles résident ces agents. Cette vulnérabilité ne compromet pas votre infrastructure cloud. L’utilisation de comptes cloud pour les rôles privilégiés ne protège pas ces composants hybrides contre la compromission locale.

La stratégie d’expiration des mots de passe par défaut dans Microsoft Entra définit le mot de passe des comptes locaux synchronisés sur Ne jamais expirer. Vous pouvez atténuer ce paramètre avec les paramètres de mot de passe Active Directory locaux. Si votre instance d’Active Directory est compromise et que la synchronisation est désactivée, configurez l’option CloudPasswordPolicyForPasswordSyncedUsersEnabled pour forcer les modifications de mot de passe ou pour passer des mots de passe à une authentification par mot de passe résistante aux hameçonnages.

Approvisionner l’accès utilisateur à partir du cloud

L’approvisionnement fait référence à la création de comptes et de groupes d’utilisateurs dans des applications ou des fournisseurs d’identité.

Nous vous recommandons d’utiliser les méthodes d’approvisionnement suivantes :

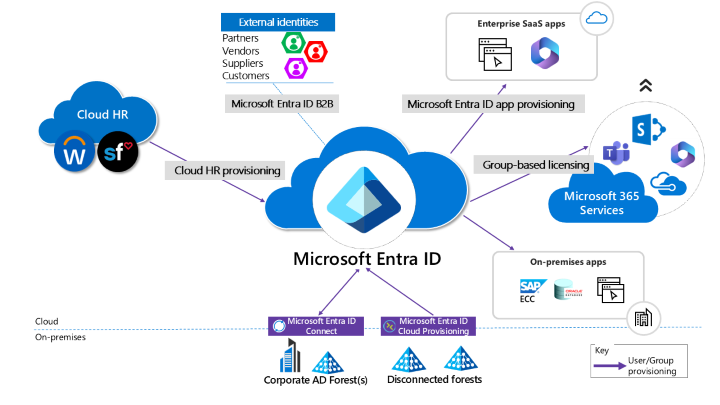

Approvisionner des applications RH cloud vers Microsoft Entra ID. Cet approvisionnement permet d’isoler une compromission locale. Cette isolation ne perturbe pas le cycle JML (joiner-mover-leaver) de vos applications RH cloud vers Microsoft Entra ID.

Applications cloud. Dans la mesure du possible, déployez le provisionnement d'applications dans Microsoft Entra ID plutôt que des solutions de provisionnement sur site. Cette méthode protège certaines de vos applications SaaS (software-as-a-service) contre les profils malveillants d’attaquants dans des violations locales.

Identités externes. Utilisez Microsoft Entra External ID B2B Collaboration pour réduire la dépendance vis-à-vis des comptes locaux pour la collaboration externe avec des partenaires, des clients et des fournisseurs. Évaluez avec soin toute fédération directe avec d'autres fournisseurs d'identité. Nous vous recommandons de limiter les comptes invités B2B de l’une des manières suivantes :

- Limitez l'accès invité à des groupes de navigation et à d'autres propriétés de l'annuaire. Utilisez les paramètres de collaboration externe pour limiter la capacité des invités à lire les groupes dont ils ne sont pas membres.

- Bloquez l'accès au portail Azure. Vous pouvez raréfier les exceptions nécessaires. Créez une stratégie d’accès conditionnel qui inclut tous les invités et utilisateurs externes. Implémentez ensuite une stratégie pour bloquer l’accès.

Forêts déconnectées. Utilisez le provisionnement cloud Microsoft Entra pour vous connecter aux forêts déconnectées. Cette approche vous évite d’avoir à établir une connectivité ou des approbations entre forêts, lesquelles peuvent étendre l’effet d’une violation locale. Pour plus d’informations, consultez Qu’est-ce que Microsoft Entra Connect Cloud Sync.

Considérations. Quand il est utilisé pour provisionner des comptes hybrides, le système « Microsoft Entra ID à partir de RH cloud » s’appuie sur la synchronisation locale pour acheminer les données d’Active Directory à Microsoft Entra ID. Si la synchronisation est interrompue, les enregistrements des nouveaux employés ne sont pas disponibles dans Microsoft Entra ID.

Utiliser des groupes cloud pour la collaboration et l'accès

Les groupes cloud vous permettent de dissocier votre collaboration et votre accès de votre infrastructure locale.

- Collaboration. utilisez des groupes Microsoft 365 et Microsoft Teams pour bénéficier d'une collaboration moderne. Désactivez les listes de distribution locales et procédez à une mise à niveau des listes de distribution vers des groupes Microsoft 365 dans Outlook.

- Accès. Utilisez des groupes de sécurité Microsoft Entra ID ou des groupes Microsoft 365 pour autoriser l’accès aux applications dans Microsoft Entra ID. Pour contrôler l’accès aux applications locales, envisagez l’approvisionnement de groupes dans Active Directory à l’aide de la synchronisation cloud Microsoft Entra.

- Gestion des licences. Utilisez des licences basées sur des groupes pour approvisionner des services Microsoft à l’aide de groupes cloud uniquement. Cette méthode dissocie le contrôle de l’appartenance à un groupe de l’infrastructure locale.

Considérez les propriétaires des groupes utilisés pour l’accès comme des identités privilégiées afin d’éviter la prise de contrôle de l’appartenance à un groupe en cas d’atteinte à la sécurité locale. Les prises de contrôle incluent la manipulation directe de l’appartenance à un groupe local ou la manipulation d’attributs locaux qui peuvent affecter l’appartenance à un groupe dynamique Microsoft 365.

Gérer des périphériques à partir du cloud

Gérez en toute sécurité les appareils avec les fonctionnalités de Microsoft Entra.

Déployez des stations de travail Windows 11 jointes à Microsoft Entra en utilisant des stratégies de gestion des périphériques mobiles. Activez Windows Autopilot pour une expérience d’approvisionnement entièrement automatisée. Consultez Planifier l’implémentation de votre jonction à Microsoft Entra.

Utilisez des stations de travail Windows 11 avec les dernières mises à jour déployées.

- Dépréciez les machines qui exécutent Windows 10 et versions antérieures.

- Ne déployez pas d’ordinateurs qui utilisent des systèmes d’exploitation serveur en tant que stations de travail.

Utilisez Microsoft Intune comme autorité pour toutes les charges de travail de gestion des appareils, notamment Windows, macOS, iOS, Android et Linux.

Déployer des appareils à accès privilégié. Pour plus d’informations, consultez Rôles et profils d’appareil.

Charges de travail, applications et ressources

Cette section fournit des recommandations pour protéger contre les attaques locales sur les charges de travail, les applications et les ressources.

- Systèmes d’authentification unique (SSO) locaux. Déconseillez toute infrastructure locale de fédération et de gestion de l’accès au web. Configurez les applications pour qu’elles utilisent Microsoft Entra ID. Si vous utilisez AD FS pour la fédération, consultez Comprendre les étapes de la migration de l’authentification d’application d’AD FS vers Microsoft Entra ID.

- Applications SaaS et métier qui prennent en charge les protocoles d’authentification modernes. Utilisez l'authentification unique dans Microsoft Entra ID. Configurez les applications pour utiliser l’ID Microsoft Entra pour l’authentification afin de réduire les risques en cas de compromission locale.

- Applications héritées. Vous pouvez activer l’authentification, l’autorisation et l’accès à distance aux applications héritées qui ne prennent pas en charge l’authentification moderne à l’aide de Microsoft Entra Private Access. Pour commencer, activez l’accès moderne aux réseaux internes à l’aide de Microsoft Entra Private Access Quick Access. Cette étape offre un moyen rapide et simple de remplacer votre configuration VPN unique à l’aide des fonctionnalités sécurisées de l’accès conditionnel. Ensuite, configurez l’accès par application à n’importe quelle application BASÉE sur TCP ou UDP.

- Accès conditionnel. Définissez des stratégies d’accès conditionnel pour les applications SaaS, LOB et héritées afin d'appliquer des contrôles de sécurité tels que la conformité des appareils et l'authentification multifacteur résistante au hameçonnage. Pour plus d’informations, consultez Planifier un déploiement d'accès conditionnel de Microsoft Entra.

- Cycle de vie des accès. Contrôlez le cycle de vie de l’accès aux applications et aux ressources à l’aide de la gouvernance des ID De Microsoft Entra pour implémenter l’accès avec des privilèges minimum. Donnez aux utilisateurs l’accès aux informations et aux ressources uniquement s’ils ont besoin d’effectuer leurs tâches. Intégrez SaaS, LOB et les applications existantes à Microsoft Entra ID Governance. Microsoft Entra ID Entitlement Management automatise les flux de travail de demande d’accès, les affectations d’accès, les révisions et l’expiration.

- Serveurs d’application et de charge de travail. Vous pouvez migrer des applications ou des ressources qui nécessitent des serveurs vers Azure infrastructure-as-a-service (IaaS). Utilisez Microsoft Entra Domain Services pour dissocier la confiance et la dépendance sur les instances locales d’Active Directory. Pour réaliser cette dissociation, vérifiez que les réseaux virtuels utilisés pour Microsoft Entra Domain Service n’ont pas de connexion aux réseaux d’entreprise. Utilisez la hiérarchisation des informations d’identification. Les serveurs d’applications sont généralement considérés comme des ressources de niveau 1. Pour plus d’informations, consultez Modèle d’accès Enterprise.

Stratégies d’accès conditionnel

Utilisez l’accès conditionnel Microsoft Entra pour interpréter les signaux et les utiliser pour prendre des décisions d’authentification. Pour plus d’informations, consultez le plan de déploiement de l’accès conditionnel.

- Utilisez l’accès conditionnel pour bloquer les protocoles d’authentification hérités lorsque cela est possible. En outre, désactivez les protocoles d’authentification hérités au niveau de l’application en utilisant une configuration spécifique à l’application. Consultez Bloquer l’authentification héritée et Protocoles d’authentification hérités. Recherchez des détails spécifiques pour Exchange Online et SharePoint Online.

- Implémentez les configurations recommandées pour l’identité et l’accès aux appareils. Consultez Stratégies d’accès courantes pour les appareils et identités Confiance zéro.

- Si vous utilisez une version de Microsoft Entra ID qui n’inclut pas l’accès conditionnel, utilisez les paramètres de sécurité par défaut dans Microsoft Entra ID. Pour plus d’informations sur la gestion des licences relatives aux fonctionnalités de Microsoft Entra, consultez le guide des tarifs Microsoft Entra.

Superviser

Après avoir configuré votre environnement pour protéger votre Microsoft 365 contre les compromissions locales, surveillez de manière proactive l’environnement. Pour plus d’informations, consultez Qu’est-ce que la surveillance Microsoft Entra ?

Surveillez les scénarios clés suivants, en plus des scénarios propres à votre organisation.

Activité suspecte. Surveillez tous les événements à risque de Microsoft Entra à la recherche d’activités suspectes. Voir Guide pratique pour investiguer les risques. Microsoft Entra ID Protection s’intègre en mode natif à Microsoft Defender pour l'Identité. Définissez les emplacements nommés du réseau pour éviter les détections bruyantes sur les signaux basés sur l’emplacement. Consultez Utilisation de la condition d’emplacement dans une stratégie d’accès conditionnel.

Alertes UEBA (User and Entity Behavior Analytics). Utilisez l’analyse comportementale des utilisateurs et des entités pour obtenir des insights sur la détection d’anomalie. Microsoft Defender for Cloud Apps fournit une analyse comportementale des utilisateurs et des entités dans le cloud. Consultez Enquêter sur les utilisateurs à risque. Vous pouvez intégrer l’UEBA locale à partir de Microsoft Defender pour Identity. Microsoft Defender for Cloud Apps lit les signaux de Protection des ID Microsoft Entra. Consultez Activer l’analytique du comportement d’entité pour détecter les menaces avancées.

Activité des comptes d’accès d’urgence. Surveillez tout accès qui utilise des comptes d’accès d’urgence. Consultez Gérer les comptes d’accès d’urgence dans Microsoft Entra ID. Créez des alertes pour les investigations. Cette surveillance doit inclure les actions suivantes :

- Connexions

- Gestion des informations d’identification

- Toutes les mises à jour relatives aux appartenances à des groupes

- Attributions d’applications

Activité des rôles privilégiés. Configurez et passez en revue les alertes de sécurité générées par Microsoft Entra Privileged Identity Management (PIM). Surveillez l'attribution directe des rôles privilégiés en dehors de PIM en générant des alertes chaque fois qu'un utilisateur est directement attribué.

Configurations Microsoft Entra à l’échelle des locataires. toute modification apportée aux configurations à l'échelle des locataires doit générer des alertes dans le système. Incluez (mais ne limitez pas à) les modifications suivantes :

- Domaines personnalisés mis à jour

- Modifications Microsoft Entra B2B relatives aux listes d’autorisation et de refus

- Modifications Microsoft Entra B2B relatives aux fournisseurs d’identité autorisés tels que les fournisseurs d’identité SAML par fédération directe ou connexions aux réseaux sociaux

- Modifications de stratégie d’accès conditionnel ou de risque

Objets application et principal du service

- Nouvelles applications ou nouveaux principaux de service susceptibles de nécessiter des stratégies d’accès conditionnel

- Informations d’identification ajoutées aux principaux de service

- Activité de consentement d’application

Rôles personnalisés

- Mises à jour des définitions de rôles personnalisés

- Rôles personnalisés nouvellement créés

Pour obtenir des conseils complets sur cette rubrique, consultez guide des opérations de sécurité Microsoft Entra.

Gestion du journal

Définissez une stratégie, une conception et une implémentation du stockage et de la rétention des journaux afin de faciliter la mise en place d’un ensemble d’outils cohérents. Par exemple, tenez compte des systèmes de gestion des informations et des événements de sécurité (SIEM) tels que Microsoft Sentinel, des requêtes courantes, ainsi que des playbooks d’investigation et de criminalistique.

Journaux Microsoft Entra. Ingérez les signaux et les journaux générés en respectant systématiquement les meilleures pratiques pour les paramètres tels que les diagnostics, la rétention des journaux et l’ingestion SIEM.

Microsoft Entra ID fournit l’intégration d’Azure Monitor pour plusieurs journaux d’identité. Pour plus d’informations, consultez Journaux d’activité Microsoft Entra dans Azure Monitor et Enquêter sur les utilisateurs à risque avec Copilot.

Journaux de sécurité du système d’exploitation de l’infrastructure hybride. Archivez et surveillez attentivement tous les journaux du système d’exploitation de l’infrastructure d’identité hybride en tant que système de niveau 0, en raison des implications en termes de surface d’exposition. Incluez les éléments suivants :

- Connecteurs de réseau privé pour Microsoft Entra Private Access et Microsoft Entra Application Proxy.

- Agents de réécriture du mot de passe.

- Ordinateurs avec passerelle de protection par mot de passe.

- Serveurs de stratégie réseau (NPS) qui ont l’extension RADIUS d’authentification multifacteur Microsoft Entra.

- Microsoft Entra Connect.

- Vous devez déployer Microsoft Entra Connect Health pour surveiller la synchronisation des identités.

Pour obtenir des conseils complets sur cette rubrique, consultez playbooks de réponse aux incidents et Examiner les utilisateurs à risque avec Copilot