Afficher, ajouter et supprimer des affectations pour un package d’accès dans la gestion des droits d’utilisation

Dans la gestion des droits d’utilisation, vous pouvez voir qui est affecté aux packages d’accès, leur stratégie, leur état, ainsi que le cycle de vie des utilisateurs (préversion). Si un package d’accès a une stratégie appropriée, vous pouvez également affecter directement l’utilisateur à un package d’accès. Cet article explique comment afficher, ajouter et supprimer des affectations pour des packages d’accès.

Prérequis

Pour utiliser la gestion des droits d’utilisation et affecter des utilisateurs aux packages d’accès, vous devez disposer d’une des licences suivantes :

- Microsoft Entra ID P2

- Licence Enterprise Mobility + Security (EMS) E5

- Souscription à la gouvernance Microsoft Entra ID

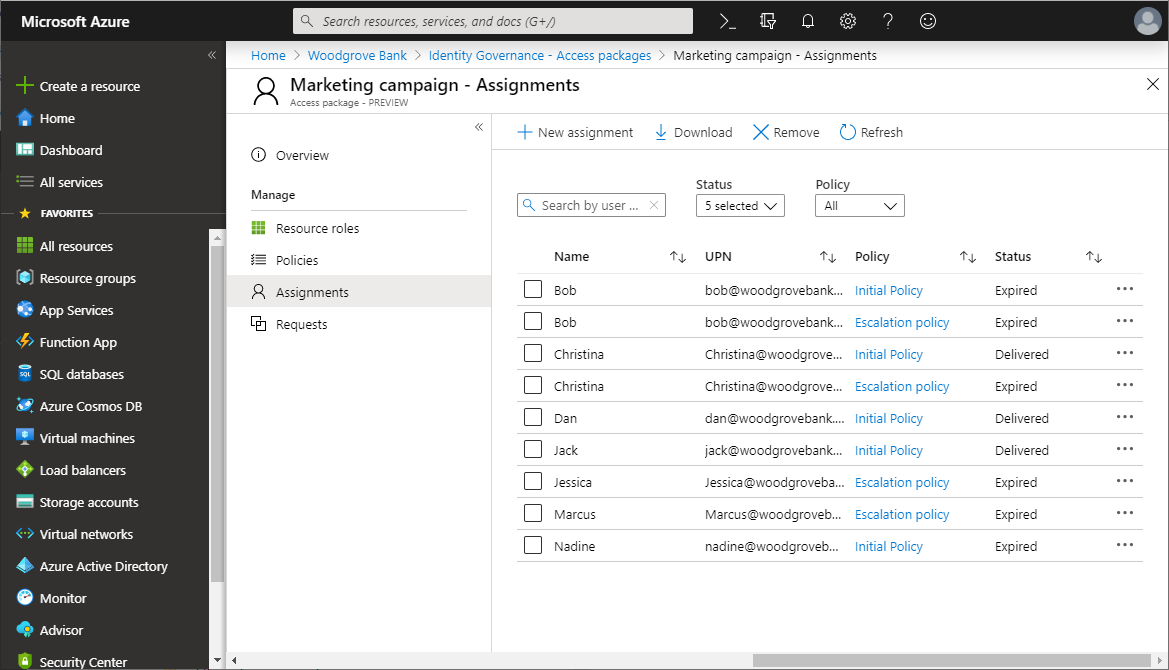

Afficher les utilisateurs qui ont une affectation

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur de la gouvernance des identités.

Conseil

D’autres rôles de privilège minimum pouvant effectuer cette tâche incluent le Propriétaire du catalogue, le Gestionnaire de package d’accès et le Gestionnaire d’attribution de package d’accès.

Accédez à Gouvernance des identités>Gestion des droits d’utilisation>Packages d’accès.

Dans la page Packages d’accès, ouvrez un package d’accès.

Sélectionnez Affectations pour afficher une liste des affectations actives.

Sélectionnez une affectation spécifique pour voir plus de détails.

Pour afficher une liste des affectations dont les rôles de ressources n’étaient pas correctement provisionnés, sélectionnez le filtre d’état puis Livraison en cours.

Vous pouvez voir des détails supplémentaires sur les erreurs de remise en recherchant la requête correspondante de l'utilisateur sur la page Requêtes.

Pour voir les affectations expirées, sélectionnez le filtre d’état puis Expiré.

Pour télécharger un fichier CSV contenant la liste filtrée, sélectionnez Télécharger.

Afficher les attributions par programmation

Afficher les attributions avec Microsoft Graph

Vous pouvez également récupérer des affectations dans un package d’accès à l’aide de Microsoft Graph. Un utilisateur doté d’un rôle approprié avec une application disposant de l’autorisation déléguée EntitlementManagement.Read.All ou EntitlementManagement.ReadWrite.All peut appeler l’API pour lister les attributions accessPackageAssignments. Une application qui dispose de l’autorisation EntitlementManagement.Read.All ou EntitlementManagement.ReadWrite.All peut également utiliser cette API pour récupérer les attributions sur l’ensemble des catalogues.

Microsoft Graph retourne les résultats dans des pages et continue à renvoyer une référence à la page suivante de résultats dans la propriété @odata.nextLink avec chaque réponse, jusqu’à ce que toutes les pages des résultats aient été lues. Pour lire tous les résultats, vous devez continuer à appeler Microsoft Graph avec la propriété @odata.nextLink retournée dans chaque réponse jusqu’à ce que la propriété @odata.nextLink ne soit plus retournée, comme décrit dans pagination des données Microsoft Graph dans votre application.

Un Administrateur de gouvernance des identités peut récupérer des packages d’accès de plusieurs catalogues. Cependant, si l’utilisateur ou le principal de service d’application ne dispose que de rôles d’administration délégués propres à un catalogue, la demande doit fournir un filtre pour indiquer un package d’accès spécifique comme $filter=accessPackage/id eq '00001111-aaaa-2222-bbbb-3333cccc4444'.

Afficher les attributions avec PowerShell

Vous pouvez également récupérer des attributions à un package d’accès dans PowerShell avec la cmdlet Get-MgEntitlementManagementAssignment à partir du module de cmdlets Microsoft Graph PowerShell pour Identity Governance version 2.1.x ou ultérieure. Ce script illustre l’utilisation du module de cmdlets Microsoft Graph PowerShell version 2.4.0 pour récupérer toutes les attributions à un package d’accès particulier. Cette applet de commande accepte comme paramètre l’ID du package d’accès, qui est inclus dans la réponse de l’applet de commande Get-MgEntitlementManagementAccessPackage. Veillez à ce que la cmdlet Get-MgEntitlementManagementAccessPackage inclue l’indicateur -All pour que toutes les pages d’attributions soient retournées.

Connect-MgGraph -Scopes "EntitlementManagement.Read.All"

$accesspackage = Get-MgEntitlementManagementAccessPackage -Filter "displayName eq 'Marketing Campaign'"

if ($null -eq $accesspackage) { throw "no access package"}

$assignments = @(Get-MgEntitlementManagementAssignment -AccessPackageId $accesspackage.Id -ExpandProperty target -All -ErrorAction Stop)

$assignments | ft Id,state,{$_.Target.id},{$_.Target.displayName}

La requête précédente retourne les attributions expirées et de remise, ainsi que les attributions remises. Si vous souhaitez exclure les attributions expirées ou de remise, vous pouvez utiliser un filtre qui inclut l’ID du package d’accès ainsi que l’état des attributions. Ce script illustre l’utilisation d’un filtre pour récupérer uniquement les attributions dans l’état Delivered pour un package d’accès particulier. Le script génère ensuite un fichier CSV assignments.csv, qui contient une ligne par attribution.

Connect-MgGraph -Scopes "EntitlementManagement.Read.All"

$accesspackage = Get-MgEntitlementManagementAccessPackage -Filter "displayName eq 'Marketing Campaign'"

if ($null -eq $accesspackage) { throw "no access package"}

$accesspackageId = $accesspackage.Id

$filter = "accessPackage/id eq '" + $accesspackageId + "' and state eq 'Delivered'"

$assignments = @(Get-MgEntitlementManagementAssignment -Filter $filter -ExpandProperty target -All -ErrorAction Stop)

$sp = $assignments | select-object -Property Id,{$_.Target.id},{$_.Target.ObjectId},{$_.Target.DisplayName},{$_.Target.PrincipalName}

$sp | Export-Csv -Encoding UTF8 -NoTypeInformation -Path ".\assignments.csv"

Affecter directement un utilisateur

Dans certains cas, vous pouvez affecter directement des utilisateurs spécifiques à un package d'accès pour leur éviter d’avoir à passer par le processus de demande du package d'accès. Pour affecter directement des utilisateurs, le package d'accès doit avoir une stratégie qui autorise les affectations directes par l'administrateur.

Remarque

Lorsque vous affectez des utilisateurs à un package d’accès, les administrateurs doivent vérifier que les utilisateurs sont éligibles à ce package d’accès en fonction des exigences de stratégie existantes. Dans le cas contraire, les utilisateurs ne seront pas affectés au package d’accès.

Connectez-vous au centre d’administration de Microsoft Entra en tant qu’Administrateur de la gouvernance des identités.

Conseil

D’autres rôles de privilège minimum pouvant effectuer cette tâche incluent le Propriétaire du catalogue, le Gestionnaire de package d’accès et le Gestionnaire d’attribution de package d’accès.

Accédez à Gouvernance des identités>Gestion des droits d’utilisation>Packages d’accès.

Dans la page Packages d’accès, ouvrez un package d’accès.

Dans le menu de gauche, sélectionnez Affectations.

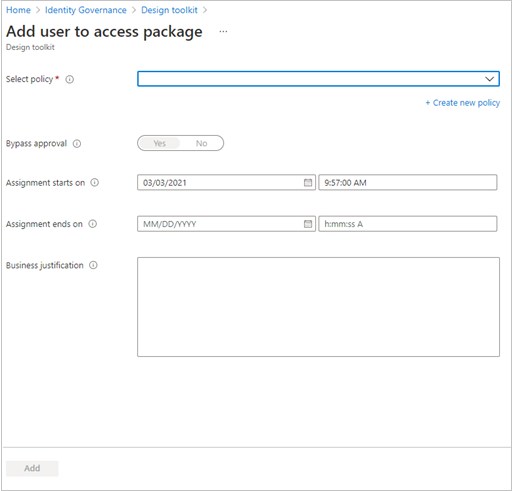

Sélectionnez Nouvelle affectation pour ouvrir Ajouter un utilisateur au package d’accès.

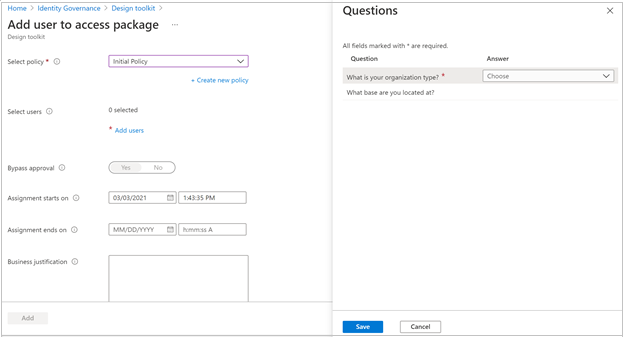

Dans la liste Sélectionner une stratégie, sélectionnez une stratégie selon laquelle les requêtes et le cycle de vie des utilisateurs seront régis et suivis. Si vous souhaitez que les utilisateurs sélectionnés aient des paramètres de stratégie différents, vous pouvez sélectionner Créer une nouvelle stratégie pour ajouter une nouvelle stratégie.

Une fois que vous avez sélectionné une stratégie, vous pouvez utiliser l’option Ajouter des utilisateurs pour sélectionner les utilisateurs auxquels vous souhaitez attribuer ce package d’accès, dans le cadre de la stratégie choisie.

Remarque

Si vous sélectionnez une stratégie avec des questions, vous ne pouvez affecter qu’un seul utilisateur à la fois.

Définissez la date et l'heure de début et de fin de l'affectation des utilisateurs sélectionnés. Si aucune date de fin n’est fournie, les paramètres du cycle de vie de la stratégie sont utilisés.

Si vous le souhaitez, fournissez une justification de votre affectation directe à des fins d’archivage.

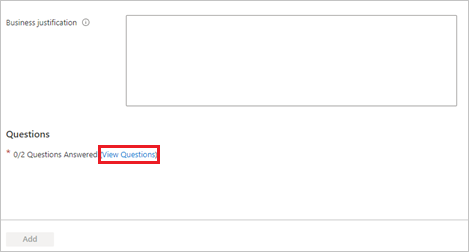

Si la stratégie sélectionnée inclut des informations supplémentaires sur le demandeur, sélectionnez Afficher les questions pour répondre à la place des utilisateurs, puis Enregistrer.

Sélectionnez Ajouter pour affecter directement les utilisateurs sélectionnés au package d’accès.

Après quelques instants, sélectionnez Actualiser pour voir les utilisateurs dans la liste des affectations.

Remarque

Les gestionnaires d’affectation de package d’accès ne pourront plus contourner les paramètres d’approbation si la stratégie nécessite une approbation. Cela signifie que les utilisateurs ne peuvent pas être directement affectés au package sans approbations nécessaires à partir du ou des approbateurs désignés. Dans le cas où vous devez contourner l’approbation, nous vous recommandons de créer une deuxième stratégie sur le package d’accès qui ne nécessite pas d’approbation et qui est limitée uniquement aux utilisateurs qui ont besoin d’un accès.

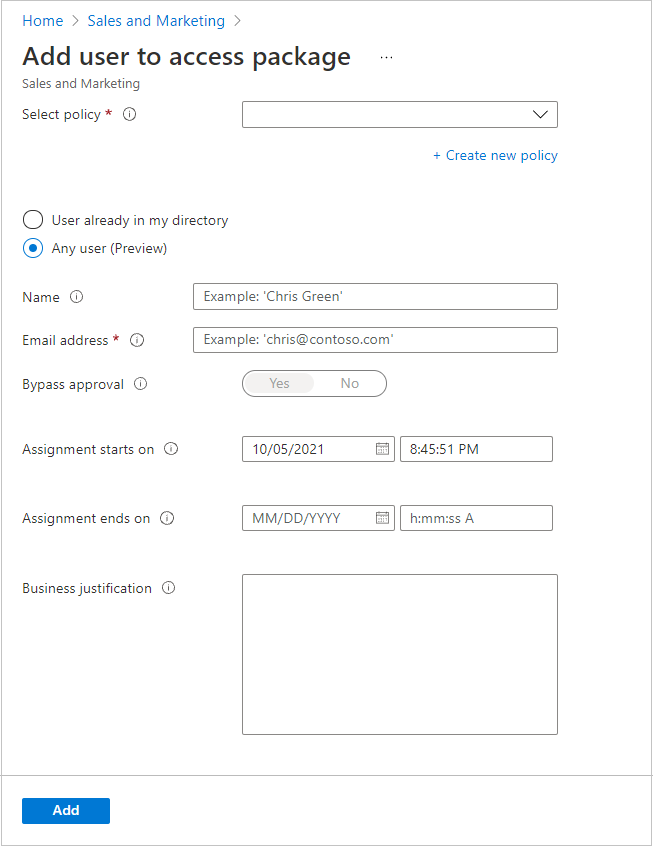

Attribuer directement à n’importe quel utilisateur (préversion)

La gestion des droits d’utilisation vous permet également d’attribuer directement un package d’accès à des utilisateurs externes pour faciliter la collaboration avec les partenaires. Pour ce faire, le package d’accès doit disposer d’une stratégie qui permet aux utilisateurs qui ne sont pas encore dans votre annuaire de demander l’accès.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur de la gouvernance des identités.

Conseil

D’autres rôles de privilège minimum pouvant effectuer cette tâche incluent le Propriétaire du catalogue, le Gestionnaire de package d’accès et le Gestionnaire d’attribution de package d’accès.

Accédez à Gouvernance des identités>Gestion des droits d’utilisation>Packages d’accès.

Dans la page Packages d’accès, ouvrez un package d’accès.

Dans le menu de gauche, sélectionnez Affectations.

Sélectionnez Nouvelle affectation pour ouvrir Ajouter un utilisateur au package d’accès.

Dans la liste Sélectionner une stratégie, sélectionnez une stratégie qui autorise l’option Pour les utilisateurs qui ne sont pas dans votre répertoire

Sélectionnez Tous les utilisateurs. Vous pouvez spécifier les utilisateurs auxquels vous souhaitez attribuer ce package d’accès.

Entrez le Nom de l’utilisateur (facultatif) et l’adresse e-mail de l’utilisateur (obligatoire).

Notes

- L’utilisateur que vous souhaitez ajouter doit se trouver dans l’étendue de la stratégie. Par exemple, si votre stratégie est définie sur Organisations connectées spécifiques, l’adresse e-mail de l’utilisateur doit être comprise dans le ou les domaines de l’organisation (ou des organisations) sélectionnée. Si vous essayez d’ajouter une utilisatrice ayant l’adresse e-mail jen@foo.com, alors que le domaine de l’organisation sélectionnée est bar.com, il n’est pas possible d’ajouter cette utilisatrice au package d’accès.

- De même, si vous définissez votre stratégie de manière à inclure Toutes les organisations connectées configurées, l’adresse e-mail de l’utilisateur doit correspondre à l’une des organisations connectées configurées. Dans le cas contraire, l’utilisateur n’est pas ajouté au package d’accès.

- Si vous souhaitez ajouter un utilisateur au package d’accès, vous devez vous assurer de sélectionner Tous les utilisateurs (toutes les organisations connectées + tous les utilisateurs externes) lors de la configuration de votre stratégie.

Définissez la date et l'heure de début et de fin de l'affectation des utilisateurs sélectionnés. Si aucune date de fin n’est fournie, les paramètres du cycle de vie de la stratégie sont utilisés.

Sélectionnez Ajouter pour affecter directement les utilisateurs sélectionnés au package d’accès.

Après quelques instants, sélectionnez Actualiser pour voir les utilisateurs dans la liste des affectations.

Affectation d’utilisateurs directement par programmation

Affecter un utilisateur à un package d’accès avec Microsoft Graph

Vous pouvez également affecter directement un utilisateur à un package d’accès à l’aide de Microsoft Graph. Un utilisateur doté d’un rôle approprié avec une application disposant de l’autorisation déléguée EntitlementManagement.ReadWrite.All ou une application disposant de cette autorisation d’application EntitlementManagement.ReadWrite.All, peut appeler l’API pour créer un accessPackageAssignmentRequest. Dans cette demande, la valeur de la propriété requestType doit être adminAdd, et la propriété assignment est une structure qui contient le targetId de l’utilisateur affecté.

Affecter un utilisateur à un package d’accès avec PowerShell

Vous pouvez affecter un utilisateur à un package d’accès dans PowerShell avec la cmdlet New-MgEntitlementManagementAssignmentRequest du module Microsoft Graph PowerShell cmdlets for Identity Governance version 2.1.x ou ultérieure. Ce script illustre l’utilisation du module Microsoft Graph PowerShell cmdlets version 2.4.0.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$accesspackage = Get-MgEntitlementManagementAccessPackage -Filter "displayname eq 'Marketing Campaign'" -ExpandProperty "assignmentpolicies"

if ($null -eq $accesspackage) { throw "no access package"}

$policy = $accesspackage.AssignmentPolicies[0]

$userid = "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

$params = @{

requestType = "adminAdd"

assignment = @{

targetId = $userid

assignmentPolicyId = $policy.Id

accessPackageId = $accesspackage.Id

}

}

New-MgEntitlementManagementAssignmentRequest -BodyParameter $params

Vous pouvez également remplir des affectations pour les collections existantes d’utilisateurs de votre répertoire, y compris celles affectées à une application ou répertoriées dans un fichier texte. Pour plus d’informations, consultez Ajouter des affectations d’utilisateurs existants qui ont déjà accès à l’application et Ajouter des affectations à tous les utilisateurs supplémentaires qui doivent avoir accès à l’application..

Vous pouvez également affecter plusieurs utilisateurs de votre annuaire à un package d’accès dans PowerShell avec la cmdlet New-MgBetaEntitlementManagementAccessPackageAssignment du module Microsoft Graph PowerShell cmdlets for Identity Governance version 2.4.0 ou ultérieure. Cette applet de commande accepte comme paramètres :

- L’ID du package d’accès, qui est inclus dans la réponse de l’applet de commande

Get-MgEntitlementManagementAccessPackage, - L’ID de la stratégie d’attribution du package d’accès, qui est inclus dans la politique dans le champ

assignmentpoliciesdans la réponse du cmdletGet-MgEntitlementManagementAccessPackage, - Les ID d’objet des utilisateurs cibles, soit sous la forme d’un tableau de chaînes, soit sous la forme d’une liste d’utilisateurs membres, retournés par l’applet de commande

Get-MgGroupMember.

Par exemple, si vous souhaitez faire en sorte que tous les utilisateurs membres d’un groupe soient également affectés à un package d’accès, vous pouvez utiliser cette applet de commande afin de créer des demandes pour les utilisateurs qui n’ont pas d’affectations. Notez que cette cmdlet crée uniquement des attributions. Elle ne supprime pas les attributions pour les utilisateurs qui ne sont plus membres d’un groupe. Si vous souhaitez que les affectations d’un package d’accès suivent l’appartenance à un groupe et que vous prévoyez d’ajouter et de supprimer des affectations au fil du temps, utilisez plutôt une stratégie d’affectation automatique.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All,Directory.Read.All"

$members = @(Get-MgGroupMember -GroupId "a34abd69-6bf8-4abd-ab6b-78218b77dc15" -All)

$accesspackage = Get-MgEntitlementManagementAccessPackage -Filter "displayname eq 'Marketing Campaign'" -ExpandProperty "assignmentPolicies"

if ($null -eq $accesspackage) { throw "no access package"}

$policy = $accesspackage.AssignmentPolicies[0]

$req = New-MgBetaEntitlementManagementAccessPackageAssignment -AccessPackageId $accesspackage.Id -AssignmentPolicyId $policy.Id -RequiredGroupMember $members

Si vous souhaitez ajouter une affectation pour un utilisateur n’appartenant pas encore à votre annuaire, vous pouvez utiliser la cmdlet New-MgBetaEntitlementManagementAccessPackageAssignmentRequest issue du module Microsoft Graph PowerShell cmdlets for Identity Governance version bêta 2.1.x ou ultérieure. Ce script illustre l’utilisation du profil Microsoft Graph beta et du module d’applets de commande Microsoft Graph PowerShell version 2.4.0. Cette applet de commande accepte comme paramètres :

- L’ID du package d’accès, qui est inclus dans la réponse de l’applet de commande

Get-MgEntitlementManagementAccessPackage, - L’ID de la stratégie d’attribution du package d’accès, qui est inclus dans la politique dans le champ

assignmentpoliciesdans la réponse du cmdletGet-MgEntitlementManagementAccessPackage, - l’adresse e-mail de l’utilisateur cible.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$accesspackage = Get-MgEntitlementManagementAccessPackage -Filter "displayname eq 'Marketing Campaign'" -ExpandProperty "assignmentPolicies"

if ($null -eq $accesspackage) { throw "no access package"}

$policy = $accesspackage.AssignmentPolicies[0]

$req = New-MgBetaEntitlementManagementAccessPackageAssignmentRequest -AccessPackageId $accesspackage.Id -AssignmentPolicyId $policy.Id -TargetEmail "sample@example.com"

Configurer l’affectation d’accès dans le cadre d’un workflow de cycle de vie

Dans la fonctionnalité Workflows de cycle de vie Microsoft Entra, vous pouvez ajouter une tâche Demander une attribution de package d’accès pour un utilisateur à un workflow d’intégration. Cette tâche peut spécifier un package d’accès pour les utilisateurs. Lorsque le workflow s’exécute pour un utilisateur, une requête est créée automatiquement pour l’attribution d’un package d’accès.

Connectez-vous au centre d’administration Microsoft Entra avec au moins les deux rôles Administrateur de la gouvernance des identités et Administrateur des workflows de cycle de vie.

Accédez à Gouvernance des identités>Workflows de cycle de vie>Workflows.

Sélectionnez un workflow d’intégration ou de déplacement d’un employé.

Sélectionnez Tâches , puis Ajouter une tâche.

Sélectionnez Demander une attribution de package d’accès pour un utilisateur , puis Ajouter.

Sélectionnez la tâche nouvellement ajouté.

Sélectionnez Sélectionner un package d’accès, puis choisissez le package d’accès auquel les utilisateurs nouveaux ou en déplacement doivent être affectés.

Sélectionnez Sélectionner une stratégie, puis choisissez la stratégie d’affectation de package d’accès dans ce package d’accès.

Cliquez sur Enregistrer.

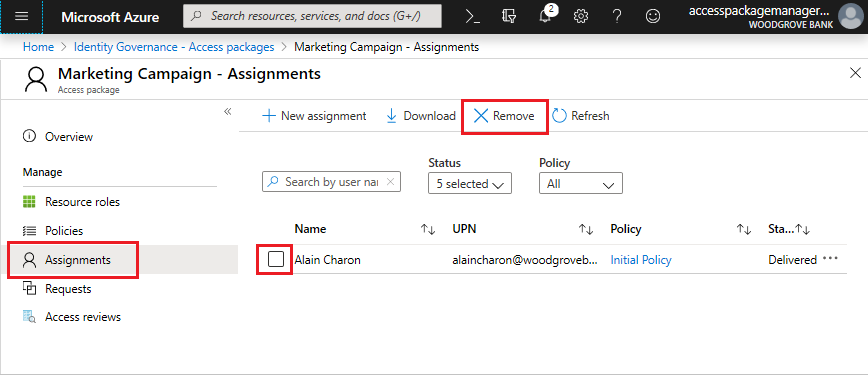

Supprimer une affectation

Vous pouvez supprimer une affectation qu’un utilisateur ou un administrateur ont demandée précédemment.

Connectez-vous au centre d’administration de Microsoft Entra en tant qu’Administrateur de la gouvernance des identités.

Accédez à Gouvernance des identités>Gestion des droits d’utilisation>Packages d’accès.

Dans la page Packages d’accès, ouvrez un package d’accès.

Dans le menu de gauche, sélectionnez Affectations.

Cochez la case en regard de l’utilisateur dont vous souhaitez supprimer l’affectation du package d’accès.

Sélectionnez le bouton Supprimer en haut du volet gauche.

Une notification s’affiche pour vous informer que l’affectation a été supprimée.

Supprimer une attribution programmatiquement

Supprimer une attribution avec Microsoft Graph

Vous pouvez également supprimer l’attribution d’un package d’accès à un utilisateur à l’aide de Microsoft Graph. Un utilisateur doté d’un rôle approprié avec une application disposant de l’autorisation déléguée EntitlementManagement.ReadWrite.All ou une application disposant de cette autorisation d’application EntitlementManagement.ReadWrite.All, peut appeler l’API pour créer un accessPackageAssignmentRequest. Dans cette demande, la valeur de la propriété requestType doit être adminRemove, et la propriété assignment est une structure qui contient la propriété id qui identifie le accessPackageAssignment supprimé.

Supprimer une attribution avec PowerShell

Vous pouvez supprimer l’affectation d’un utilisateur dans PowerShell avec la cmdlet New-MgEntitlementManagementAssignmentRequest du module Microsoft Graph PowerShell cmdlets for Identity Governance version 2.1.x ou ultérieure. Ce script illustre l’utilisation du module Microsoft Graph PowerShell cmdlets version 2.4.0.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$accessPackageId = "9f573551-f8e2-48f4-bf48-06efbb37c7b8"

$userId = "11bb11bb-cc22-dd33-ee44-55ff55ff55ff"

$filter = "accessPackage/Id eq '" + $accessPackageId + "' and state eq 'Delivered' and target/objectId eq '" + $userId + "'"

$assignment = Get-MgEntitlementManagementAssignment -Filter $filter -ExpandProperty target -all -ErrorAction stop

if ($assignment -ne $null) {

$params = @{

requestType = "adminRemove"

assignment = @{ id = $assignment.id }

}

New-MgEntitlementManagementAssignmentRequest -BodyParameter $params

}

Configurer la suppression d’accès dans le cadre d’un workflow de cycle de vie

Dans la fonctionnalité Workflows de cycle de vie Microsoft Entra, vous pouvez ajouter une tâche Supprimer l’attribution de package d’accès pour l’utilisateur à un workflow d’intégration. Cette tâche peut spécifier un package d’accès auquel l’utilisateur peut être affecté. Lorsque le workflow s’exécute pour un utilisateur, son attribution de package d’accès est supprimée automatiquement.

Connectez-vous au centre d’administration Microsoft Entra avec au moins les deux rôles Administrateur de la gouvernance des identités et Administrateur des workflows de cycle de vie.

Accédez à Gouvernance des identités>Workflows de cycle de vie>Workflows.

Sélectionnez un workflow de débarquement d’un employé.

Sélectionnez Tâches , puis Ajouter une tâche.

Sélectionnez Supprimer l’attribution de package d’accès pour l’utilisateur, puis Ajouter.

Sélectionnez la tâche nouvellement ajouté.

Sélectionnez Sélectionner les packages d’accès, puis choisissez un ou plusieurs packages d’accès dont les utilisateurs en cours de débarquement doivent être supprimés.

Sélectionnez Enregistrer.