Créer une révision d'accès aux ressources Azure et aux rôles Microsoft Entra dans PIM

La nécessité pour vos utilisateurs d’accéder aux ressources Azure privilégiées et aux rôles Microsoft Entra évolue au fil du temps. Pour réduire les risques associés aux attributions de rôles obsolètes, vous devez vérifier les accès régulièrement. Vous pouvez utiliser Microsoft Entra Privileged Identity Management (PIM) pour créer des révisions d’accès pour un accès privilégié aux ressources Azure et aux rôles Microsoft Entra. Vous pouvez également configurer des révisions d’accès périodiques qui interviennent automatiquement. Cet article explique comment créer une ou plusieurs révisions d’accès.

Prérequis

L’utilisation de Privileged Identity Management nécessite des licences. Pour plus d’informations sur les licences, consultez Principes fondamentaux des licences de gouvernance des ID Microsoft Entra.

Pour plus d’informations sur les licences pour PIM, consultez Exigences relatives aux licences pour l’utilisation de Privileged Identity Management.

Pour créer des révisions d’accès pour les ressources Azure, vous devez être affecté au rôle Propriétaire ou Administrateur de l’accès utilisateur pour les ressources Azure. Pour créer des révisions d’accès pour les rôles Microsoft Entra, vous devez disposer au minimum du rôle Administrateur de rôles privilégiés.

Les révisions d’accès pour des Principaux de service nécessite un plan Microsoft Entra Workload ID Premium en plus des licences Microsoft Entra ID P2 ou Gouvernance Microsoft Entra ID.

- Licences d’identités de charge de travail Premium : vous pouvez voir et acquérir les licences dans le panneau Identités de charge de travail du Centre d’administration Microsoft Entra.

Remarque

Les révisions d’accès capturent un instantané des accès au début de chaque instance de révision. Toute modification effectuée lors du processus de révision est reflété dans le cycle de révision suivant. En substance, avec le début de chaque nouvelle occurrence, les données pertinentes liées aux utilisateurs, les ressources évaluées et leurs réviseurs respectifs sont récupérées.

Créer des révisions d’accès

Conseil

Les étapes décrites dans cet article pourraient varier légèrement en fonction du portail de départ.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’utilisateur affecté à l’un des rôles requis.

Accédez à Gouvernance des identités>Privileged Identity Management.

Pour les rôles Microsoft Entra, sélectionnez Rôles Microsoft Entra. Pour les ressources Azure, sélectionnez Ressources Azure

Pour les rôles Microsoft Entra, sélectionnez à nouveau les rôles Microsoft Entra sous Gérer. Pour Ressources Azure, sélectionnez l’abonnement que vous souhaitez gérer.

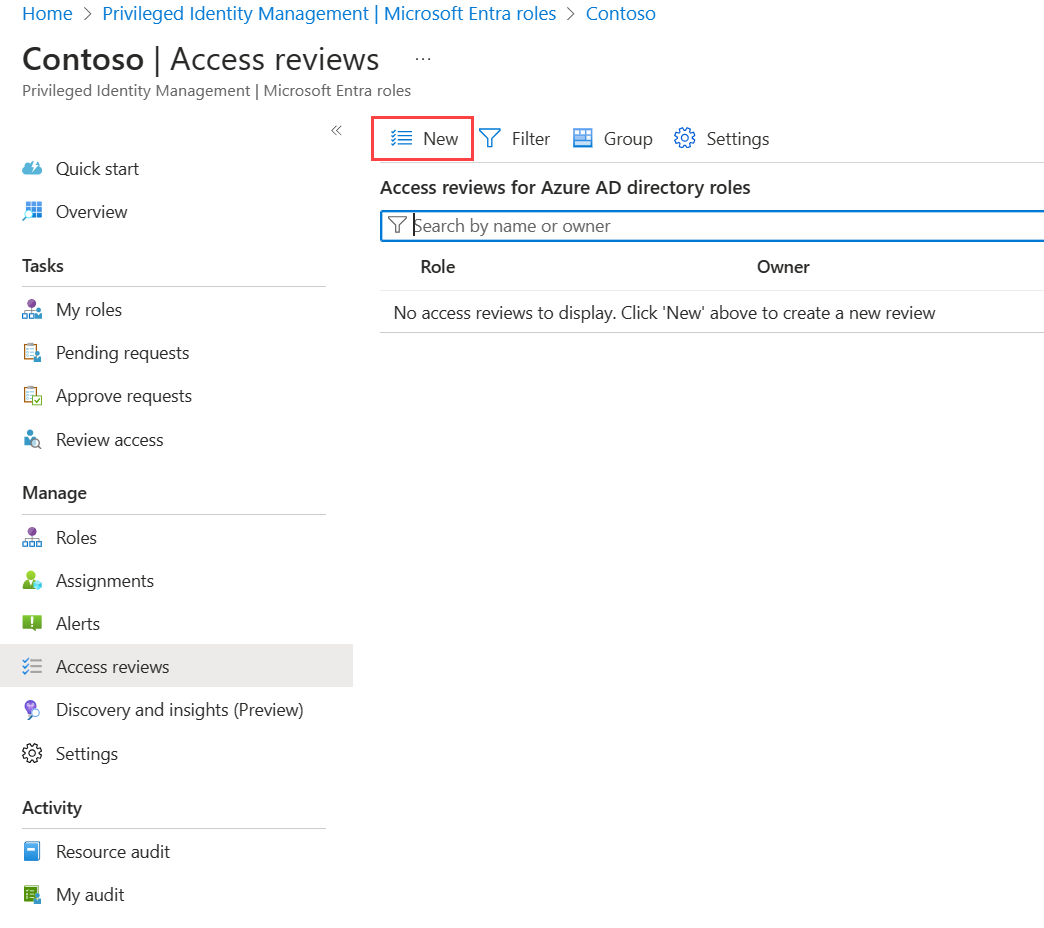

Sous Gérer, sélectionnez Révisions d’accès, puis sélectionnez Nouveau pour créer une révision d’accès.

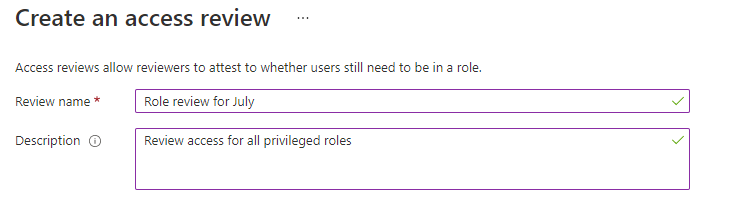

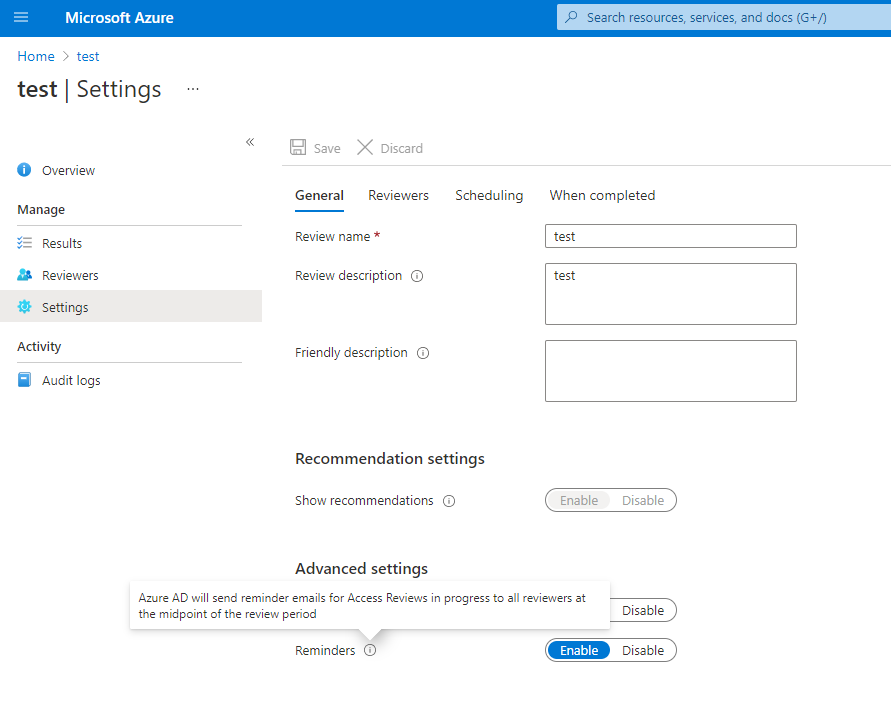

Nommez la révision d’accès. Si vous le souhaitez, vous pouvez fournir une description de cette révision. Les réviseurs ont accès au nom et à la description de la révision.

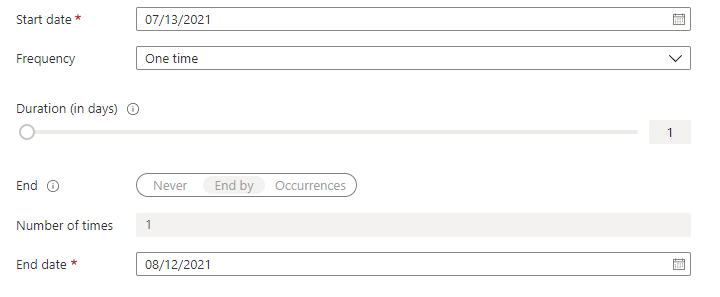

Définissez la Date de début. Par défaut, une révision d’accès se produit une seule fois. Elle commence au moment de la création et se termine en un mois. Vous pouvez modifier les dates de début et de fin pour que la révision d’accès démarre ultérieurement et dure le nombre de jours souhaité.

Pour que la révision d’accès soit périodique, modifiez le paramètre Fréquence en remplaçant la valeur Une fois par Hebdomadaire, Mensuel, Trimestriel, Annuel ou Semestriel. Utilisez le curseur Durée ou la zone de texte pour spécifier la durée de révision. Par exemple, la durée maximale d’une révision mensuelle est de 27 jours, ce qui permet d’éviter le chevauchement des révisions.

Utilisez le paramètre Fin pour spécifier comment mettre fin à la série de révisions d’accès récurrentes. La série peut se terminer de trois façons : elle s’exécute en continu pour démarrer indéfiniment les révisions, jusqu’à une date spécifique ou après la fin d’un nombre défini d’occurrences. Vous, ou un autre administrateur qui peut gérer les révisions, pouvez arrêter la série après sa création en modifiant la date dans Paramètres, de sorte qu’elle se termine à cette date.

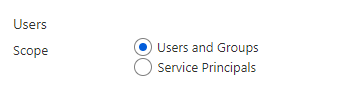

Dans la section Étendue des utilisateurs, sélectionnez l’étendue de la révision. Pour les rôles Microsoft Entra, la première option d’étendue est Utilisateurs et groupes. Les utilisateurs attribués directement et les groupes assignables à un rôle sont inclus dans cette sélection. Pour Rôles de ressources Azure, la première étendue est Utilisateurs. Les groupes affectés aux rôles de ressources Azure sont développés pour afficher les attributions transitives d’utilisateurs dans la révision avec cette sélection. Vous pouvez également sélectionner des principaux de service pour examiner les comptes de machine ayant un accès direct à la ressource Azure ou au rôle Microsoft Entra.

Vous pouvez également créer des révisions d’accès uniquement pour les utilisateurs inactifs. Dans la section Étendue des utilisateurs, définissez Utilisateurs inactifs (au niveau du locataire) uniquement sur true. Si le bouton bascule est défini sur true, l’étendue de la révision se concentre uniquement sur les utilisateurs inactifs. Spécifiez ensuite jours inactifs. Vous pouvez spécifier jusqu’à 730 jours (deux ans). Les utilisateurs inactifs depuis le nombre de jours spécifié sont les seuls pris en compte dans la révision.

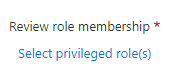

Sous Examiner l’appartenance au rôle, sélectionnez la ressource Azure privilégiée ou les rôles Microsoft Entra à examiner.

Remarque

La sélection de plusieurs rôles crée plusieurs révisions d’accès. Par exemple, en sélectionnant cinq rôles, vous créez cinq révisions d’accès distinctes.

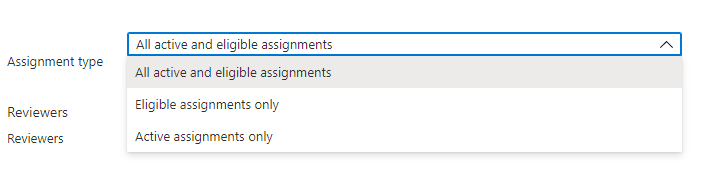

Dans type d’affectation, étendez la révision en fonction de la façon dont le rôle a été affecté au principal. Choisissez Affectations éligibles uniquement pour passer en revue les affectations éligibles (quel que soit l’état d’activation quand l’évaluation est créée) ou Affectations actives uniquement pour passer en revue les affectations actives. Choisissez toutes les affectations actives et éligibles pour passer en revue toutes les attributions, quel que soit le type.

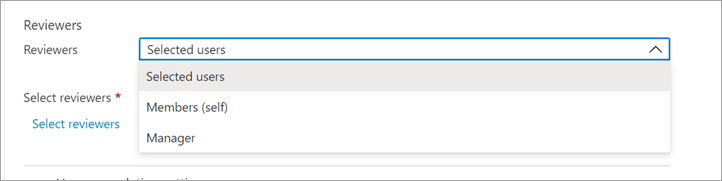

Dans la section Réviseurs, sélectionnez une ou plusieurs personnes pour vérifier tous les utilisateurs. Sinon, vous pouvez choisir de faire en sorte que les membres vérifient leur propre accès.

- Utilisateurs sélectionnés : utilisez cette option pour désigner un utilisateur spécifique pour terminer la révision. Cette option est disponible indépendamment de l’étendue de la révision, et les réviseurs sélectionnés peuvent passer en revue les utilisateurs, les groupes et les principaux de service.

- Membres (auto) : utilisez cette option pour demander aux utilisateurs de réviser leurs propres attributions de rôles. Cette option n’est disponible que si la révision est définie sur l’étendue Utilisateurs et groupes ou Utilisateurs. Pour les rôles Microsoft Entra, les groupes attribuables à des rôles ne font pas partie de la révision lorsque cette option est sélectionnée.

- Manager : utilisez cette option pour que le manager de l’utilisateur révise son attribution de rôle. Cette option n’est disponible que si la révision est définie sur l’étendue Utilisateurs et groupes ou Utilisateurs. Lors de la sélection du Gestionnaire, vous pouvez également spécifier un réviseur de secours. Les réviseurs de secours sont invités à réviser un utilisateur lorsque celui-ci n’a aucun manager spécifié dans le répertoire. Pour les rôles Microsoft Entra, les groupes attribuables à des rôles sont examinés par le réviseur de secours s'il est sélectionné.

Paramètres de saisie semi-automatique

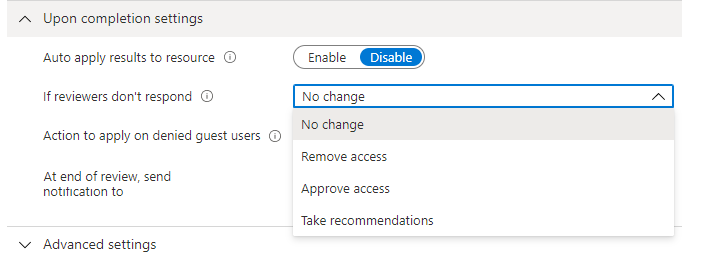

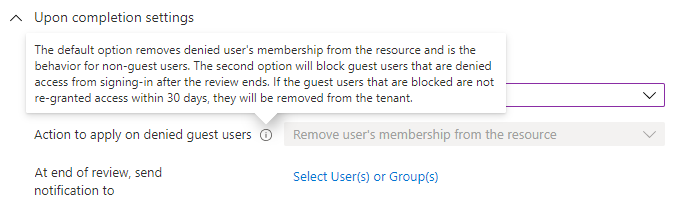

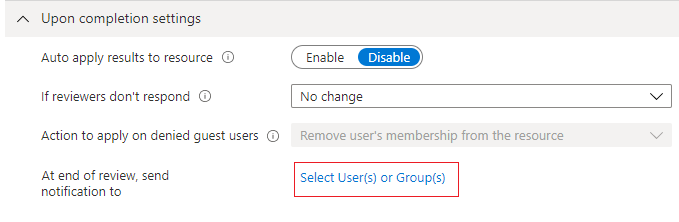

Pour spécifier ce qui se passe après la fin d’une révision, développez la section Paramètres de saisie semi-automatique.

Si vous voulez supprimer automatiquement l’accès pour les utilisateurs qui ont été refusés, définissez Appliquer automatiquement les résultats à ressource sur Activer. Si vous voulez appliquer manuellement les résultats quand la révision est terminée, cliquez sur Désactiver.

Utilisez la liste Si le réviseur ne répond pas pour spécifier ce qui se passe pour les utilisateurs qui ne sont pas révisés par le réviseur durant la période de révision. Ce paramètre n’a pas d’impact sur les utilisateurs qui ont déjà été examinés.

- Aucune modification : laisser l’accès de l’utilisateur inchangé

- Supprimer l’accès : supprimer l’accès de l’utilisateur

- Approuver l’accès : approuver l’accès de l’utilisateur

- Accepter les recommandations : accepter la recommandation du système sur le refus ou l’approbation de la prolongation de l’accès de l’utilisateur

Utilisez la liste Action à appliquer aux utilisateurs invités refusés pour spécifier ce qui arrive aux utilisateurs invités s’ils sont refusés. Ce paramètre n’est pas modifiable pour les révisions d’ID Microsoft Entra et de rôle de ressource Azure pour l’instant ; les utilisateurs invités, comme tous les utilisateurs, perdent toujours l’accès à la ressource s’ils sont refusés.

Vous pouvez envoyer des notifications à d'autres utilisateurs ou groupes pour recevoir des mises à jour sur l'achèvement des révisions. Cette fonctionnalité permet d’informer les parties prenantes autres que le créateur de la révision de la progression de la révision. Pour utiliser cette fonctionnalité, sélectionnez sélectionner des utilisateurs ou des groupes et ajoutez tous les utilisateurs ou groupes que vous souhaitez recevoir des notifications d’état d’achèvement.

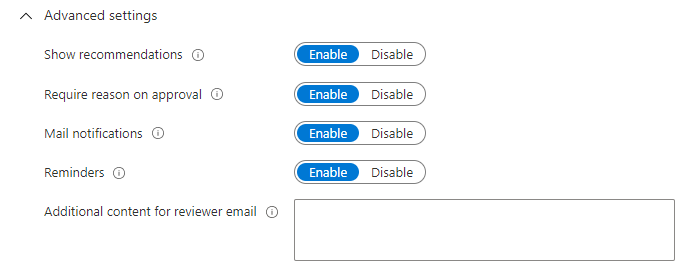

Paramètres avancés

Pour configurer d’autres paramètres, développez la section Paramètres avancés.

Définissez Afficher les recommandations sur Activer pour montrer aux réviseurs les recommandations du système basées sur les informations des accès de l’utilisateur. Les suggestions sont basées sur une période de 30 jours. Les utilisateurs qui se sont connectés au cours des 30 derniers jours sont affichés avec l’approbation recommandée de l’accès, tandis que les utilisateurs qui ne se sont pas connectés sont affichés avec un déni d’accès recommandé. Peu importe si ces connexions étaient interactives. La dernière connexion de l’utilisateur s’affiche également avec la recommandation.

Définissez Exiger la raison lors de l’approbation sur Activer afin d’exiger que le réviseur indique un motif pour l’approbation.

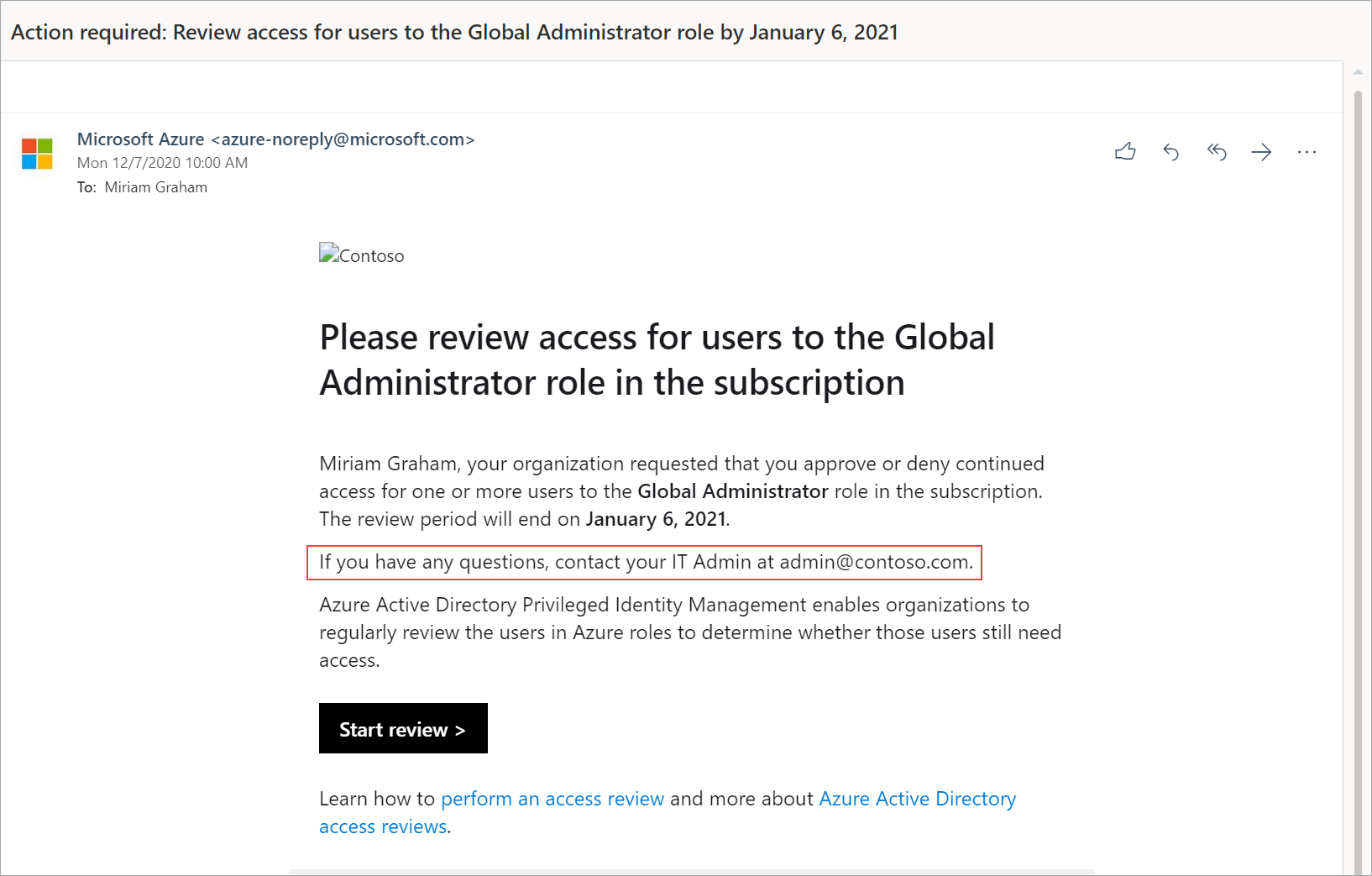

Réglez les Notifications par e-mail sur Activer pour que Microsoft Entra ID envoie des notifications par e-mail aux réviseurs quand une révision d’accès commence et aux administrateurs quand une révision se termine.

Définissez Rappels sur Activer pour que Microsoft Entra ID envoie des rappels des révisions d'accès en cours aux réviseurs qui n'ont pas terminé leur révision.

Le contenu de l’e-mail envoyé aux réviseurs est généré automatiquement en fonction des détails de révision, tels que le nom de révision, le nom de la ressource, la date d’échéance, etc. Si vous avez besoin d’un moyen de communiquer des informations supplémentaires telles que des instructions supplémentaires ou des informations de contact, vous pouvez spécifier ces détails dans le Contenu supplémentaire pour les e-mails de réviseur sont inclus dans les e-mails d’invitation et de rappel envoyés aux réviseurs affectés. La section mise en surbrillance est l’emplacement où ces informations sont affichées.

Gestion de la révision d’accès

Vous pouvez suivre la progression des révisions des réviseurs sur la page Vue d’ensemble de la révision d’accès. Aucun droit d’accès n’est modifié dans le répertoire avant que la révision ne soit terminée.

Après la révision d’accès, suivez les étapes décrites dans Effectuer une révision d’accès des rôles Azure resource et Microsoft Entra pour afficher et appliquer les résultats.

Si vous gérez une série de révisions d’accès, accédez à la révision d’accès et trouvez les occurrences à venir dans les révisions planifiées, puis modifiez la date de fin ou ajoutez/supprimez les réviseurs en conséquence.

En fonction de vos sélections dans Paramètres de saisie semi-automatique, l’application automatique est exécutée après la date de fin de la révision ou lorsque vous arrêtez manuellement la révision. La révision passe alors de l’état Terminé à divers états intermédiaires, comme Application en cours, pour finalement atteindre l’état Appliqué. Les utilisateurs dont l’accès est refusé doivent perdre leurs rôles au bout de quelques minutes.

Impact des groupes attribués aux rôles Microsoft Entra et aux rôles de ressources Azure dans les révisions d'accès

• Pour les rôles Microsoft Entra, des groupes attribuables à des rôles peuvent être attribués au rôle à l'aide de groupes attribuables à des rôles. Lorsqu'une révision est créée sur un rôle Microsoft Entra avec des groupes attribuables à des rôles attribués, le nom du groupe apparaît dans la révision sans développer l'adhésion au groupe. Le réviseur peut approuver ou refuser l’accès de l’ensemble du groupe au rôle. Les groupes refusés perdent leur affectation au rôle lorsque les résultats de révision sont appliqués.

• Pour les rôles de ressources Azure, tout groupe de sécurité peut être affecté au rôle. Lorsqu’une révision est créée sur un rôle de ressource Azure avec un groupe de sécurité affecté, les réviseurs de rôles peuvent voir une vue entièrement étendue de l’appartenance du groupe. Lorsqu’un réviseur refuse à un utilisateur qui a été affecté au rôle via le groupe de sécurité, l’utilisateur ne sera pas supprimé du groupe. Cela est dû au fait qu’un groupe peut être partagé avec d’autres ressources Azure ou non Azure. Les administrateurs doivent implémenter les modifications résultant d’un déni d’accès.

Remarque

Il est possible que d’autres groupes soient affectés à un groupe de sécurité. Dans ce cas, seuls les utilisateurs affectés directement au groupe de sécurité affecté au rôle apparaissent dans la révision du rôle.

Mettre à jour la révision d’accès

Après le lancement d’une ou de plusieurs révisions d’accès, vous souhaiterez peut-être modifier ou mettre à jour les paramètres de vos révisions d’accès existantes. Voici quelques scénarios courants que vous pouvez envisager :

Ajout et suppression de réviseurs : Lors de la mise à jour des révisions d’accès, vous pouvez choisir d’ajouter un réviseur de secours en plus du réviseur principal. Les réviseurs principaux peuvent être supprimés lors de la mise à jour d’une révision d’accès. Cependant, les réviseurs de secours ne peuvent, par définition, pas être supprimés.

Remarque

Les réviseurs de secours ne peuvent être ajoutés que lorsque le type de réviseur est Manager. Les réviseurs principaux peuvent être ajoutés lorsque le type de réviseur est un utilisateur sélectionné.

Rappel aux réviseurs : Lors de la mise à jour des révisions d’accès, vous pouvez choisir d’activer l’option de rappel sous Paramètres avancés. Une fois activé, les utilisateurs reçoivent une notification par e-mail au milieu de la période de révision. Les réviseurs reçoivent des notifications, qu’ils aient terminé la révision ou non.

Mise à jour des paramètres : Si une révision d’accès est récurrente, il existe des paramètres distincts sous « Actuel » et sous « Série ». La mise à jour des paramètres sous « Actuel » appliquera uniquement les modifications apportées à la révision d’accès actuelle, tandis que la mise à jour des paramètres sous « Série » mettra à jour le paramètre pour toutes les futures révisions.