Planifier de nouveaux scénarios de gouvernance pour les partenaires commerciaux et les utilisateurs externes

Vue d'ensemble : Une vue d'ensemble des scénarios pour les partenaires commerciaux et les utilisateurs externes

En règle générale, tous les processus métier nécessitent, à un moment donné, de travailler avec des partenaires, des sous-traitants ou des fournisseurs. Pour faciliter ce travail, les partenaires commerciaux et les utilisateurs externes peuvent avoir besoin d’accéder à votre organisation. La planification commerciale en lien avec les partenaires, fournisseurs et utilisateurs externes implique de concevoir et de mettre en œuvre des solutions technologiques permettant une collaboration efficace, une intégration harmonieuse et un alignement des objectifs entre votre organisation et les partenaires.

Microsoft définit les personae suivants en fonction de leur relation avec votre organisation.

- Personnel. Les employés à temps plein, les employés à temps partiel ou les sous-traitants de votre organisation.

- Partenaires commerciaux. Les organisations qui ont une relation d’entreprise avec votre entreprise. Ces organisations peuvent inclure des fournisseurs, des prestataires, des consultants et des alliances stratégiques qui collaborent avec votre entreprise pour atteindre des objectifs communs.

- Utilisateur externe. Les utilisateurs externes à votre organisation, tels que les partenaires commerciaux et les consommateurs.

Exemples de processus commerciaux et de scénarios impliquant des partenaires commerciaux et des utilisateurs externes

Les scénarios d'invités ou d'accès externe sont des cas d'utilisation spécifiques dans lesquels des partenaires commerciaux ou des utilisateurs externes interagissent avec les ressources de l'organisation et doivent être représentés dans l'un des locataires Microsoft Entra de l'organisation. Ces scénarios couvrent presque tous les aspects des processus métier.

Prenez en compte chacun des processus métier suivants ainsi que les exemples illustrant comment la planification et l'interaction avec les partenaires interviennent. Le tableau suivant présente une ventilation de ces processus et des exemples de scénarios impliquant des partenaires commerciaux et des utilisateurs externes.

| Processus métier | Définition | Exemple de partenaire commercial et d’utilisateur externe |

|---|---|---|

| Gestion des processus métier | Une approche systématique de l’amélioration des flux de travail et des opérations d’une organisation. | Une société de services financiers qui s'associe à une agence de notation du crédit pour rationaliser le processus d'approbation des prêts. |

| Planification intégrée des activités | Une approche holistique qui aligne les objectifs stratégiques, les plans opérationnels et les prévisions financières d'une organisation afin de créer un cadre cohérent et unifié pour la prise de décision. | La société de vente au détail partage les prévisions de ventes et les niveaux d’inventaire avec les fournisseurs par le biais d’une plateforme de planification intégrée. |

| Gestion des relations client | Approche stratégique et système de gestion des interactions d’une organisation avec ses clients. | Une entreprise automobile dans la coordination, le soutien et l'optimisation de ses interactions avec les concessionnaires. |

| Orchestration de la chaîne d’approvisionnement | Gestion coordonnée de tous les processus de la chaîne d'approvisionnement afin de garantir l'efficacité, la visibilité et la réactivité à tous les stades, de l'approvisionnement à la livraison. | Toute entreprise qui a une chaîne d'approvisionnement et qui doit coordonner ses activités avec celles de ses fournisseurs. |

| Cycle de vie du compte du partenaire commercial | Processus de bout en bout de la gestion des relations et des interactions entre une organisation et ses partenaires commerciaux externes. | une société technologique qui s’associe à un fournisseur de logiciels pour améliorer ses offres de produits. |

| Collaboration B2B avec d’autres organisations | Partenariat stratégique entre deux entreprises ou plus pour atteindre des objectifs communs par le biais de ressources, d’informations et d’efforts partagés. | Un café local qui collabore avec une boulangerie pour améliorer les offres des deux entreprises. |

La compréhension de votre scénario permet de concevoir des contrôles d'accès appropriés et d'assurer une collaboration harmonieuse avec les personnes extérieures.

Domaines d’un nouveau scénario de gouvernance pour les partenaires commerciaux et les utilisateurs externes

Une nouvelle solution pour les partenaires commerciaux et les utilisateurs externes implique généralement les domaines suivants. Il s'agit de :

- Découvrez vos besoins métier : identifiez vos processus actuels de cycle de vie et de gouvernance pour les identités externes. Cet exercice vous aidera à déterminer les scénarios applicables, la faisabilité et le périmètre.

- Déterminez votre état de la sécurité : évaluez les besoins de sécurité et de collaboration de votre organisation, par scénario.

- Intégration de partenaires commerciaux et d’utilisateurs externes : l’intégration, en ce qui concerne les identités invitées ou externes, est le processus ou les processus de configuration de ces identités dans vos systèmes d’organisation.

- Accompagner le départ des partenaires commerciaux et des utilisateurs externes : en ce qui concerne les identités invitées ou externes, le processus de départ est le processus ou les processus de suppression de ces identités des systèmes de votre organisation.

Conditions de licence :

L’utilisation de certaines des fonctionnalités ci-dessous nécessite des licences Gouvernance Microsoft Entra ID ou Suite Microsoft Entra. Pour trouver la licence adaptée à vos besoins, consultez l’article Principes fondamentaux des licences de gouvernance des identités Microsoft Entra

Étape suivante

Découverte : Identifier le cycle de vie et les processus de gouvernance actuels pour les partenaires commerciaux et les utilisateurs externes

Identifiez votre cycle de vie et vos processus de gouvernance actuels pour les identités externes. Cet exercice vous aidera à déterminer les scénarios applicables, la faisabilité et le périmètre.

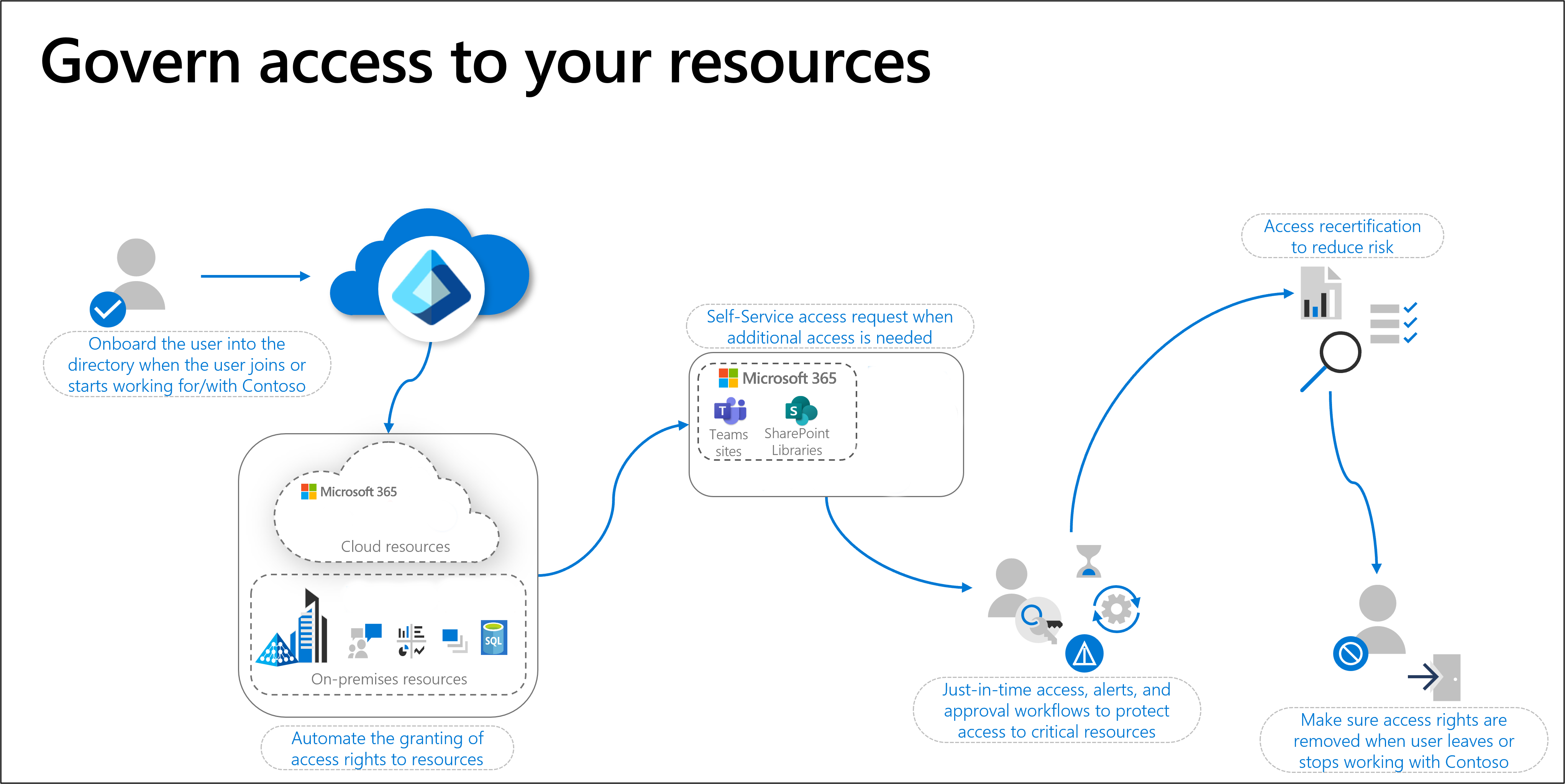

Passez en revue le Cycle de vie de l’employé et de l’invité avec Gouvernance Microsoft Entra ID en mettant l’accent sur les identités externes. Les processus abordés ici sont également nécessaires pour les utilisateurs invités, les fournisseurs et d’autres utilisateurs externes, pour leur permettre de collaborer ou d’avoir accès aux ressources. Ce document couvre les actions que vous pouvez entreprendre pour découvrir vos processus de gouvernance.

Étant donné qu’un scénario de gouvernance pour les partenaires commerciaux et les utilisateurs externes utilise la gestion des droits d’utilisation, vous devez également examiner les scénarios courants dans la gestion des droits d’utilisation. Cela vous fournira les scénarios courants de gestion des droits d’utilisation en fonction du rôle d’un utilisateur. Vous devez les prendre en compte lors de la planification de votre solution.

Vous pouvez également utiliser le tableau suivant comme guide pour des domaines supplémentaires à prendre en compte lors de l’évaluation de votre état actuel.

| Process | Description |

|---|---|

| Déterminer qui initie la collaboration externe | Généralement, les utilisateurs qui recherchent une collaboration externe connaissent les applications à utiliser et savent quand l’accès se termine. Par conséquent, déterminez des utilisateurs disposant d’une autorisation déléguée pour inviter des utilisateurs externes, créer des packages d’accès et effectuer des révisions d’accès. |

| Énumérer les partenaires commerciaux et les utilisateurs externes | Les utilisateurs externes peuvent être des utilisateurs Microsoft Entra B2B avec des informations d'identification gérées par un partenaire ou des utilisateurs externes avec des informations d'identification fournies localement. Ces utilisateurs reçoivent généralement le type d’utilisateur « invité ». |

| Découvrez les domaines des adresses e-mail et la propriété companyName | Vous pouvez déterminer les organisations externes avec les noms de domaine contenus dans les adresses e-mail des utilisateurs externes. |

| Utilisez les listes d’autorisation, les listes de refus et la gestion des droits d’utilisation | Utilisez la liste d’autorisation ou la liste de refus au niveau du locataire pour permettre à votre organisation de collaborer avec des organisations ou de les bloquer. |

| Déterminer l’accès d’un utilisateur externe | Avec un inventaire des utilisateurs et des organisations externes, déterminez l’accès à accorder à ces utilisateurs. |

| Énumérer les autorisations d’application | Examinez l’accès à vos applications sensibles pour prendre connaissance de l’accès externe. |

| Détecter le partage informel | Si votre e-mail ou vos plans réseau sont activés, vous pouvez examiner le partage de contenu par e-mail ou par le biais d’applications SaaS (Software as a Service) non autorisées. |

Pour plus d’informations, consultez Découvrir l’état actuel de la collaboration externe dans votre organisation

Exemple : Identifier les processus actuels de cycle de vie et de gouvernance

Vous êtes l'administrateur informatique d'une entreprise technologique en plein essor, Contoso, et vous faites souvent face au défi d'intégrer efficacement et en toute sécurité des utilisateurs externes tels que des consultants, des fournisseurs et des partenaires. Le processus d’intégration actuel est fragmenté et incohérent, ce qui entraîne des vulnérabilités de sécurité et des inefficacités. Pour résoudre ce problème, vous vous engagez dans une phase de découverte pour identifier les exigences clés et comprendre comment vous pouvez tirer profit de Microsoft Entra.

Voici quelques-unes de vos principales exigences :

- Divers besoins d’intégration d’invités avec différents services nécessitant des niveaux d’accès uniques.

- S’assurer que les utilisateurs invités disposent du moindre privilège nécessaire pour effectuer leurs tâches est critique et nécessite des stratégies d’accès conditionnel robustes et l’authentification multifacteur pour protéger les données sensibles.

- Un processus d'intégration fluide et convivial pour vous, en tant qu'administrateur informatique, et pour vos utilisateurs externes. Les utilisateurs externes doivent être en mesure d’accéder rapidement et facilement aux ressources dont ils ont besoin sans délai inutile.

- Intégration à des outils de collaboration existants tels que Microsoft Teams et SharePoint, ainsi que l’option d’inscription en libre-service (SSSU)

- Capacité à gérer les invités en contrôlant régulièrement l'activité des utilisateurs invités, en fixant une date d'expiration pour l'accès et en procédant à des révisions périodiques de l'accès afin de garantir que l'accès des invités reste approprié au fil du temps. Pour plus d’informations, consultez Gouverner le cycle de vie des employés et des invités avec Gouvernance Microsoft Entra ID et Découvrir l’état actuel de la collaboration externe dans votre organisation

Avec ces exigences clés à l’esprit, voici deux éléments à prendre en compte :

- intégrer des utilisateurs externes au locataire

- permettre aux utilisateurs externes d'accéder aux ressources

Il existe différentes options en fonction du cas d'usage. Examinons en détail l’intégration des utilisateurs externes et les options disponibles.

Étape suivante

État de la sécurité : déterminer votre état de la sécurité pour les partenaires commerciaux et les utilisateurs externes

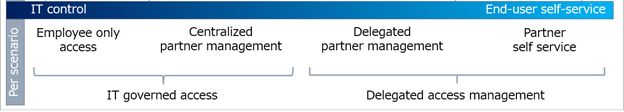

Lorsque vous envisagez la gouvernance de l’accès externe, évaluez les besoins de votre organisation en matière de sécurité et de collaboration, par scénario. Vous pouvez commencer par le niveau de contrôle dont dispose l’équipe informatique sur la collaboration quotidienne des utilisateurs finaux. Les organisations dans des secteurs hautement réglementés peuvent nécessiter davantage de contrôle de la part de l’équipe informatique.

Par exemple :

- Les sous-traitants de la défense peuvent être tenus d’identifier et de documenter de manière précise les utilisateurs externes, leur accès ainsi que la suppression de cet accès.

- Les agences de conseil peuvent utiliser certaines fonctionnalités pour permettre aux utilisateurs finaux de déterminer les utilisateurs externes avec lesquels ils collaborent.

- Un prestataire dans une banque peut nécessiter un contrôle plus strict qu'un prestataire dans une entreprise de logiciels

Notes

Un contrôle trop strict de la collaboration peut entraîner une augmentation des budgets informatiques, une réduction de la productivité et un retard dans les résultats commerciaux. Lorsque les canaux de collaboration officiels sont perçus comme onéreux, les utilisateurs finaux ont tendance à échapper aux canaux officiels. Par exemple, les utilisateurs finaux envoient des documents non sécurisés par e-mail.

Planification basée sur des scénarios

Les équipes informatiques peuvent déléguer l’accès des partenaires pour permettre aux employés de collaborer avec des partenaires. Cette délégation est possible tout en conservant une sécurité suffisante pour protéger la propriété intellectuelle.

Compilez et évaluez les scénarios de votre organisation pour vous aider à évaluer l’accès aux ressources des employés et des partenaires commerciaux. Les institutions financières peuvent avoir des normes de conformité qui limitent l’accès des employés aux ressources telles que les informations de compte. À l’inverse, les mêmes institutions peuvent activer l’accès délégué aux partenaires pour des projets tels que des campagnes marketing.

Considérations relatives au scénario

Utilisez la liste suivante pour mesurer le niveau de contrôle d’accès.

- Informations sur la sensibilité et risque associé à son exposition

- Accès des partenaires aux informations relatives aux autres utilisateurs finaux

- Le coût d’une violation par rapport au poids du contrôle centralisé et aux frictions pour les utilisateurs finaux

Les organisations peuvent également commencer par des contrôles hautement gérés pour atteindre les objectifs de conformité et déléguer le contrôle aux utilisateurs finaux au fil du temps. Il peut y avoir des modèles de gestion des accès simultanés au sein d’une organisation.

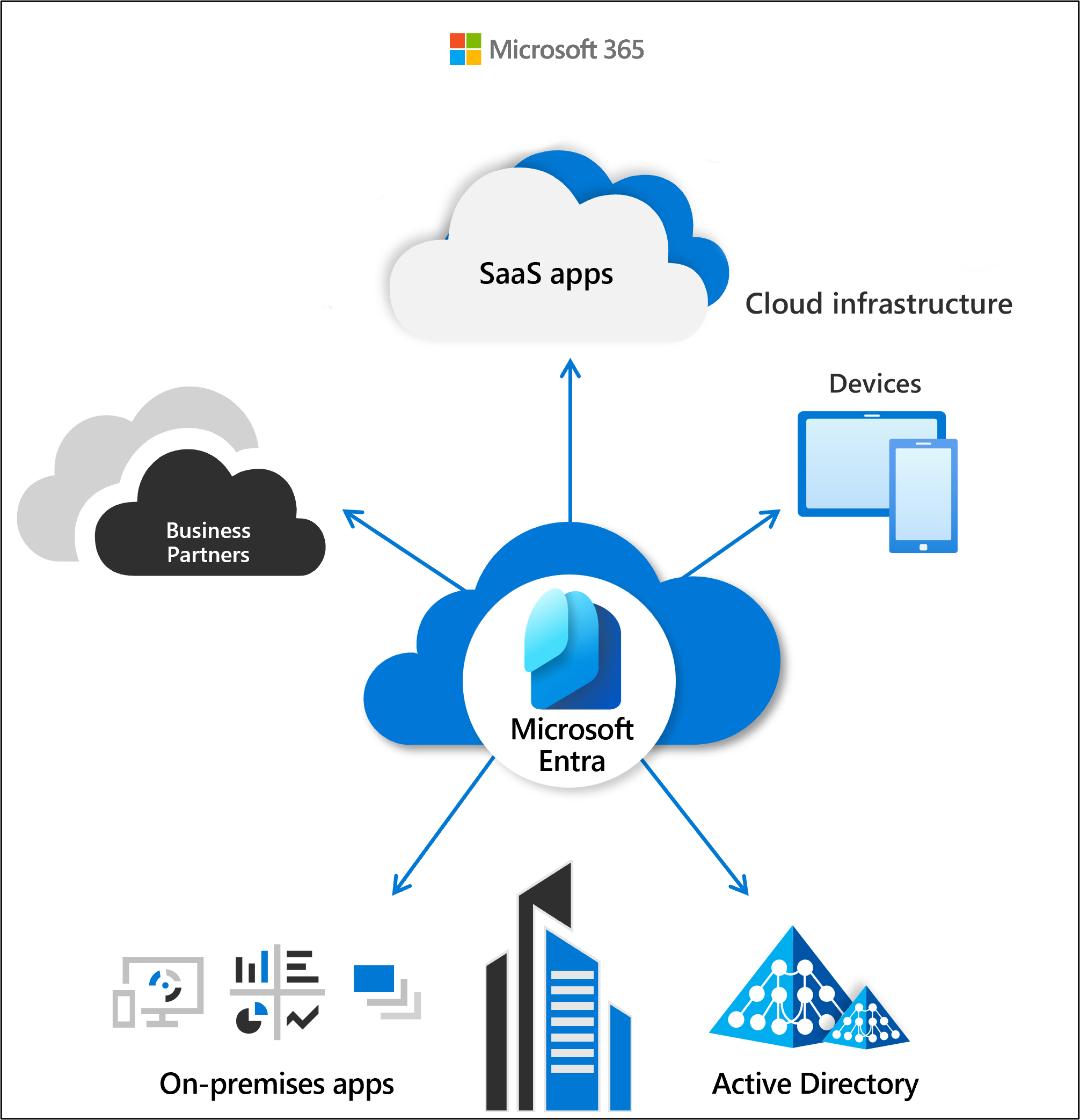

Considérations sur l’architecture

Une conception architecturale de sécurité appropriée est un élément essentiel pour garantir un scénario sécurisé pour les partenaires commerciaux et les utilisateurs externes. Vous devez vous familiariser avec les différents types d’architectures recommandées lors de la rédaction de votre plan de sécurité. Les architectures recommandées qui utilisent la Gouvernance des identités Microsoft sont les suivantes :

- Considérations relatives à l'architecture orientée vers le personnel et la collaboration : permet à vos employés de collaborer avec des partenaires commerciaux d'organisations externes.

- Accès isolé pour les partenaires commerciaux : isolez les utilisateurs externes du locataire de votre organisation

Documentation suggérée

Enfin, vous devriez consulter la documentation suivante. L'examen de cette documentation vous permettra de concevoir et de créer un plan de sécurité qui pourra être utilisé avec vos partenaires commerciaux et des scénarios d'utilisateurs externes.

- Architectures de déploiement d’ID externe Microsoft Entra avec Microsoft Entra

- Collaboration externe sécurisée

- Planifier un déploiement Microsoft Entra B2B Collaboration.

Étape suivante

Intégrer : intégration de partenaires commerciaux et d’utilisateurs externes

L’intégration de partenaires commerciaux et d’utilisateurs externes est un aspect essentiel de la gestion des identités et des accès, ce qui contribue à maintenir la sécurité, la conformité et l’efficacité opérationnelle au sein de votre organisation. L'intégration des partenaires commerciaux et des utilisateurs externes peut être décomposée comme suit :

- Développez un processus d’intégration pour ajouter des partenaires externes.

- Développez un processus d’intégration pour ajouter des utilisateurs externes à vos systèmes.

Processus d’intégration des partenaires commerciaux

Les points suivants constituent une liste générique d'étapes à prendre en compte lors de l'intégration des partenaires commerciaux de votre organisation.

- Déterminez la date de début de la collaboration avec un partenaire commercial.

- Informez tous les services concernés quant à l’heure et à la date de début spécifiques.

- Coordonnez l’initiation de l’accès des partenaires commerciaux à tous les systèmes (portails, outils, API)

- Les comptes liés au partenaire sont ajoutés et les rôles et les affectations sont approuvés

Processus d'intégration des utilisateurs externes

Les points suivants constituent une liste générique d'étapes à prendre en compte lors de l'intégration des utilisateurs externes de votre organisation.

- Déterminez la date de début.

- Informez le service informatique pour qu'il ajoute l'accès des utilisateurs individuels aux systèmes. Cela peut être automatisé avec un package d’accès et à l’aide d’une demande automatique.

- Enregistrez les étapes d’intégration effectuées.

- Obtenez les approbations finales des ressources humaines, de l'informatique et de tous les départements concernés, en veillant à ce que tous les aspects de l'intégration soient complétés.

Utiliser la gestion des droits d’utilisation pour faciliter l’intégration

La gestion des droits d’utilisation utilise des catalogues, des packages d’accès et des stratégies pour :

- Contrôler qui peut accéder aux ressources

- Donner un accès automatique aux utilisateurs

- Supprimer l’accès d’un utilisateur

- Déléguer à des non-administrateurs la possibilité de créer des packages d’accès.

- Sélectionner les organisations connectées dont les utilisateurs peuvent demander l’accès.

Pour plus d’informations, voir Qu’est-ce que la gestion des droits d’utilisation ?

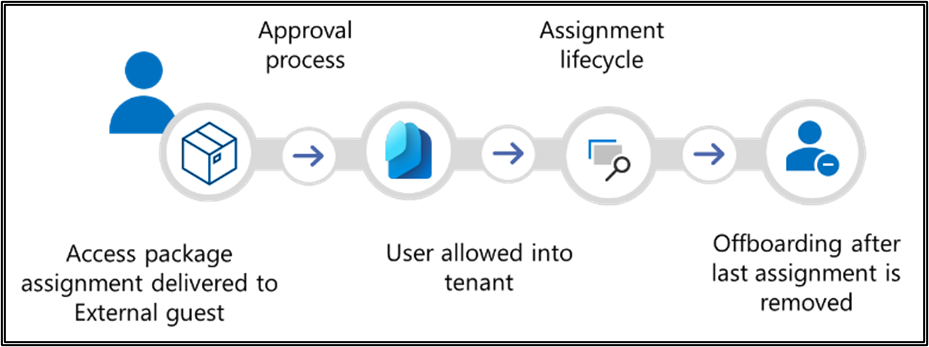

Catalogue, packages d’accès et stratégies

Dans la gestion des droits d’utilisation, un package d’accès peut avoir plusieurs stratégies, et chaque stratégie établit comment les utilisateurs obtiennent une affectation au package d’accès et pendant combien de temps. La gestion des droits d’utilisation peut être configurée pour intégrer les partenaires commerciaux et les utilisateurs externes, en ajoutant leurs droits d'accès et leur compte à votre locataire.

Un package d’accès classique peut inclure les éléments suivants :

- L’accès à toutes les ressources associées au package est ajouté

- L'utilisateur est ajouté à tout groupe nécessaire

- Le compte est ajouté à l’annuaire de l’utilisateur invité

- Utiliser les journaux d’audit pour la conformité

- Des notifications sont envoyées pour confirmer la réussite de l'intégration

Un catalogue est un conteneur de ressources et de packages d’accès. Vous pouvez créer un catalogue lorsque vous souhaitez regrouper des ressources et packages d’accès liés. Par exemple, vous pouvez créer un catalogue de partenaires commerciaux pour les organisations qui traitent avec une autre organisation, telle que Contoso. Dans ce catalogue, vous pouvez créer des packages d’accès. Un package d’accès vous permet d’effectuer une configuration unique des ressources et des stratégies qui gèrent automatiquement l’accès pendant toute la durée de vie du package d’accès. Ces packages d’accès peuvent être adaptés aux différents utilisateurs et partenaires externes au sein de Contoso et à l’ensemble de l’organisation Contoso elle-même. Par exemple, vous pouvez avoir un package d’accès pour les fournisseurs de Contoso, un autre pour les contractants de Contoso et un troisième pour l'organisation Contoso elle-même. Pour plus d’informations, consultez Créer et gérer un catalogue de ressources dans la gestion des droits d’utilisation

Un package d’accès vous permet d’effectuer une configuration unique des ressources et des stratégies qui gèrent automatiquement l’accès pendant toute la durée de vie du package d’accès. Tous les packages d’accès doivent se trouver dans un conteneur appelé catalogue. Un package d’accès peut être utilisé pour affecter l’accès aux rôles de plusieurs ressources figurant dans le catalogue. Tous les packages d’accès doivent avoir au moins une stratégie pour que des utilisateurs leur soient affectés. Si vous souhaitez obtenir plus d’informations, consultez Créer un package d’accès dans la gestion des droits d’utilisation

Les stratégies spécifient qui peut demander le package d’accès, ainsi que les paramètres d’approbation et de cycle de vie, ou comment l’accès est automatiquement attribué.

Pour plus d’informations, consultez Intégrer des utilisateurs externes avec la gestion des droits d’utilisation

Fournir un accès d'intégration aux partenaires commerciaux et aux utilisateurs externes

Avec la gestion des droits d'utilisation, vous pouvez définir une stratégie qui permet aux utilisateurs des organisations que vous spécifiez d'être en mesure d'utiliser un package d'accès en libre-service. Cette stratégie indique si une approbation est requise, si des révisions d’accès sont requises, et une date d’expiration pour l’accès.

Pour plus d’informations, consultez Régir l’accès des utilisateurs externes dans la gestion des droits d’utilisation

Pour obtenir un exemple spécifique, consultez Tutoriel : Intégrer des utilisateurs externes à Microsoft Entra ID par le biais d’un processus d’approbation

Utiliser des workflows de cycle de vie pour faciliter l’intégration des tâches

Les workflows de cycle de vie sont une fonctionnalité de gouvernance des identités qui permet aux organisations de gérer les utilisateurs Microsoft Entra en automatisant ces trois processus de cycle de vie de base :

- Joiner : lorsqu’un individu entre dans l’étendue nécessitant l’accès. Il peut par exemple s’agir d’un nouvel employé qui rejoint une entreprise ou une organisation.

- Déplaceur : lorsqu’un individu se déplace entre les limites d’une organisation. Ce mouvement peut nécessiter un accès ou des autorisations supplémentaires. Il s’agit par exemple d’un utilisateur qui était dans le service marketing et qui est maintenant membre de l’organisation commerciale.

- Sortant : lorsqu’un individu quitte l’étendue nécessitant l’accès. Ce mouvement peut nécessiter la suppression de l’accès. Il s’agit, par exemple, d’un employé qui prend sa retraite ou a été licencié.

Les workflows contiennent des processus spécifiques, qui s’exécutent automatiquement sur les utilisateurs lors de leur déplacement dans leur cycle de vie. Les workflows se composent de tâches et de conditions d’exécution.

La plupart des tâches qui permettront aux partenaires commerciaux et aux utilisateurs externes de démarrer peuvent être automatisées à l’aide de workflows de cycle de vie. Pour plus d’informations, consultez : Présentation des workflows de cycle de vie

Pour plus d’informations sur la façon d’automatiser ces tâches et d’autres, consultez Automatiser les tâches d’intégration des employés et des invités

Itérer des ressources supplémentaires par le biais d'une affectation directe

Il se peut que vous ayez maintenant des exigences supplémentaires qui doivent être assignées aux utilisateurs invités. Pour ce faire, vous pouvez utiliser les packages d’accès et la gestion des droits d’utilisation.

Par exemple, vous pouvez avoir un package d’accès qui est attribué à vos utilisateurs réguliers et vous souhaitez qu’un package similaire soit affecté aux utilisateurs invités. Vous pouvez utiliser la gestion des droits d’utilisation pour affecter les utilisateurs invités à ces packages d’accès. Consultez Afficher, ajouter et supprimer des affectations pour un package d’accès dans la gestion des droits d’utilisation

Vous pouvez opter pour la création d'un nouveau package, sans toucher à celui qui existe déjà, et affecter des utilisateurs invités à ce package. Pour plus d’informations, voir :

- Création d’un package d’accès

- Configurer une stratégie d’affectation automatique pour un package d’accès dans la gestion des droits d’utilisation

- Changer les paramètres de cycle de vie d’un package d’accès dans la gestion des droits d’utilisation

Les sections ci-dessous fournissent des exemples de différentes façons d’intégrer des utilisateurs invités

Exemple : approvisionnement d’un utilisateur à l’aide de la gestion des droits d’utilisation

En tant qu’administrateur informatique, vous avez identifié un projet qui nécessite l’intégration de consultants externes de Fabrikam pour collaborer. Il est important d’automatiser la gestion des accès, les flux de travail d'approbation et la gestion du cycle de vie. En utilisant la gestion des droits d’utilisation de Microsoft Entra, vous créez un package d'accès qui vous permet de regrouper plusieurs ressources (comme des groupes, des applications et des sites SharePoint), d'inclure des flux de travail d'approbation garantissant que les demandes d'accès soient examinées et approuvées par les personnes appropriées avant que l'accès ne soit accordé, et de définir une période de temps pour l'accès.

Vous envoyez les invitations aux consultants, qui reçoivent des e-mails contenant des liens pour accepter le package d’accès. John, l’un des consultants, suit le lien, vérifie son identité et obtient l’accès aux ressources nécessaires en quelques minutes. Le processus d’intégration est fluide et sécurisé, ce qui permet aux consultants de commencer à collaborer immédiatement. Le projet démarre sans délai, garantissant un partenariat productif entre Contoso et Fabrikam.

Pour plus d’informations, consultez l’article suivant :

- Intégrer des utilisateurs externes avec la gestion des droits d’utilisation

- Configurer une stratégie d’affectation automatique pour un package d’accès dans la gestion des droits d’utilisation

- Tutoriel : Intégrer des utilisateurs externes à Microsoft Entra ID via un processus d’approbation

- Scénario de déploiement de Microsoft Entra : Intégration du personnel et des invités, gouvernance de l’identité et du cycle de vie de l’accès pour toutes vos applications

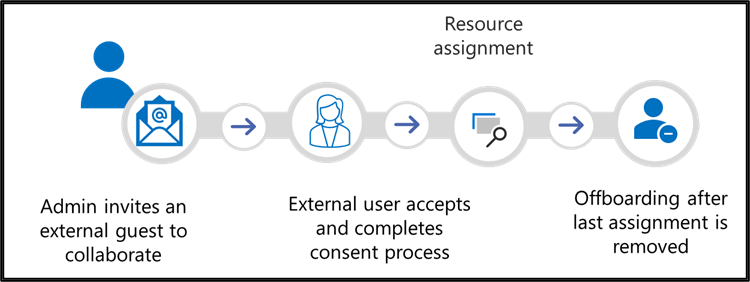

Exemple : collaboration pilotée par l’utilisateur final

Dans le cadre d'un autre projet de conception, le responsable de l'équipe de conception vous a demandé, en tant qu'administrateur informatique, d'ajouter John Doe de Global Solutions à la liste des collaborateurs. L’objectif principal est d’inviter l’utilisateur à rejoindre votre annuaire et à collaborer. Vous invitez l’utilisateur externe John en tant qu’utilisateur invité en utilisant son e-mail. L’invitation par e-mail est simple et flexible et vous permet d'inviter des utilisateurs de différents domaines et fournisseurs d'identité, y compris des identités sociales telles que les comptes Gmail ou Microsoft. John utilise ses propres identifiants pour se connecter en toute sécurité, ce qui élimine la nécessité de gérer les mots de passe ou le cycle de vie des comptes et simplifie le processus d'intégration.

Pour plus d’informations, consultez Ajouter des utilisateurs B2B Collaboration dans le Centre d’administration Microsoft Entra et Configurer des paramètres de collaboration externe

Exemple : itérer des ressources supplémentaires via une affectation directe

En tant qu'administrateur informatique, vous devez maintenant contourner les demandes d'accès et affecter directement des utilisateurs spécifiques à un package d'accès, accordant ainsi à l'équipe externe un accès instantané. Vous allez créer la première stratégie d’attribution de package d’accès dans le package d’accès. Vous passez en revue les stratégies du package d’accès pour confirmer qu’il permet aux utilisateurs externes d’être ajoutés directement.

Une fois que tout est en place, Emma passe à l'onglet des affectations. Elle a entré les adresses e-mail des membres de l’équipe externe, en s’assurant qu’elles étaient correctement répertoriées. Après une dernière vérification, elle a cliqué sur le bouton « Affecter ».

Presque immédiatement, les partenaires externes ont reçu leurs invitations. Ils ont rejoint l’annuaire en toute simplicité et ont obtenu l’accès aux ressources nécessaires sans aucun délai. Cette configuration efficace a permis aux deux équipes de commencer immédiatement leur collaboration, favorisant ainsi un environnement productif et innovant. Pour plus d’informations, voir :

- Création d’un package d’accès

- Configurer une stratégie d’affectation automatique pour un package d’accès dans la gestion des droits d’utilisation

- Changer les paramètres de cycle de vie d’un package d’accès dans la gestion des droits d’utilisation

Étape suivante

Accompagner le processus de départ : Accompagner efficacement le processus de départ des partenaires commerciaux et des utilisateurs externes.

Le processus de départ des partenaires commerciaux et des utilisateurs externes est un aspect essentiel de la gestion des identités et des accès, qui contribue à maintenir la sécurité, la conformité et l'efficacité opérationnelle au sein de votre organisation. Le processus de départ des partenaires commerciaux et des utilisateurs externes peut être décomposé comme suit :

- Développez un processus de départ pour supprimer des partenaires externes.

- Développez un processus de départ pour supprimer des utilisateurs externes de vos systèmes.

Processus de départ des partenaires commerciaux

Les points suivants constituent une liste générique d'étapes à prendre en compte lors du processus de départ de partenaires commerciaux de votre organisation.

- Déterminez la date de fin de collaboration avec un partenaire commercial.

- Informez tous les services concernés quant à l’heure et à la date de fin spécifiques.

- Coordonnez l’arrêt de l’accès des partenaires commerciaux à tous les systèmes (portails, outils, API)

- Les comptes liés au partenaire sont supprimés et les rôles et les affectations sont révoqués

- Passez en revue les données partagées avec le partenaire et déterminez si elles doivent être conservées ou supprimées en toute sécurité.

- Collectez toutes les données propriétaires ou sensibles à partir des systèmes du partenaire

- Vérifiez que la suppression des données est effectuée pour garantir la conformité.

Processus de départ des utilisateurs externes

Les points suivants constituent une liste générique d'étapes à prendre en compte lors du processus de départ d'utilisateurs externes de votre organisation.

- Déterminez la date de fin.

- Assurez-vous que les livrables ou tâches en attente sont terminés.

- Informez le service informatique pour qu'il supprime l'accès des utilisateurs individuels aux systèmes. Cela peut être automatisé avec un package d’accès

- Confirmez que toutes les données en possession de l'utilisateur externe ont été transférées ou restituées.

- Vérifiez que tous les comptes spécifiques à l’utilisateur externe sont désactivés sans affecter d’autres utilisateurs de la même organisation.

- Enregistrez les étapes de processus de départ effectuées.

- Obtenez les approbations finales des ressources humaines, de l'informatique et de tous les départements concernés, en veillant à ce que tous les aspects du processus de départ soient complétés.

Utiliser la gestion des droits d’utilisation pour faciliter le processus de départ

Dans la gestion des droits d’utilisation, un package d’accès peut avoir plusieurs stratégies, et chaque stratégie établit comment les utilisateurs obtiennent une affectation au package d’accès et pendant combien de temps. La gestion des droits d’utilisation peut être configurée pour désactiver automatiquement un utilisateur invité lorsque sa dernière attribution de package d’accès expire, en supprimant ses droits d’accès et son compte d’utilisateur invité de votre locataire.

Lorsqu’un package d’accès expire, le processus de départ doit inclure les éléments suivants :

- L’accès à toutes les ressources associées au package expiré est révoqué

- L'utilisateur est retiré de tous les groupes dont il est membre

- Le compte est supprimé de l’annuaire de l’utilisateur invité

- Utiliser les journaux d’audit pour la conformité

- Des notifications sont envoyées pour confirmer la réussite du processus de départ

Pour plus d’informations, consultez Régir l’accès des utilisateurs externes dans la gestion des droits d’utilisation

Utiliser des workflows de cycle de vie pour faciliter les tâches de processus de départ

Les workflows de cycle de vie sont une fonctionnalité de gouvernance des identités qui permet aux organisations de gérer les utilisateurs de Microsoft Entra en automatisant certains processus de cycle de vie de base.

Les workflows contiennent des processus spécifiques, qui s’exécutent automatiquement sur les utilisateurs lors de leur déplacement dans leur cycle de vie. Les workflows se composent de tâches et de conditions d’exécution.

Pour plus d’informations, consultez Automatiser les tâches d’accompagnement du processus de départ des employés après leur dernier jour de travail avec le Centre d’administration Microsoft Entra

Exemple : Retrait des comptes invités

John est un invité dont le package d’accès a expiré. Le système révoque ensuite l’accès de John à toutes les ressources liées à ce package. John est retiré de tous les groupes dont il fait partie. Une fois son dernier package actif expiré, le compte de John est supprimé du répertoire des utilisateurs invités.

Pour plus d’informations, consultez Gérer l’accès des utilisateurs et des utilisateurs invités avec des révisions d’accès et Automatiser les tâches d’accompagnement du processus de départ des employés après leur dernier jour de travail avec le Centre d’administration Microsoft Entra