Scénario de déploiement de Microsoft Entra : intégration des employés et invités, gouvernance des identités et du cycle de vie des accès dans toutes vos applications

Les scénarios de déploiement de Microsoft Entra vous offrent une aide détaillée sur la façon de combiner et de tester les produits de la Suite Microsoft Entra suivants :

- Microsoft Entra ID Protection

- Microsoft Entra ID Governance

- Vérification d’identité Microsoft Entra (fonctionnalités Premium)

- Microsoft Entra Internet Access

- Microsoft Entra Private Access

Dans ces guides, nous décrivons les scénarios qui présentent la valeur de la Suite Microsoft Entra et comment s’associent ses fonctionnalités.

- Présentation des scénarios de déploiement de Microsoft Entra

- Scénario de déploiement de Microsoft Entra : moderniser l’accès à distance aux applications locales avec MFA par application

- Scénario de déploiement de Microsoft Entra : sécuriser l’accès Internet en fonction des besoins de l’entreprise

Présentation du scénario

Dans ce guide, nous décrivons comment configurer des produits Microsoft Entra Suite pour un scénario dans lequel l’organisation fictive Contoso souhaite embaucher de nouveaux employés à distance et leur fournir un accès sécurisé et transparent aux applications et ressources nécessaires. Elle souhaite inviter et collaborer avec des utilisateurs externes (tels que des partenaires, des fournisseurs ou des clients) et leur fournir l’accès aux applications et ressources pertinentes.

Contoso utilise l'ID vérifié Microsoft Entra pour émettre et vérifier les preuves numériques d’identité et d’état pour les nouveaux employés à distance (en fonction des données des ressources humaines) et les utilisateurs externes (en fonction des invitations par e-mail). Des portefeuilles numériques stockent les preuves d’identité et de statut pour autoriser l’accès aux applications et aux ressources. En guise de mesure de sécurité supplémentaire, Contoso peut vérifier l’identité avec la reconnaissance faciale Face Check en fonction de l’image stockée dans les informations d’identification.

Elle utilise Microsoft Entra ID Governance pour créer et accorder des packages d’accès pour les employés et les utilisateurs externes en fonction des justificatifs vérifiables.

- Pour les employés, elle base les packages d’accès sur la fonction et le département de l’emploi. Les packages d’accès incluent les applications et ressources cloud et locales auxquelles les employés ont besoin d’accéder.

- Pour les collaborateurs externes, elle base les packages d’accès sur une invitation pour définir des rôles et des autorisations d’utilisateur externes. Les packages d’accès incluent uniquement les applications et les ressources auxquelles les utilisateurs externes ont besoin d’accéder.

Les employés et les utilisateurs externes peuvent demander des packages d’accès via un portail libre-service où ils fournissent des preuves numériques comme vérification d’identité. Avec l’authentification unique et l’authentification multi-facteur, les comptes Microsoft Entra des employés et des utilisateurs externes fournissent l’accès aux applications et aux ressources que leurs packages d’accès incluent. Contoso vérifie les informations d’identification et accorde des packages d’accès sans avoir besoin d’approbations manuelles ou d’approvisionnement.

Contoso utilise la Protection Microsoft Entra ID et l’accès conditionnel pour surveiller et protéger les comptes des connexions et d’un comportement utilisateur risqués. Elle applique les contrôles d’accès appropriés en fonction de l’emplacement, de l’appareil et du niveau de risque.

Configurer les prérequis

Pour déployer et tester la solution, configurez les conditions préalables que nous décrivons dans cette section.

Configurer la vérification d’identité Microsoft Entra

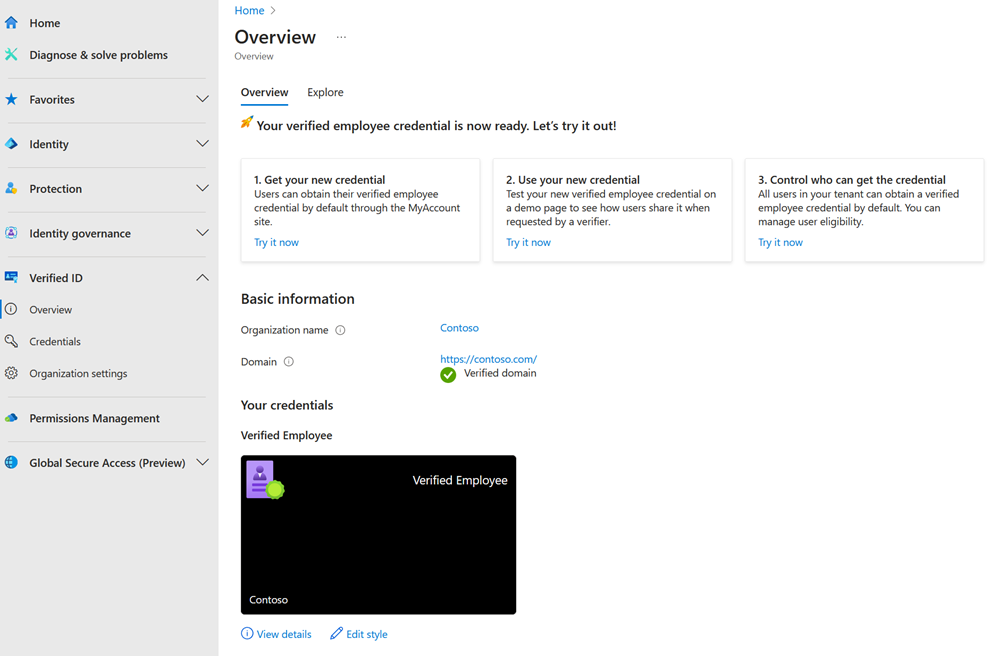

Pour ce scénario, effectuez ces étapes préalables pour configurer l’ID vérifié Microsoft Entra avec la configuration rapide (préversion) :

Enregistrez un domaine personnalisé (requis pour la configuration rapide) en suivant les étapes décrites dans l’article Ajouter votre domaine personnalisé.

Connectez-vous au centre d’administration Microsoft Entra en tant qu’Administrateur général.

- Sélectionnez Vérification d’identité.

- Sélectionnez Configuration.

- Sélectionnez Prise en main.

Si vous avez plusieurs domaines enregistrés pour votre locataire Microsoft Entra, sélectionnez celui que vous voulez utiliser pour la Vérification d’identité.

Une fois le processus de configuration terminé, vous voyez des informations d’identification d’espace de travail par défaut que vous pouvez modifier et proposer aux employés de votre locataire dans leur page Mon compte.

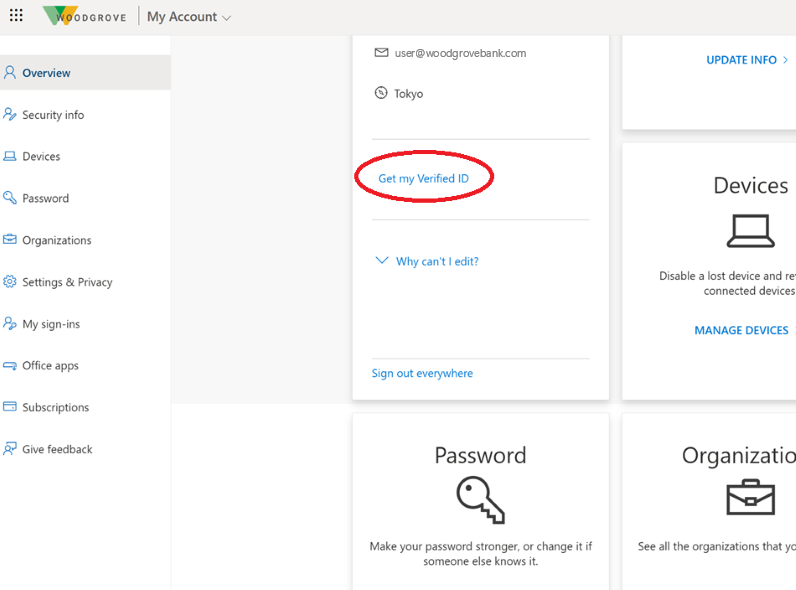

Connectez-vous sur la page Mon compte de l’utilisateur test, avec ses informations d’identification Microsoft Entra. Sélectionnez Obtenir mon ID vérifié pour émettre des informations d’identification d’espace de travail vérifiées.

Ajouter une organisation externe approuvée (B2B)

Suivez ces étapes préalables pour ajouter une organisation externe approuvée (B2B) pour le scénario.

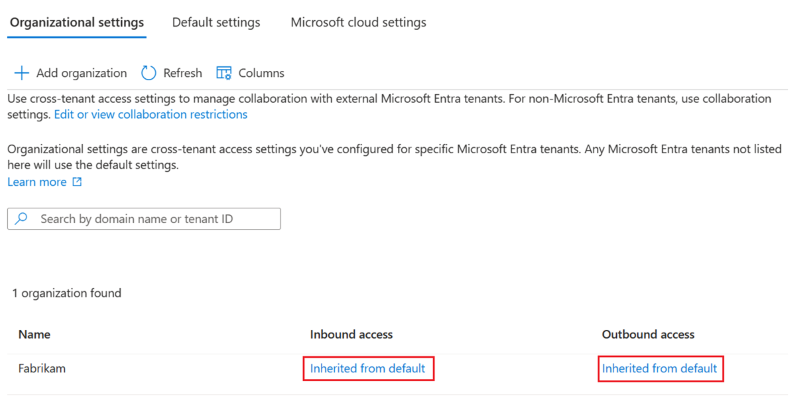

Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de la sécurité.

Accédez à Identité>Identités externes>Paramètres d’accès multilocataire. Sélectionnez Paramètres organisationnels.

Sélectionnez Ajouter une organisation.

Entrez le nom de domaine complet de l’organisation (ou l’ID de locataire).

Sélectionnez l’organisation dans les résultats de la recherche. Sélectionnez Ajouter.

Confirmez la nouvelle organisation (qui hérite de ses paramètres d’accès à partir des paramètres par défaut) dans paramètres organisationnels.

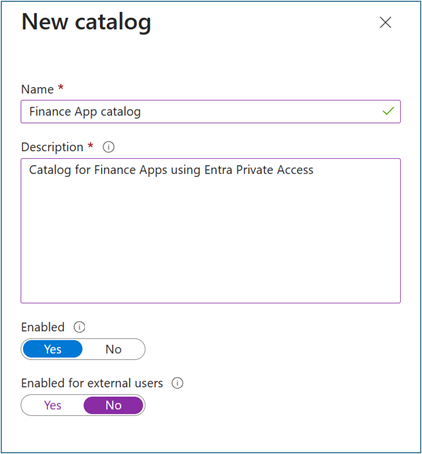

Créer un catalogue

Procédez comme suit pour créer un catalogue de gestion des droits d’utilisation pour ce scénario.

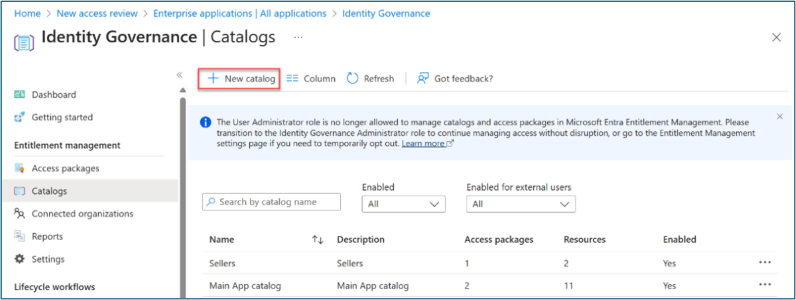

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur de la gouvernance des identités.

Accédez à Gouvernance des identités>Gestion des droits d’utilisation>Catalogues.

Sélectionnez +Nouveau catalogue.

Entrez un nom et une description uniques pour le catalogue. Les demandeurs voient ces informations dans les détails d’un package d’accès.

Pour créer des packages d’accès dans ce catalogue seulement destinés aux utilisateurs internes, sélectionnez Activé pour les utilisateurs externes>Aucun.

Dans Catalogue, ouvrez le catalogue auquel vous souhaitez ajouter des ressources. Sélectionnez Ressources>+Ajouter des ressources.

Sélectionnez Type, puis Groupes et équipes, Applications, ou Sites SharePoint.

Sélectionnez une ou plusieurs ressources du type que vous souhaitez ajouter au catalogue. Sélectionnez Ajouter.

Créer des packages d’accès

Pour déployer et tester la solution, configurez les packages d’accès que nous décrivons dans cette section.

Package d’accès pour les utilisateurs à distance (internes)

Procédez comme suit pour créer un package d’accès dans la gestion des droits d’utilisation avec un ID vérifié pour les utilisateurs à distance (internes).

Connectez-vous au centre d’administration de Microsoft Entra en tant qu’Administrateur de la gouvernance des identités.

Accédez à Gouvernance des identités>Gestion des droits d’utilisation>Packages d’accès.

Sélectionnez Nouveau package d’accès.

Pour les concepts de base, donnez au package d’accès un nom (par exemple, Applications financières pour les utilisateurs à distance). Spécifiez le catalogue que vous avez créé précédemment.

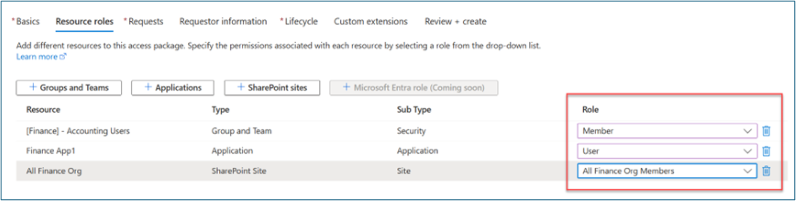

Pour les rôles de ressources, sélectionnez un type de ressource (par exemple, groupes et équipes, applications, sites SharePoint). Sélectionnez une ou plusieurs ressources.

Dans Rôle, sélectionnez le rôle auquel vous souhaitez que les utilisateurs soient affectés pour chaque ressource.

Pour les demandes, sélectionnez Pour les utilisateurs dans votre répertoire.

Dans Sélectionner des utilisateurs et des groupes, sélectionnez Pour les utilisateurs dans votre répertoire. Sélectionnez +Ajouter des utilisateurs et des groupes. Sélectionnez un groupe existant autorisé à demander le package d’accès.

Défilez jusqu’à atteindre ID vérifiés obligatoires.

Sélectionnez +Ajouter un émetteur. Sélectionnez un émetteur dans le réseau ID vérifié Microsoft Entra. Veillez à sélectionner un émetteur à partir d’une identité vérifiée existante dans le portefeuille invité.

Facultatif : dans Approbation, spécifiez si l’approbation est requise lorsque les utilisateurs demandent ce package d’accès.

Facultatif : dans les informations du demandeur, sélectionnez Questions. Entrez une question (appelée chaîne d’affichage) que vous souhaitez poser au demandeur. Pour ajouter des options de localisation, sélectionnez Ajouter une localisation.

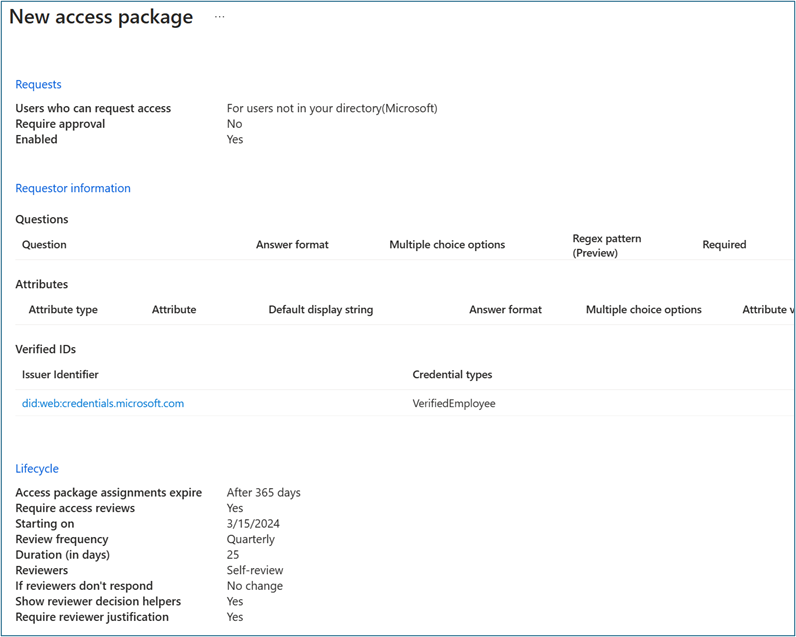

Pour Cycle de vie, spécifiez l’expiration de l’attribution du package d’accès à un utilisateur. Spécifiez si les utilisateurs peuvent étendre leurs attributions. Dans la section Expiration, définissez l’affectation de package d’accès expire sur Date, Nombre de jours, Nombre d’heures ou Jamais.

Dans Révisions d’accès, sélectionnez Oui.

Dans à partir de, sélectionnez la date actuelle. Définissez la fréquence de révision sur Trimestrielle. Définissez la Durée (en jours) sur 21.

Package d’accès pour les invités (B2B)

Procédez comme suit pour créer un package d’accès dans la gestion des droits d’utilisation avec un ID vérifié pour les invités (B2B).

Connectez-vous au centre d’administration de Microsoft Entra en tant qu’Administrateur de la gouvernance des identités.

Accédez à Gouvernance des identités>Gestion des droits d’utilisation>Packages d’accès.

Sélectionnez Nouveau package d’accès.

Pour les concepts de base, donnez au package d’accès un nom (par exemple, Applications financières pour les utilisateurs à distance). Spécifiez le catalogue que vous avez créé précédemment.

Pour les rôles de ressources, sélectionnez un type de ressource (par exemple, groupes et équipes, applications, sites SharePoint). Sélectionnez une ou plusieurs ressources.

Dans Rôle, sélectionnez le rôle auquel vous souhaitez que les utilisateurs soient affectés pour chaque ressource.

Pour les demandes, sélectionnez Pour les utilisateurs n’étant pas dans votre répertoire.

Sélectionnez Organisations connectées spécifiques. Pour effectuer une sélection dans une liste d’organisations connectées que vous avez ajoutées précédemment, sélectionnez Ajouter un répertoire.

Saisissez un nom ou un nom de domaine pour rechercher une organisation précédemment connectée.

Défilez jusqu’à atteindre ID vérifiés obligatoires.

Sélectionnez +Ajouter un émetteur. Sélectionnez un émetteur dans le réseau ID vérifié Microsoft Entra. Veillez à sélectionner un émetteur à partir d’une identité vérifiée existante dans le portefeuille invité.

Facultatif : dans Approbation, spécifiez si l’approbation est requise lorsque les utilisateurs demandent ce package d’accès.

Facultatif : dans les informations du demandeur, sélectionnez Questions. Entrez une question (appelée chaîne d’affichage) que vous souhaitez poser au demandeur. Pour ajouter des options de localisation, sélectionnez Ajouter une localisation.

Pour Cycle de vie, spécifiez l’expiration de l’attribution du package d’accès à un utilisateur. Spécifiez si les utilisateurs peuvent étendre leurs attributions. Dans la section Expiration, définissez l’affectation de package d’accès expire sur Date, Nombre de jours, Nombre d’heures ou Jamais.

Dans Révisions d’accès, sélectionnez Oui.

Dans à partir de, sélectionnez la date actuelle. Définissez la fréquence de révision sur Trimestrielle. Définissez la Durée (en jours) sur 21.

Sélectionner des réviseurs spécifiques. Sélectionnez Auto-révision.

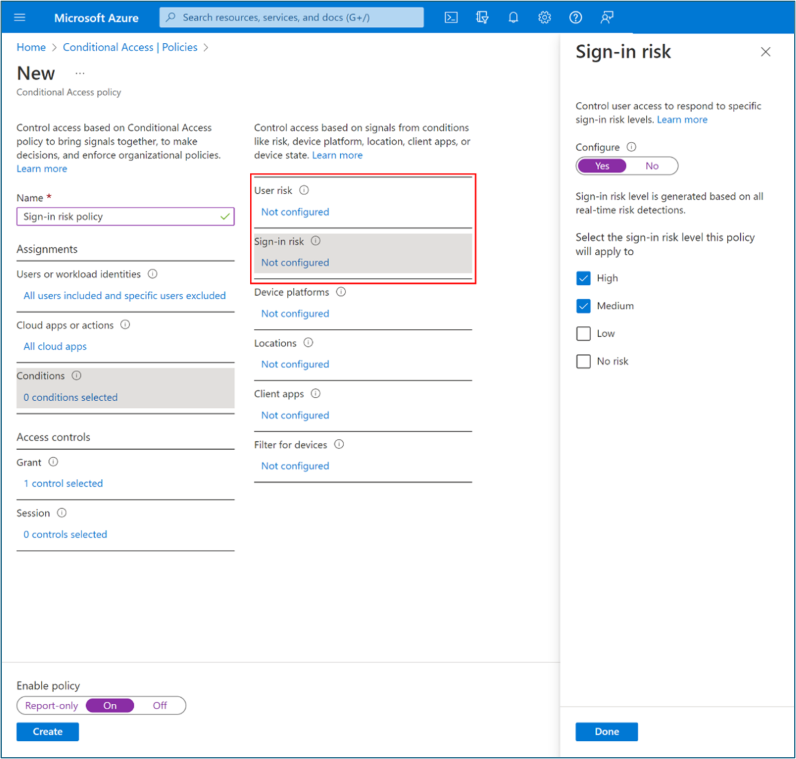

Créer une stratégie d’accès conditionnel basée sur les risques de connexion

Connectez-vous au Centre d’administration Microsoft Entra au moins en tant qu’Administrateur de l’accès conditionnel.

Accédez à Protection>Accès conditionnel>Stratégies.

Sélectionnez Nouvelle stratégie.

Entrez un nom de stratégie tel que Protéger les applications pour les utilisateurs de connexion à haut risque distants.

Sous Attributions, sélectionnez Utilisateurs.

- Pour Inclure, sélectionnez un groupe d’utilisateurs à distance ou sélectionnez tous les utilisateurs.

- Pour Exclure, sélectionnez Utilisateurs et groupes. Sélectionnez les comptes d’accès d’urgence ou de secours de votre organisation.

- Cliquez sur Terminé.

Pour les applications cloud ou les actions>Inclure, sélectionnez les applications ciblant cette stratégie.

Pour les Conditions>Risque de connexion, définissez Configurer sur Oui. Pour Sélectionner le niveau de risque de connexion auquel cette stratégie s’applique, sélectionnez Élevé et Moyen.

- Cliquez sur Terminé.

Pour Contrôles d’accès>Octroyer.

- Sélectionnez Accorder l’accès>Exiger l’authentification multifacteur.

Pour Session, Sélectionnez Fréquence de connexion. Sélectionnez À chaque fois.

Confirmez les paramètres. Sélectionnez Activer la stratégie.

Demander un package d’accès

Après avoir configuré un package d’accès avec une exigence d’ID vérifié, les utilisateurs finaux qui se trouvent dans l’étendue de la stratégie peuvent demander l’accès dans leur portail Mon accès. Bien que les approbateurs examinent les demandes d’approbation, ils peuvent voir les revendications des informations d’identification vérifiées présentées par les demandeurs.

En tant qu’utilisateur à distance ou invité, connectez-vous à

myaccess.microsoft.com.Recherchez le package d’accès que vous avez créé précédemment (par exemple, Applications financières pour les utilisateurs à distance). Vous pouvez parcourir les packages répertoriés ou utiliser la barre de recherche. Sélectionnez Requête.

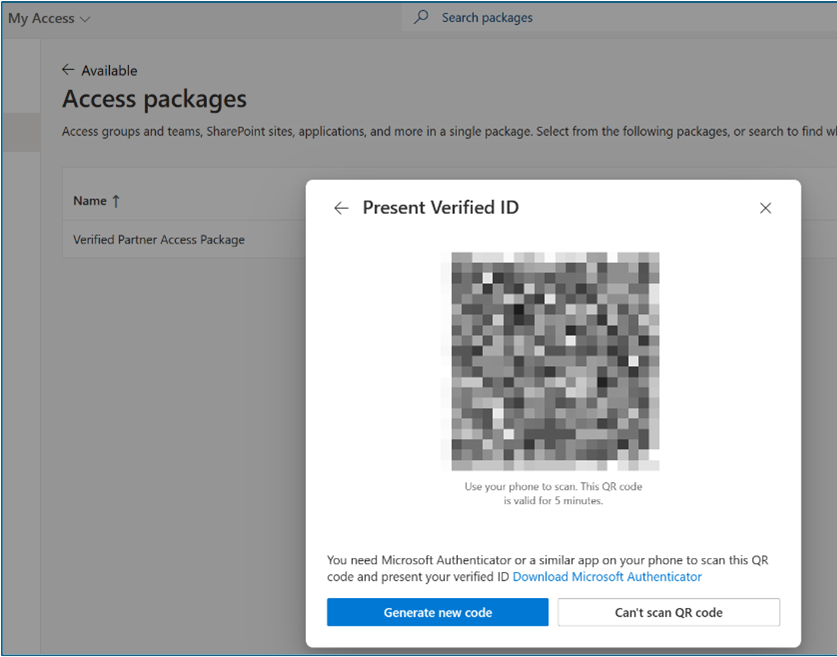

Le système affiche une bannière d’informations avec un message tel que Pour demander l’accès à ce package d’accès, vous devez présenter vos justificatifs vérifiables. Sélectionnez Demander l’accès. Pour lancer Microsoft Authenticator, scannez le code QR avec votre téléphone. Partagez vos informations d’identification.

Après avoir partagé vos informations d’identification, poursuivez avec le flux de travail d’approbation.

Facultatif : Simulez les instructions de détection des risques dans Microsoft Entra ID Protection. Vous devrez peut-être essayer plusieurs fois pour augmenter le risque utilisateur au niveau moyen ou élevé.

Essayez d’accéder à l’application que vous avez créée précédemment pour confirmer que son accès est bloqué. Vous devrez peut-être attendre jusqu’à une heure pour que l’application des blocages soit en effet.

Utilisez les journaux de connexion pour vérifier que la stratégie d’accès conditionnelle précédemment créée bloque bien l’accès. Ouvrez les journaux de connexion non interactifs à partir du client d’accès réseau ZTNA -- Application privée. Affichez les journaux à partir du nom de l’application Accès privé que vous avez créé précédemment en tant que nom de ressource.