Architectures de déploiement d’ID externe Microsoft Entra avec Microsoft Entra

Les entreprises peuvent utiliser Microsoft Entra pour mettre en place ou même combiner plusieurs cas d’utilisation pour leurs employés, partenaires et consommateurs. Dans cet article, nous recommandons les meilleures pratiques basées sur des modèles pour déployer et utiliser en toute sécurité Microsoft Entra ID et les architectures de déploiement d’identités externes suivantes avec Microsoft Entra. Vous trouverez des informations sur chaque architecture et des liens vers des ressources.

- Architecture orientée employés et collaboration

- Accès isolé pour les partenaires commerciaux

- Architecture orientée consommateurs

- Combinaisons d’architectures

Nous définissons les personnages suivants en fonction de leur relation avec votre organisation.

- Personnel. Les employés à temps plein, les employés à temps partiel ou les sous-traitants de votre organisation.

- Partenaires commerciaux. Les organisations qui ont une relation d’entreprise avec votre entreprise. Ces organisations peuvent inclure des fournisseurs, des prestataires, des consultants et des alliances stratégiques qui collaborent avec votre entreprise pour atteindre des objectifs communs.

- Consommateurs. Individus, notamment des clients, avec qui vous entretenez une relation commerciale et qui accèdent à vos applications pour acheter ou consommer vos produits et services.

- Utilisateur externe. Les utilisateurs externes à votre organisation, tels que les partenaires commerciaux et les consommateurs.

Cet article aborde les considérations suivantes pour chaque architecture.

- Cycle de vie des comptes. Possibilité de définir des règles métier pour intégrer et retirer des comptes d’utilisateur dans l’environnement.

- Fournisseurs d’identité externes. Possibilité de gérer les utilisateurs externes d’organisations avec leur propre fournisseur d’identité (par exemple, un autre locataire Microsoft Entra ou un fournisseur de fédération SAML) ou des fournisseurs d’identité sociale. Fait également référence à la possibilité de créer des comptes dans votre locataire pour les utilisateurs sans fournisseur d’identité.

- Gestion des informations d'identification. Options permettant de gérer les informations d’identification des utilisateurs, notamment les mots de passe des utilisateurs sans fournisseur d’identité, ou d’autres facteurs d’authentification.

- Collaboration ad hoc. Contrôles permettant d’autoriser ou de refuser l’accès aux utilisateurs de l’environnement (employés ou autres utilisateurs externes) à des documents, rapports et autres contenus similaires créés par les utilisateurs.

- Attribution de ressources en fonction du rôle. Possibilité d’accorder aux utilisateurs externes l’accès à des ressources telles que des attributions d’applications, des appartenances à des groupes ou des appartenances à des sites SharePoint en fonction d’un ensemble prédéfini d’autorisations encapsulées dans un rôle.

- la gestion des risques Évaluation et gestion des risques de sécurité, opérationnels et de conformité lors de l’octroi de l’accès aux utilisateurs externes.

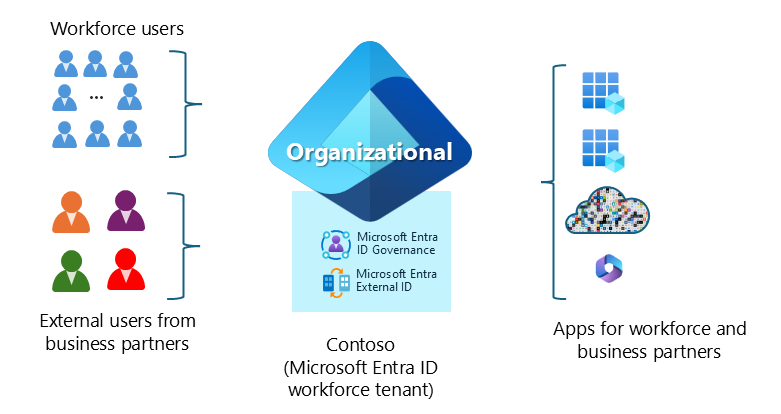

Architecture orientée employés et collaboration

L’architecture orientée employés et collaboration permet à vos employés de collaborer avec des partenaires commerciaux d’organisations externes. Elle comprend des contrôles pour se protéger contre les accès non autorisés aux applications.

Parmi les scénarios classiques, citons le lancement d’une collaboration ad hoc par des employés qui invitent des partenaires commerciaux à partager du contenu à l’aide d’outils de productivité tels que SharePoint, Power BI, Microsoft Teams ou vos applications métier. Les utilisateurs invités peuvent provenir d’organisations externes ayant leur propre fournisseur d’identité. Il peut s’agir par exemple d’un autre locataire Microsoft Entra ID ou d’un fournisseur d’identité fédéré SAML (Security Assertion Markup Language).

Dans l’architecture orientée employés et collaboration, le locataire de configuration d’employés Microsoft Entra ID utilise Gouvernance Microsoft Entra ID et ID externe Microsoft Entra pour définir des stratégies permettant d’accéder aux applications et aux ressources d’entreprise. Ces stratégies incluent des contrôles de la sécurité et du cycle de vie des comptes et des accès.

Ressources liées à l’implémentation de l’architecture orientée employés et collaboration

- Planifier un déploiement Microsoft Entra B2B Collaboration décrit les pratiques de gouvernance à mettre en place pour réduire les risques de sécurité, atteindre les objectifs de conformité et garantir un accès approprié.

- Gouverner le cycle de vie des employés avec Gouvernance Microsoft Entra ID explique comment la gouvernance des identités peut aider les organisations à trouver un équilibre entre productivité et sécurité.

- Gouverner l’accès des utilisateurs externes dans la gestion des droits d’utilisation décrit les paramètres permettant de régir l’accès des utilisateurs externes.

Considérations relatives à l’architecture orientée employés et collaboration

Cycle de vie des comptes

Les utilisateurs peuvent inviter des partenaires commerciaux au locataire dans des scénarios de collaboration ad hoc. Définissez des processus personnalisés pour suivre et retirer les utilisateurs externes invités. Gérer l’accès des invités avec des révisions d’accès décrit comment s’assurer que les utilisateurs invités disposent de droits d’accès appropriés.

Les partenaires commerciaux peuvent également être intégrés via des packages d’accès de gestion des droits d’utilisation avec des contrôles intégrés tels que des workflows d’approbation. Les comptes d’utilisateur intégrés avec la gestion des droits d’utilisation disposent d’un cycle de vie de suivi et de retrait intégré après la perte de l’accès aux packages d’accès.

Les administrateurs peuvent également activer des flux de connexion/d’inscription en libre-service pour des applications spécifiques. Les organisations doivent définir des processus personnalisés pour suivre et retirer les utilisateurs externes intégrés de cette façon à l’aide de fonctionnalités telles que des révisions d’accès ou des appels à Microsoft Graph.

Fournisseurs d’identité externes

L’architecture orientée employés et collaboration prend en charge les partenaires commerciaux d’organisations qui disposent de Microsoft Entra ou d’un fournisseur d’identité SAML / WS-Federation.

Les partenaires commerciaux qui ont des adresses e-mail organisationnelles, mais qui n’ont pas de fournisseurs d’identité, peuvent accéder à votre locataire avec un code secret à usage unique fourni par e-mail.

Si nécessaire, vous pouvez configurer votre locataire pour intégrer des partenaires commerciaux avec des fournisseurs d’identité sociale (comptes Microsoft, Google ou Facebook).

Les administrateurs ont des contrôles granulaires sur les fournisseurs d’identité.

Gestion des identifiants

Si vous imposez l’authentification multifacteur aux utilisateurs de partenaires commerciaux, vous pouvez choisir de faire confiance à la revendication de la méthode d’authentification multifacteur de l’organisation partenaire commerciale spécifique. Sinon, demandez aux utilisateurs de ces comptes de s’inscrire à des méthodes d’authentification supplémentaires pour l’authentification multifacteur dans Microsoft Entra ID.

Microsoft recommande d’appliquer l’authentification multifacteur aux utilisateurs externes. Authentification et accès conditionnel pour les utilisateurs B2B explique comment créer des stratégies d’accès conditionnel qui ciblent les invités.

Collaboration ad hoc

Cette architecture est optimisée pour que les employés interagissent avec les partenaires commerciaux à l’aide des services de collaboration Microsoft tels que Microsoft 365, Microsoft Teams et Power BI.

Attribution de ressources en fonction du rôle

Accordez l’accès aux partenaires commerciaux avec des packages d’accès de gestion des droits d’utilisation dotés de contrôles intégrés, notamment l’attribution de rôles d’application à durée limitée et la séparation des tâches pour des organisations externes spécifiques.

Gestion des risques

Déterminez si les partenaires commerciaux de votre locataire organisationnel affectent l’étendue de conformité avec les réglementations applicables. Implémentez des contrôles techniques de prévention et de détection appropriés.

Une fois intégrés, les partenaires commerciaux peuvent accéder aux applications et aux ressources dans les environnements dotés de larges ensembles d’autorisations. Pour atténuer l’exposition involontaire, implémentez des contrôles de prévention et de détection. Appliquez systématiquement les autorisations appropriées à toutes les ressources et applications de l’environnement.

Vous pouvez utiliser de nombreuses méthodes pour atténuer les risques, en fonction du résultat de l’analyse des risques :

- Pour éviter les tentatives malveillantes ou accidentelles d’énumération et les techniques de reconnaissance similaires, restreignez l’accès invité aux propriétés et aux appartenances de leurs propres objets d’annuaire.

- Limitez le nombre de personnes pouvant inviter des invités dans le locataire. Au minimum, n’autorisez pas les invités à inviter d’autres invités.

- Appliquez des contrôles spécifiques à l’application pour restreindre la collaboration, notamment le Cloisonnement de l’information Microsoft Purview.

- Implémentez une approche par liste d’autorisation pour définir les organisations autorisées à collaborer avec l’extérieur, avec des fonctionnalités telles que les paramètres d’accès interlocataires et l’établissement d’une liste d’autorisation de domaines. Transition vers une collaboration gouvernée avec la collaboration Microsoft Entra B2B décrit comment sécuriser l’accès externe à vos ressources.

Autres considérations

Les fonctionnalités utilisées par les identités externes peuvent augmenter vos frais mensuels en fonction de leur activité. Le modèle de facturation pour ID externe Microsoft Entra basé sur les utilisateurs actifs mensuels peut influencer votre décision d’implémenter des fonctionnalités d’identité externe.

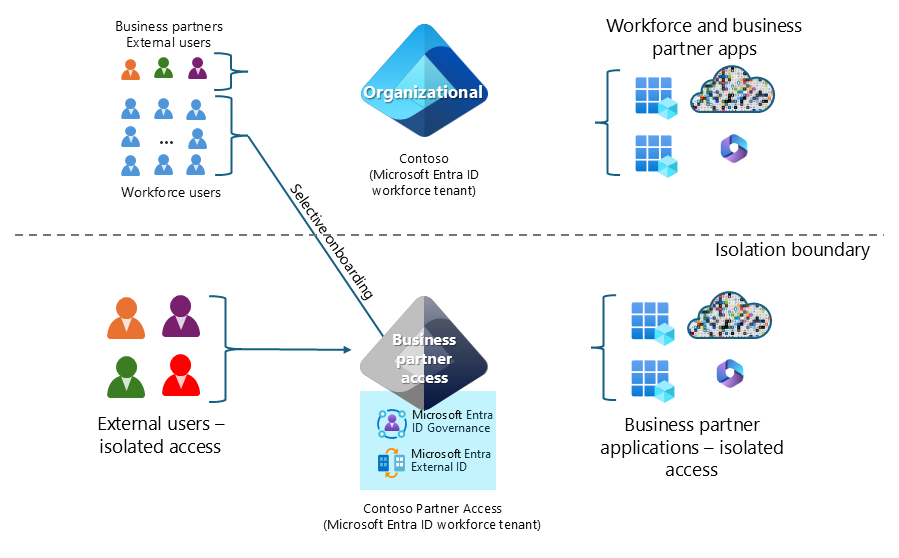

Accès isolé pour les partenaires commerciaux

Vous pouvez étendre l’architecture orientée employés si vous devez isoler vos utilisateurs externes de votre locataire organisationnel. De cette façon, l’accès et la visibilité sont clairement délimités entre les ressources destinées aux utilisateurs internes et celles destinées aux utilisateurs externes. Vous pouvez ainsi intégrer de manière sélective les comptes d’utilisateur des employés de votre locataire d’employés afin qu’ils coexistent avec les comptes des utilisateurs externes, si les employés doivent également gérer des applications externes ou y accéder.

Dans cette architecture, vous créez un locataire Microsoft Entra ID supplémentaire configuré par les employés en tant que délimitation. Il héberge les applications et ressources, isolées de votre locataire organisationnel, accessibles aux utilisateurs externes pour répondre aux exigences de sécurité et de conformité et à d’autres exigences similaires. Vous pouvez configurer une attribution d’accès structurée en fonction de rôles métier prédéfinis. Vous pouvez utiliser la synchronisation entre clients pour intégrer les employés du locataire d’entreprise au locataire supplémentaire.

Le diagramme suivant présente un exemple de cette architecture. Contoso lance une nouvelle joint-venture dans laquelle des utilisateurs externes et un sous-ensemble réduit d’utilisateurs Contoso accèdent aux applications de la joint-venture.

La gestion de la chaîne logistique est un exemple de cette architecture dans laquelle vous accordez l’accès aux utilisateurs externes de différents fournisseurs et à un sous-ensemble d’employés intégrés de manière sélective à l’application et aux ressources de la chaîne logistique.

Dans les deux exemples, le locataire supplémentaire pour l’accès des partenaires fournit l’isolation des ressources, les stratégies de sécurité et les rôles de gestion.

Configurez Gouvernance Microsoft Entra ID et ID externe Microsoft Entra dans le locataire supplémentaire avec des contrôles plus stricts, notamment :

- Restreindre les profils des utilisateurs invités

- Établir une liste d’autorisation des organisations et des applications pour la collaboration

- Définir le cycle de vie des comptes invités, limiter l’affectation des ressources dans le temps, planifier des révisions d’accès périodiques

- Appliquer des ensembles plus stricts d’attestations dans le cadre de l’intégration d’utilisateurs externes

Vous pouvez développer cette architecture avec des locataires de collaboration pour créer plusieurs limites d’isolation en fonction des exigences métier (par exemple, isoler par région, par partenaire, par juridiction de conformité).

Accès isolé pour les ressources d’implémentation des partenaires commerciaux

- Planifier un déploiement Microsoft Entra B2B Collaboration décrit les pratiques de gouvernance à mettre en place pour réduire les risques de sécurité, atteindre les objectifs de conformité et garantir un accès approprié.

- Qu’est-ce qu’une synchronisation entre clients dans Microsoft Entra ID ? décrit comment créer, mettre à jour et supprimer automatiquement les utilisateurs de Microsoft Entra B2B Collaboration dans plusieurs locataires.

- Gouverner le cycle de vie des employés avec Gouvernance Microsoft Entra ID explique comment la gouvernance des identités peut aider les organisations à trouver un équilibre entre productivité et sécurité.

- Gouverner l’accès des utilisateurs externes dans la gestion des droits d’utilisation décrit les paramètres permettant de régir l’accès des utilisateurs externes.

Considérations relatives à l’accès isolé pour les partenaires commerciaux

Cycle de vie des comptes

Intégration délimitée des employés intégrés à des locataires supplémentaires via la synchronisation entre clients. Ils peuvent être synchronisés pour avoir un type d’utilisateur membre avec des mappages d’attributs cohérents avec leur type d’utilisateur dans le locataire organisationnel.

Les partenaires commerciaux peuvent être intégrés via des packages d’accès de gestion des droits d’utilisation avec des contrôles intégrés tels que des workflows d’approbation. Les comptes d’utilisateur intégrés avec la gestion des droits d’utilisation disposent d’un cycle de vie de suivi et de retrait intégré après la perte de l’accès aux ressources conformément aux stratégies des packages d’accès.

Bien que cette architecture ne soit pas optimisée pour la collaboration ad hoc des employés dans le locataire supplémentaire, les partenaires commerciaux peuvent être invités par les membres. Les organisations doivent définir des processus personnalisés pour suivre et retirer les utilisateurs externes intégrés de cette façon à l’aide de fonctionnalités telles que des révisions d’accès ou des appels à Microsoft Graph.

Les administrateurs peuvent également activer des flux de connexion/d’inscription en libre-service pour des applications spécifiques. Les organisations doivent définir des processus personnalisés pour suivre et retirer les utilisateurs externes intégrés de cette façon à l’aide de fonctionnalités telles que des révisions d’accès ou des appels à Microsoft Graph.

Fournisseurs d’identité externes

Cette architecture prend en charge les partenaires commerciaux d’organisations qui disposent de Microsoft Entra ou d’un fournisseur d’identité SAML/WS-Federation.

Les partenaires commerciaux qui ont des adresses e-mail organisationnelles, mais qui n’ont pas de fournisseurs d’identité, peuvent accéder à votre locataire avec un code secret à usage unique fourni par e-mail.

Les partenaires commerciaux peuvent intégrer des fournisseurs d’identité sociale (comptes Microsoft, Google ou Facebook).

Gestion des identifiants

Si vous exigez que les utilisateurs se soumettent à l’authentification multifacteur, vous pouvez choisir de faire confiance à la revendication de la méthode d’authentification multifacteur provenant de l’organisation partenaire commerciale spécifique. Les utilisateurs que vous ne configurez pas comme comptes approuvés ou qui n’ont aucun fournisseur d’identité peuvent inscrire d’autres méthodes d’authentification pour l’authentification multifacteur (MFA).

Les administrateurs peuvent choisir de faire confiance aux méthodes d’authentification multifacteur et aux états des appareils pour les employés provenant du locataire d’entreprise.

Les administrateurs peuvent choisir de faire confiance aux méthodes d’authentification multifacteur des partenaires commerciaux d’organisations spécifiques.

Créez des stratégies d’accès conditionnel qui ciblent les invités pour appliquer l’authentification multifacteur aux utilisateurs externes. Authentification et accès conditionnel pour les utilisateurs B2B décrit le flux d’authentification pour les utilisateurs externes qui accèdent aux ressources de votre organisation.

Collaboration ad hoc

La collaboration ad hoc lancée par les employés est possible dans cette architecture. Toutefois, elle n’est pas optimisée en raison des frictions au niveau de l’expérience utilisateur lors du changement de locataire. Utilisez plutôt l’attribution de ressources en fonction du rôle pour accorder l’accès aux référentiels de contenu créés par les utilisateurs (tels que les sites SharePoint) en fonction des rôles métier.

Attribution de ressources en fonction du rôle

Accordez l’accès aux partenaires commerciaux avec des packages d’accès de gestion des droits d’utilisation dotés de contrôles intégrés. Les exemples de contrôles incluent l’attribution de rôle de ressource à durée limitée et la séparation des tâches pour des organisations externes spécifiques.

Gestion des risques

Cette architecture atténue le risque que des partenaires commerciaux obtiennent un accès non autorisé (de manière intentionnelle ou malveillante) aux ressources du locataire d’entreprise en raison de la limite de sécurité distincte fournie par des locataires supplémentaires. Disposez d’un locataire distinct pour vous aider à contenir l’étendue de la réglementation applicable dans le locataire d’entreprise.

Implémentez une approche par liste d’autorisation pour définir les organisations autorisées à collaborer avec l’extérieur, avec des fonctionnalités telles que les paramètres d’accès interlocataires et l’établissement d’une liste d’autorisation de domaines. Transition vers une collaboration gouvernée avec la collaboration Microsoft Entra B2B décrit comment sécuriser l’accès externe à vos ressources.

Pour éviter les tentatives malveillantes ou accidentelles d’énumération et les techniques de reconnaissance similaires, restreignez l’accès invité aux propriétés et aux appartenances de leurs propres objets d’annuaire.

Une fois intégrés, les partenaires commerciaux peuvent accéder aux applications et aux ressources dans l’environnement doté d’un large ensemble d’autorisations. Pour atténuer l’exposition involontaire, implémentez des contrôles de prévention et de détection. Appliquez systématiquement les autorisations appropriées à toutes les ressources et applications de l’environnement.

Other

Les locataires supplémentaires dans votre environnement augmentent la charge opérationnelle et la complexité globale.

Efforcez-vous de créer le moins de locataires possible pour répondre aux besoins de votre entreprise. Planifiez des organisations multilocataires dans Microsoft 365 si vous avez des employés représentés en tant qu’invités dans des locataires supplémentaires distincts du locataire organisationnel.

Les fonctionnalités utilisées par les identités externes peuvent augmenter vos frais mensuels en fonction de leur activité. Le modèle de facturation pour ID externe Microsoft Entra fournit des détails.

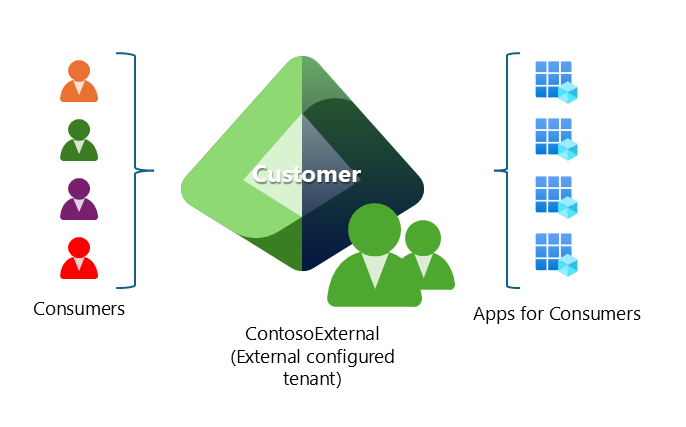

Architecture orientée consommateurs

L’architecture orientée consommateurs est la meilleure solution pour servir des applications à des consommateurs individuels dans des scénarios où vous pouvez avoir besoin des composants suivants :

- Personnalisation importante des pages d’authentification, notamment l’authentification basée sur l’API pour les applications natives et les domaines DNS (Domain Name System) personnalisés.

- Bases d’utilisateurs de grande taille (potentiellement plus d’un million d’utilisateurs).

- Prise en charge de l’inscription en libre-service avec adresse e-mail et mot de passe locaux ou fédération avec des fournisseurs d’identité sociale (compte Microsoft, Google ou Facebook).

Dans l’architecture orientée consommateurs, un locataire configuré externe fournit des services d’identité aux applications et aux ressources utilisées par les consommateurs des applications.

Le diagramme suivant présente un exemple d’architecture orientée consommateurs.

Ressources liées à l’implémentation de l’architecture orientée consommateurs

- Sécuriser vos applications à l’aide du service ID externe dans un locataire externe décrit comment la solution de gestion des identités et des accès client (CIAM) de Microsoft permet de rendre les applications accessibles aux consommateurs et aux clients professionnels. Parmi les avantages offerts par les fonctionnalités de la plateforme, citons la sécurité renforcée, la conformité et la scalabilité.

- Dans ce Projet guidé : créer un exemple d’application pour évaluer l’ID externe Microsoft Entra pour une inscription et une connexion transparentes et sécurisées pour les consommateurs et les clients professionnels, découvrez comment ID externe Microsoft Entra peut fournir des expériences de connexion sécurisées et transparentes à vos consommateurs et clients professionnels. Explorez la création du locataire, l’inscription d’applications, la personnalisation des flux et la sécurité des comptes.

Considérations relatives à l’architecture orientée consommateurs

Cycle de vie des comptes

Prenez en charge la personnalisation approfondie des expériences d’inscription et de connexion des consommateurs, notamment les domaines d’URL personnalisés, l’authentification native pour les applications mobiles et la logique personnalisée pour la collecte d’attributs.

Utilisez des invitations pour intégrer des comptes de consommateur.

Les expériences de retrait nécessitent le développement d’applications personnalisées.

Fournisseurs d’identité externes

Les consommateurs s’inscrivent en libre-service à un compte local avec une adresse e-mail et un mot de passe locaux.

Les consommateurs disposant d’une adresse e-mail valide peuvent utiliser un code secret à usage unique fourni par e-mail.

Les consommateurs s’authentifient avec des connexions Google et Facebook.

Gestion des identifiants

Les consommateurs disposant de comptes locaux peuvent utiliser des mots de passe.

Tous les comptes de consommateurs peuvent inscrire des méthodes d’authentification supplémentaires comme la vérification par e-mail, pour l’authentification multifacteur.

Collaboration ad hoc

L’architecture orientée consommateurs n’est pas optimisée pour la collaboration ad hoc. Elle ne prend pas en charge Microsoft 365.

Les applications ont besoin d’une logique personnalisée pour offrir des fonctionnalités de collaboration telles que la recherche/sélection d’utilisateurs et des workflows axés sur le contenu pour partager/gérer l’accès.

Attribution de ressources en fonction du rôle

Les applications peuvent prendre en charge les rôles ou groupes d’applications. Utilisation du contrôle d’accès en fonction du rôle pour les applications décrit comment ID externe Microsoft Entra vous permet de définir des rôles d’application pour votre application et d’attribuer ces rôles à des utilisateurs et à des groupes.

Utilisez une logique personnalisée ou des workflows pour attribuer des utilisateurs à des rôles ou à des groupes.

Gestion des risques

Les utilisateurs peuvent uniquement afficher et gérer leur propre profil utilisateur.

Les applications doivent développer une logique personnalisée pour permettre aux utilisateurs d’interagir entre eux.

Other

Pour les ressources Azure qui prennent en charge votre infrastructure d’application, comme Azure Web Apps, hébergez-les dans un abonnement Azure que vous liez à un locataire d’employés.

Combinaisons d’architectures

L’ensemble agrégé d’exigences de votre organisation peut ne pas correspondre à une seule architecture. Vous devrez peut-être utiliser plusieurs architectures ou déployer plusieurs instances des architectures décrites dans cet article.

Par exemple, une grande société de conseil peut déployer les architectures suivantes :

- Architecture orientée employés et collaboration pour les employés et les collaborateurs externes (agences marketing, consultants, etc.).

- Accès isolé pour les partenaires commerciaux pour des projets tels que des joint-ventures qui nécessitent un accès et une isolation avec « besoin de les connaître », où chaque joint-venture doit avoir une limite distincte.

Dans un autre exemple, un grand détaillant peut déployer les architectures suivantes :

- Architecture orientée employés et collaboration pour les employés et les collaborateurs externes (agences marketing, consultants, etc.).

- Architecture orientée consommateurs pour prendre en charge les programmes de fidélité, le commerce électronique et des fonctionnalités similaires axées sur les consommateurs. Les détaillants qui possèdent plusieurs marques ou qui travaillent dans des régions différentes peuvent avoir besoin d’instances d’architecture distinctes.

Étapes suivantes

Pour obtenir une aide supplémentaire, consultez les plans de déploiement Microsoft Entra.