Nouveautés de Microsoft Sentinel

Cet article liste les fonctionnalités récentes ajoutées à Microsoft Sentinel et les nouvelles fonctionnalités des services associés qui offrent une expérience utilisateur améliorée dans Microsoft Sentinel. Pour connaître les nouvelles fonctionnalités de la plateforme d’opérations de sécurité (SecOps) unifiée de Microsoft, consultez la documentation de la plateforme SecOps unifiée.

Les fonctionnalités répertoriées ont été publiées au cours des trois derniers mois. Pour plus d’informations sur les fonctionnalités précédentes fournies, consultez nos blogs Tech Community.

Recevez une notification quand cette page est mise à jour en copiant et collant l’URL suivante dans votre lecteur de flux : https://aka.ms/sentinel/rss

Remarque

Pour plus d’informations sur la disponibilité des fonctionnalités dans les clouds du secteur public américain, consultez les tableaux Microsoft Sentinel dans Disponibilité des fonctionnalités cloud pour les clients du secteur public américain.

Janvier 2025

- Optimiser les flux de veille des menaces avec des règles d’ingestion

- Règle d’analyse correspondante désormais en disponibilité générale (GA)

- Interface de gestion de la veille des menaces mise à jour

- Déverrouiller le repérage avancé avec de nouveaux objets STIX en choisissant de nouvelles tables de veille des menaces

- L’API Threat Intelligence Upload prend désormais en charge d’autres objets STIX

- Les connecteurs de données Microsoft Defender Threat Intelligence sont désormais en disponibilité générale (GA)

- Prise en charge des modèles Bicep pour les référentiels (préversion)

- Afficher le contenu granulaire de la solution dans le hub de contenu Microsoft Sentinel

Optimiser les flux de veille des menaces avec des règles d’ingestion

Optimisez les flux de veille des menaces en filtrant et en améliorant les objets avant qu’ils ne soient envoyés à votre espace de travail. Les règles d’ingestion mettent à jour les attributs des objets de veille des menaces ou suppriment entièrement les objets.

Pour plus d’informations, consultez Comprendre les règles d’ingestion de veille des menaces.

Règle d’analyse correspondante désormais en disponibilité générale (GA)

Microsoft fournit l’accès à sa veille des menaces premium par le biais de la règle d’analyse Defender Veille des menaces, qui est désormais en disponibilité générale (GA). Pour découvrir plus d’informations sur la façon de tirer parti de cette règle qui génère des alertes et des incidents haute fidélité, consultez Utiliser l’analytique de correspondance pour détecter les menaces.

L’interface de gestion de la veille des menaces a migré

La veille des menaces pour Microsoft Sentinel dans le portail Defender a été modifiée ! Nous avons renommé la page de Gestion de la veille et l’avons déplacée avec d’autres workflows de veille des menaces. Il n’existe aucun changement pour les clients utilisant Microsoft Sentinel dans l’expérience Sentinel.

Les améliorations aux fonctionnalités de veille des menaces sont disponibles pour les clients utilisant les deux expériences Microsoft Sentinel. L’interface de gestion simplifie la création et l’organisation de la veille des menaces avec ces fonctionnalités clés :

- Définissez des relations quand vous créez de nouveaux objets STIX.

- Organisez la veille des menaces existante avec le nouveau générateur de relations.

- Créez plusieurs objets rapidement en copiant les métadonnées courantes d’un objet TI existant ou nouveau en utilisant une fonctionnalité de duplication.

- Utilisez la recherche avancée pour trier et filtrer vos objets de veille des menaces sans même écrire une requête Log Analytics.

Pour plus d’informations, consultez les articles suivants :

- Nouveaux objets STIX dans Microsoft Sentinel

- Comprendre le renseignement sur les menaces

- Découvrir des adversaires avec la veille des menaces dans la plateforme SecOps unifiée de Microsoft

Déverrouiller le repérage avancé avec de nouveaux objets STIX en choisissant de nouvelles tables de veille des menaces

Les tables prenant en charge le nouveau schéma des objets STIX sont en préversion privée. Pour visualiser la veille des menaces des objets STIX et déverrouiller le modèle de repérage qui les utilise, demandez une acceptation avec ce formulaire. Ingérez votre veille des menaces dans les nouvelles tables, ThreatIntelIndicator et ThreatIntelObjects, parallèlement ou à la place de la table actuelle, ThreatIntelligenceIndicator, avec ce processus d’acceptation.

Pour découvrir plus d’informations, consultez l’annonce du blog Nouveaux objets STIX dans Microsoft Sentinel.

L’API Threat Intelligence Upload prend désormais en charge d’autres objets STIX

Tirez le meilleur parti de vos plateformes de veille des menaces quand vous les connectez à Microsoft Sentinel avec l’API Upload. Vous pouvez maintenant ingérer d’autres objets que les seuls indicateurs, ce qui reflète les veilles des menaces diversifiées disponibles. L’API Upload prend en charge les objets STIX suivants :

indicatorattack-patternidentitythreat-actorrelationship

Pour plus d’informations, consultez les articles suivants :

- Connecter votre plateforme de veille des menaces à l’API Upload (Préversion)

- Importer la veille des menaces dans Microsoft Sentinel avec l’API Upload (Préversion)

- Nouveaux objets STIX dans Microsoft Sentinel

Les connecteurs de données Microsoft Defender Threat Intelligence sont désormais en disponibilité générale (GA)

Les connecteurs de données Microsoft Defender Threat Intelligence Premium et Standard sont désormais en disponibilité générale (GA) dans le hub de contenu. Pour plus d’informations, consultez les articles suivants :

- Explorer les licences Defender Threat Intelligence

- Activer le connecteur de données Microsoft Defender Threat Intelligence

Prise en charge des modèles Bicep pour les référentiels (préversion)

Utilisez des modèles Bicep avec des modèles ARM JSON ou en remplacement de ceux-ci dans des référentiels Microsoft Sentinel. Bicep offre un moyen intuitif de créer des modèles de ressources Azure et d’éléments de contenu Microsoft Sentinel. Bicep facilite non seulement le développement de nouveaux éléments de contenu, mais également la révision et la mise à jour du contenu pour toute personne faisant partie de l’intégration et de la livraison continues de votre contenu Microsoft Sentinel.

Pour plus d’informations, consultez Planifier le contenu de votre référentiel.

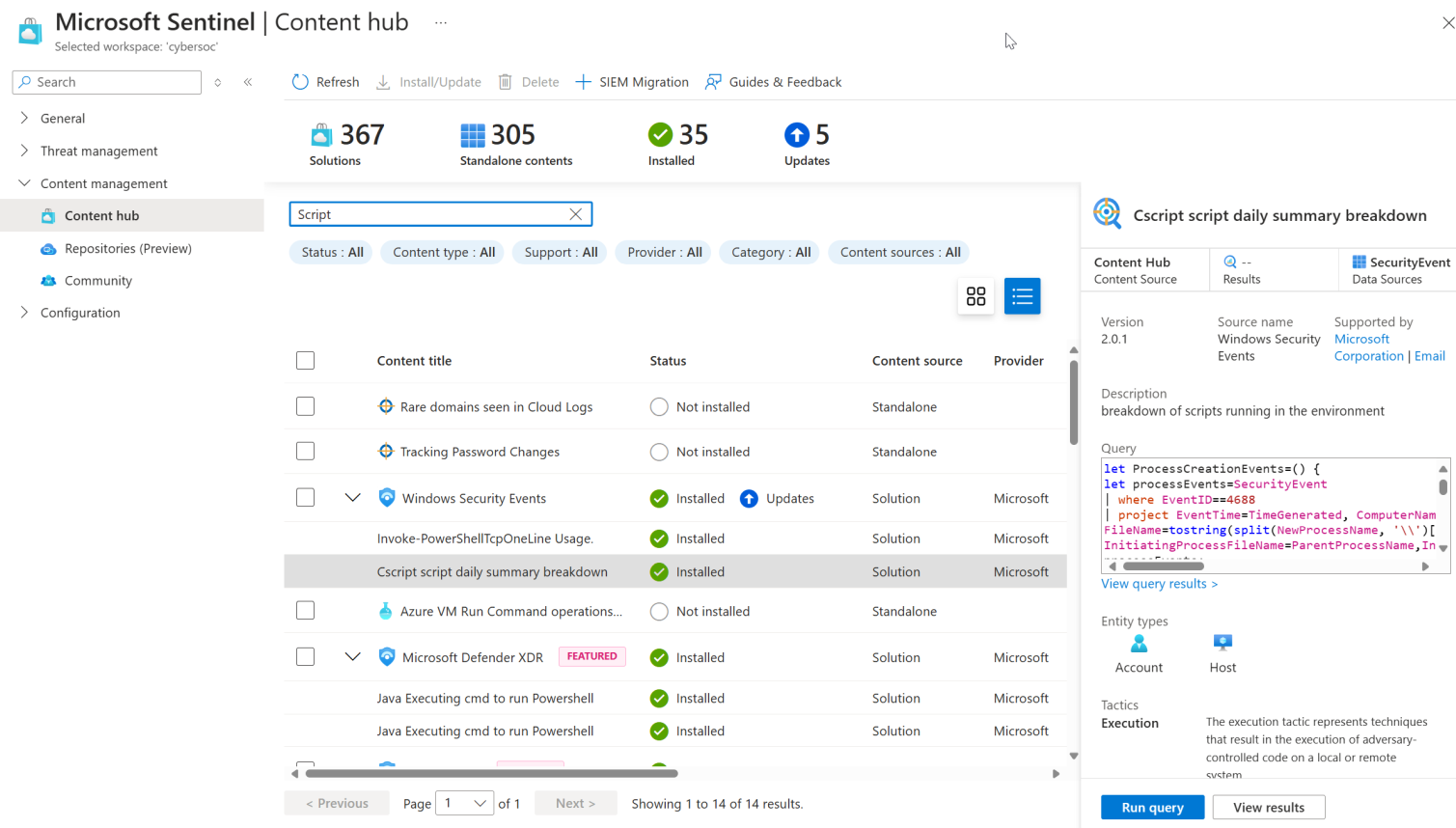

Afficher le contenu de solution granulaire dans le hub de contenu Microsoft Sentinel

Vous pouvez désormais afficher le contenu individuel disponible dans une solution spécifique directement à partir du hub de contenu, même avant d’avoir installé la solution. Cette nouvelle visibilité vous permet de comprendre le contenu disponible et d’identifier, de planifier et d’installer plus facilement les solutions spécifiques dont vous avez besoin.

Développez chaque solution dans le hub de contenu pour afficher le contenu de sécurité inclus. Par exemple :

Les mises à jour du contenu de solution granulaire incluent également un moteur de recherche basé sur l’IA générative qui vous aide à exécuter des recherches plus robustes, à explorer plus en détail le contenu de la solution et à obtenir des résultats pour des termes similaires.

Pour plus d’informations, consultez Découvrir le contenu.

Décembre 2024

- Nouvelle recommandation d’optimisation de SOC basée sur des organisations similaires (préversion)

- Déploiement sans agent pour les applications SAP (Préversion limitée)

- Les classeurs Microsoft Sentinel peuvent désormais être consultés directement sur le Portail Microsoft Defender

- Solution unifiée Microsoft Sentinel pour Microsoft Business Apps

- Nouvelle bibliothèque de documentation pour la plateforme d’opérations de sécurité unifiée de Microsoft

- Nouveau connecteur de données basé sur S3 pour les journaux WAF d’Amazon Web Services (préversion)

Nouvelle recommandation d’optimisation de SOC basée sur des organisations similaires (préversion)

L’optimisation de SOC inclut désormais de nouvelles recommandations pour ajouter des sources de données à votre espace de travail en fonction de l’état de la sécurité d’autres clients dans des industries et secteurs similaires et avec des modèles d’ingestion de données semblables. Ajoutez les sources de données recommandées pour améliorer la couverture de sécurité de votre organisation.

Pour plus d’informations, consultez Référence aux recommandations d’optimisation de SOC.

Déploiement sans agent pour les applications SAP (Préversion limitée)

Les applications Solution Microsoft Sentinel pour SAP prennent désormais en charge un déploiement sans agent en utilisant les propres fonctionnalités de la plateforme cloud de SAP pour fournir une connectivité et un déploiement sans agent et simplifiée. Au lieu de déployer une machine virtuelle et un agent conteneurisé, utilisez le SAP Cloud Connector et ses connexions existantes aux systèmes ABAP back-end pour connecter votre système SAP à Microsoft Sentinel.

La Solution sans agent utilise le SAP Cloud Connector et SAP Integration Suite qui sont déjà connus de la plupart des clients SAP. Elle réduit considérablement les temps de déploiement, en particulier pour les utilisateurs peu familiers avec l’administration Docker, Kubernetes et Linux. En utilisant le SAP Cloud Connector, la solution tire profit de configurations déjà existantes et de processus d’intégration établis. Cela signifie que vous n’avez pas à résoudre de nouveau des défis réseau car les personnes utilisant votre SAP Cloud Connector ont déjà suivi ce processus.

La Solution sans agent est compatible avec SAP S/4HANA Cloud, Édition privée RISE avec SAP, SAP S/4HANA local et SAP ERP Central Component (ECC), ce qui veille à une fonctionnalité continue du contenu de sécurité existant, notamment les détections, les classeurs et les playbooks.

Important

La Solution sans agent de Microsoft Sentinel est en préversion limitée et est fournie en tant que produit en version préliminaire. Elle peut donc encore faire l’objet d’importantes modifications avant sa commercialisation. Microsoft n’offre aucune garantie expresse ou implicite concernant les informations fournies ici. L’accès à la Solution sans agent nécessite également une inscription et elle est disponible seulement pour les clients et les partenaires approuvés pendant la période de préversion.

Pour plus d’informations, consultez l’article suivant :

- Microsoft Sentinel pour SAP devient sans agent

- S’inscrive pour la préversion limitée

- Applications Solution Microsoft Sentinel pour SAP : vue d’ensemble du déploiement

Les classeurs Microsoft Sentinel peuvent désormais être consultés directement sur le Portail Microsoft Defender

Les classeurs Microsoft Sentinel peuvent désormais être consultés directement dans le Portail Microsoft Defender avec la plateforme d’opérations de sécurité (SecOps) unifiée de Microsoft. Désormais, dans le Portail Defender, lorsque vous sélectionnez Microsoft Sentinel > Gestion des menaces> Workbooks, vous restez dans le Portail Defender plutôt que d’ouvrir un nouvel onglet pour les classeurs dans le Portail Azure. Vous pouvez continuer à vous connecter au Portail Azure uniquement lorsque vous avez besoin de modifier vos classeurs.

Les classeurs Microsoft Sentinel sont basés sur les classeurs Azure Monitor et vous aident à visualiser et à surveiller les données entrées dans Microsoft Sentinel. Les classeurs ajoutent aux outils déjà disponibles des tableaux et des graphiques avec des analyses pour vos journaux et vos requêtes.

Pour plus d’informations, consultez Visualiser et surveiller vos données en utilisant des classeurs dans Microsoft Sentinel et Connecter Microsoft Sentinel à Microsoft Defender XDR.

Solution unifiée Microsoft Sentinel pour Microsoft Business Apps

Microsoft Sentinel fournit désormais une solution unifiée pour Microsoft Power Platform, Microsoft Dynamics 365 Customer Engagement et Microsoft Dynamics 365 Finance and Operations. La solution intègre des connecteurs de données et du contenu de sécurité pour toutes les plateformes.

La solution mise à jour supprime les applications Dynamics 365 CE Apps et les solutions Dynamics 365 Finance and Operations du Hub de contenu Microsoft Sentinel. Les clients existants pourront constater que ces solutions ont été renommées en solutions Microsoft Business Applications.

La solution mise à jour supprime également le connecteur de données d’inventaire Power Platform. Bien que le connecteur de données d’inventaire Power Platform continue d’être pris en charge dans les espaces de travail où il est déjà déployé, il n’est pas disponible pour de nouveaux déploiements dans d’autres espaces de travail.

Pour plus d’informations, consultez l’article suivant :

Qu’est-ce que la solution Microsoft Sentinel pour Microsoft Business Apps ?

Microsoft Power Platform et Microsoft Dynamics 365 Customer Engagement :

Microsoft Dynamics 365 Finance and Operations :

Nouvelle bibliothèque de documentation pour la plateforme d’opérations de sécurité unifiée de Microsoft

Trouvez une documentation centralisée sur La plateforme SecOps unifiée de Microsoft dans le Portail Microsoft Defender. La plateforme SecOps unifiée de Microsoft regroupe toutes les fonctionnalités de Microsoft Sentinel, Microsoft Defender XDR, la gestion de l’exposition à la sécurité de Microsoft et l’IA générative dans le Portail Defender. Découvrez les caractéristiques et les fonctionnalités disponibles avec la plateforme SecOps unifiée de Microsoft, puis commencez à planifier votre déploiement.

Nouveau connecteur de données basé sur S3 pour les journaux WAF d'Amazon Web Services (préversion)

Ingérer les journaux du pare-feu d'application web (WAF) d'Amazon Web Services avec le nouveau connecteur S3 de Microsoft Sentinel. Ce connecteur propose, pour la première fois, une configuration automatisée simple et rapide, en utilisant les modèles AWS CloudFormation pour la création de ressources. Envoyez vos journaux AWS WAF vers un compartiment S3, où notre connecteur de données les récupère et les ingère.

Pour plus de détails et d'instructions de configuration, consultez Connecter Microsoft Sentinel à Amazon Web Services pour ingérer les journaux AWS WAF.

Novembre 2024

Disponibilité de Microsoft Sentinel dans le portail Microsoft Defender

Nous avons annoncé précédemment la disponibilité générale de Microsoft Sentinel dans la plateforme d’opérations de sécurité unifiée de Microsoft dans le portail Microsoft Defender.

Désormais, en préversion, Microsoft Sentinel est disponible dans le Portail Defender, même sans Microsoft Defender XDR ou une licence Microsoft 365 E5. Pour plus d’informations, consultez l’article suivant :

- Microsoft Sentinel sur le portail Microsoft Defender

- Connecter Microsoft Sentinel au portail Microsoft Defender

Octobre 2024

Mises à jour de la solution Microsoft Sentinel pour Microsoft Power Platform

À compter du 17 octobre 2024, les données de journalisation d’audit pour Power Apps, DLP Power Platform et Connecteurs Power Platform sont routées vers la table PowerPlatformAdminActivity au lieu des tables PowerAppsActivity, PowerPlatformDlpActivity et PowerPlatformConnectorActivity.

Le contenu de sécurité de la solution Microsoft Sentinel pour Microsoft Power Platform est mis à jour avec la nouvelle table et les nouveaux schémas pour Power Apps, DLP Power Platform et Connecteurs Power Platform. Nous vous recommandons de mettre à jour la solution Power Platform dans votre espace de travail vers la dernière version, et d’appliquer les modèles de règles d’analyse mis à jour pour tirer parti des changements. Pour plus d’informations, consultez Installer ou mettre à jour du contenu.

Les clients qui utilisent des connecteurs de données déconseillés pour Power Apps, DLP Power Platform et Connecteurs Power Platform peuvent déconnecter et supprimer ces connecteurs de leur espace de travail Microsoft Sentinel de manière sécurisée. Tous les flux de données associés sont ingérés à l’aide du connecteur Activité administrative Power Platform.

Pour plus d’informations, consultez Centre de messages.

Septembre 2024

- Mise en correspondance du schéma ajoutée à l’expérience de migration SIEM

- Widgets d’enrichissement tiers à mettre hors service en février 2025

- Les réservations Azure ont maintenant des plans de pré-achat disponibles pour Microsoft Sentinel

- L’importation/exportation de règles d’automatisation est désormais en disponibilité générale (GA)

- Les connecteurs de données Google Cloud Platform sont désormais en disponibilité générale (GA)

- Microsoft Sentinel est désormais disponible en version générale (GA) dans Azure Israël Central

Mise en correspondance du schéma ajoutée à l’expérience de migration SIEM

Depuis que l’expérience de migration SIEM est devenue en disponibilité générale en mai 2024, des améliorations régulières ont été apportées pour aider à migrer votre surveillance de la sécurité à partir de Splunk. Les nouvelles fonctionnalités suivantes permettent aux clients de fournir des détails plus contextuels sur leur environnement Splunk et l’utilisation du moteur de traduction de migration SIEM Microsoft Sentinel :

- Mappage de schéma

- Prise en charge des macros Splunk dans la traduction

- Prise en charge des recherches Splunk dans la traduction

Pour en savoir plus sur ces mises à jour, consultez Expérience de migration SIEM.

Pour plus d’informations sur l’expérience de migration SIEM, consultez les articles suivants :

- Devenir un expert sur Microsoft Sentinel – Section migration

- Mise à jour de migration SIEM – Blog Microsoft Sentinel

Widgets d’enrichissement tiers à mettre hors service en février 2025

Désormais, vous ne pouvez plus activer la fonctionnalité permettant de créer des widgets d’enrichissement qui récupèrent des données auprès de sources de données externes tierces. Ces widgets figurent dans les pages d’entités Microsoft Sentinel et à d’autres emplacements où les informations d’entités sont présentées. Ce changement est lié au fait que vous ne pouvez plus créer les coffre de clés Azure permettant d’accéder à ces sources de données externes.

Si vous utilisez déjà des widgets d’enrichissement tiers et que par conséquent ce coffre de clés existe déjà, vous pouvez toujours configurer et utiliser les widgets que vous n’utilisiez pas auparavant, mais nous vous le déconseillons.

À compter de février 2025, tous les widgets d’enrichissement existants qui récupèrent des données auprès de sources tierces cesseront de figurer dans les pages d’entités ou ailleurs.

Si votre organisation utilise des widgets d’enrichissement tiers, nous vous recommandons de les désactiver par anticipation en supprimant le coffre de clés que vous avez créé à cet effet depuis son groupe de ressources. Le nom du coffre de clés commence par « widgets ».

Les widgets d’enrichissement basés sur des sources de données internes ne sont pas concernés par ce changement et continueront de fonctionner comme auparavant. Par « sources de données internes », on entend toutes les données déjà ingérées dans Microsoft Sentinel à partir de sources externes (autrement dit, tout le contenu des tables présentes dans votre espace de travail Log Analytics) et de Microsoft Defender Threat Intelligence.

Des plans de pré-achat sont maintenant disponibles pour Microsoft Sentinel

Les plans de pré-achat sont un type de réservation Azure. Quand vous achetez un plan de pré-achat, vous obtenez des unités de validation à des niveaux avec remise pour un produit spécifique. Les unités de validation Microsoft Sentinel s’appliquent à des coûts éligibles dans votre espace de travail. Quand vous avez des coûts prévisibles, choisir le bon plan de pré-achat vous fait économiser de l’argent !

Pour plus d’informations, consultez Optimiser les coûts avec un plan de pré-achat.

L’importation/exportation de règles d’automatisation est désormais en disponibilité générale (GA)

Après une courte période en préversion, la possibilité d’exporter des règles d’automatisation vers des modèles Azure Resource Manager (ARM) au format JSON, et de les importer à partir de modèles ARM, est désormais en disponibilité générale.

En savoir plus sur l’exportation et l’importation de règles d’automatisation.

Les connecteurs de données Google Cloud Platform sont désormais en disponibilité générale (GA)

Les connecteurs de données Google Cloud Platform (GCP) de Microsoft Sentinel basés sur notre Plateforme de connecteurs sans code (CCP) sont désormais en disponibilité générale. Avec ces connecteurs, vous pouvez ingérer des journaux depuis votre environnement GCP en utilisant la fonctionnalité GCP Pub/Sub :

Le connecteur Pub/Sub Audit Logs Google Cloud Platform (GCP) collecte les pistes d’audit d’accès aux ressources GCP. Les analystes peuvent surveiller ces journaux pour suivre les tentatives d’accès aux ressources et détecter les menaces potentielles dans l’environnement GCP.

Le connecteur Security Command Center Google Cloud Platform (GCP) collecte les résultats à partir de Google Security Command Center, une plateforme robuste de gestion des risques et de sécurité pour Google Cloud. Les analystes peuvent afficher ces résultats pour obtenir des insights sur la posture de sécurité de l’organisation, notamment l’inventaire et la découverte des ressources, les détections des vulnérabilités et des menaces, ainsi que l’atténuation et la correction des risques.

Pour découvrir plus d’informations sur ces connecteurs, consultez Ingérer des données de journal Google Cloud Platform dans Microsoft Sentinel.

Microsoft Sentinel est désormais disponible en version générale (GA) dans Azure Israël Central

Microsoft Sentinel est désormais disponible dans la région Israël Central Azure, avec le même ensemble de fonctionnalités que toutes les autres régions commerciales Azure.

Pour plus d’informations, consultez prise en charge des fonctionnalités de Microsoft Sentinel pour les clouds azure commerciaux/autres et la disponibilité géographique et la résidence des données dans Microsoft Sentinel.

Août 2024

- Mise hors service de l’agent Log Analytics

- Exporter et importer des règles d’automatisation (préversion)

- Prise en charge de Microsoft Sentinel dans la gestion multilocataire de Microsoft Defender (préversion)

- Connecteur de données Microsoft Defender Threat Intelligence Premium (préversion)

- Connecteurs unifiés basés sur AMA pour l’ingestion syslog

- Meilleure visibilité des événements de sécurité Windows

- Nouveau plan de rétention des journaux d’activité auxiliaires (préversion)

- Créer des règles de résumé pour les grands ensembles de données (préversion)

Mise hors service de l’agent Log Analytics

À compter du 31 août 2024, l’agent Log Analytics (MMA/OMS) est mis hors service.

La collecte de journaux dans un grand nombre d’appliances et d’appareils est désormais prise en charge par le CEF (Common Event Format) via AMA, Syslog via AMA ou les journaux personnalisés via le connecteur de données AMA dans Microsoft Sentinel. Si vous utilisez l’agent Log Analytics dans votre déploiement Microsoft Sentinel, nous vous recommandons d’effectuer la migration vers l’agent Azure Monitor (AMA).

Pour plus d’informations, consultez l’article suivant :

- Rechercher votre connecteur de données Microsoft Sentinel

- Migrer vers l’Agent Azure Monitor à partir de l’agent Log Analytics

- Migration AMA pour Microsoft Sentinel

- Blogs :

Exporter et importer des règles d’automatisation (préversion)

Gérez vos règles d’automatisation Microsoft Sentinel en tant que code ! Vous pouvez maintenant exporter vos règles d’automatisation vers des fichiers de modèle Azure Resource Manager (ARM) et importer des règles depuis ces fichiers dans le cadre de votre programme de gestion et de contrôle de vos déploiements Microsoft Sentinel en tant que code. L’action d’exportation va créer un fichier JSON à l’emplacement des téléchargements de votre navigateur ; vous pouvez ensuite le renommer, le déplacer et le gérer comme n’importe quel autre fichier.

Puisque le fichier JSON exporté est indépendant de l’espace de travail, il peut être importé dans d’autres espaces de travail, voire d’autres locataires. En tant que code, il peut également être contrôlé par version, mis à jour et déployé dans une infrastructure CI/CD managée.

Le fichier inclut tous les paramètres définis dans la règle d’automatisation. Les règles de n’importe quel type de déclencheur peuvent être exportées vers un fichier JSON.

En savoir plus sur l’exportation et l’importation de règles d’automatisation.

Prise en charge de Microsoft Sentinel dans la gestion multilocataire de Microsoft Defender (préversion)

Si vous avez intégré Microsoft Sentinel à la plateforme d’opérations de sécurité unifiée de Microsoft, les données de Microsoft Sentinel sont maintenant disponibles avec les données de Defender XDR dans la gestion multilocataire de Microsoft Defender. Un seul espace de travail Microsoft Sentinel par locataire est actuellement pris en charge dans la plateforme d’opérations de sécurité unifiée de Microsoft. La gestion multilocataire de Microsoft Defender montre donc les données de Gestion des informations et des événements de sécurité (SIEM) d’un seul espace de travail Microsoft Sentinel par locataire. Pour plus d’informations, consultez Gestion multilocataire de Microsoft Defender et Microsoft Sentinel dans le portail Microsoft Defender.

Connecteur de données Microsoft Defender Threat Intelligence Premium (préversion)

Votre licence premium pour Microsoft Defender Threat Intelligence (MDTI) vous permet désormais d’ingérer tous les indicateurs Premium directement dans votre espace de travail. Le connecteur de données MDTI Premium vous permet d’accroître vos capacités de chasse et de recherche au sein de Microsoft Sentinel.

Pour plus d’informations, consultez Comprendre la veille des cybermenaces.

Connecteurs unifiés basés sur AMA pour l’ingestion syslog

La mise hors service de l’agent Log Analytics étant imminente, Microsoft Sentinel regroupe la collecte et l’ingestion des messages de journal syslog, CEF et au format personnalisé dans trois connecteurs de données multi-usages basés sur l’agent Azure Monitor (AMA) :

- Syslog via AMA, pour tout appareil dont les journaux sont ingérés dans la table Syslog dans Log Analytics.

- CEF (Common Event Format) via AMA, pour tout appareil dont les journaux sont ingérés dans la table CommonSecurityLog dans Log Analytics.

- Nouveau ! Journaux personnalisés via AMA (préversion), pour les 15 types d’appareils ou tout appareil non répertorié, dont les journaux sont ingérés dans des tables personnalisées avec des noms se terminant par _CL dans Log Analytics.

Ces connecteurs remplacent presque tous les connecteurs existants des types d’appareils et d’appliances individuels qui ont existé jusqu’à présent, qui étaient basés sur l’agent Log Analytics hérité (également appelé MMA ou OMS) ou l’agent Azure Monitor actuel. Les solutions fournies dans le hub de contenu pour tous ces appareils et appliances incluent désormais le connecteur (parmi les trois) qui est approprié à la solution.* Les connecteurs remplacés sont désormais marqués comme « Déconseillé » dans la galerie de connecteurs de données.

Les graphiques d’ingestion des données qui se trouvaient précédemment dans la page du connecteur de chaque appareil se trouvent maintenant dans les classeurs spécifiques à l’appareil empaquetés avec la solution de chaque appareil.

* Lors de l’installation de la solution pour l’une de ces applications, appareils ou appliances, pour vous assurer que le connecteur de données associé est installé, vous devez sélectionner Installer avec des dépendances dans la page de la solution, puis marquer le connecteur de données dans la page suivante.

Pour connaître les procédures mises à jour permettant d’installer ces solutions, consultez les articles suivants :

- CEF via le connecteur de données AMA – Configurer une appliance ou un appareil spécifique pour l’ingestion des données Microsoft Sentinel

- Syslog via le connecteur de données AMA – Configurer une appliance ou un appareil spécifique pour l’ingestion des données Microsoft Sentinel

- Connecteur de données Journaux personnalisés via AMA – Configurer l’ingestion des données sur Microsoft Sentinel à partir d’applications spécifiques

Meilleure visibilité des événements de sécurité Windows

Nous avons amélioré le schéma de la table SecurityEvent qui héberge les événements de sécurité Windows et avons ajouté de nouvelles colonnes pour garantir la compatibilité avec l’agent Azure Monitor (AMA) pour Windows (version 1.28.2). Ces améliorations sont conçues pour accroître la visibilité et la transparence des événements Windows collectés. Si vous n’êtes pas intéressé par la réception de données dans ces champs, vous pouvez appliquer une transformation au moment de l’ingestion (« project-away » par exemple) pour les supprimer.

Nouveau plan de rétention des journaux d’activité auxiliaires (préversion)

Le nouveau plan de rétention des journaux d’activité auxiliaires pour les tables Log Analytics vous permet d’ingérer de grandes quantités de journaux d’activité volumineux avec une sécurité accrue et un coût largement inférieur. Les journaux d’activité auxiliaires sont disponibles avec une rétention interactive pendant une période 30 jours au cours de laquelle vous pouvez exécuter des requêtes simples à une seule table, par exemple pour résumer et agréger les données. Après cette période de 30 jours, les données des journaux d’activité auxiliaires sont conservées à long terme, pendant une durée pouvant aller jusqu’à 12 ans, à un coût très faible. Ce plan vous permet également d’exécuter des travaux de recherche sur les données conservées à long terme, en extrayant uniquement les enregistrements souhaités dans une nouvelle table que vous pouvez traiter comme une table Log Analytics classique, avec des fonctionnalités de requête complètes.

Pour en savoir plus sur les journaux d’activité auxiliaires et les comparer aux journaux Analytics, consultez Plans de rétention des journaux dans Microsoft Sentinel.

Pour obtenir des informations détaillées sur les différents plans de gestion des journaux d’activité, consultez Plans de table dans l’article Vue d’ensemble des journaux d’activité Azure Monitor de la documentation Azure Monitor.

Créer des règles de résumé dans Microsoft Sentinel pour les grands ensembles de données (préversion)

Microsoft Sentinel offre désormais la possibilité de créer des résumés dynamiques à l’aide de règles de résumé Azure Monitor, qui agrègent de grands ensembles de données en arrière-plan pour une expérience plus fluide des opérations de sécurité dans tous les niveaux de journal.

- Accédez aux résultats des règles de résumé via le langage de requête Kusto (KQL) dans les activités de détection, d’investigation, de repérage et de création de rapports.

- Exécutez des requêtes hautes performances dans le langage de requête Kusto (KQL) sur des données résumées.

- Utilisez les résultats des règles de synthèse pour des périodes plus longues dans les activités d’enquête, de repérage et de mise en conformité.

Pour plus d’informations, consultez Agréger des données Microsoft Sentinel avec des règles de résumé.