Connecteur de données Journaux personnalisés via AMA – Configurer l’ingestion des données sur Microsoft Sentinel à partir d’applications spécifiques

Les journaux personnalisés de Microsoft Sentinel via le connecteur de données AMA prennent en charge la collecte des journaux d’activité à partir de fichiers texte provenant de plusieurs applications et appareils réseau et de sécurité différents.

Cet article fournit les informations de configuration, propres à chaque application de sécurité spécifique, que vous devez fournir lors de la configuration de ce connecteur de données. Ces informations sont fournies par les fournisseurs d’applications. Contactez le fournisseur pour obtenir des mises à jour, pour plus d’informations ou quand des informations ne sont pas disponibles pour votre application de sécurité. Pour obtenir des instructions complètes sur l’installation et la configuration du connecteur, consultez Collecter les journaux à partir de fichiers texte avec l’agent Azure Monitor et ingérer dans Microsoft Sentinel, mais reportez-vous à cet article pour obtenir les informations uniques à fournir pour chaque application.

Cet article vous montre également comment ingérer des données de ces applications vers votre espace de travail Microsoft Sentinel sans utiliser le connecteur. Ces étapes incluent l’installation de l’agent Azure Monitor. Une fois le connecteur installé, utilisez les instructions appropriées à votre application, présentées plus loin dans cet article, pour terminer l’installation.

Les appareils à partir desquels vous collectez des journaux de texte personnalisés se répartissent en deux catégories :

Applications installées sur des machines Windows ou Linux

L’application stocke ses fichiers journaux sur l’ordinateur où elle est installée. Pour collecter ces journaux, l’agent Azure Monitor est installé sur ce même ordinateur.

Appliances autonomes sur des appareils fermés (généralement basés sur Linux)

Ces appliances stockent leurs journaux sur un serveur syslog externe. Pour collecter ces journaux, l’agent Azure Monitor est installé sur ce serveur syslog externe, souvent appelé redirecteur de journal.

Pour plus d’informations sur la solution Microsoft Sentinel associée pour chacune de ces applications, recherchez les Place de marché Azure des modèles de solution de type>de produit ou passez en revue la solution à partir du hub de contenu dans Microsoft Sentinel.

Important

Les journaux personnalisés via le connecteur de données AMA sont actuellement en préversion. Consultez l’Avenant aux conditions d’utilisation pour les préversions de Microsoft Azure pour connaître les conditions juridiques supplémentaires s’appliquant aux fonctionnalités Azure sont en version bêta, en préversion ou non encore en disponibilité générale.

-

Microsoft Sentinel est en disponibilité générale dans la plateforme d’opérations de sécurité unifiée de Microsoft dans le portail Microsoft Defender. Pour la préversion, Microsoft Sentinel est disponible dans le portail Defender sans Microsoft Defender XDR ou une licence E5. Pour en savoir plus, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Instructions générales

Les étapes de collecte des journaux d’activité à partir de machines hébergeant des applications et des appliances suivent un modèle général :

Créez la table de destination dans log Analytique (ou Recherche avancée si vous êtes dans le portail Defender).

Créez la règle de collecte de données (DCR) pour votre application ou appliance.

Déployez l’agent Azure Monitor sur la machine hébergeant l’application ou sur le serveur externe (redirecteur de journaux) qui collecte les journaux d’activité à partir d’appliances s’il n’est pas déjà déployé.

Configurez la journalisation sur votre application. Si une appliance, configurez-la pour envoyer ses journaux au serveur externe (redirecteur de journaux) où l’agent Azure Monitor est installé.

Ces étapes générales (à l’exception de la dernière) sont automatisées lorsque vous utilisez les journaux personnalisés via le connecteur de données AMA et sont décrites en détail dans Collect logs from text files with the Azure Monitor Agent and ingest to Microsoft Sentinel.

Instructions spécifiques par type d’application

Les informations par application dont vous avez besoin pour effectuer ces étapes sont présentées dans le reste de cet article. Certaines de ces applications se trouvent sur des appliances autonomes et nécessitent un autre type de configuration, en commençant par l’utilisation d’un redirecteur de journal.

Chaque section d’application contient les informations suivantes :

- Paramètres uniques à fournir à la configuration des journaux personnalisés via le connecteur de données AMA , si vous l’utilisez.

- Contour de la procédure requise pour ingérer les données manuellement, sans utiliser le connecteur. Pour plus d’informations sur cette procédure, consultez Collecter les journaux d’activité à partir de fichiers texte avec l’agent Azure Monitor et ingérer dans Microsoft Sentinel.

- Instructions spécifiques pour la configuration des applications ou des appareils d’origine eux-mêmes, et/ou des liens vers les instructions sur les sites web des fournisseurs. Ces étapes doivent être effectuées si vous utilisez le connecteur ou non.

Apache HTTP Server

Procédez comme suit pour ingérer des messages de journal à partir d’Apache HTTP Server :

Nom de la table :

ApacheHTTPServer_CLEmplacement de stockage des journaux : les journaux sont stockés en tant que fichiers texte sur l’ordinateur hôte de l’application. Installez l’AMA sur le même ordinateur pour collecter les fichiers.

Emplacements de fichier par défaut (« filePatterns » ) :

- Windows :

"C:\Server\bin\log\Apache24\logs\*.log" - Linux :

"/var/log/httpd/*.log"

- Windows :

Créez la DCR en fonction des instructions de collecte des journaux à partir de fichiers texte avec l’agent Azure Monitor et ingérer dans Microsoft Sentinel.

Remplacez les espaces réservés {TABLE_NAME} et {LOCAL_PATH_FILE} dans le modèle DCR par les valeurs des étapes 1 et 2. Remplacez les autres espaces réservés comme indiqué.

Apache Tomcat

Procédez comme suit pour ingérer des messages de journal à partir d’Apache Tomcat :

Nom de la table :

Tomcat_CLEmplacement de stockage des journaux : les journaux sont stockés en tant que fichiers texte sur l’ordinateur hôte de l’application. Installez l’AMA sur le même ordinateur pour collecter les fichiers.

Emplacements de fichier par défaut (« filePatterns » ) :

- Linux :

"/var/log/tomcat/*.log"

- Linux :

Créez la DCR en fonction des instructions de collecte des journaux à partir de fichiers texte avec l’agent Azure Monitor et ingérer dans Microsoft Sentinel.

Remplacez les espaces réservés {TABLE_NAME} et {LOCAL_PATH_FILE} dans le modèle DCR par les valeurs des étapes 1 et 2. Remplacez les autres espaces réservés comme indiqué.

Cisco Meraki

Procédez comme suit pour ingérer des messages de journal à partir de Cisco Meraki :

Nom de la table :

meraki_CLEmplacement de stockage du journal : créez un fichier journal sur votre serveur syslog externe. Accordez les autorisations d’écriture du démon syslog au fichier. Installez l’AMA sur le serveur syslog externe s’il n’est pas déjà installé. Entrez ce nom de fichier et le chemin d’accès dans le champ Modèle de fichier dans le connecteur, ou à la place de l’espace

{LOCAL_PATH_FILE}réservé dans la DCR.Configurez le démon syslog pour exporter ses messages de journal Meraki vers un fichier texte temporaire afin que l’AMA puisse les collecter.

Créez un fichier de configuration personnalisé pour le démon rsyslog et enregistrez-le dans

/etc/rsyslog.d/10-meraki.conf. Ajoutez les conditions de filtrage suivantes à ce fichier de configuration :if $rawmsg contains "flows" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "urls" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "ids-alerts" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "events" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "ip_flow_start" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "ip_flow_end" then { action(type="omfile" file="<LOG_FILE_Name>") stop }(Remplacez

<LOG_FILE_Name>par le nom du fichier journal que vous avez créé.)Pour en savoir plus sur les conditions de filtrage pour rsyslog, consultez rsyslog : Conditions de filtre. Nous vous recommandons de tester et de modifier la configuration en fonction de votre installation spécifique.

Redémarrez rsyslog. La syntaxe de commande classique est

systemctl restart rsyslog.

Créez la DCR en fonction des instructions de collecte des journaux à partir de fichiers texte avec l’agent Azure Monitor et ingérer dans Microsoft Sentinel.

Remplacez le nom

"RawData"de la colonne par le nom"Message"de colonne .Remplacez la valeur

"source"transformKql par la valeur"source | project-rename Message=RawData".Remplacez les espaces réservés et

{LOCAL_PATH_FILE}les{TABLE_NAME}espaces réservés dans le modèle DCR par les valeurs des étapes 1 et 2. Remplacez les autres espaces réservés comme indiqué.

Configurez l’ordinateur sur lequel l’agent Azure Monitor est installé pour ouvrir les ports syslog et configurez le démon syslog là pour accepter les messages provenant de sources externes. Pour obtenir des instructions détaillées et un script pour automatiser cette configuration, consultez Configurer le redirecteur de journal pour accepter les journaux.

Configurez et connectez le ou les appareils Cisco Meraki : suivez les instructions fournies par Cisco pour envoyer des messages syslog. Utilisez l’adresse IP ou le nom d’hôte de la machine virtuelle sur laquelle l’agent Azure Monitor est installé.

JBoss Enterprise Application Platform

Procédez comme suit pour ingérer des messages de journal à partir de JBoss Enterprise Application Platform :

Nom de la table :

JBossLogs_CLEmplacement de stockage des journaux : les journaux sont stockés en tant que fichiers texte sur l’ordinateur hôte de l’application. Installez l’AMA sur le même ordinateur pour collecter les fichiers.

Emplacements de fichier par défaut (« filePatterns ») - Linux uniquement :

- Serveur autonome :

"{EAP_HOME}/standalone/log/server.log" - Domaine managé :

"{EAP_HOME}/domain/servers/{SERVER_NAME}/log/server.log"

- Serveur autonome :

Créez la DCR en fonction des instructions de collecte des journaux à partir de fichiers texte avec l’agent Azure Monitor et ingérer dans Microsoft Sentinel.

Remplacez les espaces réservés {TABLE_NAME} et {LOCAL_PATH_FILE} dans le modèle DCR par les valeurs des étapes 1 et 2. Remplacez les autres espaces réservés comme indiqué.

JuniperIDP

Procédez comme suit pour ingérer des messages de journal à partir de JuniperIDP :

Nom de la table :

JuniperIDP_CLEmplacement de stockage du journal : créez un fichier journal sur votre serveur syslog externe. Accordez les autorisations d’écriture du démon syslog au fichier. Installez l’AMA sur le serveur syslog externe s’il n’est pas déjà installé. Entrez ce nom de fichier et le chemin d’accès dans le champ Modèle de fichier dans le connecteur, ou à la place de l’espace

{LOCAL_PATH_FILE}réservé dans la DCR.Configurez le démon syslog pour exporter ses messages de journal JuniperIDP vers un fichier texte temporaire afin que l’AMA puisse les collecter.

Créez un fichier de configuration personnalisé pour le démon rsyslog, dans le

/etc/rsyslog.d/dossier, avec les conditions de filtrage suivantes :# Define a new ruleset ruleset(name="<RULESET_NAME>") { action(type="omfile" file="<LOG_FILE_NAME>") } # Set the input on port and bind it to the new ruleset input(type="imudp" port="<PORT>" ruleset="<RULESET_NAME>")(Remplacez

<parameters>par les noms réels des objets représentés. <> LOG_FILE_NAME est le fichier que vous avez créé à l’étape 2.)Redémarrez rsyslog. La syntaxe de commande classique est

systemctl restart rsyslog.

Créez la DCR en fonction des instructions de collecte des journaux à partir de fichiers texte avec l’agent Azure Monitor et ingérer dans Microsoft Sentinel.

Remplacez le nom

"RawData"de la colonne par le nom"Message"de colonne .Remplacez les espaces réservés et

{LOCAL_PATH_FILE}les{TABLE_NAME}espaces réservés dans le modèle DCR par les valeurs des étapes 1 et 2. Remplacez les autres espaces réservés comme indiqué.Remplacez la valeur

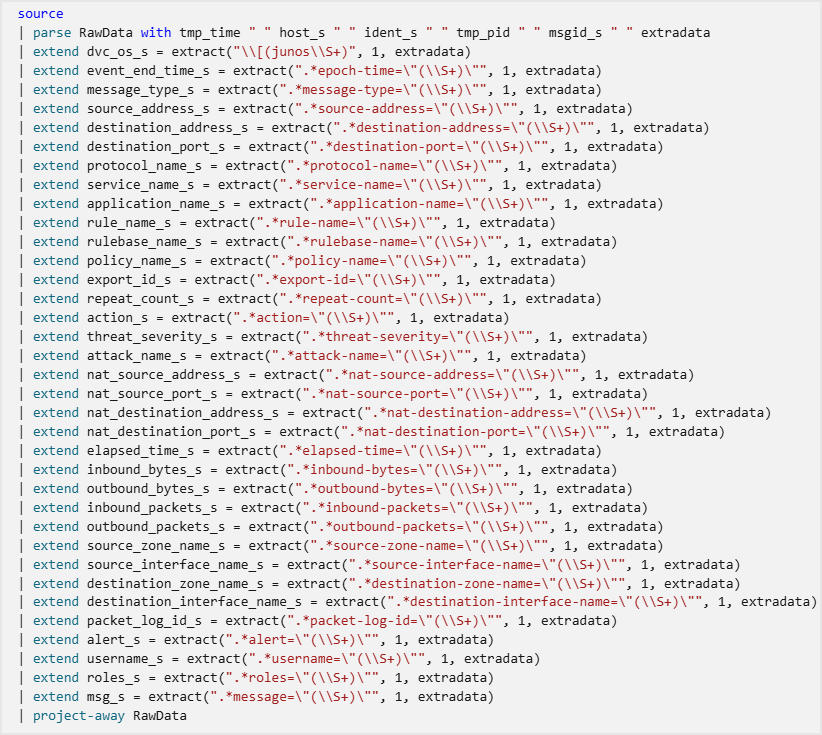

"source"transformKql par la requête Kusto suivante (entre guillemets doubles) :source | parse RawData with tmp_time " " host_s " " ident_s " " tmp_pid " " msgid_s " " extradata | extend dvc_os_s = extract("\\[(junos\\S+)", 1, extradata) | extend event_end_time_s = extract(".*epoch-time=\"(\\S+)\"", 1, extradata) | extend message_type_s = extract(".*message-type=\"(\\S+)\"", 1, extradata) | extend source_address_s = extract(".*source-address=\"(\\S+)\"", 1, extradata) | extend destination_address_s = extract(".*destination-address=\"(\\S+)\"", 1, extradata) | extend destination_port_s = extract(".*destination-port=\"(\\S+)\"", 1, extradata) | extend protocol_name_s = extract(".*protocol-name=\"(\\S+)\"", 1, extradata) | extend service_name_s = extract(".*service-name=\"(\\S+)\"", 1, extradata) | extend application_name_s = extract(".*application-name=\"(\\S+)\"", 1, extradata) | extend rule_name_s = extract(".*rule-name=\"(\\S+)\"", 1, extradata) | extend rulebase_name_s = extract(".*rulebase-name=\"(\\S+)\"", 1, extradata) | extend policy_name_s = extract(".*policy-name=\"(\\S+)\"", 1, extradata) | extend export_id_s = extract(".*export-id=\"(\\S+)\"", 1, extradata) | extend repeat_count_s = extract(".*repeat-count=\"(\\S+)\"", 1, extradata) | extend action_s = extract(".*action=\"(\\S+)\"", 1, extradata) | extend threat_severity_s = extract(".*threat-severity=\"(\\S+)\"", 1, extradata) | extend attack_name_s = extract(".*attack-name=\"(\\S+)\"", 1, extradata) | extend nat_source_address_s = extract(".*nat-source-address=\"(\\S+)\"", 1, extradata) | extend nat_source_port_s = extract(".*nat-source-port=\"(\\S+)\"", 1, extradata) | extend nat_destination_address_s = extract(".*nat-destination-address=\"(\\S+)\"", 1, extradata) | extend nat_destination_port_s = extract(".*nat-destination-port=\"(\\S+)\"", 1, extradata) | extend elapsed_time_s = extract(".*elapsed-time=\"(\\S+)\"", 1, extradata) | extend inbound_bytes_s = extract(".*inbound-bytes=\"(\\S+)\"", 1, extradata) | extend outbound_bytes_s = extract(".*outbound-bytes=\"(\\S+)\"", 1, extradata) | extend inbound_packets_s = extract(".*inbound-packets=\"(\\S+)\"", 1, extradata) | extend outbound_packets_s = extract(".*outbound-packets=\"(\\S+)\"", 1, extradata) | extend source_zone_name_s = extract(".*source-zone-name=\"(\\S+)\"", 1, extradata) | extend source_interface_name_s = extract(".*source-interface-name=\"(\\S+)\"", 1, extradata) | extend destination_zone_name_s = extract(".*destination-zone-name=\"(\\S+)\"", 1, extradata) | extend destination_interface_name_s = extract(".*destination-interface-name=\"(\\S+)\"", 1, extradata) | extend packet_log_id_s = extract(".*packet-log-id=\"(\\S+)\"", 1, extradata) | extend alert_s = extract(".*alert=\"(\\S+)\"", 1, extradata) | extend username_s = extract(".*username=\"(\\S+)\"", 1, extradata) | extend roles_s = extract(".*roles=\"(\\S+)\"", 1, extradata) | extend msg_s = extract(".*message=\"(\\S+)\"", 1, extradata) | project-away RawDataLa capture d’écran suivante montre la requête complète dans l’exemple précédent dans un format plus lisible :

Consultez plus d’informations sur les éléments suivants utilisés dans les exemples précédents dans la documentation Kusto :

Pour découvrir plus d’informations sur KQL, consultez Vue d’ensemble du langage de requête Kusto (KQL).

Autres ressources :

Configurez l’ordinateur sur lequel l’agent Azure Monitor est installé pour ouvrir les ports syslog et configurez le démon syslog là pour accepter les messages provenant de sources externes. Pour obtenir des instructions détaillées et un script pour automatiser cette configuration, consultez Configurer le redirecteur de journal pour accepter les journaux.

Pour obtenir des instructions sur la configuration de l’appliance Juniper IDP pour envoyer des messages syslog à un serveur externe, consultez SRX Getting Started - Configure System Logging..

MarkLogic Audit

Procédez comme suit pour ingérer des messages de journal à partir de MarkLogic Audit :

Nom de la table :

MarkLogicAudit_CLEmplacement de stockage des journaux : les journaux sont stockés en tant que fichiers texte sur l’ordinateur hôte de l’application. Installez l’AMA sur le même ordinateur pour collecter les fichiers.

Emplacements de fichier par défaut (« filePatterns » ) :

- Windows :

"C:\Program Files\MarkLogic\Data\Logs\AuditLog.txt" - Linux :

"/var/opt/MarkLogic/Logs/AuditLog.txt"

- Windows :

Créez la DCR en fonction des instructions de collecte des journaux à partir de fichiers texte avec l’agent Azure Monitor et ingérer dans Microsoft Sentinel.

Remplacez les espaces réservés {TABLE_NAME} et {LOCAL_PATH_FILE} dans le modèle DCR par les valeurs des étapes 1 et 2. Remplacez les autres espaces réservés comme indiqué.

Configurer MarkLogic Audit pour l’activer pour écrire des journaux : (à partir de la documentation MarkLogic)

- À l’aide de votre navigateur, accédez à l’interface d’administration MarkLogic.

- Ouvrez l’écran Configuration de l’audit sous Groupes > group_name > Audit.

- Marquez la case d’option Audit Activé. Vérifiez qu’elle est activée.

- Configurez l’événement d’audit et/ou les restrictions souhaités.

- Validez en sélectionnant OK.

- Pour plus d’informations et d’options de configuration, reportez-vous à la documentation MarkLogic.

MongoDB Audit

Procédez comme suit pour ingérer des messages de journal à partir de MongoDB Audit :

Nom de la table :

MongoDBAudit_CLEmplacement de stockage des journaux : les journaux sont stockés en tant que fichiers texte sur l’ordinateur hôte de l’application. Installez l’AMA sur le même ordinateur pour collecter les fichiers.

Emplacements de fichier par défaut (« filePatterns » ) :

- Windows :

"C:\data\db\auditlog.json" - Linux :

"/data/db/auditlog.json"

- Windows :

Créez la DCR en fonction des instructions de collecte des journaux à partir de fichiers texte avec l’agent Azure Monitor et ingérer dans Microsoft Sentinel.

Remplacez les espaces réservés {TABLE_NAME} et {LOCAL_PATH_FILE} dans le modèle DCR par les valeurs des étapes 1 et 2. Remplacez les autres espaces réservés comme indiqué.

Configurez MongoDB pour écrire des journaux :

- Pour Windows, modifiez le fichier

mongod.cfgde configuration . Pour Linux,mongod.conf. - Définissez le paramètre

dbpathsurdata/db. - Définissez le paramètre

pathsur/data/db/auditlog.json. - Pour plus d’informations, consultez la documentation MongoDB.

- Pour Windows, modifiez le fichier

NGINX HTTP Server

Procédez comme suit pour ingérer des messages de journal à partir du serveur HTTP NGINX :

Nom de la table :

NGINX_CLEmplacement de stockage des journaux : les journaux sont stockés en tant que fichiers texte sur l’ordinateur hôte de l’application. Installez l’AMA sur le même ordinateur pour collecter les fichiers.

Emplacements de fichier par défaut (« filePatterns » ) :

- Linux :

"/var/log/nginx.log"

- Linux :

Créez la DCR en fonction des instructions de collecte des journaux à partir de fichiers texte avec l’agent Azure Monitor et ingérer dans Microsoft Sentinel.

Remplacez les espaces réservés {TABLE_NAME} et {LOCAL_PATH_FILE} dans le modèle DCR par les valeurs des étapes 1 et 2. Remplacez les autres espaces réservés comme indiqué.

Oracle WebLogic Server

Procédez comme suit pour ingérer des messages de journal à partir d’Oracle WebLogic Server :

Nom de la table :

OracleWebLogicServer_CLEmplacement de stockage des journaux : les journaux sont stockés en tant que fichiers texte sur l’ordinateur hôte de l’application. Installez l’AMA sur le même ordinateur pour collecter les fichiers.

Emplacements de fichier par défaut (« filePatterns » ) :

- Windows :

"{DOMAIN_NAME}\Servers\{SERVER_NAME}\logs*.log" - Linux :

"{DOMAIN_HOME}/servers/{SERVER_NAME}/logs/*.log"

- Windows :

Créez la DCR en fonction des instructions de collecte des journaux à partir de fichiers texte avec l’agent Azure Monitor et ingérer dans Microsoft Sentinel.

Remplacez les espaces réservés {TABLE_NAME} et {LOCAL_PATH_FILE} dans le modèle DCR par les valeurs des étapes 1 et 2. Remplacez les autres espaces réservés comme indiqué.

PostgreSQL Events

Procédez comme suit pour ingérer des messages de journal à partir d’événements PostgreSQL :

Nom de la table :

PostgreSQL_CLEmplacement de stockage des journaux : les journaux sont stockés en tant que fichiers texte sur l’ordinateur hôte de l’application. Installez l’AMA sur le même ordinateur pour collecter les fichiers.

Emplacements de fichier par défaut (« filePatterns » ) :

- Windows :

"C:\*.log" - Linux :

"/var/log/*.log"

- Windows :

Créez la DCR en fonction des instructions de collecte des journaux à partir de fichiers texte avec l’agent Azure Monitor et ingérer dans Microsoft Sentinel.

Remplacez les espaces réservés {TABLE_NAME} et {LOCAL_PATH_FILE} dans le modèle DCR par les valeurs des étapes 1 et 2. Remplacez les autres espaces réservés comme indiqué.

Modifiez le fichier

postgresql.confde configuration des événements PostgreSQL pour générer des journaux d’activité dans des fichiers.- Définir

log_destination='stderr' - Définir

logging_collector=on - Pour plus d’informations et des paramètres, reportez-vous à la documentation PostgreSQL.

- Définir

SecurityBridge Threat Detection pour SAP

Procédez comme suit pour ingérer les messages de journal à partir de SecurityBridge Threat Detection pour SAP :

Nom de la table :

SecurityBridgeLogs_CLEmplacement de stockage des journaux : les journaux sont stockés en tant que fichiers texte sur l’ordinateur hôte de l’application. Installez l’AMA sur le même ordinateur pour collecter les fichiers.

Emplacements de fichier par défaut (« filePatterns » ) :

- Linux :

"/usr/sap/tmp/sb_events/*.cef"

- Linux :

Créez la DCR en fonction des instructions de collecte des journaux à partir de fichiers texte avec l’agent Azure Monitor et ingérer dans Microsoft Sentinel.

Remplacez les espaces réservés {TABLE_NAME} et {LOCAL_PATH_FILE} dans le modèle DCR par les valeurs des étapes 1 et 2. Remplacez les autres espaces réservés comme indiqué.

SquidProxy

Procédez comme suit pour ingérer les messages de journal à partir de SquidProxy :

Nom de la table :

SquidProxy_CLEmplacement de stockage des journaux : les journaux sont stockés en tant que fichiers texte sur l’ordinateur hôte de l’application. Installez l’AMA sur le même ordinateur pour collecter les fichiers.

Emplacements de fichier par défaut (« filePatterns » ) :

- Windows :

"C:\Squid\var\log\squid\*.log" - Linux :

"/var/log/squid/*.log"

- Windows :

Créez la DCR en fonction des instructions de collecte des journaux à partir de fichiers texte avec l’agent Azure Monitor et ingérer dans Microsoft Sentinel.

Remplacez les espaces réservés {TABLE_NAME} et {LOCAL_PATH_FILE} dans le modèle DCR par les valeurs des étapes 1 et 2. Remplacez les autres espaces réservés comme indiqué.

Ubiquiti UniFi

Procédez comme suit pour ingérer des messages de journal à partir d’Ubiquiti UniFi :

Nom de la table :

Ubiquiti_CLEmplacement de stockage du journal : créez un fichier journal sur votre serveur syslog externe. Accordez les autorisations d’écriture du démon syslog au fichier. Installez l’AMA sur le serveur syslog externe s’il n’est pas déjà installé. Entrez ce nom de fichier et le chemin d’accès dans le champ Modèle de fichier dans le connecteur, ou à la place de l’espace

{LOCAL_PATH_FILE}réservé dans la DCR.Configurez le démon syslog pour exporter ses messages de journal Ubiquiti vers un fichier texte temporaire afin que l’AMA puisse les collecter.

Créez un fichier de configuration personnalisé pour le démon rsyslog, dans le

/etc/rsyslog.d/dossier, avec les conditions de filtrage suivantes :# Define a new ruleset ruleset(name="<RULESET_NAME>") { action(type="omfile" file="<LOG_FILE_NAME>") } # Set the input on port and bind it to the new ruleset input(type="imudp" port="<PORT>" ruleset="<RULESET_NAME>")(Remplacez

<parameters>par les noms réels des objets représentés. <> LOG_FILE_NAME est le fichier que vous avez créé à l’étape 2.)Redémarrez rsyslog. La syntaxe de commande classique est

systemctl restart rsyslog.

Créez la DCR en fonction des instructions de collecte des journaux à partir de fichiers texte avec l’agent Azure Monitor et ingérer dans Microsoft Sentinel.

Remplacez le nom

"RawData"de la colonne par le nom"Message"de colonne .Remplacez la valeur

"source"transformKql par la valeur"source | project-rename Message=RawData".Remplacez les espaces réservés et

{LOCAL_PATH_FILE}les{TABLE_NAME}espaces réservés dans le modèle DCR par les valeurs des étapes 1 et 2. Remplacez les autres espaces réservés comme indiqué.

Configurez l’ordinateur sur lequel l’agent Azure Monitor est installé pour ouvrir les ports syslog et configurez le démon syslog là pour accepter les messages provenant de sources externes. Pour obtenir des instructions détaillées et un script pour automatiser cette configuration, consultez Configurer le redirecteur de journal pour accepter les journaux.

Configurez et connectez le contrôleur Ubiquiti.

- Suivez les instructions fournies par Ubiquiti pour activer syslog et éventuellement déboguer les journaux.

- Sélectionnez Paramètres > de la journalisation à distance du > contrôleur de paramètres > système et activez syslog.

VMware vCenter

Procédez comme suit pour ingérer des messages de journal à partir de VMware vCenter :

Nom de la table :

vcenter_CLEmplacement de stockage du journal : créez un fichier journal sur votre serveur syslog externe. Accordez les autorisations d’écriture du démon syslog au fichier. Installez l’AMA sur le serveur syslog externe s’il n’est pas déjà installé. Entrez ce nom de fichier et le chemin d’accès dans le champ Modèle de fichier dans le connecteur, ou à la place de l’espace

{LOCAL_PATH_FILE}réservé dans la DCR.Configurez le démon syslog pour exporter ses messages de journal vCenter vers un fichier texte temporaire afin que l’AMA puisse les collecter.

Modifiez le fichier de

/etc/rsyslog.confconfiguration pour ajouter la ligne de modèle suivante avant la section de directive :$template vcenter,"%timestamp% %hostname% %msg%\ n"Créez un fichier de configuration personnalisé pour le démon rsyslog, enregistré comme

/etc/rsyslog.d/10-vcenter.confavec les conditions de filtrage suivantes :if $rawmsg contains "vpxd" then { action(type="omfile" file="/<LOG_FILE_NAME>") stop } if $rawmsg contains "vcenter-server" then { action(type="omfile" file="/<LOG_FILE_NAME>") stop }(Remplacez

<LOG_FILE_NAME>par le nom du fichier journal que vous avez créé.)Redémarrez rsyslog. La syntaxe de commande classique est

sudo systemctl restart rsyslog.

Créez la DCR en fonction des instructions de collecte des journaux à partir de fichiers texte avec l’agent Azure Monitor et ingérer dans Microsoft Sentinel.

Remplacez le nom

"RawData"de la colonne par le nom"Message"de colonne .Remplacez la valeur

"source"transformKql par la valeur"source | project-rename Message=RawData".Remplacez les espaces réservés et

{LOCAL_PATH_FILE}les{TABLE_NAME}espaces réservés dans le modèle DCR par les valeurs des étapes 1 et 2. Remplacez les autres espaces réservés comme indiqué.dataCollectionEndpointId doit être rempli avec votre DCE. Si vous n’en avez pas, définissez-en un nouveau. Consultez Créer un point de terminaison de collecte de données pour obtenir les instructions.

Configurez l’ordinateur sur lequel l’agent Azure Monitor est installé pour ouvrir les ports syslog et configurez le démon syslog là pour accepter les messages provenant de sources externes. Pour obtenir des instructions détaillées et un script pour automatiser cette configuration, consultez Configurer le redirecteur de journal pour accepter les journaux.

Configurez et connectez les appareils vCenter.

- Suivez les instructions fournies par VMware pour envoyer des messages syslog.

- Utilisez l’adresse IP ou le nom d’hôte de la machine sur laquelle l’agent Azure Monitor est installé.

Zscaler Private Access (ZPA)

Suivez ces étapes pour ingérer des messages de journal à partir de Zscaler Private Access (ZPA) :

Nom de la table :

ZPA_CLEmplacement de stockage du journal : créez un fichier journal sur votre serveur syslog externe. Accordez les autorisations d’écriture du démon syslog au fichier. Installez l’AMA sur le serveur syslog externe s’il n’est pas déjà installé. Entrez ce nom de fichier et le chemin d’accès dans le champ Modèle de fichier dans le connecteur, ou à la place de l’espace

{LOCAL_PATH_FILE}réservé dans la DCR.Configurez le démon syslog pour exporter ses messages de journal ZPA vers un fichier texte temporaire afin que l’AMA puisse les collecter.

Créez un fichier de configuration personnalisé pour le démon rsyslog, dans le

/etc/rsyslog.d/dossier, avec les conditions de filtrage suivantes :# Define a new ruleset ruleset(name="<RULESET_NAME>") { action(type="omfile" file="<LOG_FILE_NAME>") } # Set the input on port and bind it to the new ruleset input(type="imudp" port="<PORT>" ruleset="<RULESET_NAME>")(Remplacez par

<parameters>les noms réels des objets représentés.)Redémarrez rsyslog. La syntaxe de commande classique est

systemctl restart rsyslog.

Créez la DCR en fonction des instructions de collecte des journaux à partir de fichiers texte avec l’agent Azure Monitor et ingérer dans Microsoft Sentinel.

Remplacez le nom

"RawData"de la colonne par le nom"Message"de colonne .Remplacez la valeur

"source"transformKql par la valeur"source | project-rename Message=RawData".Remplacez les espaces réservés et

{LOCAL_PATH_FILE}les{TABLE_NAME}espaces réservés dans le modèle DCR par les valeurs des étapes 1 et 2. Remplacez les autres espaces réservés comme indiqué.

Configurez l’ordinateur sur lequel l’agent Azure Monitor est installé pour ouvrir les ports syslog et configurez le démon syslog là pour accepter les messages provenant de sources externes. Pour obtenir des instructions détaillées et un script pour automatiser cette configuration, consultez Configurer le redirecteur de journal pour accepter les journaux.

Configurez et connectez le récepteur ZPA.

- Suivez les instructions fournies par ZPA. Sélectionnez JSON comme modèle de journal.

- Sélectionnez Paramètres > de la journalisation à distance du > contrôleur de paramètres > système et activez syslog.