Comprendre le renseignement sur les menaces dans Microsoft Sentinel

Microsoft Sentinel est une solution native Cloud de Gestion des informations et des événements de sécurité (SIEM) qui a la capacité d’ingérer, organiser et gérer la veille des menaces depuis un grand nombre de sources.

Important

Microsoft Sentinel est en disponibilité générale dans la plateforme d’opérations de sécurité unifiée de Microsoft dans le portail Microsoft Defender. Pour la préversion, Microsoft Sentinel est disponible dans le portail Defender sans Microsoft Defender XDR ou une licence E5. Pour en savoir plus, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Introduction au renseignement sur les menaces

Le renseignement sur les cybermenaces (CTI, Cyber Threat Intelligence) est constitué d’informations qui décrivent des menaces existantes ou potentielles pour les systèmes et les utilisateurs. Cette veille prend plusieurs formes, comme les rapports écrits qui détaillent les motivations, l’infrastructure et les techniques d’un acteur de la menace particulier. Il peut également s’agir d’observations spécifiques d’adresses IP, de domaines, de hachages de fichier et d’autres artefacts associés aux menaces connues.

Les organisations utilisent CTI pour fournir un contexte essentiel à une activité inhabituelle, afin que le personnel de sécurité puisse prendre rapidement des mesures pour protéger leurs collaborateurs, informations et ressources. Vous pouvez approvisionner CTI à partir de plusieurs emplacements, tels que :

- Flux de données open source

- Communautés partageant la veille des menaces

- Flux d’intelligence commerciale

- Intelligence locale collectée au cours d’investigations sur la sécurité au sein d’une organisation

Pour les solutions SIEM, telles que Microsoft Sentinel, les formes les plus courantes de CTI sont les indicateurs de menace, également appelés indicateurs de compromission (IdC) ou indicateurs d’attaque. Les indicateurs de menace sont des données qui associent des artefacts observés comme des URL, des hachages de fichier ou des adresses IP, à une activité de menace connue comme le hameçonnage, les botnets ou les programmes malveillants. Cette forme de veille des menaces est souvent appelée veille des menaces tactique. Elle est appliquée à des produits de sécurité et à l’automatisation à grande échelle. Elle permet de détecter les menaces potentielles auxquelles une organisation est exposée et de la protéger contre celles-ci.

Un autre aspect de la veille des menaces représente les acteurs des menaces, leurs techniques, leurs tactiques et procédures, leur infrastructure et les identités de leurs victimes. Microsoft Sentinel prend en charge la gestion de ces aspects ainsi que les IOC, exprimées en utilisant le standard open source pour l’échange d’informations sur la veille des cybermenaces, STIX (Structured Threat Information eXpression). La veille des menaces exprimée sous forme d’objets STIX améliore l’interopérabilité et permet aux organisations d’effectuer le repérage plus efficacement. Utilisez des objets STIX de veille des menaces dans Microsoft Sentinel pour détecter les activités malveillantes observées dans votre environnement et pour fournir le contexte complet d’une attaque afin d’éclairer les décisions quant à la réponse à y apporter.

Le tableau suivant présente les activités requises pour tirer le meilleur parti de l’intégration de la veille des menaces dans Microsoft Sentinel :

| Action | Description |

|---|---|

| Stocker la veille des menaces dans l’espace de travail de Microsoft Sentinel |

|

| Gérer la veille des menaces |

|

| Utiliser la veille des menaces |

|

La veille des menaces fournit également un contexte utile dans d’autres expériences Microsoft Sentinel, comme des notebooks. Pour plus d’informations, consultez Prise en main des notebooks et de MSTICPy.

Remarque

Pour plus d’informations sur la disponibilité des fonctionnalités dans les clouds du secteur public américain, consultez les tableaux Microsoft Sentinel dans Disponibilité des fonctionnalités cloud pour les clients du secteur public américain.

Importer et connecter des informations de veille des menaces

La plupart des informations sur les menaces sont importées à l’aide de connecteurs de données ou d’une API. Configurez des règles d’ingestion pour réduire le bruit et garantir que vos flux d’intelligence sont optimisés. Voici les solutions disponibles pour Microsoft Sentinel.

- Connecteur de données Microsoft Defender Threat Intelligence pour ingérer les informations de veille des menaces Microsoft

- Connecteur de données Threat Intelligence – TAXII pour les flux STIX/TAXII standard du secteur d’activité

- API de chargement Threat Intelligence pour les flux de veille des menaces intégrés et organisés en utilisant une API REST pour la connexion (ne nécessite pas de connecteur de données)

- Le connecteur de données Threat Intelligence Platform connecte également les flux de veille des menaces en utilisant une API REST héritée, mais il est en voie de dépréciation.

Utilisez ces solutions selon n’importe quelle combinaison, en fonction des sources de veille des menaces de votre organisation. Tous ces connecteurs de données sont disponibles dans le Hub de contenu dans le cadre de la solution Threat Intelligence. Si vous souhaitez en savoir plus concernant cette solution, veuillez consulter l’entrée Place de marché Azure Veille des menaces.

Consultez également ce catalogue des intégrations de veille des menaces qui est disponible avec Microsoft Sentinel.

Ajouter la veille des menaces à Microsoft Sentinel avec le connecteur de données Defender Threat Intelligence

Introduisez dans votre espace de travail Microsoft Sentinel des indicateurs de compromission (IdC) publics, open source et haute fidélité générés par Defender Threat Intelligence grâce aux connecteurs de données Defender Threat Intelligence. Grâce à une configuration simple en un clic, utilisez la veille des menaces des connecteurs de données Defender Threat Intelligence Standard et Premium pour monitorer, alerter et chasser.

Il existe deux versions du connecteur de données, Standard et Premium. Il existe également une règle d’analyse des menaces Defender Threat Intelligence disponible gratuitement, qui vous donne un exemple de ce que fournit le connecteur de données Defender Threat Intelligence Premium. Toutefois, avec la correspondance des analyses, seuls les indicateurs qui correspondent à la règle sont ingérés dans votre environnement.

Le connecteur de données Defender Threat Intelligence Premium ingère les informations de veille des menaces open source enrichies par Microsoft ainsi que les IdC (indicateurs de compromission) organisés par Microsoft. Ces fonctionnalités Premium permettent d’effectuer des analyses sur un plus grand nombre de sources de données avec davantage de flexibilité et une meilleure compréhension de la veille des menaces. Voici un tableau montrant ce qu’il en est quand vous souscrivez à une licence Premium et que vous l’activez.

| Gratuit | Premium |

|---|---|

| IdC publiques | |

| Open-source intelligence (OSINT) | |

| Microsoft IOC | |

| OSINT enrichi par Microsoft |

Pour plus d’informations, consultez les articles suivants :

- Pour savoir comment obtenir une licence Premium et explorer toutes les différences entre les versions Standard et Premium, consultez Explorer les licences Defender Threat Intelligence.

- Pour découvrir plus d’informations sur l’expérience Defender Threat Intelligence gratuite, consultez Présentation de l’expérience gratuite Defender Threat Intelligence pour Microsoft Defender XDR.

- Pour découvrir comment activer les connecteurs de données Defender Threat Intelligence et Defender Threat Intelligence Premium, consultez Activer le connecteur de données Defender Threat Intelligence.

- Pour en savoir plus sur la correspondance des analyses, consultez Utiliser la correspondance des analyses pour détecter les menaces.

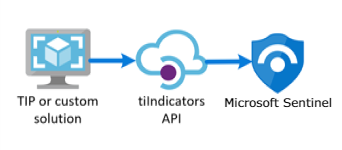

Ajouter la veille des menaces à Microsoft Sentinel avec l’API de chargement

Beaucoup d’organisations utilisent des solutions de plateforme de renseignement sur les menaces (TIP) pour agréger les flux d’indicateurs de menaces issus de différentes sources. À partir du flux agrégé, les données sont organisées pour s’appliquer aux différentes solutions de sécurité, comme les appareils réseau, les solutions EDR/XDR ou les solutions SIEM (Microsoft Sentinel, par exemple). L’API de chargement vous permet d’utiliser ces solutions pour importer des objets STIX de veille des menaces dans Microsoft Sentinel.

La nouvelle API de chargement ne nécessite pas de connecteur de données, et offre les améliorations suivantes :

- Les champs d’indicateur de menace sont basés sur le format standardisé STIX.

- L’application Microsoft Entra nécessite le rôle Contributeur Microsoft Sentinel.

- Le point de terminaison de requête de l’API est étendu au niveau de l’espace de travail. Les autorisations d’application Microsoft Entra requises autorisent l’attribution granulaire au niveau de l’espace de travail.

Pour plus d’informations, consultez Connecter votre plateforme de veille des menaces à l’aide de l’API de chargement

Ajouter la veille des menaces à Microsoft Sentinel avec le connecteur de données Threat Intelligence Platform

Remarque

Ce connecteur de données est actuellement planifié pour une mise hors service.

Tout comme l’API de chargement, le connecteur de données Threat Intelligence Platform utilise une API qui permet à votre plateforme de veille des menaces ou à votre solution personnalisée d’envoyer des informations de veille des menaces à Microsoft Sentinel. Cependant, ce connecteur de données est limité aux indicateurs et il est maintenant en voie de dépréciation. Nous vous recommandons de tirer parti des optimisations offertes par l’API de chargement.

Le connecteur de données Threat Intelligence Platform utilise l’API Microsoft Graph Security tiIndicators, qui ne prend pas en charge les autres objets STIX. Utilisez-la avec un TIP personnalisé qui communique avec l’API tiIndicators pour envoyer des indicateurs à Microsoft Sentinel (et à d’autres solutions de sécurité Microsoft comme Defender XDR).

Pour plus d’informations sur les solutions de plateformes de renseignement sur les menaces intégrées à Microsoft Sentinel, consultez Plateformes intégrées de renseignement sur les menaces. Pour plus d’informations, consultez Connecter votre plateforme de renseignement sur les menaces à Microsoft Sentinel.

Ajouter la veille des menaces à Microsoft Sentinel avec le connecteur de données Threat Intelligence – TAXII

La norme du secteur la plus largement adoptée pour la transmission du renseignement sur les menaces est une combinaison du format de données STIX et du protocole TAXII. Si votre organisation obtient des informations de veille des menaces auprès de solutions prenant en charge la version actuelle de STIX/TAXII (2.0 ou 2.1), utilisez le connecteur de données Threat Intelligence – TAXII pour intégrer vos informations de veille des menaces dans Microsoft Sentinel. Le connecteur de données Threat Intelligence – TAXII permet à un client TAXII intégré dans Microsoft Sentinel d’importer le renseignement sur les menaces à partir de serveurs TAXII 2.x.

Pour importer des informations de veille des menaces au format STIX dans Microsoft Sentinel depuis un serveur TAXII :

- Obtenez l’ID de collection et la racine d’API du serveur TAXII.

- Activez la veille des menaces : connecteur de données TAXII dans Microsoft Sentinel.

Pour plus d’informations, consultez Connecter Microsoft Sentinel aux flux de renseignement sur les menaces STIX/TAXII.

Créer et gérer des informations de veille des menaces

La veille des menaces alimentée par Microsoft Sentinel est gérée parallèlement à Microsoft Defender Threat Intelligence (MDTI) et Threat Analytics dans la plateforme SecOps unifiée de Microsoft.

Remarque

La veille des menaces dans le portail Azure est toujours accessible depuis Microsoft Sentinel>Gestion des menaces>Renseignement sur les menaces.

Deux des tâches les plus courantes de la veille des menaces sont la création de nouvelles informations de veille des menaces liées aux investigations de sécurité et l’ajout d’étiquettes. L’interface de gestion simplifie le processus manuel de création d’informations individuelles de veille des menaces avec quelques fonctionnalités clés.

- Configurez des règles d’ingestion pour optimiser les informations de veille des menaces provenant de sources entrantes.

- Définissez des relations quand vous créez de nouveaux objets STIX.

- Organisez la veille des menaces existante avec le générateur de relations.

- Copiez les métadonnées courantes depuis un objet de veille des menaces nouveau ou existant avec la fonctionnalité de duplication.

- Ajoutez des étiquettes de forme libre aux objets avec la sélection multiple.

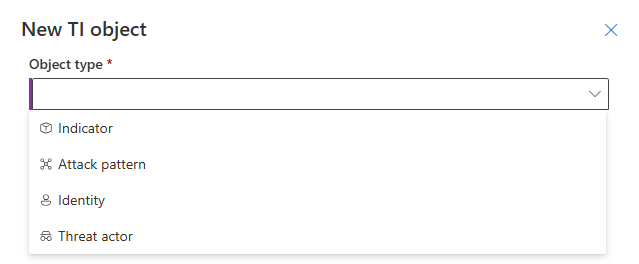

Les objets STIX suivants sont disponibles dans Microsoft Sentinel :

| Objet STIX | Description |

|---|---|

| Acteur de la menace | Des scripts créés par des jeunes aux États-nations, les objets d’acteur de la menace décrivent les motivations, la sophistication et les niveaux des ressources. |

| Modèle d’attaque | Également appelés « techniques, tactiques et procédures », les modèles d’attaque décrivent un composant spécifique d’une attaque et l’étape MITRE ATT&CK sur laquelle il est utilisé. |

| Indicateur |

Domain name, URL, IPv4 address, IPv6 address et File hashesX509 certificates sont utilisés pour authentifier l’identité des appareils et des serveurs afin de sécuriser la communication sur Internet.Les empreintes digitales JA3 sont des identificateurs uniques générés à partir du processus d’établissement d’une liaison TLS/SSL. Ils aident à identifier des applications et outils spécifiques utilisés dans le trafic réseau, ce qui facilite la détection d’activités malveillantes. Les empreintes digitales JA3S étendent les fonctionnalités de JA3 en incluant également des caractéristiques spécifiques au serveur dans le processus lié aux empreintes digitales. Cette extension fournit une vue plus complète du trafic réseau et permet d’identifier les menaces à la fois côté client et côté serveur.Les User agents fournissent des informations sur les logiciels clients qui font des requêtes auprès d’un serveur, comme le navigateur ou le système d’exploitation. Ils sont utiles pour identifier et profiler les appareils et les applications qui accèdent à un réseau. |

| Identité | Décrivez les victimes, les organisations et d’autres groupes ou personnes, ainsi que les secteurs d’activité qui y sont associés le plus étroitement. |

| Relation | Les threads qui connectent les informations de veille des menaces, permettant d’établir des connexions entre des signaux disparates et des points de données, sont décrits avec des relations. |

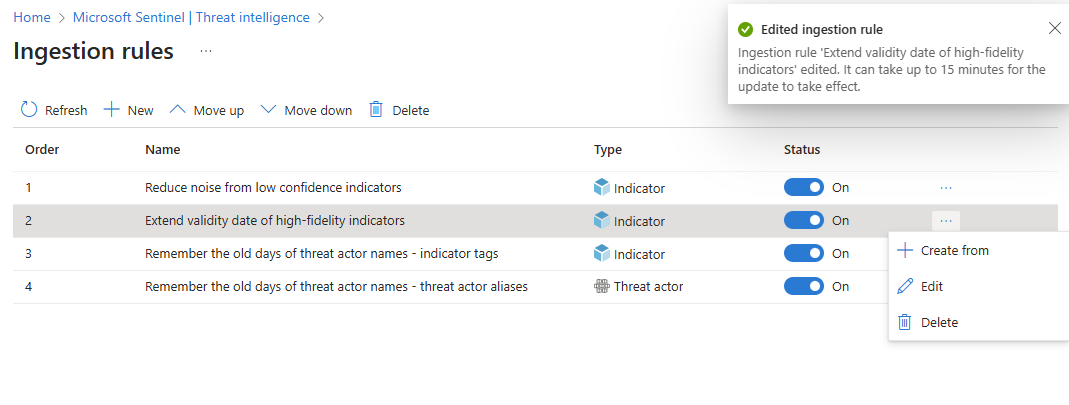

Configurer des règles d’ingestion

Optimisez les flux de veille des menaces en filtrant et en améliorant les objets avant qu’ils ne soient envoyés à votre espace de travail. Les règles d’ingestion mettent à jour les attributs ou éliminent des objets. Le tableau suivant répertorie certains cas d’usage :

| Cas d’usage de la règle d’ingestion | Description |

|---|---|

| Réduire le bruit | Éliminez les anciennes informations de veille des menaces qui n’ont pas été mises à jour depuis 6 mois et de faible confiance. |

| Étendre la date de validité | Promouvez des IoC de haute fidélité à partir de sources approuvées en étendant leur Valid until de 30 jours. |

| Se rappeler du passé | La nouvelle taxonomie des acteurs de la menace est excellente, mais certains analystes veulent être sûrs d’étiqueter les anciens noms. |

Gardez à l’esprit les conseils suivants pour utiliser des règles d’ingestion :

- Toutes les règles s’appliquent dans l’ordre. Les objets de veille des menaces ingérés seront traités par chaque règle jusqu’à ce qu’une action

Deletesoit effectuée. Si aucune action n’est effectuée sur un objet, celui-ci est ingéré tel quel à partir de la source. - L’action

Deletesignifie que l’objet de veille des menaces est ignoré pour l’ingestion, ce qui signifie qu’il est supprimé du pipeline. Les versions précédentes de l’objet déjà ingérées ne sont pas affectées. - Il peut s’écouler jusqu’à 15 minutes pour que les règles nouvelles et modifiées soient prises en compte.

Pour plus d’informations, consultez Utiliser les règles d’ingestion de veille des menaces.

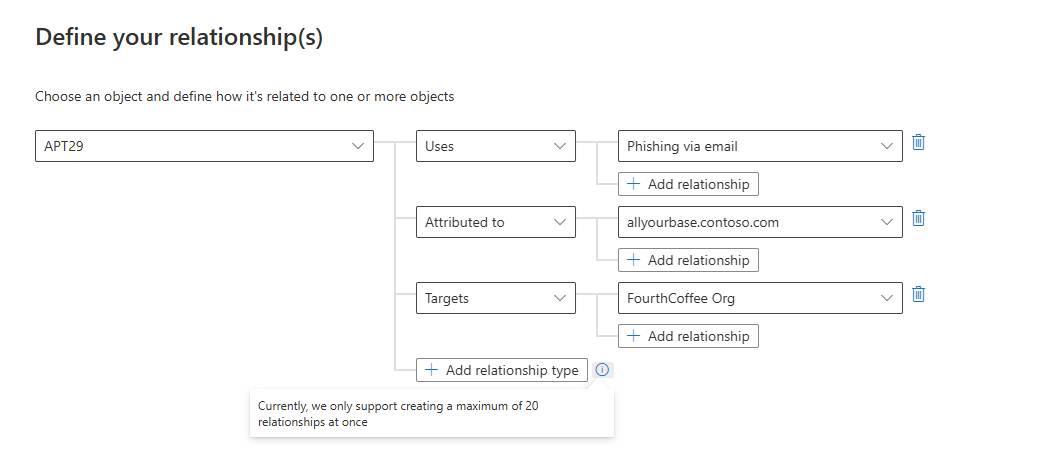

Créer des relations

Améliorez la détection et la réponse aux menaces en établissant des connexions entre des objets avec le générateur de relations. Le tableau ci-dessous répertorie certains de ses cas d’usage :

| Cas d’usage de relation | Description |

|---|---|

| Connecter un acteur de menace à un modèle d’attaque | L’acteur de menace APT29utilise le modèle d’attaque Phishing via Email pour obtenir l’accès initial. |

| Lier un indicateur à un acteur de menace | Un indicateur de domaine allyourbase.contoso.com est Attribué à l’acteur de menace APT29. |

| Associer une identité (victime) à un modèle d’attaque | Le modèle d’attaque Phishing via EmailCible l’organisation FourthCoffee. |

L’image suivante montre comment le générateur de relations connecte tous ces cas d’usage.

Organiser les informations de veille des menaces

Configurez les objets de veille des menaces qui peuvent être partagés avec les audiences appropriées en désignant un niveau de sensibilité appelé Protocole TLP (Traffic Light Protocol).

| Couleur du protocole TLP | Confidentialité |

|---|---|

| White | Les informations peuvent être partagées librement et publiquement sans aucune restriction. |

| Vert | Les informations peuvent être partagées avec des pairs et des organisations partenaires au sein de la communauté, mais pas publiquement. Elle est destinée à un public plus large au sein de la communauté. |

| Orange | Les informations peuvent être partagées avec des membres de l’organisation, mais pas publiquement. Elle est destinée à être utilisée au sein de l’organisation pour protéger les informations sensibles. |

| Rouge | Les informations sont très sensibles et ne doivent pas être partagées en dehors du groupe ou de la réunion spécifique où elles ont été divulguées à l’origine. |

Définissez des valeurs TLP pour les objets TI dans l’interface utilisateur lorsque vous les créez ou les modifiez. La définition de TLP via l’API est moins intuitive et nécessite de choisir l’un des quatre GUID d’objets marking-definition possibles. Pour plus d’informations sur la configuration de TLP via l’API, consultez object_marking_refs dans les propriétés communes de l’API de chargement.

Une autre façon d’organiser TI consiste à utiliser des étiquettes. Le balisage des informations de veille des menaces est un moyen rapide de regrouper des objets pour faciliter leur recherche. Vous appliquez en général des balises liées à un incident particulier. Cependant, si un objet représente des menaces d’un acteur connu ou d’une campagne d’attaque connue spécifique, envisagez de créer une relation au lieu d’une étiquette. Après avoir recherché et filtré les informations de veille des menaces avec lesquelles vous voulez travailler, étiquetez-les individuellement, ou bien utilisez une sélection multiple et étiquetez-les toutes en une seule fois. L’étiquetage étant de forme libre, nous vous recommandons de créer des conventions d’affectation des noms standard pour les étiquettes de veille des menaces.

Pour plus d’informations, consultez Travailler avec la veille des menaces dans Microsoft Sentinel.

Visualiser vos informations de veille des menaces

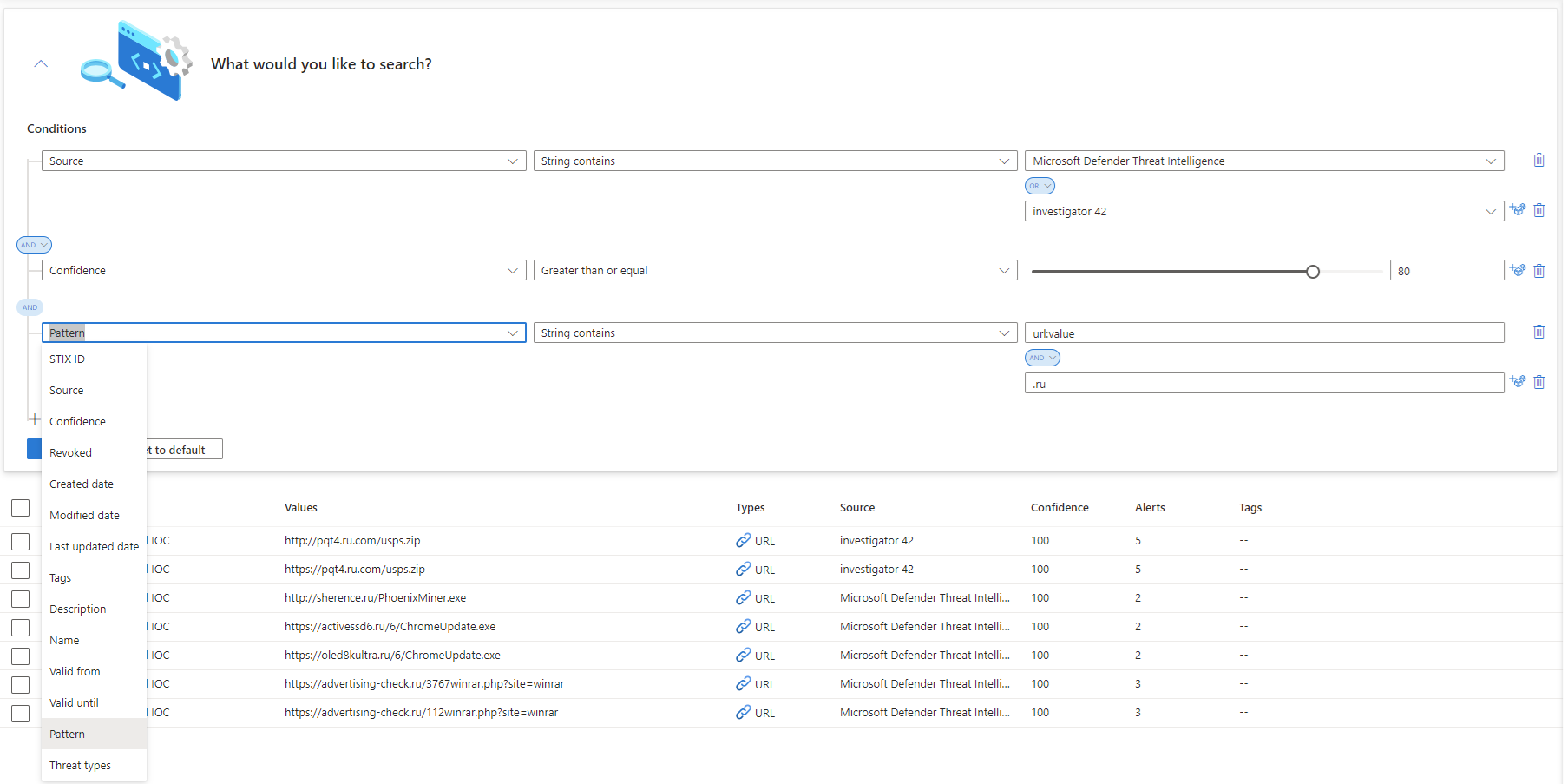

Visualisez vos informations de veille des menaces depuis l’interface de gestion. Utilisez la recherche avancée pour trier et filtrer vos objets de veille des menaces sans même écrire une requête Log Analytics.

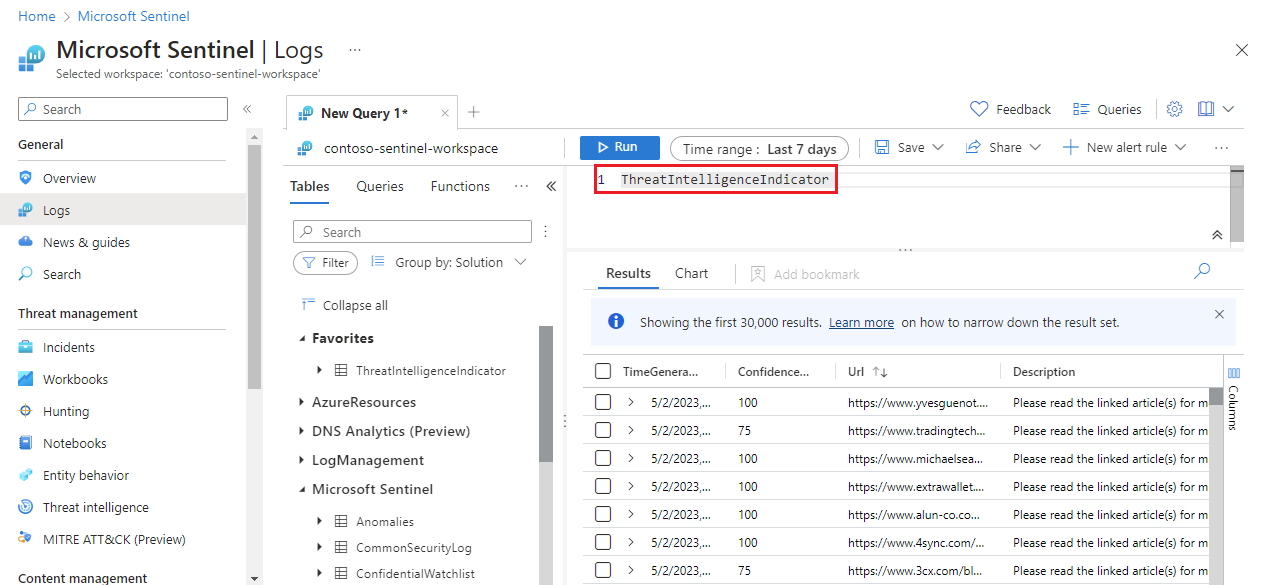

Visualisez vos indicateurs stockés dans l’espace de travail Log Analytics avec Microsoft Sentinel. La table ThreatIntelligenceIndicator sous le schéma Microsoft Sentinel est l’emplacement où sont stockés tous vos indicateurs de menace Microsoft Sentinel. Cette table est la base des requêtes de veille des menaces effectuées par d’autres fonctionnalités de Microsoft Sentinel, comme les analyses, les requêtes de repérage et les classeurs.

Important

Les tables prenant en charge le nouveau schéma des objets STIX sont en préversion privée. Pour visualiser les objets STIX dans les requêtes et permettre le fonctionnement du modèle de repérage qui les utilise, demandez une acceptation avec ce formulaire. Ingérez vos informations de veille des menaces dans les nouvelles tables, ThreatIntelIndicator et ThreatIntelObjects, parallèlement ou à la place de la table actuelle, ThreatIntelligenceIndicator, avec ce processus d’acceptation.

Voici un exemple de vue d’une requête de base seulement pour les indicateurs de menace en utilisant la table actuelle.

Les indicateurs de veille des menaces sont ingérés dans la table ThreatIntelligenceIndicator de votre espace de travail Log Analytics en lecture seule. Lorsqu’un indicateur est mis à jour, une nouvelle entrée dans la table ThreatIntelligenceIndicator est créée. Seul l’indicateur le plus actuel apparaît dans l’interface de gestion. Microsoft Sentinel déduplique les indicateurs en fonction des propriétés IndicatorId et SourceSystem, puis choisit l’indicateur avec le plus récent TimeGenerated[UTC].

La propriété IndicatorId est générée en utilisant l’ID d’indicateur de STIX. Quand des indicateurs sont importés ou créés depuis des sources autres que STIX, IndicatorId est généré à partir de la source et du modèle de l’indicateur.

Pour plus d’informations, consultez Travailler avec la veille des menaces dans Microsoft Sentinel.

Voir vos enrichissements de données de géolocalisation et WhoIs (préversion publique)

Microsoft enrichit les indicateurs IP et domaine avec des données de GeoLocation et de WhoIs supplémentaires qui fournissent davantage de contexte pour les investigations dans lesquelles l’indicateur de compromission (IdC) sélectionné est trouvé.

Affichez les données GeoLocation et WhoIs dans le volet Veille des menaces pour ces types d’indicateur de menace importés dans Microsoft Sentinel.

Par exemple, utilisez les données de GeoLocation pour rechercher des informations comme l’organisation, le pays ou la région d’un indicateur d’adresse IP. Utilisez les données WhoIs pour rechercher des données telles que le registrar et les données de création d’enregistrement à partir d’un indicateur de domaine.

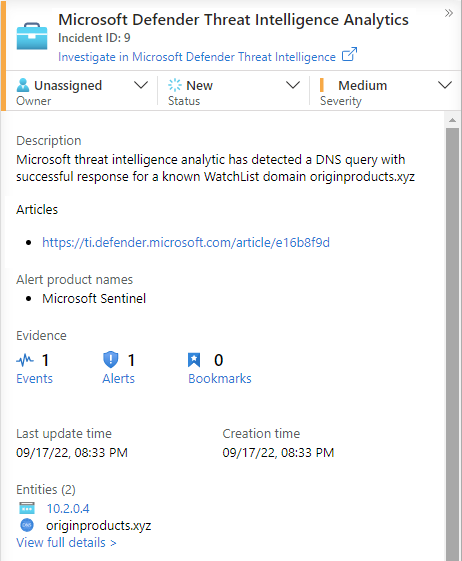

Détecter les menaces avec l’analytique des indicateurs de menace

Le cas d’usage le plus important pour la veille des menaces dans les solutions SIEM comme Microsoft Sentinel est de fournir des règles d’analyse pour la détection des menaces. Ces règles basées sur les indicateurs comparent les événements bruts provenant de vos sources de données avec vos indicateurs de menace pour détecter les menaces de sécurité qui pèsent sur votre organisation. Dans Microsoft Sentinel Analytics, vous créez des règles d’analyse basées sur des requêtes qui s’exécutent selon une planification et qui génèrent des alertes de sécurité. Parallèlement aux configurations, elles déterminent la fréquence à laquelle la règle doit s’exécuter, le type des résultats de requête qui doivent générer des alertes et incidents de sécurité et, éventuellement, déclencher une réponse automatisée.

Même si vous pouvez toujours créer des règles d’analyse à partir de zéro, Microsoft Sentinel fournit un ensemble de modèles de règle intégré, créé par des ingénieurs en sécurité de Microsoft, pour tirer parti de vos indicateurs de menace. Ces modèles sont basés sur le type d’indicateurs de menace (domaine, adresse e-mail, hachage de fichier, adresse IP ou URL) et les événements de source de données que vous souhaitez faire correspondre. Chaque modèle répertorie les sources requises nécessaires au fonctionnement de la règle. Ces informations permettent de déterminer facilement si les événements nécessaires sont déjà importés dans Microsoft Sentinel.

Par défaut, lorsque ces règles intégrées sont déclenchées, une alerte est créée. Dans Microsoft Sentinel, les alertes générées à partir de règles d’analyse génèrent également des incidents de sécurité. Dans le menu Microsoft Sentinel, sous Gestion des menaces, sélectionnez Incidents. Les incidents constituent ce que vos équipes chargées des opérations de sécurité trient et examinent pour déterminer les actions de réponse appropriées. Pour plus d’informations, consultez le didacticiel :Examiner les incidents avec Microsoft Sentinel.

Pour découvrir plus d’informations sur l’utilisation d’indicateurs de menace dans vos règles d’analyse, consultez Utiliser la veille des menaces pour détecter des menaces.

Microsoft fournit l’accès à veille sur les menaces via la règle analytique Defender Threat Intelligence. Pour découvrir plus d’informations sur la façon de tirer parti de cette règle qui génère des alertes et des incidents haute fidélité, consultez Utiliser l’analytique de correspondance pour détecter les menaces.

Les classeurs fournissent des insights concernant le renseignement sur les menaces

Les classeurs fournissent des tableaux de bord interactifs puissants qui vous donnent des insights sur tous les aspects de Microsoft Sentinel, et le renseignement sur les menaces ne fait pas exception. Utilisez le classeur Veille des menaces intégré pour visualiser les informations clés sur votre veille des menaces. Personnalisez le classeur en fonction de vos besoins métier. Créez des tableaux de bord en associant de nombreuses sources de données pour vous aider à visualiser vos données de manière unique.

Étant donné que les classeurs Microsoft Sentinel sont basés sur des classeurs Azure Monitor, une documentation complète et de nombreux autres modèles sont déjà disponibles. Pour découvrir plus d’informations, consultez Créer des rapports interactifs avec les classeurs Azure Monitor.

Il existe également une ressource enrichie de classeurs Azure Monitor sur GitHub où vous pouvez télécharger d’autres modèles et partager à vos propres modèles.

Pour plus d’informations sur l’utilisation et la personnalisation du classeur Veille des menaces, consultez Visualiser les informations de veille des menaces avec des classeurs.

Contenu connexe

Dans cet article, vous avez découvert les fonctionnalités de veille des menaces avec Microsoft Sentinel. Pour plus d’informations, consultez les articles suivants :