Définir des exigences de chiffrement de réseau

Cette section explore les principales recommandations pour obtenir un chiffrement de réseau entre sites locaux et Azure, ainsi que dans des régions Azure.

Considérations sur la conception

Le coût et la bande passante disponible sont inversement proportionnels à la longueur du tunnel de chiffrement entre les points de terminaison.

Le chiffrement Azure Virtual Network améliore les fonctionnalités de chiffrement en transit existantes dans Azure : le chiffrement et le déchiffrement de trafic entre les machines virtuelles (VM) et les groupes de mise à l'échelle sont ainsi plus fluides.

Lorsque vous utilisez un VPN pour vous connecter à Azure, le trafic est chiffré sur Internet via des tunnels IPsec.

Lors de l’utilisation d’Azure ExpressRoute avec un peering privé, le trafic n’est pas actuellement chiffré.

Il est possible de configurer une connexion VPN site à site via un peering privé ExpressRoute.

Vous pouvez appliquer un chiffrement MACsec (Media Access Control Security) à ExpressRoute Direct pour obtenir le chiffrement réseau.

Quand le trafic Azure se déplace entre des centres de données (hors limites physiques non contrôlées par Microsoft ou pour le compte de Microsoft), le chiffrement de la couche de liaison de données MACsec est utilisé sur le matériel réseau sous-jacent. Cela s’applique au trafic d'appairage de réseaux virtuels.

Recommandations de conception

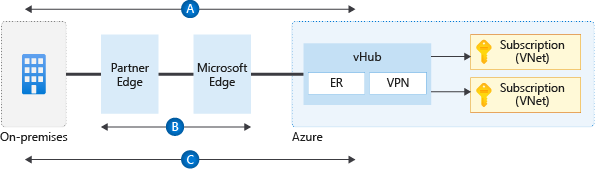

Figure 1 : Flux de chiffrement.

Lors de l’établissement de connexions VPN à partir d’un emplacement local vers Azure à l’aide de passerelles VPN, le trafic est chiffré au niveau du protocole via des tunnels IPsec. Le diagramme précédent illustre ce chiffrement dans un flux

A.Si vous devez chiffrer le trafic de VM à VM au sein du même réseau virtuel ou sur des réseaux virtuels régionaux ou mondiaux appairés, utilisez le chiffrement de réseaux virtuels.

Quand vous utilisez ExpressRoute Direct, configurez MACsec de façon à chiffrer le trafic au niveau de la couche 2 entre les routeurs et le MSEE de votre organisation. Le diagramme illustre ce chiffrement dans un flux

B.Pour les scénarios Virtual WAN où MACsec n’est pas une option (par exemple, si vous n’utilisez pas ExpressRoute Direct), utilisez une passerelle VPN Virtual WAN pour établir des tunnels IPsec sur un appairage privé ExpressRoute. Le diagramme illustre ce chiffrement dans un flux

C.Pour les scénarios autres que Virtual WAN, et où MACsec n’est pas une option (par exemple, n’utilisant pas ExpressRoute direct), les seules options sont les suivantes :

- utiliser des appliances virtuelles réseau de partenaires pour établir des tunnels IPsec sur un appairage privé ExpressRoute.

- établir un tunnel VPN sur ExpressRoute avec un appairage Microsoft.

- Évaluez la capacité de configuration d’une connexion VPN site à site via un peering privé ExpressRoute.

Si des solutions Azure natives (comme dans flux

BetCillustrés dans le diagramme) ne répondent pas à vos besoins, utilisez des appliances virtuelles réseau de partenaires dans Azure pour chiffrer le trafic sur l’appairage privé ExpressRoute.