Opérations de sécurité centralisées avec des identités externes pour les organisations de défense

Cet article s’adresse aux organisations de défense multilocataires avec une équipe centralisée des opérations de sécurité. Il explique comment gérer plusieurs locataires et répondre aux exigences de confiance zéro avec un seul appareil d’identité et d’accès privilégié. Avec cette configuration, les opérateurs de sécurité n’ont pas besoin de plusieurs comptes d’utilisateur, informations d’identification et stations de travail pour sécuriser votre environnement. Le programme d’installation prend en charge les fonctionnalités de confiance zéro dans les locataires secondaires.

Comprendre les composants de configuration

Ce scénario regroupe Azure Lighthouse, Entra External ID, Entra Privileged Identity Management et la gestion multilocataire dans Microsoft Defender XDR.

Utilisez Azure Lighthouse pour gérer Microsoft Sentinel dans les locataires secondaires. Vous devez utiliser Azure Lighthouse pour gérer les espaces de travail Microsoft Sentinel dans les abonnements liés aux locataires secondaires. Azure Lighthouse permet une gestion multi-locataire avec de la scalabilité, une automatisation plus poussée et une gouvernance renforcée des ressources.

Azure Lighthouse permet à un principal de sécurité (utilisateur, groupe ou principal de service) dans un locataire d’avoir un rôle Azure pour gérer les ressources dans un autre locataire. Avec cette configuration, les opérateurs de sécurité d’un locataire principal peuvent gérer en toute transparence Sentinel et Defender pour le cloud entre les locataires.

Remarque

Les autorisations pour les espaces de travail Microsoft Sentinel liés aux locataires secondaires peuvent être attribuées aux utilisateurs locaux au locataire secondaire, aux utilisateurs invités B2B du locataire principal ou directement aux utilisateurs du locataire principal à l’aide d’Azure Lighthouse. Azure Lighthouse est l’option recommandée pour Sentinel, car il vous permet d’étendre les activités inter-espaces de travail entre les limites du locataire.

Utilisez Entra External ID pour gérer Microsoft Defender for Endpoint dans les locataires secondaires. Vous ne pouvez pas utiliser Azure Lighthouse pour partager Microsoft Defender for Endpoint (MDE) entre locataires. Vous devez donc utiliser des identités externes (invités B2B). Les identités externes permettent aux opérateurs de sécurité du locataire principal de gérer MDE dans un locataire secondaire sans se connecter avec un compte ou des informations d’identification différents. L’opérateur de sécurité doit spécifier le locataire qu’il utilise. L’ID de locataire doit être inclus dans l’URL du portail Microsoft Defender pour spécifier le locataire. Vos opérateurs doivent ajouter un signet pour les portails Microsoft Defender de chaque locataire qu’ils doivent gérer. Pour terminer l’installation, vous devez configurer des paramètres d’accès interlocataire dans le locataire secondaire. Définissez les paramètres d’approbation entrante pour approuver l’authentification multifacteur (MFA) et la conformité des appareils à partir du locataire principal. Cette configuration permet aux utilisateurs invités de gérer MDE sans créer d’exceptions pour les stratégies d’accès conditionnel existantes pour les locataires secondaires.

Lorsque vous activez Defender pour serveurs dans un abonnement lié au locataire secondaire, l’extension MDE se déploie automatiquement et commence à fournir des signaux de sécurité au service MDE. Il utilise le même locataire secondaire. Les autorisations MDE ne peuvent pas utiliser Azure Lighthouse. Vous devez les affecter à des utilisateurs ou des groupes dans le service Microsoft Entra ID local (secondaire). Vous devez intégrer des opérateurs de sécurité en tant qu’identités externes (invités B2B) dans le locataire secondaire. Vous pouvez ensuite ajouter l’invité à un rôle MDE en utilisant un groupe de sécurité Microsoft Entra. Avec cette configuration, un opérateur de sécurité de locataire principal peut effectuer des actions de réponse sur les serveurs protégés par MDE dans le locataire secondaire.

Utilisez la gestion des identités privilégiées. Microsoft Entra Privileged Identity Management (PIM) permet l’élévation de rôle juste-à-temps pour les rôles Azure et Microsoft Entra. PIM pour les groupes étend cette fonctionnalité à l’appartenance aux groupes pour les groupes Microsoft 365 et les groupes de sécurité Microsoft Entra. Une fois que vous avez configuré PIM pour les groupes, vous devez passer en revue l’appartenance active et éligible du groupe privilégié en créant une révision d’accès de PIM pour les groupes.

Important

Il existe deux façons d’utiliser Entra Privileged Identity Management avec Azure Lighthouse. Vous pouvez utiliser PIM pour les groupes pour réhausser l’appartenance à un groupe de sécurité Entra avec une autorisation permanente configurée dans Azure Lighthouse, comme décrit dans la section précédente. Une autre option consiste à configurer Azure Lighthouse avec des autorisations éligibles. Pour plus d’informations, consultez Intégration d’un client à Azure Lighthouse.

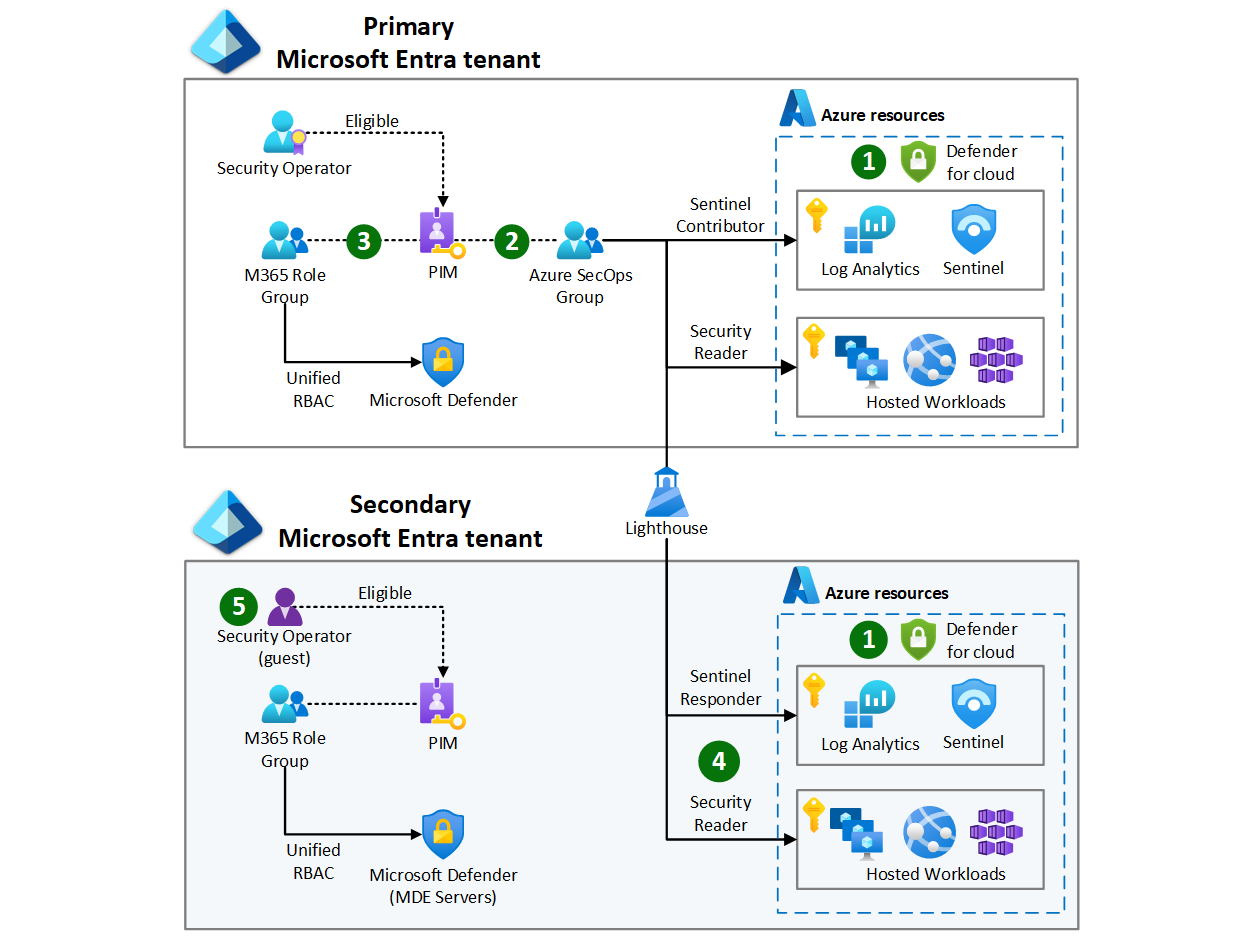

Configurer des opérations de sécurité centralisées

Pour configurer des opérations de sécurité centralisées pour un environnement multilocataire, vous devez configurer Azure Lighthouse, Entra External ID et Entra Privileged Identity Management. Un opérateur de sécurité dans le locataire principal peut utiliser une seule identité sécurisée pour plusieurs locataires. Ils se connectent une fois, élèvent leur accès avec PIM, surveillent les ressources sur les locataires et les services, et répondent aux menaces entre locataires (voir la figure 1).

Figure 1. Comment configurer des opérations de sécurité dans les organisations de défense multilocataires.

Figure 1. Comment configurer des opérations de sécurité dans les organisations de défense multilocataires.

1. Déployez Sentinel et activez Defender pour le cloud. Créez un espace de travail Microsoft Sentinel dans les abonnements associés à chaque locataire. Configurez les connecteurs de données appropriés et activez les règles d’analyse. Activez les protections de charge de travail améliorées de Defender pour le cloud pour les charges de travail hébergées, y compris Defender pour serveurs, dans tous les environnements Azure, et connectez Defender pour le cloud à Microsoft Sentinel.

2. Configurer PIM pour les opérations de sécurité Azure. Créez un groupe assignable à un rôle (Azure SecOps dans la Figure 1) et affectez définitivement le groupe aux rôles Azure dont les opérateurs de sécurité ont besoin. L’exemple utilise les rôles Contributeur Microsoft Sentinel et Lecteur de sécurité, mais vous pouvez également envisager Contributeur d’application logique et d’autres rôles dont ils ont besoin. Configurez PIM pour les groupes afin d’affecter des opérateurs de sécurité comme éligibles pour le groupe Azure SecOps. Cette approche permet à l’opérateur de sécurité d’élever l’accès à tous les rôles dont il a besoin dans une seule requête PIM. Configurez des attributions de rôles permanentes pour l’accès en lecture, si nécessaire.

3. Configurez PIM pour les opérations de sécurité Microsoft Defender XDR. Créez un groupe assignable à un rôle (groupe de rôles Microsoft 365 dans la Figure 1) pour attribuer des autorisations Microsoft Defender XDR. Ensuite, créez un rôle PIM pour le groupe de rôles Microsoft 365 et attribuez l’éligibilité à l’opérateur de sécurité. Si vous ne souhaitez pas gérer plusieurs rôles, vous pouvez utiliser le même groupe (Azure SecOps) que vous avez configuré à l’étape 1 pour attribuer des autorisations Microsoft Defender XDR et des rôles Azure.

4. Configurer Azure Lighthouse. Utilisez Azure Lighthouse pour attribuer des rôles Azure pour les abonnements aux ressources Azure du locataire secondaire. Utilisez l’ID d’objet du groupe Azure SecOps et l’ID de locataire du locataire principal. L’exemple de la Figure 1 utilise les rôles Répondeur Microsoft Sentinel et Lecteur de sécurité. Configurez des attributions de rôles permanentes à l’aide d’Azure Lighthouse pour fournir un accès en lecture permanent, si nécessaire.

5. Configurez l’accès utilisateur externe dans le locataire secondaire. Utilisez la gestion des droits d’utilisation pour configurer un scénario initié par l’utilisateur final ou utilisez une invitation d’invité pour apporter des opérateurs de sécurité du locataire principal en tant qu’identités externes dans le locataire secondaire. Configurez les paramètres d’accès interlocataire dans le locataire secondaire, configurés pour approuver l’authentification multifacteur et les revendications de conformité des appareils du locataire principal. Créez un groupe assignable à un rôle (groupe de rôles Microsoft 365 dans la figure 1), attribuez des autorisations Microsoft Defender for Endpoint et configurez un rôle PIM en suivant le même processus que l’étape 2.

Gérer les opérations de sécurité centralisées

Les opérateurs de sécurité ont besoin de comptes et d’un accès éligible pour sécuriser l’environnement et répondre aux menaces. Les opérateurs de sécurité doivent savoir à quels rôles ils sont éligibles et comment élever leurs autorisations en tirant parti de Microsoft Entra PIM. Pour Microsoft Defender for Endpoint (MDE), ils doivent savoir comment basculer entre les locataires pour chasser et répondre aux menaces à l’aide de MDE.

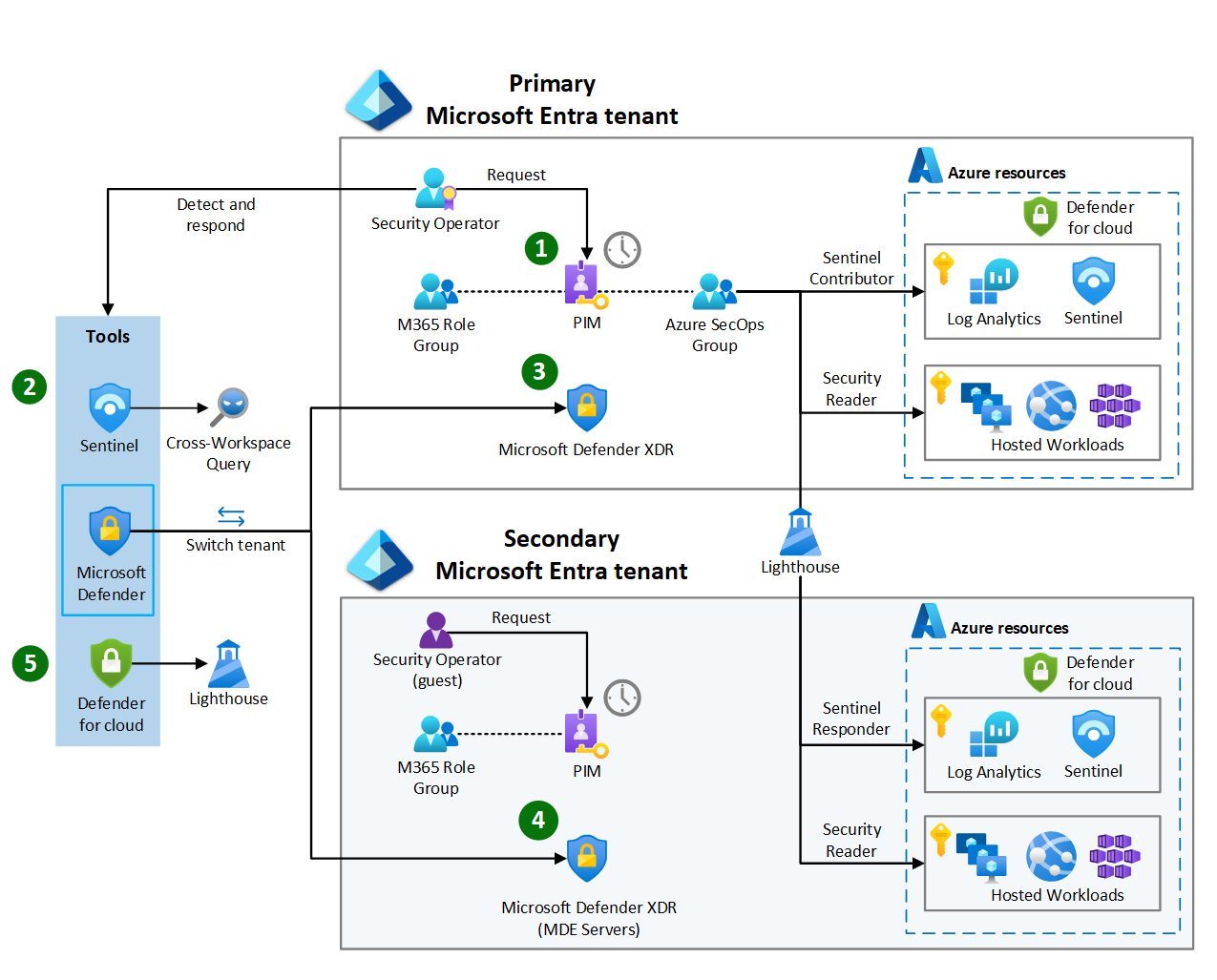

Les opérateurs de sécurité utilisent la configuration des opérations de sécurité multilocataires (voir la Figure 1) pour sécuriser plusieurs locataires. Ils peuvent surveiller, examiner et répondre aux menaces sur Microsoft 365 et Azure sur les tenants Microsoft Entra (voir la figure 2).

Figure 2. Comment utiliser une configuration des opérations de sécurité multilocataires.

Figure 2. Comment utiliser une configuration des opérations de sécurité multilocataires.

1. Demandez l’accès à Sentinel et Defender pour le cloud. L’opérateur de sécurité doit se connecter au portail Azure pour demander et activer le rôle Azure SecOps à l’aide de PIM. Une fois son rôle actif, il peut accéder à Microsoft Sentinel et Defender pour le cloud.

2. Utilisez Sentinel dans les espaces de travail et les locataires. Lorsque son rôle Azure SecOps est actif, l’opérateur de sécurité peut accéder à Microsoft Sentinel et effectuer des opérations sur plusieurs locataires. Vous configurez des connecteurs de données Microsoft Defender XDR et Defender pour le cloud pour les instances Sentinel dans le locataire principal et le locataire secondaire. Lorsque vous configurez Azure Lighthouse pour le rôle Azure SecOps, l’opérateur de sécurité peut voir toutes les alertes Sentinel, interroger les espaces de travail et gérer les incidents et les investigations sur tous les locataires.

3 Utilisez le portail Microsoft Defender dans le locataire principal pour répondre aux menaces de station de travail. Lorsque l’opérateur de sécurité a besoin d’accéder à Microsoft Defender XDR, il utilise Microsoft Entra PIM pour activer son rôle Microsoft 365. Cette appartenance au groupe attribue les autorisations nécessaires pour répondre aux menaces de sécurité sur les appareils de station de travail gérés par Intune et intégrés à MDE dans le locataire principal. L’opérateur de sécurité utilise le portail Microsoft Defender pour effectuer une action de réponse et isoler une station de travail.

4. Utilisez le portail Microsoft Defender dans le locataire secondaire pour répondre aux menaces du serveur. Lorsque les opérateurs de sécurité doivent répondre aux menaces détectées par MDE pour les serveurs dans les abonnements de locataire secondaire, ils doivent utiliser Microsoft Defender pour le locataire secondaire. La gestion multilocataire dans Microsoft Defender XDR simplifie ce processus et peut présenter un affichage combiné de Microsoft Defender XDR parmi tous les locataires. L’opérateur doit élever son accès MDE dans le locataire secondaire avant de pouvoir lancer une action de réponse. Tout d’abord, l’opérateur de sécurité doit se connecter au portail Azure ou Entra et basculer vers le répertoire du locataire secondaire à. Ensuite, l’opérateur de sécurité doit utiliser PIM pour activer le groupe de rôles Microsoft 365. Une fois le rôle actif, l’opérateur peut accéder jusqu’au portail Microsoft Defender. À partir de là, l’opérateur de sécurité peut lancer une réponse en direct pour collecter les journaux à partir du serveur ou effectuer d’autres actions de réponse MDE.

5. Utilisez Lighthouse pour gérer Defender pour le cloud entre les locataires. L’opérateur de sécurité doit vérifier les recommandations Defender pour le cloud. L’opérateur doit utiliser le portail Azure pour basculer les répertoires vers le locataire principal. Azure Lighthouse permet à l’opérateur de sécurité de rechercher les ressources Azure du locataire secondaire à partir du locataire principal. Defender pour le cloud peut afficher plusieurs recommandations. Ces recommandations peuvent être l’activation de l’accès juste-à-temps aux machines virtuelles et des ports de gestion accessibles via Internet. Dans ce scénario, l’opérateur de sécurité ne dispose pas du rôle Azure pour mettre en œuvre les recommandations Defender pour le cloud. L’opérateur de sécurité doit contacter l’équipe de gestion de l’infrastructure du locataire secondaire pour corriger la vulnérabilité. L’opérateur de sécurité doit également affecter Azure Policy pour empêcher le déploiement de machines virtuelles avec des ports de gestion exposés.

Autres modèles d’opérations de sécurité

Le modèle de gestion présenté dans cet article est l’un des nombreux modèles possibles à l’aide d’une combinaison d’identités externes et d’Azure Lighthouse. Votre organisation peut décider d’implémenter un modèle différent qui répond mieux aux besoins de vos opérateurs de sécurité.