Gérer les opérations multilocataires pour les organisations de défense

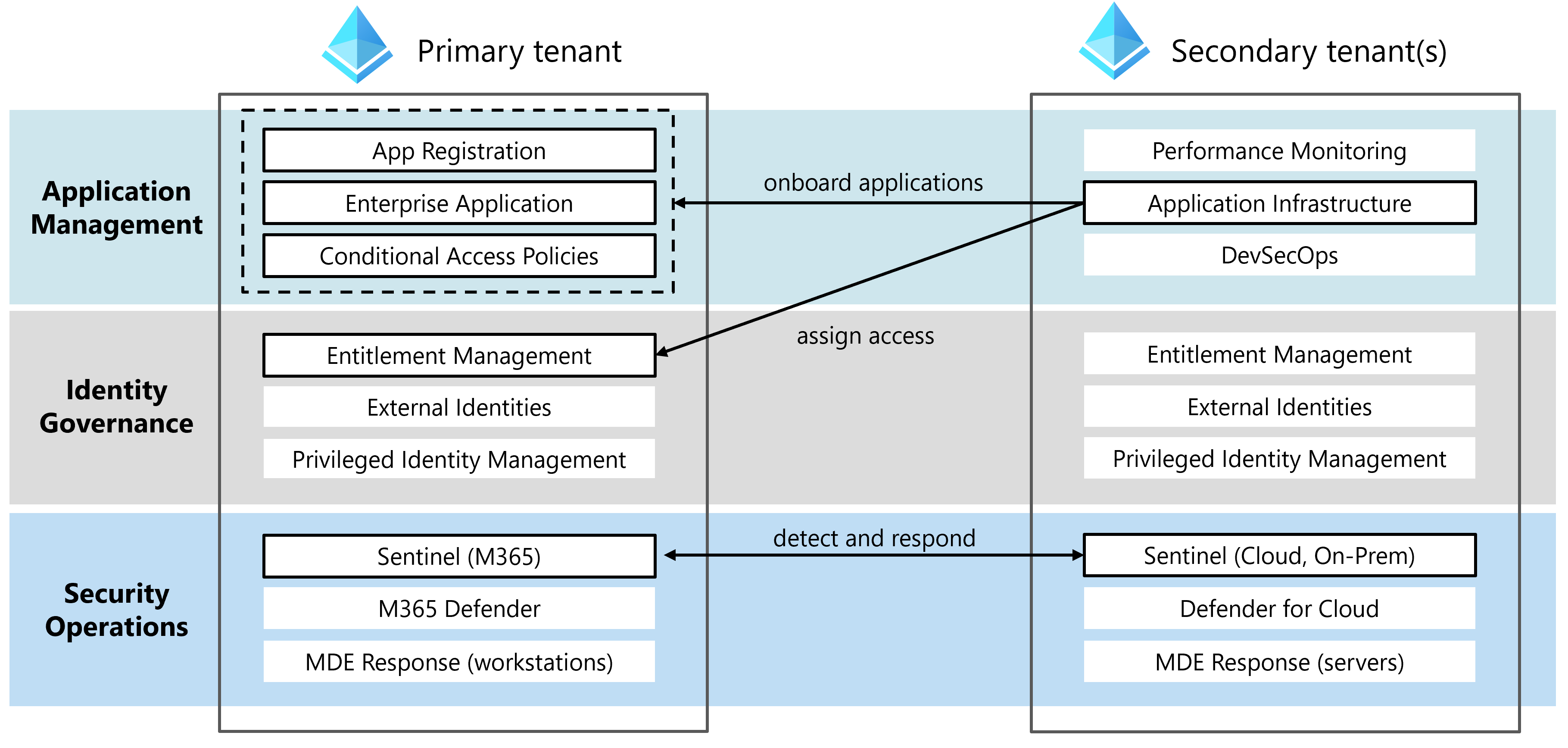

Cet article définit la façon dont les organisations de défense multilocataires doivent gérer les opérations sur les locataires Microsoft Entra pour répondre aux exigences de Confiance Zéro. Il couvre la gestion des applications, la gouvernance des identités et les opérations de sécurité. Les administrateurs des locataires Microsoft Entra principaux et secondaires ont des responsabilités distinctes dans chaque domaine. Les locataires principaux et secondaires doivent coordonner l’intégration des applications, la gestion des droits d’utilisation et la détection et la réponse aux menaces (voir la figure 1). Pour plus d’informations, consultez Identification des types de locataires.

Figure 1. Responsabilités partagées par locataire pour les organisations de défense multilocataires

Figure 1. Responsabilités partagées par locataire pour les organisations de défense multilocataires

Gestion des applications

Le locataire Microsoft Entra principal, et le ou les locataires Microsoft Entra secondaires, partagent les responsabilités de gestion des applications. Le locataire principal est responsable de l’exécution des tâches Microsoft Entra comme la gestion des applications d’entreprise et l’inscription des applications. Le locataire secondaire est responsable des opérations de la plateforme Azure telles que le monitoring des performances, la configuration des ressources, la mise à l’échelle et la gestion des pipelines DevSecOps.

Gestion des applications de locataire principal

Vous devez intégrer toutes les applications modernes qui doivent connecter des utilisateurs en tant qu’applications d’entreprise dans le locataire principal.

Vous devez inscrire des applications Azure s’exécutant dans des abonnements de locataire secondaire auprès du locataire principal. Le locataire principal est l’emplacement où se trouvent les utilisateurs et les licences. L’inscription d’applications dans le locataire principal permet aux utilisateurs de se connecter avec la même identité qu’ils utilisent pour Microsoft 365. Cette configuration offre l’expérience la plus fluide et vous permet d’appliquer la même base de référence de stratégie confiance zéro à tous les accès aux applications.

L’emplacement de l’infrastructure de l’application (machines virtuelles, bases de données, applications web) n’a pas d’effet sur le locataire que vous pouvez utiliser pour la connexion utilisateur. L’équipe qui gère le locataire principal est responsable des inscriptions d’applications et des applications d’entreprise. Elle est également responsable des stratégies d’accès conditionnel appliquées aux applications hébergées dans le locataire principal et tous les locataires secondaires.

Inscriptions d’applications. Vous inscrivez des applications web et des API que l’organisation utilise avec le locataire principal. L’inscription d’application crée un objet d’application dans Microsoft Entra ID. L’objet application représente la définition d’application. La définition d’application inclut un manifeste d’application, une configuration des revendications de jeton, des définitions de rôle d’application et des clés secrètes client. Les activités impliquées dans les inscriptions d’applications de locataire principal sont les suivantes :

- Déléguer des autorisations d’inscription d’application dans Microsoft Entra ID

- Gestion de l’attribution du rôle Microsoft Entra Développeur d’application

- Création et attribution de rôles personnalisés pour l’inscription d’applications

- Création d’inscriptions d’applications pour les applications et les API

- Exposition d’API web et ajout d’étendues à une application inscrite

- Création et gestion des rôles d’application pour une application inscrite

- Définition des autorisations d’API pour une application

Applications d’entreprise. Les applications d’entreprise sont les principaux de service d’une instance distincte d’une application dans votre annuaire. Lorsque vous créez une inscription d’application dans le portail Azure, l’application d’entreprise crée automatiquement des propriétés de l’objet application et hérite de certaines d’entre elles. Les activités impliquées dans la gestion des applications d’entreprise dans le locataire principal sont les suivantes :

- Création d’applications d’entreprise à partir de la galerie Microsoft Entra et déploiement d’applications SAML hors galerie

- Déléguer la gestion des applications d’entreprise en attribuant des propriétaires

- Gestion du nom, du logo, de la visibilité dans Mes applications pour une application d’entreprise

- Affectation d’utilisateurs et de groupes pour accéder à l’application d’entreprise

- Gestion des certificats de signature pour les applications SAML

- Octroi du consentement pour les autorisations d’API

- Déploiement et gestion du proxy d’application Microsoft Entra pour les applications locales

Stratégies d’accès conditionnel. Les stratégies d’accès conditionnel appliquent des stratégies de Confiance Zéro pour accéder aux ressources protégées par Microsoft Entra ID. Lorsque vous inscrivez des applications dans le locataire principal, l’administrateur du locataire principal contrôle les stratégies qui s’appliquent lors de la connexion de l’utilisateur.

Gestion des applications client secondaires

Les locataires secondaires hébergent les ressources d’infrastructure et de plateforme pour les charges de travail dans Azure. L’équipe qui gère n’importe quel locataire secondaire est responsable du monitoring des performances, de la configuration des ressources, de la mise à l’échelle et de la gestion des pipelines DevSecOps.

Monitoring des performances. Azure comprend plusieurs outils pour le monitoring des performances des applications hébergées, notamment Azure Monitor et Application Insights. Les administrateurs de locataires secondaires doivent configurer le monitoring pour collecter des métriques de performances pour les charges de travail d’application dans les abonnements liés à leur locataire secondaire.

Infrastructure d’applications. Les administrateurs de l’environnement Azure doivent gérer l’infrastructure exécutant les applications. L’infrastructure inclut la mise en réseau, les services de plateforme et les machines virtuelles. La condition requise s’applique aux applications s’exécutant sur Azure Kubernetes Service, App Service ou machines virtuelles.

Les propriétaires d’applications doivent utiliser Defender pour le cloud pour gérer la posture de sécurité de l’environnement et afficher les alertes et les recommandations pour les ressources déployées. Ils doivent utiliser Azure Policy Initiatives pour répondre aux exigences de conformité.

La connexion de Defender pour le cloud à Microsoft Sentinel permet à votre centre des opérations de sécurité (SOC) de mieux protéger les applications cloud. Le SOC peut toujours maintenir son workflow de sécurité et ses procédures d’automatisation standard. La connexion de Defender à Sentinel offre une visibilité sur la corrélation des événements au sein de l’entreprise. Il peut effectuer un monitoring sur le cloud et localement. Pour le monitoring des composants locaux, vous devez les gérer avec (1) Azure Arc ou (2) les connecter via une API, un agent Azure Monitor ou un redirecteur Syslog.

Pipelines DevSecOps. Lorsque vous hébergez des applications dans Azure, un pipeline DevSecOps déploie des ressources d’infrastructure et du code d’application sur Azure. Les administrateurs de locataires secondaires sont responsables de la gestion des principaux de service qui automatisent le déploiement du code. Microsoft Entra Workload ID Premium permet de sécuriser les principaux de service. Microsoft Entra Workload ID passe également en revue l’accès existant et fournit des protections supplémentaires basées sur le risque des principaux de service.

Gouvernance des identités

Les organisations de défense multilocataires doivent gouverner l’accès aux applications dans le locataire Microsoft Entra principal et gérer les identités des invités externes dans le locataire secondaire pour l’environnement Azure.

Gouvernance des identités du locataire principal

Lorsque vous inscrivez des applications dans le locataire principal, il régit l’accès aux applications. L’équipe qui gère le locataire principal configure la gestion des droits d’utilisation et effectue des révisions d’accès pour auditer l’accès existant. Elle gère également les identités externes et la gestion des identités privilégiées dans le locataire principal.

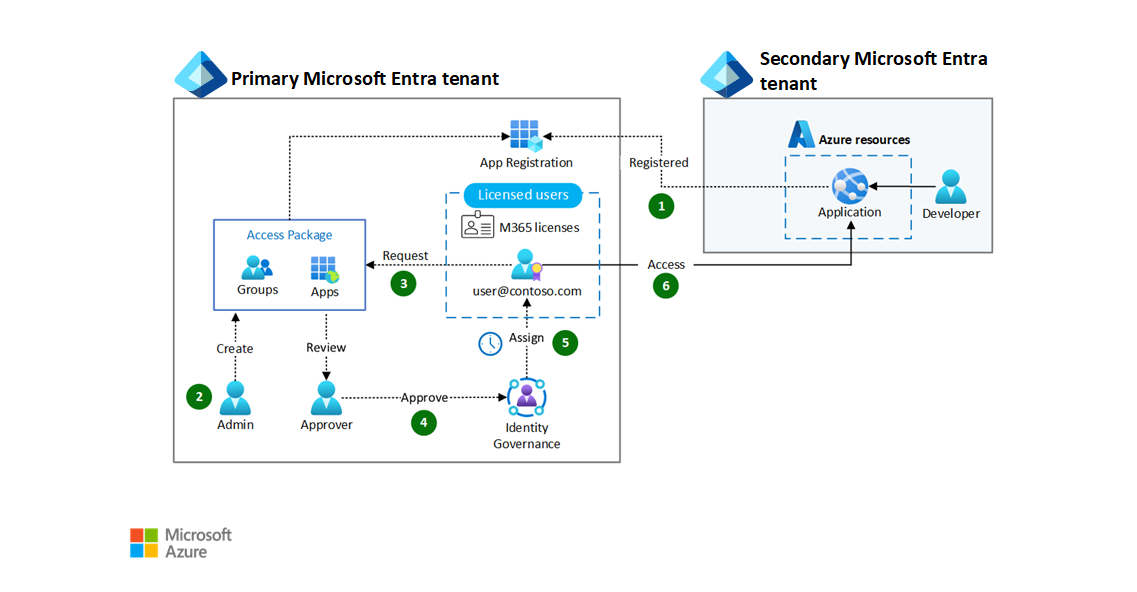

Gestion des droits d’utilisation. La gestion des droits d’utilisation de Microsoft Entra ID permet de gouverner l’accès aux applications Microsoft Entra, aux groupes, aux sites SharePoint et à Teams en regroupant les droits d’utilisation dans des packages d’accès attribuables. Les administrateurs de locataire principal gèrent les objets Microsoft Entra utilisés pour la gouvernance des applications. Les activités impliquées dans la gestion des droits d’utilisation dans le locataire principal sont les suivantes (voir la figure 2) :

- Création de groupes de sécurité Microsoft Entra pour l’attribution de rôles d’application

- Délégation de la propriété du groupe pour l’attribution d’application

- Configuration des catalogues de gestion des droits d’utilisation et des packages d’accès

- Délégation des rôles dans la gestion des droits d’utilisation

- Automatisation des tâches de gouvernance des identités

- Création de révisions d’accès pour les packages d’accès et les groupes de sécurité Microsoft Entra

Figure 2. Gestion des droits d’utilisation pour l’attribution d’applications, avec contoso.com comme exemple de nom de domaine.

Figure 2. Gestion des droits d’utilisation pour l’attribution d’applications, avec contoso.com comme exemple de nom de domaine.

Vous devez configurer la gouvernance des applications à l’aide d’un package d’accès de gestion des droits d’utilisation et suivre ce processus (voir figure 2) :

- Un administrateur d’application client principal doit se coordonner avec le développeur pour créer une inscription d’application pour une application web déployée dans un locataire secondaire.

- L’administrateur de gouvernance des identités doit créer un package d’accès. L’administrateur ajoute l’application en tant que droit et permet aux utilisateurs de demander le package. L’administrateur définit la durée maximale d’accès avant une révision d’accès. Si vous le souhaitez, l’administrateur de gestion des droits d’utilisation peut déléguer des autorisations à d’autres personnes pour gérer les packages d’accès.

- L’utilisateur demande le package d’accès. Il doit inclure la durée de la demande d’accès ainsi qu’une justification pour aider un approbateur à prendre une décision. Il peut demander n’importe quelle durée jusqu’à la durée maximale définie par l’administrateur.

- L’approbateur de package d’accès approuve la demande.

- Le package attribue à l’utilisateur l’accès à l’application dans le locataire secondaire pendant la durée demandée.

- L’utilisateur se connecte avec son identité de locataire principal pour accéder à l’application hébergée dans un abonnement lié à un locataire secondaire.

Identités extérieures. Microsoft Entra External ID permet une interaction sécurisée avec des utilisateurs extérieurs à votre organisation. Les administrateurs du locataire principal ont plusieurs responsabilités de configuration pour les applications inscrites dans le locataire principal. Ils doivent configurer la collaboration externe (B2B) et les stratégies d’accès interlocataire avec leurs organisations partenaires. Ils doivent également configurer tous les workflows de cycle de vie pour les utilisateurs invités et leur accès. Les activités impliquées dans la gestion des identités externes dans le locataire principal sont les suivantes :

- Régir l’accès des utilisateurs extérieurs à l’organisation

- Gestion des paramètres de collaboration B2B et des stratégies d’accès interlocataire (XTAP) pour les organisations partenaires

- Configuration de Microsoft Entra ID Governance pour passer en revue et supprimer les utilisateurs externes qui n’ont plus accès aux ressources

Privileged Identity Management. Microsoft Entra Privileged Identity Management (PIM) permet l’administration juste-à-temps des rôles Microsoft Entra, des rôles Azure et des groupes de sécurité Microsoft Entra. Les administrateurs de locataire principal sont responsables de la configuration et de la gestion de Microsoft Entra PIM dans le locataire principal.

Gouvernance des identités de locataire secondaires

Vous devez utiliser des identités de locataire principal pour gérer les locataires secondaires. Ce modèle d’administration réduit le nombre de comptes et d’informations d’identification distincts que les administrateurs doivent gérer. La configuration des fonctionnalités de gouvernance des identités dans les locataires secondaires simplifie encore plus la gestion. Vous pouvez utiliser un modèle libre-service pour intégrer des utilisateurs externes (invités B2B) à partir du locataire principal.

L’équipe qui gère un locataire secondaire a plusieurs responsabilités dans son locataire secondaire. Elle configure la gestion des droits d’utilisation. Elle effectue des révisions d’accès pour auditer l’accès existant. Elle gère les identités externes et configure la gestion des identités privilégiées.

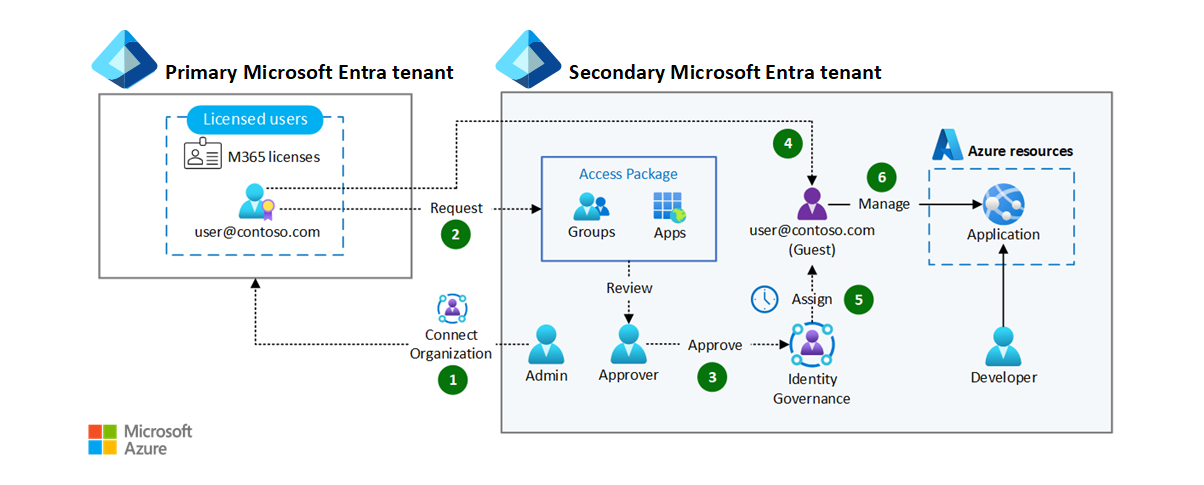

Gestion des droits d’utilisation. Vous devez configurer la gouvernance des utilisateurs externes pour la gestion Azure. Vous devez intégrer des identités externes (invités B2B) à partir du locataire principal pour gérer les ressources Azure à l’aide d’un scénario initié par l’utilisateur final à l’aide de la gestion des droits d’utilisation (voir la figure 3).

Figure 3. Gestion des droits d'utilisation pour l’accès invité externe (B2B), avec contoso.com comme exemple de nom de domaine.

Figure 3. Gestion des droits d'utilisation pour l’accès invité externe (B2B), avec contoso.com comme exemple de nom de domaine.

Vous devez configurer l’accès invité externe (B2B) à l’aide d’un package d’accès de gestion des droits d’utilisation et suivre ce processus (voir la figure 3) :

- Un administrateur dans le locataire secondaire ajoute le locataire principal en tant qu’organisation connectée et crée un package d’accès que les utilisateurs du locataire principal peuvent demander.

- L’utilisateur du locataire principal demande le package d’accès dans le locataire secondaire.

- Si vous le souhaitez, un approbateur termine la demande.

- Un objet invité externe est créé pour l’utilisateur dans le locataire secondaire.

- Le package d’accès est attribué pour accorder l’éligibilité à un rôle Azure.

- L’utilisateur gère les ressources Azure à l’aide de son identité externe.

Pour plus d’informations, consultez Régir l’accès des utilisateurs externes dans la gestion des droits d’utilisation.

External identities. Microsoft Entra External ID permet aux utilisateurs du locataire principal d’interagir avec les ressources du locataire secondaire. Le processus décrit dans la figure 3 utilise des identités externes du locataire principal pour gérer les abonnements Azure attachés au locataire secondaire. Les activités impliquées dans la gestion des identités externes dans le locataire secondaire sont les suivantes :

- Gestion des paramètres de collaboration B2B et des stratégies d’accès interlocataire (XTAP) pour le locataire principal et d’autres organisations partenaires

- Utiliser Azure AD Identity Governance pour examiner et supprimer les utilisateurs externes qui n’ont plus accès aux ressources

Privileged Identity Management. Microsoft Entra Privileged Identity Management (PIM) permet l’administration juste-à-temps des rôles Microsoft Entra, des rôles Azure et des groupes de sécurité privilégiés. Les administrateurs de locataire secondaire sont responsables de la configuration et de la gestion de Microsoft Entra PIM pour les rôles d’administration utilisés pour gérer le locataire Microsoft Entra secondaire et l’environnement Azure.

Opérations de sécurité

L’équipe des opérations de sécurité d’une organisation de défense doit protéger, détecter et répondre aux menaces dans les environnements locaux, hybrides et multiclouds. Elle doit protéger leurs utilisateurs, contrôler les données sensibles, examiner les menaces sur les appareils et les serveurs des utilisateurs. Elle doit également corriger la configuration non sécurisée des ressources cloud et locales. Les opérateurs de sécurité dans les organisations de défense multilocataires fonctionnent généralement à partir du locataire principal, mais peuvent pivoter entre les locataires pour certaines actions.

Opérations de sécurité du locataire principal

Les opérateurs de sécurité dans le locataire principal doivent superviser et gérer les alertes de Microsoft 365 dans le locataire principal. Ce travail implique la gestion de Microsoft Sentinel et de services Microsoft Defender XDR comme Microsoft Defender for Endpoint (MDE).

Sentinel et Microsoft 365. Vous déployez une instance Microsoft Sentinel sur un abonnement attaché au locataire principal. Vous devez configurer des connecteurs de données pour cette instance Sentinel. Les connecteurs de données permettent aux instance Sentinel d’ingérer des journaux de sécurité à partir de différentes sources. Ces sources incluent Office 365, Microsoft Defender XDR, Microsoft Entra ID, Entra Identity Protection et d’autres charges de travail dans le locataire principal. Les opérateurs de sécurité qui effectuent le monitoring des incidents et des alertes pour Microsoft 365 doivent utiliser le locataire principal. Les activités impliquées dans la gestion de Sentinel pour Microsoft 365 dans le locataire principal sont les suivantes :

- Monitoring et correction des utilisateurs et des principaux de service à risque dans le locataire principal

- Configuration de connecteurs de données pour Microsoft 365 et d’autres sources de données de locataire principal disponibles pour Microsoft Sentinel

- Génération de classeurs, de notebooks, de règles d’analytique et d’orchestration et de réponse de sécurité (SOAR) dans l’environnement Microsoft 365

Microsoft Defender XDR. Vous gérez Microsoft Defender XDR dans le locataire principal. Le locataire principal est l’emplacement où vous utilisez les services Microsoft 365. Microsoft Defender XDR vous permet de superviser les alertes et de remédier aux attaques contre les utilisateurs, les appareils et les principaux de service. Les activités incluent la gestion des composants de Microsoft Defender XDR. Ces composants incluent Defender for Endpoint, Defender pour Identity, Defender for Cloud Apps, Defender pour Office.

Réponse Microsoft Defender for Endpoint (MDE) (stations de travail). Vous devez joindre des stations de travail d’utilisateur final au locataire principal et utiliser Microsoft Intune pour les gérer. Les opérateurs de sécurité doivent utiliser MDE pour répondre aux attaques détectées. La réponse peut être l’isolation des stations de travail ou la collecte d’un package d’examen. Les actions de réponse de Defender for Endpoint pour les appareils utilisateur ont lieu dans le service MDE du locataire principal. Les activités impliquées dans la gestion de la réponse MDE dans le locataire principal incluent la gestion des groupes d’appareils et des rôles.

Opérations de sécurité du locataire secondaire

Cette section décrit comment superviser et protéger les ressources Azure dans les abonnements dans les locataires secondaires. Vous avez besoin de Defender pour le cloud, Microsoft Sentinel et Microsoft Defender for Endpoint (MDE). Vous devez utiliser Azure Lighthouse et des identités externes pour attribuer des autorisations aux opérateurs de sécurité dans le locataire principal. Cette configuration permet aux opérateurs de sécurité d’utiliser un compte et un appareil d’accès privilégié pour gérer la sécurité entre les locataires.

Sentinel (cloud, local). Vous devez attribuer des autorisations et configurer Sentinel pour ingérer les signaux de sécurité à partir des ressources Azure déployées dans les abonnements liés au locataire secondaire.

Attribuer des autorisations. Pour que les opérateurs de sécurité du locataire principal utilisent Microsoft Sentinel, vous devez attribuer des autorisations à l’aide des rôles d’Azure Resource Manager. Vous pouvez utiliser Azure Lighthouse pour attribuer ces rôles aux utilisateurs et aux groupes de sécurité dans le locataire principal. Cette configuration permet aux opérateurs de sécurité d’opérer sur les espaces de travail Sentinel dans différents locataires. Sans Lighthouse, les opérateurs de sécurité auraient besoin de comptes invités ou d’informations d’identification distinctes pour gérer Sentinel dans les locataires secondaires.

Configurer Sentinel. Vous devez configurer Microsoft Sentinel dans un locataire secondaire pour ingérer les journaux de sécurité de plusieurs sources. Ces sources incluent les journaux des ressources Azure dans le locataire secondaire, les serveurs locaux et les appliances réseau détenues et gérées dans le locataire secondaire. Les activités impliquées dans la gestion de Sentinel et localement dans le locataire secondaire sont les suivantes :

- Attribution de rôles Sentinel et configuration d’Azure Lighthouse pour accorder l’accès aux opérateurs de sécurité du locataire principal

- Configuration de connecteurs de données pour Azure Resource Manager, Defender pour le cloud et d’autres sources de données client secondaires disponibles dans Microsoft Sentinel

- Génération de classeurs, de notebooks, de règles d’analytique et d’orchestration et de réponse de sécurité (SOAR) dans l’environnement Azure du locataire secondaire

Microsoft Defender pour le cloud. Defender pour le cloud affiche des recommandations et des alertes de sécurité pour les ressources dans Azure, localement ou d’autres fournisseurs de cloud. Vous devez attribuer des autorisations pour configurer et gérer Defender pour le cloud.

Attribuer des autorisations. Vous devez attribuer des autorisations aux opérateurs de sécurité dans le locataire principal. Comme Sentinel, Defender pour le cloud utilise également des rôles Azure. Vous pouvez attribuer des rôles Azure aux opérateurs de sécurité du locataire principal à l’aide d’Azure Lighthouse. Cette configuration permet aux opérateurs de sécurité du locataire principal de voir les recommandations et les alertes de Defender pour le cloud sans changer d’annuaire ni se connecter avec un compte distinct dans le locataire secondaire.

Configurer Defender pour le cloud. Vous devez activer Defender pour le cloud et gérer les recommandations et les alertes. Activez les protections de charge de travail améliorées pour les ressources dans les abonnements liés aux locataires secondaires.

Réponse Microsoft Defender pour Endpoint (MDE) (serveurs). Defender for Servers est une protection améliorée de Defender pour le cloud pour les serveurs, qui inclut MDE.

Attribuer des autorisations. Lorsque vous activez un plan Defender pour serveurs dans un locataire secondaire, l’extension MDE se déploie automatiquement sur vos machines virtuelles. Cette extension MDE intègre le serveur au service MDE pour le locataire secondaire.

MDE utilise le portail Microsoft Defender et le modèle d’autorisations. Vous devez utiliser des identités externes (invités B2B) pour accorder l’accès à MDE aux opérateurs de sécurité dans le locataire principal. Attribuez des rôles MDE aux groupes de sécurité Microsoft Entra et ajoutez les invités en tant que membres du groupe afin qu’ils puissent effectuer des actions de réponse sur les serveurs.

Configurer MDE. Vous devez configurer et gérer des groupes d’appareils et des rôles dans Microsoft Defender for Endpoint pour le locataire secondaire.