Prendre des mesures de réponse sur un appareil

S’applique à :

Importante

Certaines informations contenues dans cet article concernent le produit en préversion, qui peut être considérablement modifié avant sa publication commerciale. Microsoft n’offre aucune garantie, explicite ou implicite, concernant les informations fournies ici.

Répondre rapidement aux attaques détectées en isolant les appareils ou en collectant un package d’investigation. Après avoir pris des mesures sur les appareils, vous pouvez case activée détails de l’activité dans le centre de notifications.

Les actions de réponse s’exécutent en haut d’une page d’appareil spécifique et incluent :

- Gérer des balises

- Lancer une investigation automatisée

- Lancer une session de réponse en direct

- Collecter un package d’examen

- Exécuter une analyse antivirus

- Restreindre l’exécution des applications

- Isoler l’appareil

- Contenir l’appareil

- Consulter un spécialiste des menaces

- Centre de notifications

Remarque

Defender pour point de terminaison Plan 1 inclut uniquement les actions de réponse manuelle suivantes :

- Exécuter une analyse antivirus

- Isoler l’appareil

- Arrêter et mettre en quarantaine un fichier

- Ajoutez des indicateurs pour bloquer ou autoriser un fichier.

Microsoft Defender pour entreprises n’inclut pas l’action « Arrêter et mettre en quarantaine un fichier » pour l’instant.

Votre abonnement doit inclure Defender pour point de terminaison Plan 2 pour avoir toutes les actions de réponse décrites dans cet article.

Vous pouvez trouver des pages d’appareil à partir de l’une des vues suivantes :

- File d’attente des alertes : sélectionnez le nom de l’appareil en regard de l’icône de l’appareil dans la file d’attente des alertes.

- Liste des appareils : sélectionnez l’en-tête du nom de l’appareil dans la liste des appareils.

- Zone de recherche : sélectionnez Appareil dans le menu déroulant et entrez le nom de l’appareil.

Importante

Pour plus d’informations sur la disponibilité et la prise en charge de chaque action de réponse, consultez la configuration minimale requise du système d’exploitation prise en charge pour chaque fonctionnalité.

Gérer des balises

Ajoutez ou gérez des étiquettes pour créer une affiliation de groupe logique. Les balises d’appareil prennent en charge le mappage approprié du réseau, ce qui vous permet d’attacher différentes balises pour capturer le contexte et d’activer la création de liste dynamique dans le cadre d’un incident.

Pour plus d’informations sur l’étiquetage des appareils, consultez Créer et gérer des étiquettes d’appareil.

Lancer une investigation automatisée

Vous pouvez démarrer une nouvelle investigation automatisée à usage général sur l’appareil si nécessaire. Pendant qu’une investigation est en cours d’exécution, toute autre alerte générée à partir de l’appareil est ajoutée à une investigation automatisée en cours jusqu’à ce que cette investigation soit terminée. En outre, si la même menace est visible sur d’autres appareils, ces appareils sont ajoutés à l’investigation.

Pour plus d’informations sur les investigations automatisées, consultez Vue d’ensemble des enquêtes automatisées.

Lancer une session de réponse en direct

La réponse en direct est une fonctionnalité qui vous donne un accès instantané à un appareil à l’aide d’une connexion d’interpréteur de commandes à distance. Cela vous donne le pouvoir d’effectuer un travail d’investigation approfondi et de prendre des mesures d’intervention immédiates pour contenir rapidement les menaces identifiées en temps réel.

La réponse en direct est conçue pour améliorer les investigations en vous permettant de collecter des données d’investigation, d’exécuter des scripts, d’envoyer des entités suspectes à des fins d’analyse, de corriger les menaces et de rechercher de manière proactive les menaces émergentes.

Pour plus d’informations sur la réponse en direct, consultez Examiner les entités sur les appareils à l’aide de la réponse en direct.

Collecter le package d’investigation à partir d’appareils

Dans le cadre du processus d’investigation ou de réponse, vous pouvez collecter un package d’investigation à partir d’un appareil. En collectant le package d’investigation, vous pouvez identifier l’état actuel de l’appareil et mieux comprendre les outils et techniques utilisés par l’attaquant.

Pour télécharger le package (dossier compressé) et examiner les événements qui se sont produits sur un appareil, procédez comme suit :

Sélectionnez Collecter le package d’investigation dans la ligne d’actions de réponse en haut de la page de l’appareil.

Spécifiez dans la zone de texte pourquoi vous souhaitez effectuer cette action. Sélectionner Confirmer.

Le fichier zip est téléchargé.

Vous pouvez également utiliser cette autre procédure :

Sélectionnez Collecter le package d’investigation dans la section Actions de réponse de la page de l’appareil.

Ajoutez des commentaires, puis sélectionnez Confirmer.

Sélectionnez Centre de notifications dans la section Actions de réponse de la page de l’appareil.

Sélectionnez Package de collection disponible pour télécharger le package de regroupement.

Remarque

La collecte du package d’investigation peut échouer si un appareil a un niveau de batterie faible ou est sur une connexion limitée.

Contenu du package d’investigation pour les appareils Windows

Pour les appareils Windows, le package contient les dossiers décrits dans le tableau suivant :

| Folder | Description |

|---|---|

| Exécutions automatiques | Contient un ensemble de fichiers qui représentent chacun le contenu du registre d’un point d’entrée de démarrage automatique (ASEP) connu pour aider à identifier la persistance de l’attaquant sur l’appareil. Si la clé de Registre est introuvable, le fichier contient le message suivant : « ERREUR : Le système n’a pas pu trouver la clé ou la valeur de Registre spécifiée. » |

| Programmes installés | Ce fichier .CSV contient la liste des programmes installés qui peuvent aider à identifier ce qui est actuellement installé sur l’appareil. Pour plus d’informations, consultez Win32_Product classe. |

| Connexions réseau | Ce dossier contient un ensemble de points de données liés aux informations de connectivité qui peuvent aider à identifier la connectivité aux URL suspectes, à l’infrastructure de commande et de contrôle (C&C) de l’attaquant, à tout mouvement latéral ou aux connexions distantes. - ActiveNetConnections.txt: affiche les statistiques de protocole et les connexions réseau TCP/IP actuelles. Vous permet de rechercher une connectivité suspecte établie par un processus.- Arp.txt: affiche les tables de cache ARP (Address Resolution Protocol) actuelles pour toutes les interfaces. Le cache ARP peut révéler d’autres hôtes sur un réseau qui ont été compromis ou des systèmes suspects sur le réseau susceptibles d’être utilisés pour exécuter une attaque interne.- DnsCache.txt: affiche le contenu du cache du programme de résolution du client DNS, qui inclut les deux entrées préchargées à partir du fichier Hosts local et tous les enregistrements de ressources récemment obtenus pour les requêtes de nom résolues par l’ordinateur. Cela peut aider à identifier les connexions suspectes.- IpConfig.txt: affiche la configuration TCP/IP complète pour toutes les cartes. Les cartes peuvent représenter des interfaces physiques, telles que des cartes réseau installées, ou des interfaces logiques, telles que des connexions d’accès à distance.- FirewallExecutionLog.txt et pfirewall.logLe pfirewall.log fichier doit exister dans %windir%\system32\logfiles\firewall\pfirewall.log, il est donc inclus dans le package d’investigation. Pour plus d’informations sur la création du fichier journal du pare-feu, consultez Configurer le Pare-feu Windows avec le journal de sécurité avancé. |

| Fichiers de prérécupération | Les fichiers de prérécupération Windows sont conçus pour accélérer le processus de démarrage de l’application. Il peut être utilisé pour suivre tous les fichiers récemment utilisés dans le système et rechercher des traces pour les applications qui peuvent être supprimées, mais qui se trouvent toujours dans la liste des fichiers de prérécupération. - Prefetch folder: contient une copie des fichiers de prérécupération à partir de %SystemRoot%\Prefetch. Nous vous recommandons de télécharger une visionneuse de fichiers de prérécupération pour afficher les fichiers de prérécupération.- PrefetchFilesList.txt: contient la liste de tous les fichiers copiés qui peuvent être utilisés pour suivre s’il y a eu des échecs de copie dans le dossier de prérécupération. |

| Processus | Contient un fichier .CSV répertoriant les processus en cours d’exécution et offre la possibilité d’identifier les processus en cours d’exécution sur l’appareil. Cela peut être utile lors de l’identification d’un processus suspect et de son état. |

| Tâches planifiées | Contient un fichier .CSV répertoriant les tâches planifiées, qui peut être utilisé pour identifier les routines effectuées automatiquement sur un appareil choisi afin de rechercher le code suspect qui a été configuré pour s’exécuter automatiquement. |

| Journal des événements de sécurité | Contient le journal des événements de sécurité, qui contient des enregistrements d’activité de connexion ou de déconnexion, ou d’autres événements liés à la sécurité spécifiés par la stratégie d’audit du système. Ouvrez le fichier journal des événements à l’aide de l’Observateur d’événements. |

| Services | Contient un fichier .CSV qui répertorie les services et leurs états. |

| Windows Server sessions SMB (Message Block) | Listes l’accès partagé aux fichiers, aux imprimantes et aux ports série, ainsi que diverses communications entre les nœuds d’un réseau. Cela peut aider à identifier l’exfiltration des données ou le mouvement latéral. Contient des fichiers pour SMBInboundSessions et SMBOutboundSession. S’il n’y a aucune session (entrante ou sortante), vous obtenez un fichier texte qui vous indique qu’aucune session SMB n’est trouvée. |

| Informations système | Contient un SystemInformation.txt fichier qui répertorie les informations système telles que la version du système d’exploitation et les cartes réseau. |

| Répertoires temporaires | Contient un ensemble de fichiers texte qui répertorie les fichiers situés dans %Temp% pour chaque utilisateur du système. Cela peut aider à suivre les fichiers suspects qu’un attaquant a pu supprimer sur le système. Si le fichier contient le message suivant : « Le système ne peut pas trouver le chemin spécifié », cela signifie qu’il n’y a pas de répertoire temporaire pour cet utilisateur et peut être dû au fait que l’utilisateur ne s’est pas connecté au système. |

| Utilisateurs et groupes | Fournit une liste de fichiers qui représentent chacun un groupe et ses membres. |

| WdSupportLogs | Fournit les MpCmdRunLog.txt et MPSupportFiles.cab. Ce dossier est créé uniquement sur Windows 10 version 1709 ou ultérieure avec le correctif cumulatif de février 2020 ou des versions plus récentes installées :- Win10 1709 (RS3) Build 16299.1717 : KB4537816 - Win10 1803 (RS4) Build 17134.1345 : KB4537795 - Win10 1809 (RS5) Build 17763.1075 : KB4537818 - Win10 1903/1909 (19h1/19h2) Builds 18362.693 et 18363.693 : KB4535996 |

| CollectionSummaryReport.xls | Ce fichier est un résumé de la collection de packages d’investigation. Il contient la liste des points de données, la commande utilisée pour extraire les données, le status d’exécution et le code d’erreur en cas d’échec. Vous pouvez utiliser ce rapport pour déterminer si le package inclut toutes les données attendues et identifier s’il y a eu des erreurs. |

Contenu du package d’investigation pour les appareils Mac et Linux

Le tableau suivant répertorie le contenu des packages de regroupement pour les appareils Mac et Linux :

| Objet | macOS | Linux |

|---|---|---|

| Applications | Liste de toutes les applications installées | Non applicable |

| Volume de disque | - Quantité d’espace libre - Liste de tous les volumes de disque montés - Liste de toutes les partitions |

- Quantité d’espace libre - Liste de tous les volumes de disque montés - Liste de toutes les partitions |

| Fichier | Liste de tous les fichiers ouverts avec les processus correspondants utilisant ces fichiers | Liste de tous les fichiers ouverts avec les processus correspondants utilisant ces fichiers |

| Historique | Historique de l’interpréteur de commande | Non applicable |

| Modules du noyau | Tous les modules chargés | Non applicable |

| Connexions réseau | - Connexions actives - Connexions d’écoute actives - Table ARP - Règles de pare-feu - Configuration de l’interface - Paramètres du proxy - Paramètres VPN |

- Connexions actives - Connexions d’écoute actives - Table ARP - Règles de pare-feu - Liste d’adresses IP - Paramètres du proxy |

| Processus | Liste de tous les processus en cours d’exécution | Liste de tous les processus en cours d’exécution |

| Services et tâches planifiées | -Certificats - Profils de configuration - Informations matérielles |

- Détails du processeur - Informations matérielles - Informations sur le système d’exploitation |

| Informations sur la sécurité du système | - Informations d’intégrité EFI (Extensible Firmware Interface) - Pare-feu status - Informations sur l’outil de suppression de programmes malveillants (MRT) - Protection de l’intégrité du système (SIP) status |

Non applicable |

| Utilisateurs et groupes | - Historique des connexions - Sudoers |

- Historique des connexions - Sudoers |

Exécuter l’analyse antivirus Microsoft Defender sur les appareils

Dans le cadre du processus d’investigation ou de réponse, vous pouvez lancer à distance une analyse antivirus pour aider à identifier et corriger les programmes malveillants susceptibles d’être présents sur un appareil compromis.

Importante

- Cette action est prise en charge pour macOS et Linux pour les versions client 101.98.84 et ultérieures. Vous pouvez également utiliser la réponse en direct pour exécuter l’action. Pour plus d’informations sur la réponse en direct, consultez Examiner les entités sur les appareils à l’aide de la réponse en direct.

- Une analyse antivirus Microsoft Defender peut s’exécuter avec d’autres solutions antivirus, que Microsoft Defender Antivirus soit la solution antivirus active ou non. Microsoft Defender antivirus peut être en mode passif. Pour plus d’informations, consultez compatibilité Microsoft Defender antivirus.

Une fois que vous avez sélectionné Exécuter l’analyse antivirus, sélectionnez le type d’analyse que vous souhaitez exécuter (rapide ou complet) et ajoutez un commentaire avant de confirmer l’analyse.

Le centre de notifications affiche les informations d’analyse et l’appareil chronologie inclure un nouvel événement, indiquant qu’une action d’analyse a été envoyée sur l’appareil. Microsoft Defender alertes antivirus reflètent toutes les détections qui ont été détectées pendant l’analyse.

Remarque

Lors du déclenchement d’une analyse à l’aide de l’action de réponse Defender pour point de terminaison, Microsoft Defender valeur antivirus ScanAvgCPULoadFactor s’applique et limite l’impact de l’analyse sur le processeur.

Si ScanAvgCPULoadFactor n’est pas configuré, la valeur par défaut est une limite de 50 % de charge processeur maximale pendant une analyse.

Pour plus d’informations, consultez configure-advanced-scan-types-microsoft-defender-antivirus.

Restreindre l’exécution des applications

En plus de contenir une attaque en arrêtant les processus malveillants, vous pouvez également verrouiller un appareil et empêcher l’exécution de tentatives ultérieures de programmes potentiellement malveillants.

Importante

- Cette action est disponible pour les appareils Windows 10, version 1709 ou ultérieure, Windows 11 et Windows Server 2019 ou version ultérieure.

- Cette fonctionnalité est disponible si votre organization utilise Microsoft Defender Antivirus.

- Cette action doit respecter les formats de stratégie d’intégrité du code windows Defender Application Control et les exigences de signature. Pour plus d’informations, consultez Formats de stratégie d’intégrité du code et signature.

Pour empêcher l’exécution d’une application, une stratégie d’intégrité du code est appliquée, qui autorise uniquement l’exécution des fichiers s’ils sont signés par un certificat émis par Microsoft. Cette méthode de restriction peut aider à empêcher un attaquant de contrôler des appareils compromis et d’effectuer d’autres activités malveillantes.

Remarque

Vous serez en mesure d’annuler la restriction de l’exécution des applications à tout moment. Le bouton de la page de l’appareil change pour indiquer Supprimer les restrictions d’application, puis vous effectuez les mêmes étapes que la restriction de l’exécution de l’application.

Une fois que vous avez sélectionné Restreindre l’exécution de l’application sur la page de l’appareil, tapez un commentaire et sélectionnez Confirmer. Le Centre de notifications affiche les informations d’analyse et l’appareil chronologie inclure un nouvel événement.

Notification sur l’utilisateur de l’appareil

Lorsqu’une application est restreinte, la notification suivante s’affiche pour informer l’utilisateur qu’une application ne peut pas s’exécuter :

Remarque

La notification n’est pas disponible sur Windows Server 2016 et Windows Server 2012 R2.

Isoler les appareils du réseau

En fonction de la gravité de l’attaque et de la sensibilité de l’appareil, vous pouvez isoler l’appareil du réseau. Cette action peut aider à empêcher l’attaquant de contrôler l’appareil compromis et d’effectuer d’autres activités telles que l’exfiltration de données et le mouvement latéral.

Points importants à garder à l’esprit :

- L’isolation des appareils du réseau est prise en charge pour macOS pour le client version 101.98.84 et ultérieure. Vous pouvez également utiliser la réponse en direct pour exécuter l’action. Pour plus d’informations sur la réponse en direct, consultez Examiner les entités sur les appareils à l’aide de la réponse en direct.

- L’isolation complète est disponible pour les appareils exécutant Windows 11, Windows 10, version 1703 ou ultérieure, Windows Server 2025, Windows Server 2022, Windows Server 2019, Windows Server 2016 et Windows Server 2012 R2.

- Vous pouvez utiliser la fonctionnalité d’isolation d’appareil sur toutes les Microsoft Defender pour point de terminaison prises en charge sur Linux répertoriées dans Configuration système requise. Vérifiez que les conditions préalables suivantes sont activées :

iptablesip6tables- Noyau Linux avec

CONFIG_NETFILTER,CONFID_IP_NF_IPTABLESetCONFIG_IP_NF_MATCH_OWNER

- L’isolation sélective est disponible pour les appareils exécutant Windows 10, version 1709 ou ultérieure et Windows 11.

- Lors de l’isolation d’un appareil, seuls certains processus et destinations sont autorisés. Par conséquent, les appareils qui se trouvent derrière un tunnel VPN complet ne pourront pas atteindre le service cloud Microsoft Defender pour point de terminaison une fois l’appareil isolé. Nous vous recommandons d’utiliser un VPN de tunneling fractionné pour Microsoft Defender pour point de terminaison et Microsoft Defender trafic lié à la protection cloud de l’Antivirus.

- La fonctionnalité prend en charge la connexion VPN.

- Vous devez avoir au moins le

Active remediation actionsrôle attribué. Pour plus d’informations, consultez Créer et gérer des rôles. - Vous devez avoir accès à l’appareil en fonction des paramètres du groupe d’appareils. Pour plus d’informations, consultez Créer et gérer des groupes d’appareils.

- Les exclusions, telles que la messagerie électronique, l’application de messagerie et d’autres applications pour l’isolation macOS et Linux, ne sont pas prises en charge.

- Un appareil isolé est supprimé de l’isolement lorsqu’un administrateur modifie ou ajoute une nouvelle

iptablerègle à l’appareil isolé. - L’isolation d’un serveur s’exécutant sur Microsoft Hyper-V bloque le trafic réseau vers toutes les machines virtuelles enfants du serveur.

La fonctionnalité d’isolation de l’appareil déconnecte l’appareil compromis du réseau tout en conservant la connectivité au service Defender pour point de terminaison, qui continue de surveiller l’appareil. Sur Windows 10 version 1709 ou ultérieure, vous pouvez utiliser l’isolation sélective pour mieux contrôler le niveau d’isolation réseau. Vous pouvez également choisir d’activer la connectivité Outlook et Microsoft Teams.

Remarque

Vous pourrez reconnecter l’appareil au réseau à tout moment. Le bouton de la page de l’appareil change pour indiquer Libérer de l’isolation, puis vous effectuez les mêmes étapes que l’isolation de l’appareil.

Une fois que vous avez sélectionné Isoler l’appareil sur la page de l’appareil, tapez un commentaire et sélectionnez Confirmer. Le Centre de notifications affiche les informations d’analyse et l’appareil chronologie inclure un nouvel événement.

Remarque

L’appareil reste connecté au service Defender pour point de terminaison même s’il est isolé du réseau. Si vous avez choisi d’activer Outlook et Skype Entreprise communication, vous serez en mesure de communiquer avec l’utilisateur pendant que l’appareil est isolé. L’isolation sélective fonctionne uniquement sur les versions classiques d’Outlook et de Microsoft Teams.

Libérer de force l’appareil de l’isolement

La fonctionnalité d’isolation des appareils est un outil précieux pour protéger les appareils contre les menaces externes. Toutefois, il existe des cas où des appareils isolés ne répondent plus.

Il existe un script téléchargeable pour ces instances que vous pouvez exécuter pour libérer de force les appareils de l’isolement. Le script est disponible via un lien dans l’interface utilisateur.

Remarque

- Les administrateurs et les paramètres de sécurité de gestion dans les autorisations Security Center peuvent libérer de force les appareils de l’isolement.

- Le script est valide uniquement pour l’appareil spécifique.

- Le script expirera dans trois jours.

Pour libérer de force l’appareil de l’isolement :

Dans la page de l’appareil, sélectionnez Télécharger le script pour forcer l’isolement d’un appareil à partir du menu Action.

Dans le volet de droite, sélectionnez Télécharger le script.

Configuration minimale requise pour la mise en production forcée de l’appareil

Pour libérer de force un appareil de l’isolement, l’appareil doit exécuter Windows. Les versions suivantes sont prises en charge :

- Windows 10 21H2 et 22H2 avec kb KB5023773.

- Windows 11 version 21H2, toutes les éditions avec KB5023774.

- Windows 11 version 22H2, toutes les éditions avec KB5023778.

Notification sur l’utilisateur de l’appareil

Lorsqu’un appareil est isolé, la notification suivante s’affiche pour informer l’utilisateur que l’appareil est isolé du réseau :

Remarque

La notification n’est pas disponible sur les plateformes non Windows.

Contenir des appareils à partir du réseau

Lorsque vous avez identifié un appareil non managé qui est compromis ou potentiellement compromis, vous pouvez contenir cet appareil à partir du réseau pour empêcher l’attaque potentielle de se déplacer latéralement sur le réseau. Lorsque vous contiennez un appareil, tout Microsoft Defender pour point de terminaison appareil intégré bloque les communications entrantes et sortantes avec cet appareil. Cette action peut aider à empêcher les appareils voisins d’être compromis pendant que l’analyste des opérations de sécurité localise, identifie et corrige la menace sur l’appareil compromis.

Remarque

Le blocage des communications entrantes et sortantes avec un appareil « autonome » est pris en charge sur les appareils intégrés Microsoft Defender pour point de terminaison Windows 10 et Windows Server 2019+.

Une fois que les appareils sont contenus, nous vous recommandons d’examiner et de corriger la menace sur les appareils autonomes dès que possible. Après la correction, vous devez supprimer les appareils de l’isolement.

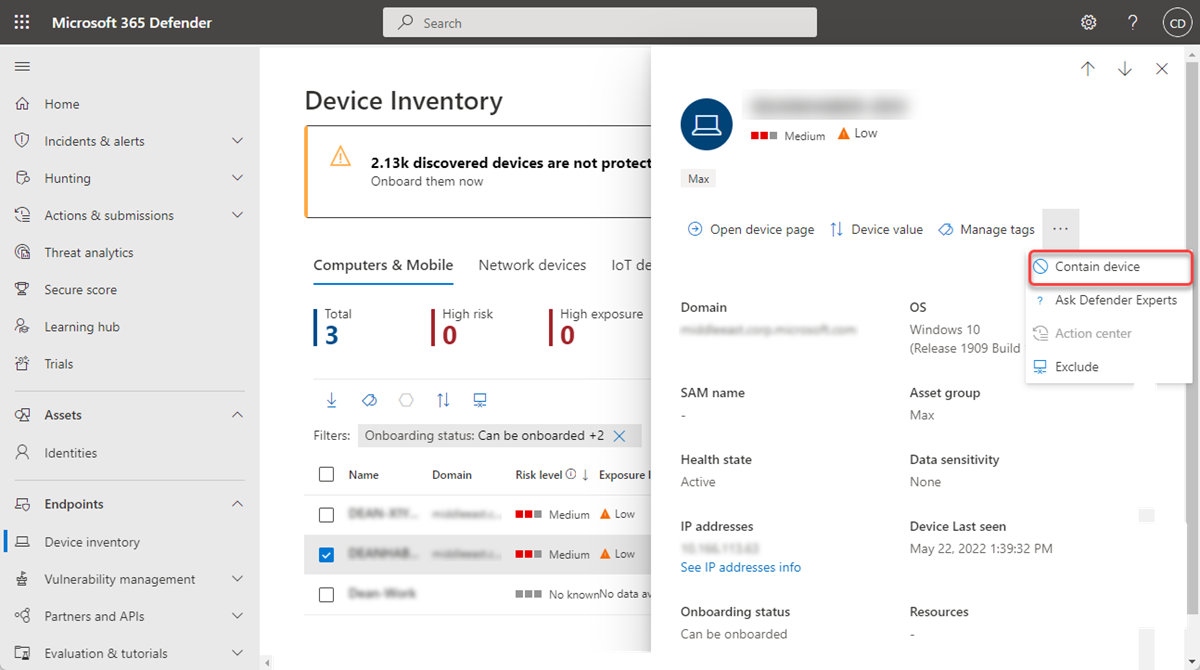

Guide pratique pour contenir un appareil

Accédez à la page Inventaire des appareils et sélectionnez l’appareil à contenir.

Sélectionnez Contenir l’appareil dans le menu Actions du menu volant de l’appareil.

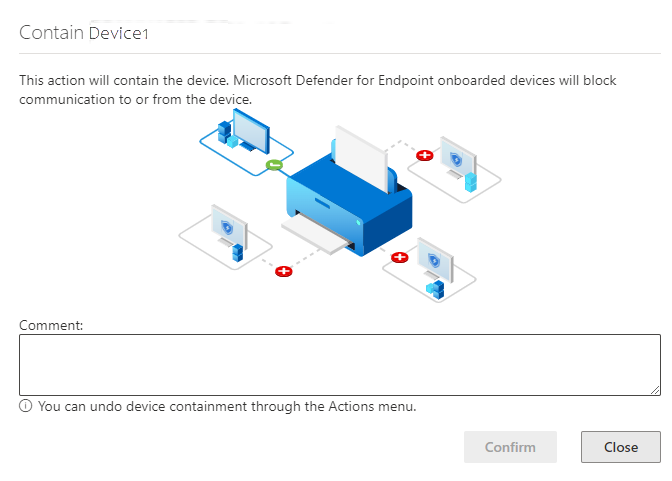

Dans la fenêtre contextuelle contenant l’appareil, tapez un commentaire, puis sélectionnez Confirmer.

Importante

La présence d’un grand nombre d’appareils peut entraîner des problèmes de performances sur les appareils intégrés à Defender pour point de terminaison. Pour éviter tout problème, Microsoft recommande de contenir jusqu’à 100 appareils à tout moment.

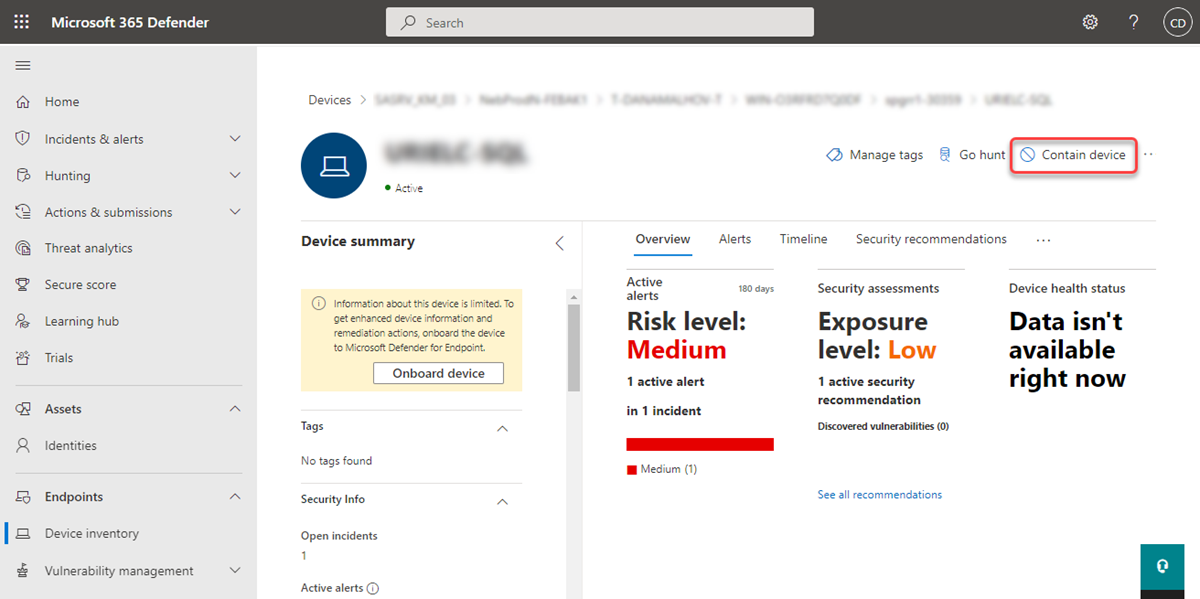

Contenir un appareil à partir de la page de l’appareil

Un appareil peut également être contenu à partir de la page de l’appareil en sélectionnant Contenir l’appareil dans la barre d’action :

Remarque

Jusqu’à 5 minutes peuvent être nécessaires pour que les détails sur un appareil nouvellement contenu atteignent Microsoft Defender pour point de terminaison appareils intégrés.

Importante

- Si un appareil autonome change son adresse IP, tous les appareils Microsoft Defender pour point de terminaison intégrés le reconnaissent et commencent à bloquer les communications avec la nouvelle adresse IP. L’adresse IP d’origine n’est plus bloquée (ces modifications peuvent prendre jusqu’à 5 minutes).

- Dans les cas où l’adresse IP de l’appareil autonome est utilisée par un autre appareil sur le réseau, un avertissement s’affiche lors de la réception de l’appareil, avec un lien vers la chasse avancée (avec une requête préremplie). Cela fournira une visibilité sur les autres appareils utilisant la même adresse IP pour vous aider à prendre une décision consciente si vous souhaitez continuer à contenir l’appareil.

- Dans les cas où l’appareil autonome est un périphérique réseau, un avertissement s’affiche avec un message indiquant que cela peut entraîner des problèmes de connectivité réseau (par exemple, contenant un routeur qui fait office de passerelle par défaut). À ce stade, vous pouvez choisir de contenir ou non l’appareil.

Une fois que vous avez contenu un appareil, si le comportement n’est pas le même que prévu, vérifiez que le service moteur de filtrage de base (BFE) est activé sur les appareils intégrés Defender pour point de terminaison.

Arrêter de contenir un appareil

Vous pouvez arrêter de contenir un appareil à tout moment.

Sélectionnez l’appareil dans l’Inventaire des appareils ou ouvrez la page de l’appareil.

Sélectionnez Libérer à partir de l’autonomie dans le menu Action. Cette action restaure la connexion de cet appareil au réseau.

Contenir l’utilisateur du réseau

Lorsqu’une identité de votre réseau est susceptible d’être compromise, vous devez empêcher cette identité d’accéder au réseau et à différents points de terminaison. Defender pour point de terminaison peut contenir une identité, la bloquer d’accès et empêcher les attaques, en particulier les ransomwares. Lorsqu’une identité est contenue, tout appareil intégré Microsoft Defender pour point de terminaison pris en charge bloque le trafic entrant dans des protocoles spécifiques liés aux attaques (connexions réseau, RPC, SMB, RDP), met fin aux sessions à distance en cours et déconnecte les connexions RDP existantes (arrêt de la session elle-même, y compris tous ses processus associés), tout en activant le trafic légitime. Cette action peut considérablement aider à réduire l’impact d’une attaque. Lorsqu’une identité est contenue, les analystes des opérations de sécurité ont plus de temps pour localiser, identifier et corriger la menace pour l’identité compromise.

Remarque

Le blocage des communications entrantes avec un utilisateur « autonome » est pris en charge sur les appareils Microsoft Defender pour point de terminaison Windows 10 et 11 intégrés (Sense version 8740 et ultérieure), Windows Server appareils 2019+ et Windows Server 2012R2 et 2016 avec l’agent moderne.

Importante

Une fois qu’une action Contenir l’utilisateur est appliquée sur un contrôleur de domaine, elle démarre une mise à jour de l’objet de stratégie de groupe sur la stratégie de contrôleur de domaine par défaut. Une modification d’un objet de stratégie de groupe démarre une synchronisation entre les contrôleurs de domaine de votre environnement. Il s’agit d’un comportement attendu, et si vous surveillez votre environnement pour les modifications d’objet de stratégie de groupe AD, vous pouvez être informé de ces modifications. L’annulation de l’action Contenir l’utilisateur rétablit les modifications apportées à l’objet de stratégie de groupe à leur état précédent, ce qui démarre ensuite une autre synchronisation d’objet de stratégie de groupe AD dans votre environnement. En savoir plus sur la fusion des stratégies de sécurité sur les contrôleurs de domaine.

Guide pratique pour contenir un utilisateur

Actuellement, contenir des utilisateurs est disponible automatiquement uniquement à l’aide de l’interruption automatique des attaques. Lorsque Microsoft détecte qu’un utilisateur est compromis, une stratégie « Contenir l’utilisateur » est automatiquement définie.

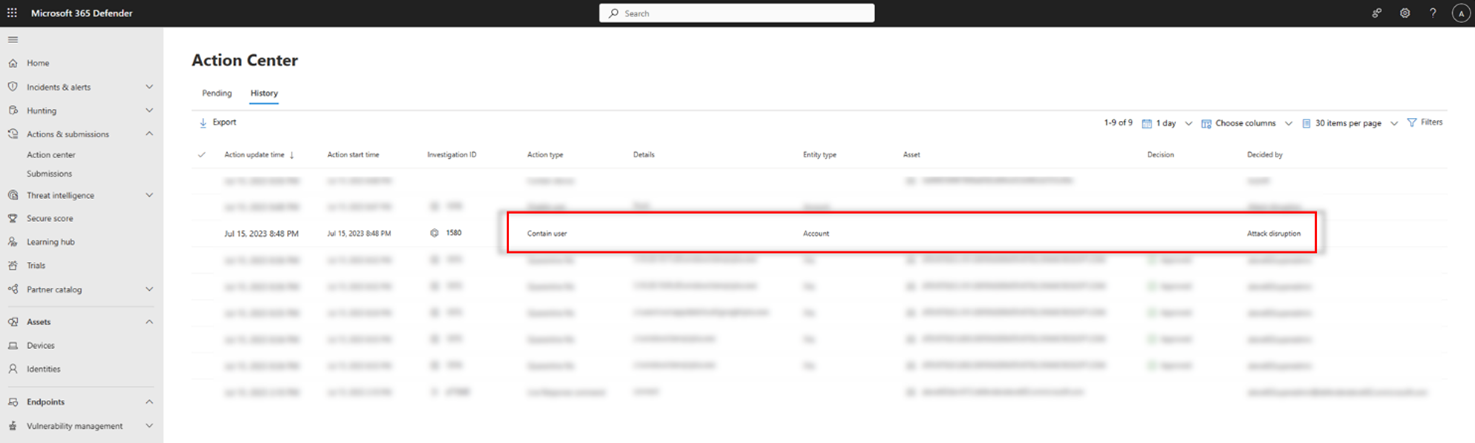

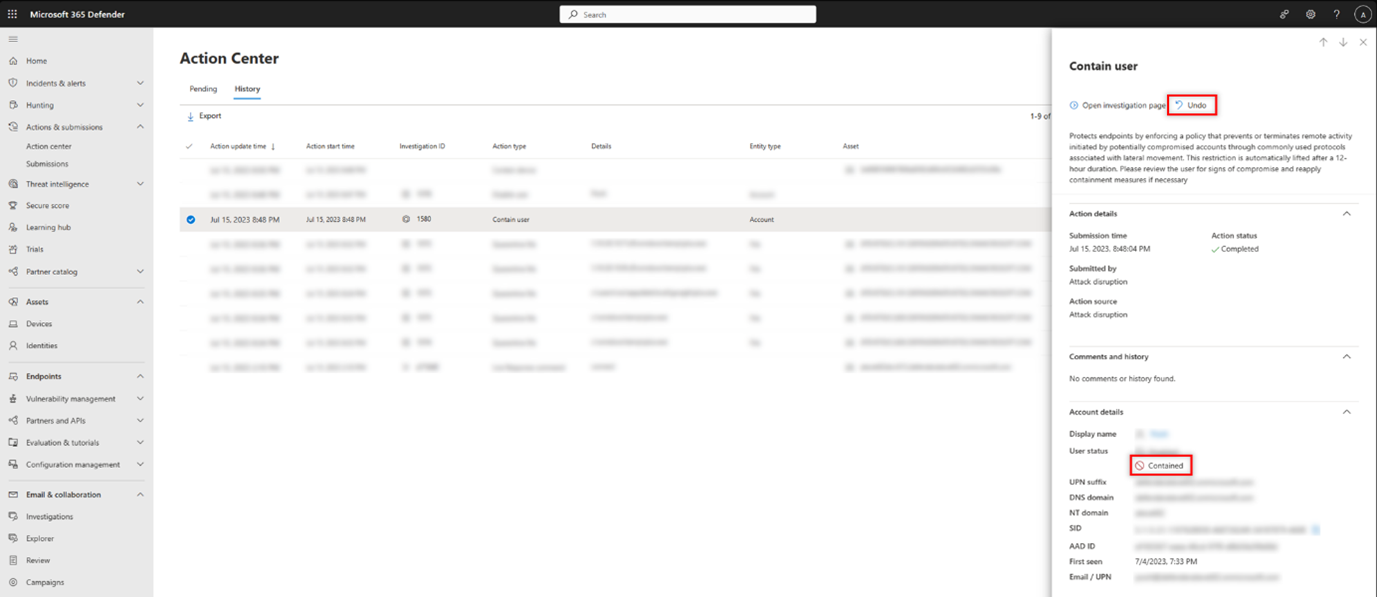

Afficher les actions de l’utilisateur contenant

Une fois qu’un utilisateur est contenu, vous pouvez afficher l’action dans cette vue Historique du Centre de notifications. Ici, vous pouvez voir quand l’action s’est produite et quels utilisateurs de votre organization étaient contenus :

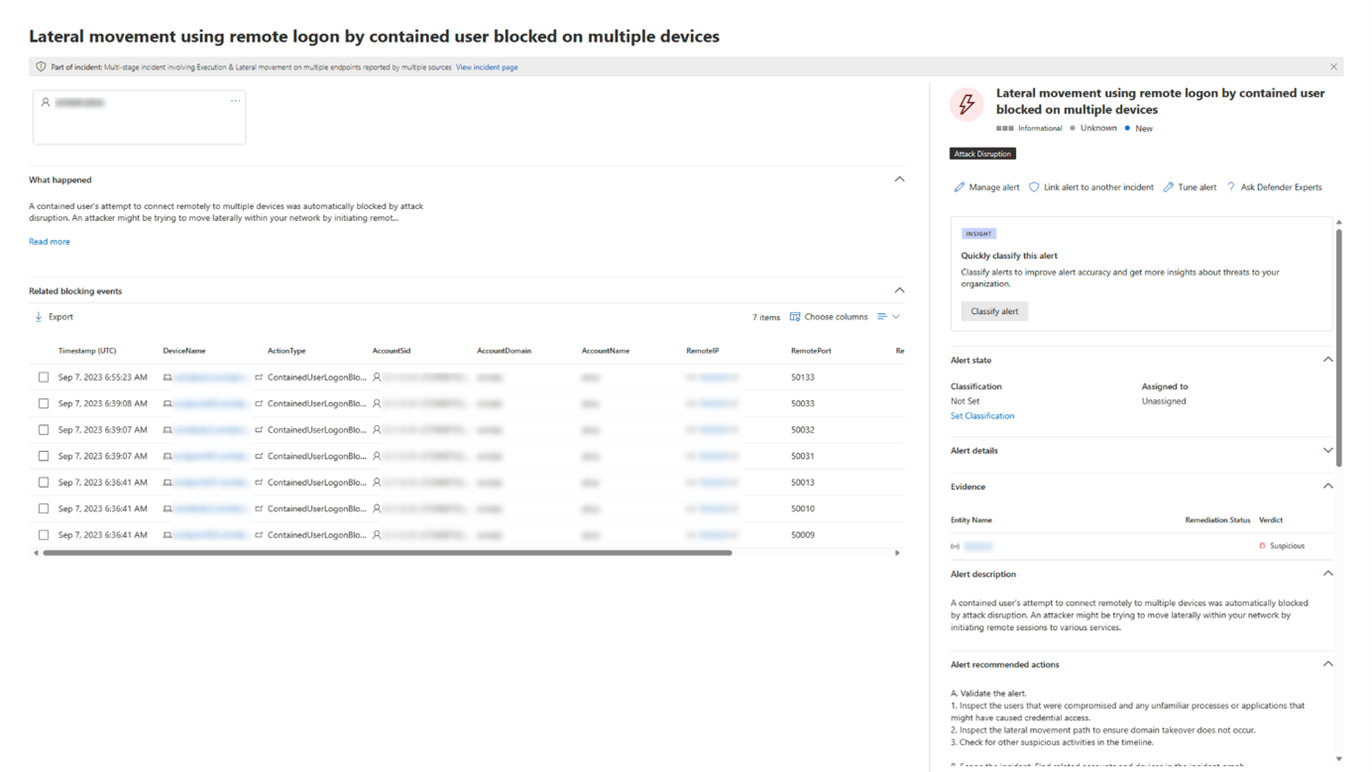

En outre, une fois qu’une identité est considérée comme « autonome », cet utilisateur est bloqué par Defender pour point de terminaison et ne peut pas effectuer de mouvement latéral malveillant ou de chiffrement à distance sur ou vers un appareil intégré Defender pour point de terminaison pris en charge. Ces blocs s’affichent sous forme d’alertes pour vous aider à voir rapidement les appareils auxquels l’utilisateur compromis a tenté d’accéder et les techniques d’attaque potentielle :

Annuler les actions de l’utilisateur

Vous pouvez libérer les blocs et l’autonomie sur un utilisateur à tout moment :

Sélectionnez l’action Contenir l’utilisateur dans le Centre de notifications. Dans le volet latéral, sélectionnez Annuler.

Sélectionnez l’utilisateur dans l’inventaire utilisateur, le volet latéral de la page Incident ou le volet latéral d’alerte, puis sélectionnez Annuler.

Cette action restaure la connexion de l’utilisateur au réseau.

Fonctionnalités d’investigation avec l’utilisateur conteneur

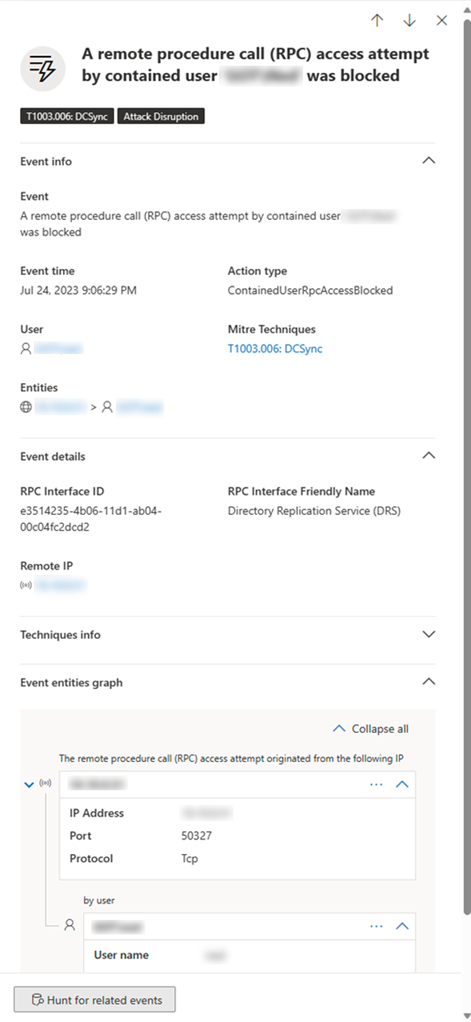

Une fois qu’un utilisateur est contenu, vous pouvez examiner la menace potentielle en affichant les actions bloquées par l’utilisateur compromis. Dans la vue chronologie de l’appareil, vous pouvez voir des informations sur des événements spécifiques, notamment la granularité du protocole et de l’interface, ainsi que la technique MITRE appropriée associée.

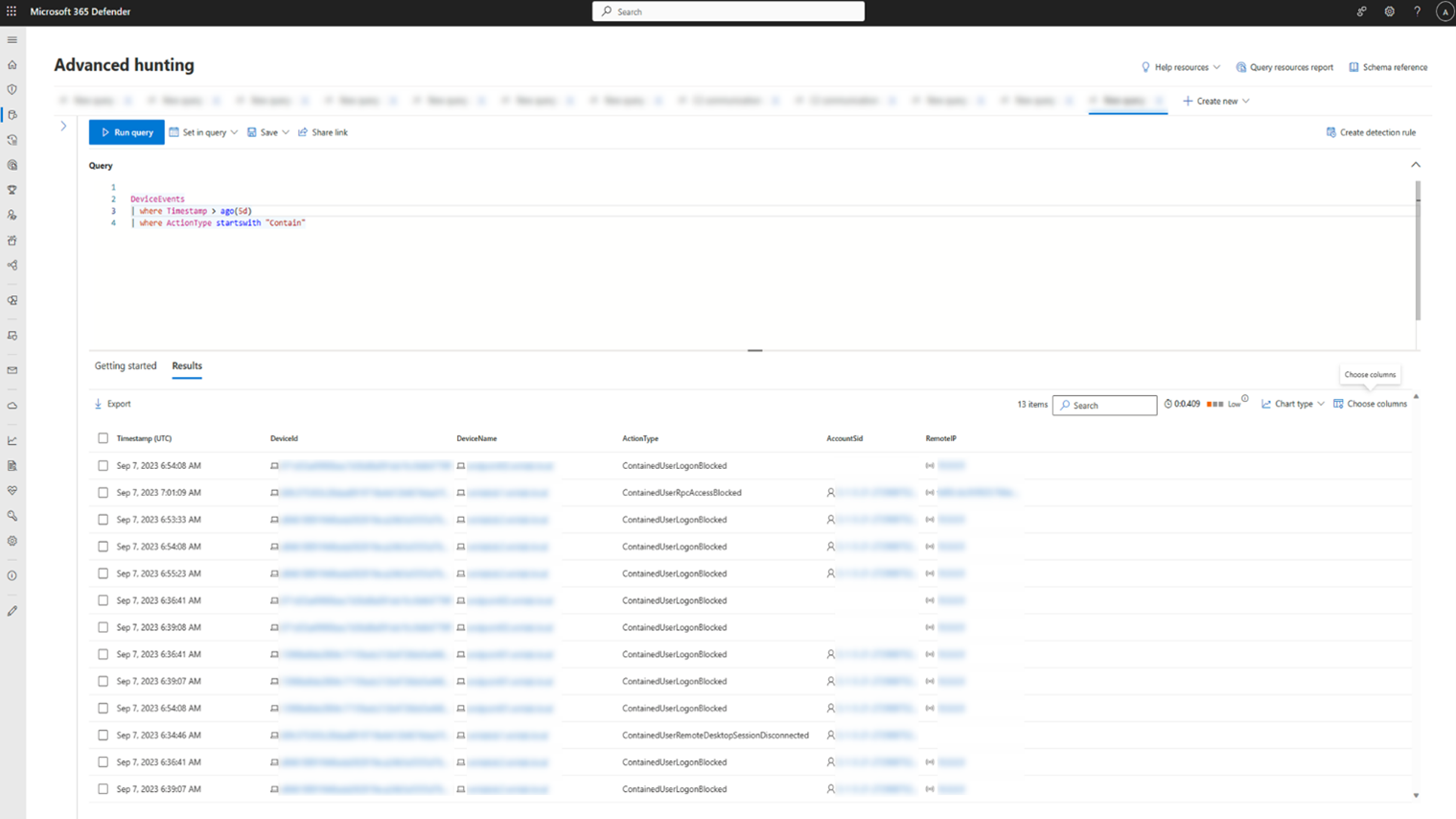

En outre, vous pouvez étendre l’investigation à l’aide de la chasse avancée. Recherchez tout type d’action commençant par contain dans la DeviceEvents table. Ensuite, vous pouvez afficher tous les différents événements de blocage singuliers par rapport à Contenir l’utilisateur dans votre locataire, approfondir le contexte de chaque bloc et extraire les différentes entités et techniques associées à ces événements.

Consulter un spécialiste des menaces

Vous pouvez consulter un expert microsoft en matière de menaces pour obtenir plus d’informations sur un appareil potentiellement compromis ou déjà compromis. Spécialistes des menaces Microsoft peuvent être engagées directement à partir de l’Microsoft Defender XDR pour une réponse précise et en temps opportun. Les experts fournissent des informations non seulement sur un appareil potentiellement compromis, mais également pour mieux comprendre les menaces complexes, les notifications d’attaque ciblées que vous recevez, ou si vous avez besoin d’informations supplémentaires sur les alertes ou un contexte de renseignement sur les menaces que vous voyez sur votre tableau de bord du portail.

Pour plus d’informations, consultez Configurer et gérer les notifications d’attaque de point de terminaison.

Vérifier les détails de l’activité dans le Centre de notifications

Le Centre de notifications (https://security.microsoft.com/action-center) fournit des informations sur les actions effectuées sur un appareil ou un fichier. Vous serez en mesure d’afficher les détails suivants :

- Collection de packages d’investigation

- Analyse antivirus

- Restriction d’application

- Isolation de l’appareil

Tous les autres détails associés sont également affichés, par exemple la date/heure de soumission, l’envoi de l’utilisateur et si l’action a réussi ou échoué.

Voir aussi

- Prendre des mesures de réponse sur un fichier

- Actions de réponse manuelles dans Microsoft Defender pour point de terminaison Plan 1

- Imprécision du rapport

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.