Déploiement de l'accès privilégié

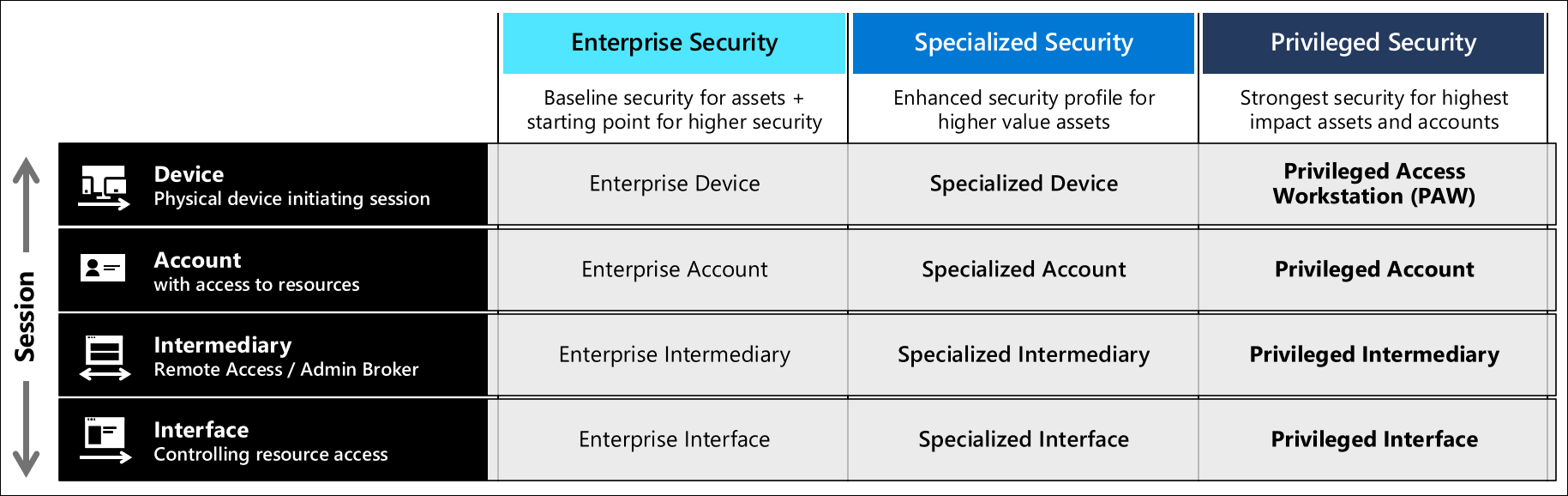

Ce document vous guide tout au long de l’implémentation des composants techniques de la stratégie d’accès privilégié, incluant la sécurisation des comptes, des stations de travail et des appareils, et la sécurité de l’interface (avec la stratégie d’accès conditionnel).

Ce guide configure tous les profils pour les trois niveaux de sécurité et doit être attribué à vos rôles d’organisation en fonction des conseils sur les Niveaux de sécurité d’accès privilégié. Microsoft recommande de les configurer dans l’ordre décrit dans le plan de modernisation rapide (RAMP)

Conditions de licence :

Les concepts abordés dans ce guide partent du principe que vous disposez de Microsoft 365 Entreprise E5 ou d’un produit équivalent. Certaines recommandations de ce guide peuvent être implémentées avec d’autres licences. Pour plus d’informations, consultez la gestion des licences Microsoft 365 Entreprise.

Pour automatiser l’approvisionnement de la licence, envisagez la gestion des licences par groupe pour vos utilisateurs.

configuration Microsoft Entra

Microsoft Entra ID gère les utilisateurs, les groupes et les appareils de vos stations de travail d’administrateur. Activez les services d’identité et les fonctionnalités avec un compte d’administrateur.

Lorsque vous créez le compte d’administrateur de station de travail sécurisée, vous exposez le compte à votre station de travail actuelle. Veillez à utiliser un appareil sans échec connu pour effectuer cette configuration initiale et toute la configuration globale. Pour réduire les risques d’attaques pour une première expérience, envisagez de suivre les conseils prodigués afin d’éviter les infections de logiciels malveillants.

Imposez l’authentification multifacteur, au moins pour vos administrateurs. Pour plus d’informations sur l’implémentation, consultez Accès conditionnel : exiger l’authentification multifacteur pour les administrateurs.

Utilisateurs et groupes Microsoft Entra

À partir du Portail Azure, accédez à Microsoft Entra ID>Utilisateurs>nouvel utilisateur.

Créez l’utilisateur de l’appareil en suivant les étapes décrites dans le didacticiel sur la création d’utilisateur.

Entrez :

- Nom - Utilisateur de station de travail sécurisée

- Nom d’utilisateur -

secure-ws-user@contoso.com - Rôle d’annuaire - Administrateur limité et sélectionnez le rôle Administrateur Intune.

- Lieu d’utilisation - Royaume-Uni, par exemple, ou le lieu de votre choix dans la liste.

Sélectionnez Créer.

Créez votre utilisateur administrateur d’appareil.

Entrez :

- Nom : administrateur de station de travail sécurisée

- Nom d’utilisateur -

secure-ws-admin@contoso.com - Rôle d’annuaire - Administrateur limité et sélectionnez le rôle Administrateur Intune.

- Lieu d’utilisation - Royaume-Uni, par exemple, ou le lieu de votre choix dans la liste.

Sélectionnez Créer.

Créez ensuite quatre groupes : Utilisateurs de stations de travail sécurisées, Administrateurs de stations de travail sécurisées, Extrême urgence et Périphériques de stations de travail sécurisées.

À partir du Portail Azure, accédez à Microsoft Entra ID>Groupes>Nouveau groupe.

Pour le groupe d’utilisateurs de station de travail, vous pouvez souhaiter configurer la gestion des licences par groupe pour automatiser l’approvisionnement des licences aux utilisateurs.

Pour le groupe d’utilisateurs de station de travail, entrez :

- Type de groupe : sécurité

- Nom du groupe : utilisateurs de station de travail sécurisée

- Type d’appartenance : attribué

Ajoutez votre utilisateur de stations de travail sécurisées :

secure-ws-user@contoso.comVous pouvez ajouter d’autres utilisateurs qui utilisent des stations de travail sécurisées.

Sélectionnez Créer.

Pour le groupe Administrateurs de stations de travail privilégié, entrez :

- Type de groupe : sécurité

- Nom du groupe : Administrateurs de stations de travail sécurisées

- Type d’appartenance : attribué

Ajoutez votre utilisateur de stations de travail sécurisées :

secure-ws-admin@contoso.comVous pouvez ajouter d’autres utilisateurs qui gèrent des stations de travail sécurisées.

Sélectionnez Créer.

Pour le groupe Extrême urgence, entrez :

- Type de groupe : sécurité

- Nom du groupe : Extrême urgence

- Type d’appartenance : attribué

Sélectionnez Créer.

Ajoutez des comptes d’accès d’urgence à ce groupe.

Pour le groupe d’appareils de station de travail, entrez :

- Type de groupe : sécurité

- Nom du groupe : appareils de stations de travail sécurisées

- Type d’appartenance : appareil dynamique

- Règles d’appartenance dynamique -

(device.devicePhysicalIds -any _ -contains "[OrderID]:PAW")

Sélectionnez Créer.

Configuration de l’appareil Microsoft Entra

Spécifier qui peut joindre des appareils à l’ID Microsoft Entra

Configurez les paramètres de vos appareils dans Active Directory pour permettre à votre groupe de sécurité administrative de joindre des appareils à votre domaine. Pour configurer ces paramètres à partir du portail Azure :

- Accédez à Microsoft Entra ID>Appareils>Paramètres des appareils.

- Choisissez Sélectionné sous Les utilisateurs peuvent joindre des appareils à Microsoft Entra ID, puis sélectionnez le groupe « Utilisateurs de station de travail sécurisée ».

Supprimer les droits d’administrateur local

Cette méthode requiert que les utilisateurs de l’adresse IP virtuelle, DevOps et des stations de travail privilégiées n’aient pas de droits d’administrateur sur leurs ordinateurs. Pour configurer ces paramètres à partir du portail Azure :

- Accédez à Microsoft Entra ID>Appareils>Paramètres des appareils.

- Sélectionnez Aucun sous Administrateurs locaux supplémentaires sur les appareils joints à Microsoft Entra.

Pour plus d’informations sur la gestion des membres du groupe Administrateurs local, consultez la rubrique Guide pratique pour gérer le groupe Administrateurs local sur des appareils joints à Microsoft Entra.

Exiger l’authentification multifacteur pour joindre des appareils

Pour renforcer davantage le processus de jonction d’appareils à Microsoft Entra ID :

- Accédez à Microsoft Entra ID>Appareils>Paramètres des appareils.

- Sélectionnez Oui sous Exiger l’authentification multifacteur pour joindre des appareils.

- Cliquez sur Enregistrer.

Configurer la gestion des appareils mobiles

À partir du portail Azure :

- Accédez à Microsoft Entra ID>Mobilité (MDM et MAM)>Microsoft Intune.

- Remplacez le paramètre d’étendue utilisateur MDM par Tout.

- Cliquez sur Enregistrer.

Ces étapes permettent de gérer n’importe quel appareil avec Microsoft Endpoint Manager. Pour plus d’informations, consultez Démarrage rapide d’Intune : configurer l’inscription automatique des appareils Windows 10. Vous créerez des stratégies de configuration et de conformité Intune à une étape ultérieure.

Accès conditionnel Microsoft Entra

L’accès conditionnel Microsoft Entra permet de restreindre les tâches administratives privilégiées pour les appareils conformes. Les membres prédéfinis du groupe Utilisateurs de station de travail sécurisée doivent effectuer une authentification multifacteur quand ils se connectent aux applications cloud. Une meilleure pratique consiste à exclure des comptes d’accès d’urgence de la stratégie. Pour plus d’informations, consultez Gérer des comptes d’accès d’urgence dans Microsoft Entra ID.

Accès conditionnel n’autorisant l’accès au portail Azure uniquement qu’à une station de travail sécurisée

Les organisations doivent empêcher les utilisateurs privilégiés de pouvoir se connecter aux interfaces de gestion cloud, aux portails et à PowerShell, à partir d’appareils non-PAW.

Pour empêcher les appareils non autorisés de pouvoir accéder aux interfaces de gestion cloud, suivez les instructions de l’article Accès conditionnel : filtres pour les appareils (préversion). Lors du déploiement de cette fonctionnalité, il est essentiel de prendre en compte la fonctionnalité de compte d’accès d’urgence. Ces comptes doivent être utilisés uniquement pour les cas extrêmes et le compte géré par le biais de la stratégie.

Remarque

Vous devez créer un groupe d’utilisateurs et inclure votre utilisateur d’urgence capable de contourner la stratégie d’accès conditionnel. Pour notre exemple, nous avons un groupe de sécurité nommé Emergency BreakGlass

Cet ensemble de stratégies garantit que vos administrateurs doivent utiliser un appareil capable de présenter une valeur d’attribut d’appareil spécifique, que l’authentification multifacteur est satisfaite et que l’appareil est marqué comme conforme par Microsoft Endpoint Manager et Microsoft Defender for Endpoint.

Les organisations doivent également envisager de bloquer les protocoles d’authentification hérités dans leurs environnements. Pour plus d’informations sur le blocage des protocoles d’authentification hérités, consultez l’article Procédure : bloquer l’authentification héritée à Microsoft Entra ID avec l’accès conditionnel.

Configuration de Microsoft Intune

Refus d’inscription de l’appareil BYOD

Dans notre exemple, nous vous recommandons de ne pas autoriser les appareils BYOD. L’inscription BYOD Intune permet aux utilisateurs d’inscrire des appareils avec un niveau d’approbation inférieur ou nul. Cependant, il est important de noter que les organisations qui disposent d’un budget limité pour l’achat de nouveaux appareils, qui cherchent à utiliser le parc matériel existant ou qui envisagent d’utiliser des appareils non Windows, peuvent envisager d’utiliser la fonctionnalité BYOD d’Intune pour déployer le profil Entreprise.

Les instructions suivantes configurent l’inscription pour les déploiements qui refusent l’accès BYOD.

Définir des restrictions d’inscription en empêchant BYOD

- Dans le Centre d’administration Microsoft Intune, choisissez >Appareils>Restrictions d’inscription> et choisissez la restriction par défaut Tous les utilisateurs

- Sélectionnez Propriétés> Paramètres de plateforme Modifier

- Sélectionnez Bloquer pour Tous les types, à l’exception de Windows MDM.

- Sélectionnez Bloquer pour tous les éléments personnels.

Créer un profil de déploiement Autopilot

Après avoir créé un groupe d’appareils, vous devez créer un profil de déploiement pour configurer les appareils Autopilot.

Dans le Centre d’administration Microsoft Intune, choisissez Inscription des appareils>Inscription Windows>Profils de déploiement>Créer un profil.

Entrez :

- Nom : profil de déploiement de station de travail sécurisée.

- Description : déploiement de stations de travail sécurisées.

- Définissez Convertir tous les appareils ciblés en Autopilot sur Oui. Ce paramètre permet de s’assurer que tous les appareils de la liste sont inscrits auprès du service de déploiement Autopilot. Le traitement de l’inscription peut prendre 48 heures.

Cliquez sur Suivant.

- Comme Mode de déploiement, choisissez Déploiement automatique (préversion). Les appareils avec ce profil sont associés à l’utilisateur qui inscrit l’appareil. Durant le déploiement, il est recommandé d’utiliser les fonctionnalités du mode Déploiement automatique pour inclure les éléments suivants :

- Enrôler l'appareil dans Intune Microsoft Entra enrôlement MDM automatique, et ne permettre l'accès à un appareil que jusqu'à ce que toutes les politiques, applications, certificats et profils de mise en réseau soient provisionnés sur l'appareil.

- Les informations d’identification de l’utilisateur sont requises pour inscrire l’appareil. Il est important de noter que le déploiement d’un appareil en mode Déploiement automatique vous permettra de déployer des ordinateurs portables dans un modèle partagé. Aucune attribution d’utilisateur ne se produit avant la première attribution de l’appareil à un utilisateur. Ainsi, les stratégies utilisateur telles que BitLocker ne sont pas activées tant qu’une affectation d’utilisateurs n’a pas été effectuée. Si vous souhaitez en savoir plus sur les méthodes de connexion à un appareil sécurisé, consultez les profils sélectionnés.

- Sélectionnez votre langue (région) et le type de compte utilisateur standard.

- Comme Mode de déploiement, choisissez Déploiement automatique (préversion). Les appareils avec ce profil sont associés à l’utilisateur qui inscrit l’appareil. Durant le déploiement, il est recommandé d’utiliser les fonctionnalités du mode Déploiement automatique pour inclure les éléments suivants :

Cliquez sur Suivant.

- Sélectionnez une balise d’étendue si vous en avez préconfiguré une.

Cliquez sur Suivant.

Choisissez Affectations>Affecter à>Groupes sélectionnés. Dans Sélectionner les groupes à inclure, choisissez Appareils de stations de travail sécurisées.

Cliquez sur Suivant.

Cliquez sur Créer pour créer le profil. Le profil de déploiement Autopilot est maintenant disponible pour les appareils.

L’expérience utilisateur de l’inscription d’appareils dans AutoPilot diffère selon le type et le rôle de chaque appareil. Dans notre exemple de déploiement, nous illustrons un modèle dans lequel les appareils sécurisés sont déployés en bloc et peuvent être partagés, mais lorsqu’ils sont utilisés pour la première fois, l’appareil est attribué à un utilisateur. Si vous souhaitez en savoir plus, veuillez consulter la page Inscription d’appareil Intune Autopilot.

Page des états d’inscription

La page d’état d’inscription (ESP) affiche la progression du provisionnement après l’inscription d’un nouvel appareil. Pour vous assurer que les appareils sont entièrement configurés avant leur utilisation, Intune propose un moyen de bloquer l’utilisation de l’appareil jusqu'à ce que toutes les applications et tous les profils soient installés.

Créer et affecter un profil de page d’état d’inscription

- Dans le Centre d’administration Microsoft Intune, choisissezAppareils>Windows>Inscription Windows>Page d’état d’inscription>Créer un profil.

- Indiquez un Nom et une Description.

- Cliquez sur Créer.

- Choisissez le nouveau profil dans la liste des pages d’état d’inscription.

- Définissez l’option Afficher la progression de l'installation des applications et des profils sur Oui.

- Définissez Bloquer l'utilisation de l'appareil tant que les profils et les applications ne sont pas tous installés sur Oui.

- Choisissez Affectations>Sélectionner des groupes> choisissez

Secure WorkstationGroupe >Sélectionner>Enregistrer. - Choisissez Paramètres> choisissez les paramètres que vous souhaitez appliquer à ce profil >Enregistrer.

Configurer Windows Update

La mise à jour de Windows 10 est une des actions les plus importantes que vous pouvez effectuer. Pour mettre à jour de Windows de façon sécurisée, vous déployez un anneau de mise à jour pour gérer la périodicité à laquelle les mises à jour sont appliquées aux stations de travail.

Ce guide recommande de créer un anneau de mise à jour et de modifier les paramètres par défaut suivants :

Dans le Centre d’administration Microsoft Intune, choisissez Appareils>Mises à jour logicielles>Anneaux de mise à jour Windows 10.

Entrez :

- Nom : mises à jour de station de travail gérée par Azure

- Canal de maintenance - canal semi-annuel

- Report de mise à jour de qualité (jours) : 3

- Période de report de mise à jour de fonctionnalité (jours) : 3

- Comportement de mise à jour automatique : automatiquement installer et redémarrer sans contrôle de l’utilisateur final

- Empêcher l’utilisateur de suspendre les mises à jour Windows : bloquer

- Exiger l’approbation de l’utilisateur pour redémarrer en dehors des heures de travail : obligatoire

- Autoriser l’utilisateur à redémarrer (redémarrage engagé) : obligatoire

- Transférer les utilisateurs vers un redémarrage engagé après un redémarrage automatique (jours) : 3

- Période rappel de redémarrage engagé (jours) : 3

- Définir une échéance pour les redémarrages en attente (jours) : 3

Sélectionnez Créer.

Dans l’onglet Affectations, ajoutez le groupe Stations de travail sécurisées.

Pour plus d’informations sur les stratégies Windows Update, consultez CSP de la stratégie-mise à jour.

Intégration d’Intune de Microsoft Defender for Endpoint

Microsoft Defender pour point de terminaison et Microsoft Intune fonctionnent ensemble pour empêcher les violations de la sécurité. Ils peuvent également limiter l’impact des violations. Ces fonctionnalités permettent la détection de menaces en temps réel, ainsi qu’un audit étendu et la journalisation des appareils de point de terminaison.

Pour configurer l’intégration de Windows Defender for Endpoint et de Microsoft Endpoint Manager :

Dans le Centre d’administration Microsoft Intune, choisissez Sécurité des points de terminaison>Microsoft Defender ATP.

À l’étape 1 sous Configuration de Windows Defender ATP, sélectionnez Connecter Windows Defender ATP à Microsoft Intune dans le Centre de sécurité Windows Defender.

Dans le centre de sécurité Windows Defender :

- Sélectionnez Paramètres>Fonctionnalités avancées.

- Pour Connexion Microsoft Intune, choisissez Activé.

- Sélectionnez Enregistrer les préférences.

Une fois la connexion établie, revenez à Microsoft Endpoint Manager, puis sélectionnez Actualiser en haut.

Définissez Connecter les appareils Windows versions (20H2) 19042.450 et ultérieures à Windows Defender ATP sur Activé.

Cliquez sur Enregistrer.

Création du profil de configuration d’appareil pour l’intégration d’appareils Windows

Connectez-vous au Centre d’administration Microsoft Intune, choisissez Sécurité des points de terminaison>Détection et réponse du point de terminaison>Créer un profil.

Pour Plateforme, sélectionnez Windows 10 et ultérieur.

Pour Type de profil, sélectionnez Détection de point de terminaison et réponse, puis sélectionnez Créer.

Dans la page Options de base, entrez un nom PAW - Defender for Endpoint dans le champ Nom et la Description (facultatif) du profil, puis choisissez Suivant.

Dans la page Paramètres de configuration, configurez l’option suivante dans Détection de point de terminaison et réponse :

Exemple de partage pour tous les fichiers : renvoie ou définit le paramètre de configuration d’exemple de partage microsoft Defender Advanced Threat Protection.

L’intégration de machines Windows 10 à l’aide de Microsoft Endpoint Configuration Manager contient plus de détails sur ces paramètres de Microsoft Defender ATP.

Sélectionnez Suivant pour ouvrir la page Balises d’étendue. Les balises d’étendue sont facultatives. Sélectionnez Suivant pour continuer.

Dans la page Affectations , sélectionnez le groupe Station de travail sécurisée. Pour plus d’informations sur l’affectation de profils, consultez Affecter des profils d’utilisateur et d’appareil.

Cliquez sur Suivant.

Dans la page Vérifier + créer , lorsque vous avez terminé, sélectionnez Créer. Le profil que vous venez de créer apparaît dans la liste lorsque vous sélectionnez le type de stratégie pour le nouveau profil. OK, puis Créer pour enregistrer vos modifications, ce qui crée le profil.

Pour plus d’informations, consultez Protection avancée contre les menaces Windows Defender.

Terminer le renforcement du profil de station de travail

Pour mener à bien le renforcement de la solution, téléchargez et exécutez le script approprié. Rechercher les liens de téléchargement correspondant au niveau de profil souhaité :

| Profil | Emplacement de téléchargement | Nom du fichier |

|---|---|---|

| Enterprise | https://aka.ms/securedworkstationgit | Enterprise-Workstation-Windows10-(20H2).ps1 |

| Spécialisée | https://aka.ms/securedworkstationgit | Specialized-Windows10-(20H2).ps1 |

| Privilégié | https://aka.ms/securedworkstationgit | Privileged-Windows10-(20H2).ps1 |

Remarque

La suppression des droits d’administration et de l’accès, ainsi que le contrôle de l’exécution des applications (AppLocker) sont gérés par les profils de stratégie déployés.

Une fois que le script s’est exécuté correctement, vous pouvez mettre à jour les profils et les stratégies dans Intune. Les scripts créent des stratégies et des profils pour vous, mais vous devez attribuer les stratégies à votre groupe d’appareils Stations de travail sécurisées.

- Voici où vous trouverez les profils de configuration d’appareil Intune créés par les scripts : Portail Azure>Microsoft Intune>Configuration du périphérique>Profils.

- Voici où vous trouverez les stratégies de conformité d’appareil Intune créées par les scripts : Portail Azure>Microsoft Intune>Conformité des appareils>Stratégies.

Exécutez le script d’exportation de données Intune DeviceConfiguration_Export.ps1 à partir du référentiel GitHub DeviceConfiguration pour exporter tous les profils Intune actuels à des fins de comparaison et d’évaluation des profils.

Définir des règles dans le profil de configuration Endpoint Protection pour le pare-feu Microsoft Defender

Les paramètres de stratégie Pare-feu Windows sont inclus dans le profil de configuration Endpoint Protection. Le comportement de la stratégie appliqué est décrit dans le tableau suivant.

| Profile | Règles de trafic entrant | Règles de trafic sortant | Comportement de la fusion |

|---|---|---|---|

| Enterprise | Bloquer | Autoriser | Autoriser |

| Spécialisée | Bloquer | Autoriser | Bloc |

| Privilégié | Bloquer | Bloquer | Bloquer |

Entreprise : cette configuration est la plus permissive, car elle reflète le comportement par défaut d’une installation Windows. Tout le trafic entrant est bloqué, à l’exception des règles définies explicitement dans les règles de stratégie locales, car la fusion des règles locales est définie sur Autorisé. Tout le trafic sortant est autorisé.

Spécialisée : cette configuration est plus restrictive car elle ignore toutes les règles définies localement sur l’appareil. Tout le trafic entrant est bloqué, y compris les règles définies localement ; la stratégie inclut deux règles pour permettre à l’optimisation de la distribution de fonctionner comme prévu. Tout le trafic sortant est autorisé.

Privilégiée : tout le trafic entrant est bloqué, y compris les règles définies localement ; la stratégie inclut deux règles pour permettre à l’optimisation de la distribution de fonctionner comme prévu. Le trafic sortant est également bloqué en dehors des règles explicites qui autorisent le trafic DNS, DHCP, NTP, NSCI, HTTP et HTTPS. Cette configuration permet non seulement de réduire la surface d’attaque présentée par l’appareil au réseau mais aussi de limiter les connexions sortantes que l’appareil peut établir uniquement aux connexions nécessaires à l’administration des services Cloud.

| Règle | Sens | Action | Application / Service | Protocol | Ports locaux | Ports distants |

|---|---|---|---|---|---|---|

| Services World Wide Web (trafic sortant HTTP) | Règle de trafic sortant | Autoriser | Tous | TCP | Tous les ports | 80 |

| Services World Wide Web (trafic sortant HTTPS) | Règle de trafic sortant | Autoriser | Tous | TCP | Tous les ports | 443 |

| Mise en réseau de base : protocole de configuration d’hôte dynamique pour IPv6 (DHCPV6-out) | Règle de trafic sortant | Autoriser | %SystemRoot%\system32\svchost.exe | TCP | 546 | 547 |

| Mise en réseau de base : protocole de configuration d’hôte dynamique pour IPv6 (DHCPV6-out) | Règle de trafic sortant | Autoriser | Dhcp | TCP | 546 | 547 |

| Mise en réseau de base : protocole de configuration d’hôte dynamique pour IPv6 (DHCPV6-out) | Règle de trafic sortant | Autoriser | %SystemRoot%\system32\svchost.exe | TCP | 68 | 67 |

| Mise en réseau de base : protocole de configuration d’hôte dynamique pour IPv6 (DHCPV6-out) | Règle de trafic sortant | Autoriser | Dhcp | TCP | 68 | 67 |

| Mise en réseau de base - DNS (UDP-Out) | Règle de trafic sortant | Autoriser | %SystemRoot%\system32\svchost.exe | UDP | Tous les ports | 53 |

| Mise en réseau de base - DNS (UDP-Out) | Règle de trafic sortant | Autoriser | Dnscache | UDP | Tous les ports | 53 |

| Mise en réseau de base - DNS (UDP-Out) | Règle de trafic sortant | Autoriser | %SystemRoot%\system32\svchost.exe | TCP | Tous les ports | 53 |

| Mise en réseau de base - DNS (UDP-Out) | Règle de trafic sortant | Autoriser | Dnscache | TCP | Tous les ports | 53 |

| Sonde NSCI (TCP-Out) | Règle de trafic sortant | Autoriser | %SystemRoot%\system32\svchost.exe | TCP | Tous les ports | 80 |

| Sonde NSCI - DNS (TCP-Out) | Règle de trafic sortant | Autoriser | NlaSvc | TCP | Tous les ports | 80 |

| Temps Windows (UDP-Out) | Règle de trafic sortant | Autoriser | %SystemRoot%\system32\svchost.exe | TCP | Tous les ports | 80 |

| Sonde de temps Windows - DNS (UDP-Out) | Règle de trafic sortant | Autoriser | W32Time | UDP | Tous les ports | 123 |

| Agent d’optimisation de la distribution (TCP-In) | Entrante | Autoriser | %SystemRoot%\system32\svchost.exe | TCP | 7680 | Tous les ports |

| Agent d’optimisation de la distribution (TCP-In) | Entrante | Autoriser | DoSvc | TCP | 7680 | Tous les ports |

| Agent d’optimisation de la distribution (UDP-In) | Entrante | Autoriser | %SystemRoot%\system32\svchost.exe | UDP | 7680 | Tous les ports |

| Agent d’optimisation de la distribution (UDP-In) | Entrante | Autoriser | DoSvc | UDP | 7680 | Tous les ports |

Remarque

Deux règles sont définies pour chaque règle dans la configuration du pare-feu Microsoft Defender. Pour limiter les règles d’entrée et de sortie aux services Windows, par exemple le client DNS, le nom du service, DNSCache, et le chemin d’accès de l’exécutable, C:\Windows\System32\svchost.exe, doivent être définis en tant que règles distinctes plutôt qu’en tant que règle unique, ce qui est possible avec Stratégie de groupe.

Vous pouvez apporter des modifications supplémentaires à la gestion des règles de trafic entrant et sortant pour vos services autorisés et bloqués, en fonction de vos besoins. Pour plus d’informations, voir le service de configuration du pare-feu.

Proxy de verrouillage d’URL

La gestion restrictive du trafic d’URL inclut les options suivantes :

- Refuser tout le trafic sortant, à l’exception de certains services Azure et Microsoft, notamment Azure Cloud Shell ainsi que l’autorisation d’utiliser la réinitialisation de mot de passe en libre-service.

- Le profil privilégié limite les points de terminaison sur Internet auxquels l’appareil peut se connecter à l’aide de la configuration de proxy de verrouillage d’URL suivante.

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings]

"ProxyEnable"=dword:00000001

"ProxyServer"="127.0.0.2:8080"

"ProxyOverride"="*.azure.com;*.azure.net;*.microsoft.com;*.windowsupdate.com;*.microsoftonline.com;*.microsoftonline.cn;*.windows.net;*.windowsazure.com;*.windowsazure.cn;*.azure.cn;*.loganalytics.io;*.applicationinsights.io;*.vsassets.io;*.azure-automation.net;*.visualstudio.com,portal.office.com;*.aspnetcdn.com;*.sharepointonline.com;*.msecnd.net;*.msocdn.com;*.webtrends.com"

"AutoDetect"=dword:00000000

Les points de terminaison répertoriés dans la liste ProxyOverride sont limités aux points de terminaison nécessaires pour s’authentifier auprès de Microsoft Entra ID et accéder aux interfaces de gestion Azure ou Office 365.. Pour étendre à d’autres services Cloud, ajoutez leur URL d’administration à la liste. Cette approche est conçue pour limiter l’accès à l’Internet plus vaste pour protéger les utilisateurs privilégiés contre les attaques basées sur Internet. Si cette approche est jugée trop restrictive, envisagez d’utiliser l’approche suivante pour le rôle privilégié.

Activer Microsoft Defender for Cloud Apps et faire passer les URL de la liste restreinte vers la liste des URL approuvées (Autoriser la plupart)

Dans notre déploiement de rôles, pour les déploiements Entreprise et Spécialisé où une navigation web stricte de type Refuser tout n’est pas souhaitable, il est recommandé d’utiliser les fonctionnalités d’un CASB (broker de sécurité d’accès au cloud) tel que Microsoft Defender for Cloud Apps afin de bloquer l’accès aux sites web à risque et douteux. Cette solution offre un moyen simple de bloquer les applications et les sites web qui ont été sélectionnés. Cette solution est similaire à l’obtention de l’accès à la liste de refus de sites tels que The Spamhaus Project, qui gère la liste des domaines bloqués (DBL) : une excellente ressource à utiliser en tant qu’ensemble avancé de règles à implémenter pour le blocage de sites.

La solution vous fournit les éléments suivants :

- Visibilité : détectez tous les services cloud ; affectez un classement à chaque risque ; identifiez tous les utilisateurs et les applications non-Microsoft en mesure de se connecter

- Sécurité des données : identifier et contrôler les informations sensibles (DLP) ; répondre aux étiquettes de classification du contenu

- Protection contre les menaces : offre une protection contre les menaces avec le contrôle d’accès adaptatif (AAC), l’analyse du comportement des utilisateurs et des entités (UEBA) et l’atténuation des programmes malveillants.

- Conformité : fournir des rapports et des tableaux de bord pour démontrer la gouvernance du cloud ; soutenir les efforts pour se conformer aux exigences en matière de résidence des données et de conformité réglementaire.

Activez Defender pour le cloud Apps et connectez-vous à Defender ATP pour bloquer l’accès aux URL risquées :

- Dans Microsoft Defender Security Center> Paramètres > Fonctionnalités avancées, définissez l’intégration de Microsoft Defender for Cloud Apps Security sur >ACTIVÉ

- Dans Microsoft Defender Security Center> Paramètres >Fonctionnalités avancées, définissez les indicateurs de réseau personnalisés sur > ACTIVÉ

- Dans le portail Microsoft Defender for Cloud Apps> Paramètres > Microsoft Defender for Endpoint > Sélectionnez Appliquer l’accès à l’application

Gérer les applications locales

La station de travail sécurisée passe à un état véritablement renforcé lorsque les applications locales sont supprimées, y compris les applications de productivité. Ici, vous ajoutez Visual Studio Code afin d’autoriser la connexion à Azure DevOps pour GitHub et de gérer les référentiels de code.

Configuration du portail d’entreprise pour vos applications personnalisées

Une copie géré par Intune du portail d’entreprise vous octroie un accès à la demande à des outils supplémentaires que vous pouvez transmettre aux utilisateurs des stations de travail sécurisées.

En mode sécurisé, l’installation d’applications est limitée aux applications gérées qui sont fournies par le Portail d’entreprise. Toutefois, l’installation du Portail d’entreprise requiert l’accès à Microsoft Store. Dans votre solution sécurisée, vous ajoutez et attribuez l’application Portail d’entreprise Windows 10 pour les appareils Autopilot approvisionnés.

Remarque

Veillez à attribuer l’application Portail d’entreprise au groupe Étiquette d’appareil de station de travail sécurisée utilisé pour attribuer le profil Autopilot.

Déployer des applications avec Intune

Dans certaines situations, des applications telles que Microsoft Visual Studio Code sont requises sur la station de travail sécurisée. L’exemple suivant fournit des instructions pour installer Microsoft Visual Studio Code sur des appareils dans le groupe de sécurité Utilisateurs de stations de travail sécurisées.

Visual Studio Code est fourni en tant que package EXE et doit donc être empaqueté en tant que fichier de format .intunewin dans le cadre du déploiement à l’aide de Microsoft Endpoint Manager et de l’outil de préparation de contenu Microsoft Win32.

Téléchargez l’outil de préparation de contenu Microsoft Win32 localement sur une station de travail et copiez-le dans un répertoire pour l’empaqueter, par exemple, dans C:\Packages. Créez ensuite un répertoire Source et Output sous C:\Packages.

Empaqueter Microsoft Visual Studio Code

- Téléchargez le programme d’installation hors connexion de Visual Studio Code pour Windows 64 bits.

- Copiez le fichier exécutable Visual Studio Code téléchargé dans

C:\Packages\Source - Ouvrez maintenant une console PowerShell et accédez à

C:\Packages - Tapez

.\IntuneWinAppUtil.exe -c C:\Packages\Source\ -s C:\Packages\Source\VSCodeUserSetup-x64-1.51.1.exe -o C:\Packages\Output\VSCodeUserSetup-x64-1.51.1. - Tapez

Ypour créer le dossier de sortie. Le fichier intunewin pour Visual Studio Code est créé dans ce dossier.

Télécharger VS Code vers Microsoft Endpoint Manager

- Dans le Centre d’administration Microsoft Endpoint Manager, accédez à Applications>Windows> Ajouter

- Sous Sélectionner le type d’application, choisissez Application Windows (Win32).

- Cliquez sur Sélectionner un fichier de package d’application, cliquez sur Sélectionner un fichier, puis sélectionnez

VSCodeUserSetup-x64-1.51.1.intunewinà partir deC:\Packages\Output\VSCodeUserSetup-x64-1.51.1. Cliquez sur OK. - Entrez

Visual Studio Code 1.51.1dans le champ Nom - Entrez une description pour Visual Studio Code dans le champ Description

- Entrez

Microsoft Corporationdans le champ Serveur de publication - Téléchargez

https://jsarray.com/images/page-icons/visual-studio-code.pnget sélectionnez une image pour le logo. Sélectionnez Suivant. - Entrez

VSCodeSetup-x64-1.51.1.exe /SILENTdans le champ Commande Install. - Entrez

C:\Program Files\Microsoft VS Code\unins000.exedans le champ Commande de désinstallation - Sélectionnez Déterminer le comportement en fonction des codes de retour dans la liste déroulante Comportement de redémarrage de l’appareil. Sélectionnez Suivant.

- Sélectionnez 64 bits dans la liste déroulante de la case Architecture du système d’exploitation

- Sélectionnez Windows 10 1903 dans la liste déroulante de la case à cocher Système d’exploitation minimal. Sélectionnez Suivant.

- Sélectionnez les règles de détection Configurer manuellement dans la liste déroulante Format des règles

- Cliquez sur Ajouter, puis sélectionnez Fichier dans la liste déroulante Type de règle

- Entrez

C:\Program Files\Microsoft VS Codedans le champ Chemin d’accès - Entrez

unins000.exedans le champ Fichier ou dossier - Sélectionnez Le fichier ou le dossier existe dans la liste déroulante, sélectionnez OK, puis sélectionnez Suivant.

- Sélectionnez Suivant, car il n’existe aucune dépendance sur ce package

- Sélectionnez Ajouter un groupe sous Disponible pour les appareils inscrits, ajoutez Groupe Utilisateurs disposant de privilèges. Cliquez sur Sélectionner pour confirmer le groupe. Sélectionnez Suivant.

- Cliquez sur Créer

Utiliser PowerShell pour créer des applications et des paramètres personnalisés

Certains paramètres de configuration que nous recommandons, notamment deux recommandations relatives à Defender for Endpoint, doivent être définis à l’aide de PowerShell. Ces changements de configuration ne peuvent pas être définis via des stratégies dans Intune.

Vous pouvez également utiliser PowerShell pour étendre les fonctionnalités de gestion de l’hôte. Le script PAW-DeviceConfig.ps1 de GitHub est un exemple de script qui configure les paramètres suivants :

- Supprime Internet Explorer

- Supprime PowerShell 2.0

- Supprime le Lecteur Windows Media

- Supprime le client Dossiers de travail

- Supprime l’impression XPS

- Active et configure la mise en veille prolongée

- Implémente le correctif du Registre pour activer le traitement des règles DLL AppLocker

- Implémente les paramètres de Registre pour deux recommandations relatives à Microsoft Defender for Endpoint, qui ne peuvent pas être définies à l’aide du Gestionnaire de points de terminaison.

- Exiger des utilisateurs qu’ils procèdent à une élévation lors de la définition d’un emplacement réseau

- Empêcher l’enregistrement des informations d’identification réseau

- Désactiver l’Assistant Emplacement réseau - empêche les utilisateurs de définir l’emplacement réseau sur Privé et d’augmenter ainsi la surface d’attaque exposée dans le Pare-feu Windows

- Configure le temps Windows pour utiliser le protocole NTP et définit le service de temps automatique sur Automatique

- Télécharge et définit l’arrière-plan du Bureau sur une image spécifique afin d’identifier aisément l’appareil en tant que station de travail prête à l’emploi et privilégiée.

Script PAW-DeviceConfig.ps1 disponible sur GitHub.

- Téléchargez le script [PAW-DeviceConfig.ps1] sur un appareil local.

- Accédez au portail Azure>Microsoft Intune>Configuration d’appareil>Scripts PowerShell>Ajouter. Indiquez un nom pour le script et spécifiez l’emplacement du script.

- Sélectionnez Configurer.

- Définissez l’option Exécuter ce script en utilisant les informations d’identification de l’utilisateur connecté sur Non.

- Cliquez sur OK.

- Sélectionnez Créer.

- Sélectionnez Affectations>Sélectionner des groupes.

- Ajoutez le groupe de sécurité Stations de travail sécurisées.

- Cliquez sur Enregistrer.

Valider et tester votre déploiement avec votre premier appareil

Cette inscription suppose que vous utilisez un appareil informatique physique. Il est recommandé, dans le cadre du processus d’approvisionnement, que l’OEM, le revendeur, le distributeur ou le partenaire inscrive les appareils dans Windows Autopilot.

Toutefois, à des fins de tests, vous pouvez mettre en place des machines virtuelles dans le cadre d’un scénario de test. Toutefois, notez que l’inscription des appareils joints en personne doit être révisée pour permettre à cette méthode de joindre un client.

Cette méthode fonctionne pour les machines virtuelles ou les appareils physiques qui n’ont pas été inscrits.

- Démarrer l’appareil et attendre la présentation de la boîte de dialogue du nom d’utilisateur

- Appuyez sur

SHIFT + F10pour afficher l’invite de commandes - Tapez

PowerShell, puis appuyez sur Entrée - Tapez

Set-ExecutionPolicy RemoteSigned, puis appuyez sur Entrée - Tapez

Install-Script Get-WindowsAutopilotInfo, puis appuyez sur Entrée - Tapez

Y, puis cliquez sur Entrée pour accepter la modification de l’environnement du chemin d’accès. - Tapez

Y, puis cliquez sur Entrée pour installer le fournisseur NuGet. - Tapez

Ypour faire confiance au référentiel. - Exécuter le type

Get-WindowsAutoPilotInfo -GroupTag PAW –outputfile C:\device1.csv - Copier le fichier CSV à partir de l’ordinateur virtuel ou de l’appareil physique

Importer des appareils dans Autopilot

Dans le Centre d’administration de Microsoft Endpoint Manager, accédez à Appareils>Appareils Windows>Inscription Windows>Appareils

Sélectionnez Importer et choisissez votre fichier CSV.

Attendez que le

Group Tagsoit mis à jour avec la valeurPAWet que leProfile Statuspasse àAssigned.Remarque

L’étiquette de groupe est utilisée par le groupe dynamique Stations de travail sécurisées pour que l’appareil soit membre de son groupe.

Ajoutez l’appareil au groupe de sécurité Stations de travail sécurisées.

Sur l’appareil Windows 10 que vous souhaitez configurer, accédez à Paramètres Windows>Mise à jour et sécurité>Récupération.

- Choisissez Prise en main sous Réinitialiser ce PC.

- Suivez les invites pour réinitialiser et reconfigurer l’appareil avec les stratégies de conformité et le profil configurés.

Une fois que vous avez configuré l’appareil, effectuez une révision et vérifiez la configuration. Vérifiez que le premier appareil est correctement configuré avant de poursuivre le déploiement.

Attribuer des appareils

Pour affecter des utilisateurs et des appareils, vous devez mapper les profils sélectionnés à votre groupe de sécurité. Tous les nouveaux utilisateurs qui ont besoin d’autorisations pour le service doivent également être ajoutés au groupe de sécurité.

Utilisation de Microsoft Defender for Endpoint afin de surveiller les incidents de sécurité et d’y répondre

- Observer et surveiller en permanence les vulnérabilités et les configurations incorrectes

- Utiliser Microsoft Defender for Endpoint pour hiérarchiser les menaces dynamiques dans la nature.

- Assurer une corrélation des vulnérabilités avec les alertes de Détection de point de terminaison et réponse (EDR)

- Utiliser le tableau de bord pour identifier les vulnérabilités au niveau de l’ordinateur lors des investigations

- Envoyer des corrections à Intune

Configurez votre Centre de sécurité Microsoft Defender. Utilisation des instructions dans Présentation du tableau de bord Gestion des menaces et des vulnérabilités.

Surveillance de l’activité des applications à l’aide de la détection avancée des menaces

À partir de la station de travail spécialisée, AppLocker est activé pour la surveillance de l’activité des applications sur une station de travail. Par défaut, Defender pour le point de terminaison capture les événements AppLocker et les requêtes de détection avancée permettant de déterminer quels applications, scripts et fichiers DLL sont bloqués par AppLocker.

Remarque

Les profils de station de travail spécialisés et privilégiés contiennent les stratégies AppLocker. Le déploiement des stratégies est requis pour la surveillance de l’activité des applications sur un client.

Dans le volet de détection avancée de Microsoft Defender Security Center, utilisez la requête suivante pour retourner des événements AppLocker

DeviceEvents

| where Timestamp > ago(7d) and

ActionType startswith "AppControl"

| summarize Machines=dcount(DeviceName) by ActionType

| order by Machines desc

Surveillance

- Comprendre comment examiner votre Score d’exposition

- Examiner les Recommandations de sécurité

- Gérer les corrections de sécurité

- Gérer la Détection de point de terminaison et réponse

- Surveiller les profils avec la surveillance de profil Intune.