Novedades de Microsoft Defender para IoT

En este artículo se describen las características disponibles en Microsoft Defender para IoT, tanto en redes de OT como de IoT empresarial, tanto en el entorno local como en Azure Portal y para las versiones publicadas en los últimos nueve meses.

Las características publicadas hace más de nueve meses se describen en Novedades del archivo en Microsoft Defender para IoT para organizaciones. Para obtener más información específica sobre las versiones de software de supervisión de OT, consulte las notas de las versiones del software de supervisión de OT.

Nota

Las características indicadas a continuación se encuentran en VERSIÓN PRELIMINAR. Los Términos de uso complementarios para las versiones preliminares de Azure incluyen otros términos legales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado con disponibilidad general.

Nota:

En este artículo se describe Microsoft Defender para IoT en Azure Portal.

Si es un cliente de Microsoft Defender que busca una experiencia unificada de TI/OT, consulte la documentación de Microsoft Defender para IoT en la documentación del portal de Microsoft Defender (versión preliminar).

Obtenga más información sobre los portales de administración de Defender para IoT.

Retirada de la consola de administración local

La consola de administración local heredada no podrá descargarse a partir del 1 de enero de 2025. Se recomienda realizar la transición a la nueva arquitectura mediante el espectro completo de API locales y en la nube antes de esta fecha. Para más información, consulte Retirada de la consola de administración local.

Enero de 2025

| Área de servicio | Actualizaciones |

|---|---|

| Redes de OT | - Agregación de varias infracciones de alertas con los mismos parámetros |

Agregación de varias infracciones de alertas con los mismos parámetros

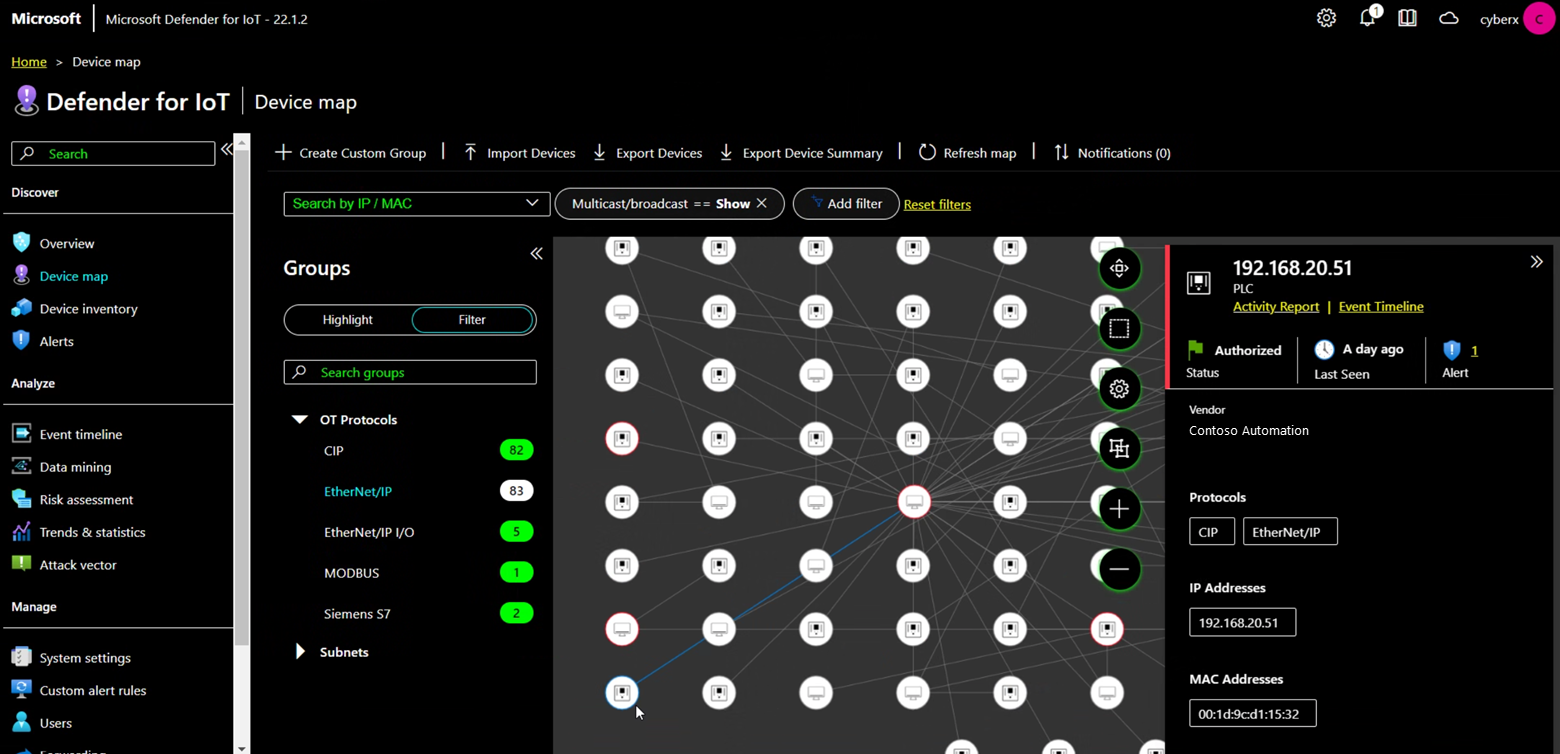

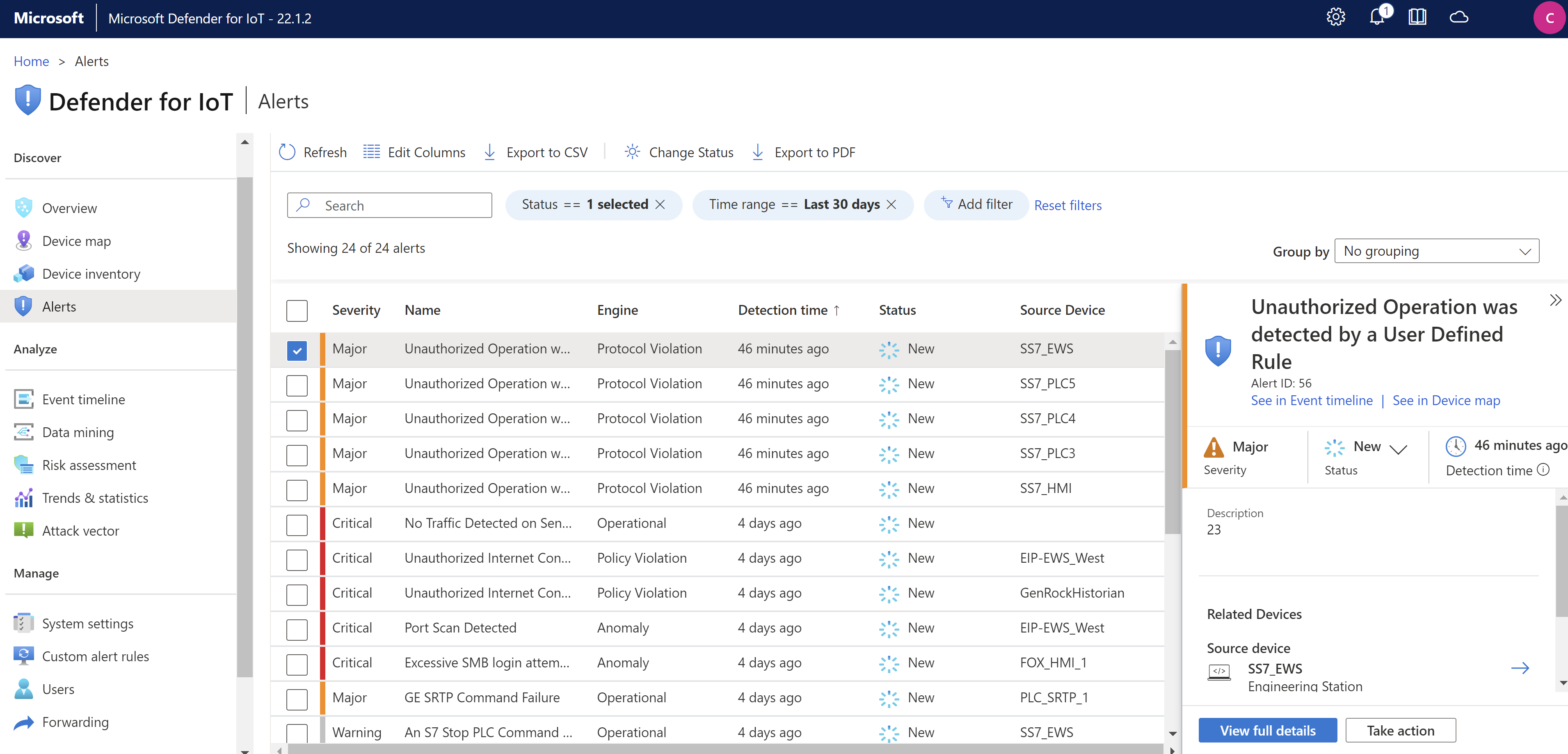

Para reducir la fatiga de las alertas, varias versiones de la misma infracción de alerta y con los mismos parámetros se agrupan y se enumeran en la tabla de alertas como un elemento. El panel de detalles de alerta enumera cada una de las infracciones de alerta idénticas en la pestaña Infracciones y las acciones de corrección adecuadas se muestran en la pestaña Realizar acción. Para obtener más información, consulte agregación de alertas con los mismos parámetros.

Diciembre de 2024

| Área de servicio | Actualizaciones |

|---|---|

| Redes de OT | - Mostrar varios dispositivos de origen en alertas de ataque DDoS |

Mostrar varios dispositivos de origen en alertas de ataque DDoS

Los detalles de alerta ahora muestran hasta 10 dispositivos de origen implicados en el ataque DDoS.

Octubre de 2024

| Área de servicio | Actualizaciones |

|---|---|

| Redes de OT |

-

Agregar caracteres comodín a los nombres de dominio de la lista de permitidos - Protocolo agregado - Nuevo tipo de configuración del sensor - incorporación mejorada del sensor de OT |

Agregar caracteres comodín a los nombres de dominio de la lista de permitidos

Al agregar nombres de dominio a la lista de permitidos de FQDN, use el carácter comodín * para incluir todos los subdominios. Para obtener más información, consulte Permitir conexiones a Internet en una red de OT.

Protocolo agregado

Ahora se admite el protocolo OCPI. Vea la lista de protocolos actualizada.

Nuevo tipo de configuración del sensor: direcciones públicas

Vamos a agregar el tipo Direcciones públicas a la configuración del sensor que le permite registrar las direcciones públicas de los dispositivos internos y asegurarse de que el sensor no las trata como comunicación de Internet. Para obtener más información, consulte agregar la configuración del sensor.

Incorporación mejorada del sensor de OT

Si hay problemas de conexión, durante la incorporación del sensor, entre el sensor de OT y Azure Portal en la fase de configuración, el proceso no se puede completar hasta que se resuelva el problema de conexión.

Ahora se admite la finalización del proceso de configuración sin necesidad de resolver el problema de comunicación, lo que le permite continuar la incorporación del sensor de OT rápidamente y resolver el problema más adelante. Para más información, vea Activación del sensor de OT.

Julio de 2024

| Área de servicio | Actualizaciones |

|---|---|

| Redes de OT | - Security update |

Actualización de seguridad

Esta actualización resuelve un CVE, que aparece en documentación de características de la versión 24.1.4 de software.

Junio de 2024

| Área de servicio | Actualizaciones |

|---|---|

| Redes de OT |

-

Alerta de ruta de acceso de URL malintencionada - Nuevos protocolos admitidos |

Alerta de ruta de acceso de URL malintencionada

La nueva alerta, ruta de acceso de URL malintencionada, permite a los usuarios identificar rutas de acceso malintencionadas en direcciones URL legítimas. La alerta de ruta de acceso de URL malintencionada expande la identificación de amenazas de Defender para IoT para incluir firmas de dirección URL genéricas, cruciales para contrarrestar una amplia gama de ciberamenazas.

Para obtener más información, esta alerta se describe en la tabla alertas del motor de malware.

Nuevos protocolos admitidos

Ahora se admite el protocolo Open. Vea la lista de protocolos actualizada.

Abril de 2024

| Área de servicio | Actualizaciones |

|---|---|

| Redes de OT |

-

Inicio de sesión único para la consola del sensor - Detección de desfase de tiempo del sensor - Security update |

Inicio de sesión único para la consola del sensor

Configure el inicio de sesión único (SSO) para la consola del sensor de Defender para IoT mediante Microsoft Entra ID. El inicio de sesión único permite el inicio de sesión sencillo para los usuarios de la organización, permite a la organización cumplir los estándares de regulación y aumenta la posición de seguridad. Con el inicio de sesión único, los usuarios no necesitan varias credenciales de inicio de sesión en distintos sensores y sitios.

El uso de Microsoft Entra ID simplifica los procesos de incorporación y retirada, reduce la sobrecarga administrativa y garantiza controles de acceso coherentes en toda la organización.

Para obtener más información, consulte Configuración del inicio de sesión único para la consola del sensor.

Detección de desfase de tiempo del sensor

Esta versión presenta una nueva prueba de solución de problemas en la característica de la herramienta de conectividad, diseñada específicamente para identificar problemas de desfase de tiempo.

Un desafío común al conectar sensores a Defender para IoT en Azure Portal surge de las discrepancias en la hora UTC del sensor, lo que puede provocar problemas de conectividad. Para solucionar este problema, se recomienda configurar un servidor de protocolo de tiempo de red (NTP) en la configuración del sensor.

Actualización de seguridad

Esta actualización resuelve seis CVE, que se enumeran en la documentación de características de la versión 24.1.3 de software.

Febrero de 2024

| Área de servicio | Actualizaciones |

|---|---|

| Redes de OT |

Versión 24.1.2: - Reglas de supresión de alertas en Azure Portal (versión preliminar pública) - Alertas centradas en entornos de OT/TI - El id. de alerta ahora está alineado en Azure Portal y la consola del sensor - Nuevos protocolos admitidos Características de la nube - Nuevo aviso de renovación de licencia en Azure Portal - Nuevo perfil de hardware del dispositivo OT - Nuevos campos para OID de MIB de SNMP |

Reglas de supresión de alertas en Azure Portal (versión preliminar pública)

Ahora puede configurar reglas de supresión de alertas en Azure Portal para informar a los sensores de OT sobre tráfico especifico de la red que, de otro modo, desencadenaría una alerta.

- Configure qué alertas suprimir especificando un título de alerta, la dirección IP/MAC, el nombre de host, la subred, el sensor o sitio.

- Configure cada regla de supresión para que esté activa siempre o solo durante un período predefinido, como durante una ventana de mantenimiento específica.

Sugerencia

Si usa reglas de exclusión actualmente en la consola de administración local, se recomienda migrarlas a reglas de supresión en Azure Portal. Para obtener más información, consulte Suprimir alertas irrelevantes.

Alertas centradas en entornos de OT/TI

Las organizaciones en las que se implementan sensores entre las redes de OT y de TI tratan muchas alertas, relacionadas tanto con el tráfico de OT como de TI. El número de alertas, algunas de ellas irrelevantes, puede causar fatiga por alertas y afectar al rendimiento general.

Para abordar estos desafíos, hemos actualizado la directiva de detección de Defender para IoT para desencadenar automáticamente alertas basadas en el impacto empresarial y el contexto de red, y reducir las alertas relacionadas con TI de bajo valor.

Esta actualización está disponible en la versión del sensor 24.1.3 y versiones posteriores.

Para obtener más información, consulte Alertas centradas en entornos de OT/TI.

El id. de alerta ahora está alineado en Azure Portal y la consola del sensor

El id. de alerta de la columna Id. de la página Alertas de Azure Portal ahora muestra el mismo id. de alerta que la consola del sensor. Obtenga más información sobre las alertas en Azure Portal.

Nota:

Si la alerta se combinó con otras alertas de sensores que detectaron la misma alerta, Azure Portal muestra el identificador de alerta del primer sensor que generó las alertas.

Nuevos protocolos admitidos

Ahora se admiten estos protocolos:

- HART-IP

- FANUC FOCAS

- DICOM

- ABB NetConfig

- Detección de Rockwell AADvance

- Rockwell AADvance SNCP/IXL

- Schneider NetManage

Vea la lista de protocolos actualizada.

Ya no se admite el perfil de hardware L60

El perfil de hardware L60 ya no se admite y se ha quitado de la documentación de soporte técnico. Los perfiles de hardware ahora requieren un mínimo de 100 GB (el perfil de hardware mínimo ahora es L100).

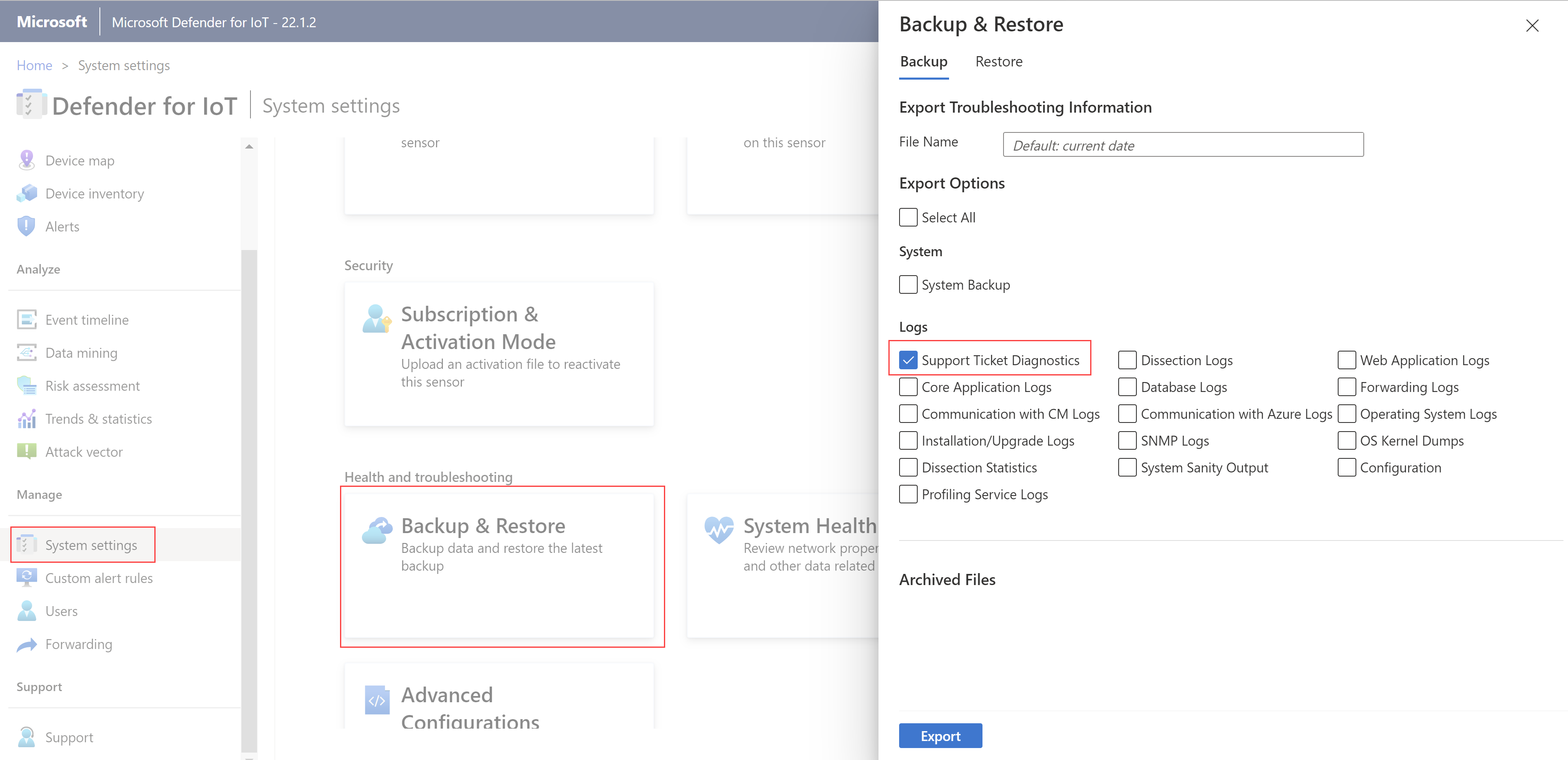

Para migrar del perfil L60 a un perfil admitido, siga el procedimiento Copia de seguridad y restauración del sensor de red de OT.

Nuevo recordatorio de renovación de licencia en Azure Portal

Cuando la licencia para uno o más de sus sitios OT está a punto de caducar, aparece una nota en la parte superior de Defender para IoT en Azure Portal que le recuerda que debe renovar sus licencias. Para continuar obteniendo valor de seguridad de Defender para IoT, seleccione el vínculo en la nota para renovar las licencias relevantes en el Centro de administración de Microsoft 365. Obtenga más información sobre la Facturación de Defender para IoT.

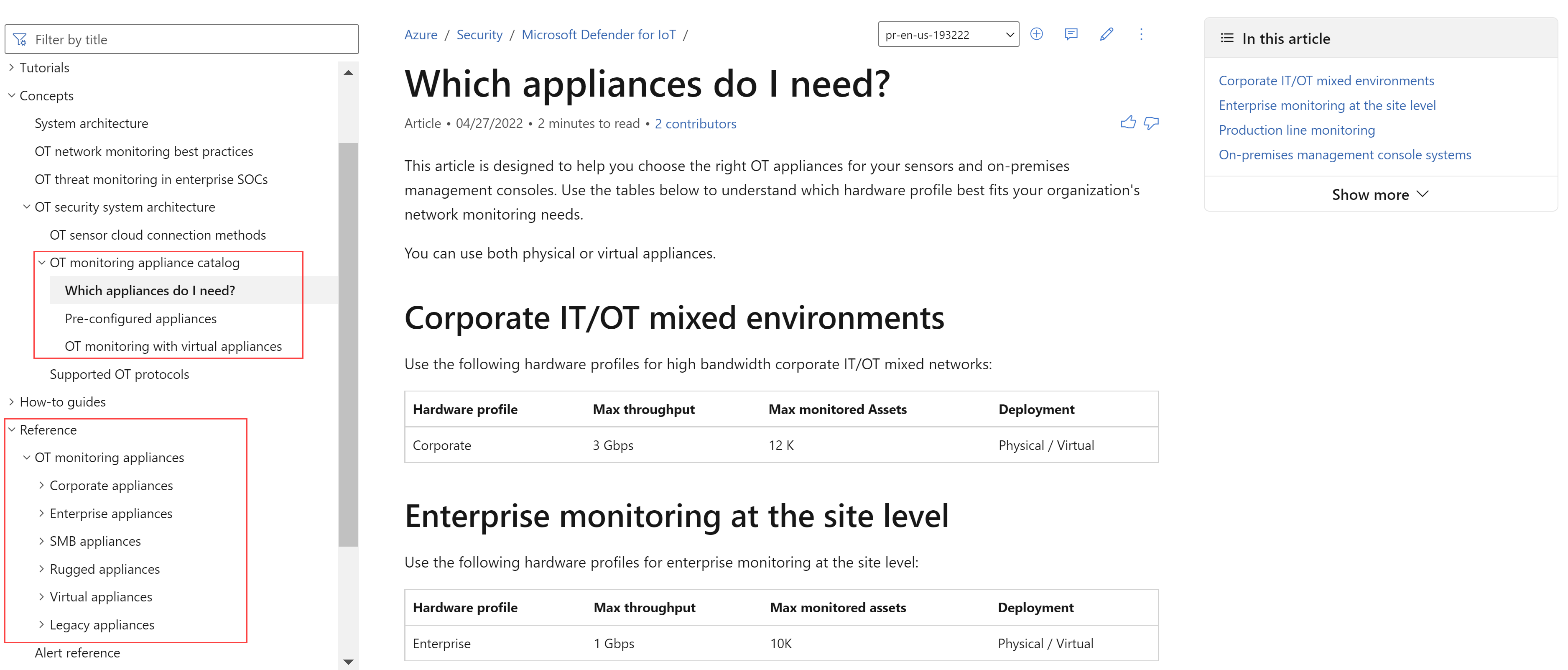

Nuevo perfil de hardware del dispositivo OT

El dispositivo DELL XE4 SFF ahora es compatible con las líneas de producción de supervisión de sensores OT. Esto forma parte del perfil de hardware L500, un entorno de de línea de producción con seis núcleos, 8 GB de RAM y almacenamiento en disco de 512 GB.

Para obtener más información, consulte DELL XE4 SFF.

Nuevos campos para OID de MIB de SNMP

Se han agregado campos genéricos estándar adicionales a los OID de MIB de SNMP. Para obtener la lista completa de campos, consulte OID de sensor de OT para configuraciones de SNMP manuales.

Enero de 2024

| Área de servicio | Actualizaciones |

|---|---|

| Redes de OT | La actualización del sensor en Azure Portal ahora admite seleccionar una versión específica |

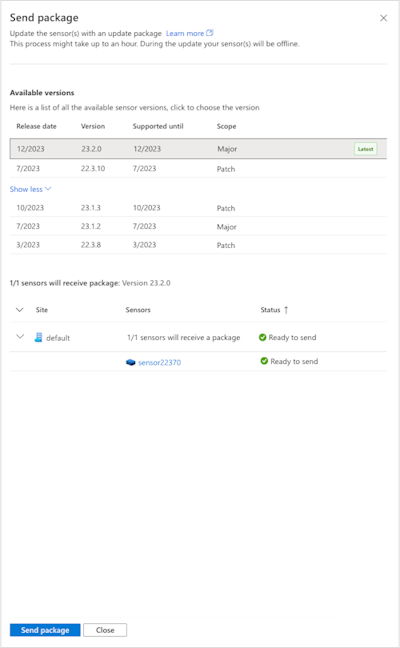

La actualización del sensor en Azure Portal ahora admite seleccionar una versión específica

Al actualizar el sensor en Azure Portal, ahora puede elegir actualizar a cualquiera de las versiones anteriores admitidas (versiones distintas de la más reciente). Anteriormente, los sensores incorporados a Microsoft Defender para IoT en Azure Portal se actualizaron automáticamente a la versión más reciente.

Es posible que quiera actualizar el sensor a una versión específica por diversos motivos, como para realizar pruebas o para alinear todos los sensores a la misma versión.

Para obtener más información, consulte Actualización del software de supervisión de OT de Defender para IoT.

|

Redes de OT |Version 24.1.0:

-

Reglas de supresión de alertas en Azure Portal (versión preliminar pública)|

Diciembre de 2023

| Área de servicio | Actualizaciones |

|---|---|

| Redes de OT |

Nueva arquitectura para compatibilidad híbrida y desconectada Versión 23.2.0+: - Los sensores de red OT ahora se ejecutan en Debian 11 - El usuario con privilegios predeterminado ahora es administrador en lugar de usuario de soporte técnico Características en la nube: - Estados en directo de actualizaciones de sensor en la nube - Registros de alerta simplificados en la tabla SecurityAlert |

Los sensores de red de OT ahora se ejecutan en Debian 11

La versión 23.2.0 del sensor se ejecuta en un sistema operativo Debian 11 en lugar de Ubuntu. Debian es un sistema operativo basado en Linux muy utilizado en servidores y dispositivos insertados, y es conocido por ser más ligero que otros sistemas operativos, así como por su estabilidad, seguridad y gran compatibilidad del hardware.

El uso de Debian como base para nuestro software de sensor ayuda a reducir el número de paquetes instalados en los sensores, lo que aumenta la eficacia y la seguridad de los sistemas.

Debido al cambio del sistema operativo, la actualización del software de la versión heredada a la versión 23.2.0 puede ser más larga y más pesada de lo habitual.

Para obtener más información, consulte Hacer copia de seguridad y restaurar sensores de red OT desde la consola del sensor y Actualizar el software de supervisión OT de Defender para IoT.

El usuario con privilegios predeterminado ahora es administrador en lugar de usuario de soporte técnico

A partir de la versión 23.2.0, el usuario con privilegios predeterminado instalado con las nuevas instalaciones del sensor OT es el usuario administrador en lugar del usuario de soporte técnico.

Por ejemplo, use el usuario administrador con privilegios en los escenarios siguientes:

Conexión a un nuevo sensor por primera vez después de la instalación. Para más información, consulte Configuración y activación de un sensor de OT.

Uso de la CLI de Defender para IoT. Para más información, consulte Uso de comandos de la CLI de Defender para IoT.

Acceso a la página Soporte técnico del sensor.

Importante

Si va a actualizar el software del sensor desde una versión anterior a la versión 23.2.0, el usuario de soporte técnico con privilegios cambia automáticamente de nombre a administrador. Si ha guardado sus credenciales de soporte técnico, como en los scripts de la CLI, debe actualizar los scripts para usar el nuevo usuario administrador en su lugar.

El usuario de soporte técnico heredado está disponible y solo se admite en versiones anteriores a la 23.2.0.

Para obtener más información, consulte Usuarios y roles locales para la supervisión de OT con Defender para IoT.

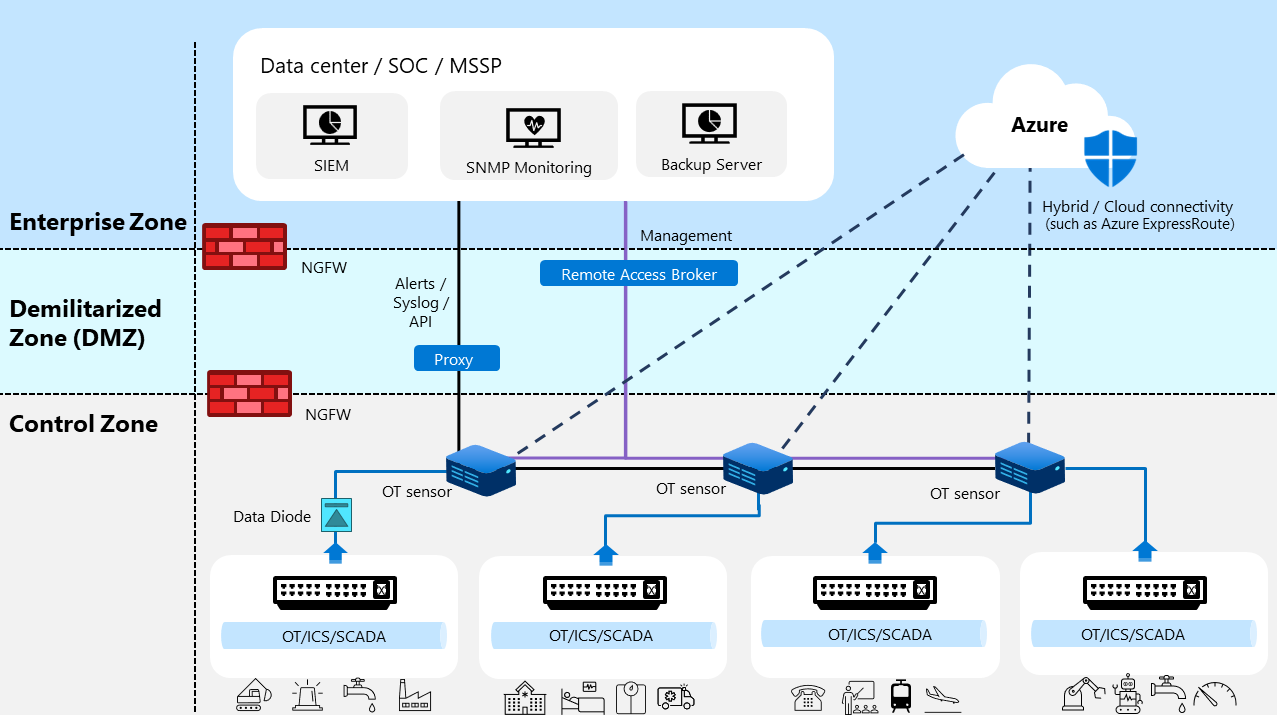

Nueva arquitectura para compatibilidad híbrida y desconectada

Las redes híbridas y desconectadas son comunes en muchos sectores, como el de la administración pública, los servicios financieros o la fabricación industrial. Las redes desconectadas están separadas físicamente de otras redes externas no seguras, como las redes empresariales o Internet, y son menos vulnerables a los ciberataques. Sin embargo, las redes desconectadas todavía no son completamente seguras, se pueden vulnerar y deben protegerse y supervisarse cuidadosamente.

Defender para IoT ahora proporciona nuevas instrucciones para conectar y supervisar redes híbridas y desconectadas. La nueva guía de arquitectura está diseñada para agregar eficiencia, seguridad y confiabilidad a las operaciones de SOC, con menos componentes para mantener y solucionar problemas. La tecnología de sensor usada en la nueva arquitectura permite el procesamiento local que mantiene los datos dentro de su propia red, lo que reduce la necesidad de recursos en la nube y mejora el rendimiento.

En la imagen siguiente se muestra una arquitectura de alto nivel de ejemplo de nuestras recomendaciones para supervisar y mantener sistemas Defender para IoT, donde cada sensor de OT se conecta a varios sistemas de administración de seguridad en la nube o en el entorno local.

En esta imagen de ejemplo, la comunicación de alertas, los mensajes de syslog y las API se muestran en una línea negra continua. La comunicación de administración local se muestra en una línea continua morada y la comunicación de administración híbrida o en la nube se muestra en una línea de puntos negra.

Se recomienda a los clientes existentes que usen actualmente una consola de administración local para administrar los sensores OT que sigan la guía de arquitectura actualizada.

Para obtener más información, consulte Implementación de la administración de sensores de OT híbridos o con disponibilidad inalámbrica.

Retirada de la consola de administración local

La consola de administración local heredada no podrá descargarse a partir del 1 de enero de 2025. Se recomienda realizar la transición a la nueva arquitectura mediante el espectro completo de API locales y en la nube antes de esta fecha.

Las versiones del sensor publicadas después del 1 de enero de 2025 no podrán administrarse mediante una consola de administración local.

Las versiones de software de sensor publicadas entre el 1 de enero de 2024 y el 1 de enero de 2025 seguirán admitiendo una versión de la consola de administración local.

Los sensores desconectados que no se pueden conectar a la nube se pueden administrar directamente a través de la consola del sensor o mediante las API de REST.

Para más información, vea:

- Transición desde una consola de administración local heredada

- Control de versiones y compatibilidad con versiones de software locales

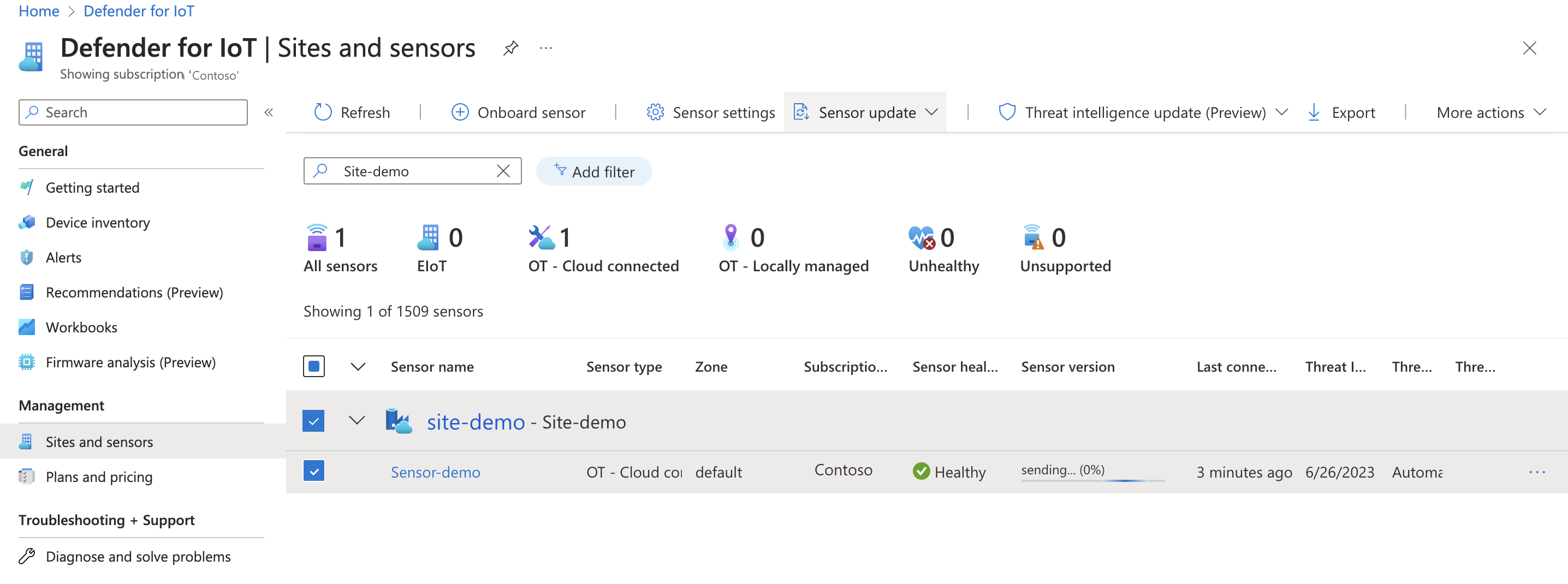

Estados en directo de actualizaciones de sensor en la nube

Al ejecutar una actualización del sensor desde Azure Portal, aparece una nueva barra de progreso en la columna Versión del sensor durante el proceso de actualización. A medida que avanza la actualización, la barra muestra el porcentaje de la actualización completada, lo que indica que el proceso está en curso, no está bloqueado ni se ha producido un error. Por ejemplo:

Para obtener más información, consulte Actualización del software de supervisión de OT de Defender para IoT.

Registros de alerta simplificados en la tabla SecurityAlert

Al integrar con Microsoft Sentinel, la tabla SecurityAlert de Microsoft Sentinel ahora solo se actualiza inmediatamente para los cambios en el estado y la gravedad de la alerta. Otros cambios en las alertas, como la última detección de una alerta existente, se agregan en varias horas y muestran solo el último cambio realizado.

Para obtener más información, consulte Descripción de varios registros por alerta.

noviembre de 2023

| Área de servicio | Actualizaciones |

|---|---|

| Redes IoT de Enterprise | La protección de IoT empresarial ya se incluye en las licencias de seguridad de Microsoft 365 E5 y E5 |

| Redes de OT | Guía actualizada sobre la integración de la pila de seguridad |

La protección de IoT empresarial ya se incluye en las licencias de seguridad de Microsoft 365 E5 y E5

La seguridad de IoT empresarial (EIoT) con Defender para IoT detecta dispositivos IoT no administrados y también proporciona un valor de seguridad añadido, incluida la supervisión continua, las evaluaciones de vulnerabilidades y las recomendaciones personalizadas diseñadas específicamente para dispositivos IoT empresariales. Integrada perfectamente con Microsoft Defender XDR, la administración de vulnerabilidades de Microsoft Defender y Microsoft Defender para punto de conexión en el portal de Microsoft Defender, garantiza un enfoque holístico para proteger la red de una organización.

La supervisión de IoT empresarial de Defender para IoT ahora se admite automáticamente como parte de los planes de seguridad de Microsoft 365 E5 (ME5) y E5, que abarcan hasta cinco dispositivos por licencia de usuario. Por ejemplo, si su organización posee 500 licencias ME5, puede usar Defender para IoT para supervisar hasta 2500 dispositivos de IoT empresarial. Esta integración representa un salto significativo para el refuerzo del ecosistema de IoT dentro del entorno de Microsoft 365.

Los clientes que tienen planes de seguridad ME5 o E5, pero aún no usan Defender para IoT para sus dispositivos de IoT empresarial deben activar el soporte en el portal de Microsoft Defender.

Los nuevos clientes sin un plan de seguridad ME5 o E5 pueden comprar una licencia independiente, Microsoft Defender para IoT - Licencia para dispositivos EIoT - Complemento, como un complemento de Microsoft Defender para punto de conexión P2. Compre licencias independientes en el centro de administración de Microsoft.

Los clientes existentes con los planes heredados de IoT empresarial y los planes de seguridad ME5/E5 realizan el cambio automáticamente al nuevo método de licencias. La supervisión de IoT empresarial ahora se incluye en su licencia, sin ningún cargo adicional y sin ninguna intervención por su parte.

Los clientes con planes heredados de IoT empresarial y sin planes de seguridad ME5/E5 pueden seguir usando sus planes existentes hasta que expiren.

Las licencias de prueba están disponibles para los clientes de Defender para punto de conexión P2 como licencias independientes. Las licencias de prueba admiten el 100 dispositivos.

Para más información, vea:

- Protección de dispositivos IoT de la empresa

- Habilitar la seguridad de IoT empresarial con Defender para punto de conexión

- Facturación de la suscripción a Defender para IoT

- Planes y precios de Microsoft Defender para IoT

- Blog: La seguridad de IoT empresarial con Defender para IoT ya se incluye en los planes de seguridad de Microsoft 365 E5 y E5

Guía actualizada sobre la integración de la pila de seguridad

Defender para IoT está actualizando sus integraciones de la pila de seguridad para mejorar la solidez general, la escalabilidad y la facilidad de mantenimiento de varias soluciones de seguridad.

Si va a integrar la solución de seguridad con sistemas basados en la nube, se recomienda usar conectores de datos a través de Microsoft Sentinel. En el caso de las integraciones locales, se recomienda configurar el sensor de OT para reenviar eventos de syslog o usar las API de Defender para IoT.

Las integraciones heredadas de Aruba ClearPass, Palo Alto Panorama y Splunk se admiten hasta octubre de 2024 con la versión 23.1.3 del sensor y no se admitirán en las próximas versiones principales de software.

Para los clientes que usan métodos de integración heredados, se recomienda mover las integraciones a los nuevos métodos recomendados. Para más información, consulte:

- Integración de ClearPass con Microsoft Defender para IoT

- Integración de Palo Alto con Microsoft Defender para IoT

- Integración de Splunk con Microsoft Defender para IoT

- Integraciones con servicios de Microsoft y asociados

Septiembre de 2023

| Área de servicio | Actualizaciones |

|---|---|

| Redes de OT |

Versión 23.1.3: - Solución de problemas de conectividad del sensor de OT - Acceso a la escala de tiempo de eventos para los usuarios de solo lectura del sensor de OT |

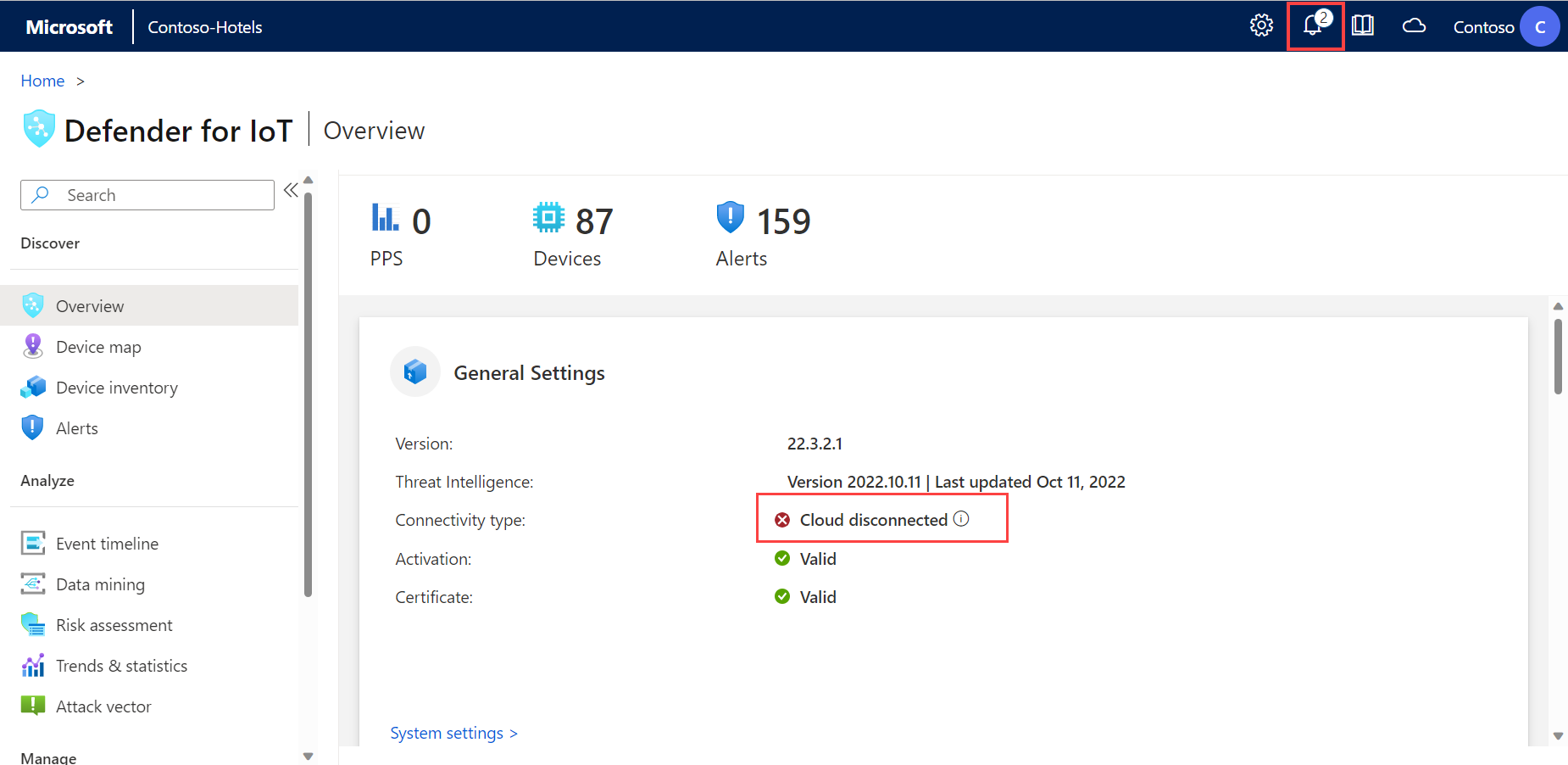

Solución de problemas de conectividad del sensor de OT

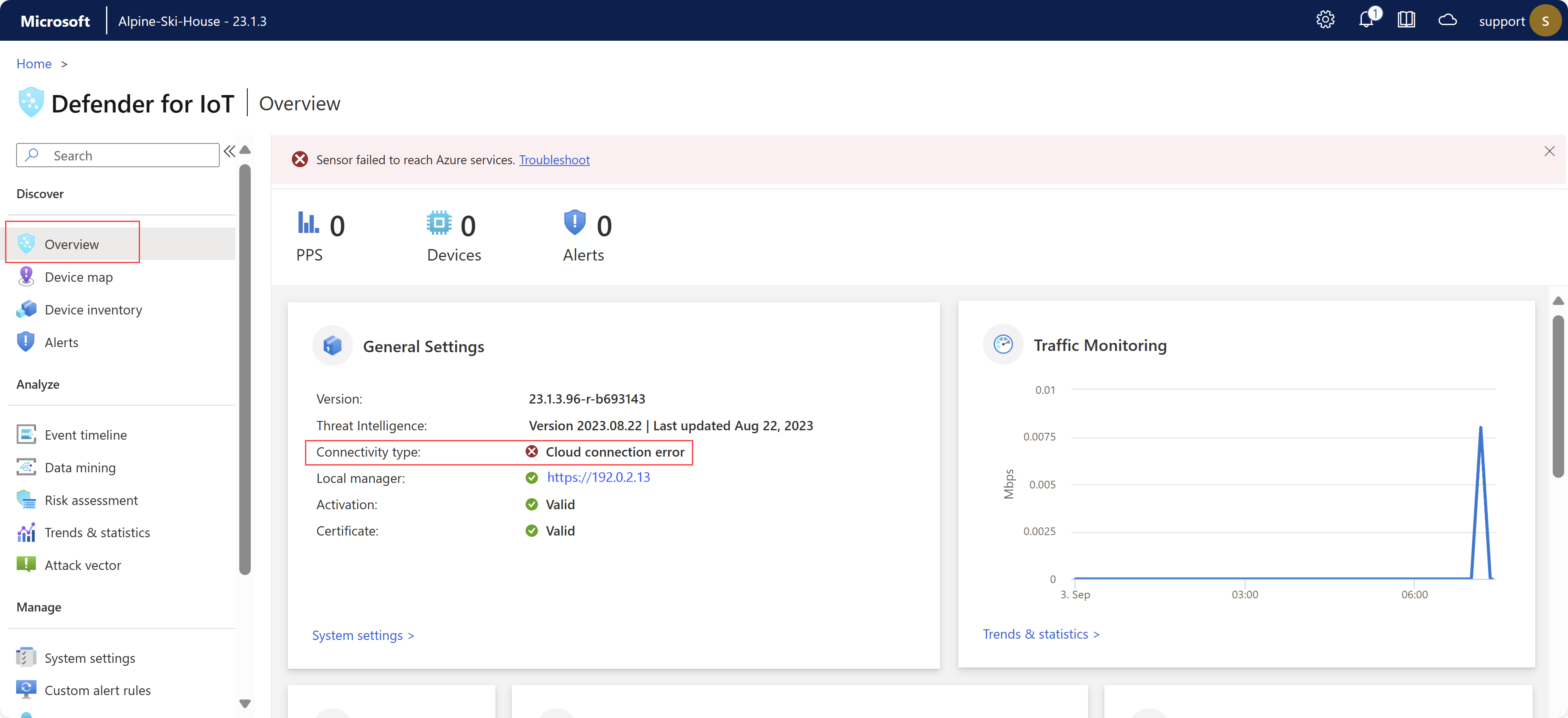

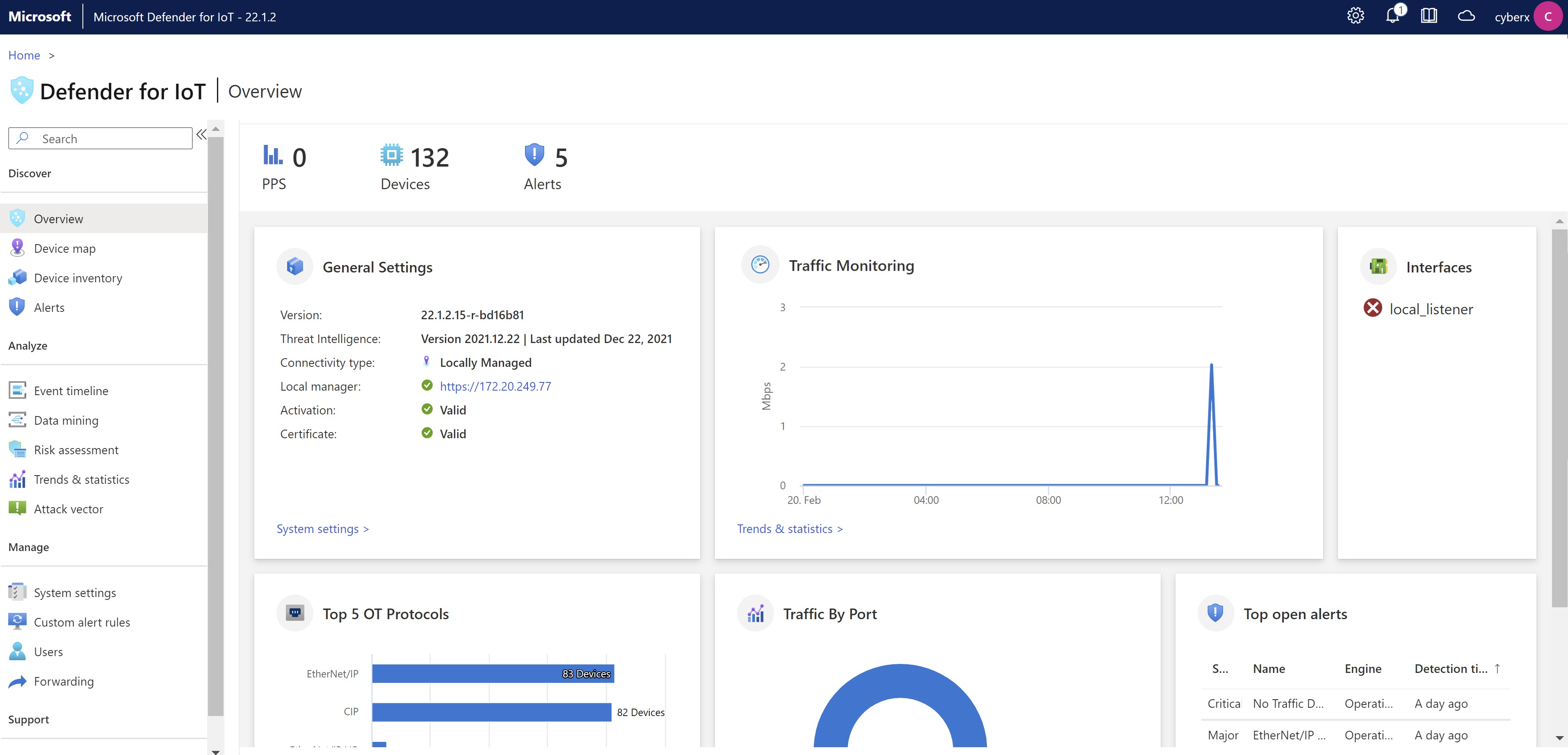

A partir de la versión 23.1.3, los sensores de OT le ayudarán automáticamente a solucionar problemas de conectividad con Azure Portal. Si un sensor administrado en la nube no está conectado, se indica un error en Azure Portal, en la página Sitios y sensores y en la página Información general del sensor.

Por ejemplo:

En el sensor, realice una de las siguientes acciones para abrir el panel Solución de problemas de conectividad en la nube, en el que se proporcionan detalles sobre los problemas de conectividad y los pasos de mitigación:

- En la parte superior de la página Información general, seleccione el vínculo Solucionar problemas.

- Seleccione Configuración del sistema> Administración de sensores >Estado y solución de problemas> Solución de problemas de conectividad a la nube

Para más información, vea Comprobación del sensor: problemas de conectividad en la nube.

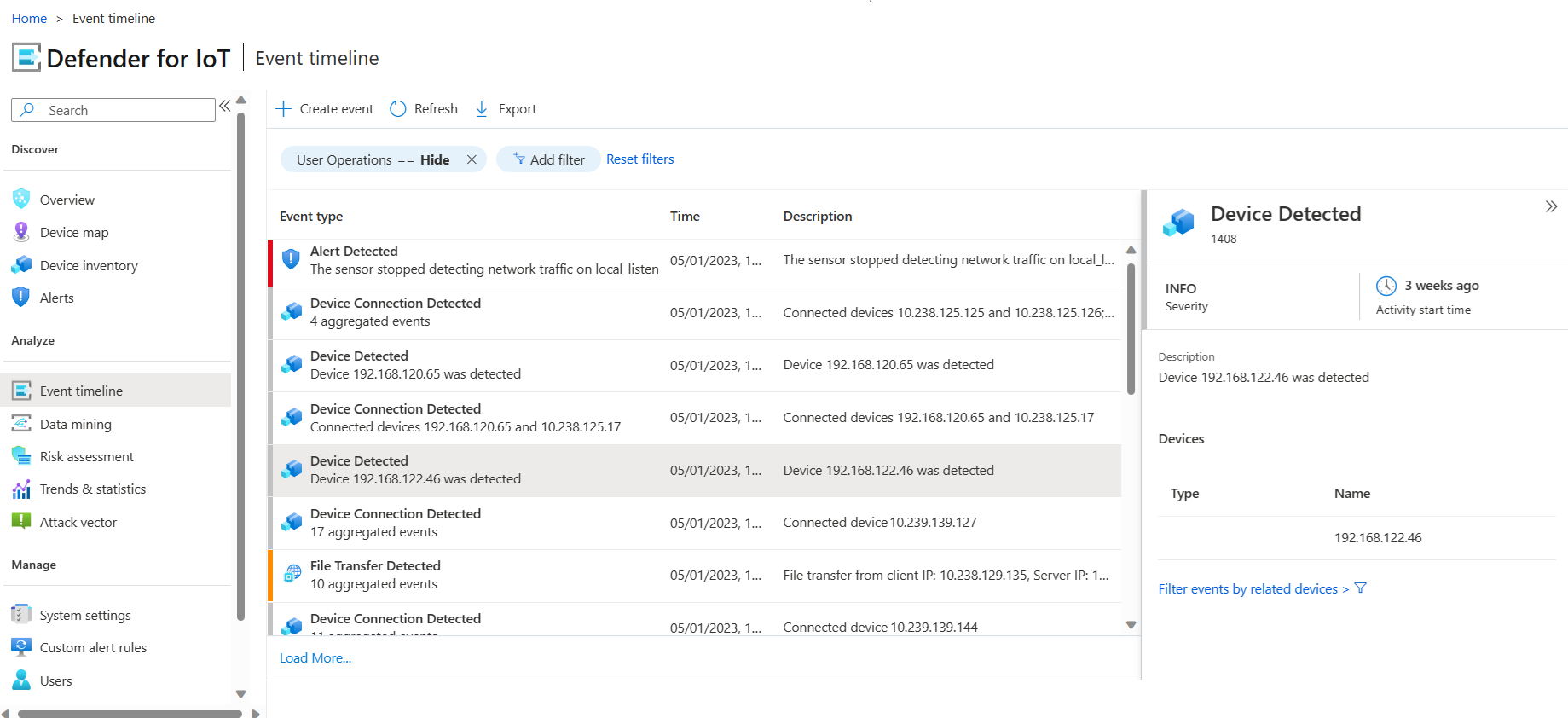

Acceso a la escala de tiempo de eventos para los usuarios de solo lectura del sensor de OT

A partir de la versión 23.1.3, los usuarios de solo lectura del sensor de OT pueden ver la página Escala de tiempo de eventos. Por ejemplo:

Para más información, vea:

- Supervise la red y la actividad del sensor con la escala de tiempo de eventos

- Usuarios y roles locales para la supervisión de OT con Defender para IoT

Agosto de 2023

| Área de servicio | Actualizaciones |

|---|---|

| Redes de OT | Los CV de Defender para IoT se alinean con CVSS v3 |

Los CV de Defender para IoT se alinean con CVSS v3

Las puntuaciones CVE que se muestran en el sensor OT y en el Azure Portal están alineadas con la base de datos de vulnerabilidades nacional (NVD) y, a partir de la actualización de inteligencia sobre amenazas de agosto de Defender para IoT, se muestran las puntuaciones de CVSS v3 si son pertinentes. Si no hay ninguna puntuación de CVSS v3 relevante, se muestra la puntuación de CVSS v2 en su lugar.

Vea los datos CVE del Azure Portal, ya sea en la pestaña Vulnerabilidades de los detalles del dispositivo de Defender para IoT, con recursos disponibles con la solución Microsoft Sentinel o en una consulta de minería de datos en el sensor de OT. Para más información, consulte:

- Mantenimiento de paquetes de inteligencia sobre amenazas en sensores de red de OT

- Visualización de los detalles completos del dispositivo

- Tutorial: investigación y detección de amenazas para dispositivos IoT con Microsoft Sentinel

- Creación de consultas de minería de datos

Julio de 2023

| Área de servicio | Actualizaciones |

|---|---|

| Redes de OT |

Versión 23.1.2: - Mejoras en la instalación y configuración del sensor OT - Analice y ajuste su implantación - Configuración de interfaces supervisadas a través de la GUI del sensor - Usuarios con privilegios simplificados Migración a licencias basadas en sitio |

Mejoras en la instalación y configuración del sensor de OT

En la versión 23.1.2, hemos actualizado los asistentes de instalación y configuración del sensor de OT para que sean más rápidos y fáciles de usar. Las actualizaciones incluyen:

Asistente para instalación: Si está instalando software en sus propias máquinas físicas o virtuales, el asistente de instalación de Linux ahora va directamente a través del proceso de instalación sin requerir ninguna entrada o detalles de su parte.

Puede watch la instalación se ejecuta desde una estación de trabajo de implementación, pero también puede optar por instalar el software sin usar un teclado o una pantalla y permitir que la instalación se ejecute automáticamente. Cuando haya terminado, acceda al sensor desde el explorador mediante la dirección IP predeterminada.

La instalación usa valores predeterminados para la configuración de red. Ajuste esta configuración después, ya sea en la CLI como antes o en un asistente nuevo basado en explorador.

Todos los sensores se instalan con un usuario y una contraseña de soporte técnico predeterminados. Cambie la contraseña predeterminada inmediatamente con el primer inicio de sesión.

Configurar la configuración inicial en el explorador: después de instalar el software y configurar las opciones de red iniciales, continúe con el mismo asistente basado en explorador para activar el sensor y definir la configuración del certificado SSL/TLS.

Para obtener más información, consulte Instalación y configuración del sensor de OT y Configuración y activación del sensor de OT.

Análisis y ajuste de la implementación

conjuntoDespués de completar la instalación y la configuración inicial, analice el tráfico que el sensor detecta de forma predeterminada desde la configuración del sensor. En el sensor, seleccione Configuración del sensor>Básico>Implementación para analizar las detecciones actuales.

Es posible que tenga que ajustar la implementación, como cambiar la ubicación del sensor en la red o comprobar que las interfaces de supervisión están conectadas correctamente. Seleccione Analizar de nuevo después de realizar los cambios para ver el estado de supervisión actualizado.

Para obtener más información, consulte Analyze your workload (Análisis de la carga de trabajo).

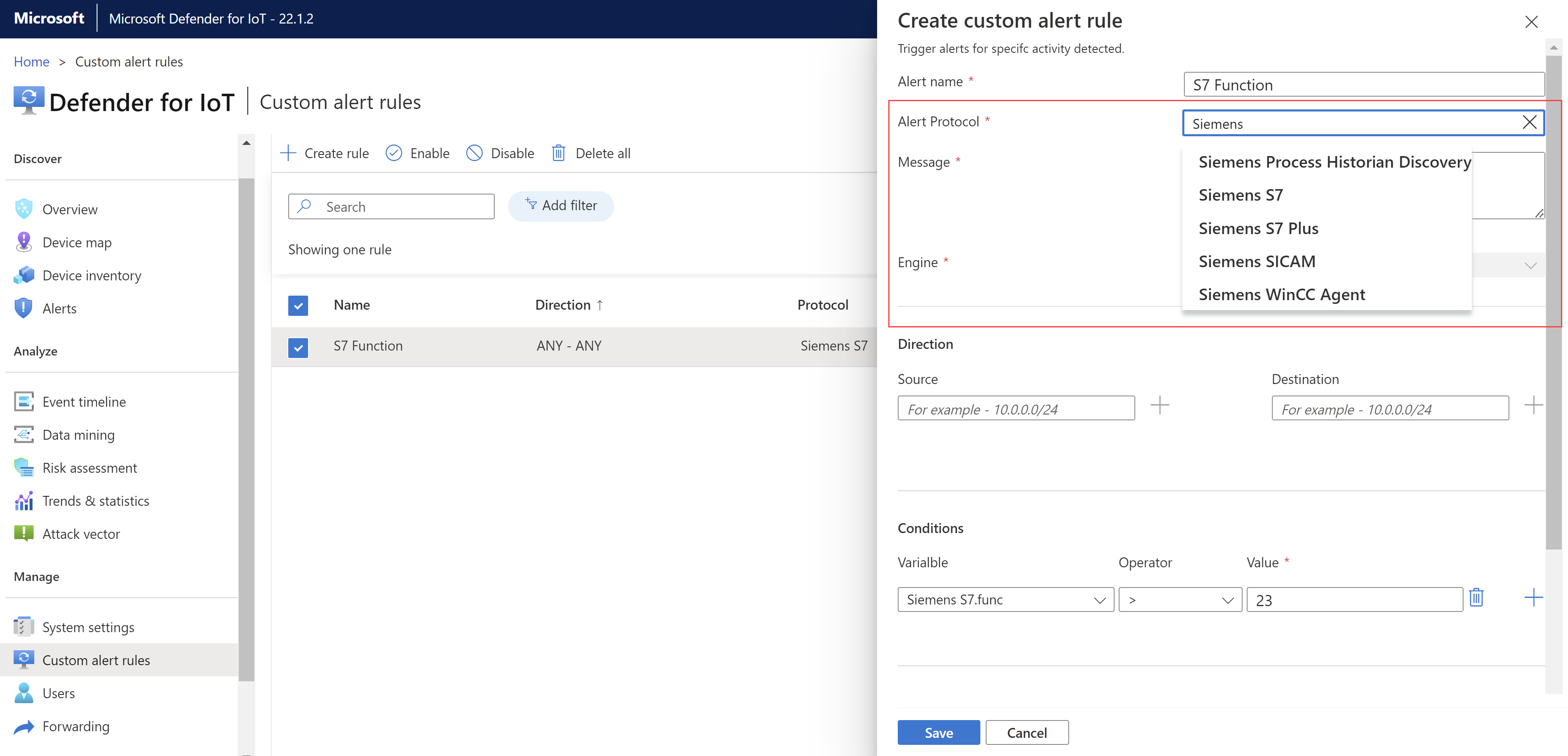

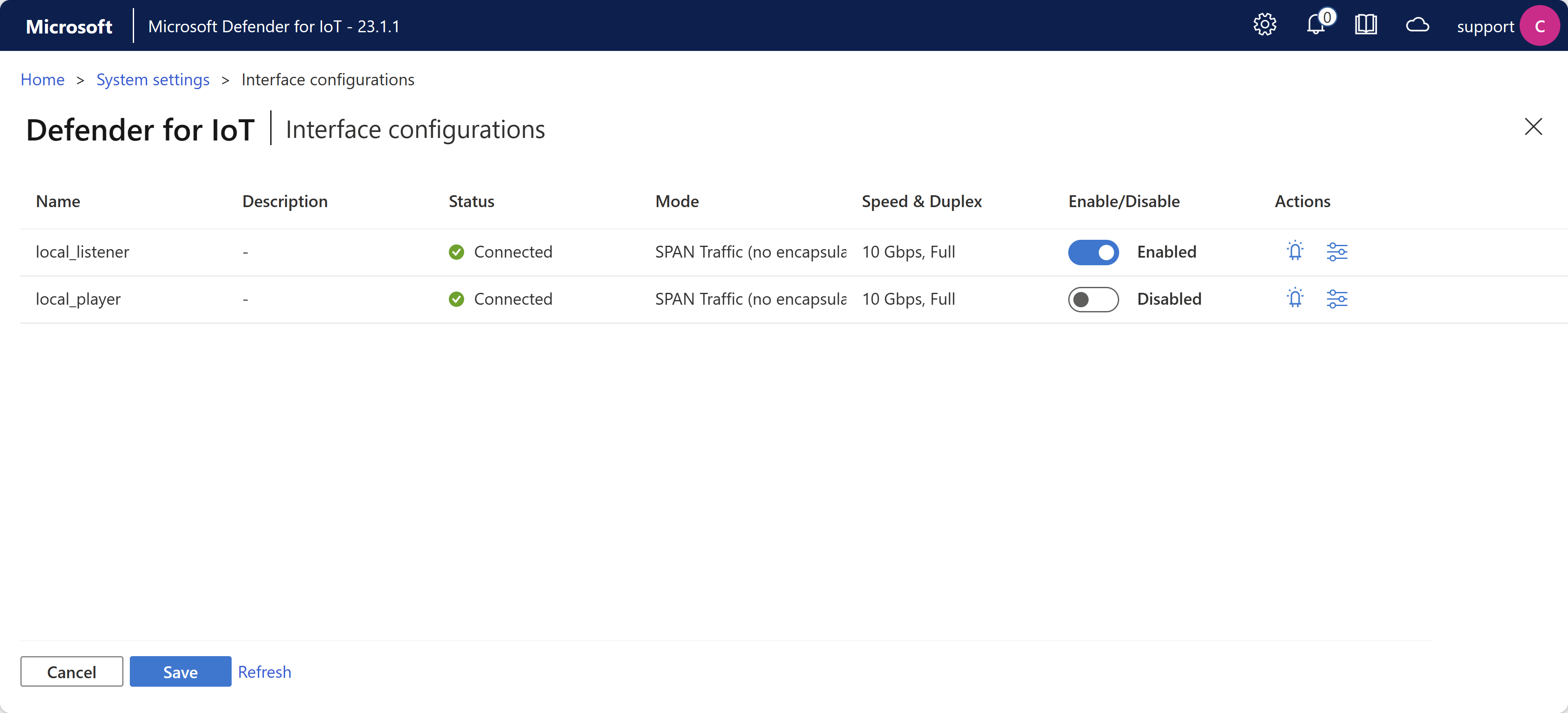

Configuración de interfaces supervisadas a través de la GUI del sensor

Si desea modificar las interfaces utilizadas para supervisar su tráfico después de la configuración inicial del sensor, ahora puede utilizar el nuevo sensor Configuración del sensor>Configuración de la interfase para actualizar su configuración en lugar del asistente de Linux al que se accede por CLI. Por ejemplo:

En la página Configuraciones de interfaz se muestran las mismas opciones que la pestaña Configuraciones de interfaz del Asistente para la instalación inicial.

Para obtener más información, consulte Actualización de las interfaces de supervisión de un sensor (configurar ERSPAN).

Usuarios con privilegios simplificados

En las nuevas instalaciones de sensor de la versión 23.1.2, solo el usuario de soporte técnico con privilegios está disponible de forma predeterminada. Los usuarios de cyberx y cyberx_host están disponibles, pero están deshabilitados de forma predeterminada. Si necesita usar estos usuarios, como el acceso de la CLI de Defender para IoT, cambie la contraseña de usuario.

En los sensores que se han actualizado de versiones anteriores a 23.1.2, los usuarios cyberx y cyberx_host permanecen habilitados como antes.

Sugerencia

Para ejecutar comandos de la CLI que solo están disponibles para los usuarios cyberx o cyberx_host cuando se ha iniciado sesión como usuario de soporte técnico, asegúrese de acceder primero a la raíz del sistema del equipo host. Para obtener más información, consulte Acceso a la raíz del sistema como usuario administrador.

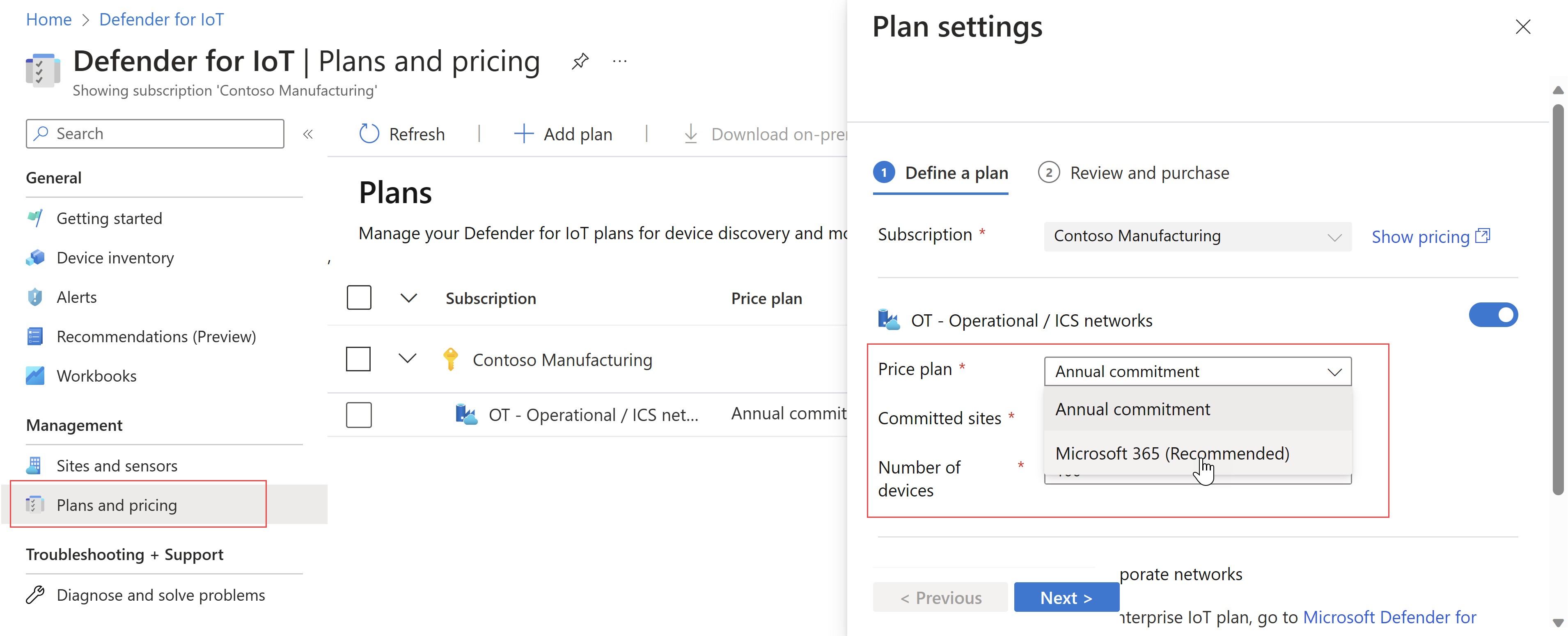

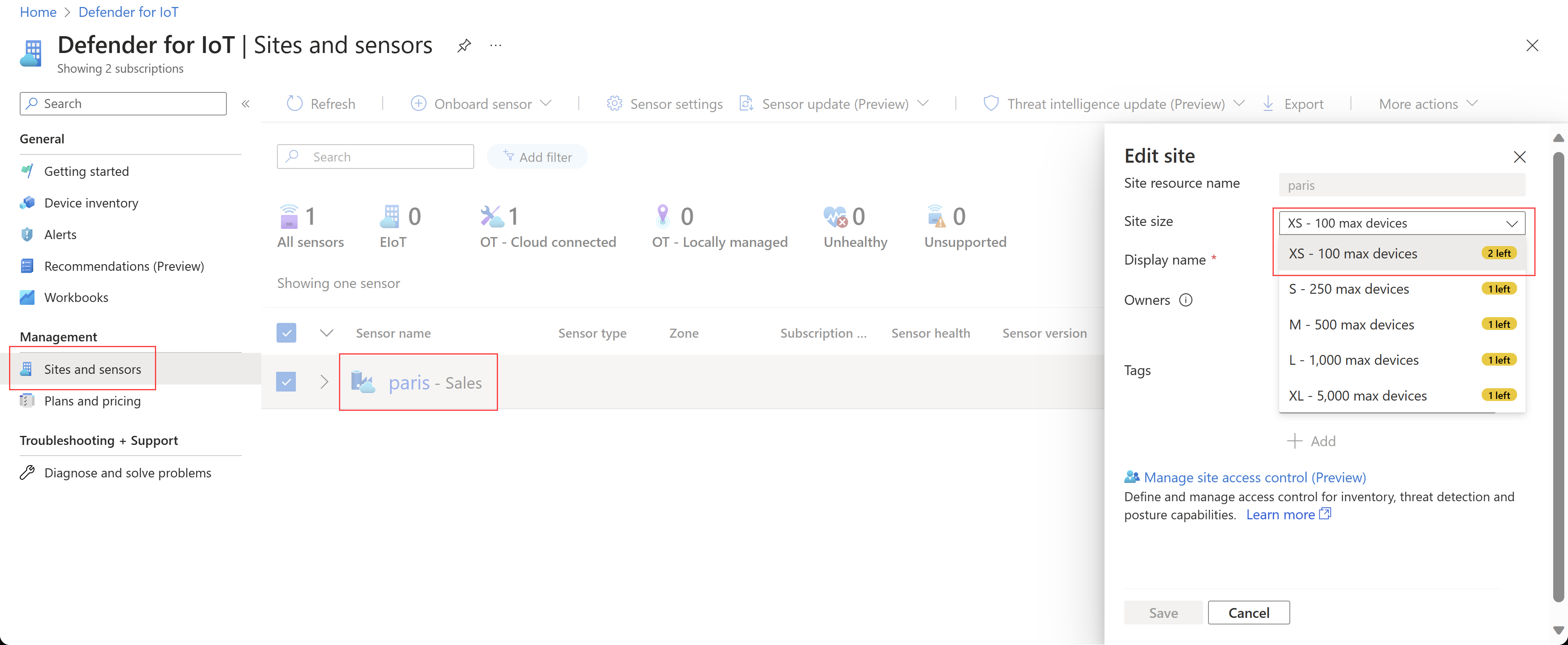

Migración a licencias basadas en sitio

Los clientes existentes ahora pueden migrar sus planes de compra heredados de Defender para IoT a un plan de Microsoft 365, basado en licencias de Microsoft 365 basadas en el sitio.

En la página Planes y precios, edite el plan y seleccione el plan de Microsoft 365 en lugar de su plan mensual o anual actual. Por ejemplo:

Asegúrese de editar los sitios pertinentes para que coincidan con los tamaños de sitio con licencia reciente. Por ejemplo:

Para más información, consulte Migración desde un plan de OT heredado y facturación de suscripciones de Defender para IoT.

Junio de 2023

| Área de servicio | Actualizaciones |

|---|---|

| Redes de OT |

Planes de OT facturados por licencias basadas en sitio Recomendaciones de seguridad para redes OT para contraseñas inseguras y CVE críticos |

Planes de OT facturados por licencias basadas en sitio

A partir del 1 de junio de 2023, las licencias de Microsoft Defender para IoT para la supervisión de OT solo están disponibles para su compra en el Centro de administración de Microsoft 365.

Las licencias están disponibles para sitios individuales, en función de los tamaños de esos respectivos sitios. También hay disponible una licencia de prueba, que cubre un tamaño de sitio grande durante 60 días.

Cualquier compra de licencias adicionales se actualiza automáticamente en el plan de OT en Azure Portal.

Al incorporar un nuevo sensor, ahora se le pedirá que asigne el sensor a un sitio basado en los tamaños de sitio con licencia.

Los clientes existentes pueden seguir usando cualquier plan de OT heredado ya incorporado a una suscripción de Azure, sin cambios en la funcionalidad. Sin embargo, no puede agregar un nuevo plan a una nueva suscripción sin una licencia correspondiente del Centro de administración de Microsoft 365.

Sugerencia

Un sitio de Defender para IoT es una ubicación física, como una instalación, un campus, un edificio de oficinas, un hospital, una plataforma, etc. Cada sitio puede contener cualquier número de sensores de red, que identifican los dispositivos a través del tráfico de red detectado.

Para más información, consulte:

- Facturación de la suscripción a Defender para IoT

- Comenzar una evaluación gratuita de Microsoft Defender para IoT

- Administración de planes de OT en suscripciones de Azure

- Incorporación de sensores de OT a Defender para IoT

Recomendaciones de seguridad para redes OT para contraseñas inseguras y CVE críticos

Defender para IoT ahora proporciona recomendaciones de seguridad para contraseñas inseguras y CVE críticos para ayudar a los clientes a administrar su postura de seguridad de red OT/IoT.

Puedes ver las siguientes nuevas recomendaciones de seguridad en Azure Portal para los dispositivos detectados en tus redes:

Asegure tus dispositivos vulnerables: los dispositivos con esta recomendación se encuentran con una o más vulnerabilidades de gravedad crítica. Se recomienda seguir los pasos indicados por el proveedor del dispositivo o CISA (Agencia de infraestructura y de ciberseguridad).

Establece una contraseña segura para los dispositivos a los que les falta autenticación: los dispositivos con esta recomendación se encuentran sin autenticación según los inicios de sesión exitosos. Se recomienda que habilites la autenticación y que establezcas una contraseña más segura con una longitud y complejidad mínimas.

Establece una contraseña más segura con una longitud y complejidad mínimas: los dispositivos con esta recomendación se encuentran con contraseñas débiles según los inicios de sesión correctos. Se recomienda que cambies la contraseña del dispositivo a una contraseña más segura con una longitud y complejidad mínimas.

Para obtener más información, consulta Recomendaciones de seguridad admitidas.

Mayo de 2023

| Área de servicio | Actualizaciones |

|---|---|

| Redes de OT |

Versión del sensor 22.3.9: - Supervisión y compatibilidad mejoradas con los registros del sensor de OT Versiones 22.3.x y posteriores del sensor: - Configuración de Active Directory y NTP en Azure Portal |

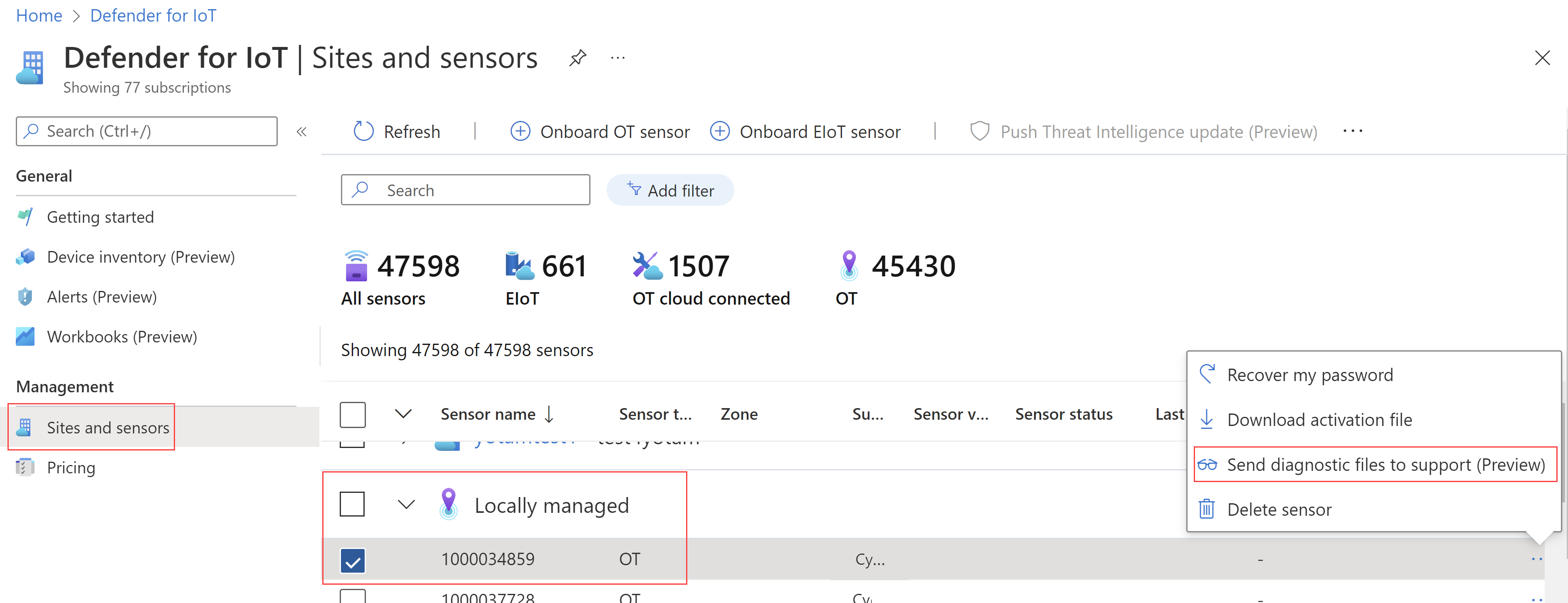

Supervisión y compatibilidad mejoradas con los registros del sensor de OT

En la versión 22.3.9, hemos agregado una nueva funcionalidad para recopilar registros del sensor de OT a través de un nuevo punto de conexión. Los datos adicionales nos ayudan a solucionar problemas de los clientes, lo que proporciona tiempos de respuesta más rápidos y soluciones y recomendaciones más específicas. El nuevo punto de conexión se ha agregado a nuestra lista de puntos de conexión necesarios que conectan los sensores de OT a Azure.

Después de actualizar los sensores de OT, descargue la lista más reciente de puntos de conexión y asegúrese de que los sensores puedan acceder a todos los puntos de conexión enumerados.

Para más información, consulte:

- Actualización del software de supervisión de OT de Defender para IoT

- Implementación y acceso del sensor

Configuración de Active Directory y NTP en Azure Portal

Ahora puede configurar Active Directory y NTP para los sensores de OT de forma remota desde la página Sitios y sensores de Azure Portal. Esta configuración está disponible para las versiones 22.3.x y posteriores del sensor de OT.

Para obtener más información, consulte Referencia de configuración del sensor.

abril de 2023

| Área de servicio | Actualizaciones |

|---|---|

| Documentación | Guías de implementación de un extremo a otro |

| Redes de OT |

Versión del sensor 22.3.8: - Compatibilidad con proxy para certificados SSL/TLS de cliente - Enriquezca los datos de estaciones de trabajo y servidores Windows con un script local (Vista previa pública) - Notificaciones de SO resueltas automáticamente - Mejora de la interfaz de usuario al cargar certificados SSL/TLS |

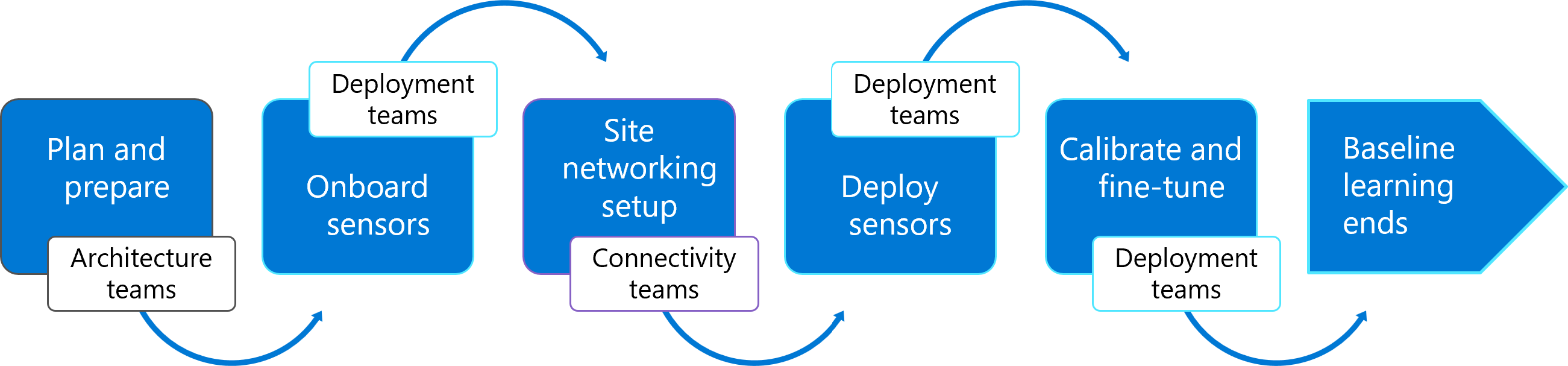

Guías de implementación de un extremo a otro

La documentación de Defender para IoT ahora incluye una nueva sección Implementación, con un conjunto completo de guías de implementación para los escenarios siguientes:

- Implementación estándar para la supervisión de OT

- Implementación con disponibilidad de aire para la supervisión de OT con una administración de sensores local

- Implementación de IoT empresarial

Por ejemplo, la implementación recomendada para la supervisión de OT incluye los pasos siguientes, que se detallan en nuestros nuevos artículos:

Las instrucciones paso a paso de cada sección están diseñadas para ayudar a los clientes a optimizar para el éxito e implementar para Confianza cero. Los elementos de navegación de cada página, incluidos los gráficos de flujo de la parte superior y los vínculos de Pasos siguientes en la parte inferior, indican dónde se encuentra en el proceso, lo que acaba de completar y cuál debe ser el paso siguiente. Por ejemplo:

Para obtener más información, consulte Implementación de Defender para IoT para la supervisión de OT.

Compatibilidad con proxy para certificados SSL/TLS de cliente

Se requiere un certificado SSL/TLS de cliente para los servidores proxy que inspeccionan el tráfico SSL/TLS, como cuando se usan servicios como Zscaler y Palo Alto Prisma. A partir de la versión 22.3.8, puede cargar un certificado de cliente mediante la consola del sensor de OT.

Para obtener más información, vea Configuración de un proxy.

Enriquezca los datos de estaciones de trabajo y servidores Windows con un script local (Vista previa pública)

Use un script local, disponible en la interfaz de usuario del sensor de OT, para enriquecer los datos de servidor y estación de trabajo de Microsoft Windows en el sensor de OT. El script se ejecuta como una utilidad para detectar dispositivos y enriquecer datos, y se puede ejecutar manualmente o mediante herramientas de automatización estándar.

Para obtener más información, consulte Enriquezca los datos de estaciones de trabajo y servidores Windows con un script local.

Notificaciones de SO resueltas automáticamente

Una vez actualizado el sensor de OT a la versión 22.3.8, no se generan nuevas notificaciones de dispositivo para los cambios del sistema operativo. Las notificaciones existentes de cambios del sistema operativo se resuelven automáticamente si no se descartan no se administran en un plazo de 14 días.

Para más información, consulte Respuestas de notificación de dispositivo

Mejoras de la interfaz de usuario al cargar certificados SSL/TLS

La versión 22.3.8 del sensor de OT tiene una página de configuración de certificados SSL/TLS mejorada para definir la configuración del certificado SSL/TLS e implementar un certificado firmado por CA.

Para más información, consulte Administrar los certificados SSL/TLS.

Marzo de 2023

| Área de servicio | Actualizaciones |

|---|---|

| Redes de OT |

Versión del sensor 22.3.6/22.3.7: - Compatibilidad con dispositivos transitorios - Obtenga información sobre el tráfico DNS mediante la configuración de listas de permitidos - Actualizaciones de la retención de datos del dispositivo - Mejoras de la interfaz de usuario al cargar certificados SSL/TLS - Actualizaciones de expiración de archivos de activación - Mejoras de la interfaz de usuario para administrar el inventario de dispositivos - Actualización de la gravedad de todas las alertas de sospecha de actividad malintencionada - Notificaciones de dispositivo resueltas automáticamente La versión 22.3.7 incluye las mismas características que la versión 22.3.6. Si tiene instalada la versión 22.3.6, le recomendamos encarecidamente que actualice a la versión 22.3.7, que también incluye correcciones de errores importantes. Características en la nube: - Nueva experiencia de incidentes de Microsoft Sentinel para Defender para IoT |

Compatibilidad con dispositivos transitorios

Defender para IoT ahora identifica los dispositivos transitorios como un tipo de dispositivo único que representa los dispositivos que se detectaron durante un breve período de tiempo. Se recomienda investigar estos dispositivos cuidadosamente para comprender su impacto en la red.

Para obtener más información, consulte Inventario de dispositivos de Defender para IoT y Administración del inventario de dispositivos desde Azure Portal.

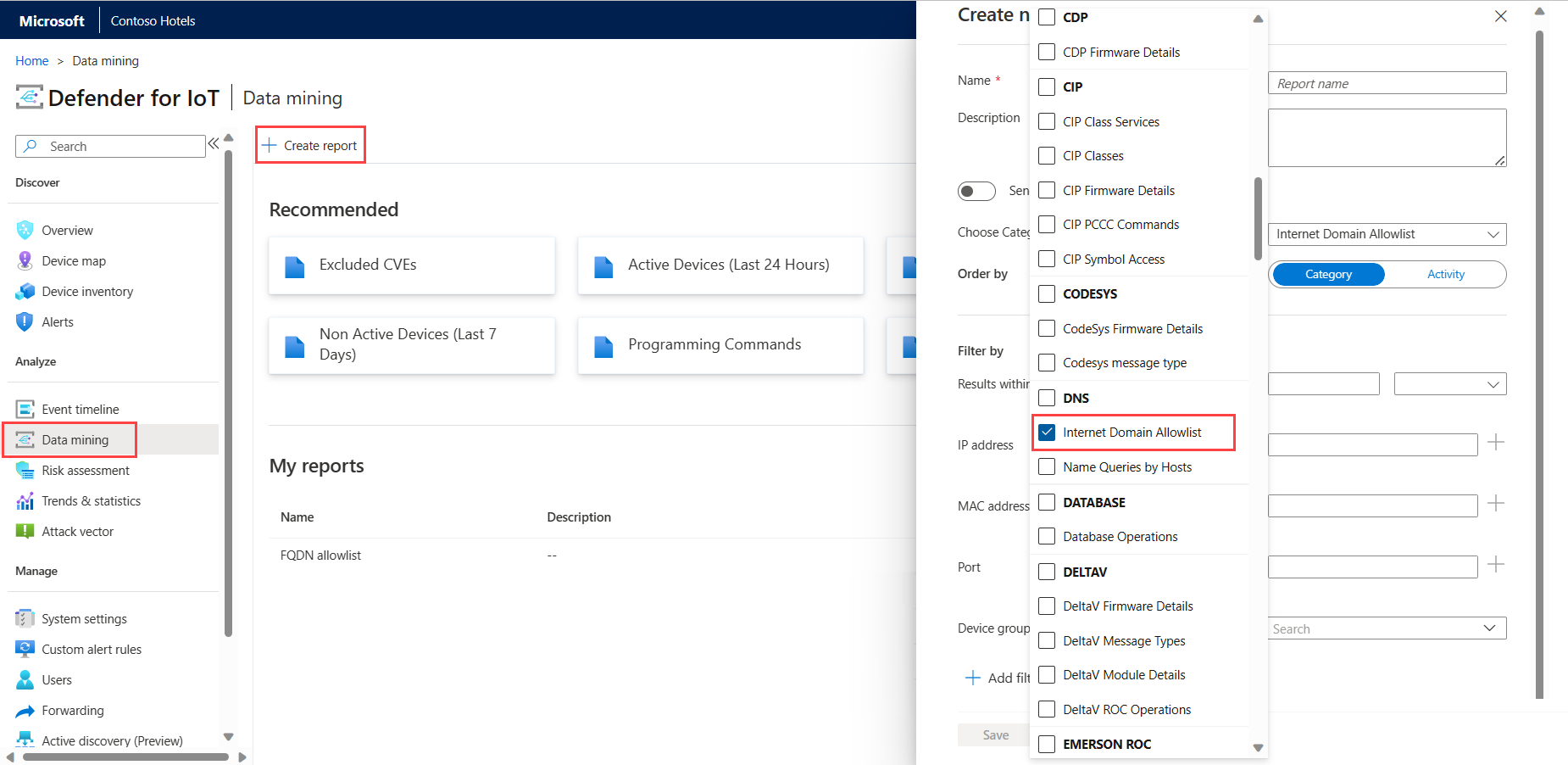

Obtenga información sobre el tráfico DNS mediante la configuración de listas de permitidos

Los usuario de asistencia ahora puede reducir el número de alertas de Internet no autorizadas creando una lista de permitidos de nombres de dominio en el sensor de OT.

Cuando se configura una lista de permitidos de DNS, el sensor comprueba cada intento no autorizado de conectividad a Internet en la lista antes de desencadenar una alerta. Si el FQDN del dominio se incluye en la lista de permitidos, el sensor no desencadena la alerta y permite el tráfico de forma automática.

Todos los usuarios del sensor de OT pueden ver la lista de dominios DNS permitidos y sus direcciones IP resueltas en los informes de minería de datos.

Por ejemplo:

Para obtener más información, consulte Permitir conexiones a Internet en una red de OT y Crear consultas de minería de datos.

Actualizaciones de la retención de datos del dispositivo

El período de retención de datos del dispositivo en el sensor de OT y la consola de administración local se ha actualizado a 90 días a partir de la fecha del valor Última actividad.

Para más información, consulte Períodos de retención de datos del dispositivo

Mejoras de la interfaz de usuario al cargar certificados SSL/TLS

La versión 22.3.6 del sensor de OT tiene una página de configuración de certificados SSL/TLS mejorada para definir la configuración del certificado SSL/TLS e implementar un certificado firmado por CA.

Para más información, consulte Administrar los certificados SSL/TLS.

Actualizaciones de expiración de archivos de activación

Los archivos de activación en sensores de OT administrados localmente ahora permanecen activados siempre que el plan de Defender para IoT esté activo en su suscripción de Azure, al igual que los archivos de activación en los sensores de OT conectados a la nube.

Solo tendrá que actualizar el archivo de activación si va a actualizar un sensor de OT desde una versión reciente o cambiar el modo de administración del sensor, como pasar de administrado localmente a conectado a la nube.

Para más información, consulte Administración de sensores individuales.

Mejoras de la interfaz de usuario para administrar el inventario de dispositivos

Las siguientes mejoras se agregaron al inventario de dispositivos del sensor de OT en la versión 22.3.6:

- Un proceso más suave para editar los detalles del dispositivo en el sensor de OT. Edite los detalles del dispositivo directamente desde la página de inventario del dispositivo de la consola del sensor de OT mediante el nuevo botón Editar de la barra de herramientas de la parte superior de la página.

- El sensor de OT ahora admite la eliminación simultánea de varios dispositivos.

- Los procedimientos para combinar y eliminar dispositivos ahora incluyen mensajes de confirmación que aparecen cuando se ha completado la acción.

Para más información, consulte Administración de dispositivos OT por medio del inventario de consola del sensor.

Actualización de la gravedad de todas las alertas de sospecha de actividad malintencionada

Todas las alertas con la categoría Sospecha de actividad malintencionada ahora tienen una gravedad de Crítica.

Para obtener más información, consulte Alertas del motor de malware.

Notificaciones de dispositivo resueltas automáticamente

A partir de la versión 22.3.6, las notificaciones seleccionadas en la página Mapa del dispositivo del sensor de OT ahora se resuelven automáticamente si no se descartan o se gestionan en un plazo de 14 días.

Una vez actualizada la versión del sensor, ya no aparecerán las notificaciones Dispositivos inactivos y Nuevos dispositivos de OT. Aunque las notificaciones Dispositivos inactivos que quedan antes de la actualización se descartan automáticamente, es posible que todavía tenga notificaciones heredadas Nuevos dispositivos de OT para gestionar. Controle estas notificaciones según sea necesario para quitarlas del sensor.

Para más información, consulte Administrar las notificaciones del dispositivo.

Nueva experiencia de incidentes de Microsoft Sentinel para Defender para IoT

La nueva experiencia de incidentes de Microsoft Sentinel incluye características específicas para los clientes de Defender para IoT. Los analistas de SOC que investigan asuntos relacionados con OT o IoT ya pueden usar las siguientes mejoras en las páginas de detalles de incidentes:

Ver sitios, zonas, y sensores relacionados, y la importancia del dispositivo para comprender mejor el impacto empresarial y la ubicación física de un incidente.

Revisar una escala de tiempo agregada de los dispositivos afectados y los detalles relacionados del dispositivo, en lugar de investigar sobre páginas de detalles de entidades independientes para los dispositivos relacionados.

Revisar los pasos de corrección de alertas de OT directamente en la página de detalles de incidentes.

Para más información, consulte Tutorial: Investigación y detección de amenazas para dispositivos IoT y Navegación e investigación de incidentes en Microsoft Sentinel.

Febrero de 2023

| Área de servicio | Actualizaciones |

|---|---|

| Redes de OT |

Características en la nube: - Microsoft Sentinel: versión 2.0.2 de la solución Microsoft Defender para IoT - Descargar actualizaciones de la página Sitios y sensores (versión preliminar pública) - Disponibilidad general de la página Alertas en Azure Portal - Inventario de dispositivos en Azure Portal - Mejoras de agrupación de inventario de dispositivos (versión preliminar pública) - Inventario centrado en el inventario de dispositivos de Azure (versión preliminar pública) Versión 22.2.3 del sensor: Configuración de los valores del sensor de OT en Azure Portal (versión preliminar pública) |

| Redes IoT de Enterprise | Características en la nube: Disponibilidad general de la página Alertas en Azure Portal |

Microsoft Sentinel: versión 2.0.2 de la solución Microsoft Defender para IoT

La versión 2.0.2 de la solución Microsoft Defender para IoT ya está disponible en el centro de contenido de Microsoft Sentinel, con mejoras en las reglas de análisis para la creación de incidentes, una página de detalles de incidentes mejorada y mejoras de rendimiento para las consultas de reglas de análisis.

Para más información, consulte:

- Tutorial: Investigación y detección de amenazas para dispositivos IoT

- Versiones de la solución Microsoft Defender para IoT en Microsoft Sentinel

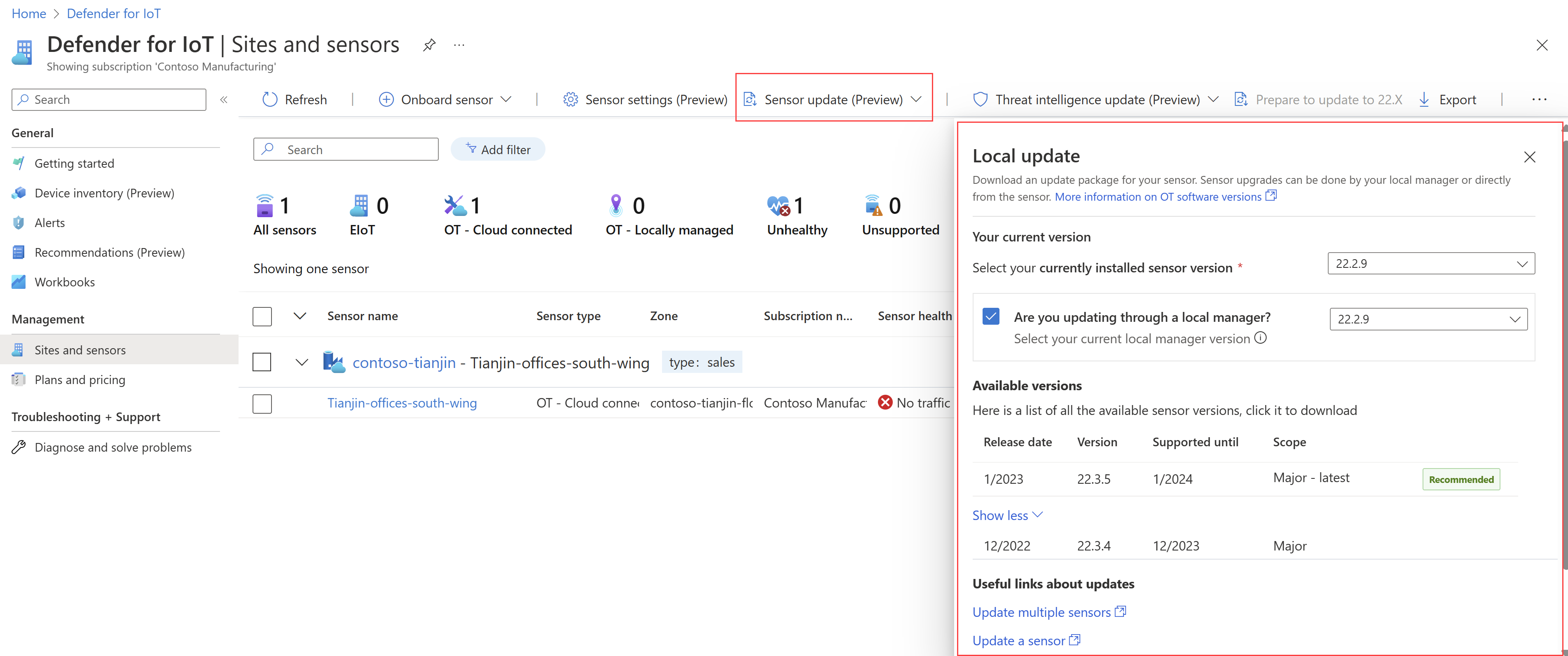

Descargar actualizaciones de la página Sitios y sensores (versión preliminar pública)

Si está ejecutando una actualización de software local en el sensor de OT o en la consola de administración local, la página Sitios y sensores ahora proporciona un nuevo asistente para descargar los paquetes de actualización, al que se accede a través del menú Actualización del sensor (versión preliminar).

Por ejemplo:

Las actualizaciones de inteligencia sobre amenazas también están ahora disponibles solo en la página Sitios y sensores de la opción >Actualización de inteligencia sobre amenazas (versión preliminar).

Los paquetes de actualización de la consola de administración local también están disponibles en la pestaña Comenzar en la>consola de administración local.

Para más información, consulte:

- Actualización del software de supervisión de OT de Defender para IoT

- Actualización de paquetes de inteligencia sobre amenazas

- Versión del software de supervisión de OT

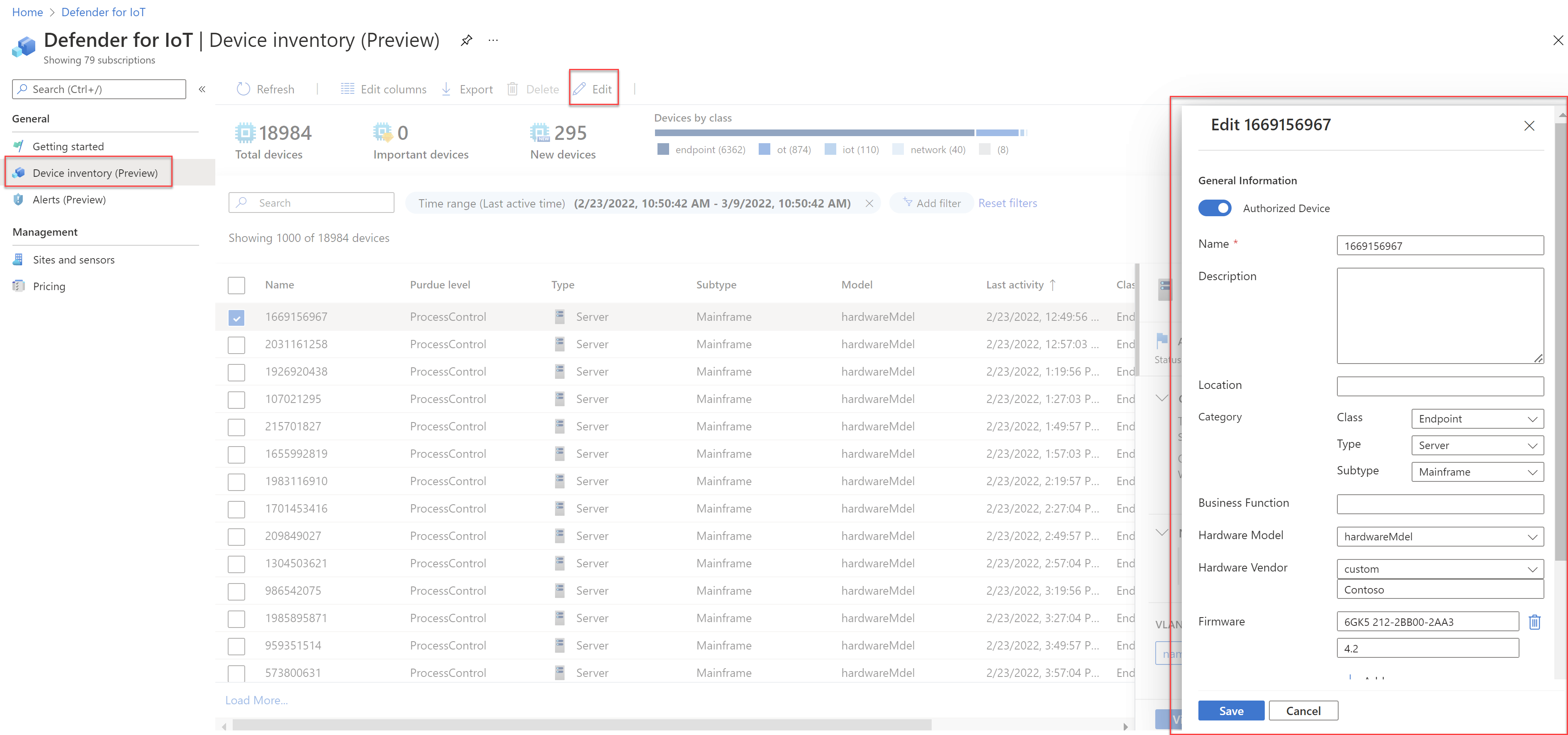

Inventario de dispositivos en Azure Portal

La página Inventario de dispositivos de Azure Portal ahora está disponible con carácter general (GA), lo que proporciona una vista centralizada en todos los dispositivos detectados a escala.

El inventario de dispositivos de Defender para IoT le ayuda a identificar detalles sobre dispositivos específicos, como el fabricante, el tipo, el número de serie, el firmware, etc. La recopilación de detalles sobre los dispositivos ayuda a los equipos a investigar de forma proactiva las vulnerabilidades que pueden poner en peligro los recursos más críticos.

Administre todos los dispositivos IoT/OT mediante la creación de un inventario actualizado que incluya todos los dispositivos administrados y no administrados

Proteja los dispositivos con un enfoque basado en riesgos para identificar riesgos, como revisiones que faltan, vulnerabilidades y prioridades de correcciones basadas en la puntuación de riesgos y el modelado automatizado de amenazas

Actualice el inventario mediante la eliminación de dispositivos irrelevantes y la adición de información específica de la organización para resaltar las preferencias de la organización.

La disponibilidad general del inventario de dispositivos incluye las siguientes mejoras de la interfaz de usuario:

| Mejora | Descripción |

|---|---|

| Mejoras de nivel de cuadrícula |

-

Exportar todo el inventario de dispositivos para revisar sin conexión y comparar notas con los equipos - Eliminar dispositivos irrelevantes que ya no existen o que ya no son funcionales - Combinar dispositivos para ajustar la lista de dispositivos si el sensor ha detectado entidades de red independientes asociadas a un único dispositivo único. un PLC con cuatro tarjetas de red, un portátil con WiFi y una tarjeta de red física, o una sola estación de trabajo con varias tarjetas de red. - Edite las vistas de tabla para reflejar solo los datos que le interese ver |

| Mejoras de nivel de dispositivo | - Edite los detalles del dispositivo anotando detalles contextuales específicos de la organización, como la importancia relativa, las etiquetas descriptivas y la información de la función empresarial |

| Mejoras de filtro y búsqueda |

-

Ejecutar búsquedas profundas en cualquier campo de inventario de dispositivos para encontrar rápidamente los dispositivos que más importan - Filtrar el inventario de dispositivos por cualquier campo. Por ejemplo, filtre por Tipo para identificar dispositivos industriales o campos de hora para determinar los dispositivos activos e inactivos. |

Los controles de seguridad, gobernanza y administración enriquecidos también proporcionan la capacidad de asignar administradores, restringir quién puede combinar, eliminar y editar dispositivos en nombre de un propietario.

Mejoras de agrupación de inventario de dispositivos (versión preliminar pública)

La página Inventario de dispositivos de Azure Portal admite nuevas categorías de agrupación. Ahora puede agrupar el inventario de dispositivos por clase, origen de datos, ubicación, nivel purdue, sitio, tipo, proveedor y zona. Para más información, consulte Ver detalles completos del dispositivo.

Inventario centrado en el inventario de dispositivos de Azure (versión preliminar pública)

La página Inventario de dispositivos de Azure Portal ahora incluye una indicación de ubicación de red para los dispositivos, para ayudar a centrar el inventario de dispositivos en los dispositivos dentro del ámbito de IoT/OT.

Consulte y filtre qué dispositivos se definen como locales o enrutados, según las subredes configuradas. El filtro Ubicación de red está activado de manera predeterminada. Para agregar la columna Ubicación de red, edite las columnas en el inventario del dispositivo. Configure las subredes en Azure Portal o en el sensor de OT. Para más información, consulte:

- Administración del inventario de dispositivos desde Azure Portal

- Configuración de los valores del sensor de OT en Azure Portal

- Ajuste su lista de subredes

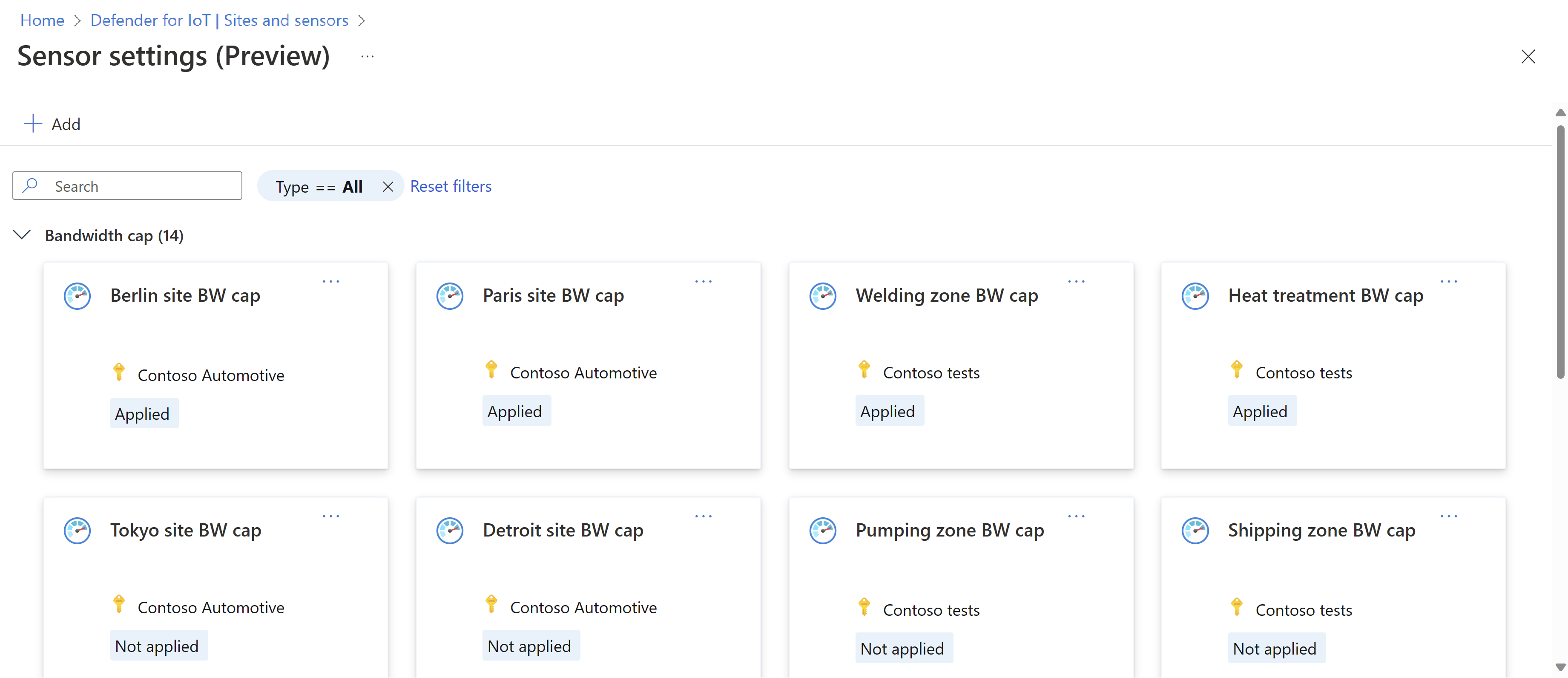

Configuración de los valores del sensor de OT en Azure Portal (versión preliminar pública)

En el caso de las versiones 22.2.3 y posteriores del sensor, ahora puede configurar las opciones seleccionadas para los sensores conectados a la nube mediante la nueva página Configuración del sensor (versión preliminar), a la que se accede por la página Sites and sensors (Sitios y sensores) de Azure Portal. Por ejemplo:

Para obtener más información, consulte Definición y visualización de la configuración del sensor de OT desde el Azure Portal (versión preliminar pública).

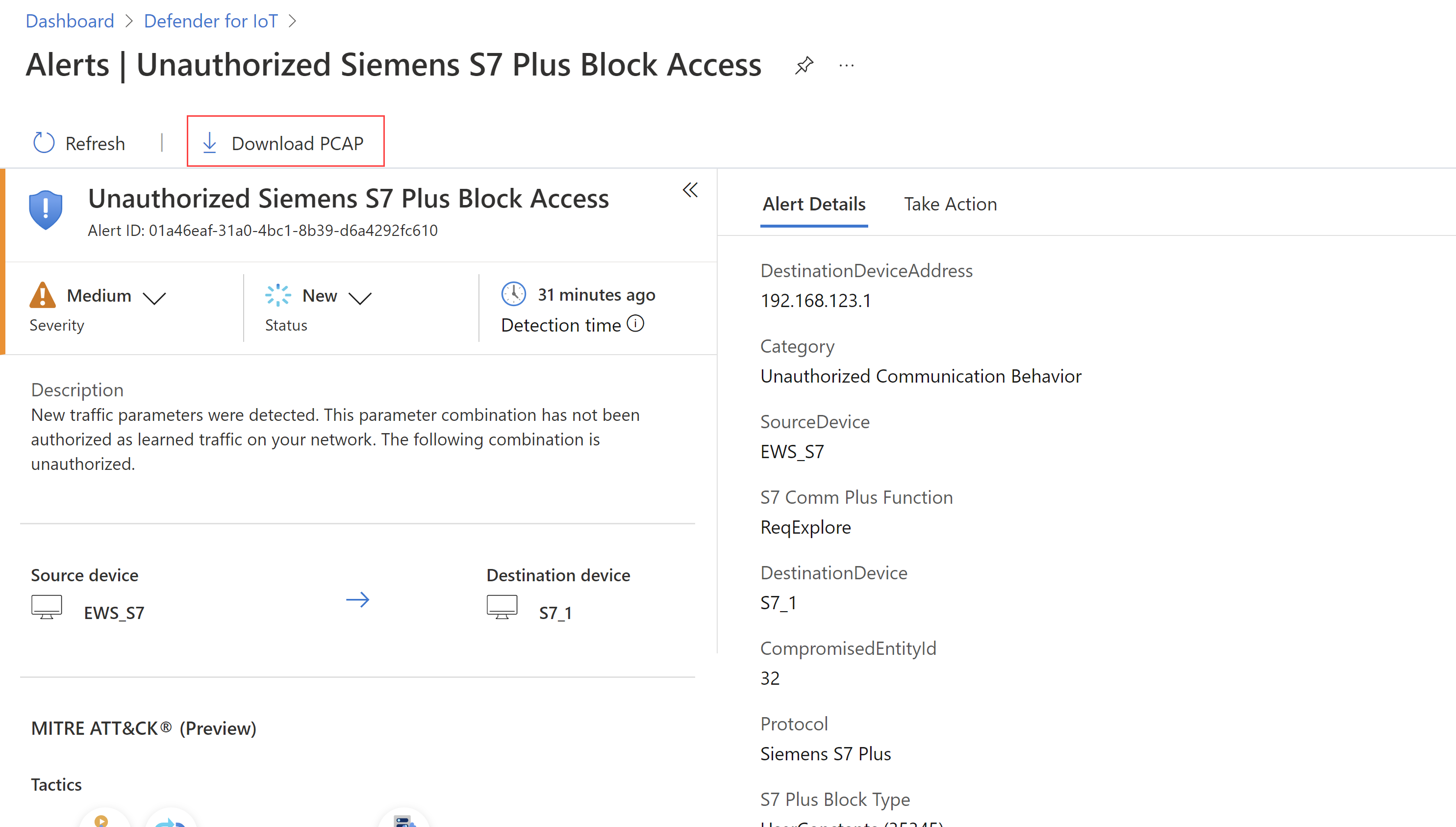

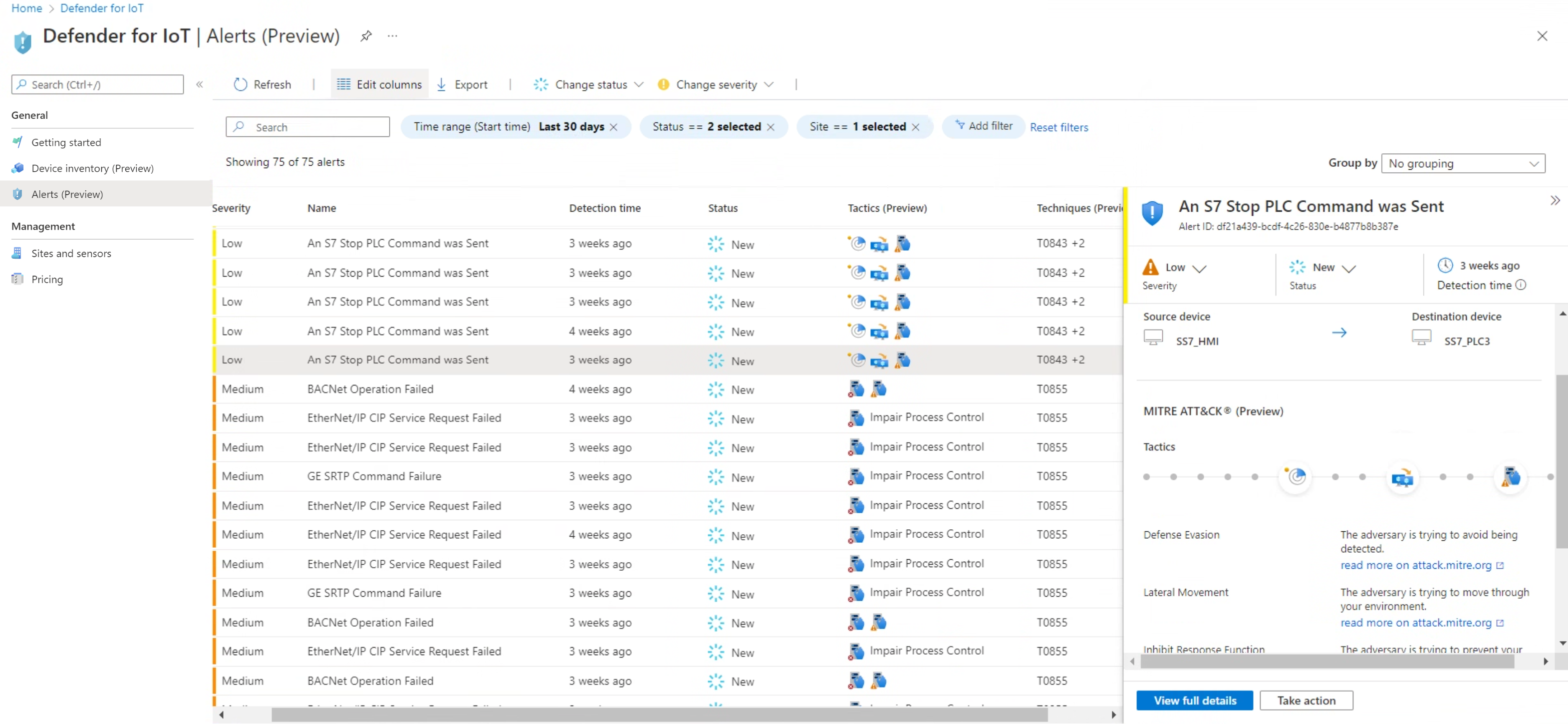

Disponibilidad general de Alertas en Azure Portal

La página Alertas de Azure Portal ya está disponible para disponibilidad general. Las alertas de Microsoft Defender para IoT mejoran la seguridad de red y las operaciones con detalles en tiempo real sobre los eventos detectados en la red. Las alertas se desencadenan cuando los sensores de red de OT o Enterprise IoT, o el microagente de Defender para IoT, detectan cambios o actividad sospechosa en el tráfico de red que requieren su atención.

Actualmente, las alertas específicas desencadenadas por el sensor de Enterprise IoT permanecen en versión preliminar pública.

Para más información, consulte:

- Vea y administre alertas en Azure Portal

- Investigar y responder a una alerta de red de OT

- Descripciones y tipos de alertas de supervisión de OT

Enero de 2023

| Área de servicio | Actualizaciones |

|---|---|

| Redes de OT |

Sensor versión 22.3.4: se muestra el estado de conectividad de Azure en los sensores de OT Sensor versión 22.2.3: actualización del software del sensor desde Azure Portal |

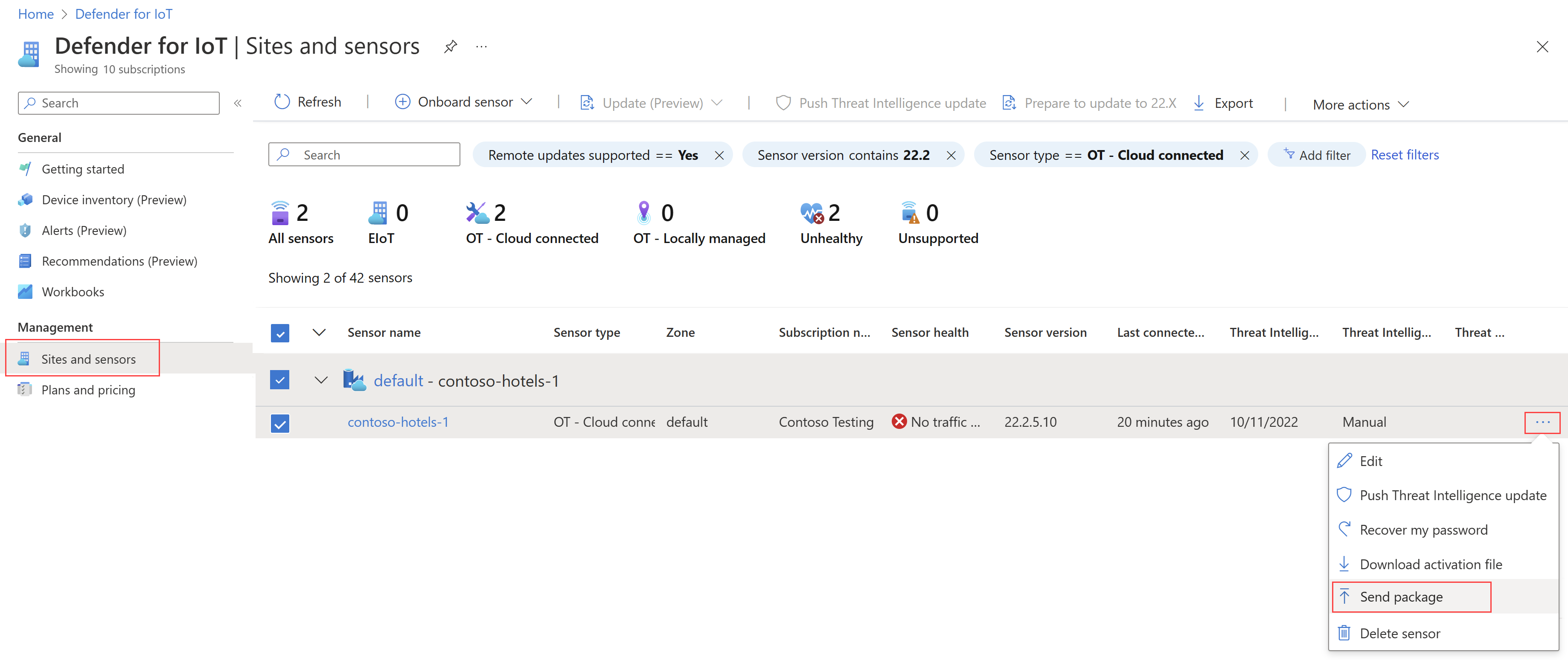

Actualización del software del sensor desde Azure Portal (versión preliminar pública)

En el caso de las versiones 22.2.3 y posteriores del sensor conectado a la nube, ahora puede actualizar el software del sensor directamente desde la nueva página Sitios y sensores de Azure Portal.

Para obtener más información, consulte Actualización de los sensores desde Azure Portal.

Se muestra el estado de conectividad de Azure en los sensores de OT

Ahora, se muestran detalles sobre el estado de conectividad de Azure en la página Información general de los sensores de red de OT y se muestran errores si se pierde la conexión del sensor a Azure.

Por ejemplo:

Para más información, consulte Administración de sensores individuales e Incorporación de sensores de OT a Defender para IoT.

Diciembre de 2022

| Área de servicio | Actualizaciones |

|---|---|

| Redes de OT | Nueva experiencia de compra para planes de OT |

| Redes IoT de Enterprise | Recomendaciones y alertas del sensor de IoT Enterprise (versión preliminar pública) |

Recomendaciones y alertas del sensor de IoT Enterprise (versión preliminar pública)

Ahora, Azure Portal proporciona los siguientes datos de seguridad adicionales para el tráfico detectado por los sensores de red de IoT Enterprise:

| Tipo de datos | Descripción |

|---|---|

| Alertas | El sensor de red de IoT Enterprise ahora desencadena las siguientes alertas: - Intento de conexión a una dirección IP malintencionada conocida - Solicitud de nombre de dominio malintencionado |

| Recomendaciones | El sensor de red de IoT Enterprise ahora desencadena la siguiente recomendación para los dispositivos detectados, según corresponda: Deshabilitación del protocolo de administración no seguro |

Para más información, consulte:

- Alertas del motor de malware

- Vea y administre alertas en Azure Portal

- Mejora de la posición de seguridad mediante recomendaciones de seguridad

- Detección de dispositivos de Enterprise IoT con un sensor de red de Enterprise IoT (versión preliminar pública)

Nueva experiencia de compra para planes de OT

Ahora, la página Planes y precios de Azure Portal incluye una nueva experiencia de compra mejorada para los planes de Defender para IoT para redes de OT. Edite el plan de OT en Azure Portal, por ejemplo, para cambiar el plan de una prueba a un compromiso mensual o anual, o actualice el número de dispositivos o sitios.

Para más información, consulte Administración de planes de OT en suscripciones de Azure.

Noviembre de 2022

| Área de servicio | Actualizaciones |

|---|---|

| Redes de OT |

-

Versiones del sensor 22.x y posteriores: control de acceso basado en sitio en Azure Portal (versión preliminar pública) - Todas las versiones del sensor de OT: notas de la versión del nuevo software de supervisión de OT |

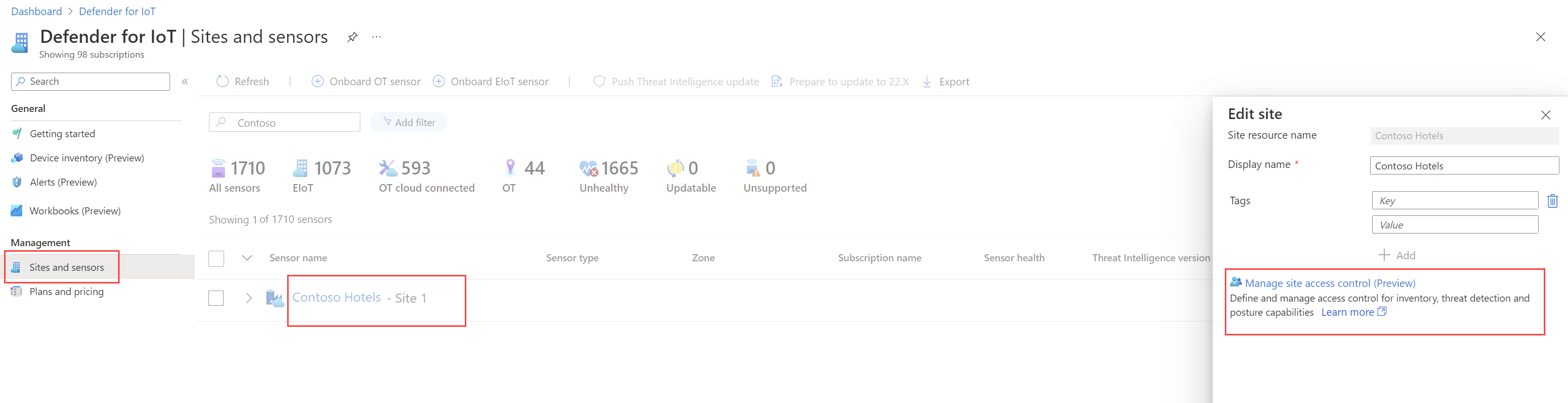

Control de acceso basado en sitio en Azure Portal (versión preliminar pública)

En el caso de las versiones de software del sensor 22.x, Defender para IoT ahora admite el control de acceso basado en sitio, que permite a los clientes controlar el acceso de los usuarios a las características de Defender para IoT en Azure Portal en el nivel de sitio.

Por ejemplo, aplique los roles de Lector de seguridad, Administrador de seguridad, Colaborador o Propietario para determinar el acceso de los usuarios a los recursos de Azure, como las páginas Alertas, Inventario de dispositivos o Libros.

Para administrar el control de acceso basado en sitio, seleccione el sitio en la página Sitios y sensores y, posteriormente, seleccione el vínculo Administrar control de acceso al sitio (versión preliminar). Por ejemplo:

Para obtener más información, consulte Administración de usuarios de OT en Azure Portal y Roles de usuario de Azure para la supervisión de OT y Enterprise IoT.

Nota

Los sitios y, por tanto, el control de acceso basado en sitio, solo son relevantes para la supervisión de una red de OT.

Nuevas notas de las versiones del software de supervisión de OT

La documentación de Defender para IoT ahora tiene una nueva página de notas de la versión dedicada al software de supervisión de OT, con detalles sobre nuestros modelos de compatibilidad con versiones y recomendaciones de actualización.

Actualizamos constantemente este artículo, nuestra página principal de Novedades, con nuevas características y mejoras para redes de OT y de IoT empresarial. Los nuevos elementos enumerados incluyen características locales y en la nube, y se enumeran por mes.

Por el contrario, en las nuevas notas de las versiones del software de supervisión de OT solo se enumeran las actualizaciones de supervisión de la red de OT que requieren la actualización del software local. Los elementos se enumeran por versiones principales y de revisión, con una tabla agregada de versiones, fechas y ámbito.

Para más información, vea Notas de las versiones del software de supervisión de OT.

Octubre de 2022

| Área de servicio | Actualizaciones |

|---|---|

| Redes de OT | Referencia de alertas de supervisión de OT mejorada |

Referencia de alertas de supervisión de OT mejorada

Nuestro artículo de referencia de alerta ahora incluye los siguientes detalles para cada alerta:

Categoría de alerta, útil cuando desea investigar alertas agregadas por una actividad específica o configurar reglas SIEM para generar incidentes basados en actividades específicas.

Umbral de alerta para las alertas pertinentes. Los umbrales indican el punto específico en el que se desencadena una alerta. El usuario cyberx puede modificar los umbrales de alerta según sea necesario en la página Suporte técnico del sensor.

Para obtener más información, consulte Tipos y descripciones de alertas de supervisión de OT, específicamente Categorías de alertas admitidas.

Septiembre de 2022

| Área de servicio | Actualizaciones |

|---|---|

| Redes de OT |

Todas las versiones del software del sensor de OT compatibles: - Vulnerabilidades del dispositivo desde Azure Portal - Recomendaciones de seguridad redes de OT Todas las versiones del software del sensor de OT 22.x: actualizaciones de las reglas de firewall de conexión en la nube de Azure Versión 22.2.7 del software del sensor: - Se han solucionado errores y se ha mejorado en la estabilidad. Versión 22.2.6 de software del sensor: - Se han solucionado errores y se ha mejorado en la estabilidad. - Mejoras en el algoritmo de clasificación de tipos de dispositivo Integración de Microsoft Azure Sentinel: - Mejoras en la investigación con entidades de dispositivos IoT - Actualizaciones en la solución Microsoft Defender para IoT |

Recomendaciones de seguridad redes de OT (versión preliminar pública)

Defender para IoT ahora ofrece recomendaciones de seguridad para ayudar a los clientes a administrar su posición de seguridad en las redes de OT/IoT. Las recomendaciones de Defender para IoT ayudan a los usuarios a formar planes de mitigación accionables y con prioridades que abordan los desafíos únicos de las redes de OT/IoT. Use recomendaciones para reducir el riesgo de la red y la superficie expuesta a ataques.

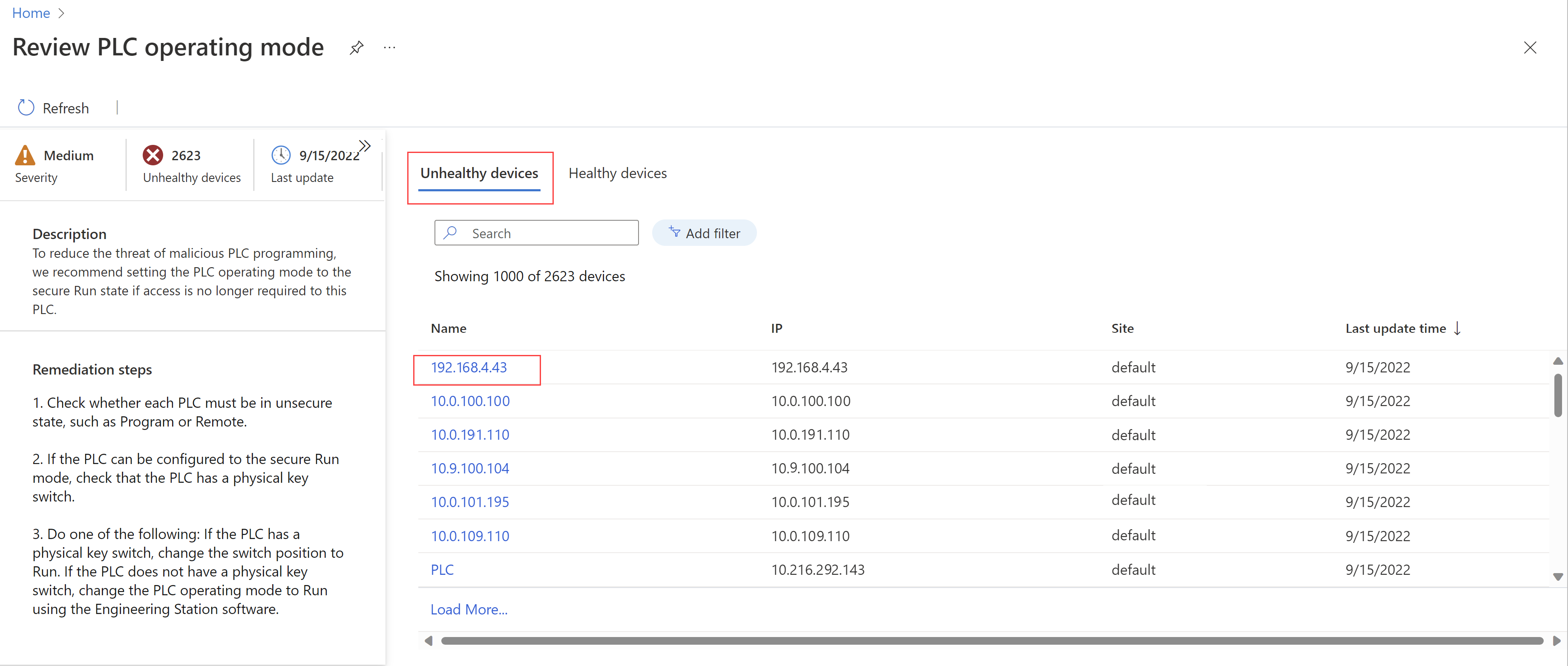

Puede ver las siguientes recomendaciones de seguridad desde Azure Portal para los dispositivos detectados en las redes:

Examine el modo de funcionamiento de PLC. En los dispositivos con esta recomendación, hay PLC establecidas en estados de modo de funcionamiento no seguro. Para reducir la amenaza de una programación de la PLC malintencionada, se recomienda establecer los modo de funcionamiento de la PLC en el estado de ejecución segura si no se requiere acceso a ella.

Examine los dispositivos no autorizados. Los dispositivos con esta recomendación deben identificarse y autorizarse como parte de la línea base de red. Se recomienda tomar las medidas necesarias para identificar los dispositivos indicados. Desconecte de la red aquellos dispositivos que sigan siendo desconocidos después de la investigación, ya que así se reducir la amenaza de que haya dispositivos no autorizados o potencialmente malintencionados.

Acceda a las recomendaciones de seguridad desde una de las siguientes ubicaciones:

La página Recomendaciones, que muestra todas las recomendaciones actuales en todos los dispositivos de OT detectados.

La pestaña Recomendaciones de una página de detalles del dispositivo, que muestra todas las recomendaciones actuales del dispositivo seleccionado.

En cualquier ubicación, seleccione una recomendación para explorarla en profundidad y ver las listas de todos los dispositivos OT detectados que están actualmente en los estados correcto o incorrecto, según la recomendación seleccionada. En las pestañas Dispositivos incorrectos o Dispositivos correctos, seleccione un vínculo de dispositivo para ir a la página de detalles del dispositivo seleccionado. Por ejemplo:

Para obtener más información, consulte Visualización del inventario de dispositivos y Mejora de la posición de seguridad con recomendaciones de seguridad.

Vulnerabilidades del dispositivo desde Azure Portal (versión preliminar pública)

Defender para IoT ahora proporciona en Azure Portal datos de las vulnerabilidades de los dispositivos de red de OT detectados. Los datos de las vulnerabilidades utilizan el repositorio de datos de vulnerabilidades basados en estándares documentados en la base de datos National Vulnerability Database (NVD) de la administración pública de Estados Unidos.

Puede acceder a los datos de las vulnerabilidad en Azure Portal desde las siguientes ubicaciones:

En una página de detalles del dispositivo, seleccione la pestaña Vulnerabilidades para ver las vulnerabilidades actuales del dispositivo seleccionado. Por ejemplo, en la página Inventario de dispositivos, seleccione un dispositivo específico y, después, seleccione Vulnerabilidades.

Para obtener más información, consulte Visualización del inventario de dispositivos.

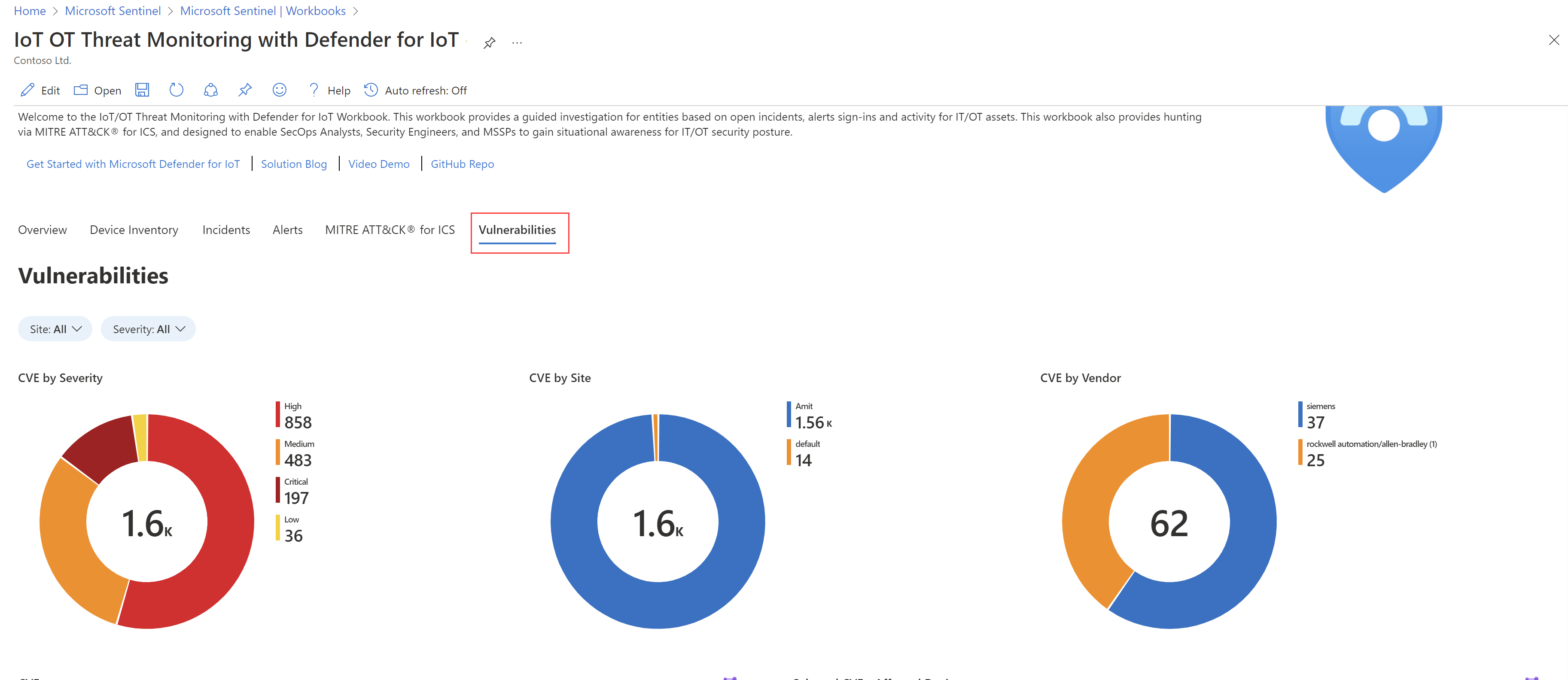

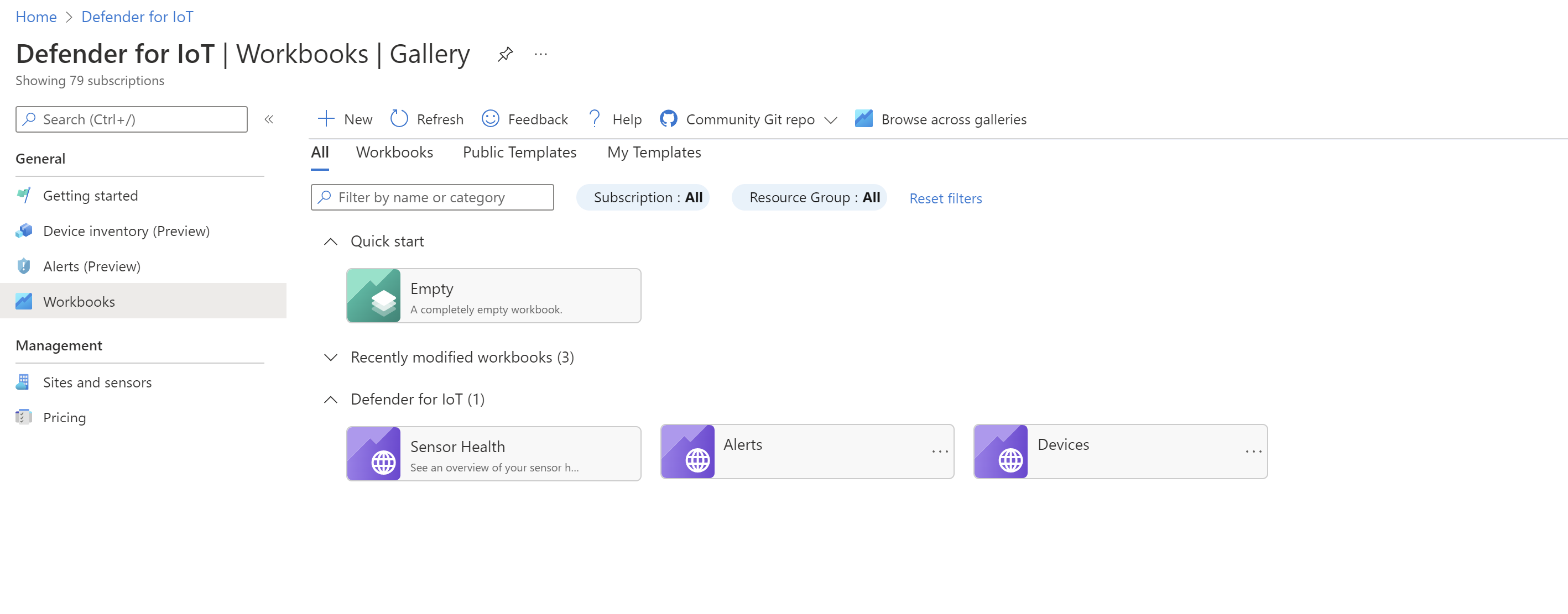

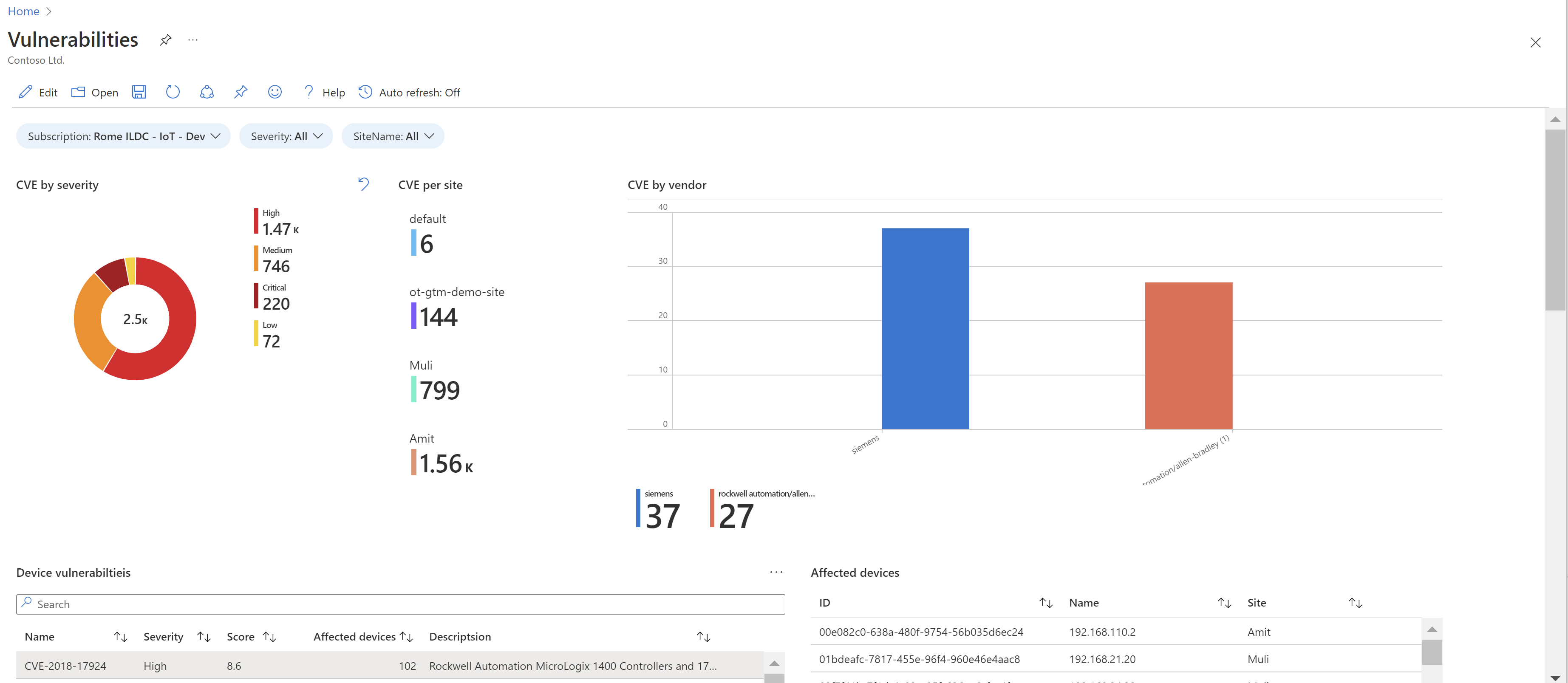

Un nuevo libro Vulnerabilidades muestra los datos de las vulnerabilidades de todos los dispositivos OT supervisados. Use el libro Vulnerabilidades para ver datos, como el CVE, por gravedad o proveedor, así como listas completas de vulnerabilidades detectadas y dispositivos y componentes vulnerables.

Seleccione un elemento en las tablas Vulnerabilidades del dispositivo, Dispositivos vulnerables o Componentes vulnerables para ver información relacionada en las tablas de la derecha.

Por ejemplo:

Para más información, consulte Use los libros de Azure Monitor en Microsoft Defender para IoT.

Actualizaciones de las reglas de firewall de la conexión en la nube de Azure (versión preliminar pública)

Los sensores de red de OT se conectan a Azure para proporcionar alertas, datos de los dispositivos y mensajes del estado de los sensores, acceder a paquetes de inteligencia sobre amenazas, etc. Entre los servicios conectados de Azure se incluyen IoT Hub, Blob Storage, Event Hubs y el Centro de descarga de Microsoft.

En el caso de los sensores de OT con las versiones de software 22.x, y posteriores, Defender para IoT ahora admite una mayor seguridad al agregar reglas de permiso de salida para las conexiones a Azure. Ahora puede definir las reglas de permiso de salida para conectarse a Azure sin comodines.

Al definir reglas de permiso de salida para conectarse a Azure, deberá habilitar el tráfico HTTPS en cada uno de los puntos de conexión necesarios en el puerto 443. Las reglas de permiso de salida se definen una vez para todos los sensores de OT incorporados a la misma suscripción.

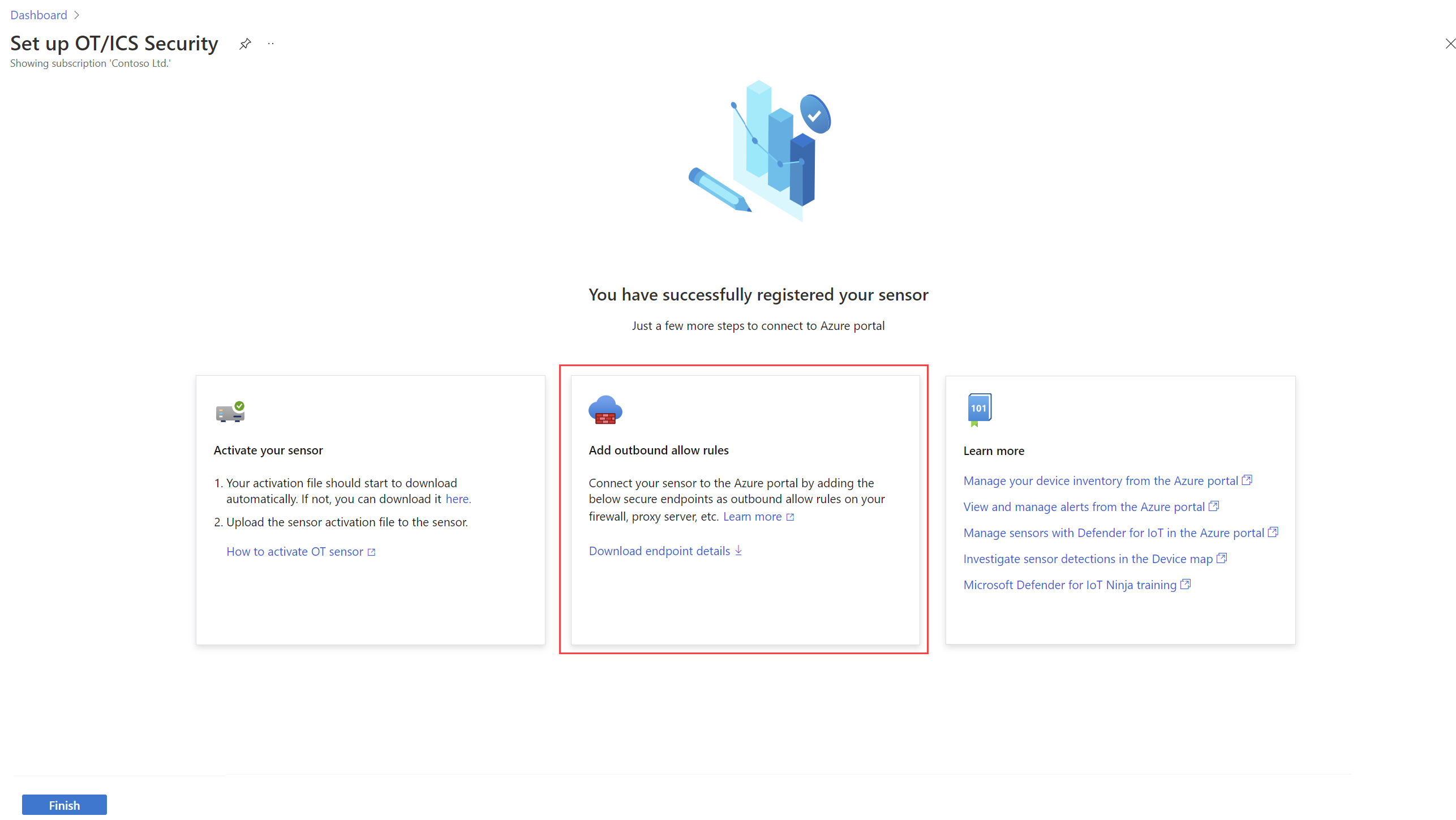

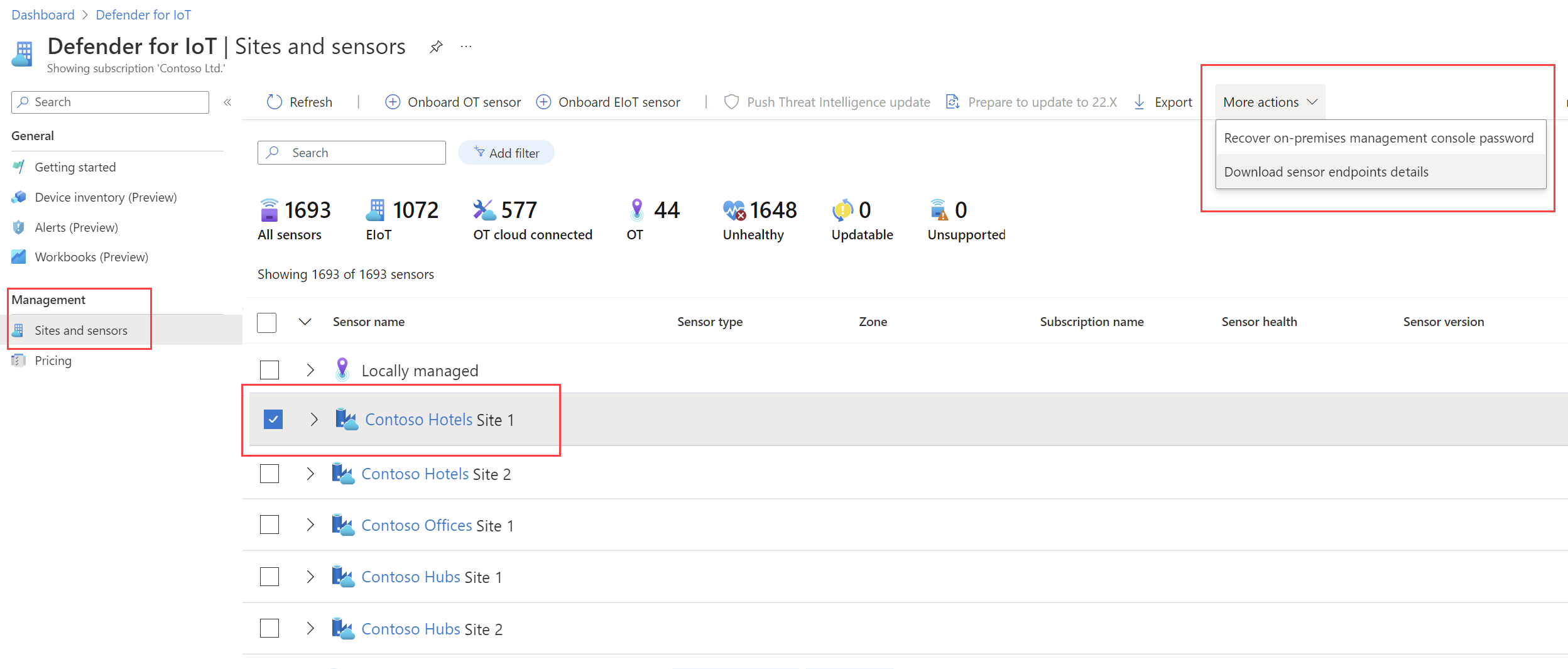

Para ver las versiones de sensor compatibles, descargue la lista completa de puntos de conexión seguros necesarios de las siguientes ubicaciones en Azure Portal:

Una página de registro correcta del sensor: después de incorporar un nuevo sensor de OT con la versión 22.x, la página de registro correcta ahora proporciona instrucciones para los pasos siguientes, lo que incluye un vínculo a los puntos de conexión que necesitará agregar como reglas de permiso de salida seguras en la red. Seleccione el vínculo Descargar detalles del punto de conexión para descargar el archivo JSON.

Por ejemplo:

Página Sitios y sensores: seleccione un sensor de OT con versiones de software 22.x o superior, o un sitio con una o varias versiones de sensor compatibles. Luego, seleccione Más acciones>Descargar detalles del punto de conexión para descargar el archivo JSON. Por ejemplo:

Para más información, consulte:

- Tutorial: Comenzar con Microsoft Defender para IoT para la seguridad de OT

- Administración de sensores con Defender para IoT en Azure Portal

- Requisitos de red

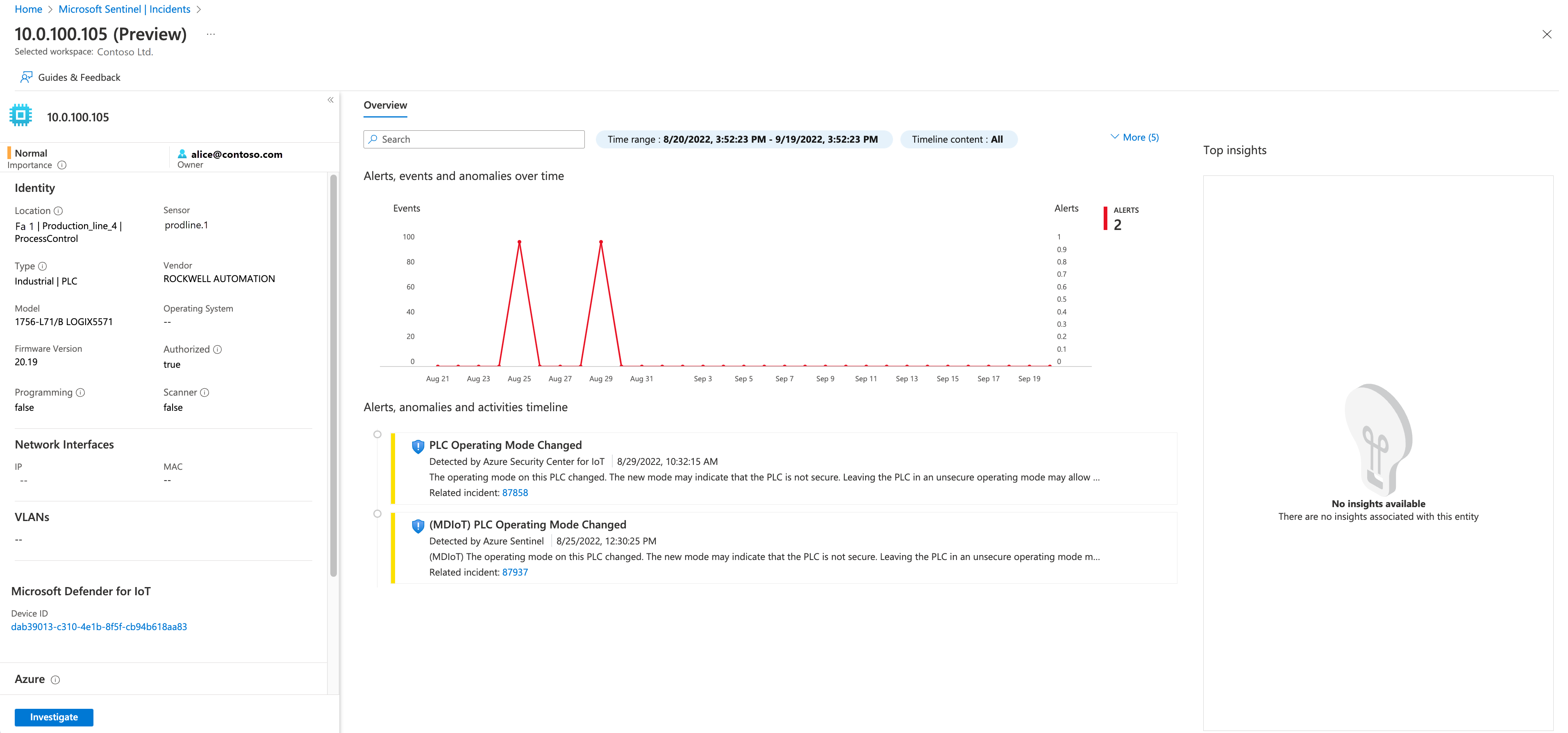

Mejoras en la investigación con las entidades de dispositivos IoT de Microsoft Sentinel

La integración de Defender para IoT con Microsoft Sentinel ahora admite una página de entidad de dispositivos IoT. Si investiga incidentes y supervisa la seguridad de IoT en Microsoft Sentinel, ahora puede identificar los dispositivos más confidenciales e ir directamente a más detalles en cada página de entidad de dispositivo.

La página entidad de dispositivo IoT proporciona información contextual sobre un dispositivo IoT, que incluye detalles básicos del dispositivo e información de contacto del propietario. Los propietarios de dispositivos los define el sitio en la página Sitios y sensores de Defender para IoT.

La página de entidad de dispositivo IoT puede ayudar a dar clasificar por orden de prioridad las correcciones en función de la importancia del dispositivo y el impacto empresarial, según el sitio, la zona y el sensor de cada alerta. Por ejemplo:

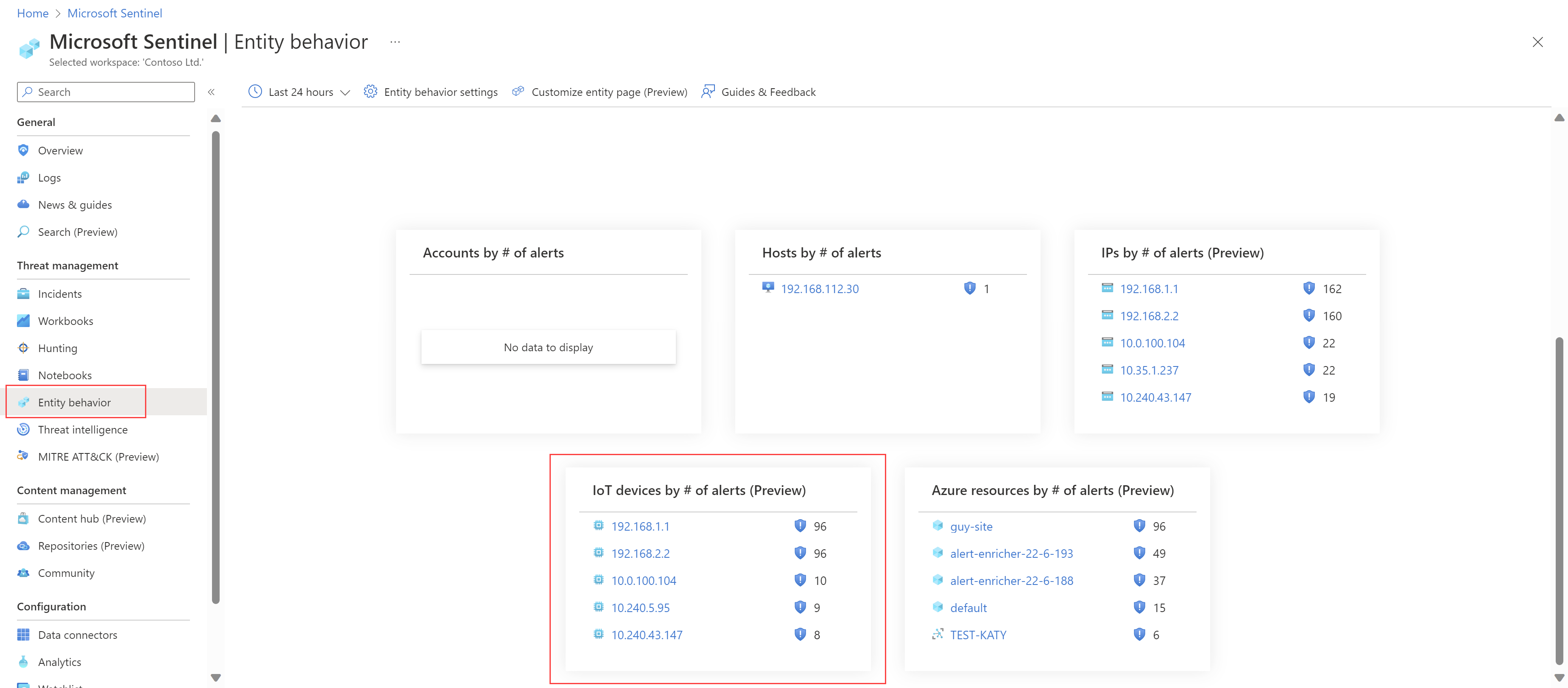

Ahora también puede buscar dispositivos vulnerables en la página Comportamiento de entidad de Microsoft Sentinel. Por ejemplo, vea los cinco dispositivos IoT con el mayor número de alertas o busque un dispositivo por dirección IP o nombre de dispositivo:

Para más información, consulte los documentos sobre la investigación más detallada con entidades de dispositivo IoT y las opciones de administración de sitios desde Azure Portal.

Actualizaciones a la solución Microsoft Defender para IoT en el centro de contenido de Microsoft Sentinel

Este mes hemos publicado la versión 2.0 de la solución Microsoft Defender para IoT en el centro de contenido de Microsoft Sentinel, que antes se conocía la solución como Supervisión de amenazas de IoT/OT con Defender para IoT.

Estas son las novedades de esta versión de la solución:

Un cambio de nombre. Si la solución Supervisión de amenazas de IoT/OT con Defender para IoT está instalada en el área de trabajo de Microsoft Sentinel, su nombre cambia automáticamente a Microsoft Defender para IoT aunque no se actualice la solución.

Mejoras del libro: el libro Defender para IoT ahora incluye:

Un nuevo panel de información general con métricas clave en el inventario de dispositivos, la detección de amenazas y la posición de seguridad. Por ejemplo:

Un nuevo panel Vulnerabilidades con detalles sobre las CVE que se muestran en la red y sus dispositivos vulnerables relacionados. Por ejemplo:

Mejoras en el panel Inventario de dispositivos, entre las que se incluyen el acceso a recomendaciones para los dispositivos, vulnerabilidades y vínculos directos a las páginas de detalles de los dispositivos de Defender para IoT. El panel Inventario de dispositivos del libro Supervisión de amenazas de IoT/OT con Defender para IoT está totalmente alineado con los datos del inventario de dispositivos de Defender para IoT.

Actualizaciones del cuaderno de estrategias: la solución Microsoft Defender para IoT ahora admite la siguiente funcionalidad de automatización del centro de operaciones de seguridad con nuevos cuadernos de estrategias:

Automatización con detalles de CVE: use el cuaderno de estrategias AD4IoT-CVEAutoWorkflow para enriquecer los comentarios de incidentes con CVE de dispositivos relacionados basados en los datos de Defender para IoT. Se evalúa las prioridades de los incidentes y si la CVE es crítica, el propietario del recurso recibe una notificación por correo electrónico sobre el incidente.

Automatización de las notificaciones por correo electrónico a los propietarios de dispositivos. Use el cuaderno de estrategias AD4IoT-SendEmailtoIoTOwner para que se envíe automáticamente un correo electrónico de notificación al propietario de un dispositivo sobre los nuevos incidentes. Los propietarios de dispositivos pueden responder al correo electrónico para actualizar el incidente según sea necesario. Los propietarios de dispositivos se definen en el nivel de sitio de Defender para IoT.

Automatización de incidentes con dispositivos confidenciales: use el cuaderno de estrategias AD4IoT-AutoTriageIncident para actualizar automáticamente tanto la gravedad de un incidente en función de los dispositivos implicados en él como su nivel de confidencialidad o importancia para su organización. Por ejemplo, cualquier incidente en el que esté implicado un dispositivo confidencial se puede escalar automáticamente a un nivel de gravedad más alto.

Para más información, consulte Investigación de incidentes de Microsoft Defender para IoT con Microsoft Sentinel.

Agosto de 2022

| Área de servicio | Actualizaciones |

|---|---|

| Redes de OT |

Versión 22.2.5 del software del sensor: versión secundaria con mejoras de estabilidad Software de sensor versión 22.2.4: Nuevas columnas de alerta con datos de marca de tiempo Software de sensor versión 22.1.3: Estado del sensor desde el Azure Portal (versión preliminar pública) |

Nuevas columnas de alerta con datos de marca de tiempo

A partir de la versión 22.2.4 del sensor de OT, las alertas de Defender para IoT en Azure Portal y la consola del sensor ahora muestran las siguientes columnas y datos:

Última detección. Define la última vez que se ha detectado la alerta en la red y reemplaza la columna Hora de detección.

Primera detección. Define la primera vez que la alerta se ha detectado en la red.

Última actividad. Define la última vez que se cambió la alerta, incluidas las actualizaciones manuales de gravedad o estado o bien los cambios automatizados para actualizaciones de dispositivos o desduplicación de alertas o dispositivos.

Las columnas Primera detección y Última actividad no se muestran de manera predeterminada. Agréguelos a la página Alertas según sea necesario.

Sugerencia

Si también es un usuario de Microsoft Sentinel, estará familiarizado con datos similares de las consultas de Log Analytics. Las nuevas columnas de alerta de Defender para IoT se asignan de la siguiente manera:

- La hora de última detección de Defender para IoT es similar a EndTime de Log Analytics

- La hora de primera detección de Defender para IoT es similar a StartTime de Log Analytics

- La hora de última actividad de Defender para IoT es similar a TimeGenerated de Log Analytics Para obtener más información, consulte:

- Visualización de alertas en el portal de Defender para IoT

- Visualización de alertas en el sensor

- Supervisión de amenazas de OT en SOC empresariales

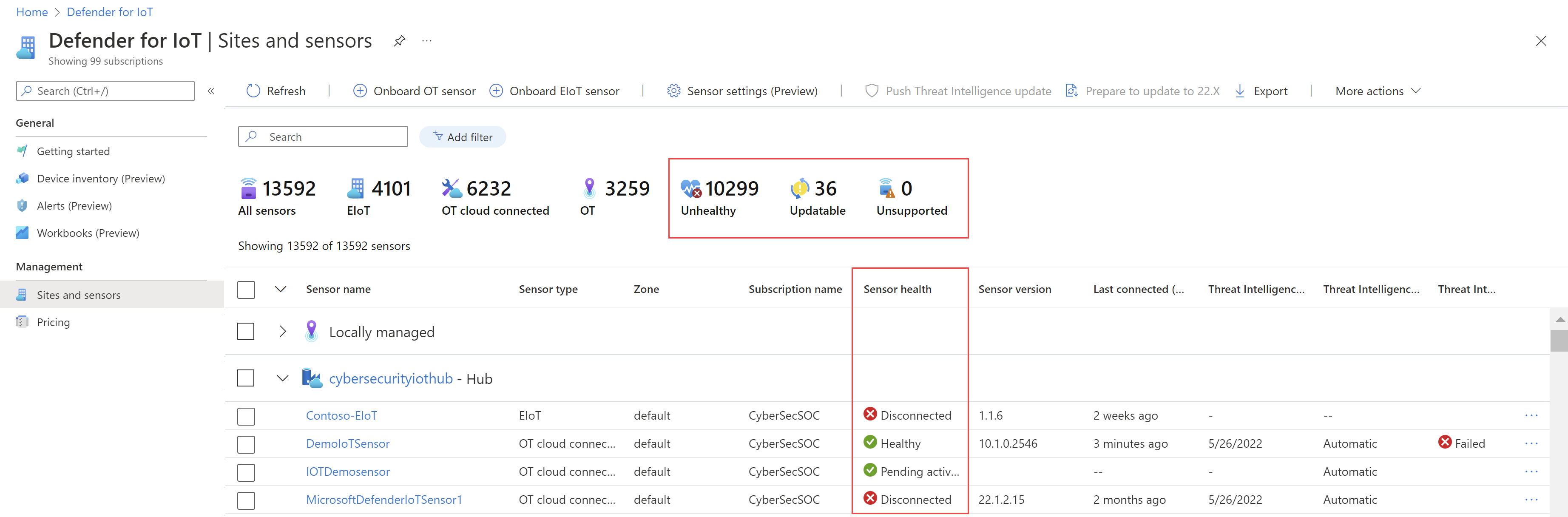

Estado del sensor desde Azure Portal (versión preliminar pública)

Para las versiones 22.1.3 y posteriores del sensor de OT, puede usar los nuevos widgets de estado del sensor y los datos de la columna de la tabla para supervisar el estado del sensor directamente desde la página Sitios y sensores de Azure Portal.

También hemos agregado una página de detalles del sensor, donde se puede explorar en profundidad un sensor específico desde Azure Portal. En la página Sitios y sensores, seleccione un nombre de sensor específico. En la página de detalles del sensor se enumeran los datos básicos del sensor, el estado del sensor y cualquier configuración del sensor que se aplique.

Para obtener más información, consulte Descripción del estado del sensor y Referencia de mensajes de estado del sensor.

Julio de 2022

| Área de servicio | Actualizaciones |

|---|---|

| Redes IoT de Enterprise | - Integración de Enterprise IoT y Defender para punto de conexión en disponibilidad general |

| Redes de OT |

Versión de software del sensor 22.2.4: - Mejoras en el inventario de dispositivos - Mejoras para la API de integración de ServiceNow Versión de software del sensor 22.2.3: - Actualizaciones del perfil de hardware del dispositivo de OT - Acceso a datos desde Azure Portal PCAP - Sincronización de alertas bidireccionales entre sensores y el Azure Portal - Conexiones de sensor restauradas después de la rotación de certificados - Compatibilidad con mejoras del registro de diagnóstico - Nombres de sensor que se muestran en las pestañas del explorador Versión de software del sensor 22.1.7: - Mismas contraseñas para usuarios de cyberx_host y cyberx |

| Características solo en la nube | - Sincronización de incidentes de Microsoft Sentinel con alertas de Defender para IoT |

Integración de Enterprise IoT y Defender para punto de conexión en disponibilidad general

La integración de IoT empresarial con Microsoft Defender para punto de conexión ahora está en disponibilidad general (GA). Con esta actualización, hemos realizado las siguientes actualizaciones y mejoras:

Incorpore un plan de Enterprise IoT directamente en Defender para punto de conexión. Para obtener más información, consulte Administración de las suscripciones y la documentación de Defender para punto de conexión.

Integración perfecta con Microsoft Defender para punto de conexión para ver los dispositivos IoT empresariales detectados y sus alertas, vulnerabilidades y recomendaciones relacionadas en el portal de seguridad de Microsoft 365. Para más información, consulte el tutorial de Enterprise IoT y la documentación de Defender para punto de conexión. Puede seguir viendo los dispositivos IoT empresariales detectados en la página inventario de dispositivos de Defender para IoT en el Azure Portal.

Todos los sensores de IoT empresarial ahora se agregan automáticamente al mismo sitio en Defender para IoT, denominada red empresarial. Al incorporar un nuevo dispositivo IoT empresarial, solo tiene que definir un nombre de sensor y seleccionar la suscripción, sin definir un sitio o una zona.

Nota

El sensor de red de IoT empresarial y todas las detecciones permanecen en versión preliminar pública.

Mismas contraseñas para usuarios de cyberx_host y cyberx

Durante las instalaciones y actualizaciones de software de supervisión de OT, al usuario cyberx se le asigna una contraseña aleatoria. Al actualizar de la versión 10.x.x a la versión 22.1.7, la contraseña de cyberx_host se asigna con una contraseña idéntica al usuario cyberx.

Para más información, vea Instalación de software de supervisión sin agente de OT y Actualización del software de supervisión de OT de Defender para IoT.

Mejoras en el inventario de dispositivos

A partir de la versión 22.2.4 del sensor de OT, ahora puede realizar las siguientes acciones desde la página Inventario de dispositivos de la consola del sensor:

Combinar dispositivos duplicados. Puede que tenga que combinar dispositivos si el sensor ha detectado entidades de red independientes asociadas a un solo dispositivo único. Algunos ejemplos de este escenario pueden incluir un PLC con cuatro tarjetas de red, un portátil con WiFi y una tarjeta de red física, o una sola estación de trabajo con varias tarjetas de red.

Eliminar dispositivos individuales. Ahora, puede eliminar un único dispositivo que no se haya comunicado durante al menos 10 minutos.

Elimine los dispositivos inactivos por los usuarios administradores. Ahora, todos los usuarios administradores, además del usuario cyberx, pueden eliminar dispositivos inactivos.

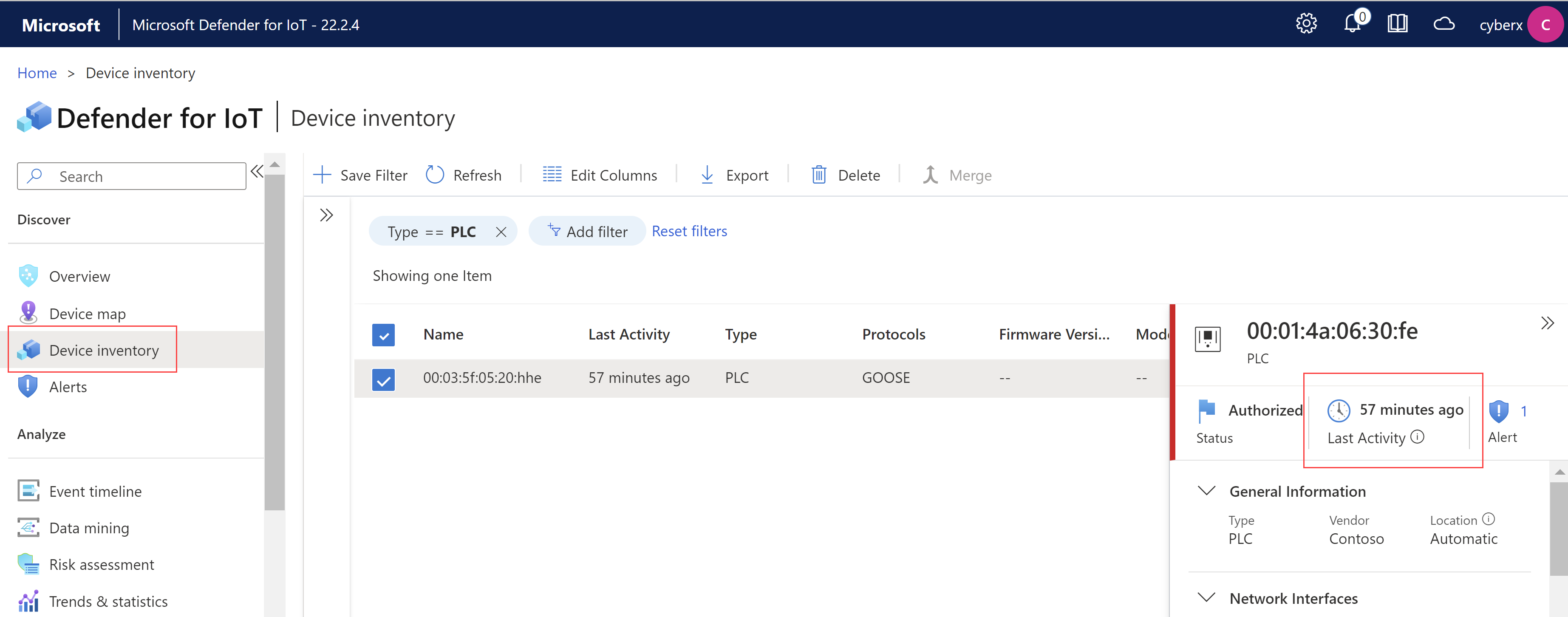

A partir de la versión 22.2.4, en la página Inventario de dispositivos de la consola del sensor, el valor Último visto en el panel de detalles del dispositivo se reemplaza por Última actividad. Por ejemplo:

Para más información, consulte Administración de dispositivos OT por medio del inventario de consola del sensor.

Mejoras para la API de integración de ServiceNow

La versión 22.2.4 del sensor de OT proporciona mejoras para la API devicecves, que obtiene detalles sobre los CV encontrados para un dispositivo determinado.