Control del tráfico de OT supervisado por Microsoft Defender para IoT

Este artículo forma parte de una serie de artículos que describen la ruta de acceso de implementación para la supervisión de OT con Microsoft Defender para IoT.

Los sensores de redes de OT de Microsoft Defender para IoT ejecutan automáticamente la detección de paquetes profundos para el tráfico de TI y OT, resolviendo los datos del dispositivo de red, como los atributos y el comportamiento del dispositivo.

Después de instalar, activar y configurar el sensor de red de OT, use las herramientas descritas en este artículo para analizar el tráfico que se detecta automáticamente, agregar subredes adicionales si es necesario y controlar la información de tráfico incluida en las alertas de Defender para IoT.

Prerrequisitos

Antes de realizar los procedimientos de este artículo, tienes que:

Un sensor de red de OT instalado, configurado y activado.

Acceder al sensor de red de OT como usuario Administrador. Para obtener más información, consulte Usuarios y roles locales para la supervisión de OT con Defender para IoT.

Los equipos de implementación realizan este paso.

Análisis de la implementación

Después de incorporar un nuevo sensor de red de OT para Microsoft Defender para IoT, compruebe que el sensor se implementa correctamente mediante el análisis del tráfico que se está supervisando.

Para analizar la red:

Inicie sesión en el sensor de OT como un usuario Administrador y seleccione Configuración del sistema>Básico>Implementación.

Seleccione Analizar. El análisis se inicia y se muestra una pestaña para cada interfaz supervisada por el sensor. Cada pestaña muestra las subredes detectadas por la interfaz indicada.

Cada pestaña de interfaz muestra los detalles siguientes:

- Estado de conexión, indicado por un icono de conexión verde o rojo en el nombre de la pestaña. Por ejemplo, en la imagen anterior, la interfaz eth1 se muestra como verde y, por tanto, está conectada.

- Número total de subredes detectadas y VLAN, que se muestran en la parte superior de la pestaña.

- Los protocolos detectados en cada subred.

- Número de direcciones de unidifusión detectadas para cada subred.

- Indica si se detecta tráfico de difusión para cada subred, lo que indica una red local.

Espere a que se complete el análisis y, a continuación, compruebe cada pestaña de interfaz para comprender si la interfaz está supervisando el tráfico pertinente o necesita un ajuste más preciso.

Si el tráfico que se muestra en la página Implementación no es lo que espera, es posible que tenga que ajustar la implementación cambiando la ubicación del sensor en la red o comprobando que las interfaces de supervisión están conectadas correctamente. Si realiza algún cambio y desea volver a analizar el tráfico para ver si se ha mejorado, seleccione Analizar de nuevo para ver el estado de supervisión actualizado.

Ajustar su lista de subredes

Después de analizar el tráfico que el sensor está supervisando y ajustando la implementación, es posible que tenga que ajustar aún más la lista de subredes. Use este procedimiento para asegurarse de que las subredes están configuradas correctamente.

Mientras que el sensor OT analiza las subredes de su red durante la implementación inicial, se recomienda que analice el tráfico detectado y que se modifique lo que corresponda para optimizar las vistas de su mapa y el inventario del dispositivo.

Use también este procedimiento para definir también la configuración de subred y determinar cómo se muestran los dispositivos en el mapa de dispositivos del sensor y el inventario de dispositivos de Azure.

- En el mapa de dispositivo, los dispositivos de TI se agregan automáticamente por subred, donde puede expandir y contraer cada vista de subred para explorar en profundidad según sea necesario.

- En el inventario de dispositivos de Azure, una vez configuradas las subredes, use el filtro Ubicación de red (versión preliminar pública) para ver los dispositivos locales o enrutados, tal y como se definen en la lista de subredes. Todos los dispositivos asociados a las subredes enumeradas se muestran como locales, mientras que los dispositivos asociados a subredes detectadas no incluidas en la lista se mostrarán como enrutados.

Aunque el sensor de red de OT aprende automáticamente las subredes de la red, se recomienda confirmar la configuración aprendida y actualizarlas según sea necesario para optimizar las vistas de mapa y el inventario de dispositivos. Las subredes que no aparecen como subredes se tratan como redes externas.

Sugerencia

Cuando esté listo para empezar a administrar la configuración del sensor de OT a escala, defina subredes desde Azure Portal. Una vez que aplique la configuración de Azure Portal, la configuración de la consola del sensor será de solo lectura. Para obtener más información, consulte Configuración de los valores del sensor de OT en Azure Portal (versión preliminar).

Para ajustar las subredes detectadas:

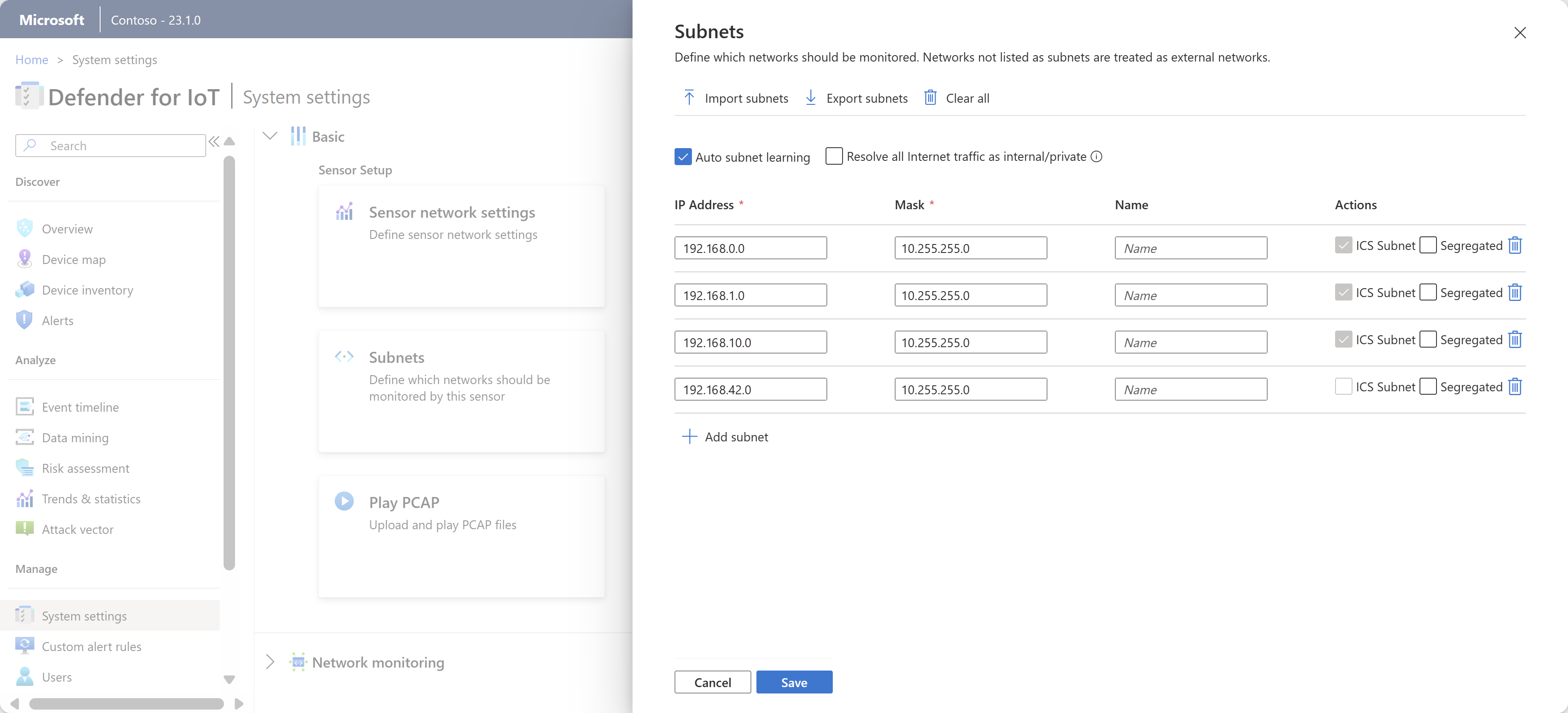

Inicie sesión en el sensor de OT como un usuario Administrador y seleccione Configuración del sistema>Básico>Subredes. Por ejemplo:

Actualice las subredes enumeradas con cualquiera de las siguientes opciones:

Nombre Descripción Importar subredes Importación de un archivo .csv de definiciones de subred. La información de subred se actualiza con la información importada. Si importa un campo vacío, pierde los datos de ese campo. Exportar subredes Exporte las subredes enumeradas actualmente a un archivo .CSV. Borrar todo Borrar todas las subredes definidas actualmente. Aprendizaje de subred automático Esta opción está seleccionada de forma predeterminada. Desactive esta opción para evitar que el sensor detecte automáticamente las subredes. Resolver todo el tráfico de Internet como interno/privado Seleccione esta opción para considerar todas las direcciones IP públicas como direcciones locales privadas. Si se selecciona, las direcciones IP públicas se tratan como direcciones locales y las alertas no se envían sobre la actividad de Internet no autorizada.

Esta opción reduce las notificaciones y las alertas recibidas sobre las direcciones externas.Dirección IP Defina la dirección IP de la subred. Mask Defina la máscara IP de la subred. Nombre Se recomienda escribir un nombre descriptivo que especifique el rol de red de la subred. Los nombres de subred pueden tener hasta 60 caracteres. Segregado Seleccione esta subred para mostrar esta subred por separado al mostrar el mapa del dispositivo según el nivel de Purdue. Quitar subred Seleccione esta opción para quitar las subredes que no estén relacionadas con el ámbito de red de IoT/OT. En la cuadrícula de subred, las subredes marcadas como subred ICS se reconocen como redes OT. Esta opción es de solo lectura en esta cuadrícula, pero puede definir manualmente una subred como ICS si hay una subred de OT que no se reconoce correctamente.

Cuando haya terminado, haga clic en Guardar para guardar las actualizaciones.

Sugerencia

Una vez deshabilitada la configuración de aprendizaje de subred automática y la lista de subredes se haya editado para incluir solo las subredes supervisadas localmente que se encuentren en el ámbito de IoT/OT, podrá filtrar el inventario de dispositivos de Azure por ubicación de red para ver solo los dispositivos definidos como locales. Para obtener más información, consulte Visualización del inventario de dispositivos.

Definición manual de una subred como ICS

Si tiene una subred de OT que no se marca automáticamente como subred ICS por el sensor, edite el tipo de dispositivo de cualquiera de los dispositivos de la subred correspondiente a un tipo de dispositivo ICS o IoT. La subred se marcará automáticamente mediante el sensor como una subred ICS.

Nota:

Para cambiar manualmente la subred que se va a marcar como ICS, cambie el tipo de dispositivo en el inventario de dispositivos en el sensor de OT. En Azure Portal, las subredes de la lista de subredes se marcan como ICS de forma predeterminada en la configuración del sensor.

Para cambiar el tipo de dispositivo para actualizar manualmente la subred:

Inicie sesión en la consola del sensor de OT y vaya a Inventario de dispositivos.

En la cuadrícula del inventario de dispositivos, seleccione un dispositivo de la subred correspondiente y, a continuación, seleccione Editar en la barra de herramientas de la parte superior de la página.

En el campo Tipo, seleccione un tipo de dispositivo en la lista desplegable que aparece en ICS o IoT.

La subred se marcará ahora como una subred ICS en el sensor.

Para más información, consulte Detalles de edición de dispositivos.

Personalización de los nombres de puerto y VLAN

Use los siguientes procedimientos para enriquecer los datos del dispositivo que se muestran en Defender para IoT mediante la personalización de los nombres de puerto y VLAN de los sensores de red de OT.

Por ejemplo, es posible que quiera asignar un nombre a un puerto no reservado que muestre una actividad inusualmente alta con el fin de señalarlo, o para asignar un nombre a un número de VLAN para identificarlo más rápidamente.

Nota

En el caso de los sensores conectados a la nube, es posible que finalmente empiece a configurar la configuración del sensor de OT desde el Azure Portal. Una vez que empiece a configurar los valores de la Azure Portal, los paneles de nomenclatura VLAN y Puerto de los sensores de OT son de solo lectura. Para obtener más información, consulte Configuración de los valores del sensor de OT en Azure Portal.

Personalización de los nombres de los puertos detectados

Defender para IoT asigna automáticamente nombres a los puertos reservados más universales, como DHCP o HTTP. Sin embargo, es posible que quiera personalizar el nombre de un puerto específico para resaltarlo, como cuando vea un puerto con una actividad detectada inusualmente alta.

Los nombres de puerto se muestran en Defender para IoT al ver los grupos de dispositivo en el mapa de dispositivos del sensor de OT, o cuando se crean informes de sensor de OT que incluyen información del puerto.

Para personalizar un nombre de puerto:

Inicie sesión en el sensor de OT como usuario administrador.

Seleccione Configuración del sistema de la izquierda y, en Supervisión de redes, seleccione Nomenclatura del puerto.

En el panel Port Naming que aparece, escriba el número de puerto que quiere nombrar, el protocolo del puerto y un nombre significativo. Los valores de protocolo admitidos incluyen TCP, UDP y BOTH.

Seleccione + Agregar puerto para personalizar otro puerto. Cuando haya terminado, haga clic en guardar.

Personalización de un nombre de VLAN

Las VLAN se detectan automáticamente mediante el sensor de red de OT o se agregan manualmente. Las VLAN detectadas automáticamente no se pueden editar ni eliminar, pero las VLAN agregadas manualmente requieren un nombre único. Si una VLAN no se denomina explícitamente, se muestra el número de la VLAN en su lugar.

La compatibilidad con VLAN se basa en el estándar 802.1q (hasta el identificador de VLAN 4094).

Para configurar los nombres de VLAN en un sensor de red de OT:

Inicie sesión en el sensor de OT como usuario administrador.

Seleccione Configuración del sistema de la izquierda y, en Supervisión de redes, seleccione Nomenclatura de la VLAN.

En el panel VLAN naming que aparece, escriba un identificador de VLAN y un nombre de VLAN único. Los nombres de VLAN pueden contener hasta 50 caracteres ASCII.

Seleccione + Agregar VLAN para personalizar otra VLAN y, cuando haya terminado, haga clic en Guardar.

Para los conmutadores Cisco: agregue el comando

monitor session 1 destination interface XX/XX encapsulation dot1qa la configuración del puerto SPAN, donde XX/XX es el nombre y el número del puerto.

Definición de servidores DNS

Mejore el enriquecimiento de datos del dispositivo configurando varios servidores DNS para llevar a cabo búsquedas inversas y resolver nombres de host o FQDN asociados a las direcciones IP detectadas en subredes de red. Por ejemplo, si un sensor detecta una dirección IP, podría consultar varios servidores DNS para resolver el nombre de host. Necesita la dirección del servidor DNS, el puerto del servidor y las direcciones de subred.

Para definir la búsqueda del servidor DNS:

En la consola del sensor, seleccione Configuración del sistema>Supervisión de red y, en Detección activa, seleccione Búsqueda inversa de DNS.

Use las opciones Programar búsqueda inversa para definir el examen como en intervalos fijos, por hora o en un momento específico.

Si selecciona Por horas específicas, use el formato de 24 horas, como las 14:30 para las 2:30 p. m. Seleccione el botón + del lado para agregar horas adicionales y específicas que quiera que se ejecute la búsqueda.

Seleccione Agregar servidor DNS y rellene los campos según sea necesario para definir los campos siguientes:

- Dirección del servidor DNS, que es la dirección IP del servidor DNS.

- Puerto del servidor DNS.

- Número de etiquetas, que es el número de etiquetas de dominio que desea mostrar. Para obtener este valor, resuelva la dirección IP de red en los FQDN del dispositivo. Puede escribir hasta 30 caracteres en este campo.

- Subredes, que son las subredes que quiere que consulte el servidor DNS

Active la opción Habilitado en la parte superior para iniciar la consulta de búsqueda inversa como programada y, a continuación, seleccione Guardar para finalizar la configuración.

Para más información, consulte Configuración de la búsqueda inversa de DNS.

Prueba de la configuración de DNS

Use un dispositivo de prueba para comprobar que la configuración de búsqueda de DNS inversa que ha definido funciona según lo previsto.

En la consola del sensor, seleccione Configuración del sistema>Supervisión de red y, en Detección activa, seleccione Búsqueda inversa de DNS.

Asegúrese de que el botón de alternancia Habilitado está seleccionado.

Seleccione Probar.

En el cuadro de diálogo Prueba de búsqueda inversa de DNS para el servidor, escriba una Dirección de búsqueda y, a continuación, seleccione Probar.

Configuración de intervalos de direcciones DHCP

La red de OT puede constar de direcciones IP estáticas y dinámicas.

- Las direcciones estáticas se suelen encuentran en redes de OT mediante historiadores, controladores y dispositivos de infraestructura de red como conmutadores y enrutadores.

- Normalmente, la asignación de direcciones IP dinámicas se implementa en redes invitadas con equipos portátiles, PC, smartphones y otro equipo portátil mediante conexiones físicas Wi-Fi o LAN en diferentes ubicaciones.

Si está trabajando con redes dinámicas, debe controlar los cambios de las direcciones IP a medida que se produzcan, definiendo los intervalos de direcciones DHCP en cada sensor de red de OT. Cuando se define una dirección IP como una dirección DHCP, Defender para IoT identifica cualquier actividad que se produzca en el mismo dispositivo, independientemente de los cambios de dirección IP.

Para definir los intervalos de direcciones DHCP:

Inicie sesión en el sensor de OT y seleccione Configuración del sistema>Supervisión de red>Intervalos del DHCP.

Realice una de las siguientes acciones:

- Para agregar un único intervalo, seleccione + Agregar intervalo y escriba el intervalo de direcciones IP y un nombre opcional para el intervalo.

- Para agregar varios intervalos, cree un archivo .CSV con columnas para los datos De, A y Nombre para cada uno de los intervalos. Seleccione Importar para importar el archivo en el sensor de OT. Los valores de intervalo importados desde un archivo .CSV sobrescriben los datos de intervalo configurados actualmente para el sensor.

- Para exportar los intervalos que ya están configurados a un archivo CSV, seleccione Exportar.

- Para borrar todos los intervalos configurados actualmente, seleccione Borrar todo.

Los nombres de intervalos pueden tener hasta 256 caracteres.

Haga clic en Guardar para guardar los cambios.

Configurar los filtros de tráfico (avanzado)

Para reducir el desgaste de las alertas y centrar la supervisión de la red en el tráfico de alta prioridad, puede decidir filtrar el tráfico que transmite a Defender para IoT en el origen. Los filtros de captura están configurados por la CLI del sensor de OT y permiten bloquear el tráfico con ancho de banda elevado en la capa de hardware, lo que optimiza el rendimiento del dispositivo y el uso de los recursos.

Para más información, consulte: