Registrar dispositivos

Importante

La información de este artículo o sección solo se aplica si tiene licencias de Windows Enterprise E3+ o F3 (incluidas en licencias de Microsoft 365 F3, E3 o E5) y ha activado las características de Windows Autopatch.

La activación de características es opcional y no tiene ningún costo adicional si tiene licencias Windows 10/11 Enterprise E3 o E5 (incluidas en Microsoft 365 F3, E3 o E5).

Para obtener más información, consulte Licencias y derechos. Si decide no pasar por la activación de características, puede seguir usando el servicio Windows Autopatch para las características incluidas en las licencias Business Premium y A3+.

Para que Microsoft pueda administrar los dispositivos en Windows Autopatch, debe registrar dispositivos con el servicio. Asegúrese de que los dispositivos cumplen los requisitos previos de registro de dispositivos.

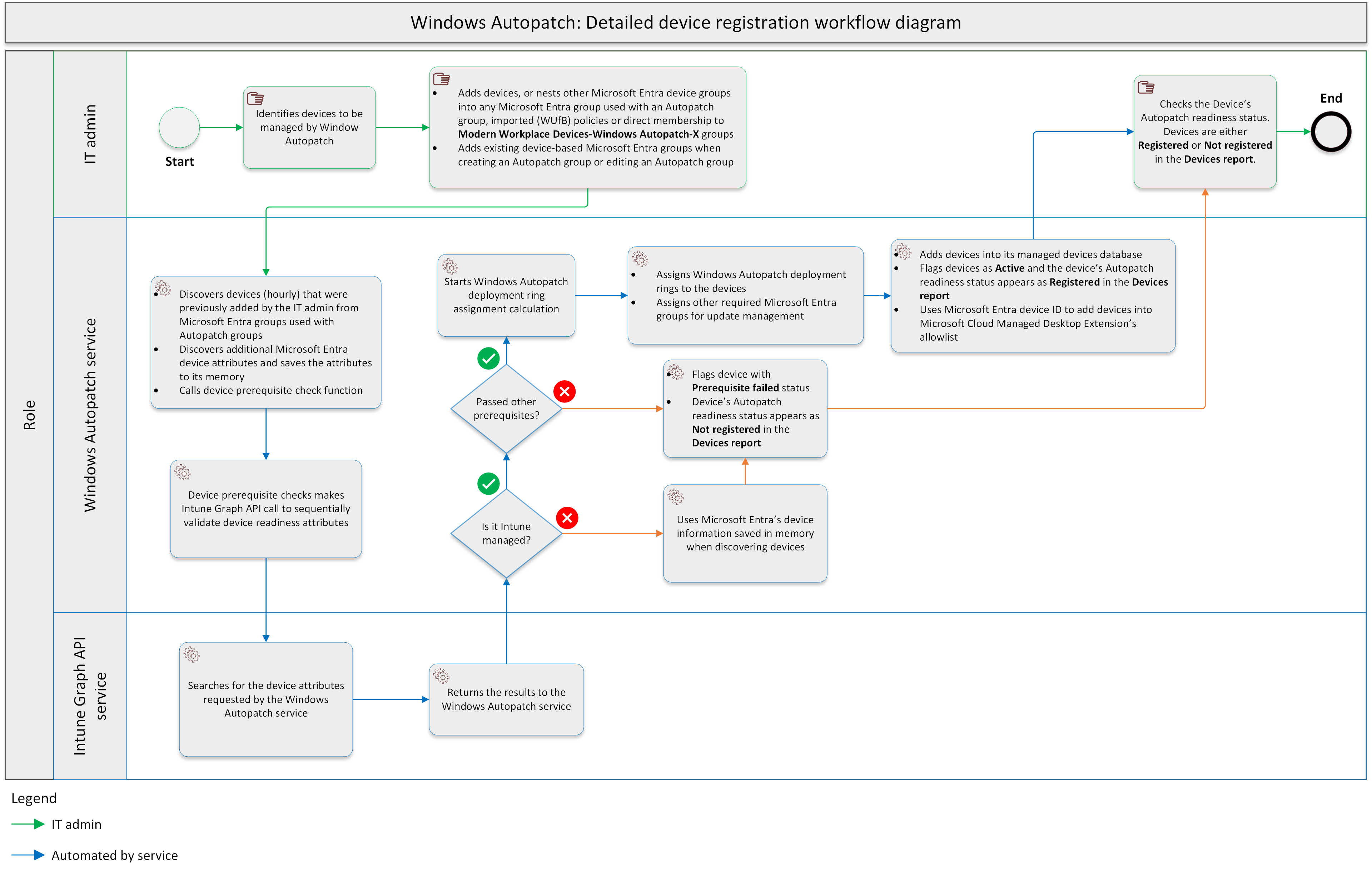

Diagrama detallado del flujo de trabajo de registro de dispositivos

Consulte el siguiente diagrama de flujo de trabajo detallado. En el diagrama se describe el proceso de registro de dispositivos de Windows Autopatch:

| Paso | Descripción |

|---|---|

| Paso 1: Identificar dispositivos | El administrador de TI identifica los dispositivos que va a administrar el servicio Windows Autopatch. |

| Paso 2: Agregar dispositivos | El administrador de TI identifica y agrega dispositivos, o anida otros grupos de dispositivos Microsoft Entra en cualquier grupo de Microsoft Entra al crear un grupo de revisiones automáticas o editar un grupo de revisiones automáticas o directivas importadas (WUfB). |

| Paso 3: Detectar dispositivos | La función Detectar dispositivos de Windows Autopatch detecta los dispositivos (cada hora) que el administrador de TI agregó anteriormente desde Microsoft Entra grupos usados con grupos de revisión automática en el paso 2. Windows Autopatch usa el identificador de dispositivo Microsoft Entra para consultar atributos de dispositivo en Microsoft Intune y Microsoft Entra ID al registrar dispositivos en su servicio.

|

| Paso 4: Comprobación de los requisitos previos | La función de requisitos previos de Windows Autopatch realiza una llamada Intune Graph API para validar secuencialmente los atributos de preparación del dispositivo necesarios para el proceso de registro. Para obtener información detallada, consulte la sección Diagrama detallado de flujo de trabajo de comprobación de requisitos previos . El servicio comprueba los siguientes atributos de preparación del dispositivo o los requisitos previos:

|

| Paso 5: Calcular la asignación de anillos de implementación | Una vez que el dispositivo supera todos los requisitos previos descritos en el paso 4, Windows Autopatch inicia el cálculo de la asignación de anillos de implementación. La siguiente lógica se usa para calcular la asignación de anillos de implementación de Windows Autopatch:

|

| Paso 6: Asignación de dispositivos a un grupo de anillos de implementación | Una vez realizado el cálculo del anillo de implementación, Windows Autopatch asigna dispositivos a dos conjuntos de anillos de implementación, el primero es el conjunto de anillos de implementación basado en servicios representado por los siguientes grupos de Microsoft Entra:

|

| Paso 7: Asignación de dispositivos a un grupo de Microsoft Entra | Windows Autopatch también asigna dispositivos a los siguientes grupos de Microsoft Entra cuando se aplican ciertas condiciones:

|

| Paso 8: Registro posterior al dispositivo | En el registro posterior al dispositivo, se producen tres acciones:

|

| Paso 9: Revisión del estado del registro de dispositivos | Los administradores de TI revisan el estado de preparación del autopatch del dispositivo. Los dispositivos están registrados o no registrados en el informe Dispositivos.

|

| Paso 10: Fin del flujo de trabajo de registro | Este es el final del flujo de trabajo de registro de dispositivos de Windows Autopatch. |

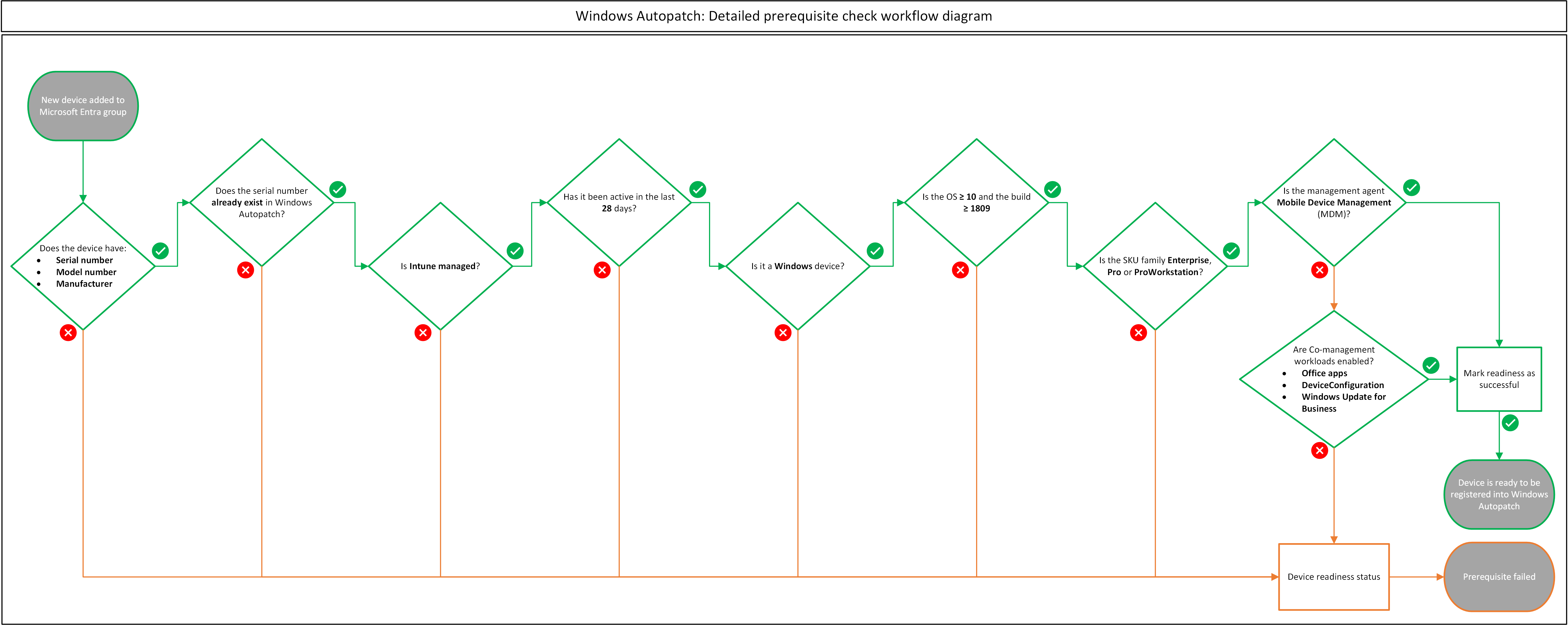

Diagrama detallado del flujo de trabajo de comprobación de requisitos previos

Como se describe en el paso 4 del diagrama de flujo de trabajo de registro de dispositivos detallado anterior, el diagrama siguiente es una representación visual de la construcción de requisitos previos para el proceso de registro de dispositivos de Windows Autopatch. Las comprobaciones de requisitos previos se realizan secuencialmente.

Informe de dispositivos

Windows Autopatch tiene un informe de dispositivo que le permite ver:

- Preparación de cada dispositivo registrado para el servicio

- Estado de actualización

- Directivas destinadas a cada dispositivo

Visualización del informe del dispositivo

Para ver el informe del dispositivo:

- En el centro de administración de Intune, seleccione Dispositivos en el panel izquierdo.

- En Administrar actualizaciones, seleccione Actualizaciones de Windows.

- Seleccione la pestaña Monitor y, a continuación, seleccione Dispositivos de revisión automática.

Una vez que un dispositivo se registra en el servicio, se muestra un estado de preparación. Cada estado de preparación le ayuda a determinar si hay alguna acción que realizar o si el dispositivo está listo para el servicio.

Estados de preparación

| Estado de preparación de revisiones automáticas en el informe Dispositivos | Descripción del subestado |

|---|---|

| Registrado |

|

| No registrado |

|

Visualización solo de dispositivos excluidos

Puede ver los dispositivos excluidos en la pestaña No registrado para facilitar la restauración masiva de los dispositivos que se excluyeron anteriormente del servicio Windows Autopatch.

Para ver solo los dispositivos excluidos:

- En el centro de administración de Intune, vaya a Dispositivos windows autopatch>.

- En la pestaña No registrado , seleccione Excluido de la lista de filtros. Deje todas las demás opciones de filtro sin seleccionar.

Mover dispositivos entre anillos de implementación

Si quieres mover dispositivos a distintos anillos de implementación después de la asignación de anillos de implementación de Windows Autopatch, puedes repetir los pasos siguientes para uno o varios dispositivos.

Importante

Solo puede mover dispositivos entre anillos de implementación dentro del mismo grupo de autopatch. No se pueden mover dispositivos entre anillos de implementación en distintos grupos de autopatch. Si intenta seleccionar un dispositivo que pertenece a un grupo de autopatch y otro dispositivo que pertenece a otro grupo de autopatch, recibirá el siguiente mensaje de error en la esquina superior derecha del portal de Microsoft Intune: Error. Seleccione los dispositivos dentro del mismo grupo de autopatch.

Para mover dispositivos entre anillos de implementación:

Nota

Solo puede mover dispositivos a otros anillos de implementación cuando el estado de preparación de autopatch del dispositivo aparece como Registrado y el estado de actualización es Activo.

- En el centro de administración de Intune, seleccione Dispositivos en el panel izquierdo.

- Vaya a Actualizaciones> de WindowsSupervisión>de dispositivos de revisión automática.

- Seleccione uno o más dispositivos que quiera asignar y seleccione Asignar anillo.

- Use el menú desplegable para seleccionar el anillo de implementación al que mover los dispositivos y, a continuación, seleccione Guardar. Todos los dispositivos seleccionados se asignan al anillo de implementación especificado. Aparece la notificación "1 dispositivos programados para la asignación".

- Una vez completada la asignación, el anillo asignado por columna cambia a Administración (lo que indica que ha realizado el cambio) y la columna Anillo muestra la nueva asignación de anillo de implementación. El anillo asignado por columna solo está visible en el menú flotante.

Advertencia

No se admite el movimiento de dispositivos entre anillos de implementación a través de cambios directos Microsoft Entra pertenencia a grupos y podría provocar conflictos de configuración no intencionados en el servicio Windows Autopatch. Para evitar la interrupción del servicio en los dispositivos, use la acción Asignar anillo descrita anteriormente para mover dispositivos entre anillos de implementación.

Registro de dispositivos en grupos de revisiones automáticas

Importante

La información de este artículo o sección solo se aplica si tiene licencias de Windows Enterprise E3+ o F3 (incluidas en licencias de Microsoft 365 F3, E3 o E5) y ha activado las características de Windows Autopatch.

La activación de características es opcional y no tiene ningún costo adicional si tiene licencias Windows 10/11 Enterprise E3 o E5 (incluidas en Microsoft 365 F3, E3 o E5).

Para obtener más información, consulte Licencias y derechos. Si decide no pasar por la activación de características, puede seguir usando el servicio Windows Autopatch para las características incluidas en las licencias Business Premium y A3+.

Un grupo de autopatch es un contenedor lógico o una unidad que agrupa varios grupos de Microsoft Entra y directivas de actualización de software. Para obtener más información, vea Grupos de revisiones automáticas de Windows.

Al crear un grupo de autopatch o editar un grupo de revisiones automáticas para agregar o quitar anillos de implementación, los grupos de Microsoft Entra basados en dispositivos que se usan al configurar los anillos de implementación se examinan para ver si los dispositivos deben registrarse con el servicio Windows Autopatch.

Si los dispositivos no están registrados, los grupos de autopatch inician el proceso de registro de dispositivos mediante los grupos de Microsoft Entra basados en dispositivos existentes.

- Para obtener más información, consulte Creación de un grupo de revisiones automáticas o edición de un grupo de revisiones automáticas para registrar dispositivos en grupos de revisiones automáticas.

- Para obtener más información sobre cómo mover dispositivos entre anillos de implementación, consulte Movimiento de dispositivos entre anillos de implementación.

Escenarios admitidos al anidar otros grupos de Microsoft Entra

Windows Autopatch también admite los siguientes escenarios de grupos anidados Microsoft Entra:

Microsoft Entra grupos sincronizados desde:

- Grupos locales de Active Directory (Windows Server AD)

- colecciones de Configuration Manager

Revisión automática de Windows en cargas de trabajo de Windows 365 Enterprise

Windows 365 Enterprise ofrece a los administradores de TI la opción de registrar dispositivos con el servicio Windows Autopatch como parte de la creación de la directiva de aprovisionamiento de Windows 365. Esta opción proporciona una experiencia perfecta para que los administradores y los usuarios se aseguren de que los equipos en la nube estén siempre actualizados. Cuando los administradores de TI deciden administrar sus equipos en la nube Windows 365 con Windows Autopatch, el proceso de creación de directivas de aprovisionamiento de Windows 365 llama a las API de registro de dispositivos de Windows Autopatch para registrar dispositivos en nombre del administrador de TI.

Para registrar nuevos dispositivos PC en la nube Windows 365 con Windows Autopatch desde la directiva de aprovisionamiento de Windows 365:

- Vaya al centro de administración de Intune.

- En el panel izquierdo, seleccione Dispositivos.

- Vaya a Aprovisionamiento >Windows 365.

- Seleccione Directivas > de aprovisionamiento Crear directiva.

- Proporcione un nombre de directiva y seleccione Tipo de combinación. Para obtener más información, vea Tipos de combinación de dispositivos.

- Selecciona Siguiente.

- Elija la imagen deseada y seleccione Siguiente.

- En la sección Servicios administrados por Microsoft , seleccione Autopatch de Windows. A continuación, seleccione Siguiente. Si windows Autopatch (versión preliminar) no puede administrar los pc en la nube hasta que un Administración global haya terminado de configurarlo. Aparece el mensaje, debes activar las características de Windows Autopatch para continuar.

- Asigne la directiva en consecuencia y seleccione Siguiente.

- Selecciona Crear. Ahora los equipos en la nube de Windows 365 Enterprise recién aprovisionados se inscriben y administran automáticamente mediante Windows Autopatch.

Para obtener más información, vea Crear una directiva de aprovisionamiento de Windows 365.

Revisión automática de Windows en cargas de trabajo de Azure Virtual Desktop

Windows Autopatch está disponible para las cargas de trabajo de Azure Virtual Desktop. Los administradores de empresa pueden aprovisionar sus cargas de trabajo de Azure Virtual Desktop para que las administre Windows Autopatch mediante el proceso de registro de dispositivos existente.

Windows Autopatch proporciona el mismo ámbito de servicio con máquinas virtuales que con dispositivos físicos. Sin embargo, Windows Autopatch aplaza cualquier compatibilidad específica de Azure Virtual Desktop con Soporte técnico de Azure, a menos que se especifique lo contrario.

Requisitos previos

Windows Autopatch para Azure Virtual Desktop sigue los mismos requisitos previos que Windows Autopatch y los requisitos previos de Azure Virtual Desktop.

El servicio admite:

- Máquinas virtuales persistentes personales

No se admiten las siguientes características de Azure Virtual Desktop:

- Hosts de varias sesiones

- Máquinas virtuales no persistentes agrupadas

- Streaming de aplicaciones remotas

Implementación de autopatch en Azure Virtual Desktop

Las cargas de trabajo de Azure Virtual Desktop se pueden registrar en Windows Autopatch mediante el mismo método que los dispositivos físicos.

Para facilitar la implementación, se recomienda anidar un grupo de dispositivos dinámicos en el grupo de registro de dispositivos autopatch. El grupo de dispositivos dinámicos tendría como destino el prefijo Name definido en el host de sesión, pero excluiría los hosts de sesión multisesión. Por ejemplo:

| Nombre de grupo | Nombre de pertenencia dinámica |

|---|---|

| Autopatch de Windows: hosts de sesión del grupo de hosts |

|

Limpieza del estado dual de Microsoft Entra dispositivos unidos a híbridos y registrados en Azure en el inquilino de Microsoft Entra

Se produce un Microsoft Entra estado dual cuando un dispositivo se conecta inicialmente a Microsoft Entra ID como un dispositivo registrado Microsoft Entra. Sin embargo, al habilitar Microsoft Entra unión híbrida, el mismo dispositivo se conecta dos veces a Microsoft Entra ID, pero como un dispositivo Microsoft Entra híbrido.

En el estado dual, termina teniendo dos registros de dispositivo Microsoft Entra con diferentes tipos de combinación para el mismo dispositivo. En este caso, el registro de dispositivo Microsoft Entra híbrido tiene prioridad sobre el registro de dispositivo registrado Microsoft Entra para cualquier tipo de autenticación en Microsoft Entra ID, lo que hace que el Microsoft Entra registro de dispositivo registrado esté obsoleto.

Se recomienda detectar y limpiar dispositivos obsoletos en Microsoft Entra ID antes de registrar dispositivos con Windows Autopatch, consulte How To: Manage stale devices in Microsoft Entra ID (Cómo: Administrar dispositivos obsoletos en Microsoft Entra ID).

Advertencia

Si no limpia dispositivos obsoletos en Microsoft Entra ID antes de registrar dispositivos con Windows Autopatch, es posible que termine viendo que los dispositivos no cumplen los requisitos previos de Intune o Cloud-Attached (el dispositivo debe ser administrado Intune o administrado conjuntamente) en la pestaña No listo porque se espera que estos Microsoft Entra obsoletos los dispositivos ya no están inscritos en el servicio de Intune.

Póngase en contacto con el soporte técnico para incidentes relacionados con el registro de dispositivos.

Importante

La información de este artículo o sección solo se aplica si tiene licencias de Windows Enterprise E3+ o F3 (incluidas en licencias de Microsoft 365 F3, E3 o E5) y ha activado las características de Windows Autopatch.

La activación de características es opcional y no tiene ningún costo adicional si tiene licencias Windows 10/11 Enterprise E3 o E5 (incluidas en Microsoft 365 F3, E3 o E5).

Para obtener más información, consulte Licencias y derechos. Si decide no pasar por la activación de características, puede seguir usando el servicio Windows Autopatch para las características incluidas en las licencias Business Premium y A3+.

El soporte técnico está disponible a través de Windows 365 o el equipo de ingeniería del servicio de revisión automática de Windows para incidentes relacionados con el registro de dispositivos.

- Para obtener Windows 365 soporte técnico, consulte Obtención de soporte técnico.

- Para obtener soporte técnico de Azure Virtual Desktop, consulte Obtención de soporte técnico.

- Para obtener soporte técnico de Windows Autopatch, consulta Enviar una solicitud de soporte técnico.

Escenarios de ciclo de vida de administración de dispositivos

Hay algunos escenarios más de ciclo de vida de administración de dispositivos que se deben tener en cuenta al planear el registro de dispositivos en Windows Autopatch.

Actualización del dispositivo

Si un dispositivo se registró anteriormente en el servicio Windows Autopatch, pero es necesario volver a crear una imagen por imagen, debe ejecutar uno de los procesos de aprovisionamiento de dispositivos disponibles en Microsoft Intune para volver a crear una imagen del dispositivo.

El dispositivo se vuelve a unir a Microsoft Entra ID (híbrido o solo Microsoft Entra). A continuación, vuelva a inscribirse en Intune también. No se requiere ninguna acción adicional por parte de usted ni del servicio Windows Autopatch, ya que el registro de identificador de dispositivo Microsoft Entra de ese dispositivo sigue siendo el mismo.

Reparación del dispositivo y reemplazo de hardware

Si necesita reparar un dispositivo que se registró anteriormente en el servicio Windows Autopatch, reemplazando la placa base, las tarjetas de interfaz de red no extraíbles (NIC) o la unidad de disco duro, debe volver a registrar el dispositivo en el servicio Windows Autopatch, ya que se genera un nuevo identificador de hardware cuando hay cambios de hardware importantes, como:

- SMBIOS UUID (placa base)

- Dirección MAC (NIC no modificables)

- Serie, modelo e información del fabricante de la unidad de disco duro del sistema operativo

Cuando se produce uno de estos cambios de hardware, Microsoft Entra ID crea un nuevo registro de identificador de dispositivo para ese dispositivo, incluso si técnicamente es el mismo dispositivo.

Importante

Si se genera un nuevo identificador de dispositivo Microsoft Entra para un dispositivo que se registró anteriormente en el servicio Windows Autopatch, incluso si técnicamente es el mismo dispositivo, el nuevo identificador de dispositivo Microsoft Entra debe agregarse a través de la pertenencia directa del dispositivo o a través de Microsoft Entra grupo dinámico o asignado anidado en la experiencia de grupo de Windows Autopatch. Este proceso garantiza que el identificador de dispositivo de Microsoft Entra recién generado está registrado con Windows Autopatch y que el dispositivo sigue teniendo sus actualizaciones de software administradas por el servicio.