Limitación del impacto de ataques de ransomware

El siguiente paso para limitar el impacto de ataques de ransomware es proteger los roles con privilegios, es decir, el tipo de trabajos en los que las personas controlan una gran cantidad de información privilegiada en una organización.

Esta fase de prevención de ransomware tiene como objetivo evitar que los actores de amenazas obtengan gran cantidad de acceso a sus sistemas.

Cuanto más acceso tenga un ciberdelincuente a su organización y dispositivos, mayor será el daño potencial a los datos y los sistemas.

Importante

Consultar la serie de prevención de ransomware y hacer que la organización sea un objetivo difícil para ataques cibernéticos.

Crear una estrategia de acceso con privilegios para ransomware

Debe aplicar una estrategia exhaustiva y completa para reducir el riesgo de comprometer el acceso con privilegios.

Un actor de amenaza con acceso con privilegios en tu entorno puede invalidar fácilmente cualquier otro control de seguridad que tú apliques. Los actores malintencionados pueden obtener acceso mediante ingeniería social e incluso sacar provecho de la IA para generar y representar código malintencionado y direcciones URL. Los actores de amenazas de ransomware usan el acceso con privilegios como una ruta de acceso rápida para controlar todos los recursos críticos de la organización para el ataque y su posterior extorsión.

Quién es responsable en el programa o proyecto

En esta tabla se describe una estrategia de acceso con privilegios para prevenir el ransomware en términos de una jerarquía de patrocinio, administración de programas y administración de proyectos para determinar e impulsar los resultados.

| Lead | Implementador | Responsabilidad |

|---|---|---|

| CISO o CIO | Patrocinio ejecutivo. | |

| Liderazgo del programa | Impulsar los resultados y la colaboración entre equipos. | |

| Arquitectos de seguridad y TI | Priorizar la integración de los componentes en arquitecturas. | |

| Administración de identidades y claves | Implementar los cambios de identidad. | |

| Productividad de TI central y equipo de usuarios finales | Implementar cambios en dispositivos e inquilinos de Office 365. | |

| Directivas y estándares de seguridad | Actualizar documentos de directivas y estándares | |

| Administración del cumplimiento de la seguridad | Supervisar para garantizar el cumplimiento | |

| Equipo de educación de usuarios | Actualizar las guías sobre contraseñas. | |

Lista de comprobación de estrategia de acceso con privilegios de ransomware

Cree una estrategia de varias partes con la guía de https://aka.ms/SPA que incluye esta lista de comprobación.

| Listo | Tarea | Descripción |

|---|---|---|

| Aplicar la seguridad de sesión de un extremo a otro. | Valida explícitamente la confianza de usuarios y dispositivos antes de permitir el acceso a las interfaces administrativas (con el acceso condicional de Microsoft Entra). | |

| Proteger y supervisar los sistemas de identidad. | Evita ataques de elevación de privilegios, incluidos directorios, administración de identidades, cuentas y grupos de administrador, y configuración de consentimiento. | |

| Mitigación del recorrido lateral. | Garantiza que, si hay un único dispositivo en riesgo, no provoque inmediatamente el control todos los demás dispositivos mediante contraseñas de cuenta local, contraseñas de cuenta de servicio u otros secretos. | |

| Garantizar una respuesta rápida a las amenazas. | Limita el acceso y el tiempo de un adversario en el entorno. Consulte Detección y respuesta para obtener más información. | |

Plazos y resultados de la implementación

Intente lograr estos resultados en un plazo de 30 a 90 días:

Se requiere que el 100 % de los administradores utilicen estaciones de trabajo seguras

Aleatoriedad del 100 % de las contraseñas de servidor o estación de trabajo local

Implementación de mitigaciones de escalación de privilegios del 100 %

Detección del ransomware y respuesta al mismo

Su organización necesita detección y corrección con capacidad de respuesta de ataques comunes en puntos de conexión, correo electrónico e identidades. El tiempo importa.

Debes corregir rápidamente los puntos de entrada de ataque comunes para limitar el tiempo que tiene el actor de amenaza para recorrer lateralmente la organización.

Quién es responsable en el programa o proyecto

En esta tabla se describe la mejora de la capacidad de detección y respuesta frente al ransomware en términos de una jerarquía de patrocinio, administración de programas y administración de proyectos para determinar e impulsar los resultados.

| Lead | Implementador | Responsabilidad |

|---|---|---|

| CISO o CIO | Patrocinio ejecutivo. | |

| Liderazgo del programa de operaciones de seguridad | Impulsar los resultados y la colaboración entre equipos. | |

| Equipo de infraestructura de TI central | Implementación de agentes y características de cliente y servidor | |

| Operaciones de seguridad | Integración de nuevas herramientas en procesos de operaciones de seguridad | |

| Productividad de TI central y equipo de usuarios finales | Habilitación de características para aplicaciones de Defender para puntos de conexión, Defender para Office 365, Defender para Identity y Defender for Cloud | |

| Equipo de identidad de TI central | Implementación de la seguridad de Microsoft Entra y Defender for Identity | |

| Arquitectos de seguridad | Asesoramiento sobre configuración, estándares y herramientas | |

| Directivas y estándares de seguridad | Actualizar documentos de directivas y estándares | |

| Administración del cumplimiento de la seguridad | Supervisar para garantizar el cumplimiento | |

Lista de comprobación de la detección del ransomware y respuesta al mismo

Aplique estos procedimientos recomendados para mejorar la detección y respuesta.

| Listo | Tarea | Descripción |

|---|---|---|

| Priorizar los puntos de entrada comunes: - Usar herramientas integradas de detección y respuesta extendida (XDR) como Microsoft Defender XDR para proporcionar alertas de alta calidad y minimizar la fricción y los pasos manuales durante la respuesta. - Supervisar los intentos de fuerza bruta, como la difusión de contraseñas. |

Los operadores de ransomware (y otros) favorecen el punto de conexión, el correo electrónico, la identidad y RDP como puntos de entrada. | |

| Supervisar que un adversario no deshabilite la seguridad (a menudo forma parte de una cadena de ataques), como: - Borrado del registro de eventos, especialmente el registro de eventos de seguridad y los registros de operación de PowerShell. - Deshabilitación de herramientas y controles de seguridad. |

Los actores de amenazas tienen como objetivo las instalaciones de detección de seguridad para continuar con su ataque de forma más segura. | |

| No olvidarse del malware básico. | Los actores de amenzas de ransomware compran periódicamente en los mercados ocultos acceso a las organizaciones que tienen como objetivo. | |

| Integrar profesionales externos en los procesos para complementarlos, como el Equipo de detección y respuesta de Microsoft (DART). | La experiencia es importante para la detección y recuperación. | |

| Usa Defender para punto de conexión para aislar rápidamente los dispositivos afectados. | La integración en Windows 11 y 10 facilita esta tarea. | |

Paso siguiente

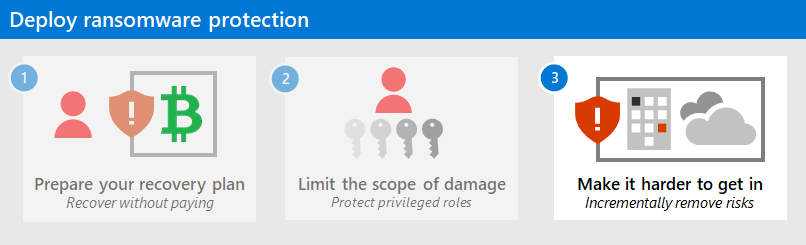

Continúa con la Fase 3 para dificultar al actor de amenza la entrada en tu entorno mediante la eliminación incremental de los riesgos.

Recursos adicionales del ransomware

Información clave de Microsoft:

- La creciente amenaza del ransomware, entrada de blog de Microsoft On the Issues del 20 de julio de 2021

- Ransomware controlado por personas

- Protección rápida frente al ransomware y la extorsión

- Informe de 2021 sobre defensa digital de Microsoft (consulte las páginas 10 a 19)

- Ransomware: un informe generalizado y continuo de análisis de amenazas en el portal de Microsoft Defender

- Enfoque y caso práctico de ransomware del equipo de detección y respuesta (DART) de Microsoft

Microsoft 365:

- Implementación de la protección contra ransomware en el inquilino de Microsoft 365

- Maximización de la resistencia al ransomware con Azure y Microsoft 365

- Recuperación en caso de un ataque de ransomware

- Protección contra malware y ransomware

- Proteger el PC contra el ransomware

- Control del ransomware en SharePoint Online

- Informes de análisis de amenazas para ransomware en el portal de Microsoft Defender

Microsoft Defender XDR:

Microsoft Azure:

- Defensas de Azure ante ataques de ransomware

- Maximización de la resistencia al ransomware con Azure y Microsoft 365

- Plan de copia de seguridad y restauración para protegerse contra el ransomware

- Ayuda para protegerse contra ransomware con Microsoft Azure Backup (vídeo de 26 minutos)

- Recuperación de un riesgo de identidad sistemático

- Detección de un ataque avanzado de varias fases en Microsoft Sentinel

- Detección de fusión para ransomware en Microsoft Sentinel

Microsoft Defender for Cloud Apps:

Entradas del blog del equipo de seguridad de Microsoft sobre la guía de mitigación de ransomware:

Tres pasos para evitar el ransomware y recuperarse de él (septiembre de 2021)

Guía para combatir ransomware operado por humanos: Parte 1 (septiembre de 2021)

Pasos clave sobre cómo el equipo de detección y respuesta (DART) de Microsoft lleva a cabo investigaciones de incidentes de ransomware.

Guía para combatir ransomware operado por humanos: Parte 2 (septiembre de 2021)

Sugerencias y procedimientos recomendados

-

Consulte la sección Ransomware.

Ataques de ransomware controlados por personas: Un desastre evitable (marzo de 2020)

Incluye el análisis de la cadena de ataques de los ataques reales.

Respuesta al ransomware: ¿pagar o no pagar? (diciembre de 2019)

Norsk Hydro responde a un ataque de ransomware con transparencia (diciembre de 2019)