Plan de recuperación de ataques de ransomware

Prepara siempre un plan de recuperación de ataques de ransomware, empezando por una alternativa al pago de rescate para ayudar a evitar perder el acceso a tus datos.

Importante

Lea toda la serie de prevención contra el ransomware, y haga que su organización dure ante un ataque de ransomware.

Los actores de ransomware en el control de su organización tienen muchas maneras de presionarle al pagar. Las demandas se centran principalmente en dos categorías:

Pagar un rescate para recuperar el acceso

Los actores de amenazas exigen un pago bajo la amenaza de no devolverle el acceso a sus sistemas y datos. Esto se suele hacer mediante el cifrado de los sistemas y datos y la exigencia de un pago por la clave de descifrado.

Importante

Pagar el rescate no garantizará el acceso restaurado a sus datos.

Los ciberdelincuentes motivados económicamente (y a menudo operadores relativamente aficionados que usan un kit de herramientas proporcionado por otra persona), podrían quedarse con los archivos de pago bloqueados. No hay ninguna garantía legal de que vayan a proporcionar una clave que descifre el 100 % de los sistemas y datos o incluso de que proporcionen una clave. El proceso para descifrar estos sistemas usa herramientas de ataque propias, un proceso a menudo torpe y manual.

Pagar para evitar la divulgación

Los actores de amenazas exigen el pago a cambio de no divulgar datos confidenciales o embarazosos en la web oscura (otros delincuentes) o al público en general.

Para no verse obligado a pagar (una situación rentable para los actores de amenazas), la acción más inmediata y eficaz que puede realizar es asegurarse de que la organización pueda restaurar toda la empresa desde un almacenamiento inmutable, que ni el ciberdelincuente ni usted puedan modificar.

La identificación de los recursos más confidenciales y su protección con un mayor nivel de garantía también resultan fundamentales, pero es un proceso más largo y difícil de ejecutar. No queremos que mantenga otras áreas en las fases 1 o 2, pero recomendamos comenzar el proceso reuniendo a las partes interesadas de la empresa, de TI y de seguridad para que se planteen y respondan a preguntas como:

- ¿Qué recursos empresariales serían los más perjudiciales si se ponen en peligro? Por ejemplo, ¿por qué recursos estarían dispuestos los directivos empresariales a pagar una extorsión si los ciberdelincuentes los controlaran?

- ¿Cómo se convierten estos recursos empresariales en recursos de TI (como archivos, aplicaciones, bases de datos, servidores y sistemas de control)?

- ¿Cómo podemos proteger o aislar estos recursos para que los actores de amenazas con acceso al entorno general de TI no puedan acceder a ellos?

Copias de seguridad seguras

Debe asegurarse de que se haga una copia de seguridad de los sistemas críticos y sus datos y de que las copias de seguridad estén protegidas contra el borrado o el cifrado deliberados por parte de un actor de amenazas.

Los ataques a copias de seguridad se centran en paralizar la capacidad de la organización para responder sin pagar, dirigidos con frecuencia a las copias de seguridad y a la documentación clave necesaria para la recuperación y para obligarle a pagar las exigencias de extorsión.

La mayoría de las organizaciones no protegen los procedimientos de copia de seguridad y restauración frente a este nivel de objetivo intencionado.

Copia de seguridad y restauración del plan de protección contra el ransomware afronta lo que hay que hacer antes de los ataques para proteger los sistemas empresariales críticos y durante los ataques para garantizar una rápida recuperación de las operaciones empresariales.

Obtenga información sobre cómo restaurar los archivos de OneDrive en caso de un ataque de ransomware.

Responsabilidades de los miembros del programa y del proyecto

En esta tabla se describe la protección general de los datos frente al ransomware en términos de jerarquía de patrocinio, administración de programas y administración de proyectos para determinar e impulsar los resultados.

| Lead | Implementador | Responsabilidad |

|---|---|---|

| Operaciones de TI central o CIO | Patrocinio ejecutivo | |

| Liderazgo del programa de infraestructura de TI central | Impulsar los resultados y la colaboración entre equipos | |

| Infraestructura y copia de seguridad de TI central | Habilitar copia de seguridad de la infraestructura | |

| Productividad de TI central y usuario final | Habilitar copia de seguridad de OneDrive | |

| Arquitectura de seguridad | Asesorar sobre la configuración y los estándares | |

| Directivas y estándares de seguridad | Actualizar documentos de directivas y estándares | |

| Administración del cumplimiento de la seguridad | Supervisar para garantizar el cumplimiento | |

Lista de comprobación de la implementación

Aplique estos procedimientos recomendados para proteger la infraestructura de copia de seguridad.

| Listo | Tarea | Descripción |

|---|---|---|

| Haga una copia de seguridad automática de todos los datos críticos en función de una programación periódica. | Permite recuperar los datos hasta la última copia de seguridad. | |

| Practique con regularidad el plan de continuidad empresarial y recuperación ante desastres (BC/DR). | Garantiza la rápida recuperación de las operaciones empresariales al tratar un ataque de ransomware o extorsión con la misma importancia que un desastre natural. | |

| Proteger las copias de seguridad contra el borrado y el cifrado deliberados: - Protección segura: requerir pasos fuera de banda (MFA o PIN) antes de modificar las copias de seguridad en línea (como, por ejemplo, Azure Backup). - Protección más segura: almacenar las copias de seguridad en un almacenamiento inmutable en línea (como Azure Blob) o totalmente sin conexión o externo. |

Las copias de seguridad a las que pueden acceder ciberdelincuentes pueden volverse inutilizables para la recuperación empresarial. Implemente una mayor seguridad para acceder a las copias de seguridad y la incapacidad de cambiar los datos almacenados en las copias de seguridad. | |

| Proteja los documentos de soporte necesarios para la recuperación, como los de los procedimientos de restauración, la base de datos de administración de configuración (CMDB) y los diagramas de la red. | Los actores de amenazas tendrán deliberadamente como objetivo estos recursos porque afectan a su capacidad de recuperación. Asegúrese de que sobrevive a un ataque ransomware. |

Plazos y resultados de la implementación

En un plazo de 30 días, asegúrese de que el tiempo medio de recuperación (MTTR) cumple el objetivo de BC/DR, tal como se mide durante las simulaciones y operaciones del mundo real.

Protección de los datos

Debe implementar la protección de datos para garantizar una recuperación rápida y de confianza de un ataque de ransomware y para bloquear algunas técnicas de ataque.

La extorsión de ransomware y los ataques destructivos solo funcionan cuando se pierde todo acceso legítimo a los datos y sistemas. Al asegurarse de que los actores de amenazas no puedan anular la capacidad de reanudar las operaciones sin pagar, se protegerá el negocio y la falta de incentivos monetarios disuadirá a los atacantes de su organización.

Responsabilidades de los miembros del programa y del proyecto

En esta tabla se describe la protección general de los datos de la organización frente al ransomware en términos de jerarquía de patrocinio, administración de programas y administración de proyectos para determinar e impulsar los resultados.

| Lead | Implementador | Responsabilidad |

|---|---|---|

| Operaciones de TI central o CIO | Patrocinio ejecutivo | |

| Liderazgo del programa de Seguridad de lo datos | Impulsar los resultados y la colaboración entre equipos | |

| Productividad de TI central y usuario final | Implementar cambios en el inquilino de Microsoft 365 para OneDrive y carpetas protegidas | |

| Infraestructura y copia de seguridad de TI central | Habilitar copia de seguridad de la infraestructura | |

| Empresarial / aplicación | Identificar recursos empresariales críticos | |

| Arquitectura de seguridad | Asesorar sobre la configuración y los estándares | |

| Directivas y estándares de seguridad | Actualizar documentos de directivas y estándares | |

| Administración del cumplimiento de la seguridad | Supervisar para garantizar el cumplimiento | |

| Equipo de educación de usuarios | Asegurarse de que la guía para los usuarios refleje las actualizaciones de las directivas | |

Lista de comprobación de la implementación

Aplique estos procedimientos recomendados para proteger los datos de la organización.

| Listo | Tarea | Descripción |

|---|---|---|

| Migrar la organización a la nube: - Mover los datos de usuario a soluciones en la nube como OneDrive/SharePoint para sacar partido de las funcionalidades de papelera de reciclaje y control de versiones. - Instruir a los usuarios sobre cómo recuperar sus archivos por sí mismos para reducir los retrasos y los costos de recuperación. |

Los datos de usuario en la nube de Microsoft se pueden proteger mediante características integradas de administración de datos y seguridad. | |

| Designar carpetas protegidas. | Dificulta que las aplicaciones no autorizadas modifiquen los datos de estas carpetas. | |

| Revisar los permisos: - Detectar permisos amplios de escritura y de eliminación en recursos compartidos de archivos, SharePoint y otras soluciones. Por amplio se entiende numerosos usuarios con permisos de escritura o de eliminación para los datos críticos de la empresa. - Reducir permisos amplios para las ubicaciones de datos críticos a la vez que se cumplen los requisitos de colaboración empresarial. - Auditar y supervisar las ubicaciones de datos críticos para asegurarse de que no vuelvan a aparecer permisos amplios. |

Reduce el riesgo de actividades de ransomware que dependen de un amplio acceso. | |

Paso siguiente

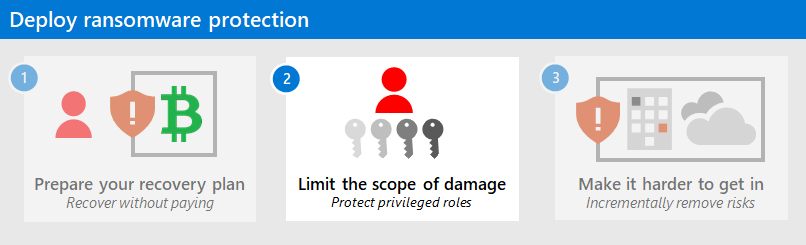

Continúe con la Fase 2 para limitar el ámbito del daño de un ataque mediante la protección de roles con privilegios.

Recursos adicionales del ransomware

Información clave de Microsoft:

- [Informe de defensa digital de Microsoft de 2023] (https://www.microsoft.com/en-us/security/security-insider/microsoft-digital-defense-report- 2023) (consulte las páginas 17 a 26)

- Blog de Microsoft: ransomware, Últimas amenazas: ransomware

- Ransomware controlado por personas

- Protección rápida frente al ransomware y la extorsión

- Ransomware: un informe generalizado y continuo de análisis de amenazas en el portal de Microsoft Defender

- Enfoque y caso práctico del ransomware del equipo de Respuesta a los incidentes de Microsoft (anteriormente DART/CRSP)

Microsoft 365:

- Implementación de la protección contra ransomware en el inquilino de Microsoft 365

- Maximización de la resistencia al ransomware con Azure y Microsoft 365

- Recuperación en caso de un ataque de ransomware

- Protección contra malware y ransomware

- Proteger el PC contra el ransomware

- Control del ransomware en SharePoint Online

- Informes de análisis de amenazas para ransomware en el portal de Microsoft Defender

Microsoft Defender XDR:

Microsoft Azure:

- Defensas de Azure ante ataques de ransomware

- Maximización de la resistencia al ransomware con Azure y Microsoft 365

- Plan de copia de seguridad y restauración para protegerse contra el ransomware

- Ayuda para protegerse contra ransomware con Microsoft Azure Backup (vídeo de 26 minutos)

- Recuperación de un riesgo de identidad sistemático

- Detección de un ataque avanzado de varias fases en Microsoft Sentinel

- Detección de fusión para ransomware en Microsoft Sentinel

Microsoft Defender for Cloud Apps:

Entradas de blog del equipo de seguridad de Microsoft:

Guía para combatir ransomware operado por humanos: Parte 1 (septiembre de 2021)

Guía para combatir ransomware operado por humanos: Parte 2 (septiembre de 2021)

Sugerencias y procedimientos recomendados

Tres pasos para evitar el ransomware y recuperarse de él (septiembre de 2021)

-

Consulte la sección Ransomware.

Ataques de ransomware controlados por personas: Un desastre evitable (marzo de 2020)

Incluye el análisis de la cadena de ataques de los ataques reales.

Respuesta al ransomware: ¿pagar o no pagar? (diciembre de 2019)

Norsk Hydro responde a un ataque de ransomware con transparencia (diciembre de 2019)