¿Qué es el ransomware?

En la práctica, un ataque de ransomware bloquea el acceso a sus datos hasta que se paga un rescate.

De hecho, el ransomware es un tipo de malware o ataque de ciberseguridad de suplantación de identidad que destruye o cifra archivos y carpetas en un equipo, servidor o dispositivo.

Una vez que los dispositivos o archivos están bloqueados o cifrados, los ciberdelincuentes pueden extorsionar al propietario de la empresa o del dispositivo para exigirle dinero a cambio de una clave que desbloquea los datos cifrados. Sin embargo, incluso cuando se paga, puede que los ciberdelincuentes nunca den la clave al propietario de la empresa o del dispositivo y detengan el acceso permanentemente.

Microsoft Security Copilot aprovecha la inteligencia artificial para ayudar a mitigar los ataques de ransomware. Para obtener más soluciones de Microsoft para ransomware, visita nuestra biblioteca de soluciones de ransomware.

¿Cómo funcionan los ataques de ransomware?

El ransomware puede ser automatizado o implicar intervención humana en un teclado (un ataque controlado por personas), como se ha visto en ataques recientes con el ransomware LockBit.

Los ataques de ransomware operados por humanos implican las siguientes fases:

Compromiso inicial: el actor de amenaza primero obtiene acceso a un sistema o entorno después de un período de reconocimiento para identificar debilidades en la defensa.

Evasión de persistencia y defensa: el actor de amenaza establece un punto de vista en el sistema o entorno mediante una puerta trasera u otro mecanismo que funciona en sigilo para evitar ser detectado por los equipos de respuesta a incidentes.

Movimiento lateral: el actor de amenaza usa el punto inicial de entrada para migrar a otros sistemas conectados al dispositivo o entorno de red en peligro.

Acceso a credenciales: el actor de amenaza usa una página de inicio de sesión falsa para recopilar credenciales de usuario o sistema.

Robo de datos: el actor de amenaza roba datos financieros u otros datos de usuarios o sistemas comprometidos.

Impacto: el usuario o la organización afectados podrían sufrir daños materiales o de reputación.

Malware común usado en campañas de ransomware

Qakbot: Usa el phishing para propagar vínculos maliciosos, datos adjuntos maliciosos y quitar cargas maliciosas como Cobalt Strike Beacon

Ryuk: cifrador de datos que suele tener como destino Windows

Trickbot: tiene aplicaciones de Microsoft como objetivo, como Excel y Word. Trickbot se solía distribuir a través de campañas de correo electrónico que utilizaban eventos de actualidad o incentivos financieros para inducir a los usuarios a abrir archivos malintencionados adjuntos o hacer clic en enlaces a sitios web que alojaban los archivos malintencionados. Desde 2022, la mitigación de las campañas de Microsoft que usan este malware parece haber interrumpido su utilidad.

Actores de amenazas frecuentes asociados a campañas de ransomware

- LockBit: campaña de ransomware como servicio (RaaS) motivada financieramente y actor de amenaza de ransomware más prolífico en el período 2023-24

- Black Basta: obtiene acceso a través de correos electrónicos de suplantación de identidad de lanza y usa PowerShell para iniciar una carga de cifrado

Cómo puede ayudar Microsoft con un ataque ransomware en curso

Para ayudar a mitigar los ataques de ransomware en curso, la respuesta a incidentes de Microsoft puede aprovechar e implementar Microsoft Defender for Identity , una solución de seguridad basada en la nube que ayuda a detectar y responder a amenazas relacionadas con la identidad. La incorporación temprana de la supervisión de identidades a la respuesta ante incidentes admite al equipo de operaciones de seguridad de la organización afectada para recuperar el control. La respuesta a incidentes de Microsoft usa Defender for Identity para ayudar a identificar el ámbito del incidente y las cuentas afectadas, proteger la infraestructura crítica y expulsar al actor de amenazas. A continuación, el equipo de respuesta trae Microsoft Defender para punto de conexión para realizar un seguimiento de los movimientos del actor de amenazas e interrumpir sus intentos de usar cuentas en peligro para volver a entrar en el entorno. Después de contener el incidente y el control administrativo total sobre el entorno, La respuesta a incidentes de Microsoft colabora con el cliente para ayudar a evitar futuros ciberataques.

Ataques de ransomware automatizados

Los ataques de ransomware de productos y servicios básicos suelen estar automatizados. Estos ciberataques pueden propagarse como un virus, infectar dispositivos a través de métodos como la suplantación de identidad (phishing) por correo electrónico y la entrega de malware, y requieren corrección de malware.

Por lo tanto, puede proteger el sistema de correo electrónico mediante Microsoft Defender para Office 365 que protege contra el malware y la entrega de phishing. Microsoft Defender para punto de conexión funciona junto con Defender para Office 365 para detectar y bloquear automáticamente la actividad sospechosa en los dispositivos, mientras que Microsoft Defender XDR detecta intentos tempranos de malware y phishing.

Ataques de ransomware controlados por personas

El ransomware controlado por personas es el resultado de un ataque activo de ciberdelincuentes que se infiltran en la infraestructura de TI en el entorno local o en la nube de una organización, elevan sus privilegios e implementan ransomware en datos críticos.

Estos ataques de "manos en el teclado" suelen dirigirse a organizaciones en lugar de a un solo dispositivo.

Operado por personas también significa que hay un actor de amenaza que usa la información de la que dispone sobre los errores de configuración comunes del sistema y la seguridad. Su objetivo es infiltrarse en la organización, navegar por la red y adaptarse al entorno y sus debilidades.

Las marcas distintivas de estos ataques de ransomware controlados por personas suelen incluir el robo de credenciales y el desplazamiento lateral con una elevación de los privilegios en cuentas robadas.

Es posible que las actividades se realicen durante los períodos de mantenimiento e impliquen brechas de configuración de seguridad detectadas por ciberdelincuentes. El objetivo es la implementación de una carga de ransomware en cualquier recurso de alto impacto empresarial que elijan los actores de amenazas.

Importante

Estos ataques pueden ser catastróficos para las operaciones empresariales y son difíciles de limpiar, porque requieren una expulsión completa del adversario para protegerse frente a ataques futuros. A diferencia del ransomware básico, que normalmente solo requiere realizar una corrección del malware, el ransomware controlado por personas seguirá amenazando sus operaciones empresariales después del ataque inicial.

El impacto y la probabilidad de que continúen los ataques de ransomware controlados por personas

Protección contra ransomware para su organización

En primer lugar, evite la entrega de ataques de suplantación de identidad y malware con Microsoft Defender para Office 365, que protege contra el malware y la entrega de ataques de suplantación de identidad, Microsoft Defender para punto de conexión para detectar y bloquear automáticamente la actividad sospechosa en los dispositivos y Microsoft Defender XDR detectar pronto intentos de malware y de suplantación de identidad.

Para obtener una vista completa del ransomware y la extorsión y cómo proteger su organización, use la información de la presentación en PowerPoint Plan del proyecto de mitigación de ransomware controlado por personas .

Siga el enfoque de la respuesta a incidentes de Microsoft para la prevención y mitigación de ransomware.

Evalúe la situación mediante el análisis de la actividad sospechosa que alertó al equipo del ataque.

¿Qué hora y fecha ha aprendido por primera vez el incidente? ¿Qué registros están disponibles y hay alguna indicación de que el actor accede actualmente a los sistemas?

Identifique las aplicaciones de línea de negocio (LOB) afectadas y vuelva a poner en línea los sistemas afectados. ¿La aplicación afectada requiere una identidad que podría haberse puesto en peligro?

¿Las copias de seguridad de la aplicación, la configuración y los datos están disponibles y se comprueban periódicamente mediante un ejercicio de restauración?

Determine el proceso de recuperación en peligro (CR) para quitar el actor de amenazas del entorno.

Este es un resumen de la guía del plan del proyecto de mitigación de ransomware operado por humanos de Microsoft:

El resumen de la guía del Plan del proyecto de mitigación de ransomware controlado por personas

- Las amenazas de los ataques de ransomware y basados en extorsión son altas.

- Sin embargo, los ataques tienen puntos débiles que pueden reducir la probabilidad de ataque.

- Hay tres pasos para configurar la infraestructura de forma que se exploten los puntos débiles de los ataques.

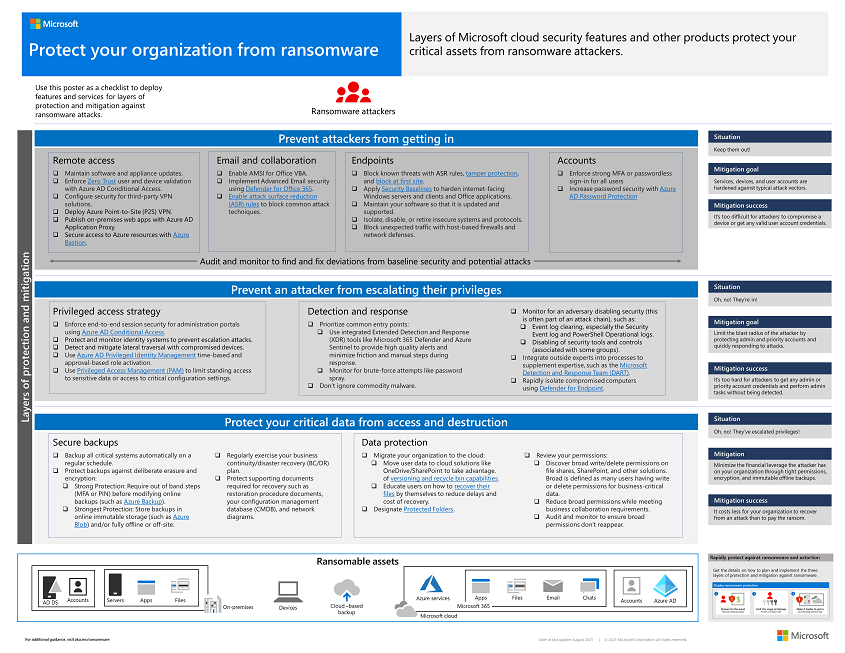

Para ver los tres pasos para explotar los puntos débiles de los ataques, consulte la solución Proteja la organización frente a ransomware y extorsión para configurar rápidamente la infraestructura de TI para obtener la mejor protección:

- Prepare su organización para su recuperación de un ataque sin tener que pagar el rescate.

- Limite el ámbito de los daños de un ataque de ransomware mediante la protección de los roles con privilegios.

- Dificulte que un actor de amenazas acceda a su entorno mediante la eliminación incremental de riesgos.

Descargue el póster Proteger a su organización de ransomware para obtener una visión general de las tres fases como capas de protección contra ataques de ransomware.

Recursos adicionales de prevención del ransomware

Información clave de Microsoft:

Las últimas tendencias de ransomware de Microsoft, blog de ransomware más reciente de Microsoft

2024 Informe de protección digital de Microsoft Microsoft 365:

Implementación de la protección contra ransomware en el inquilino de Microsoft 365

Microsoft Defender XDR:

Microsoft Defender for Cloud Apps:

Microsoft Azure:

Microsoft Copilot para seguridad:

Las estrategias clave de mitigación de ransomware de OpenAI, en las propias palabras de ChatGPT, incluyen:

Protección de datos de entrenamiento

Capas y filtros de seguridad

Pruebas empíricas y formación de red teaming

Supervisión continua

Alineación e investigación de seguridad

Informes y comentarios de la comunidad

Asociaciones y directivas

Para más información, consulte la documentación oficial de OpenAI sobre su enfoque para la seguridad de inteligencia artificial y mitigación de uso incorrecto.

Recursos de mitigación de ransomware de Seguridad de Microsoft:

Consulte la lista más reciente de artículos de ransomware en el Blog de Seguridad de Microsoft.