Estudio de caso sobre ransomware en la respuesta a incidentes de Microsoft

El ransomware operado por humanos sigue manteniendo su posición como una de las tendencias de ciberataques más impactantes en todo el mundo y es una amenaza significativa que muchas organizaciones han tenido en los últimos años. Estos ataques aprovechan las configuraciones incorrectas de red y se benefician de la debilidad de la seguridad interna de una organización. Aunque estos ataques suponen un peligro claro y presente a las organizaciones y a su infraestructura y datos de TI, son un desastre evitable.

El equipo de respuesta a incidentes de Microsoft (anteriormente DART/CRSP) responde a compromisos de seguridad para ayudar a los clientes a ser ciberresilientes. La respuesta a incidentes de Microsoft proporciona respuesta a incidentes reactivos in situ y investigaciones proactivas remotas. La respuesta a incidentes de Microsoft aprovecha las asociaciones estratégicas de Microsoft con organizaciones de seguridad de todo el mundo y grupos de productos internos de Microsoft para proporcionar la investigación más completa y exhaustiva posible.

En este artículo se describe cómo la respuesta a incidentes de Microsoft investiga un incidente de ransomware reciente con detalles sobre las tácticas de ataque y los mecanismos de detección.

Consulte parte 1 y parte 2 de la guía de respuesta a incidentes de Microsoft para combatir el ransomware operado por humanos para obtener más información.

El ataque

La respuesta a incidentes de Microsoft aprovecha las herramientas y tácticas de respuesta a incidentes para identificar comportamientos de actor de amenazas para ransomware operado por humanos. La información pública sobre los eventos ransomware se centra en el impacto final, pero rara vez resalta los detalles de la operación y cómo los actores de amenazas pudieron escalar su acceso no detectado para detectar, monetizar y extortear.

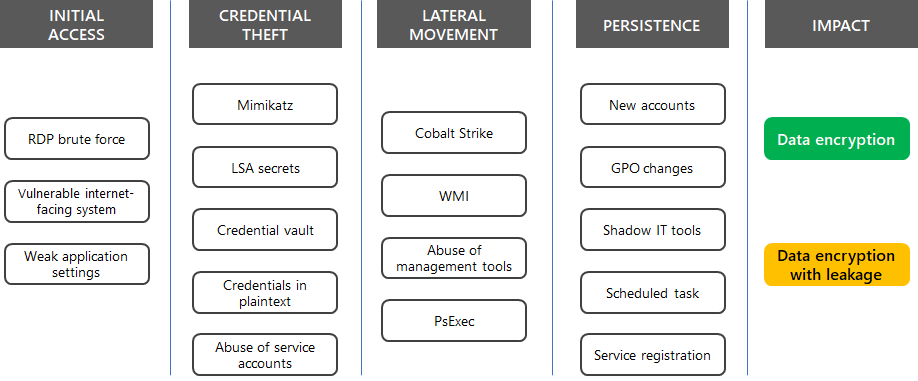

Estas son algunas técnicas comunes que los atacantes utilizan para ataques de ransomware, basadas en tácticas MITRE ATT&CK.

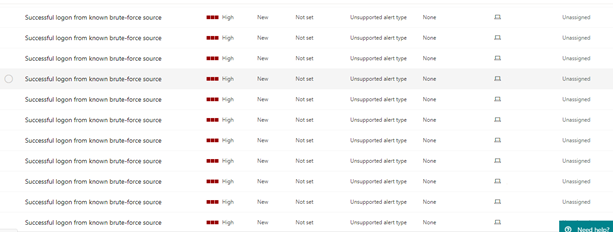

La respuesta a incidentes de Microsoft usó Microsoft Defender para punto de conexión para realizar un seguimiento del atacante a través del entorno, crear un artículo que describa el incidente y, a continuación, eliminar la amenaza y corregirlo. Una vez desplegado, Microsoft Defender para Endpoint comenzó a detectar inicios de sesión exitosos debido a un ataque por fuerza bruta. Tras detectar esto, la respuesta a incidentes de Microsoft revisó los datos de seguridad y encontró varios dispositivos vulnerables accesibles desde Internet mediante el Protocolo de escritorio remoto (RDP).

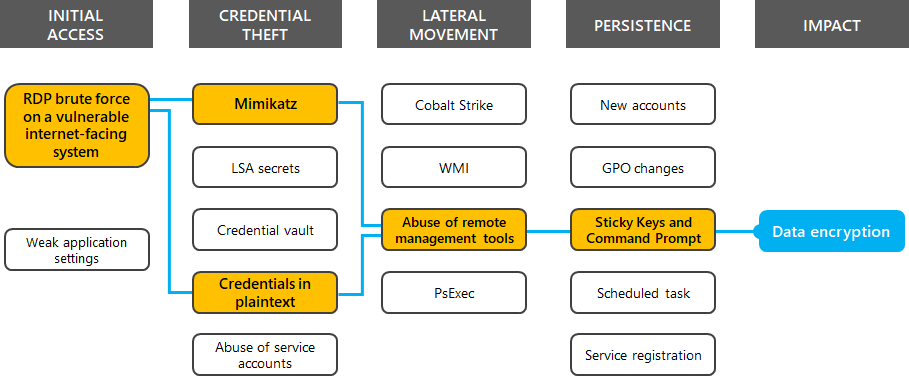

Después de obtener el acceso inicial, el actor de amenazas usó la herramienta de recolección de credenciales Mimikatz para volcar hashes de contraseñas, buscar credenciales almacenadas en texto plano, crear puertas traseras con manipulación de Sticky Keys y se trasladó lateralmente a través de la red mediante sesiones de escritorio remoto.

En este caso práctico, esta es la ruta resaltada que tomó el atacante.

En las secciones siguientes se describen detalles adicionales basados en las tácticas de CK de MITRE ATT&e incluyen ejemplos de cómo se detectaron las actividades del actor de amenazas con el portal de Microsoft Defender.

Acceso inicial

Las campañas ransomware usan vulnerabilidades conocidas para su entrada inicial, normalmente usando correos electrónicos de suplantación de identidad (phishing) o puntos débiles en defensa perimetral, como dispositivos con el servicio de Escritorio remoto habilitado expuesto en Internet.

Para este incidente, el equipo de respuesta a incidentes de Microsoft logró localizar un dispositivo que tenía el puerto TCP 3389 para RDP expuesto a Internet. Esto permitió a los actores de amenazas realizar un ataque de autenticación por fuerza bruta y obtener el punto de apoyo inicial.

Defender para Endpoint utilizó inteligencia sobre amenazas para determinar que había numerosos inicios de sesión procedentes de fuentes conocidas de fuerza bruta y los mostró en el portal de Microsoft Defender. Este es un ejemplo.

Reconocimiento

Una vez que el acceso inicial se realizó correctamente, se inició la enumeración del entorno y la detección de dispositivos. Estas actividades permiten a los actores de amenazas identificar información sobre la red interna de la organización y los sistemas críticos de destino, como controladores de dominio, servidores de copia de seguridad, bases de datos y recursos en la nube. Después de la enumeración y la detección de dispositivos, los actores de amenazas realizaron actividades similares para identificar cuentas de usuario, grupos, permisos y software vulnerables.

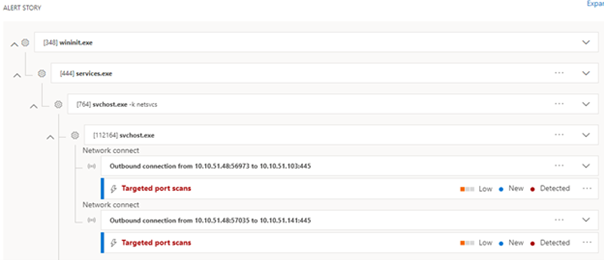

El actor de amenazas ha aprovechado advanced IP Scanner, una herramienta de análisis de direcciones IP, para enumerar las direcciones IP usadas en el entorno y realizar el análisis de puertos posterior. Al examinar los puertos abiertos, el actor de amenazas detectó dispositivos accesibles desde el dispositivo en peligro inicialmente.

Esta actividad se detectó en Defender para punto de conexión y se usó como indicador de riesgo (IoC) para una investigación más detallada. Este es un ejemplo.

Robo de credenciales

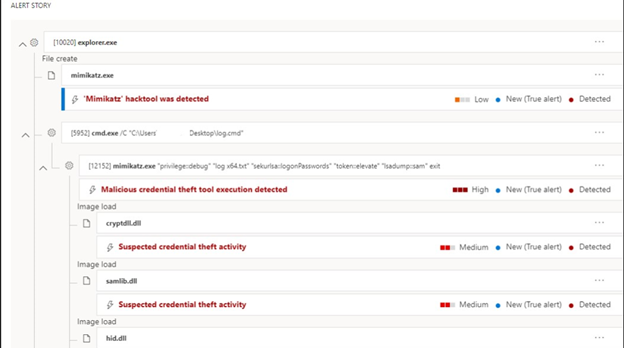

Después de obtener acceso inicial, los actores de amenazas realizaron la recolección de credenciales mediante la herramienta de recuperación de contraseñas de Mimikatz y mediante la búsqueda de archivos que contienen "contraseña" en sistemas en peligro inicialmente. Estas acciones permiten a los actores de amenazas acceder a sistemas adicionales con credenciales legítimas. En muchas situaciones, los actores de amenazas usan estas cuentas para crear cuentas adicionales para mantener la persistencia después de identificar y corregir las cuentas en peligro iniciales.

Este es un ejemplo del uso detectado de Mimikatz en el portal de Microsoft Defender.

Movimiento lateral

El movimiento entre puntos de conexión puede variar entre diferentes organizaciones, pero los actores de amenazas suelen usar diferentes variedades de software de administración remota que ya existe en el dispositivo. Mediante el uso de métodos de acceso remoto que el departamento de TI usa habitualmente en sus actividades cotidianas, los actores de amenazas pueden volar bajo el radar durante largos períodos de tiempo.

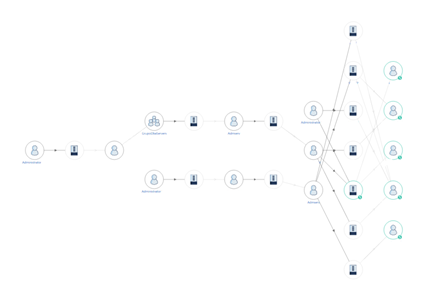

Con Microsoft Defender for Identity, la respuesta a incidentes de Microsoft pudo asignar la ruta de acceso que tomó el actor de amenazas entre dispositivos, mostrando las cuentas que se usaron y a las que se accedió. Este es un ejemplo.

Evasión de defensa

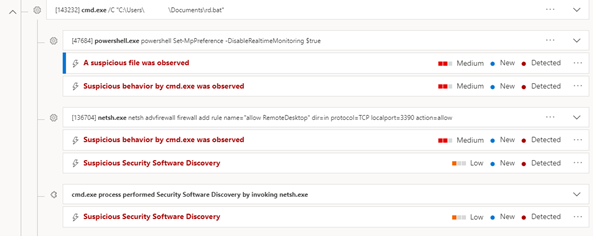

Para evitar la detección, los actores de amenazas usaron técnicas de evasión de defensa para evitar la identificación y lograr sus objetivos a lo largo del ciclo de ataque. Estas técnicas incluyen la deshabilitación o manipulación de productos antivirus, la desinstalación o deshabilitación de productos o características de seguridad, la modificación de reglas de firewall y el uso de técnicas de ofuscación para ocultar los artefactos de una intrusión de productos y servicios de seguridad.

El actor de amenazas de este incidente usó PowerShell para deshabilitar la protección en tiempo real de Microsoft Defender en dispositivos Windows 11 y Windows 10 y herramientas de red locales para abrir el puerto TCP 3389 y permitir conexiones RDP. Estos cambios disminuyeron las posibilidades de detección en un entorno porque modificaron los servicios del sistema que detectan y alertan sobre la actividad malintencionada.

Sin embargo, Defender para punto de conexión no se puede deshabilitar desde el dispositivo local y pudo detectar esta actividad. Este es un ejemplo.

Persistencia

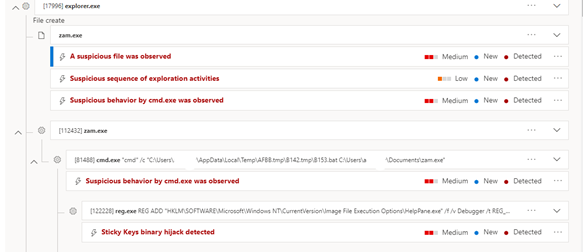

Las técnicas de persistencia incluyen acciones de los actores de amenazas para mantener el acceso coherente a los sistemas después de que el personal de seguridad realice los esfuerzos para recuperar el control de los sistemas en peligro.

Los actores de amenazas de este incidente usaron el hack de claves permanentes porque permite la ejecución remota de un binario dentro del sistema operativo Windows sin autenticación. A continuación, usaron esta capacidad para iniciar una ventana de comandos y realizar más ataques.

Este es un ejemplo de la detección de un ataque de Sticky Keys en el portal de Microsoft Defender.

Impacto

Normalmente, los actores de amenazas cifran archivos mediante aplicaciones o características que ya existen en el entorno. El uso de PsExec, la directiva de grupo y la administración de configuración de puntos de conexión de Microsoft son métodos de implementación que permiten a un actor llegar rápidamente a los puntos de conexión y los sistemas sin interrumpir las operaciones normales.

El actor de amenazas de este incidente ha aprovechado PsExec para iniciar de forma remota un script interactivo de PowerShell desde varios recursos compartidos remotos. Este método de ataque aleatoriza los puntos de distribución y hace que la corrección sea más difícil durante la fase final del ataque ransomware.

Ejecución de ransomware

La ejecución de ransomware es uno de los métodos principales que un actor de amenazas usa para monetizar su ataque. Independientemente de la metodología de ejecución, los marcos de ransomware distintos tienden a tener un patrón de comportamiento común una vez implementado:

- Oscurecer las acciones del actor de amenazas

- Establecer persistencia

- Deshabilitar la recuperación de errores de Windows y la reparación automática

- Detener una lista de servicios

- Finalización de una lista de procesos

- Eliminar copias de sombra y copias de seguridad

- Cifrado de archivos, que pueden especificar exclusiones personalizadas

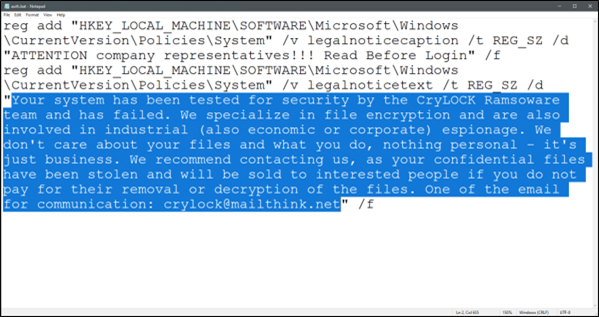

- Crear un mensaje de ransomware

Este es un ejemplo de una nota de ransomware.

Recursos adicionales sobre ransomware

Información clave de Microsoft:

- La creciente amenaza del ransomware, en el blog de Microsoft 'Sobre los Problemas' el 20 de julio de 2021

- ransomware controlado por humanos

- Protección rápida contra ransomware y extorsión

- 2021 Microsoft Digital Defense Report (consulte las páginas 10-19)

- Ransomware: una amenaza generalizada y continua informe de análisis de amenazas en el portal de Microsoft Defender

- Enfoque de Microsoft para la respuesta a incidentes de ransomware y mejores prácticas

Microsoft 365:

- Implementación de la protección contra ransomware para el inquilino de Microsoft 365

- maximizar la resistencia de ransomware con Azure y Microsoft 365

- recuperarse de un ataque de ransomware

- protección contra malware y ransomware

- Proteger tu PC con Windows 10 contra ransomware

- Gestión de ransomware en SharePoint Online

- informes de análisis de amenazas para ransomware en el portal de Microsoft Defender

XDR de Microsoft Defender:

Microsoft Defender for Cloud Apps:

Microsoft Azure:

- Defensas de Azure contra ataques de ransomware

- maximizar la resistencia de ransomware con Azure y Microsoft 365

- Plan de copia de seguridad y restauración para protegerse contra el ransomware

- Ayuda para proteger contra ransomware con Microsoft Azure Backup (vídeo de 26 minutos)

- Recuperación del compromiso de identidad sistémica

- detección avanzada de ataques de varias fases en Microsoft Sentinel

- detección de fusión para ransomware en microsoft Sentinel

Entradas de blog del equipo de seguridad de Microsoft:

3 pasos para evitar y recuperarse del ransomware (septiembre de 2021)

guía para combatir ransomware operado por humanos: Parte 1 (septiembre de 2021)

Pasos clave sobre cómo la respuesta a incidentes de Microsoft lleva a cabo investigaciones de incidentes ransomware.

Guía para combatir ransomware operado por humanos: Parte 2 (septiembre de 2021)

Recomendaciones y procedimientos recomendados.

-

Consulte la sección Ransomware.

ataques de ransomware operados por humanos: un desastre evitable (marzo de 2020)

Incluye análisis de cadena de ataque de ataques reales.

Respuesta de ransomware: ¿pagar o no pagar? (diciembre de 2019)

Norsk Hydro responde a ataques de ransomware con transparencia (diciembre de 2019)