Migrar escenarios de administración de identidades de SAP IDM a Microsoft Entra

Además de sus aplicaciones empresariales, SAP ofrece una variedad de tecnologías de administración de identidades y accesos, como SAP Cloud Identity Services y SAP Identity Management (SAP IDM) para ayudar a sus clientes a mantener las identidades en sus aplicaciones SAP. SAP IDM, que las organizaciones implementan de forma local, ha proporcionado históricamente la administración de identidades y accesos para las implementaciones de SAP R/3. SAP finalizará el mantenimiento de SAP Identity Management. Para aquellas organizaciones que usaban SAP Identity Management, Microsoft y SAP colaboran para desarrollar directrices para que esas organizaciones migren sus escenarios de administración de identidades de SAP Identity Management a Microsoft Entra.

La modernización de identidades es un paso fundamental y esencial para mejorar la posición de seguridad de una organización y proteger a sus usuarios y recursos frente a amenazas de identidad. Es una inversión estratégica que puede ofrecer beneficios sustanciales más allá de una posición de seguridad más fuerte, como mejorar la experiencia del usuario y optimizar la eficiencia operativa. Los administradores de muchas organizaciones expresaron su interés por trasladar el centro de sus escenarios de administración de identidades y accesos por completo a la nube. Algunas organizaciones ya no tendrán un entorno local, mientras que otras integran la administración de identidades y accesos hospedadas en la nube con sus aplicaciones, directorios y bases de datos locales que les quedan. Para obtener más información sobre la transformación de la nube para los servicios de identidad, consulta posición de transformación en la nube y transición a la nube.

Microsoft Entra ofrece una plataforma de identidad universal hospedada en la nube que proporciona a sus usuarios, asociados y clientes una única identidad para acceder a aplicaciones locales y en la nube, y colaborar desde cualquier plataforma y dispositivo. En este documento se proporcionan instrucciones sobre las opciones de migración y los enfoques para mover escenarios de administración de identidades y accesos (IAM) de SAP Identity Management a servicios hospedados en la nube de Microsoft Entra y se actualizarán a medida que los nuevos escenarios estén disponibles para la migración.

Introducción a Microsoft Entra y sus integraciones de productos de SAP

Microsoft Entra es una familia de productos que incluye Microsoft Entra ID (anteriormente Azure Active Directory) y Gobierno de Microsoft Entra ID. Microsoft Entra ID es un servicio de administración de identidades y accesos basado en la nube que los empleados e invitados pueden usar para acceder a los recursos. Proporciona una autenticación sólida y un acceso adaptable seguro, y se integra tanto con aplicaciones heredadas locales como con miles de aplicaciones de software como servicio (SaaS), lo que proporciona una experiencia de usuario final sin problemas. Gobierno de Microsoft Entra ID ofrece funcionalidades adicionales para establecer automáticamente identidades de usuario en las aplicaciones a las que los usuarios necesitan acceder, y actualizar y quitar identidades de usuario a medida que cambia el estado del trabajo o los roles.

Microsoft Entra proporciona interfaces de usuario, incluido el Centro de administración Microsoft Entra, los portales myapps y myaccess, y proporciona una API de REST para operaciones de administración de identidades y autoservicio del usuario final delegado. Microsoft Entra ID incluye integraciones para SuccessFactors, SAP ERP Central Component (SAP ECC) y, a través de SAP Cloud Identity Services, puede proporcionar aprovisionamiento e inicio de sesión único en S/4HANA y muchas otras aplicaciones SAP. Para obtener más información sobre estas integraciones, consulta Administración del acceso a las aplicaciones de SAP. Microsoft Entra también implementa protocolos estándar como SAML, SCIM, SOAP y OpenID Connect para integrar directamente con muchas más aplicaciones para el inicio de sesión único y el aprovisionamiento. Microsoft Entra dispone también de agentes, incluida la sincronización en la nube de Microsoft Entra Connect y un agente de aprovisionamiento para conectar los servicios en la nube de Microsoft Entra con las aplicaciones, directorios y bases de datos locales de una organización.

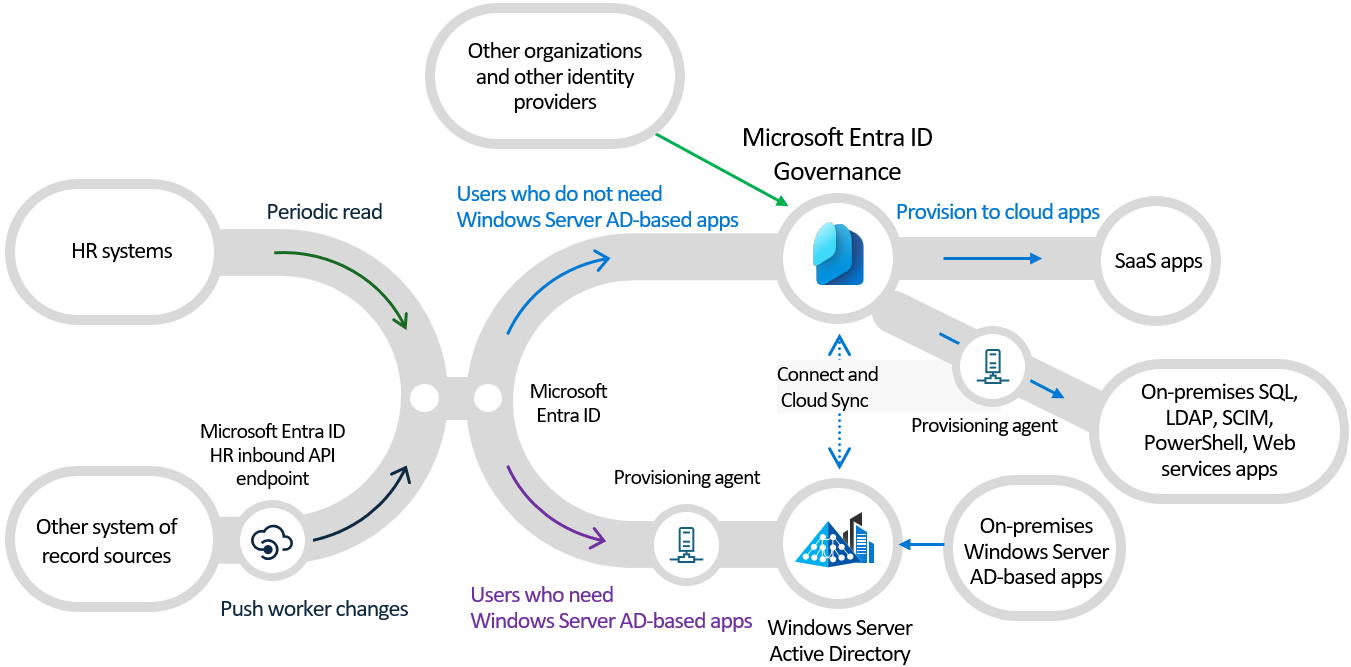

En el diagrama siguiente se muestra una topología de ejemplo para el aprovisionamiento de usuarios y el inicio de sesión único. En esta topología, los trabajadores se representan en SuccessFactors y deben tener cuentas en un dominio de Windows Server Active Directory, en aplicaciones en la nube de Microsoft Entra, SAP ECC y SAP. En este ejemplo se muestra una organización que tiene un dominio de Windows Server AD; sin embargo, no se requiere Windows Server AD.

Planear una migración de escenarios de administración de identidades a Microsoft Entra

Desde la introducción de SAP IDM, el panorama de la administración de identidades y accesos ha evolucionado con nuevas aplicaciones y nuevas prioridades empresariales, por lo que los enfoques recomendados para abordar los casos de uso de IAM serán en muchos casos diferentes a los que esas organizaciones implementaban anteriormente para SAP IDM. Por lo tanto, las organizaciones deben planear un enfoque preconfigurado para la migración de escenarios. Por ejemplo, una organización puede priorizar la migración de un escenario de autoservicio de restablecimiento de contraseña de usuario final como primer paso y, una vez completado, mover un escenario de aprovisionamiento. Para dar otro ejemplo, la organización puede optar por implementar primero las características de Microsoft Entra en un inquilino de ensayo separado, operado en paralelo con el sistema de administración de identidades existente y el inquilino de producción, y luego llevar las configuraciones de los escenarios uno por uno desde el inquilino de ensayo al inquilino de producción y retirar ese escenario del sistema de administración de identidades existente. El orden en que una organización decide mover sus escenarios dependerá de sus prioridades generales de TI y del impacto en otras partes interesadas, como los usuarios finales que necesiten una actualización de aprendizaje o los propietarios de aplicaciones. Las organizaciones también pueden estructurar la migración de escenarios de IAM junto con otra modernización de TI, como mover otros escenarios fuera de la administración de identidades desde la tecnología SAP local a SuccessFactors, S/4HANA u otros servicios en la nube. También puedes usar esta oportunidad para limpiar y quitar integraciones obsoletas, derechos de acceso o roles, y consolidar donde sea necesario.

Para empezar a planear la migración,

- Identifica los casos de uso actuales y planeados de IAM en su estrategia de modernización de IAM.

- Analiza los requisitos de esos casos de uso y ajústelos a las funcionalidades de los servicios de Microsoft Entra.

- Determina los períodos de tiempo y las partes interesadas para la implementación de nuevas funcionalidades de Microsoft Entra para admitir la migración.

- Determina el proceso de transición para que las aplicaciones muevan los controles de inicio de sesión único, ciclo de vida de identidad y ciclo de vida de acceso a Microsoft Entra.

Como es probable que una migración de SAP IDM implique integraciones con aplicaciones SAP existentes, revisa las integraciones con orígenes y destinos de SAP para determinar la secuencia de incorporación de aplicaciones y cómo se integrarán las aplicaciones con Microsoft Entra.

Servicios y partners de integración para implementar Microsoft Entra con aplicaciones de SAP

Los partners también pueden ayudar a tu organización a planear e implementar Microsoft Entra con aplicaciones SAP como SAP S/4HANA. Los clientes pueden contratar a los partners que figuran en el buscador de partner de soluciones de Microsoft o pueden elegir entre los partners de servicios e integración que figuran en la tabla siguiente. Las descripciones y las páginas vinculadas son proporcionadas por los propios socios. Puedes usar la descripción para identificar a un partner para implementar Microsoft Entra con aplicaciones de SAP con el que puedas querer ponerte en contacto y obtener más información.

| Nombre | Descripción |

|---|---|

| Accenture y Avanade | "Accenture y Avanade son líderes globales en Seguridad de Microsoft y servicios de SAP. Con nuestra combinación única de aptitudes de Microsoft y SAP, podemos ayudarle a comprender y planear correctamente una migración de SAP IdM a Microsoft Entra ID. A través de nuestros recursos de entrega y experiencia, Avanade y Accenture pueden ayudarle a acelerar su proyecto de migración para lograr sus objetivos con menos riesgo. Accenture está situado de forma única para ayudar a grandes empresas globales, complementada por la profunda experiencia de Avanade con el apoyo de empresas tanto medianas como grandes en su recorrido de migración. Nuestro amplio conocimiento y experiencia pueden ayudarlo a acelerar su recorrido para reemplazar SAP IdM, al tiempo que maximiza su inversión en Microsoft Entra ID". |

| Campana & Schott | "Campana & Schott es una consultoría tecnológica y de gestión internacional con más de 600 empleados en Europa y Estados Unidos. Combinamos más de 30 años de experiencia de transformación y administración de proyectos con experiencia profunda en tecnologías de Microsoft, estrategia de TI y organización de TI. Como partner de soluciones de Microsoft para Microsoft Cloud, proporcionamos seguridad moderna para Microsoft 365, aplicaciones SaaS y aplicaciones locales heredadas". |

| Tecnología DXC | "DXC Technology ayuda a las empresas globales a ejecutar sus sistemas y operaciones críticos a la vez que modernizan la TI, optimizan las arquitecturas de datos y garantizan la seguridad y escalabilidad en nubes públicas, privadas e híbridas. Con más de 30 años de asociación estratégica global con Microsoft y SAP, DXC tiene una experiencia enriquecida en implementaciones de SAP IDM en todos los sectores". |

| Edgile, una empresa de Wipro | "Edgile, una empresa de Wipro, se basa en 25 años de experiencia con SAP y Microsoft 365 para migrar sin problemas la administración de identidad y acceso (IDM) para nuestros valiosos clientes. Como partner de Inicio de Microsoft Entra y asociado de servicios estratégicos globales de SAP (GSSP), destacamos en el campo de la modernización y la administración de cambios de IAM. Nuestro equipo de expertos en Edgile y Wipro toman un enfoque único, lo que garantiza transformaciones exitosas de identidad y seguridad en la nube para nuestros clientes". |

| Solución IB | "IBsolution es una de las consultorías de SAP Identity Management más experimentada en todo el mundo con una experiencia de más de 20 años. Con un enfoque estratégico y soluciones previamente empaquetadas, la empresa acompaña a los clientes en su transición de SAP IdM al sucesor de IdM de Gobierno de Microsoft Entra ID más recomendado de SAP". |

| IBM Consulting | "IBM Consulting es líder global en los servicios de transformación seguridad y SAP de Microsoft. Estamos bien colocados para admitir la migración de SAP IdM de nuestros clientes a Microsoft Entra ID. Nuestro conocimiento y experiencia en el apoyo a grandes clientes empresariales globales, combinados con conocimientos profundos en ciberseguridad, IA y servicios de SAP, ayuda a ofrecer un recorrido de transición sin problemas con una interrupción mínima en los servicios y funciones empresariales críticos". |

| KPMG | "KPMG y Microsoft refuerzan aún más su alianza ofreciendo una propuesta integral de gobierno de identidades. Al navegar hábilmente por las complejidades del gobierno de identidades, la combinación de las herramientas avanzadas de Microsoft Entra con KPMG Powered Enterprise ayuda a impulsar la transformación funcional. Esta sinergia puede impulsar capacidades digitales aceleradas, mejorar la eficiencia operativa, fortificar la seguridad y garantizar el cumplimiento." |

| Objektkultur | "Como partner de Microsoft de larga data, Objektkultur digitaliza los procesos empresariales a través de consultoría, desarrollo y operaciones de soluciones innovadoras de TI. Con una profunda experiencia en la implementación de soluciones de administración de identidades y acceso dentro de las tecnologías de Microsoft y la integración de aplicaciones, guiamos a los clientes sin problemas desde el IDM de SAP de fases hasta el sólido Microsoft Entra, garantizando una administración segura, regulada y simplificada de identidades y acceso en la nube". |

| Patecco | "PATECCO es una empresa alemana de consultoría de TI especializada en desarrollo, soporte e implementación de soluciones de Administración de identidad y acceso basadas en las últimas tecnologías. Con gran experiencia en IAM y asociaciones con líderes del sector, ofrece servicios adaptados a los clientes de diversos sectores, como banca, seguro, farmacia, energía, química y servicios". |

| Protiviti | "Como partner de soluciones en la nube de IA de Microsoft y asociado de SAP Gold, la experiencia de Protiviti en las soluciones de Microsoft y SAP es inigualable en el sector. Reunir nuestras poderosas asociaciones proporcionará a nuestros clientes un conjunto de soluciones integrales para la administración centralizada de identidades y la gobernanza de roles". |

| PwC | "Los servicios de administración de identidad y acceso de PwC pueden ayudar en todas las fases de funcionalidad, desde ayudar a evaluar las funcionalidades existentes implementadas en SAP IDM y planear el estado y la visión futuros de destino con Gobierno de Microsoft Entra ID. PwC también puede admitir y operar el entorno como un servicio administrado después de la ejecución". |

| SAP | "Con una amplia experiencia en el diseño e implementación de SAP IDM, nuestro equipo de consultoría de SAP ofrece una amplia experiencia en la migración de SAP IDM a Microsoft Entra. Con conexiones sólidas y directas con el desarrollo de SAP, podemos impulsar los requisitos de los clientes e implementar ideas innovadoras. Nuestra experiencia en la integración con Microsoft Entra nos permite proporcionar soluciones personalizadas. Además, tenemos procedimientos recomendados para controlar SAP Cloud Identity Services e integrar SAP con productos en la nube que no son de SAP. Confíe en nuestra experiencia y deje que nuestro equipo de consultoría de SAP le admita la migración a Microsoft Entra ID". |

| SITS | "SITS, proveedor líder de ciberseguridad en la región DACH, admite a los clientes con consultoría de nivel superior, ingeniería, tecnologías en la nube y servicios administrados. Como partner de soluciones de Microsoft para la seguridad, el trabajo moderno y la infraestructura de Azure, ofrecemos a nuestros clientes consultoría, implementación, soporte técnico y servicios administrados en torno a la seguridad, el cumplimiento, la identidad y la privacidad". |

| Traxion | "Traxion, parte del grupo SITS, opera en la región de BeNeLux. Traxion es una empresa de seguridad de TI con 160 empleados y más de 24 años de experiencia, nos especializamos en soluciones de administración de identidades. Como partner de Microsoft, ofrecemos servicios de asesoramiento, implementación y soporte técnico de IAM de nivel superior, lo que garantiza relaciones de cliente sólidas y duraderas". |

Guía de migración para cada escenario de SAP IDM

En las secciones siguientes se proporcionan vínculos a instrucciones sobre cómo migrar cada escenario de SAP IDM a Microsoft Entra. No todas las secciones pueden ser relevantes para cada organización, en función de los escenarios de SAP IDM que haya implementado una organización.

Asegúrese de supervisar este artículo, la documentación del producto Microsoft Entra y la documentación correspondiente del producto de SAP, para las actualizaciones, ya que las funcionalidades de ambos productos siguen evolucionando para desbloquear más migraciones y nuevos escenarios, incluidas las integraciones de Microsoft Entra con SAP Access Control (SAP AC) y SAP Cloud Identity Access Governance (SAP IAG).

Migrar un almacén de identidades a un inquilino de Microsoft Entra ID

En SAP IDM, un almacén de identidades es un repositorio de información de identidad, que incluye usuarios, grupos y su registro de auditoría. En Microsoft Entra, un inquilino es una instancia de Microsoft Entra ID donde reside la información sobre una sola organización, incluidos los objetos de la organización, como usuarios, grupos y dispositivos. Un inquilino también contiene directivas de acceso y cumplimiento para los recursos, como las aplicaciones registradas en el directorio. Las funciones principales que proporciona un inquilino incluyen la autenticación de identidades y la administración del acceso a los recursos. Los inquilinos contienen datos privilegiados de la organización y están aislados de otros inquilinos de forma segura. Además, los inquilinos se pueden configurar para que los datos de una organización se conserven y procesen en una región o nube específica, lo que permite a las organizaciones usar inquilinos como mecanismo para satisfacer los requisitos de cumplimiento normativo respecto a la residencia y el control de los datos.

Las organizaciones que tienen Microsoft 365, Microsoft Azure u otros servicios Microsoft Online Services ya tendrán un inquilino de Microsoft Entra ID que subyace a esos servicios. Además, una organización puede tener inquilinos adicionales, como un inquilino que tenga aplicaciones específicas y que se haya configurado para cumplir los estándares, como PCI-DSS, aplicables a esas aplicaciones. Para obtener más información sobre cómo determinar si un inquilino existente es adecuado, consulta Aislamiento de recursos con varios inquilinos. Si tu organización aún no tiene un inquilino, revisa los planes de implementación de Microsoft Entra.

Antes de migrar escenarios a un inquilino de Microsoft Entra, debes revisar las instrucciones paso a paso para:

- Definición de la directiva de la organización con requisitos previos de usuario y otras restricciones para el acceso a una aplicación

- Decidir la topología de autenticación y aprovisionamiento. De forma similar a la administración del ciclo de vida de identidades de SAP IDM, un único inquilino de Microsoft Entra ID puede conectarse a varias aplicaciones locales y en la nube para el aprovisionamiento y el inicio de sesión único.

- Asegúrate de que se cumplen los requisitos previos de la organización en ese inquilino, incluido tener las licencias adecuadas de Microsoft Entra en ese inquilino para las características que vas a usar.

Migrar datos de IAM existentes a un inquilino de Microsoft Entra ID

En SAP IDM, el almacén de identidades representa los datos de identidad a través de tipos de entrada como MX_PERSON, MX_ROLE o MX_PRIVILEGE.

Una persona se representa en un inquilino de Microsoft Entra ID como usuario. Si tienes usuarios existentes que aún no están en Microsoft Entra ID, puede incorporarlos. En primer lugar, si tienes atributos en los usuarios existentes que no forman parte del esquema de Microsoft Entra ID, amplía el esquema de usuario de Microsoft Entra con atributos de extensión para los atributos adicionales. A continuación, realiza una carga para crear de forma masiva los usuarios en Microsoft Entra ID desde un origen, como un archivo CSV. A continuación, emite credenciales a esos nuevos usuarios para que puedan autenticarse en Microsoft Entra ID.

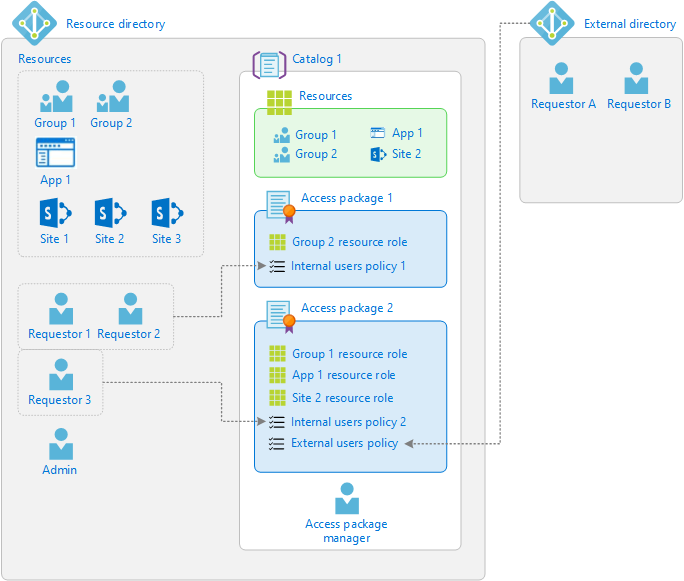

Un rol empresarial se puede representar en Gobierno de Microsoft Entra ID como un paquete de acceso de administración de derechos. Puedes controlar el acceso a las aplicaciones mediante la migración de un modelo de rol organizativo a Gobierno de Microsoft Entra ID, lo que da como resultado un paquete de acceso para cada rol empresarial. Para automatizar el proceso de migración, puedes usar PowerShell para crear paquetes de acceso.

Un privilegio o un rol técnico en un sistema de destino podría representarse en Microsoft Entra como un rol de aplicación o como un grupo de seguridad, en función de los requisitos del sistema de destino para la forma en que usa los datos Microsoft Entra ID para la autorización. Para obtener más información, consulta Integración de aplicaciones con Microsoft Entra ID y establecimiento de una línea de base de acceso revisado.

Un grupo dinámico tiene representaciones posibles independientes en Microsoft Entra. En Microsoft Entra, puedes mantener automáticamente colecciones de usuarios, tales como todos los usuarios con un valor determinado de un atributo de centro de costes, mediante los grupos de pertenencia dinámica de Microsoft Entra ID o la administración de derechos de Gobierno de Microsoft Entra ID con directivas de asignación automática de paquetes de acceso. Puedes usar cmdlets de PowerShell para crear grupos de pertenencia dinámica o crear directivas de asignación automáticas de forma masiva.

Migrar escenarios de administración de usuarios

A través del Centro de administración Microsoft Entra, Microsoft Graph API y PowerShell, los administradores pueden realizar fácilmente actividades de administración de identidades diarias, incluida la creación de un usuario, el bloqueo de inicio de sesión de un usuario, la adición de un usuario a un grupo o la eliminación de un usuario.

Para habilitar la operación a gran escala, Microsoft Entra permite a las organizaciones automatizar sus procesos de ciclo de vida de identidad.

En Microsoft Entra ID y Gobierno de Microsoft Entra ID, puedes automatizar los procesos de ciclo de vida de identidad mediante:

- Aprovisionamiento entrante de los orígenes de RR. HH. de la organización recupera información de trabajo de Workday y SuccessFactors para mantener automáticamente las identidades de usuario en Active Directory y Microsoft Entra ID.

- Los usuarios que ya están presentes en Active Directory se pueden crear y mantener automáticamente en Microsoft Entra ID con el aprovisionamiento entre directorios.

- Los flujos de trabajo del ciclo de vida de Gobierno de Microsoft Entra ID automatizan las tareas de flujo de trabajo que se ejecutan en determinados eventos clave, como antes de que un nuevo empleado comience a trabajar en la organización, a medida que cambian de estado durante su tiempo en la organización, y cuando abandonan la organización. Por ejemplo, se puede configurar un flujo de trabajo para enviar un correo electrónico con una contraseña temporal al administrador de un nuevo usuario o un correo electrónico de bienvenida al usuario en su primer día.

- Directivas de asignación automáticas en la administración de derechos para agregar y quitar el grupo de pertenencia dinámica de un usuario, los roles de aplicación y los roles de sitio de SharePoint, en función de los cambios en los atributos del usuario. Los usuarios también pueden asignarse a grupos, Teams, roles de Microsoft Entra, roles de recursos de Azure y sitios de SharePoint Online, mediante la administración de derechos y Privileged Identity Management, como se muestra en la sección administración del ciclo de vida de acceso.

- Una vez que los usuarios estén en Microsoft Entra ID con el grupo de pertenencia dinámica y las asignaciones de roles de aplicación correctos, el aprovisionamiento de usuarios puede crear, actualizar y quitar cuentas de usuario en otras aplicaciones, con conectores a cientos de aplicaciones locales y en la nube a través de SCIM, LDAP y SQL.

- Para el ciclo de vida de los invitados, puedes especificar en la administración de derechos las otras organizaciones cuyos usuarios pueden solicitar acceso a los recursos de su organización. Cuando se aprueba una de las solicitudes de esos usuarios, la administración de derechos las agrega automáticamente como un B2B invitado al directorio de la organización y asigna un acceso adecuado. Y la administración de derechos quita automáticamente al usuario invitado B2B del directorio de la organización cuando expiran sus derechos de acceso o se revocan.

- Revisiones de acceso automatiza las revisiones periódicas de los invitados ya existentes en el directorio de la organización y quitan a esos usuarios del directorio de la organización cuando ya no necesitan acceso.

Al migrar desde otro producto de IAM, ten en cuenta que las implementaciones de conceptos de IAM en Microsoft Entra pueden ser diferentes de las implementaciones de esos conceptos en otros productos de IAM. Por ejemplo, las organizaciones pueden expresar un proceso empresarial para eventos de ciclo de vida, como la incorporación de nuevos empleados, y algunos productos de IAM se han implementado a través de un flujo de trabajo en una base de flujo de trabajo. Por el contrario, Microsoft Entra tiene muchos procedimientos de automatización integrados y no requiere que se definan flujos de trabajo para la mayoría de las actividades de automatización de la administración de identidades. Por ejemplo, Microsoft Entra puede configurarse para que cuando se detecte un nuevo trabajo en un sistema de registro de RR. HH., como SuccessFactors, Microsoft Entra cree automáticamente cuentas de usuario para ese nuevo trabajo en Windows Server AD, Microsoft Entra ID, los aprovisione a aplicaciones, los agregue a grupos y les asigne las licencias adecuadas. Del mismo modo, el procesamiento de la aprobación de solicitudes de acceso no requiere la definición de un flujo de trabajo. En Microsoft Entra, los flujos de trabajo solo son necesarios para las situaciones siguientes:

- Los flujos de trabajo se pueden usar en el proceso de unión/movimiento/salida de un trabajo, disponible con las tareas integradas de los flujos de trabajo del ciclo de vida de Microsoft Entra. Por ejemplo, un administrador puede definir un flujo de trabajo con una tarea para enviar un correo electrónico con un Pase de acceso temporal para un nuevo trabajo. Un administrador también puede agregar llamadas de flujos de trabajo de ciclo de vida a Azure Logic Apps durante la unión, movimiento y salida de flujos de trabajo.

- Los flujos de trabajo se pueden usar para agregar pasos en el proceso de solicitud de acceso y asignación de acceso. Los pasos para la aprobación de varias fases, la separación de las comprobaciones de tareas y la expiración ya se implementan en la administración de derechos de Microsoft Entra. Un administrador puede definir llamadas a partir de la administración de derechos durante el procesamiento de solicitudes de asignación de paquetes de acceso, la concesión de asignación y la eliminación de asignaciones a los flujos de trabajo de Azure Logic Apps.

Integrar con orígenes de SAP HR

Las organizaciones que tienen SAP SuccessFactors podrían usar SAP IDM para incorporar datos de empleados de SAP SUccessFactors. Esas organizaciones con SAP SuccessFactors pueden migrar fácilmente para incorporar identidades para empleados de SuccessFactors a Microsoft Entra ID o desde SuccessFactors a Active Directory local mediante conectores de Microsoft Entra ID. Los conectores admiten los siguientes escenarios:

- Contratación de nuevos empleados: cuando se agrega un nuevo empleado a SuccessFactors, se crea automáticamente una cuenta de usuario en Microsoft Entra ID y, de manera opcional, en Microsoft 365 y otras aplicaciones de software como servicio (SaaS) compatibles con Microsoft Entra ID.

- Actualizaciones de atributos y perfiles de empleados: si se actualiza un registro de empleado en SuccessFactors (por ejemplo, el nombre, el cargo o el jefe), su cuenta de usuario se actualiza automáticamente en Microsoft Entra ID y, de manera opcional, en Microsoft 365 y en otras aplicaciones SaaS compatibles con Microsoft Entra ID.

- Despidos de empleados: cuando se prescinde de un empleado en SuccessFactors, su cuenta de usuario se deshabilita automáticamente en Microsoft Entra ID y, de manera opcional, en Microsoft 365 y en otras aplicaciones SaaS compatibles con Microsoft Entra ID.

- Recontrataciones de empleados: cuando se vuelve a contratar a un empleado en SuccessFactors, se puede reactivar o volver a aprovisionar automáticamente su cuenta antigua (en función de las preferencias) en Microsoft Entra y, de manera opcional, en Microsoft 365 y en otras aplicaciones SaaS compatibles con Microsoft Entra ID.

También puedes reescribir desde Microsoft Entra ID a las propiedades de SAP SuccessFactors, como la dirección de correo electrónico.

Para obtener instrucciones paso a paso sobre el ciclo de vida de identidad con SAP SuccessFactors como origen, incluida la configuración de nuevos usuarios con credenciales adecuadas en Windows Server AD o Microsoft Entra ID, consulta Planificar la implementación de Microsoft Entra para el aprovisionamiento de usuarios con aplicaciones de origen y destino de SAP.

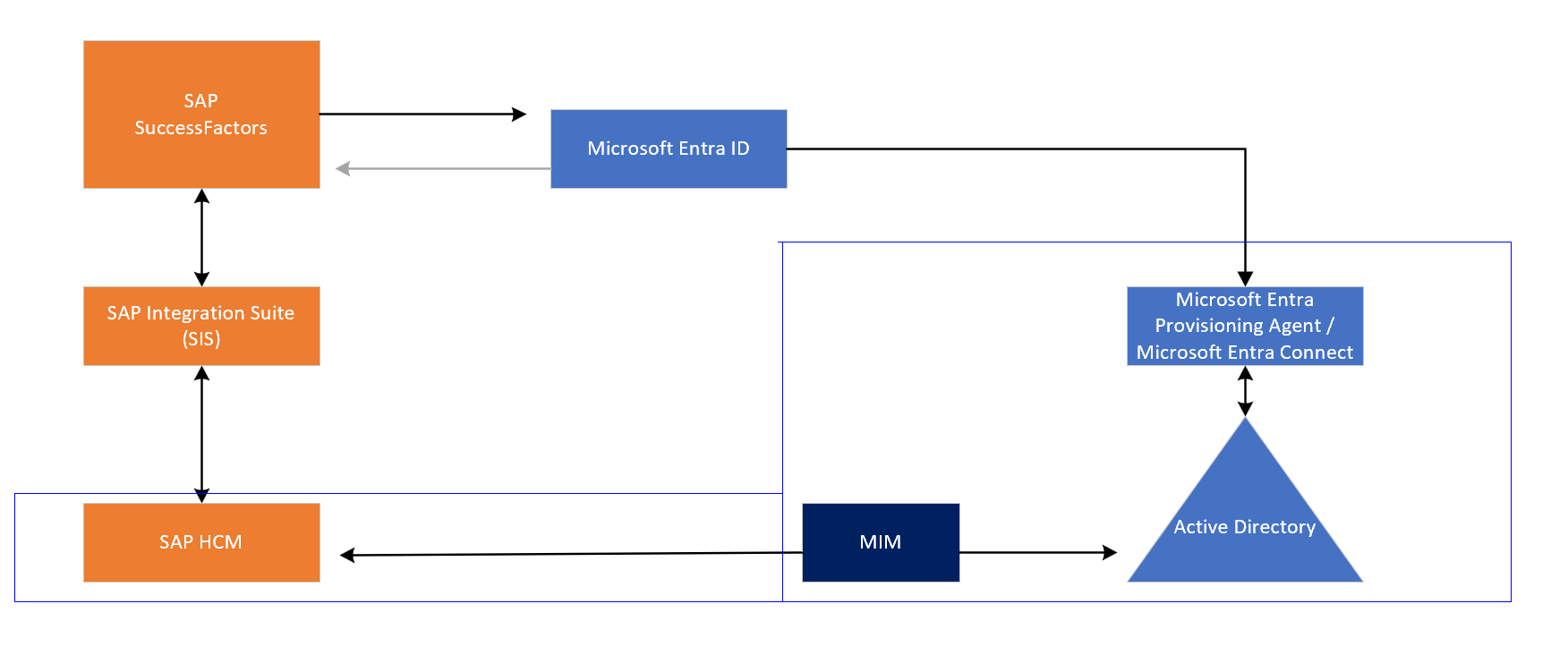

Algunas organizaciones también usaron SAP IDM para leer a partir de SAP Human Capital Management (HCM). Las organizaciones que usan SAP SuccessFactors y SAP Human Capital Management (HCM) también pueden incorporar identidades a Microsoft Entra ID. Con SAP Integration Suite, puedes sincronizar listas de trabajos entre SAP HCM y SAP SuccessFactors. Desde allí, puedes incorporar identidades directamente a Microsoft Entra ID o aprovisionarlas en Active Directory Domain Services, mediante las integraciones de aprovisionamiento nativas mencionadas anteriormente.

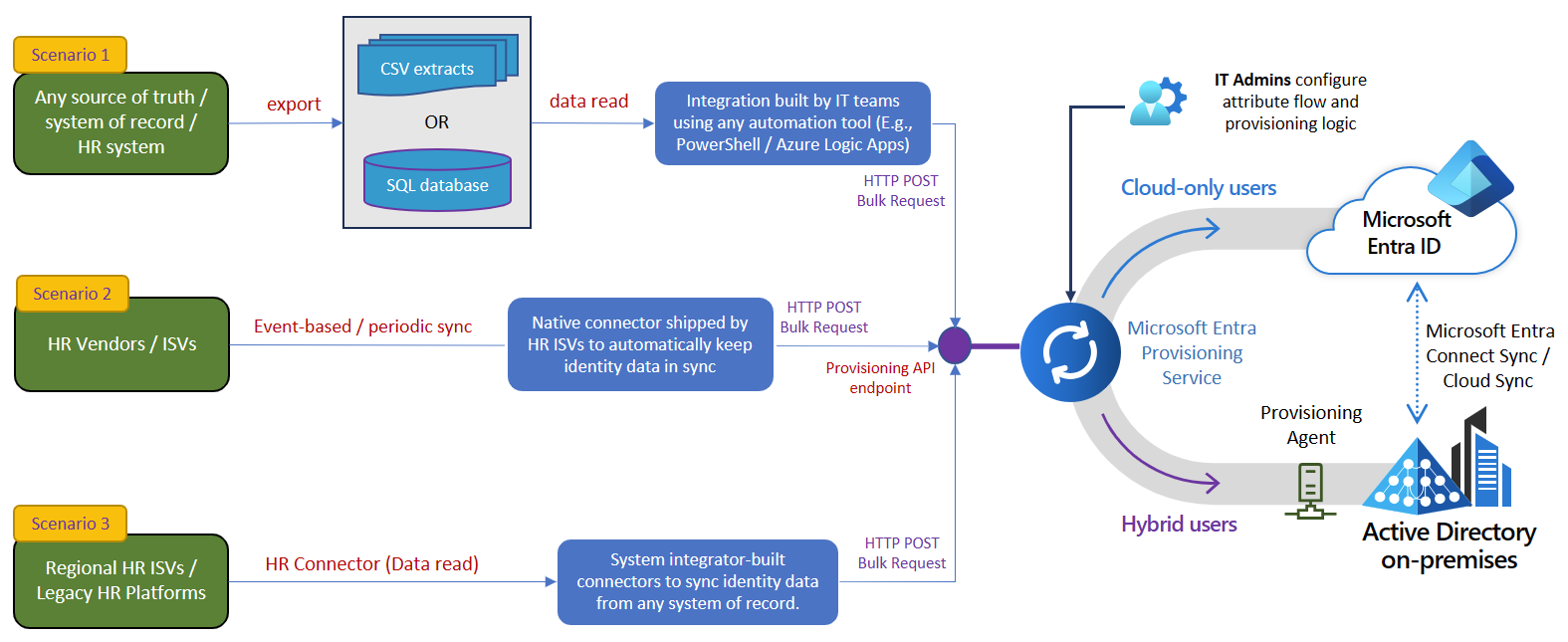

Si tienes otros sistemas de orígenes de registros además de SuccessFactors o SAP HCM, puedes usar la API de aprovisionamiento entrante de Microsoft Entra para traer trabajadores de ese sistema de registro como usuarios en Windows Server o Microsoft Entra ID.

Aprovisionar sistemas SAP

La mayoría de las organizaciones con SAP IDM lo han usado para aprovisionar usuarios en SAP ECC, SAP IAS, SAP S/4HANA u otras aplicaciones SAP. Microsoft Entra dispone de conectores a SAP ECC, SAP Cloud Identity Services y SAP SuccessFactors. El aprovisionamiento en SAP S/4HANA u otras aplicaciones requiere que los usuarios estén presentes primero en Microsoft Entra ID. Una vez que tengas usuarios en Microsoft Entra ID, puedes aprovisionar esos usuarios de Microsoft Entra ID a SAP Cloud Identity Services o SAP ECC, para permitir que inicien sesión en las aplicaciones SAP. A continuación, SAP Cloud Identity Services aprovisiona los usuarios procedentes de Microsoft Entra ID que se encuentran en SAP Cloud Identity Directory en las aplicaciones SAP de nivel inferior, incluidos SAP S/4HANA Cloud y SAP S/4HANA On-premise a través del conector en la nube SAP, AS ABAP y otros.

Para obtener instrucciones paso a paso sobre el ciclo de vida de la identidad con las aplicaciones SAP como destino, consulte Planificar la implementación de Microsoft Entra para el aprovisionamiento de usuarios con aplicaciones de origen y destino SAP.

Para preparar el aprovisionamiento de usuarios en aplicaciones SAP integradas con SAP Cloud Identity Services, confirme que SAP Cloud Identity Services tiene las asignaciones de esquema necesarias para esas aplicaciones y aprovisione los usuarios desde Microsoft Entra ID a SAP Cloud Identity Services. SAP Cloud Identity Services aprovisionará posteriormente a los usuarios en las aplicaciones SAP de nivel inferior según sea necesario. Después, puede usar la entrada de HR desde SuccessFactors para mantener actualizada la lista de usuarios en Microsoft Entra ID a medida que los empleados se unen, se mueven y salen. Si el inquilino tiene una licencia para Gobierno de Microsoft Entra ID, también puede automatizar los cambios en las asignaciones de roles de aplicación en Microsoft Entra ID para SAP Cloud Identity Services. Para obtener más información sobre cómo realizar la separación de tareas y otras comprobaciones de cumplimiento antes del aprovisionamiento, consulte Migrar escenarios de administración del ciclo de vida de acceso.

Para obtener instrucciones sobre cómo aprovisionar usuarios en SAP ECC, confirme que las API empresariales (BAPI) necesarias para SAP ECC están listas para que Microsoft Entra las use para la administración de identidades y, a continuación, aprovisione los usuarios de Microsoft Entra ID a SAP ECC.

Para obtener instrucciones sobre cómo actualizar el registro de trabajo de SAP SuccessFactor, consulte reescribir desde Microsoft Entra ID a SAP SuccessFactors.

Si usa SAP NetWeaver AS para Java con Windows Server Active Directory como origen de datos, Microsoft Entra SuccessFactors se puede usar para Crear y actualizar usuarios automáticamente en Windows Server AD.

Si usa SAP NetWeaver AS para Java con otro directorio LDAP como origen de datos, puede configurar Microsoft Entra ID para aprovisionar usuarios en directorios LDAP.

Después de configurar el aprovisionamiento para los usuarios en las aplicaciones SAP, debe habilitar el inicio de sesión único para ellos. Microsoft Entra ID puede actuar como proveedor de identidades y entidad de autenticación para las aplicaciones SAP. Microsoft Entra ID se puede integrar con SAP NetWeaver mediante SAML o OAuth. Para obtener más información sobre cómo configurar el inicio de sesión único en SAP SaaS y aplicaciones modernas, consulte Habilitar inicio de sesión único.

Aprovisionar en sistemas que no son de SAP

Las organizaciones también pueden usar SAP IDM para aprovisionar usuarios a sistemas que no son de SAP, como Windows Server AD, y otras bases de datos, directorios y aplicaciones. Puede migrar estos escenarios a Microsoft Entra ID para que Microsoft Entra ID aprovisione su copia de esos usuarios en esos repositorios.

En el caso de las organizaciones con Windows Server AD, es posible que la organización haya estado usando Windows Server AD como origen para los usuarios y grupos de SAP IDM para incorporar a SAP R/3. Puede usar Microsoft Entra Connect Sync o Microsoft Entra Cloud Sync para llevar usuarios y grupos de Windows Server AD a Microsoft Entra ID. Además, Microsoft Entra SuccessFactors entrante se puede usar para crear y actualizar usuarios automáticamente en Windows Server AD, y puede administrar las pertenencias de grupos en AD que usan las aplicaciones basadas en AD. Los buzones de Exchange Online se pueden crear automáticamente para los usuarios a través de una asignación de licencias, mediante licencias basadas en grupos.

Para las organizaciones con aplicaciones que dependen de otros directorios, puede configurar Microsoft Entra ID para aprovisionar usuarios en directorios LDAP, incluidos OpenLDAP, Microsoft Active Directory Lightweight Directory Services, 389 Directory Server, Apache Directory Server, IBM Tivoli DS, Isode Directory, NetIQ eDirectory, Novell eDirectory, Open DJ, Open DS, Oracle (anteriormente Sun ONE) Directory Server Enterprise Edition y RadiantOne Virtual Directory Server (VDS). Puede asignar los atributos de los usuarios de Microsoft Entra ID a los atributos del usuario en esos directorios y establecer una contraseña inicial si es necesario.

En el caso de las organizaciones con aplicaciones que dependen de una base de datos SQL, puede configurar Microsoft Entra ID para aprovisionar usuarios en una base de datos SQL a través del controlador ODBC de la base de datos. Las bases de datos admitidas incluyen Microsoft SQL Server, Azure SQL, IBM DB2 9.x, IBM DB2 10.x, IBM DB2 11.5, Oracle 10g y 11g, Oracle 12c y 18c, MySQL 5.x, MySQL 8.x y Postgres. Puede asignar los atributos de los usuarios de Microsoft Entra ID a las columnas de tabla o parámetros de procedimiento almacenado para esas bases de datos. Para SAP HANA, consulte SAP Cloud Identity Services SAP HANA Database Connector (beta).

Si hay usuarios existentes en un directorio o una base de datos que no sea de AD aprovisionados por SAP IDM y que ya no están en Microsoft Entra ID y no se pueden correlacionar con un trabajo en SAP SuccessFactors u otro origen de HR, consulte gobernar los usuarios existentes de una aplicación para obtener instrucciones sobre cómo incorporar esos usuarios a Microsoft Entra ID.

Microsoft Entra tiene integraciones de aprovisionamiento integradas con cientos de aplicaciones SaaS; para obtener una lista completa de las aplicaciones que admiten el aprovisionamiento, consulte Integraciones de Gobierno de Microsoft Entra ID. Los asociados de Microsoft también ofrecen integraciones controladas por asociados con aplicaciones especializadas adicionales.

Para otras aplicaciones desarrolladas internamente, Microsoft Entra puede aprovisionar aplicaciones en la nube a través de SCIM y aplicaciones locales a través de SCIM, SOAP o REST, PowerShell o conectores entregados por asociados que implementan la API ECMA. Si anteriormente había estado usando SPML para el aprovisionamiento desde SAP IDM, se recomienda actualizar las aplicaciones para admitir el protocolo SCIM más reciente.

En el caso de las aplicaciones sin interfaz de aprovisionamiento, considere la posibilidad de usar la característica de Gobierno de Microsoft Entra ID para automatizar la creación de vales de ServiceNow para asignar un vale al propietario de una aplicación cuando se asigne un usuario o este pierda el acceso a un paquete de acceso.

Migrar autenticación e inicio de sesión único

Microsoft Entra ID actúa como un servicio de token de seguridad, lo que permite a los usuarios autenticarse en Microsoft Entra ID con autenticación multifactor y sin contraseña, y disponer de inicio de sesión único en todas sus aplicaciones. El inicio de sesión único de Microsoft Entra ID usa protocolos estándar, como SAML, OpenID Connect y Kerberos. Para obtener más información sobre el inicio de sesión único en aplicaciones en la nube de SAP o aplicaciones en SAP BTP, consulte Integración del inicio de sesión único de Microsoft Entra con SAP Cloud Identity Services.

Las organizaciones que tienen un proveedor de identidades, como Windows Server AD, para sus usuarios pueden configurar la autenticación de identidad híbrida, de modo que Microsoft Entra ID se base en un proveedor de identidades existente. Para obtener más información sobre los patrones de integración, consulte elegir el método de autenticación adecuado para la solución de identidad híbrida de Microsoft Entra.

Si tiene sistemas SAP locales, puede modernizar cómo se conectan los usuarios de su organización a esos sistemas con el cliente Global Secure Access de Microsoft Entra Private Access. Los trabajadores remotos no necesitan usar una VPN para acceder a estos recursos si tienen instalado el cliente de Global Secure Access. El cliente les conecta de forma silenciosa y fluida con los recursos que necesitan. Para obtener más información, consulte Microsoft Entra Private Access.

Migrar el autoservicio del usuario final

Es posible que las organizaciones hayan usado la Ayuda de inicio de sesión de SAP IDM para permitir que los usuarios finales restablezcan su contraseña de Windows Server AD.

El autoservicio de restablecimiento de contraseña (SSPR) de Microsoft Entra ofrece a los usuarios en la posibilidad de cambiar o restablecer su contraseña, sin necesidad de que intervengan el administrador ni el departamento de soporte técnico. Una vez configurado Microsoft Entra SSPR, puede requerir que los usuarios se registren al iniciar sesión. A continuación, si la cuenta de un usuario está bloqueada o se ha olvidado su contraseña, puede seguir las indicaciones para desbloquearse y volver al trabajo. Cuando los usuarios cambian o restablecen sus contraseñas mediante SSPR en la nube, las contraseñas actualizadas también se pueden escribir en un entorno de AD DS local. Para obtener más información sobre cómo funciona SSPR, consulta Autoservicio de restablecimiento de contraseña de Microsoft Entra. Si necesitas enviar cambios de contraseña a otros sistemas locales además de Microsoft Entra ID y Windows Server AD, puedes hacerlo mediante una herramienta como el servicio de notificación de cambio de contraseña (PCNS) con Microsoft Identity Manager (MIM). Para obtener información sobre el escenario, consulta el artículo Implementación del servicio de notificación de cambio de contraseña de MIM.

Microsoft Entra también admite el autoservicio de usuarios finales para la administración de grupos y solicitudes de acceso de autoservicio, aprobación y revisiones. Para obtener más información sobre la administración de acceso de autoservicio a través de Gobierno de Microsoft Entra ID, consulta la siguiente sección sobre la administración del ciclo de vida de acceso.

Migrar escenarios de administración del ciclo de vida de acceso

Las organizaciones pueden haber integrado SAP IDM con SAP AC, anteriormente SAP GRC o SAP IAG para aprobaciones de acceso, evaluaciones de riesgos, separación de comprobaciones de tareas y otras operaciones.

Microsoft Entra incluye varias tecnologías de administración del ciclo de vida de acceso para permitir que las organizaciones incorporen sus escenarios de administración de identidades y accesos a la nube. La elección de tecnologías depende de los requisitos de aplicación de su organización y de las licencias de Microsoft Entra.

Administración de acceso a través de la administración de grupos de seguridad de Microsoft Entra ID. Las aplicaciones tradicionales basadas en Windows Server AD se basaban en la comprobación de la pertenencia de grupos de seguridad para la autorización. Microsoft Entra hace que el grupo de pertenencia dinámica esté disponibles para las aplicaciones a través de notificaciones SAML, el aprovisionamiento o la escritura de grupos en Windows Server AD. Puede administrar el acceso a las aplicaciones de SAP BTP mediante pertenencias a grupos enviadas como atributos en OpenID Connect a SAP Cloud Identity Services. SAP Cloud Identity Services también puede leer grupos de Microsoft Entra ID a través de Graph y aprovisionar esos grupos en otras aplicaciones de SAP.

En Microsoft Entra, los administradores pueden administrar los grupos de pertenencia dinámica, crear revisiones de acceso de grupos de pertenencia dinámica y habilitar la administración de grupos de autoservicio. Con el autoservicio, los propietarios del grupo pueden aprobar o denegar solicitudes de pertenencia y delegar el control de los grupos de pertenencia dinámica. También puedes usar Privileged Identity Management (PIM) para grupos para administrar la pertenencia Just-In-Time en el grupo o la propiedad Just-In-Time del grupo.

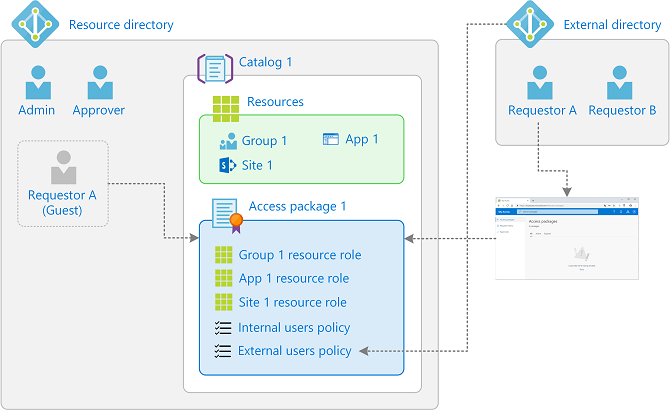

Administración de acceso a través de paquetes de acceso de administración de derechos. La administración de derechos es una característica de gobernanza de identidades que permite a las organizaciones administrar el ciclo de vida de identidad y acceso a escala mediante la automatización de flujos de trabajo de aprobación y solicitud de acceso, asignaciones de acceso, revisiones y expiración. La administración de derechos se puede usar para asignaciones de acceso específicas a aplicaciones que usan grupos, asignaciones de roles de aplicación o que tienen conectores para Azure Logic Apps.

La administración de derechos permite a las organizaciones implementar sus prácticas para determinar cómo se asigna el acceso a los usuarios en varios recursos mediante la recopilación estandarizada de derechos de acceso denominados paquetes de acceso. Cada paquete de acceso concede pertenencia a grupos, asignación a roles de aplicación o pertenencia a sitios de SharePoint Online. Los paquetes de acceso se pueden usar para representar roles empresariales, que incorporan roles técnicos o privilegios en una o varias aplicaciones. Puedes configurar la administración de derechos para que los usuarios reciban asignaciones de paquetes de acceso automáticamente en función de las propiedades de usuario, como su departamento o centro de costes. También puedes configurar los flujos de trabajo del ciclo de vida para agregar o eliminar asignaciones cuando los usuarios se unan o salgan. Los administradores también pueden solicitar que los usuarios tengan asignaciones a paquetes de acceso, y los usuarios también pueden solicitar tener ellos mismos un paquete de acceso. Los paquetes de acceso disponibles para que los solicite un usuario vienen determinados por el grupo de pertenencia dinámica de seguridad del usuario. Los usuarios pueden solicitar acceso que necesitan inmediatamente o solicitar acceso en el futuro, pueden especificar un límite de tiempo de horas o días, y pueden incluir respuestas a preguntas o proporcionar valores para atributos adicionales. Una solicitud se puede configurar para la aprobación automática o pasar por varias fases de aprobación por parte de un administrador, propietario del rol u otros aprobadores, con aprobadores de escalado en caso de que un aprobador no esté disponible o no responda. Una vez aprobados, se notifica a los solicitantes que se les ha asignado acceso. Las asignaciones a un paquete de acceso pueden tener un límite de tiempo y puede configurar revisiones de acceso periódicas para tener un administrador, propietario de recursos u otros aprobadores periódicamente volver a certificar o volver a probar la necesidad del usuario para el acceso continuo. Para obtener más información sobre cómo migrar directivas de autorización representadas en un modelo de rol a la administración de derechos, consulta Migrar un modelo de roles organizativo. Para automatizar el proceso de migración, puedes usar PowerShell para crear paquetes de acceso.

Administración de acceso a través de la administración de derechos y un producto GRC externo. Con las integraciones de Microsoft Entra para Gobierno de acceso SAP, para Pathlock y para otros productos asociados, los clientes pueden aprovechar los riesgos adicionales y las comprobaciones de separación de tareas específicas que se aplican en esos productos, con paquetes de acceso en Gobierno de Microsoft Entra ID.

Usar Microsoft Entra para la creación de informes

Microsoft Entra incluye informes integrados, así como libros que aparecen en Azure Monitor en función de los datos de registro de auditoría, inicio de sesión y aprovisionamiento. Las opciones de creación de informes disponibles en Microsoft Entra incluyen:

- Informes integrados de Microsoft Entra en el centro de administración, incluidos los informes de uso e información para una visión centrada en la aplicación de los datos de inicio de sesión. Puedes usar esos informes para supervisar la creación y eliminación de cuentas inusuales y el uso inusual de la cuenta.

- Puedes exportar datos desde el Centro de administración Microsoft Entra para usarlos en la generación de sus propios informes. Por ejemplo, puedes descargar una lista de usuarios y sus atributos o descargar registros, incluidos los registros de aprovisionamiento, desde el Centro de administración Microsoft Entra.

- Puedes consultar Microsoft Graph para obtener datos para su uso en un informe. Por ejemplo, puedes recuperar una lista de cuentas de usuario inactivas en Microsoft Entra ID.

- Puedes usar los cmdlets de PowerShell sobre las API de Microsoft Graph para exportar y reestructurar contenido adecuado para la creación de informes. Por ejemplo, si usas paquetes de acceso de administración de derechos de Microsoft Entra, puedes recuperar una lista de asignaciones a un paquete de acceso en PowerShell.

- Puedes exportar colecciones de objetos, como usuarios o grupos, de Microsoft Entra a Azure Data Explorer. Para obtener más información, consulta Informes personalizados en Azure Data Explorer (ADX) mediante datos de Microsoft Entra ID.

- Puedes obtener alertas y usar libros, consultas personalizadas e informes sobre la auditoría, el inicio de sesión y el aprovisionamiento de registros que se han enviado a Azure Monitor. Por ejemplo, puedes Archivar registros e informar sobre la administración de derechos en Azure Monitor desde el Centro de administración Microsoft Entra o mediante PowerShell. Los registros de auditoría incluyen detalles sobre quién creó y cambió los objetos en Microsoft Entra. Azure Monitor también proporciona opciones para la retención de datos a largo plazo.

Migrar intercambio de información de identidad a través de los límites de la organización

Algunas organizaciones pueden usar la federación de identidades de SAP IDM para intercambiar información de identidad sobre los usuarios a través de los límites de la empresa.

Microsoft Entra incluye funcionalidades para una organización multiinquilino, es decir, más de un inquilino de Microsoft Entra ID, para reunir a los usuarios de un inquilino para el acceso a aplicaciones o la colaboración en otro inquilino. En el diagrama siguiente se muestra cómo puedes usar la característica de sincronización entre inquilinos de varias organizaciones multiinquilino para permitir automáticamente que los usuarios de un inquilino tengan acceso a las aplicaciones de otro inquilino de su organización.

Microsoft Entra External ID incluye Funcionalidades de colaboración B2B que permiten a los empleados trabajar de forma segura con organizaciones e invitados de asociados empresariales y compartir las aplicaciones de su empresa con ellos. Los usuarios invitados inician sesión en las aplicaciones y los servicios con sus propias identidades profesionales, educativas o sociales. En el caso de las organizaciones de asociados empresariales que tienen su propio inquilino de Microsoft Entra ID donde se autentican sus usuarios, puedes configurar las opciones de acceso entre inquilinos. Y para aquellas organizaciones de asociados empresariales que no tienen un inquilino de Microsoft Entra, sino que tienen sus propios proveedores de identidades, puedes configurar federación con proveedores de identidades SAML/WS-Fed para usuarios invitados. La administración de derechos de Microsoft Entra te permite controlar el ciclo de vida de identidad y acceso para esos usuarios externos, mediante la configuración del paquete de acceso con aprobaciones antes de que un invitado pueda incorporarse a un inquilino, y la eliminación automática de los invitados cuando se les deniega el acceso en curso durante una revisión de acceso.

Migración de aplicaciones que requieren servicios de directorio

Algunas organizaciones pueden usar SAP IDM como servicio de directorio, para que las aplicaciones llamen a para leer y escribir identidades. Microsoft Entra ID proporciona un servicio de directorio para aplicaciones modernas, lo que permite a las aplicaciones llamar a través de la Microsoft Graph API consultar y actualizar usuarios, grupos y otra información de identidad.

En el caso de las aplicaciones que todavía requieren una interfaz LDAP para leer usuarios o grupos, Microsoft Entra proporciona varias opciones:

Microsoft Entra Domain Services proporciona servicios de identidad a aplicaciones y máquinas virtuales en la nube y es compatible con un entorno tradicional de AD DS para operaciones como la unión a un dominio y LDAP seguro. Domain Services replica la información de identidad de Microsoft Entra ID, por lo que funciona con inquilinos de Microsoft Entra que son solo en la nube o aquellos sincronizados con un entorno de AD DS local.

Si usas Microsoft Entra para rellenar los trabajos de SuccessFactors en active Directory local, las aplicaciones pueden leer usuarios de esa instancia de Windows Server Active Directory. Si las aplicaciones también requieren pertenencias dinámicas a grupos, puedes rellenar los grupos de Windows Server AD de los grupos correspondientes de Microsoft Entra. Para obtener más información, consulta Escritura diferida de grupos con Microsoft Entra Cloud Sync.

Si tu organización ha estado usando otro directorio LDAP, puedes configurar Microsoft Entra ID para aprovisionar usuarios en ese directorio LDAP.

Extender Microsoft Entra a través de interfaces de integración

Microsoft Entra incluye varias interfaces para la integración y la extensión en todos sus servicios, incluyendo:

- Las aplicaciones pueden llamar a Microsoft Entra a través de la API Microsoft Graph para consultar y actualizar la información de identidad, la configuración y las directivas, y recuperar los registros, el estado y los informes.

- Los administradores pueden configurar el aprovisionamiento de aplicaciones a través de SCIM, SOAP o REST y la API ECMA.

- Los administradores pueden usar la API de aprovisionamiento de entrada para incorporar registros de trabajo de otros orígenes de sistemas de registro para proporcionar actualizaciones de usuario a Windows Server AD y Microsoft Entra ID.

- Los administradores de un inquilino con Gobierno de Microsoft Entra ID también pueden configurar llamadas a Azure Logic Apps personalizadas desde la administración de derechos y los flujos de trabajo de ciclo de vida. Permiten personalizar la incorporación, la retirada, y los procesos de asignación y solicitud de acceso del usuario.

Pasos siguientes

- Planificar la implementación de Microsoft Entra para el aprovisionamiento de identidades de usuario con aplicaciones de origen y destino de SAP

- Administración del acceso a las aplicaciones de SAP

- Guía para migrar desde ADFS

- Guía para migrar desde MIM

- Implementar SAP NetWeaver AS ABAP 7.51

- Creación de una plantilla de SAP ECC 7 para ECMA2Host

- Configurar Microsoft Entra ID para aprovisionar usuarios en SAP ECC con NetWeaver AS ABAP 7.0 o posterior