Gobernanza del acceso de los usuarios externos en la administración de derechos

La administración de derechos usa Microsoft Entra de negocio a negocio (B2B) para compartir el acceso para que pueda colaborar con personas ajenas a su organización. Con Microsoft Entra B2B, los usuarios externos se autentican en su directorio particular, pero están representados en el directorio. La representación en el directorio permite asignar al usuario acceso a los recursos.

En este artículo se describen los valores que puede especificar para controlar el acceso de los usuarios externos.

Cómo puede ayudar la administración de derechos

Cuando utilice la experiencia de invitación de Microsoft Entra B2B, ya debe conocer las direcciones de correo electrónico de los usuarios invitados externos que desea incorporar al directorio de recursos y con los que desea trabajar. Invitar directamente a cada usuario funciona muy bien cuando está trabajando en un proyecto más pequeño o a corto plazo y ya conoce a todos los participantes, pero es más difícil de administrar si tiene muchos usuarios con los que quiere trabajar o si los participantes cambian con el tiempo. Por ejemplo, puede estar trabajando con otra organización y tener un punto de contacto con ella, pero con el tiempo otros usuarios de esa organización también necesitarán acceso.

Con la administración de derechos, puede definir una directiva que permita a los usuarios de las organizaciones que especifique poder solicitar un paquete de acceso. Esa directiva incluye si se requiere aprobación, si se requieren revisiones de acceso y una fecha de expiración para el acceso. En la mayoría de los casos, le conviene requerir aprobación, para tener una supervisión adecuada sobre los usuarios que se introducen en el directorio. Si se requiere la aprobación, para partners importantes externos a la organización, puede considerar la posibilidad de invitar a uno o varios usuarios de la organización externa a su directorio, designarlos como patrocinadores y configurar que los patrocinadores sean aprobadores, ya que es probable que sepan qué usuarios externos de su organización necesitan acceso. Una vez configurado el paquete de acceso, obtenga su vínculo a la solicitud para enviárselo a la persona de contacto (patrocinador) de la organización externa. Ese contacto puede compartirlo con otros usuarios de la organización externa y pueden usar este vínculo para solicitar el paquete de acceso. Los usuarios de esa organización que ya están invitados a su directorio también pueden usar ese vínculo.

También puede usar la administración de derechos para incorporar usuarios de organizaciones que no tienen su propio directorio de Microsoft Entra. Puede configurar un proveedor de identidades federado para su dominio o usar la autenticación basada en correo electrónico. También puede traer usuarios de proveedores de identidades sociales, incluidos aquellos con cuentas de Microsoft.

Normalmente, cuando se aprueba una solicitud, el equipo de administración de derechos asignará al usuario el tipo de acceso necesario. Si el usuario aún no está en el directorio, la administración de derechos primero invitará al usuario. Cuando se invita al usuario, Microsoft Entra ID crea automáticamente una cuenta de invitado B2B para él, pero no envía un correo electrónico al usuario. Es posible que un administrador haya limitado las organizaciones a las que se permite colaborar, estableciendo una lista de permitidos o bloqueados B2B para permitir o bloquear las invitaciones a los dominios de otras organizaciones. Si esas listas no permiten el dominio del usuario, no se les invita y no se les puede asignar acceso hasta que se actualicen las listas.

Puesto que no desea que el acceso del usuario externo dure para siempre, especifique una fecha de expiración en la directiva, por ejemplo 180 días. Después de 180 días, si no se amplía el acceso, la administración de derechos eliminará todo el acceso asociado con ese paquete de acceso. De forma predeterminada, si el usuario invitado mediante la administración de derechos no tiene ninguna otra asignación de paquetes de acceso, cuando pierda la última asignación, la cuenta de invitado se bloqueará durante 30 días y posteriormente se eliminará. Esto evita la proliferación de cuentas innecesarias. Tal y como se describe en las secciones siguientes, estos valores se pueden configurar.

Cómo funciona el acceso para los usuarios externos

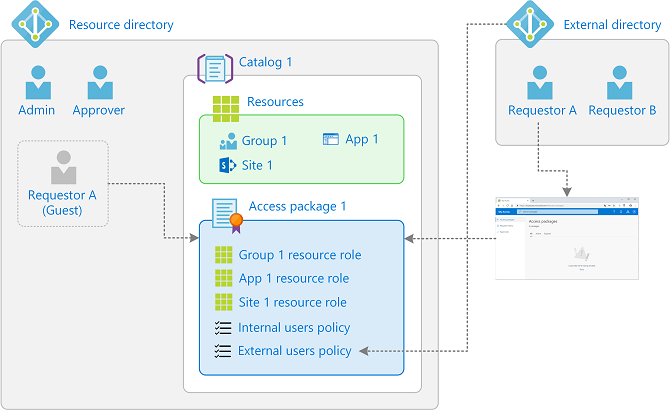

En el diagrama y los pasos siguientes se proporciona información general sobre cómo conceder acceso a los usuarios externos a un paquete de acceso.

Agrega una organización conectada para el directorio de Microsoft Entra o el dominio con el que desea colaborar. También puede configurar una organización conectada para un proveedor de identidades sociales.

Compruebe la configuración del catálogo Habilitado para usuarios externos en el catálogo para contener el paquete de acceso es Sí.

Usted crea un paquete de acceso en su directorio que incluye una directiva Para usuarios que no están en su directorio y especifica las organizaciones conectadas que pueden solicitar, el aprobador y la configuración del ciclo de vida. Si selecciona en la directiva la opción de organizaciones conectadas específicas o la opción de todas las organizaciones conectadas, entonces solo podrán solicitar los usuarios de aquellas organizaciones que hayan sido previamente configuradas. Si selecciona la opción de todos los usuarios en la directiva, entonces cualquier usuario podrá solicitarla, incluidos aquellos que aún no formen parte de su directorio y no formen parte de ninguna organización conectada.

Compruebe la configuración oculta del paquete de acceso para asegurarse de que está oculto. Si no está oculto, cualquier usuario autorizado por la configuración de directiva de ese paquete de acceso puede buscar el paquete de acceso en el portal Mi acceso de su inquilino.

Envía un vínculo al portal Mi acceso a su contacto en la organización externa que pueden compartir con sus usuarios para solicitar el paquete de acceso.

Un usuario externo (Solicitante A en este ejemplo) usa el vínculo al portal Mi acceso para solicitar acceso al paquete de acceso. El portal Mi acceso requiere que el usuario inicie sesión como parte de su organización conectada. La forma en que el usuario inicia sesión depende del tipo de autenticación del directorio o dominio que se define en la organización conectada y en la configuración de los usuarios externos.

Un aprobador aprueba la solicitud (suponiendo que la directiva requiera aprobación).

La solicitud entra en el estado en entrega.

El proceso de invitación B2B crea una cuenta de usuario invitado en el directorio, Solicitante A (invitado) en este ejemplo. Si se define una lista de permitidos o de bloqueados, se aplicará la configuración de lista.

Al usuario invitado se le asigna acceso a todos los recursos del paquete de acceso. Los cambios pueden tardar algún tiempo en realizarse en Microsoft Entra ID y en otros servicios en línea de Microsoft o en aplicaciones de SaaS conectadas. Para más información, consulte Cuándo se aplican los cambios.

El usuario externo recibe un correo electrónico que indica que el acceso se ha entregado.

Para acceder a los recursos, el usuario externo puede seleccionar el vínculo del correo electrónico o intentar acceder a cualquiera de los recursos del directorio directamente para completar el proceso de invitación.

Si la configuración de directiva incluye una fecha de expiración, más adelante, cuando expire la asignación del paquete de acceso para el usuario externo, se quitarán los derechos de acceso del usuario externo desde ese paquete de acceso.

En función del ciclo de vida de la configuración de usuarios externos, cuando el usuario externo ya no tenga ninguna asignación de paquete de acceso, no podrá iniciar sesión y la cuenta de usuario externo se quitará de su directorio.

Configuración de usuarios externos

Para asegurarse de que los usuarios ajenos a la organización puedan solicitar paquetes de acceso y obtener acceso a los recursos de estos, hay algunas opciones de configuración que debe comprobar que se han configurado correctamente.

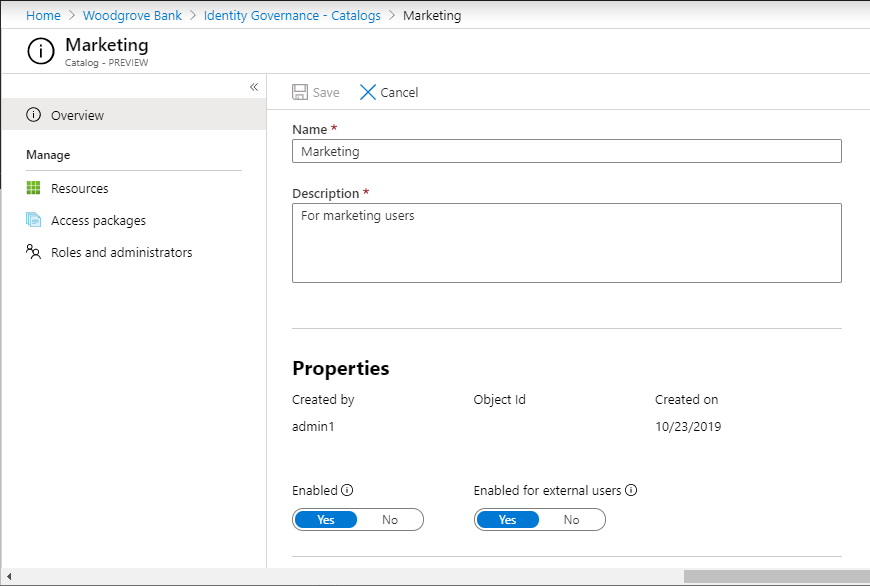

Habilitar un catálogo para usuarios externos

De forma predeterminada, al crear un catálogo, este se habilita para permitir que los usuarios externos soliciten los paquetes de acceso que contiene. Asegúrese de que la opción Habilitado para los usuarios externos se haya establecido en Sí.

Si usted es administrador o propietario de un catálogo, puede ver la lista de catálogos actualmente habilitados para usuarios externos en la lista de catálogos del Centro de administración de Microsoft Entra, cambiando la configuración del filtro Habilitado para usuarios externos a Sí. Si alguno de esos catálogos mostrados en esa vista filtrada tiene un número distinto de cero de paquetes de acceso, es posible que esos paquetes de acceso tengan una directiva para usuarios que no están en su directorio y que permiten que usuarios externos los soliciten.

Configuración de la colaboración externa de Microsoft Entra B2B

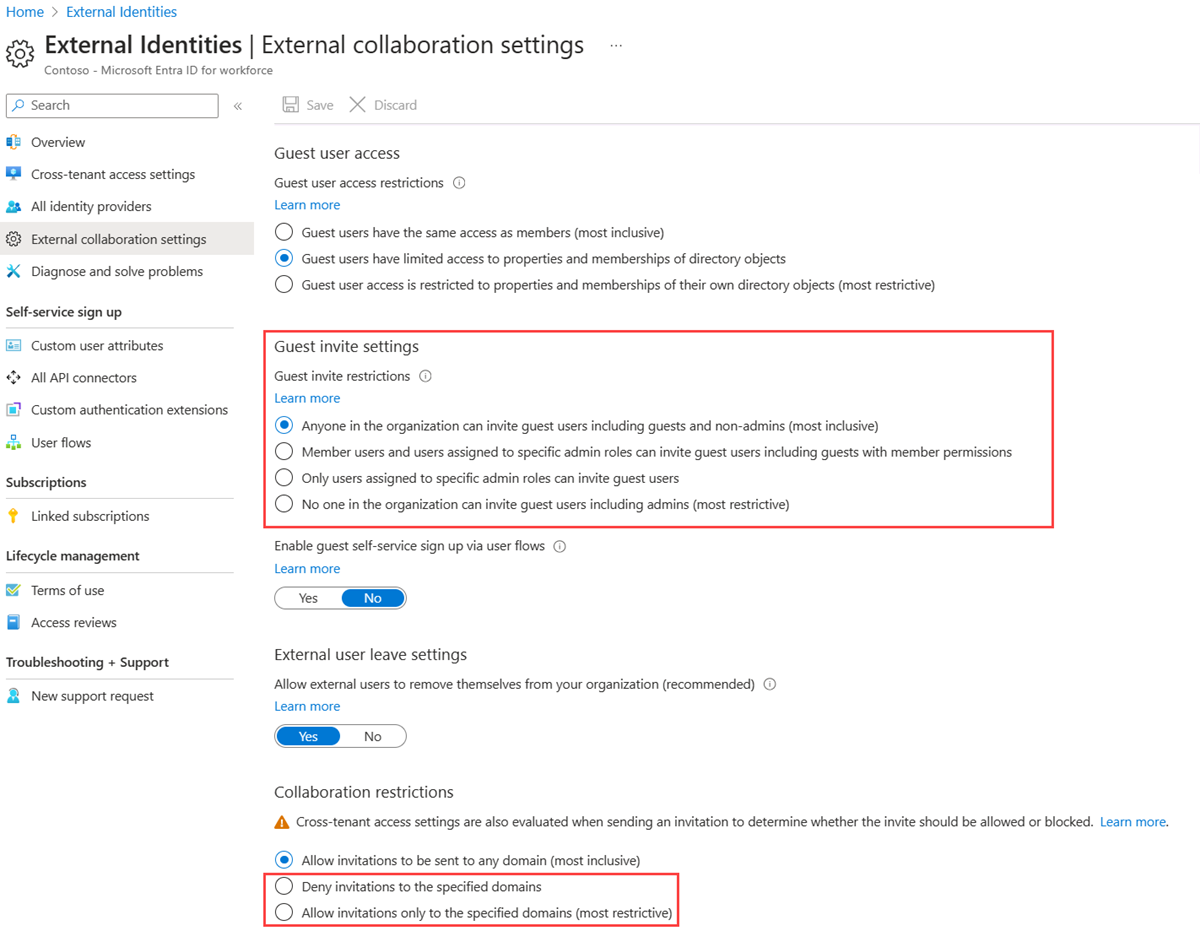

Permitir a los invitados invitar a otros invitados a su directorio significa que las invitaciones se pueden producir fuera de la administración de derechos. Se recomienda establecer la opción Los invitados pueden invitar en No para permitir solo invitaciones controladas correctamente.

Si ha usado anteriormente la lista de elementos permitidos de B2B, debe asegurarse de que los dominios de todas las organizaciones con las que desea asociarse mediante la administración de derechos se agreguen a la lista. Como alternativa, si usa la lista de bloqueados de B2B, debe asegurarse de que ningún dominio de ninguna organización con la que desee asociarse esté presente en esa lista.

Si crea una directiva de administración de derechos para Todos los usuarios (todas las organizaciones conectadas + cualquier usuario externo nuevo) y un usuario no pertenece a una organización conectada del directorio, se creará automáticamente una organización conectada para ellos cuando soliciten el paquete. No obstante, todas las opciones de configuración de la lista de permitidos o bloqueados de B2B tienen prioridad. Por lo tanto, querrá quitar la lista de permitidos, si estaba usando una, para que Todos los usuarios puedan solicitar acceso y excluir todos los dominios autorizados de la lista de bloqueados si usa una lista de bloqueados.

Si desea crear una directiva de administración de derechos que incluya todos los usuarios (todas las organizaciones conectadas y cualquier usuario externo nuevo), primero debe habilitar la autenticación de código de acceso de un solo uso de correo electrónico para su directorio. Para más información, consulte Autenticación con código de acceso de un solo uso por correo electrónico.

Para más información sobre la configuración de la colaboración externa de Microsoft Entra B2B, consulte Configuración de la colaboración externa.

Revisión de la configuración de acceso entre inquilinos

- Asegúrese de que la configuración de acceso entre inquilinos para la colaboración B2B entrante permite solicitar y asignar el acceso. Debe comprobar que la configuración permite a los inquilinos que forman parte de sus organizaciones conectadas actuales o futuras, y que los usuarios de esos inquilinos no están bloqueados para ser invitados. Además, compruebe que la configuración de acceso entre inquilinos permite a esos usuarios poder autenticarse en las aplicaciones para las que desea habilitar escenarios de colaboración. Para obtener más información, consulte Configuración de las opciones de acceso entre inquilinos.

- Si crea una organización conectada para un inquilino de Microsoft Entra desde otra nube de Microsoft, también debe configurar las opciones de acceso entre inquilinos de forma adecuada. Para más información, consulte el artículo sobre Configuración de Microsoft Cloud.

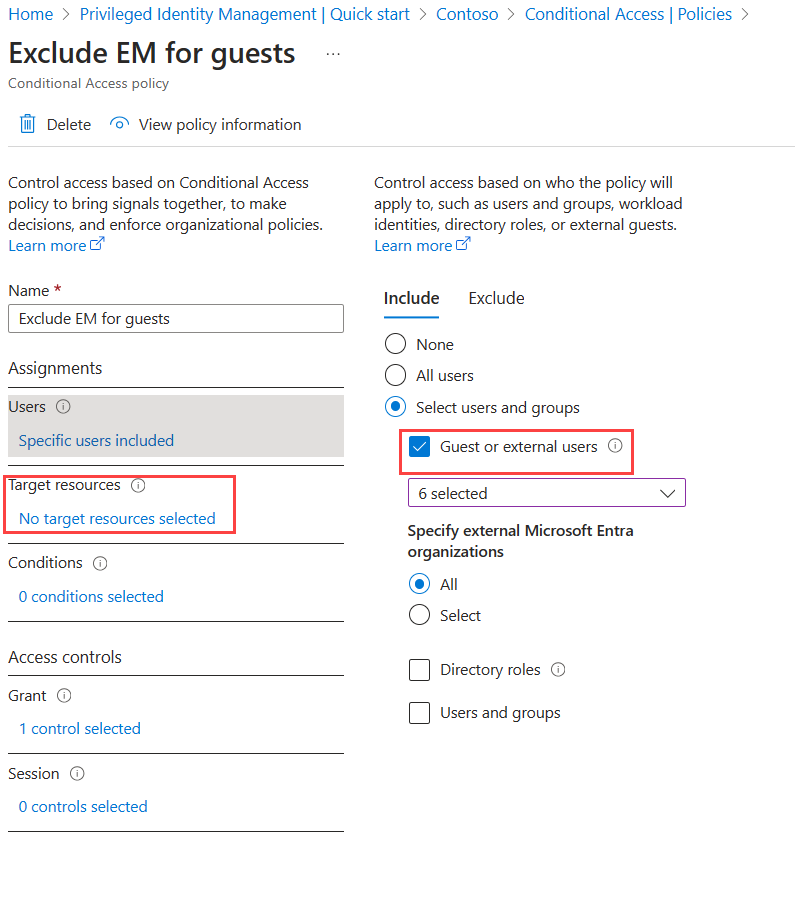

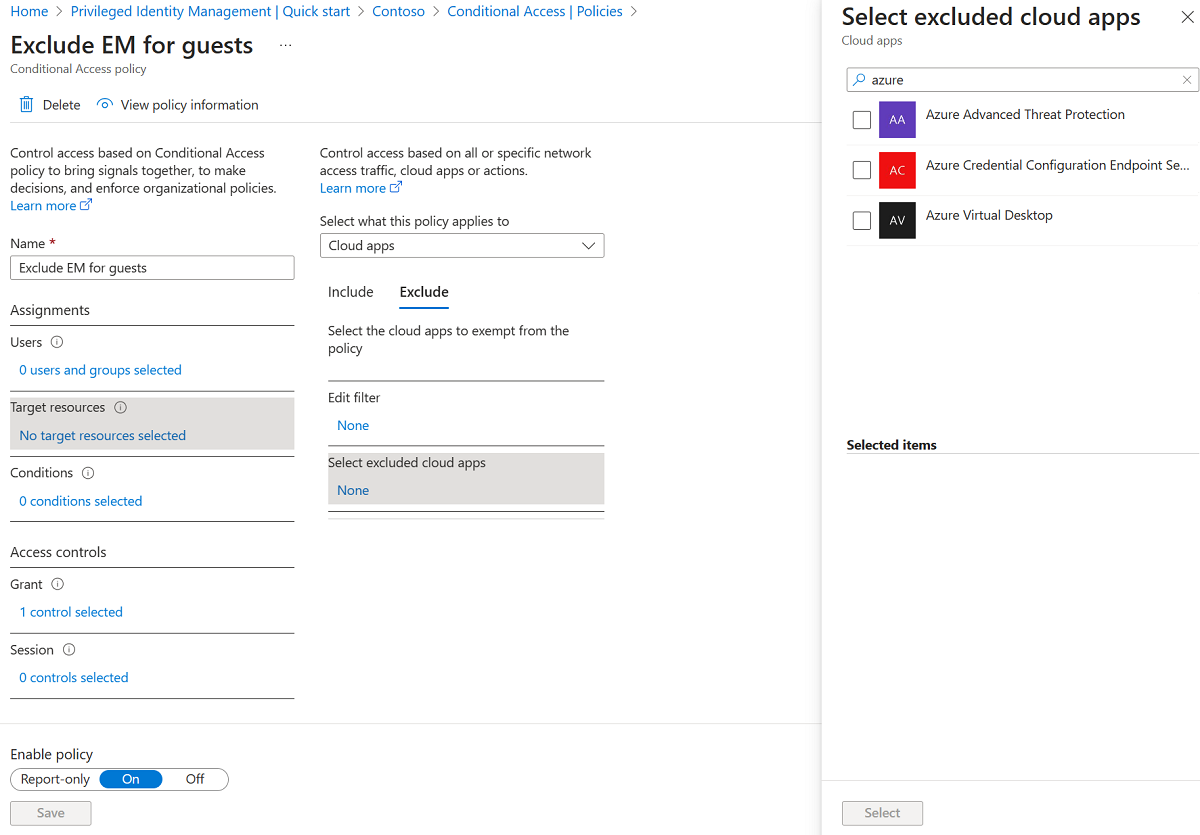

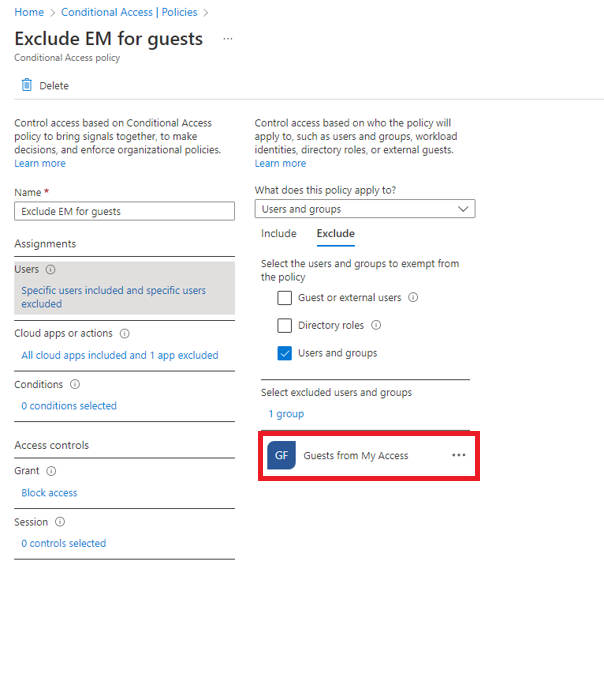

Revisar las directivas de acceso condicional

Asegúrese de excluir la aplicación de administración de derechos de las directivas de acceso condicional que afecten a los usuarios invitados. De lo contrario, una directiva de acceso condicional podría impedir que accedan a MyAccess o que puedan iniciar sesión en el directorio. Por ejemplo, es probable que los invitados no tengan un dispositivo registrado, que no estén en una ubicación conocida y no deseen volver a registrarse para la autenticación multifactor (MFA), por lo que agregar estos requisitos en una directiva de acceso condicional impedirá que los invitados usen la administración de derechos de administración. Para obtener más información, consulte ¿Qué son las condiciones del acceso condicional Microsoft Entra?

Si el acceso condicional está bloqueando todas las aplicaciones en la nube, además de excluir la aplicación de administración de derechos, asegúrese de que la plataforma de lectura de aprobaciones de solicitudes también se excluye en la directiva de Acceso condicional (CA). Empiece por confirmar que tiene los roles necesarios: Administrador de acceso condicional, Administrador de aplicaciones, Administrador de asignación de atributos y Administrador de definiciones de atributos. A continuación, cree un atributo de seguridad personalizado con un nombre y unos valores adecuados. Busque la entidad de servicio para la plataforma de lectura de aprobaciones de solicitudes en Aplicaciones empresariales y asigne el atributo personalizado con el valor elegido a esta aplicación. En la directiva de CA, aplique un filtro para excluir las aplicaciones seleccionadas en función del nombre de atributo personalizado y el valor asignado a la plataforma de lectura de aprobaciones de solicitudes. Para obtener más información sobre el filtrado de aplicaciones en directivas de CA, consulte: Acceso condicional: Filtro para aplicaciones

Nota:

La aplicación de administración de derechos incluye la parte de administración de derechos de MyAccess, la parte de administración de derechos del Centro de administración de Microsoft Entra y la parte de administración de derechos de MS graph. Las dos últimas requieren permisos adicionales para el acceso, por lo que los invitados no podrán acceder a menos que se les proporcione permiso explícitamente.

Revisar la configuración de uso compartido externo de SharePoint Online

Si quieres incluir sitios de SharePoint Online en los paquetes de acceso para usuarios externos, asegúrate de que la configuración de uso compartido externo en el nivel de la organización se haya establecido en Cualquiera (los usuarios no necesitan iniciar sesión) o Invitados nuevos y existentes (los invitados deben iniciar sesión o proporcionar un código de verificación). Para obtener más información, consulta Activar o desactivar el uso compartido externo.

Si deseas restringir el uso compartido externo fuera de la administración de derechos, puedes establecer la configuración de uso compartido externo en Invitados existentes. Luego, solo los nuevos usuarios invitados a través de la administración de derechos podrán obtener acceso a estos sitios. Para obtener más información, consulta Activar o desactivar el uso compartido externo.

Asegúrate de que la configuración de nivel de sitio habilite el acceso de invitado (las mismas selecciones que se muestran anteriormente). Para obtener más información, consulta Activar o desactivar el uso compartido externo de un sitio.

Revisión de la configuración de uso compartido de grupos de Microsoft 365

Si quieres incluir grupos de Microsoft 365 en los paquetes de acceso para usuarios externos, asegúrate de que la opción Permitir que los usuarios agreguen nuevos invitados a la organización se haya establecido en Activado para permitir el acceso de invitado. Para obtener más información, consulta Administrar el acceso de invitado a grupos de Microsoft 365.

Si quieres que los usuarios externos puedan acceder al sitio de SharePoint Online y a los recursos asociados a un grupo de Microsoft 365, asegúrate de activar el uso compartido externo de SharePoint Online. Para obtener más información, consulta Activar o desactivar el uso compartido externo.

Para obtener información sobre cómo establecer la directiva de invitado para los grupos de Microsoft 365 en el nivel de directorio de PowerShell, consulta Ejemplo: Configuración de la directiva de invitado para grupos en el nivel de directorio.

Revisión de la configuración de uso compartido de Teams

- Si quieres incluir Teams en los paquetes de acceso para usuarios externos, asegúrate de que la opción Permitir el acceso de invitado en Microsoft Teams se haya establecido en Activado para permitir el acceso de invitado. Para obtener más información, consulta Configurar el acceso de invitado en el centro de administración de Microsoft Teams.

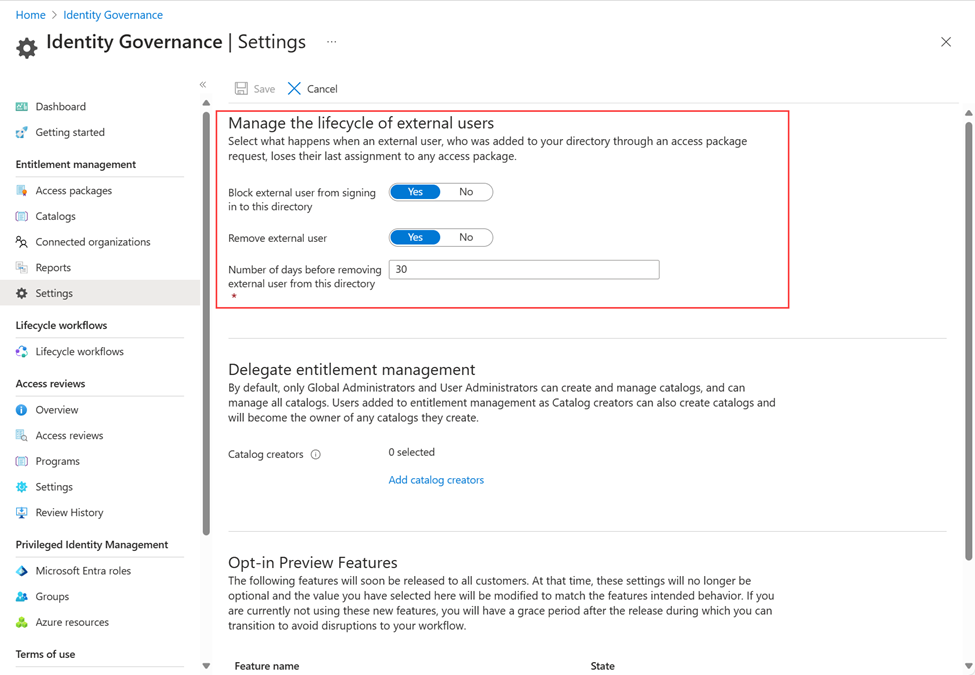

Administración del ciclo de vida de los usuarios externos

Puedes seleccionar lo que ocurre cuando un usuario externo, invitado a tu directorio mediante la realización de una solicitud de paquete de acceso, ya no tiene ningún paquete de acceso asignado. Esto puede ocurrir si el usuario renuncia a todas sus asignaciones de paquetes de acceso o la asignación del último paquete de acceso expira. De forma predeterminada, cuando un usuario externo ya no tiene un paquete de acceso asignado, se le impide iniciar sesión en el directorio. Después de 30 días, la cuenta de usuario invitado se quitará del directorio. También puedes configurar que un usuario externo no esté bloqueado para iniciar sesión o eliminarlo, o que un usuario externo no esté bloqueado para iniciar sesión, pero se elimine.

Inicia sesión en el Centro de administración de Microsoft Entra al menos como Administrador de Identity Governance.

Ve a Gobernanza de identidades>Administración de derechos>Configuración.

Selecciona Editar.

En la sección Administración del ciclo de vida de los usuarios externos, selecciona las diferentes opciones para los usuarios externos.

Cuando un usuario externo pierde la última asignación de un paquete de acceso, si deseas bloquearlos para que no inicien sesión en este directorio, establece Impedir que los usuarios externos inicien sesión en este directorio en Sí.

Nota:

La administración de asignación de derechos solo bloquea el inicio de sesión de las cuentas de usuarios invitados externos que se invitaron a través de la administración de derechos o que se agregaron a la administración de derechos para la administración del ciclo de vida al hacer que dichas cuentas se vuelvan gobernadas. Además, ten en cuenta que se bloqueará el inicio de sesión de un usuario incluso si dicho usuario ha sido agregado a los recursos de este directorio que no eran asignaciones de paquetes de acceso. Si un usuario tiene bloqueada la capacidad de iniciar sesión en este directorio, el usuario no podrá volver a solicitar el paquete de acceso ni solicitar acceso adicional en este directorio. No configures el bloqueo del inicio de sesión si posteriormente necesitarán solicitar acceso a este u otros paquetes de acceso.

Cuando un usuario externo pierde la última asignación de un paquete de acceso, si quieres quitar su cuenta de usuario invitado de este directorio, establece Quitar usuario externo en Sí.

Nota:

La administración de asignación de derechos solo elimina las cuentas de usuarios invitados externos que se invitaron a través de la administración de derechos o que se agregaron a la administración de derechos para la administración del ciclo de vida al hacer que dichas cuentas se vuelvan gobernadas. Además, ten en cuenta que un usuario será eliminado de este directorio incluso si ese usuario fue agregado a recursos en este directorio que no eran asignaciones de paquetes de acceso. Si el invitado estaba presente en este directorio antes de recibir las asignaciones de paquetes de acceso, se mantendrá. Sin embargo, si se le invitó mediante una asignación de paquete de acceso y, después de invitarlo, se ha asignado a un sitio de OneDrive para la Empresa o SharePoint Online, se quitará. Cambiar la configuración Quitar usuario externo a No solo afecta a los usuarios que posteriormente pierden su última asignación de paquete de acceso; los usuarios bloqueados y aquellos cuya eliminación está programada se eliminarán según su programación original.

Si quieres quitar la cuenta de usuario invitado de este directorio, puedes establecer el número de días antes de que se quite. Aunque se notifica a un usuario externo cuando expira su paquete de acceso, no hay ninguna notificación cuando se quita su cuenta. Si deseas quitar la cuenta de usuario invitado en cuanto pierda la última asignación a cualquier paquete de acceso, establece Número de días antes de que se quite el usuario externo de este directorio en 0. Los cambios en este valor solo afectan a los usuarios que posteriormente usan su última asignación de paquete de acceso; los usuarios cuya eliminación está programada se eliminarán según su programación original.

Selecciona Guardar.