Tutorial: Creación automatizada de vales de ServiceNow con la integración de la administración de derechos de Microsoft Entra

Escenario: en este escenario, aprenderá a usar la extensibilidad personalizada y una aplicación lógica para generar automáticamente vales de ServiceNow para el aprovisionamiento manual de usuarios que han recibido asignaciones y necesitan acceso a las aplicaciones.

En este tutorial, aprenderá a:

- Agregar un flujo de trabajo de aplicación lógica a un catálogo existente.

- Agregar una extensión personalizada a una directiva dentro de un paquete de acceso existente.

- Registro de una aplicación en Microsoft Entra ID para reanudar el flujo de trabajo de administración de derechos

- Configuración de ServiceNow para la autenticación de Automation.

- Solicitar acceso a un paquete de acceso como usuario final.

- Recibir acceso al paquete de acceso solicitado como usuario final.

Requisitos previos

- Una cuenta de usuario de Microsoft Entra con una suscripción a Azure activa. Si no la tiene, puede crear una cuenta gratis.

- Uno de los siguientes roles: Administrador global, Administrador de aplicaciones en la nube, Administrador de aplicaciones o Propietario de la entidad de servicio.

- Una instancia de ServiceNow de Rome o superior

- Integración de SSO con ServiceNow. Si aún no está configurada, consulte:Tutorial: Integración del inicio de sesión único (SSO) de Microsoft Entra con ServiceNow antes de continuar.

Nota:

Se recomienda usar un rol con privilegios mínimos al completar estos pasos.

Agregar flujo de trabajo de aplicación lógica a un catálogo existente para la administración de derechos

Los flujos de trabajo de aplicación lógica se pueden agregar a un catálogo existente. Para obtener más información sobre cómo crear un nuevo catálogo, consulte: Crear y administrar un catálogo de recursos en la administración de derechos.

Después de crear un catálogo, agregaría un flujo de trabajo de aplicación lógica siguiendo estos pasos:

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de Identity Governance.

Sugerencia

Otros roles con privilegios mínimos que pueden completar esta tarea son los de Propietario del catálogo y Propietario del grupo de recursos.

En el menú de la izquierda, seleccione Catálogos.

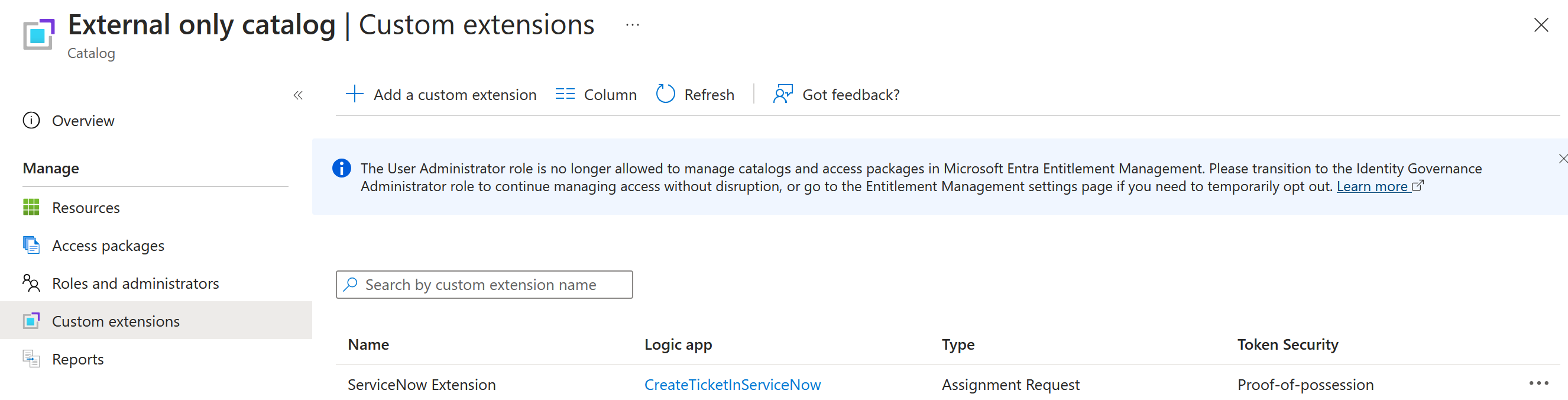

Seleccione el catálogo para el que quiera agregar una extensión personalizada y, luego, en el menú izquierdo, seleccione Extensiones personalizadas.

En la barra de navegación del encabezado, seleccione Agregar una extensión personalizada.

En la pestaña Datos básicos, escriba el nombre de la extensión personalizada y la descripción del flujo de trabajo. Estos campos se muestran en la pestaña Extensiones personalizadas del catálogo.

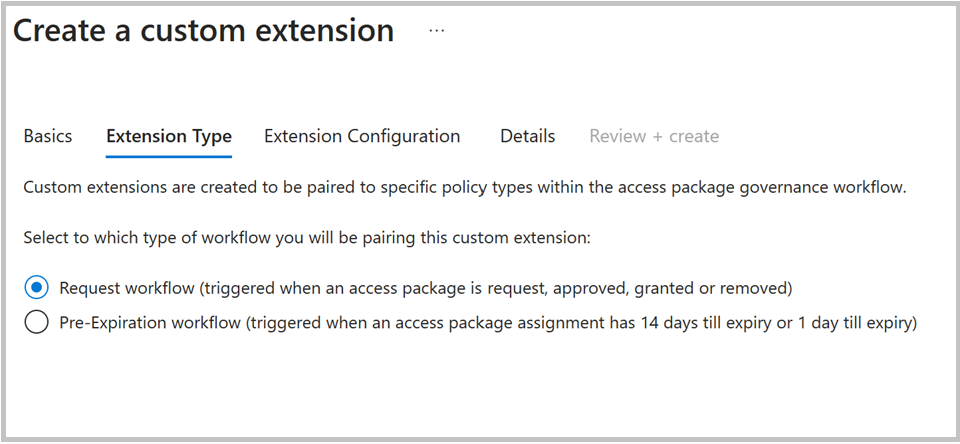

Seleccione el tipo de extensión como "Flujo de trabajo de solicitud" para que se corresponda con la fase de directiva del paquete de acceso solicitado que se va a crear.

Seleccione Iniciar y esperar en la Configuración de extensión, lo que pausará la acción del paquete de acceso asociado hasta después de que la aplicación lógica vinculada a la extensión complete su tarea y el administrador envíe una acción de reanudación para continuar con el proceso. Para obtener más información sobre este proceso, consulte : Configuración de extensiones personalizadas que pausan los procesos de administración de derechos.

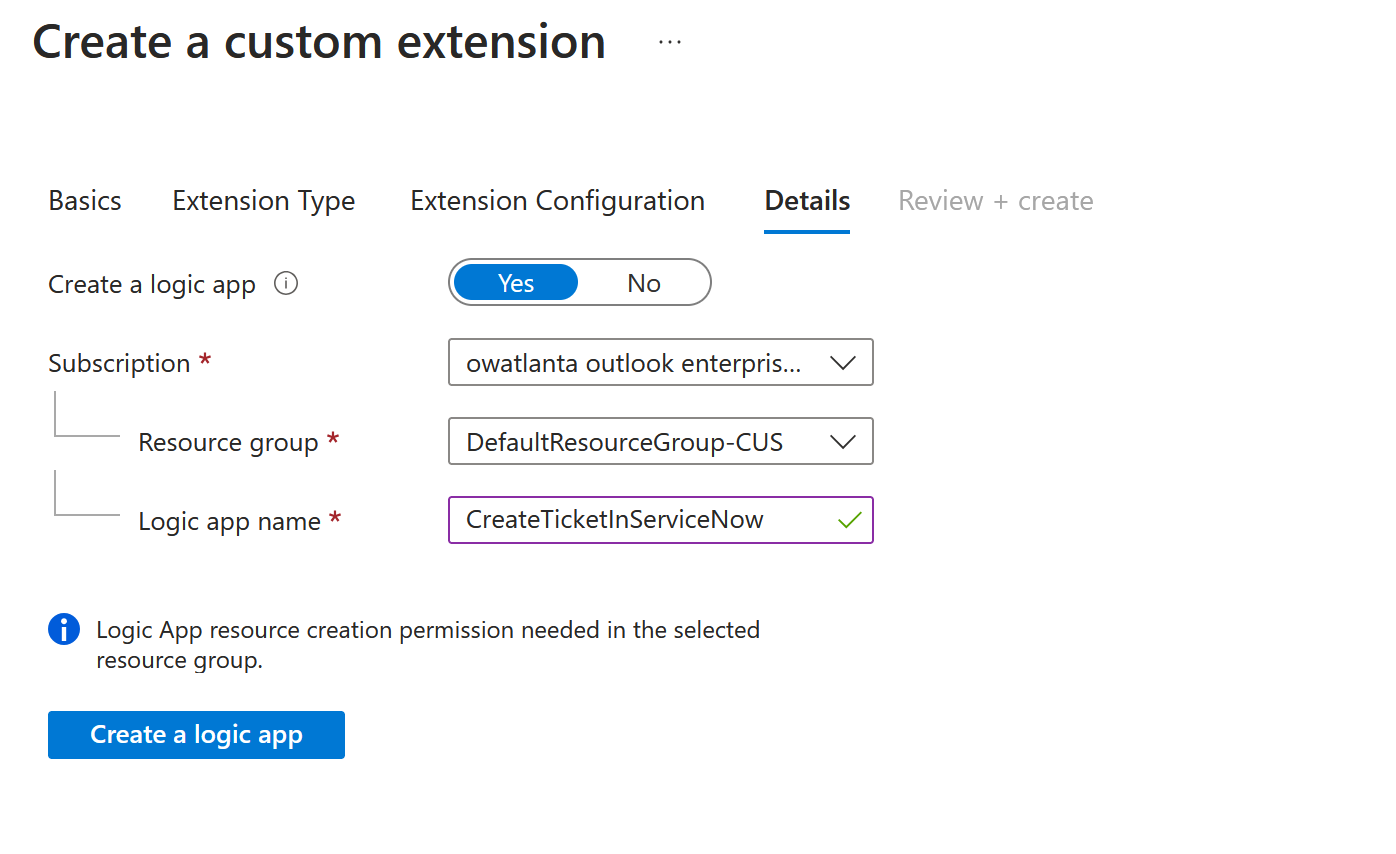

En la pestaña Detalles, elija Sí en el campo "Crear nueva aplicación lógica". Agregue un nombre para la aplicación lógica, junto con la suscripción y el grupo de recursos, donde lo coloca.

En Revisar y crear, revise el resumen de la extensión personalizada y asegúrese de que los detalles de la llamada de la aplicación lógica son correctos. Después de revisar estos detalles, seleccione Crear.

Una vez creada, se puede acceder a la aplicación lógica en Aplicación lógica junto a la extensión personalizada en la página extensiones personalizadas. Puede llamarla en las directivas de paquetes de acceso.

Sugerencia

Para más información sobre la característica de extensión personalizada que pausa los procesos de administración de derechos, consulte: Configuración de extensiones personalizadas que pausan los procesos de administración de derechos.

Agregar una extensión personalizada a una directiva en un paquete de acceso existente

Después de configurar la extensibilidad personalizada en el catálogo, los administradores pueden crear un paquete de acceso con una directiva para desencadenar la extensión personalizada cuando se haya aprobado la solicitud. Esto les permite definir requisitos de acceso específicos y adaptar el proceso de revisión de acceso para satisfacer las necesidades de su organización.

En el portal de Identity Governance, al menos como Administrador de Identity Governance, seleccione Paquetes de acceso.

Sugerencia

Otros roles con privilegios mínimos que pueden completar esta tarea son los de Propietario del catálogo y Administrador de paquetes de acceso.

Seleccione el paquete de acceso al que quiere agregar una extensión personalizada (aplicación lógica) en la lista de paquetes de acceso que ya se han creado.

Cambie a la pestaña de directivas, seleccione la directiva y luego Editar.

En la configuración de directiva, vaya a la pestaña Extensiones personalizadas.

En el menú de Fase, seleccione el evento de paquete de acceso que quiere usar como desencadenador de esta extensión personalizada (aplicación lógica). En nuestro escenario, para desencadenar el flujo de trabajo de la aplicación lógica de extensión personalizada cuando se ha aprobado el paquete de acceso, seleccione Solicitud aprobada.

Nota:

Para crear un vale de ServiceNow para una asignación expirada que tenía permiso concedido anteriormente, agregue una nueva fase para "Se quita la asignación" y, a continuación, seleccione LogicApp.

En el menú de Extensión personalizada, seleccione la extensión personalizada (aplicación lógica) que creó en los pasos anteriores para agregar al paquete de acceso. La acción que seleccione se ejecuta cuando se produce el evento seleccionado en el campo cuándo.

Seleccione Actualizar para agregarla a la directiva de un paquete de acceso existente.

Nota:

Seleccione Nuevo paquete de acceso si quiere crear un nuevo paquete de acceso. Para más información sobre cómo crear un paquete de acceso, consulte: Creación de un paquete de acceso en la administración de derechos. Para más información sobre cómo editar un paquete de acceso existente, consulte Configuración de solicitud de cambio de un paquete de acceso en la administración de derechos de Microsoft Entra.

Registrar una aplicación con secretos en el centro de administración de Microsoft Entra

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

Con Azure, puede usar Azure Key Vault para almacenar secretos de aplicación, como contraseñas. Para registrar una aplicación con secretos en el centro de administración de Microsoft Entra, siga estos pasos:

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de Identity Governance.

Vaya aIdentidad>Aplicaciones>Registros de aplicaciones.

En Administrar, seleccione Registros de aplicaciones > Nuevo registro.

Escriba un Nombre para mostrar para la aplicación.

Seleccione "Solo las cuentas de este directorio organizativo" en tipo de cuenta admitido.

Seleccione Registrar.

Después de registrar la aplicación, debe agregar un secreto de cliente siguiendo estos pasos:

Vaya aIdentidad>Aplicaciones>Registros de aplicaciones.

Seleccione la aplicación.

Seleccione Certificados y secretos > Secretos de cliente > Nuevo secreto de cliente.

Agregue una descripción para el secreto de cliente.

Seleccione una expiración para el secreto o especifique una duración personalizada.

Seleccione Agregar.

Nota:

Para obtener información detallada sobre el registro de una aplicación, consulte Inicio rápido: Registro de una aplicación en la plataforma de identidad de Microsoft:

Para autorizar a la aplicación creada a llamar a API de reanudación de MS Graph, debe realizar los pasos siguientes:

Vaya al centro de administración de Microsoft Entra Identity Governance: centro de administración de Microsoft Entra

En el menú de la izquierda, seleccione Catálogos.

Seleccione el catálogo para el que ha agregado la extensión personalizada.

Seleccione el menú "Roles y administradores" y seleccione "+ Agregar administrador de asignación de paquetes de acceso".

En el cuadro de diálogo Seleccionar miembros, busque la aplicación creada por nombre o identificador de aplicación. Seleccione la aplicación y elija el botón "Seleccionar".

Sugerencia

Puede encontrar información más detallada sobre la delegación y los roles en la documentación oficial de Microsoft que se encuentra aquí: Delegación y roles en la administración de derechos.

Configuración de ServiceNow para la autenticación de Automation

En este momento, es el momento de configurar ServiceNow para reanudar el flujo de trabajo de administración de derechos después del cierre del vale de ServiceNow:

- Para registrar una aplicación de Microsoft Entra en el registro de aplicaciones de ServiceNow, siga estos pasos:

- Inicie sesión en ServiceNow y vaya al Registro de aplicaciones.

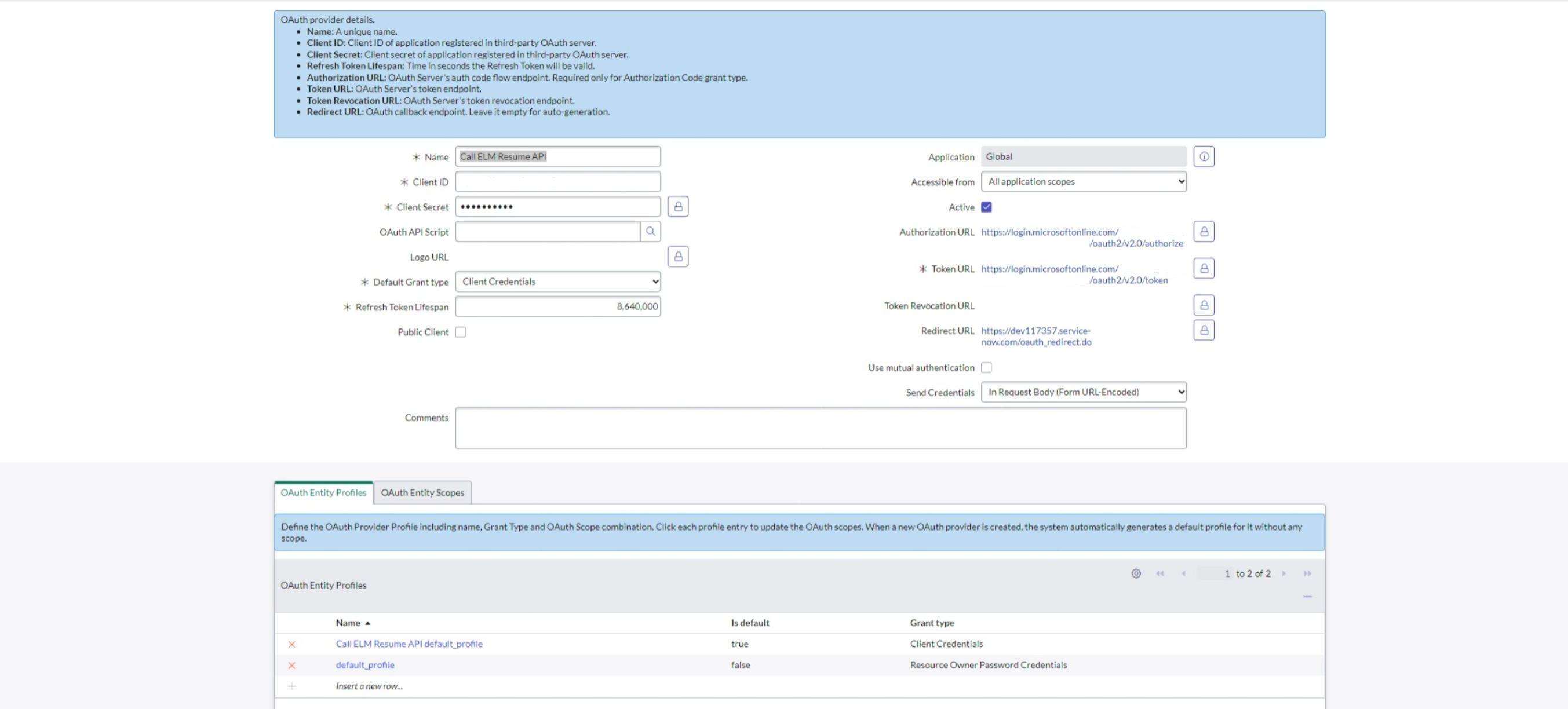

- Seleccione "Nuevo" y, a continuación, seleccione "Conectar a un proveedor de OAuth de terceros".

- Proporcione un nombre para la aplicación y seleccione Credenciales de cliente en el tipo de concesión predeterminada.

- Escriba el nombre de cliente, el identificador, el secreto de cliente, la dirección URL de autorización, la dirección URL del token que se generaron al registrar la aplicación de Microsoft Entra en el centro de administración de Microsoft Entra.

- Envíe la aplicación.

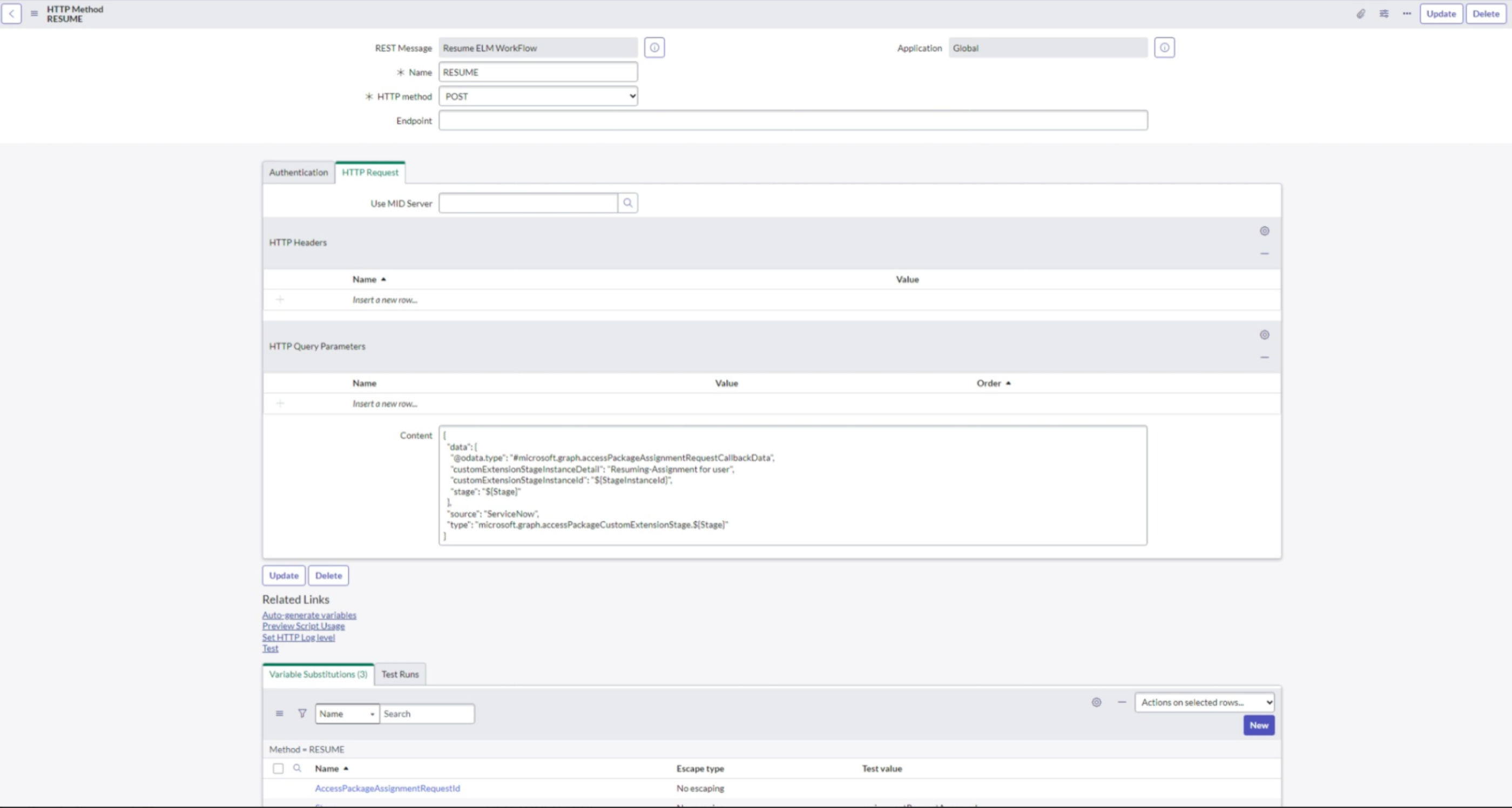

- Cree un mensaje de API de REST de Servicios web del sistema siguiendo estos pasos:

- Vaya a la sección Mensajes de la API de REST en Servicios web del sistema.

- Seleccione el botón "Nuevo" para crear un mensaje de API de REST.

- Rellene todos los campos obligatorios, que incluyen proporcionar la dirección URL del punto de conexión:

https://learn.microsoft.com/en-us/graph/api/accesspackageassignmentrequest-resume?view=graph-rest-1.0&tabs=http - En Autenticación, seleccione OAuth2.0 y elija el perfil de OAuth que se creó durante el proceso de registro de la aplicación.

- Seleccione el botón "Enviar" para agregar los cambios.

- Vuelva a la sección Mensajes de API de REST en Servicios web del sistema.

- Seleccione Solicitud HTTP y, a continuación, seleccione "Nueva". Escriba un nombre y seleccione "POST" como método Http.

- En la solicitud Http, agregue el contenido de los parámetros de consulta Http mediante el siguiente esquema de API:

{ "data": { "@odata.type": "#microsoft.graph.accessPackageAssignmentRequestCallbackData", "customExtensionStageInstanceDetail": "Resuming-Assignment for user", "customExtensionStageInstanceId": "${StageInstanceId}", "stage": "${Stage}" }, "source": "ServiceNow", "type": "microsoft.graph.accessPackageCustomExtensionStage.${Stage}" } - Seleccione "Enviar" para guardar los cambios.

- Modificar el esquema de la tabla de solicitudes: para modificar el esquema de la tabla de solicitudes, realice cambios en las tres tablas que se muestran en la imagen siguiente:

Agregue la etiqueta de tres columnas y escriba como cadena:

Agregue la etiqueta de tres columnas y escriba como cadena: - AccessPackageAssignmentRequestId

- AccessPackageAssignmentStage

- StageInstanceId

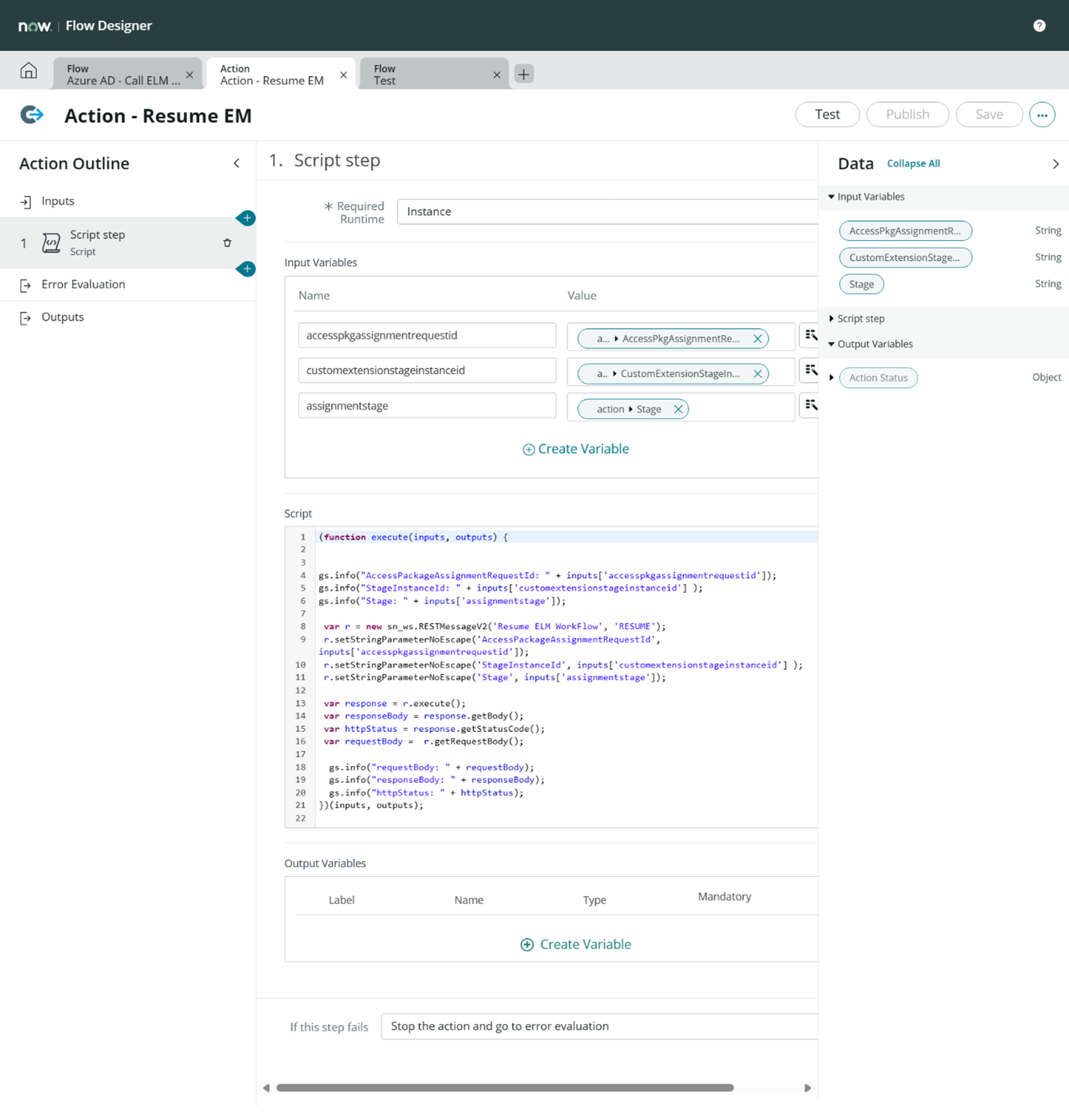

- Para automatizar el flujo de trabajo con Flow Designer, debe hacer lo siguiente:

- Inicie sesión en ServiceNow y vaya a Flow Designer.

- Seleccione el botón "Nuevo" y cree una nueva acción.

- Agregue una acción para invocar el mensaje de la API de REST del servicio web del sistema que se creó en el paso anterior.

Script para la acción: (Actualice el script con las etiquetas de columna creadas en el paso anterior):

Script para la acción: (Actualice el script con las etiquetas de columna creadas en el paso anterior): (function execute(inputs, outputs) { gs.info("AccessPackageAssignmentRequestId: " + inputs['accesspkgassignmentrequestid']); gs.info("StageInstanceId: " + inputs['customextensionstageinstanceid'] ); gs.info("Stage: " + inputs['assignmentstage']); var r = new sn_ws.RESTMessageV2('Resume ELM WorkFlow', 'RESUME'); r.setStringParameterNoEscape('AccessPackageAssignmentRequestId', inputs['accesspkgassignmentrequestid']); r.setStringParameterNoEscape('StageInstanceId', inputs['customextensionstageinstanceid'] ); r.setStringParameterNoEscape('Stage', inputs['assignmentstage']); var response = r.execute(); var responseBody = response.getBody(); var httpStatus = response.getStatusCode(); var requestBody = r.getRequestBody(); gs.info("requestBody: " + requestBody); gs.info("responseBody: " + responseBody); gs.info("httpStatus: " + httpStatus); })(inputs, outputs); - Guarde la acción

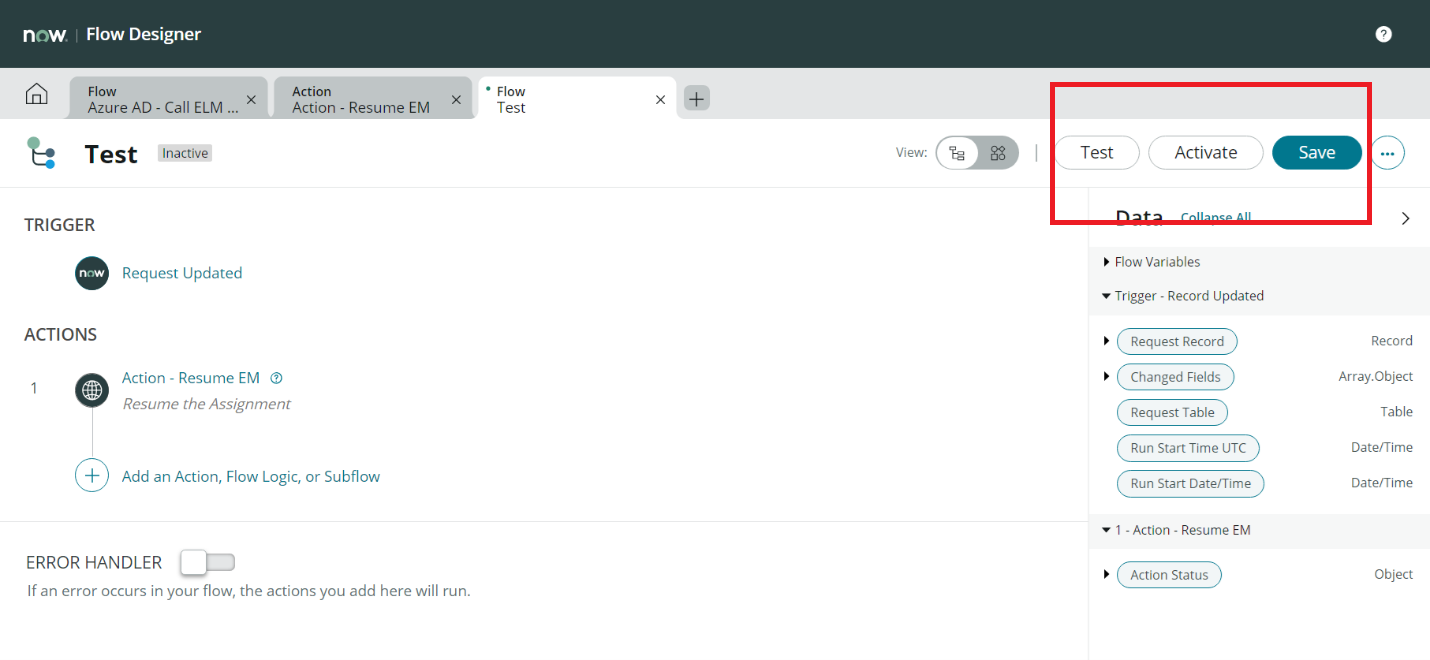

- Seleccione el botón "Nuevo" para crear un nuevo flujo.

- Escriba el nombre del flujo, seleccione Ejecutar como: usuario del sistema y seleccione Enviar.

- Para crear desencadenadores en ServiceNow, siga estos pasos:

- Seleccione "Agregar desencadenador" y, a continuación, seleccione el desencadenador "actualizado" y ejecute el desencadenador para cada actualización.

- Añada una condición de filtro actualizando la condición como se muestra en la siguiente imagen:

- Seleccione Listo.

- Seleccione añadir una acción

- Seleccione la acción y, a continuación, seleccione la acción creada en el paso anterior.

- Arrastre y coloque las columnas recién creadas del registro de solicitud para los parámetros de acción adecuados.

- Seleccione "Listo", "Guardar" y, a continuación, "Activar".

Solicitar acceso a un paquete de acceso como usuario final

Cuando un usuario final solicita acceso a un paquete de acceso, la solicitud se envía al aprobador adecuado. Una vez que el aprobador concede la aprobación, la administración de derechos llama a la aplicación lógica. A continuación, la aplicación lógica llama a ServiceNow para crear una nueva solicitud o vale y la administración de derechos espera una devolución de llamada de ServiceNow.

Recibir acceso al paquete de acceso solicitado como usuario final

El equipo de soporte técnico de TI trabaja en el vale anterior creado para realizar las disposiciones necesarias y cerrar el vale de ServiceNow. Cuando se cierra el vale, ServiceNow desencadena una llamada para reanudar el flujo de trabajo de administración de derechos. Una vez completada la solicitud, el solicitante recibe una notificación de la administración de derechos de que se ha completado la solicitud. Este flujo de trabajo simplificado garantiza que las solicitudes de acceso se cumplan de forma eficaz y que se notifiquen rápidamente a los usuarios.

Nota:

El usuario final verá "error de asignación" en el portal de Mi acceso si el vale no está cerrado en un plazo de 14 días.

Pasos siguientes

Pase al siguiente artículo, donde aprenderá a crear...