Directivas de cuarentena

Sugerencia

¿Sabía que puede probar las características de Microsoft Defender para Office 365 Plan 2 de forma gratuita? Use la prueba de Defender para Office 365 de 90 días en el centro de pruebas del portal de Microsoft Defender. Obtenga información sobre quién puede registrarse y los términos de prueba en Probar Microsoft Defender para Office 365.

En Exchange Online Protection (EOP) y Microsoft Defender para Office 365, las directivas de cuarentena permiten a los administradores definir la experiencia del usuario para los mensajes en cuarentena:

- Qué usuarios pueden hacer con sus propios mensajes en cuarentena (mensajes donde son destinatarios) en función de por qué se puso en cuarentena el mensaje.

- Si los usuarios reciben notificaciones periódicas (cada cuatro horas, diarias o semanales) sobre sus mensajes en cuarentena a través de notificaciones de cuarentena.

Tradicionalmente, se han permitido o denegado los niveles de interactividad de los usuarios con mensajes de cuarentena en función de por qué se puso en cuarentena el mensaje. Por ejemplo, los usuarios pueden ver y liberar mensajes que se pusieron en cuarentena como correo no deseado o de forma masiva, pero no pueden ver ni liberar mensajes que se pusieron en cuarentena como phishing o malware de alta confianza.

Las directivas de cuarentena predeterminadas aplican estas funcionalidades de usuario históricas y se asignan automáticamente en las características de protección admitidas que ponen en cuarentena los mensajes.

Para obtener más información sobre los elementos de una directiva de cuarentena, directivas de cuarentena predeterminadas y permisos individuales, consulte la sección Apéndice al final de este artículo.

Si no le gustan las funcionalidades de usuario predeterminadas para los mensajes en cuarentena de una característica específica (incluida la falta de notificaciones de cuarentena), puede crear y usar directivas de cuarentena personalizadas, como se describe en este artículo.

Las directivas de cuarentena se crean y asignan en el portal de Microsoft Defender o en PowerShell (Exchange Online PowerShell para organizaciones de Microsoft 365 con buzones de Exchange Online; PowerShell EOP independiente en organizaciones EOP sin buzones de correo Exchange Online).

¿Qué necesita saber antes de empezar?

En Microsoft 365 operado por 21Vianet en China, la cuarentena no está disponible actualmente en el portal de Microsoft Defender. La cuarentena solo está disponible en el Centro de administración de Exchange clásico (EAC clásico).

Abra el portal de Microsoft Defender en https://security.microsoft.com. Para ir directamente a la página Directivas de cuarentena , use https://security.microsoft.com/quarantinePolicies.

Para conectarse al PowerShell de Exchange Online, consulte Conexión a Exchange Online PowerShell. Para conectarse a EOP PowerShell independiente, consulte Connect to Exchange Online Protection PowerShell (Conexión a Exchange Online Protection PowerShell).

Si cambia la directiva de cuarentena asignada a una característica de protección compatible, el cambio afecta al mensaje en cuarentena después de realizar el cambio. Los mensajes que se pusieron en cuarentena antes de realizar el cambio no se ven afectados por la configuración de la nueva asignación de directiva de cuarentena.

La duración de los mensajes en cuarentena por protección contra correo no deseado y contra suplantación de identidad (spam) se mantiene antes de que expiren se controla mediante la opción Conservar correo no deseado en cuarentena durante estos días (QuarantineRetentionPeriod) en las directivas antispam. Para obtener más información, consulte la tabla en Retención de cuarentena.

Debe tener asignados permisos para poder realizar los procedimientos de este artículo. Tiene las siguientes opciones:

Microsoft Defender XDR control de acceso basado en rol unificado (RBAC) (si Email & colaboración>Defender para Office 365 permisos es

Activo. Afecta solo al portal de Defender, no a PowerShell: Autorización y configuración/Configuración de seguridad/Configuración de seguridad principal (administrar), o Operaciones de seguridad/Datos de seguridad/Email & cuarentena de colaboración (administrar)..

Activo. Afecta solo al portal de Defender, no a PowerShell: Autorización y configuración/Configuración de seguridad/Configuración de seguridad principal (administrar), o Operaciones de seguridad/Datos de seguridad/Email & cuarentena de colaboración (administrar)..Email & permisos de colaboración en el portal de Microsoft Defender: pertenencia a los grupos de roles Administrador de cuarentena, Administrador de seguridad o Administración de la organización.

Microsoft Entra permisos: la pertenencia a los roles administrador* global o administrador de seguridad proporciona a los usuarios los permisos y permisos necesarios para otras características de Microsoft 365.

Importante

* Microsoft recomienda usar roles con los permisos más mínimos. El uso de cuentas con permisos inferiores ayuda a mejorar la seguridad de su organización. Administrador global es un rol con muchos privilegios que debe limitarse a escenarios de emergencia cuando no se puede usar un rol existente.

Se auditan todas las acciones realizadas por administradores o usuarios en mensajes en cuarentena. Para obtener más información sobre los eventos de cuarentena auditados, consulte Esquema de cuarentena en la API de administración de Office 365.

Paso 1: Crear directivas de cuarentena en el portal de Microsoft Defender

En el portal de Microsoft Defender de https://security.microsoft.com, vaya a directivas de colaboración Email &directivas decolaboración > & directivas decuarentena de directivas deamenazas> de reglas > en la sección Reglas. O bien, para ir directamente a la página Directiva de cuarentena , use https://security.microsoft.com/quarantinePolicies.

En la página Directivas de cuarentena , seleccione

Agregar directiva personalizada para iniciar el asistente para la nueva directiva de cuarentena.

Agregar directiva personalizada para iniciar el asistente para la nueva directiva de cuarentena.En la página Nombre de directiva, escriba un nombre breve pero único en el cuadro Nombre de directiva. El nombre de la directiva se puede seleccionar en listas desplegables en los próximos pasos.

Cuando haya terminado en la página Nombre de directiva, seleccione Siguiente.

En la página Acceso a mensajes de destinatario , seleccione uno de los siguientes valores:

Acceso limitado: los permisos individuales que se incluyen en este grupo de permisos se describen en la sección Apéndice . Básicamente, los usuarios pueden hacer cualquier cosa en sus mensajes en cuarentena excepto liberarlos de la cuarentena sin la aprobación del administrador.

Establecer acceso específico (avanzado): use este valor para especificar permisos personalizados. Configure los siguientes valores que aparecen:

-

Seleccionar preferencia de acción de versión: seleccione uno de los siguientes valores en la lista desplegable:

- En blanco: los usuarios no pueden liberar ni solicitar la liberación de sus mensajes de la cuarentena. Este es el valor predeterminado.

- Permitir que los destinatarios soliciten que un mensaje se libere de la cuarentena

- Permitir que los destinatarios liberen un mensaje de la cuarentena

-

Seleccione acciones adicionales que los destinatarios pueden realizar en los mensajes en cuarentena: seleccione algunos, todos o ninguno de los valores siguientes:

- Delete

- Vista previa

- Bloquear remitente

- Permitir remitente

-

Seleccionar preferencia de acción de versión: seleccione uno de los siguientes valores en la lista desplegable:

Estos permisos y su efecto en los mensajes en cuarentena y en las notificaciones de cuarentena se describen en la sección Detalles del permiso de directiva de cuarentena más adelante en este artículo.

Cuando haya terminado en la página Acceso al mensaje de destinatario , seleccione Siguiente.

En la página Notificación de cuarentena , seleccione Habilitar para activar las notificaciones de cuarentena y, a continuación, seleccione uno de los siguientes valores:

- Incluir mensajes en cuarentena de direcciones de remitente bloqueadas

- No incluir mensajes en cuarentena de direcciones de remitente bloqueadas

Sugerencia

Si activa las notificaciones de cuarentena para Sin permisos de acceso (en la página Acceso a mensajes de destinatario , seleccionó Establecer acceso específico (Avanzado)>Seleccionar preferencia> de acción de versión en blanco), los usuarios pueden ver sus mensajes en cuarentena, pero la única acción disponible para los mensajes es

Ver encabezados de mensaje.

Ver encabezados de mensaje.Cuando haya terminado en la página De notificación de cuarentena , seleccione Siguiente.

En la página Revisar directiva , puede revisar las selecciones. Seleccione Editar en cada sección para modificar la configuración dentro de la sección. O bien, puede seleccionar Atrás o la página específica en el asistente.

Cuando haya terminado en la página Revisar directiva , seleccione Enviar y, a continuación, seleccione Listo en la página de confirmación.

En la página de confirmación que aparece, puede usar los vínculos para revisar los mensajes en cuarentena o ir a la página Directivas contra correo no deseado en el portal de Defender.

Cuando haya terminado en la página, seleccione Listo.

De nuevo en la página Directiva de cuarentena , se muestra la directiva que ha creado. Está listo para asignar la directiva de cuarentena a una característica de seguridad compatible, como se describe en la sección Paso 2 .

Creación de directivas de cuarentena en PowerShell

Sugerencia

No se usa el permiso PermissionToAllowSender en las directivas de cuarentena de PowerShell.

Si prefiere usar PowerShell para crear directivas de cuarentena, conéctese a Exchange Online PowerShell o a powerShell independiente Exchange Online Protection y use la sintaxis siguiente:

New-QuarantinePolicy -Name "<UniqueName>" -EndUserQuarantinePermissionsValue <0 to 236> [-EsnEnabled $true]

El parámetro ESNEnabled con el valor

$trueactiva las notificaciones de cuarentena. Las notificaciones de cuarentena están desactivadas de forma predeterminada (el valor predeterminado es$false).El parámetro EndUserQuarantinePermissionsValue usa un valor decimal que se convierte a partir de un valor binario. El valor binario corresponde a los permisos de cuarentena de usuario final disponibles en un orden específico. Para cada permiso, el valor 1 es igual a True y el valor 0 es False.

El orden y los valores necesarios para cada permiso individual se describen en la tabla siguiente:

Permiso Valor decimal Valor binario PermissionToViewHeader¹ 128 10000000 PermissionToDownload² 64 01000000 PermissionToAllowSender 32 00100000 PermissionToBlockSender 16 00010000 PermissionToRequestRelease³ 8 00001000 PermissionToRelease³ 4 00000100 PermissionToPreview 2 00000010 PermissionToDelete 1 00000001 ¹ El valor 0 de este permiso no oculta la

acción Ver encabezado del mensaje en cuarentena. Si el mensaje es visible para un usuario en cuarentena, la acción siempre estará disponible para el mensaje.

acción Ver encabezado del mensaje en cuarentena. Si el mensaje es visible para un usuario en cuarentena, la acción siempre estará disponible para el mensaje.² Este permiso no se usa (el valor 0 o 1 no hace nada).

³ No establezca ambos valores de permiso en 1. Establezca un valor en 1 y el otro en 0 o establezca ambos valores en 0.

Para los permisos de acceso limitado, los valores necesarios son:

Permiso Acceso limitado PermissionToViewHeader 0 PermissionToDownload 0 PermissionToAllowSender 1 PermissionToBlockSender 0 PermissionToRequestRelease 1 PermissionToRelease 0 PermissionToPreview 1 PermissionToDelete 1 Valor binario 00101011 Valor decimal que se va a usar 43 Si establece el parámetro ESNEnabled en el valor

$truecuando el valor del parámetro EndUserQuarantinePermissionsValue es 0 (sin acceso donde se desactivan todos los permisos), los destinatarios pueden ver sus mensajes en cuarentena, pero la única acción disponible para los mensajes es Ver encabezados de mensaje.

Ver encabezados de mensaje.

En este ejemplo se crea una nueva directiva de cuarentena denominada LimitedAccess con las notificaciones de cuarentena activadas que asigna los permisos de acceso limitado, como se describe en la tabla anterior.

New-QuarantinePolicy -Name LimitedAccess -EndUserQuarantinePermissionsValue 43 -EsnEnabled $true

Para los permisos personalizados, use la tabla anterior para obtener el valor binario que corresponde a los permisos que desee. Convierta el valor binario en un valor decimal y use el valor decimal para el parámetro EndUserQuarantinePermissionsValue .

Sugerencia

Use el valor decimal equivalente para EndUserQuarantinePermissionsValue. No use el valor binario sin formato.

Para obtener información detallada sobre la sintaxis y los parámetros, consulte New-QuarantinePolicy.

Paso 2: Asignación de una directiva de cuarentena a las características admitidas

En las características de protección admitidas que ponen en cuarentena los mensajes de correo electrónico, la directiva de cuarentena asignada define qué pueden hacer los usuarios para poner en cuarentena los mensajes y si las notificaciones de cuarentena están activadas. Las características de protección que ponen en cuarentena los mensajes y si admiten directivas de cuarentena se describen en la tabla siguiente:

| Característica | ¿Se admiten directivas de cuarentena? |

|---|---|

| Veredictos en las directivas contra correo no deseado | |

| Spam (SpamAction) | Sí (SpamQuarantineTag) |

| Spam de alta confianza (HighConfidenceSpamAction) | Sí (HighConfidenceSpamQuarantineTag) |

| Phishing (PhishSpamAction) | Sí (PhishQuarantineTag) |

| Phishing de alta confianza (HighConfidencePhishAction) | Sí (HighConfidencePhishQuarantineTag) |

| Bulk (BulkSpamAction) | Sí (BulkQuarantineTag) |

| Veredictos en las directivas contra la suplantación de identidad | |

| Suplantación de identidad (AuthenticationFailAction) | Sí (SpoofQuarantineTag) |

| Suplantación de usuario (TargetedUserProtectionAction) | Sí (TargetedUserQuarantineTag) |

| Suplantación de dominio (TargetedDomainProtectionAction) | Sí (TargetedDomainQuarantineTag) |

| Suplantación de inteligencia de buzones (MailboxIntelligenceProtectionAction) | Sí (MailboxIntelligenceQuarantineTag) |

| Directivas antimalware | Sí (QuarantineTag) |

| Protección de datos adjuntos seguros | |

| Email mensajes con datos adjuntos que se ponen en cuarentena como malware mediante directivas de datos adjuntos seguros (Habilitar y acción) | Sí (QuarantineTag) |

| Archivos en cuarentena como malware por datos adjuntos seguros para SharePoint, OneDrive y Microsoft Teams | No |

| Reglas de flujo de correo de Exchange (también conocidas como reglas de transporte) con la acción "Entregar el mensaje a la cuarentena hospedada" (cuarentena) | No |

Las directivas de cuarentena predeterminadas que usa cada característica de protección se describen en las tablas relacionadas de Configuración recomendada para EOP y Microsoft Defender para Office 365 seguridad.

Las directivas de cuarentena predeterminadas, los grupos de permisos preestablecidos y los permisos se describen en la sección Apéndice al final de este artículo.

En el resto de este paso se explica cómo asignar directivas de cuarentena para veredictos de filtro admitidos.

Asignación de directivas de cuarentena en directivas admitidas en el portal de Microsoft Defender

Nota:

Los usuarios no pueden liberar sus propios mensajes que se pusieron en cuarentena como malware mediante directivas antimalware o datos adjuntos seguros, ni como suplantación de identidad de alta confianza por directivas antispam, independientemente de cómo se configure la directiva de cuarentena. Si la directiva permite a los usuarios liberar sus propios mensajes en cuarentena, se permite a los usuarios solicitar la liberación de su malware en cuarentena o mensajes de suplantación de identidad de alta confianza.

Directivas contra correo electrónico no deseado

En el portal de Microsoft Defender en https://security.microsoft.com, vaya a Email & directivas de colaboración>& reglas Directivas>> deamenazasAntispam en la sección Directivas. O bien, para ir directamente a la página Directivas contra correo no deseado , use https://security.microsoft.com/antispam.

En la página Directivas contra correo no deseado , use cualquiera de los métodos siguientes:

- Seleccione una directiva antispam entrante existente haciendo clic en cualquier lugar de la fila que no sea la casilla situada junto al nombre. En el control flotante de detalles de la directiva que se abre, vaya a la sección Acciones y seleccione Editar acciones.

- Seleccione

Crear directiva, seleccione Entrante en la lista desplegable para iniciar el asistente para directivas antispam y, a continuación, ir a la página Acciones .

Crear directiva, seleccione Entrante en la lista desplegable para iniciar el asistente para directivas antispam y, a continuación, ir a la página Acciones .

En la página Acciones o el control flotante, cada veredicto que tenga seleccionada la acción Mensaje de cuarentena también tiene el cuadro Seleccionar directiva de cuarentena para que seleccione una directiva de cuarentena.

Durante la creación de la directiva contra correo no deseado, si cambia la acción de un veredicto de filtrado de correo no deseado a Mensaje de cuarentena, el cuadro Seleccionar directiva de cuarentena está en blanco de forma predeterminada. Un valor en blanco significa que se usa la directiva de cuarentena predeterminada para ese veredicto. Cuando más adelante vea o edite la configuración de la directiva contra correo no deseado, se mostrará el nombre de la directiva de cuarentena. Las directivas de cuarentena predeterminadas se enumeran en la tabla de características admitidas.

Las instrucciones completas para crear y modificar directivas contra correo no deseado se describen en Configurar directivas contra correo no deseado en EOP.

Directivas contra correo no deseado en PowerShell

Si prefiere usar PowerShell para asignar directivas de cuarentena en directivas contra correo no deseado, conéctese a Exchange Online PowerShell o Exchange Online Protection PowerShell y use la sintaxis siguiente:

<New-HostedContentFilterPolicy -Name "<Unique name>" | Set-HostedContentFilterPolicy -Identity "<Policy name>"> [-SpamAction Quarantine] [-SpamQuarantineTag <QuarantineTagName>] [-HighConfidenceSpamAction Quarantine] [-HighConfidenceSpamQuarantineTag <QuarantineTagName>] [-PhishSpamAction Quarantine] [-PhishQuarantineTag <QuarantineTagName>] [-HighConfidencePhishQuarantineTag <QuarantineTagName>] [-BulkSpamAction Quarantine] [-BulkQuarantineTag <QuarantineTagName>] ...

Las directivas de cuarentena solo importan cuando los mensajes están en cuarentena. El valor predeterminado del parámetro HighConfidencePhishAction es Cuarentena, por lo que no es necesario usar ese parámetro *Action al crear nuevas directivas de filtro de correo no deseado en PowerShell. De forma predeterminada, todos los demás parámetros *Action de las nuevas directivas de filtro de correo no deseado no se establecen en el valor Cuarentena.

Para ver los valores de parámetros importantes en las directivas antispam existentes, ejecute el siguiente comando:

Get-HostedContentFilterPolicy | Format-List Name,SpamAction,SpamQuarantineTag,HighConfidenceSpamAction,HighConfidenceSpamQuarantineTag,PhishSpamAction,PhishQuarantineTag,HighConfidencePhishAction,HighConfidencePhishQuarantineTag,BulkSpamAction,BulkQuarantineTagSi crea una directiva contra correo no deseado sin especificar la directiva de cuarentena para el veredicto de filtrado de correo no deseado, se usa la directiva de cuarentena predeterminada para ese veredicto. Para obtener información sobre los valores de acción predeterminados y los valores de acción recomendados para Standard y Strict, consulte Configuración de la directiva contra correo no deseado de EOP.

Especifique una directiva de cuarentena diferente para activar las notificaciones de cuarentena o cambiar las funcionalidades predeterminadas del usuario final en los mensajes en cuarentena para ese veredicto de filtrado de correo no deseado determinado.

Los usuarios no pueden liberar sus propios mensajes que se pusieron en cuarentena como suplantación de identidad de alta confianza, independientemente de cómo se configure la directiva de cuarentena. Si la directiva permite a los usuarios liberar sus propios mensajes en cuarentena, se permite a los usuarios solicitar la liberación de sus mensajes de suplantación de identidad de alta confianza en cuarentena.

En PowerShell, una nueva directiva contra correo no deseado en PowerShell requiere una directiva de filtro de correo no deseado mediante el cmdlet New-HostedContentFilterPolicy (configuración) y una regla de filtro de correo no deseado exclusivo mediante el cmdlet New-HostedContentFilterRule (filtros de destinatarios). Para obtener instrucciones, consulte Uso de PowerShell para crear directivas contra correo no deseado.

En este ejemplo se crea una nueva directiva de filtro de correo no deseado denominada Departamento de investigación con la siguiente configuración:

- La acción para todos los veredictos de filtrado de correo no deseado se establece en Cuarentena.

- La directiva de cuarentena predeterminada denominada AdminOnlyAccessPolicy que asigna Ningún permiso de acceso reemplaza a la directiva de cuarentena predeterminada que se usa (los mensajes de suplantación de identidad de alta confianza se ponen en cuarentena de forma predeterminada y la directiva de cuarentena AdminOnlyAccessPolicy se usa de forma predeterminada).

New-HostedContentFilterPolicy -Name "Research Department" -SpamAction Quarantine -SpamQuarantineTag AdminOnlyAccessPolicy -HighConfidenceSpamAction Quarantine -HighConfidenceSpamQuarantineTag AdminOnlyAccessPolicy -PhishSpamAction Quarantine -PhishQuarantineTag AdminOnlyAccessPolicy -BulkSpamAction Quarantine -BulkQuarantineTag AdminOnlyAccessPolicy

Para obtener información detallada acerca de la sintaxis y los parámetros, consulte New-HostedContentFilterPolicy.

En este ejemplo se modifica la directiva de filtro de correo no deseado existente denominada Recursos humanos. La acción para el veredicto de cuarentena de correo no deseado se establece en Cuarentena y se asigna la directiva de cuarentena personalizada denominada ContosoNoAccess.

Set-HostedContentFilterPolicy -Identity "Human Resources" -SpamAction Quarantine -SpamQuarantineTag ContosoNoAccess

Para obtener información detallada acerca de la sintaxis y los parámetros, consulte Set-HostedContentFilterPolicy.

Directivas de protección contra phishing

La inteligencia sobre suplantación de identidad está disponible en EOP y Defender para Office 365. La protección de suplantación de usuario, la protección de suplantación de dominio y la protección de inteligencia de buzones de correo solo están disponibles en Defender para Office 365. Para obtener más información, consulte Directivas contra la suplantación de identidad en Microsoft 365 .

En el portal de Microsoft Defender de https://security.microsoft.com, vaya a Email &directivas de colaboración >& reglas directivas> deamenazas>Anti-phishing en la sección Directivas. O bien, para ir directamente a la página Anti-phishing , use https://security.microsoft.com/antiphishing.

En la página Anti-phishing , use cualquiera de los métodos siguientes:

- Seleccione una directiva anti phishing existente haciendo clic en cualquier lugar de la fila que no sea la casilla situada junto al nombre. En el control flotante de detalles de la directiva que se abre, seleccione el vínculo Editar de la sección correspondiente, tal como se describe en los pasos siguientes.

- Seleccione

Crear para iniciar el asistente para directivas anti-phishing. Las páginas pertinentes se describen en los pasos siguientes.

Crear para iniciar el asistente para directivas anti-phishing. Las páginas pertinentes se describen en los pasos siguientes.

En la página o control flotante Umbral de phishing & protección , compruebe que la configuración siguiente está activada y configurada según sea necesario:

- Usuarios habilitados para proteger: especifique los usuarios.

- Dominios habilitados para proteger: seleccione Incluir dominios que poseo o Incluir dominios personalizados y especifique los dominios.

- Habilitar la inteligencia de buzones

- Habilitación de la inteligencia para la protección contra suplantación

- Habilitación de la inteligencia de suplantación de identidad

En la página Acciones o en el control flotante, cada veredicto que tenga la acción Poner en cuarentena el mensaje también tiene el cuadro Aplicar directiva de cuarentena para que seleccione una directiva de cuarentena.

Durante la creación de la directiva anti phishing, si no selecciona una directiva de cuarentena, se usa la directiva de cuarentena predeterminada. Cuando más adelante vea o edite la configuración de la directiva contra phishing, se muestra el nombre de la directiva de cuarentena. Las directivas de cuarentena predeterminadas se enumeran en la tabla de características admitidas.

Las instrucciones completas para crear y modificar directivas contra phishing están disponibles en los artículos siguientes:

- Configuración de directivas contra phishing en EOP

- Configuración de directivas contra phishing en Microsoft Defender para Office 365

Directivas contra suplantación de identidad en PowerShell

Si prefiere usar PowerShell para asignar directivas de cuarentena en directivas anti phishing, conéctese a Exchange Online PowerShell o Exchange Online Protection PowerShell y use la sintaxis siguiente:

<New-AntiPhishPolicy -Name "<Unique name>" | Set-AntiPhishPolicy -Identity "<Policy name>"> [-EnableSpoofIntelligence $true] [-AuthenticationFailAction Quarantine] [-SpoofQuarantineTag <QuarantineTagName>] [-EnableMailboxIntelligence $true] [-EnableMailboxIntelligenceProtection $true] [-MailboxIntelligenceProtectionAction Quarantine] [-MailboxIntelligenceQuarantineTag <QuarantineTagName>] [-EnableOrganizationDomainsProtection $true] [-EnableTargetedDomainsProtection $true] [-TargetedDomainProtectionAction Quarantine] [-TargetedDomainQuarantineTag <QuarantineTagName>] [-EnableTargetedUserProtection $true] [-TargetedUserProtectionAction Quarantine] [-TargetedUserQuarantineTag <QuarantineTagName>] ...

Las directivas de cuarentena solo importan cuando los mensajes están en cuarentena. En las directivas anti phish, los mensajes se ponen en cuarentena cuando se $true el valor del parámetro Enable* de la característica y el valor del parámetro *\Action correspondiente es Cuarentena. El valor predeterminado de los parámetros EnableMailboxIntelligence y EnableSpoofIntelligence es $true, por lo que no es necesario usarlos al crear nuevas directivas antiphish en PowerShell. De forma predeterminada, ningún parámetro *\Action tiene el valor Cuarentena.

Para ver los valores de parámetro importantes en las directivas anti phish existentes, ejecute el siguiente comando:

Get-AntiPhishPolicy | Format-List EnableSpoofIntelligence,AuthenticationFailAction,SpoofQuarantineTag,EnableTargetedUserProtection,TargetedUserProtectionAction,TargetedUserQuarantineTag,EnableTargetedDomainsProtection,EnableOrganizationDomainsProtection,TargetedDomainProtectionAction,TargetedDomainQuarantineTag,EnableMailboxIntelligence,EnableMailboxIntelligenceProtection,MailboxIntelligenceProtectionAction,MailboxIntelligenceQuarantineTagPara obtener información sobre los valores de acción predeterminados y recomendados para las configuraciones de Standard y Strict, consulte Configuración de directivas de suplantación y configuración de directivas de suplantación de EOP en directivas contra suplantación de identidad en Microsoft Defender para Office 365.

Si crea una nueva directiva contra phishing sin especificar la directiva de cuarentena para la acción contra la suplantación de identidad (phishing), se usa la directiva de cuarentena predeterminada para esa acción. Las directivas de cuarentena predeterminadas para cada acción contra suplantación de identidad (phishing) se muestran en la configuración de directivas contra suplantación de identidad (EOP) y en la configuración de la directiva anti phishing en Microsoft Defender para Office 365.

Especifique una directiva de cuarentena diferente solo si desea cambiar las capacidades predeterminadas del usuario final en los mensajes en cuarentena para esa acción específica contra la suplantación de identidad (phishing).

Una nueva directiva anti phishing en PowerShell requiere una directiva antifish mediante el cmdlet New-AntiPhishPolicy (configuración) y una regla antifish exclusiva mediante el cmdlet New-AntiPhishRule (filtros de destinatarios). Para obtener instrucciones, consulte los artículos siguientes:

En este ejemplo se crea una nueva directiva anti-phish denominada Departamento de investigación con la siguiente configuración:

- La acción para todos los veredictos de filtrado de correo no deseado se establece en Cuarentena.

- La directiva de cuarentena predeterminada denominada AdminOnlyAccessPolicy que asigna permisos Sin acceso reemplaza a la directiva de cuarentena predeterminada que se usa.

New-AntiPhishPolicy -Name "Research Department" -AuthenticationFailAction Quarantine -SpoofQuarantineTag NoAccess -EnableMailboxIntelligenceProtection $true -MailboxIntelligenceProtectionAction Quarantine -MailboxIntelligenceQuarantineTag NoAccess -EnableOrganizationDomainsProtection $true -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag NoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag NoAccess

Para obtener información detallada sobre la sintaxis y los parámetros, vea New-AntiPhishPolicy.

En este ejemplo se modifica la directiva anti phish existente denominada Recursos humanos. La acción para los mensajes detectados por la suplantación de usuario y la suplantación de dominio se establece en Cuarentena y se asigna la directiva de cuarentena personalizada denominada ContosoNoAccess.

Set-AntiPhishPolicy -Identity "Human Resources" -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag ContosoNoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag ContosoNoAccess

Para obtener información detallada sobre la sintaxis y los parámetros, consulte Set-AntiPhishPolicy.

Directivas antimalware

En el portal de Microsoft Defender en https://security.microsoft.com, vaya a Email &directivas de colaboración >& reglas Directivas>>de amenazas Antimalware en la sección Directivas. O bien, para ir directamente a la página Antimalware , use https://security.microsoft.com/antimalwarev2.

En la página Antimalware , use cualquiera de los métodos siguientes:

- Seleccione una directiva antimalware existente haciendo clic en cualquier lugar de la fila que no sea la casilla situada junto al nombre. En el control flotante de detalles de la directiva que se abre, vaya a la sección Configuración de protección y, a continuación, seleccione Editar configuración de protección.

- Seleccione

Crear para iniciar el asistente para directivas antimalware y llegar a la página Configuración de protección .

Crear para iniciar el asistente para directivas antimalware y llegar a la página Configuración de protección .

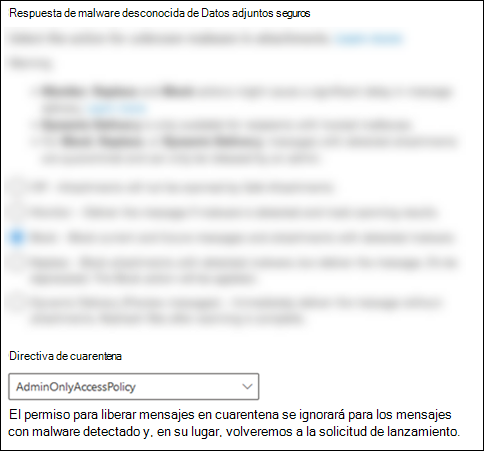

En la página Configuración de protección o en el control flotante, vea o seleccione una directiva de cuarentena en el cuadro Directiva de cuarentena .

Las notificaciones de cuarentena se deshabilitan en la directiva denominada AdminOnlyAccessPolicy. Para notificar a los destinatarios que tienen mensajes en cuarentena como malware, cree o use una directiva de cuarentena existente en la que las notificaciones de cuarentena estén activadas. Para obtener instrucciones, consulte Creación de directivas de cuarentena en el portal de Microsoft Defender.

Los usuarios no pueden liberar sus propios mensajes que se pusieron en cuarentena como malware mediante directivas antimalware, independientemente de cómo se configure la directiva de cuarentena. Si la directiva permite a los usuarios liberar sus propios mensajes en cuarentena, se permite a los usuarios solicitar la liberación de sus mensajes de malware en cuarentena.

Las instrucciones completas para crear y modificar directivas antimalware están disponibles en Configurar directivas antimalware.

Directivas antimalware en PowerShell

Si prefiere usar PowerShell para asignar directivas de cuarentena en directivas antimalware, conéctese a Exchange Online PowerShell o Exchange Online Protection PowerShell y use la sintaxis siguiente:

<New-AntiMalwarePolicy -Name "<Unique name>" | Set-AntiMalwarePolicy -Identity "<Policy name>"> [-QuarantineTag <QuarantineTagName>]

Al crear nuevas directivas antimalware sin usar el parámetro QuarantineTag , se usa la directiva de cuarentena predeterminada denominada AdminOnlyAccessPolicy.

Los usuarios no pueden liberar sus propios mensajes que se pusieron en cuarentena como malware, independientemente de cómo se configure la directiva de cuarentena. Si la directiva permite a los usuarios liberar sus propios mensajes en cuarentena, se permite a los usuarios solicitar la liberación de sus mensajes de malware en cuarentena.

Para ver los valores de parámetro importantes en las directivas anti phish existentes, ejecute el siguiente comando:

Get-MalwareFilterPolicy | Format-Table Name,QuarantineTagUna nueva directiva antimalware en PowerShell requiere una directiva de filtro de malware mediante el cmdlet New-MalwareFilterPolicy (configuración) y una regla de filtro de malware exclusiva mediante el cmdlet New-MalwareFilterRule (filtros de destinatarios). Para obtener instrucciones, consulte Uso Exchange Online PowerShell o PowerShell EOP independiente para configurar directivas antimalware.

En este ejemplo se crea una directiva de filtro de malware denominada Departamento de investigación que usa la directiva de cuarentena personalizada denominada ContosoNoAccess que asigna permisos Sin acceso a los mensajes en cuarentena.

New-MalwareFilterPolicy -Name "Research Department" -QuarantineTag ContosoNoAccess

Para obtener información detallada sobre la sintaxis y los parámetros, consulte New-MalwareFilterPolicy.

En este ejemplo se modifica la directiva de filtro de malware existente denominada Recursos humanos para usar la directiva de cuarentena personalizada denominada ContosoNoAccess que asigna permisos Sin acceso a los mensajes en cuarentena.

New-MalwareFilterPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

Para obtener información detallada sobre la sintaxis y los parámetros, consulte Set-MalwareFilterPolicy.

Directivas de datos adjuntos seguros en Defender para Office 365

En el portal de Microsoft Defender en https://security.microsoft.com, vaya a Email &directivas decolaboración> & reglas >Directivas de amenazas>Datos adjuntos seguros en la sección Directivas. O bien, para ir directamente a la página Datos adjuntos seguros , use https://security.microsoft.com/safeattachmentv2.

En la página Datos adjuntos seguros , use cualquiera de los métodos siguientes:

- Seleccione una directiva de datos adjuntos seguros existente haciendo clic en cualquier lugar de la fila que no sea la casilla situada junto al nombre. En el control flotante de detalles de la directiva que se abre, seleccione el vínculo Editar configuración de la sección Configuración .

- Seleccione

Crear para iniciar el asistente para directivas de datos adjuntos seguros y llegar a la página Configuración .

Crear para iniciar el asistente para directivas de datos adjuntos seguros y llegar a la página Configuración .

En la página Configuración o en el control flotante, vea o seleccione una directiva de cuarentena en el cuadro Directiva de cuarentena .

Los usuarios no pueden liberar sus propios mensajes que se pusieron en cuarentena como malware mediante directivas de datos adjuntos seguros, independientemente de cómo se configure la directiva de cuarentena. Si la directiva permite a los usuarios liberar sus propios mensajes en cuarentena, se permite a los usuarios solicitar la liberación de sus mensajes de malware en cuarentena.

Las instrucciones completas para crear y modificar directivas de datos adjuntos seguros se describen en Configuración de directivas de datos adjuntos seguros en Microsoft Defender para Office 365.

Directivas de datos adjuntos seguros en PowerShell

Si prefiere usar PowerShell para asignar directivas de cuarentena en directivas de datos adjuntos seguros, conéctese a Exchange Online PowerShell o Exchange Online Protection PowerShell y use la sintaxis siguiente:

<New-SafeAttachmentPolicy -Name "<Unique name>" | Set-SafeAttachmentPolicy -Identity "<Policy name>"> -Enable $true -Action <Block | DynamicDelivery> [-QuarantineTag <QuarantineTagName>]

Los valores de parámetro Action Block o DynamicDelivery pueden dar lugar a mensajes en cuarentena (el valor Permitir no pone en cuarentena los mensajes). Valor del parámetro Action en significativo solo cuando el valor del parámetro Enable es

$true.Al crear nuevas directivas de datos adjuntos seguros sin usar el parámetro QuarantineTag , la directiva de cuarentena predeterminada denominada AdminOnlyAccessPolicy se usa para las detecciones de malware de Datos adjuntos seguros.

Los usuarios no pueden liberar sus propios mensajes que se pusieron en cuarentena como malware, independientemente de cómo se configure la directiva de cuarentena. Si la directiva permite a los usuarios liberar sus propios mensajes en cuarentena, se permite a los usuarios solicitar la liberación de sus mensajes de malware en cuarentena.

Para ver los valores de parámetro importantes, ejecute el siguiente comando:

Get-SafeAttachmentPolicy | Format-List Name,Enable,Action,QuarantineTagUna nueva directiva de datos adjuntos seguros en PowerShell requiere una directiva de datos adjuntos seguros mediante el cmdlet New-SafeAttachmentPolicy (configuración) y una regla de datos adjuntos seguros exclusivos mediante el cmdlet New-SafeAttachmentRule (filtros de destinatarios). Para obtener instrucciones, consulte Uso de Exchange Online PowerShell para configurar directivas de datos adjuntos seguros.

En este ejemplo se crea una directiva de datos adjuntos segura denominada Departamento de investigación que bloquea los mensajes detectados y usa la directiva de cuarentena personalizada denominada ContosoNoAccess que asigna permisos Sin acceso a los mensajes en cuarentena.

New-SafeAttachmentPolicy -Name "Research Department" -Enable $true -Action Block -QuarantineTag NoAccess

Para obtener información detallada sobre la sintaxis y los parámetros, consulte New-MalwareFilterPolicy.

En este ejemplo se modifica la directiva de datos adjuntos seguros existente denominada Recursos humanos para usar la directiva de cuarentena personalizada denominada ContosoNoAccess que asigna permisos Sin acceso .

Set-SafeAttachmentPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

Para obtener información detallada sobre la sintaxis y los parámetros, consulte Set-MalwareFilterPolicy.

Configuración de la notificación de cuarentena global en el portal de Microsoft Defender

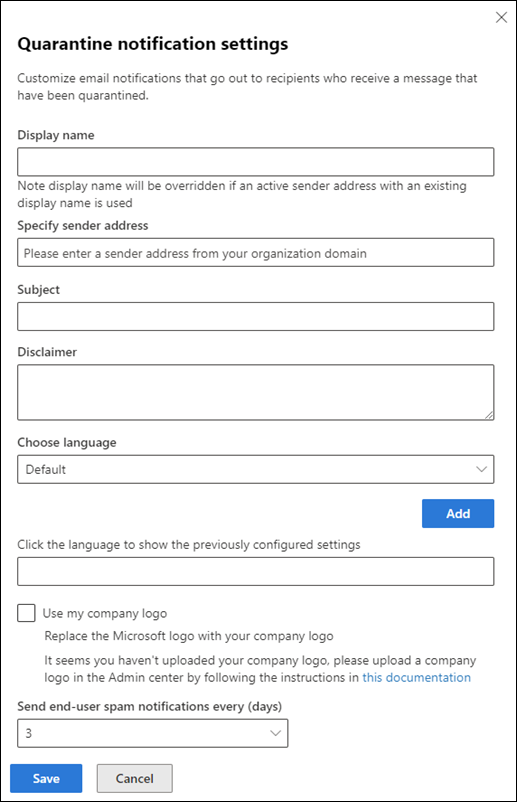

La configuración global de las directivas de cuarentena le permite personalizar las notificaciones de cuarentena que se envían a los destinatarios de los mensajes en cuarentena si las notificaciones de cuarentena están activadas en la directiva de cuarentena. Para obtener más información sobre las notificaciones de cuarentena, consulte Notificaciones de cuarentena.

Personalización de notificaciones de cuarentena para diferentes idiomas

El cuerpo del mensaje de las notificaciones de cuarentena ya está localizado en función de la configuración de idioma del buzón basado en la nube del destinatario.

Puede usar los procedimientos de esta sección para personalizar el nombre para mostrar del remitente, el asunto y los valores de declinación de responsabilidades que se usan en las notificaciones de cuarentena en función de la configuración de idioma del buzón basado en la nube del destinatario:

Nombre para mostrar del remitente como se muestra en la captura de pantalla siguiente:

El campo Asunto de los mensajes de notificación de cuarentena.

Texto de declinación de responsabilidades que se agrega a la parte inferior de las notificaciones de cuarentena (máximo de 200 caracteres). El texto localizado, una declinación de responsabilidades de su organización: siempre se incluye primero, seguido del texto que especifique como se muestra en la captura de pantalla siguiente:

Sugerencia

Las notificaciones de cuarentena no se localizan para los buzones locales.

Una notificación de cuarentena personalizada para un idioma específico se muestra a los usuarios solo cuando su idioma de buzón coincide con el idioma de la notificación de cuarentena personalizada.

El valor English_USA solo se aplica a los clientes inglés de EE. UU. El valor English_Great Gran Bretaña se aplica a todos los demás clientes ingleses (Gran Bretaña, Canadá, Australia, etc.).

Los idiomas noruego y noruego (Nynorsk) están disponibles. Noruego (Bokmål) no está disponible.

Para crear notificaciones de cuarentena personalizadas para hasta tres idiomas, siga estos pasos:

Enel portal de Microsoft Defender en https://security.microsoft.com, vaya a Email & directivas de colaboración>& reglas>> Directivas decuarentena de amenazas en la sección Reglas. O bien, para ir directamente a la página Directivas de cuarentena , use https://security.microsoft.com/quarantinePolicies.

En la página Directivas de cuarentena , seleccione

Configuración global.

Configuración global.En el control flotante Configuración de notificación de cuarentena que se abre, siga estos pasos:

Seleccione el idioma en el cuadro Elegir idioma . El valor predeterminado es English_USA.

Aunque este cuadro no es la primera configuración, primero debe configurarlo. Si escribe valores en los cuadros Nombre para mostrar del remitente, Asunto o Declinación de responsabilidades antes de seleccionar el idioma, esos valores desaparecen.

Después de seleccionar el idioma, escriba los valores de Nombre para mostrar del remitente, Asunto y Declinación de responsabilidades. Los valores deben ser únicos para cada idioma. Si intenta reutilizar un valor en otro idioma, recibirá un error al seleccionar Guardar.

Seleccione el botón Agregar cerca del cuadro Elegir idioma .

Después de seleccionar Agregar, la configuración configurada para el idioma aparece en el cuadro Haga clic en el idioma para mostrar la configuración configurada anteriormente . Para volver a cargar la configuración, haga clic en el nombre del idioma. Para quitar el idioma, seleccione

.

.Repita los pasos anteriores para crear un máximo de tres notificaciones de cuarentena personalizadas en función del idioma del destinatario.

Cuando haya terminado en el control flotante Notificaciones de cuarentena , seleccione Guardar.

Para obtener información sobre especificar la dirección del remitente

Personalización de todas las notificaciones de cuarentena

Incluso si no personaliza las notificaciones de cuarentena para diferentes idiomas, la configuración está disponible en el control flotante Notificaciones de cuarentena para personalizar todas las notificaciones de cuarentena. O bien, puede configurar los valores antes, durante o después de personalizar las notificaciones de cuarentena para diferentes idiomas (esta configuración se aplica a todos los idiomas):

Especificar dirección del remitente: seleccione un usuario existente para la dirección de correo electrónico del remitente de las notificaciones de cuarentena. El remitente predeterminado es

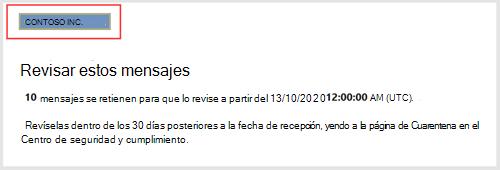

quarantine@messaging.microsoft.com.Usar el logotipo de mi empresa: seleccione esta opción para reemplazar el logotipo de Microsoft predeterminado que se usa en la parte superior de las notificaciones de cuarentena. Antes de realizar este paso, debe seguir las instrucciones de Personalización del tema de Microsoft 365 para que su organización cargue el logotipo personalizado.

Sugerencia

Los logotipos PNG o JPEG son los más compatibles en las notificaciones de cuarentena en todas las versiones de Outlook. Para obtener la mejor compatibilidad con los logotipos SVG en las notificaciones de cuarentena, use un vínculo de dirección URL al logotipo SVG en lugar de cargar directamente el archivo SVG al personalizar el tema de Microsoft 365.

En la captura de pantalla siguiente se muestra un logotipo personalizado en una notificación de cuarentena:

Enviar una notificación de correo no deseado del usuario final cada (días): seleccione la frecuencia de las notificaciones de cuarentena. Puede seleccionar Dentro de 4 horas, Diario o Semanal.

Sugerencia

Si selecciona cada cuatro horas y un mensaje se pone en cuarentena justo después de la última generación de notificaciones, el destinatario recibirá la notificación de cuarentena ligeramente más de cuatro horas después.

Cuando haya terminado en el control flotante Notificaciones de cuarentena, seleccione Guardar.

Uso de PowerShell para configurar las opciones de notificación de cuarentena global

Si prefiere usar PowerShell para configurar la notificación de cuarentena global, conéctese a Exchange Online PowerShell o Exchange Online Protection PowerShell y use la sintaxis siguiente:

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Language1','Language2','Language3') -MultiLanguageCustomDisclaimer ('Language1 Disclaimer','Language2 Disclaimer','Language3 Disclaimer') -ESNCustomSubject ('Language1 Subject','Language2 Subject','Language3 Subject') -MultiLanguageSenderName ('Language1 Sender Display Name','Language2 Sender Display Name','Language3 Sender Display Name') [-EndUserSpamNotificationCustomFromAddress <InternalUserEmailAddress>] [-OrganizationBrandingEnabled <$true | $false>] [-EndUserSpamNotificationFrequency <04:00:00 | 1.00:00:00 | 7.00:00:00>]

- Puede especificar un máximo de 3 idiomas disponibles. El valor Predeterminado es en-US. El valor inglés es todo lo demás (en-GB, en-CA, en-AU, etc.).

- Para cada idioma, debe especificar valores únicos de MultiLanguageCustomDisclaimer, ESNCustomSubject y MultiLanguageSenderName .

- Si alguno de los valores de texto contiene comillas, debe escapar las comillas con comillas adicionales. Por ejemplo, cambie

d'assistancead''assistance.

En este ejemplo se configuran los siguientes valores:

- Notificaciones de cuarentena personalizadas para inglés y español de EE. UU.

- La dirección de correo electrónico del remitente de la notificación de cuarentena está establecida en

michelle@contoso.onmicrosoft.com.

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Default','Spanish') -MultiLanguageCustomDisclaimer ('For more information, contact the Help Desk.','Para obtener más información, comuníquese con la mesa de ayuda.') -ESNCustomSubject ('You have quarantined messages','Tienes mensajes en cuarentena') -MultiLanguageSenderName ('Contoso administrator','Administradora de contoso') -EndUserSpamNotificationCustomFromAddress michelle@contoso.onmicrosoft.com

Para obtener información detallada sobre la sintaxis y los parámetros, consulte Set-QuarantinePolicy.

Ver directivas de cuarentena en el portal de Microsoft Defender

Enel portal de Microsoft Defender en https://security.microsoft.com, vaya a Email & directivas de colaboración>& reglas>> Directivas decuarentena de amenazas en la sección Reglas. O bien, para ir directamente a la página Directivas de cuarentena , use https://security.microsoft.com/quarantinePolicies.

En la página Directivas de cuarentena se muestra la lista de directivas por nombre de directiva y Fecha y hora de última actualización .

Para ver la configuración de las directivas de cuarentena predeterminadas o personalizadas, seleccione la directiva haciendo clic en cualquier lugar de la fila que no sea la casilla situada junto al nombre. Los detalles están disponibles en el control flotante que se abre.

Para ver la configuración global, seleccione Configuración global.

Visualización de directivas de cuarentena en PowerShell

Si prefiere usar PowerShell para ver las directivas de cuarentena, siga estos pasos:

Para ver una lista de resumen de todas las directivas predeterminadas o personalizadas, ejecute el siguiente comando:

Get-QuarantinePolicy | Format-Table NamePara ver la configuración de las directivas de cuarentena predeterminadas o personalizadas, reemplace <QuarantinePolicyName> por el nombre de la directiva de cuarentena y ejecute el siguiente comando:

Get-QuarantinePolicy -Identity "<QuarantinePolicyName>"Para ver la configuración global de las notificaciones de cuarentena, ejecute el siguiente comando:

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy

Para obtener información detallada acerca de la sintaxis y los parámetros, consulte Get-HostedContentFilterPolicy.

Modificación de directivas de cuarentena en el portal de Microsoft Defender

No puede modificar las directivas de cuarentena predeterminadas denominadas AdminOnlyAccessPolicy, DefaultFullAccessPolicy o DefaultFullAccessWithNotificationPolicy.

Enel portal de Microsoft Defender en https://security.microsoft.com, vaya a Email & directivas de colaboración>& reglas>> Directivas decuarentena de amenazas en la sección Reglas. O bien, para ir directamente a la página Directivas de cuarentena , use https://security.microsoft.com/quarantinePolicies.

En la página Directivas de cuarentena , seleccione la directiva haciendo clic en la casilla situada junto al nombre.

Seleccione la

acción Editar directiva que aparece.

acción Editar directiva que aparece.

El asistente para directivas se abre con la configuración y los valores de la directiva de cuarentena seleccionada. Los pasos son prácticamente los mismos que se describen en la sección Crear directivas de cuarentena en Microsoft Defender portal. La principal diferencia es que no se puede cambiar el nombre de una directiva existente.

Modificación de directivas de cuarentena en PowerShell

Si prefiere usar PowerShell para modificar una directiva de cuarentena personalizada, reemplace <QuarantinePolicyName> por el nombre de la directiva de cuarentena y use la sintaxis siguiente:

Set-QuarantinePolicy -Identity "<QuarantinePolicyName>" [Settings]

La configuración disponible es la misma que se describió para crear directivas de cuarentena anteriormente en este artículo.

Para obtener información detallada sobre la sintaxis y los parámetros, consulte Set-QuarantinePolicy.

Eliminación de directivas de cuarentena en el portal de Microsoft Defender

Nota:

No quite una directiva de cuarentena hasta que compruebe que no se está usando. Por ejemplo, ejecute el siguiente comando en PowerShell:

Write-Output -InputObject "Anti-spam policies",("-"*25);Get-HostedContentFilterPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-phishing policies",("-"*25);Get-AntiPhishPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-malware policies",("-"*25);Get-MalwareFilterPolicy | Format-List Name,QuarantineTag; Write-Output -InputObject "Safe Attachments policies",("-"*25);Get-SafeAttachmentPolicy | Format-List Name,QuarantineTagSi se usa la directiva de cuarentena, reemplace la directiva de cuarentena asignada antes de quitarla para evitar posibles interrupciones en las notificaciones de cuarentena.

No puede quitar las directivas de cuarentena predeterminadas denominadas AdminOnlyAccessPolicy, DefaultFullAccessPolicy o DefaultFullAccessWithNotificationPolicy.

Enel portal de Microsoft Defender en https://security.microsoft.com, vaya a Email & directivas de colaboración>& reglas>> Directivas decuarentena de amenazas en la sección Reglas. O bien, para ir directamente a la página Directivas de cuarentena , use https://security.microsoft.com/quarantinePolicies.

En la página Directivas de cuarentena , seleccione la directiva haciendo clic en la casilla situada junto al nombre.

Seleccione la

acción Eliminar directiva que aparece.

acción Eliminar directiva que aparece.Seleccione Quitar directiva en el cuadro de diálogo de confirmación.

Eliminación de directivas de cuarentena en PowerShell

Si prefiere usar PowerShell para quitar una directiva de cuarentena personalizada, reemplace <QuarantinePolicyName> por el nombre de la directiva de cuarentena y ejecute el siguiente comando:

Remove-QuarantinePolicy -Identity "<QuarantinePolicyName>"

Para obtener información detallada sobre la sintaxis y los parámetros, consulte Remove-QuarantinePolicy.

Alertas del sistema para solicitudes de lanzamiento en cuarentena

De forma predeterminada, la directiva de alerta predeterminada denominada User requested to release a quarantined message automatically generates an informational alert and sends notification to Organization Management (global administrator) whenever a user requests the release of a quarantined message:

Los administradores pueden personalizar los destinatarios de notificaciones por correo electrónico o crear una directiva de alertas personalizada para obtener más opciones.

Para obtener más información sobre las directivas de alerta, consulte Directivas de alerta en el portal de Microsoft Defender.

Apéndice

Anatomía de una directiva de cuarentena

Una directiva de cuarentena contiene permisos que se combinan en grupos de permisos preestablecidos. Los grupos de permisos preestablecidos son:

- Sin acceso

- Acceso limitado

- Acceso total.

Como se describió anteriormente, las directivas de cuarentena predeterminadas aplican funcionalidades de usuario históricas en los mensajes en cuarentena y se asignan automáticamente a las acciones de las características de protección admitidas que ponen en cuarentena los mensajes.

Las directivas de cuarentena predeterminadas son:

- AdminOnlyAccessPolicy

- DefaultFullAccessPolicy

- DefaultFullAccessWithNotificationPolicy

- NotificationEnabledPolicy (en algunas organizaciones)

Las directivas de cuarentena también controlan si los usuarios reciben notificaciones de cuarentena sobre los mensajes que se pusieron en cuarentena en lugar de entregarse a ellos. Las notificaciones de cuarentena hacen dos cosas:

- Informe al usuario de que el mensaje está en cuarentena.

- Permitir a los usuarios ver y tomar medidas en el mensaje en cuarentena desde la notificación de cuarentena. Los permisos controlan lo que el usuario puede hacer en la notificación de cuarentena, como se describe en la sección Detalles del permiso de directiva de cuarentena.

La relación entre permisos, grupos de permisos y las directivas de cuarentena predeterminadas se describe en las tablas siguientes:

| Permiso | Sin acceso | Acceso limitado | Acceso total. |

|---|---|---|---|

| (PermissionToViewHeader)¹ | ✔ | ✔ | ✔ |

| Permitir remitente (PermissionToAllowSender) | ✔ | ✔ | |

| Remitente de bloques (PermissionToBlockSender) | |||

| Eliminar (PermissionToDelete) | ✔ | ✔ | |

| Versión preliminar (PermissionToPreview)² | ✔ | ✔ | |

| Permitir que los destinatarios liberen un mensaje de cuarentena (PermissionToRelease)³ | ✔ | ||

| Permitir que los destinatarios soliciten que se libere un mensaje de la cuarentena (PermissionToRequestRelease) | ✔ |

| Directiva de cuarentena predeterminada | Grupo de permisos usado | ¿Las notificaciones de cuarentena están habilitadas? |

|---|---|---|

| AdminOnlyAccessPolicy | Sin acceso | No |

| DefaultFullAccessPolicy | Acceso total. | No |

| DefaultFullAccessWithNotificationPolicy⁴ | Acceso total. | Yes |

| NotificationEnabledPolicy⁵ | Acceso total. | Yes |

¹ Este permiso no está disponible en el portal de Defender. Desactivar el permiso en PowerShell no afecta a la disponibilidad de la acción Ver encabezado![]() del mensaje en los mensajes en cuarentena. Si el mensaje es visible para un usuario en cuarentena, el encabezado Ver mensaje siempre está disponible para el mensaje.

del mensaje en los mensajes en cuarentena. Si el mensaje es visible para un usuario en cuarentena, el encabezado Ver mensaje siempre está disponible para el mensaje.

² El permiso De vista previa no está relacionado con la acción Revisar mensaje que está disponible en las notificaciones de cuarentena.

³ Permitir que los destinatarios liberen un mensaje de la cuarentena no se respeta para los mensajes que se pusieron en cuarentena como malware mediante directivas antimalware o directivas de datos adjuntos seguros, o como suplantación de identidad de alta confianza por directivas antispam.

⁴ Esta directiva se usa en directivas de seguridad preestablecidas para habilitar las notificaciones de cuarentena en lugar de la directiva denominada DefaultFullAccessPolicy donde las notificaciones están desactivadas.

⁵ Es posible que su organización no tenga la directiva denominada NotificationEnabledPolicy como se describe en la sección siguiente.

Permisos de acceso completo y notificaciones de cuarentena

La directiva de cuarentena predeterminada denominada DefaultFullAccessPolicy duplica los permisos históricos de los mensajes en cuarentena menos dañinos, pero las notificaciones de cuarentena no están activadas en la directiva de cuarentena. Donde DefaultFullAccessPolicy se usa de forma predeterminada se describe en las tablas de características de Configuración recomendada para EOP y Microsoft Defender para Office 365 seguridad.

Para conceder a las organizaciones los permisos de DefaultFullAccessPolicy con las notificaciones de cuarentena activadas, hemos incluido de forma selectiva una directiva predeterminada denominada NotificationEnabledPolicy en función de los criterios siguientes:

La organización existía antes de la introducción de directivas de cuarentena (julio-agosto de 2021).

y

La opción Habilitar notificaciones de correo no deseado del usuario final se ha activado en una o varias directivas contra correo no deseado. Antes de la introducción de las directivas de cuarentena, esta configuración determinaba si los usuarios recibíían notificaciones sobre sus mensajes en cuarentena.

Las organizaciones más recientes o las organizaciones anteriores que nunca activaron las notificaciones de correo no deseado del usuario final no tienen la directiva denominada NotificationEnabledPolicy.

Para proporcionar a los usuarios permisos de acceso completoy notificaciones de cuarentena, las organizaciones que no tienen la directiva NotificationEnabledPolicy tienen las siguientes opciones:

- Use la directiva predeterminada denominada DefaultFullAccessWithNotificationPolicy.

- Cree y use directivas de cuarentena personalizadas con permisos de acceso completo y notificaciones de cuarentena activadas.

Detalles del permiso de directiva de cuarentena

En las secciones siguientes se describen los efectos de los grupos de permisos preestablecidos y los permisos individuales de los usuarios en los mensajes en cuarentena y en las notificaciones de cuarentena.

Nota:

Como se explicó anteriormente, las notificaciones de cuarentena solo se activan en las directivas predeterminadas denominadas DefaultFullAccessWithNotificationPolicy o (si la organización es lo suficientemente antigua) NotificationEnabledPolicy.

Grupos de permisos preestablecidos

Los permisos individuales que se incluyen en los grupos de permisos preestablecidos se describen en la sección Anatomía de una directiva de cuarentena .

Sin acceso

El efecto de No hay permisos de acceso (solo acceso de administrador) en las funcionalidades del usuario depende del estado de las notificaciones de cuarentena en la directiva de cuarentena:

Notificaciones de cuarentena desactivadas:

- En la página Cuarentena: los mensajes en cuarentena no son visibles para los usuarios.

- En las notificaciones de cuarentena: los usuarios no reciben notificaciones de cuarentena para los mensajes.

Notificaciones de cuarentena activadas:

-

En la página Cuarentena: los mensajes en cuarentena son visibles para los usuarios, pero la única acción disponible es

Ver encabezados de mensaje.

Ver encabezados de mensaje. - En las notificaciones de cuarentena: los usuarios reciben notificaciones de cuarentena, pero la única acción disponible es Revisar mensaje.

-

En la página Cuarentena: los mensajes en cuarentena son visibles para los usuarios, pero la única acción disponible es

Acceso limitado

Si la directiva de cuarentena asigna permisos de acceso limitado , los usuarios obtienen las siguientes funcionalidades:

En la página Cuarentena y en los detalles del mensaje en cuarentena: están disponibles las siguientes acciones:

-

Solicitar versión (la diferencia con los permisos de acceso completo )

Solicitar versión (la diferencia con los permisos de acceso completo ) -

Borrar

Borrar -

Mensaje de vista previa

Mensaje de vista previa -

Ver encabezados de mensaje

Ver encabezados de mensaje -

Permitir remitente

Permitir remitente

-

En las notificaciones de cuarentena: están disponibles las siguientes acciones:

- Revisar mensaje

- Solicitar versión (la diferencia con los permisos de acceso completo )

Acceso total.

Si la directiva de cuarentena asigna permisos de acceso completo (todos los permisos disponibles), los usuarios obtienen las siguientes funcionalidades:

En la página Cuarentena y en los detalles del mensaje en cuarentena: están disponibles las siguientes acciones:

-

Versión (la diferencia con los permisos de acceso limitado )

Versión (la diferencia con los permisos de acceso limitado ) -

Borrar

Borrar -

Mensaje de vista previa

Mensaje de vista previa -

Ver encabezados de mensaje

Ver encabezados de mensaje -

Permitir remitente

Permitir remitente

-

En las notificaciones de cuarentena: están disponibles las siguientes acciones:

- Revisar mensaje

- Versión (la diferencia con los permisos de acceso limitado )

Permisos individuales

Permitir permiso de remitente

El permiso Permitir remitente (PermissionToAllowSender) permite a los usuarios agregar el remitente del mensaje a la lista Remitentes seguros en su buzón.

Si el permiso Permitir remitente está habilitado:

![]()

-

Permitir remitente está disponible en la página Cuarentena y en los detalles del mensaje en cuarentena.

Permitir remitente está disponible en la página Cuarentena y en los detalles del mensaje en cuarentena.

Si el permiso Permitir remitente está deshabilitado, los usuarios no pueden permitir que los remitentes entren en cuarentena (la acción no está disponible).

Para obtener más información sobre la lista Remitentes seguros, vea Agregar destinatarios de mis mensajes de correo electrónico a la lista de remitentes seguros y Usar Exchange Online PowerShell para configurar la colección de listas seguras en un buzón.

Bloquear permiso de remitente

El permiso Bloquear remitente (PermissionToBlockSender) permite a los usuarios agregar el remitente del mensaje a la lista Remitentes bloqueados en su buzón.

Si el permiso Bloquear remitente está habilitado:

El remitente de bloque está disponible en la página Cuarentena y en los detalles del mensaje en cuarentena.

El remitente de bloque está disponible en la página Cuarentena y en los detalles del mensaje en cuarentena.El remitente bloqueado está disponible en las notificaciones de cuarentena.

Para que este permiso funcione correctamente en las notificaciones de cuarentena, los usuarios deben estar habilitados para PowerShell remoto. Para obtener instrucciones, consulte Habilitar o deshabilitar el acceso a Exchange Online PowerShell.

Si el permiso Bloquear remitente está deshabilitado, los usuarios no pueden impedir que los remitentes se pongan en cuarentena ni en las notificaciones de cuarentena (la acción no está disponible).

Para obtener más información sobre la lista Remitentes bloqueados, vea Bloquear mensajes de alguien y Usar Exchange Online PowerShell para configurar la colección de listas seguras en un buzón.

Sugerencia

La organización todavía puede recibir correo del remitente bloqueado. Los mensajes del remitente se entregan a carpetas de Email no deseado del usuario o a cuarentena según la precedencia de la directiva, tal como se describe en Permitir y bloques del usuario. Para eliminar mensajes del remitente a la llegada, use reglas de flujo de correo (también conocidas como reglas de transporte) para bloquear el mensaje.

Permiso de eliminación

El permiso Eliminar (PermissionToDelete) permite a los usuarios eliminar sus propios mensajes de la cuarentena (mensajes donde son destinatarios).

Si el permiso Eliminar está habilitado:

-

Delete está disponible en la página Cuarentena y en los detalles del mensaje en cuarentena.

Delete está disponible en la página Cuarentena y en los detalles del mensaje en cuarentena. - No hay ningún efecto en las notificaciones de cuarentena. No es posible eliminar un mensaje en cuarentena de la notificación de cuarentena.

Si el permiso Eliminar está deshabilitado, los usuarios no pueden eliminar sus propios mensajes de la cuarentena (la acción no está disponible).

Sugerencia

Los administradores pueden averiguar quién eliminó un mensaje en cuarentena mediante la búsqueda en el registro de auditoría de administración. Para obtener instrucciones, consulte Búsqueda de quién eliminó un mensaje en cuarentena. Los administradores pueden usar el seguimiento de mensajes para averiguar qué pasó con un mensaje publicado si el destinatario original no lo encuentra.

Permiso de vista previa

El permiso Vista previa (PermissionToPreview) permite a los usuarios obtener una vista previa de sus mensajes en cuarentena.

Si el permiso de vista previa está habilitado:

-

El mensaje de vista previa está disponible en la página Cuarentena y en los detalles del mensaje en cuarentena.

El mensaje de vista previa está disponible en la página Cuarentena y en los detalles del mensaje en cuarentena. - No hay ningún efecto en las notificaciones de cuarentena. No es posible obtener una vista previa de un mensaje en cuarentena de la notificación de cuarentena. La acción Revisar mensaje en las notificaciones de cuarentena lleva a los usuarios al control flotante de detalles del mensaje en cuarentena, donde pueden obtener una vista previa del mensaje.

Si el permiso De vista previa está deshabilitado, los usuarios no pueden obtener una vista previa de sus propios mensajes en cuarentena (la acción no está disponible).

Permitir que los destinatarios liberen un mensaje del permiso de cuarentena

Nota:

Como se explicó anteriormente, este permiso no se respeta para los mensajes que se pusieron en cuarentena como malware mediante directivas antimalware o datos adjuntos seguros, ni como suplantación de identidad de alta confianza por directivas antispam. Si la directiva de cuarentena concede a los usuarios este permiso, se permite a los usuarios solicitar la liberación de su malware en cuarentena o mensajes de suplantación de identidad de alta confianza.

El permiso Permitir a los destinatarios liberar un mensaje del permiso de cuarentena (PermissionToRelease) permite a los usuarios liberar sus propios mensajes en cuarentena sin la aprobación del administrador.

Si el permiso Permitir a los destinatarios liberar un mensaje de la cuarentena está habilitado:

-

La versión está disponible en la página Cuarentena y en los detalles del mensaje en cuarentena.

La versión está disponible en la página Cuarentena y en los detalles del mensaje en cuarentena. - La versión está disponible en las notificaciones de cuarentena.

Si el permiso Permitir a los destinatarios liberar un mensaje de cuarentena está deshabilitado, los usuarios no pueden liberar sus propios mensajes de la cuarentena o en las notificaciones de cuarentena (la acción no está disponible).

Permitir que los destinatarios soliciten que se libere un mensaje del permiso de cuarentena

Permitir que los destinatarios soliciten que se libere un mensaje del permiso de cuarentena (PermissionToRequestRelease) permite a los usuarios solicitar la liberación de sus mensajes en cuarentena. Los mensajes se publican solo después de que un administrador apruebe la solicitud.

Si está habilitado el permiso Permitir que los destinatarios soliciten que se libere un mensaje del permiso de cuarentena :

-

La versión de la solicitud está disponible en la página Cuarentena y en los detalles del mensaje en cuarentena.

La versión de la solicitud está disponible en la página Cuarentena y en los detalles del mensaje en cuarentena. - La versión de la solicitud está disponible en las notificaciones de cuarentena.

Si el permiso Permitir que los destinatarios soliciten que un mensaje se libere del permiso de cuarentena está deshabilitado, los usuarios no pueden solicitar la liberación de sus propios mensajes de la cuarentena o en las notificaciones de cuarentena (la acción no está disponible).