Configuración de directivas contra phishing en EOP

Sugerencia

¿Sabía que puede probar las características de Microsoft Defender para Office 365 Plan 2 de forma gratuita? Use la prueba de Defender para Office 365 de 90 días en el centro de pruebas del portal de Microsoft Defender. Obtenga información sobre quién puede registrarse y los términos de prueba en Probar Microsoft Defender para Office 365.

En las organizaciones de Microsoft 365 con buzones de Exchange Online o organizaciones independientes de Exchange Online Protection (EOP) sin buzones de Exchange Online, las directivas contra suplantación de identidad proporcionan protección contra la suplantación de identidad. Para obtener más información, consulte Configuración de suplantación de identidad en las directivas contra phishing.

La directiva de anti phishing predeterminada se aplica automáticamente a todos los destinatarios. Para una mayor granularidad, también puede crear directivas de anti phishing personalizadas que se apliquen a usuarios, grupos o dominios específicos de la organización.

Sugerencia

En lugar de crear y administrar directivas de protección contra suplantación de identidad personalizadas, normalmente se recomienda activar y agregar todos los usuarios a las directivas de seguridad preestablecidas de Standard o Strict. Para obtener más información, consulte Configuración de directivas de protección.

Las directivas de anti phishing se configuran en el portal de Microsoft Defender o en PowerShell (Exchange Online PowerShell para organizaciones de Microsoft 365 con buzones en Exchange Online; PowerShell EOP independiente para organizaciones sin buzones de Exchange Online).

Para ver los procedimientos de directivas contra suplantación de identidad (phishing) en organizaciones con Microsoft Defender para Office 365, consulte Configuración de directivas contra suplantación de identidad en Microsoft Defender para Office 365.

¿Qué necesita saber antes de empezar?

Abra el portal de Microsoft Defender en https://security.microsoft.com. Para ir directamente a la página Anti-phishing , use https://security.microsoft.com/antiphishing.

Para conectarse al PowerShell de Exchange Online, consulte Conexión a Exchange Online PowerShell. Para conectarse a EOP PowerShell independiente, consulte Connect to Exchange Online Protection PowerShell (Conexión a Exchange Online Protection PowerShell).

Debe tener asignados permisos para poder realizar los procedimientos de este artículo. Tiene las siguientes opciones:

Microsoft Defender XDR control de acceso basado en rol unificado (RBAC) (si Email & colaboración>Defender para Office 365 permisos es

Activo. Afecta solo al portal de Defender, no a PowerShell: Autorización y configuración/Configuración de seguridad/Configuración de seguridad principal (administrar) o Autorización y configuración/Configuración de seguridad/Configuración de seguridad principal (lectura).

Activo. Afecta solo al portal de Defender, no a PowerShell: Autorización y configuración/Configuración de seguridad/Configuración de seguridad principal (administrar) o Autorización y configuración/Configuración de seguridad/Configuración de seguridad principal (lectura).-

- Agregar, modificar y eliminar directivas: pertenencia a los grupos de roles Administración de la organización o Administrador de seguridad .

- Acceso de solo lectura a directivas: pertenencia a los grupos de roles Lector global, Lector de seguridad o Administración de la organización de solo vista .

Microsoft Entra permisos: la pertenencia a los roles Administrador* global, Administrador de seguridad, Lector global o Lector de seguridad proporciona a los usuarios los permisos y permisos necesarios para otras características de Microsoft 365.

Importante

* Microsoft recomienda usar roles con los permisos más mínimos. El uso de cuentas con permisos inferiores ayuda a mejorar la seguridad de su organización. Administrador global es un rol con muchos privilegios que debe limitarse a escenarios de emergencia cuando no se puede usar un rol existente.

Para ver nuestra configuración recomendada para las directivas contra suplantación de identidad en Defender para Office 365, consulta Directiva contra suplantación de identidad en la configuración de Defender para Office 365.

Sugerencia

La configuración de las directivas de anti phishing predeterminadas o personalizadas se omite si un destinatario también se incluye en las directivas de seguridad preestablecidas estrictas o Standard. Para obtener más información, vea Orden y prioridad de la protección por correo electrónico.

Espere hasta 30 minutos para que se aplique una directiva nueva o actualizada.

Uso del portal de Microsoft Defender para crear directivas contra suplantación de identidad

En el portal de Microsoft Defender en https://security.microsoft.com, vaya a Email & Directivas de colaboración>& Directivas de amenazas> de reglas >Anti-phishing en la sección Directivas. Para ir directamente a la página Anti-phishing , use https://security.microsoft.com/antiphishing.

En la página Anti-phishing , seleccione

Crear para abrir el asistente para directivas anti phishing.

Crear para abrir el asistente para directivas anti phishing.En la página Nombre de directiva , configure estas opciones:

- Nombre: escriba un nombre único y descriptivo para la directiva.

- Descripción: escriba una descripción opcional para la directiva.

Cuando haya terminado en la página Nombre de directiva, seleccione Siguiente.

En la página Usuarios, grupos y dominios , identifique los destinatarios internos a los que se aplica la directiva (condiciones de destinatario):

Usuarios: los buzones de correo, los usuarios de correo o los contactos de correo especificados.

Grupos:

- Miembros de los grupos de distribución especificados o grupos de seguridad habilitados para correo (no se admiten grupos de distribución dinámicos).

- Los Grupos de Microsoft 365 especificados.

Dominios: todos los destinatarios de la organización con una dirección de correo electrónico principal en el dominio aceptado especificado.

Sugerencia

Los subdominios se incluyen automáticamente a menos que los excluyas específicamente. Por ejemplo, una directiva que incluye contoso.com también incluye marketing.contoso.com a menos que se excluya marketing.contoso.com.

Haga clic en el cuadro correspondiente, comience a escribir un valor y seleccione el valor que desee de los resultados. Repita este proceso tantas veces como sea necesario. Para quitar un valor existente, seleccione

junto al valor.

junto al valor.Para los usuarios o grupos, puede usar la mayoría de los identificadores (nombre, nombre para mostrar, alias, dirección de correo electrónico, nombre de cuenta, etc.), pero el nombre para mostrar correspondiente se muestra en los resultados. Para los usuarios o grupos, escriba un asterisco (*) por sí mismo para ver todos los valores disponibles.

Puede usar una condición solo una vez, pero la condición puede contener varios valores:

Varios valores de la misma condición usan lógica OR (por ejemplo, <recipient1> o <recipient2>). Si el destinatario coincide con cualquiera de los valores especificados, se le aplica la directiva.

Los distintos tipos de condiciones usan lógica AND. El destinatario debe coincidir con todas las condiciones especificadas para que la directiva se aplique a ellos. Por ejemplo, configure una condición con los siguientes valores:

- Usuarios:

romain@contoso.com - Grupos: Ejecutivos

La política se aplica solo

romain@contoso.comsi también es miembro del grupo Ejecutivos. De lo contrario, la directiva no se aplica a él.- Usuarios:

Excluir estos usuarios, grupos y dominios: para agregar excepciones a los destinatarios internos a los que se aplica la directiva (excepciones de destinatarios), seleccione esta opción y configure las excepciones.

Puede usar una excepción solo una vez, pero la excepción puede contener varios valores:

- Varios valores de la misma excepción usan lógica OR (por ejemplo, <recipient1> o <recipient2>). Si el destinatario coincide con cualquiera de los valores especificados, la directiva no se aplica a ellos.

- Los distintos tipos de excepciones usan lógica OR (por ejemplo, <recipient1> o <miembro de group1> o <miembro de domain1>). Si el destinatario coincide con cualquiera de los valores de excepción especificados, la directiva no se aplica a ellos.

Cuando haya terminado en la página Usuarios, grupos y dominios , seleccione Siguiente.

En la página Umbral de suplantación de identidad & protección , use la casilla Habilitar inteligencia de suplantación de identidad para activar o desactivar la inteligencia de suplantación de identidad. Esta configuración está seleccionada de forma predeterminada y se recomienda que la deje seleccionada. Especifique la acción que se va a realizar en los mensajes de remitentes suplantados bloqueados en la página siguiente.

Para desactivar la inteligencia de suplantación de identidad, desactive la casilla.

Nota:

No es necesario desactivar la inteligencia de suplantación de identidad si el registro MX no apunta a Microsoft 365; en su lugar, habilita el filtrado mejorado para conectores. Para obtener instrucciones, consulte Filtrado avanzado de los conectores en Exchange Online.

Cuando haya terminado en la página Umbral de phishing & protección , seleccione Siguiente.

En la página Acciones , configure los siguientes valores:

Respetar la directiva de registros DMARC cuando el mensaje se detecta como suplantación: esta configuración está seleccionada de forma predeterminada y permite controlar lo que sucede con los mensajes en los que el remitente produce un error en las comprobaciones de DMARC explícitas y la directiva DMARC está establecida en

p=quarantineop=reject:Si el mensaje se detecta como suplantación de identidad y la directiva DMARC se establece como p=quarantine: seleccione una de las siguientes acciones:

- Poner en cuarentena el mensaje: este es el valor predeterminado.

- Mover el mensaje a las carpetas de Email no deseado de los destinatarios

Si el mensaje se detecta como suplantación de identidad y la directiva DMARC se establece como p=reject: seleccione una de las acciones siguientes:

- Poner en cuarentena el mensaje

- Rechazar el mensaje: este es el valor predeterminado.

Para obtener más información, consulte Protección contra suplantación de identidad y directivas DMARC de remitente.

Si el mensaje se detecta como suplantación por inteligencia de suplantación de identidad: esta configuración solo está disponible si seleccionó Habilitar inteligencia de suplantación de identidad en la página anterior. Seleccione una de las siguientes acciones en la lista desplegable para los mensajes de remitentes suplantados bloqueados:

Mover el mensaje a las carpetas de Email no deseado de los destinatarios (valor predeterminado)

Poner en cuarentena el mensaje: si selecciona esta acción, aparece un cuadro Aplicar directiva de cuarentena donde selecciona la directiva de cuarentena que se aplica a los mensajes que están en cuarentena mediante la protección de inteligencia de suplantación de identidad.

Si no selecciona una directiva de cuarentena, se usa la directiva de cuarentena predeterminada para las detecciones de inteligencia de suplantación de identidad (DefaultFullAccessPolicy). Cuando más adelante vea o edite la configuración de la directiva contra phishing, se muestra el nombre de la directiva de cuarentena.

Sugerencias de seguridad & sección indicadores : Configure los siguientes valores:

- Mostrar la primera sugerencia de seguridad de contactos: para obtener más información, consulte La primera sugerencia de seguridad de contactos.

- Mostrar (?) para remitentes no autenticados para suplantación de identidad: esta configuración solo está disponible si seleccionó Habilitar inteligencia de suplantación de identidad en la página anterior. Agrega un signo de interrogación (?) a la foto del remitente en el cuadro Desde de Outlook si el mensaje no pasa comprobaciones SPF o DKIM y el mensaje no pasa la autenticación compuesta o DMARC. Esta opción está seleccionada de forma predeterminada.

-

Mostrar etiqueta "via": esta configuración solo está disponible si seleccionó Habilitar inteligencia de suplantación de identidad en la página anterior. Agrega la etiqueta denominada via (

chris@contoso.coma través de fabrikam.com) a la dirección From si es diferente del dominio de la firma DKIM o de la dirección MAIL FROM . Esta opción está seleccionada de forma predeterminada.

Para activar una configuración, active la casilla . Para desactivarlo, desactive la casilla.

Cuando haya terminado en la página Acciones , seleccione Siguiente.

En la página Revisar , revise la configuración. Puede seleccionar Editar en cada sección para modificar la configuración dentro de la sección. O bien, puede seleccionar Atrás o la página específica en el asistente.

Cuando haya terminado en la página Revisar , seleccione Enviar.

En la página Nueva directiva anti phishing creada , puede seleccionar los vínculos para ver la directiva, ver las directivas contra phishing y obtener más información sobre las directivas contra phishing.

Cuando haya terminado en la página Nueva directiva contra suplantación de identidad creada , seleccione Listo.

De nuevo en la página Anti-phishing , se muestra la nueva directiva.

Uso del portal de Microsoft Defender para ver los detalles de la directiva contra la suplantación de identidad

En el portal de Microsoft Defender, vaya a Email & Directivas de colaboración>& Directivasdeamenazas> de reglas >Anti-phishing en la sección Directivas. O bien, para ir directamente a la página Anti-phishing , use https://security.microsoft.com/antiphishing.

En la página Anti-phishing , se muestran las siguientes propiedades en la lista de directivas anti phishing:

- Nombre

-

Estado: los valores son:

- Siempre activado para la directiva de anti-phishing predeterminada.

- Activado o desactivado para otras directivas contra correo no deseado.

- Prioridad: para obtener más información, consulte la sección Establecer la prioridad de las directivas de anti-phishing personalizadas .

Para cambiar la lista de directivas de espaciado normal a compacto, seleccione ![]() Cambiar espaciado de lista a compacto o normal y, a continuación, seleccione

Cambiar espaciado de lista a compacto o normal y, a continuación, seleccione ![]() Lista compacta.

Lista compacta.

Use ![]() Filtrar para filtrar las directivas por intervalo de tiempo (fecha de creación) o Estado.

Filtrar para filtrar las directivas por intervalo de tiempo (fecha de creación) o Estado.

Use el ![]() cuadro De búsqueda y un valor correspondiente para encontrar directivas específicas de anti-phishing.

cuadro De búsqueda y un valor correspondiente para encontrar directivas específicas de anti-phishing.

Use ![]() Exportar para exportar la lista de directivas a un archivo CSV.

Exportar para exportar la lista de directivas a un archivo CSV.

Seleccione una directiva haciendo clic en cualquier lugar de la fila que no sea la casilla situada junto al nombre para abrir el control flotante de detalles de la directiva.

Sugerencia

Para ver detalles sobre otras directivas contra suplantación de identidad sin salir del control flotante de detalles, use  el elemento Anterior y el elemento Siguiente en la parte superior del control flotante.

el elemento Anterior y el elemento Siguiente en la parte superior del control flotante.

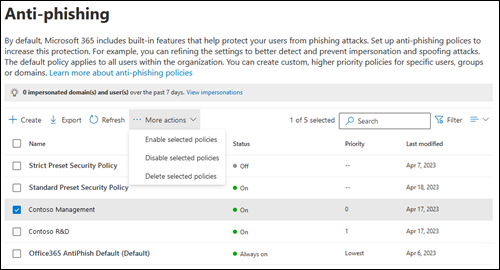

Uso del portal de Microsoft Defender para tomar medidas sobre las directivas contra la suplantación de identidad

En el portal de Microsoft Defender, vaya a Email & Directivas de colaboración>& Directivasdeamenazas> de reglas >Anti-phishing en la sección Directivas. O bien, para ir directamente a la página Anti-phishing , use https://security.microsoft.com/antiphishing.

En la página Anti-phishing , seleccione la directiva contra suplantación de identidad mediante cualquiera de los métodos siguientes:

Seleccione la directiva de la lista seleccionando la casilla situada junto al nombre. Las siguientes acciones están disponibles en la

lista desplegable Más acciones que aparece:

lista desplegable Más acciones que aparece:- Habilite las directivas seleccionadas.

- Deshabilite las directivas seleccionadas.

- Elimine las directivas seleccionadas.

Seleccione la directiva de la lista haciendo clic en cualquier lugar de la fila que no sea la casilla situada junto al nombre. Algunas o todas las acciones siguientes están disponibles en el control flotante de detalles que se abre:

- Para modificar la configuración de la directiva, haga clic en Editar en cada sección (directivas personalizadas o la directiva predeterminada)

-

Activar o

Activar o  desactivar (solo directivas personalizadas)

desactivar (solo directivas personalizadas) -

Aumentar la prioridad o

Aumentar la prioridad o  reducir la prioridad (solo directivas personalizadas)

reducir la prioridad (solo directivas personalizadas) -

Eliminar directiva (solo directivas personalizadas)

Eliminar directiva (solo directivas personalizadas)

Las acciones se describen en las siguientes subsecciones.

Uso del portal de Microsoft Defender para modificar las directivas contra suplantación de identidad

Después de seleccionar la directiva de anti-phishing predeterminada o una directiva personalizada haciendo clic en cualquier lugar de la fila que no sea la casilla situada junto al nombre, la configuración de la directiva se muestra en el control flotante de detalles que se abre. Seleccione Editar en cada sección para modificar la configuración dentro de la sección. Para obtener más información sobre la configuración, consulte la sección crear directivas contra phishing anteriormente en este artículo.

Para la directiva predeterminada, no puede modificar el nombre de la directiva y no hay filtros de destinatarios que configurar (la directiva se aplica a todos los destinatarios). Sin embargo, puede modificar todas las demás opciones de configuración de la directiva.

En el caso de las directivas contra phishing denominadas Standard Directiva de seguridad preestablecida y Directiva de seguridad preestablecida estricta asociadas a directivas de seguridad preestablecidas, no puede modificar la configuración de la directiva en el control flotante de detalles. En su lugar, seleccione ![]() Ver directivas de seguridad preestablecidas en el control flotante de detalles para ir a la página Directivas de seguridad preestablecidas en https://security.microsoft.com/presetSecurityPolicies para modificar las directivas de seguridad preestablecidas.

Ver directivas de seguridad preestablecidas en el control flotante de detalles para ir a la página Directivas de seguridad preestablecidas en https://security.microsoft.com/presetSecurityPolicies para modificar las directivas de seguridad preestablecidas.

Uso del portal de Microsoft Defender para habilitar o deshabilitar directivas personalizadas contra suplantación de identidad

No se puede deshabilitar la directiva de anti phishing predeterminada (siempre está habilitada).

No puede habilitar ni deshabilitar las directivas de anti-phishing asociadas a las directivas de seguridad preestablecidas estrictas y Standard. Habilite o deshabilite las directivas de seguridad preestablecidas Standard o Estrictas en la página Directivas de seguridad preestablecidas en https://security.microsoft.com/presetSecurityPolicies.

Después de seleccionar una directiva de anti phishing personalizada habilitada (el valor De estado es Activado), use cualquiera de los métodos siguientes para deshabilitarla:

-

En la página Anti-phishing: seleccione

Más acciones>Deshabilitar directivas seleccionadas.

Más acciones>Deshabilitar directivas seleccionadas. -

En el control flotante de detalles de la directiva: seleccione

Desactivar en la parte superior del control flotante.

Desactivar en la parte superior del control flotante.

Después de seleccionar una directiva de anti phishing personalizada deshabilitada (el valor Status es Off), use cualquiera de los métodos siguientes para habilitarla:

-

En la página Anti-phishing: seleccione

Más acciones>Habilitar directivas seleccionadas.

Más acciones>Habilitar directivas seleccionadas. -

En el control flotante de detalles de la directiva: seleccione

Activar en la parte superior del control flotante.

Activar en la parte superior del control flotante.

En la página Anti-phishing , el valor De estado de la directiva ahora está Activado o Desactivado.

Uso del portal de Microsoft Defender para establecer la prioridad de las directivas personalizadas contra la suplantación de identidad

Las directivas anti phishing se procesan en el orden en que se muestran en la página Anti-phishing :

- La directiva anti phishing denominada Directiva de seguridad preestablecida estricta asociada a la directiva de seguridad preestablecida Estricta siempre se aplica primero (si la directiva de seguridad preestablecida Estricta está habilitada).

- La directiva anti phishing denominada Standard directiva de seguridad preestablecida asociada a la directiva de seguridad preestablecida de Standard siempre se aplica a continuación (si la directiva de seguridad preestablecida Standard está habilitada).

- Las directivas de anti phishing personalizadas se aplican a continuación en orden de prioridad (si están habilitadas):

- Un valor de prioridad inferior indica una prioridad más alta (0 es la más alta).

- De forma predeterminada, se crea una nueva directiva con una prioridad inferior a la directiva personalizada más baja existente (la primera es 0, la siguiente es 1, etc.).

- Ninguna de las dos directivas puede tener el mismo valor de prioridad.

- La directiva de anti phishing predeterminada siempre tiene el valor de prioridad Más bajo y no se puede cambiar.

La protección contra suplantación de identidad (phishing) se detiene para un destinatario después de aplicar la primera directiva (la directiva de mayor prioridad para ese destinatario). Para obtener más información, vea Orden y prioridad de la protección por correo electrónico.

Después de seleccionar la directiva de anti phishing personalizada haciendo clic en cualquier lugar de la fila que no sea la casilla situada junto al nombre, puede aumentar o reducir la prioridad de la directiva en el control flotante de detalles que se abre:

- La directiva personalizada con el valor De prioridad0 en la página Anti-Phishing tiene la

acción Reducir prioridad en la parte superior del control flotante de detalles.

acción Reducir prioridad en la parte superior del control flotante de detalles. - La directiva personalizada con la prioridad más baja (valor de prioridad más alta; por ejemplo, 3) tiene la

acción Aumentar prioridad en la parte superior del control flotante de detalles.

acción Aumentar prioridad en la parte superior del control flotante de detalles. - Si tiene tres o más directivas, las directivas entre la prioridad 0 y la prioridad más baja tienen las

acciones Aumentar prioridad y

acciones Aumentar prioridad y  Reducir prioridad en la parte superior del control flotante de detalles.

Reducir prioridad en la parte superior del control flotante de detalles.

Cuando haya terminado en el control flotante de detalles de la directiva, seleccione Cerrar.

De nuevo en la página Anti-phishing , el orden de la directiva de la lista coincide con el valor de Prioridad actualizado.

Uso del portal de Microsoft Defender para quitar directivas personalizadas contra suplantación de identidad

No puede quitar la directiva de anti-phishing predeterminada ni las directivas contra suplantación de identidad denominadas Standard Directiva de seguridad preestablecida y Directiva de seguridad preestablecida estricta asociadas a directivas de seguridad preestablecidas.

Después de seleccionar la directiva de anti-phishing personalizada, use cualquiera de los métodos siguientes para quitarla:

-

En la página Anti-phishing: seleccione

Más acciones>Eliminar directivas seleccionadas.

Más acciones>Eliminar directivas seleccionadas. -

En el control flotante de detalles de la directiva: seleccione

Eliminar directiva en la parte superior del control flotante.

Eliminar directiva en la parte superior del control flotante.

Seleccione Sí en el cuadro de diálogo de advertencia que se abre.

En la página Anti-phishing , la directiva eliminada ya no aparece.

Uso de Exchange Online PowerShell para configurar directivas anti phishing

En PowerShell, los elementos básicos de una directiva anti phishing son:

- La directiva antifish: especifica las protecciones de suplantación de identidad para habilitar o deshabilitar, las acciones que se aplicarán a esas protecciones y otras opciones.

- La regla anti phish: especifica la prioridad y los filtros de destinatario (a los que se aplica la directiva) para la directiva anti-phish asociada.

La diferencia entre estos dos elementos no es obvia al administrar directivas contra phishing en el portal de Microsoft Defender:

- Al crear una directiva en el portal de Defender, realmente está creando una regla anti phish y la directiva anti-phish asociada al mismo tiempo con el mismo nombre para ambos.

- Al modificar una directiva en el portal de Defender, la configuración relacionada con el nombre, la prioridad, habilitado o deshabilitado y los filtros de destinatarios modifican la regla antifish. Todas las demás configuraciones modifican la directiva anti-phish asociada.

- Al quitar una directiva en el portal de Defender, la regla anti phish y la directiva anti-phish asociada se quitan al mismo tiempo.

En Exchange Online PowerShell, la diferencia entre las directivas anti phish y las reglas anti phish es evidente. Las directivas antifish se administran mediante los cmdlets *-AntiPhishPolicy y se administran las reglas antifish mediante los cmdlets *-AntiPhishRule .

- En PowerShell, primero se crea la directiva anti phish y, a continuación, se crea la regla anti phish, que identifica la directiva asociada a la que se aplica la regla.

- En PowerShell, se modifica la configuración de la directiva anti phish y la regla anti phish por separado.

- Al quitar una directiva anti phish de PowerShell, la regla anti phish correspondiente no se quita automáticamente y viceversa.

Uso de PowerShell para crear directivas contra suplantación de identidad

La creación de una directiva contra phishing en PowerShell es un proceso de dos pasos:

- Cree la directiva anti-phish.

- Cree la regla anti phish que especifica la directiva anti phish a la que se aplica la regla.

Notas:

Puede crear una nueva regla anti phish y asignarle una directiva anti-phish existente y no asociada. Una regla anti-phish no se puede asociar a más de una directiva anti-phish.

Puede configurar las siguientes opciones en nuevas directivas anti phish en PowerShell que no estén disponibles en el portal de Microsoft Defender hasta que haya creado la directiva:

- Cree la nueva directiva como deshabilitada (Habilitada

$falseen el cmdlet New-AntiPhishRule ). - Establezca la prioridad de la directiva durante la creación (número> de prioridad<) en el cmdlet New-AntiPhishRule).

- Cree la nueva directiva como deshabilitada (Habilitada

Una nueva directiva anti phish que cree en PowerShell no será visible en el portal de Microsoft Defender hasta que asigne la directiva a una regla anti phish.

Paso 1: Uso de PowerShell para crear una directiva antiphish

Para crear una directiva anti phish, use esta sintaxis:

New-AntiPhishPolicy -Name "<PolicyName>" [-AdminDisplayName "<Comments>"] [-EnableSpoofIntelligence <$true | $false>] [-AuthenticationFailAction <MoveToJmf | Quarantine>] [-HonorDmarcPolicy <$true | $false>] [-DmarcQuarantineAction <MoveToJmf | Quarantine>] [-DmarcRejectAction <Quarantine | Reject>] [-EnableUnauthenticatedSender <$true | $false>] [-EnableViaTag <$true | $false>] [-SpoofQuarantineTag <QuarantineTagName>]

En este ejemplo se crea una directiva anti phish denominada Cuarentena de investigación con la siguiente configuración:

- La descripción es: Directiva del departamento de investigación.

- Cambia la acción predeterminada para las detecciones de suplantación de identidad a Cuarentena y usa la directiva de cuarentena predeterminada para los mensajes en cuarentena (no se usa el parámetro SpoofQuarantineTag ).

- El cumplimiento de

p=quarantinep=rejectlas directivas DMARC y en el remitente está activado de forma predeterminada (no se usa el parámetro HonorDmarcPolicy y el valor predeterminado es$true).- Los mensajes que producen un error en DMARC donde la directiva DMARC del remitente está

p=quarantineen cuarentena (no se usa el parámetro DmarcQuarantineAction y el valor predeterminado es Cuarentena). - Los mensajes que producen un error en DMARC donde se

p=rejectrechaza la directiva DMARC del remitente (no se usa el parámetro DmarcRejectAction y el valor predeterminado es Reject).

- Los mensajes que producen un error en DMARC donde la directiva DMARC del remitente está

New-AntiPhishPolicy -Name "Monitor Policy" -AdminDisplayName "Research department policy" -AuthenticationFailAction Quarantine

Para obtener información detallada sobre la sintaxis y los parámetros, vea New-AntiPhishPolicy.

Sugerencia

Para obtener instrucciones detalladas para especificar las directivas de cuarentena que se usarán en una directiva antiphish, consulte Uso de PowerShell para especificar la directiva de cuarentena en las directivas contra suplantación de identidad (phishing).

Paso 2: Uso de PowerShell para crear una regla antiphish

Para crear una regla anti phish, use esta sintaxis:

New-AntiPhishRule -Name "<RuleName>" -AntiPhishPolicy "<PolicyName>" <Recipient filters> [<Recipient filter exceptions>] [-Comments "<OptionalComments>"]

En este ejemplo se crea una regla anti phish denominada Departamento de investigación con las condiciones siguientes:

- La regla está asociada a la directiva anti-phish denominada Cuarentena de investigación.

- La regla se aplica a los miembros del grupo denominado Research Department.

- Dado que no se usa el parámetro Priority , se usa la prioridad predeterminada.

New-AntiPhishRule -Name "Research Department" -AntiPhishPolicy "Research Quarantine" -SentToMemberOf "Research Department"

Para obtener información detallada sobre la sintaxis y los parámetros, vea New-AntiPhishRule.

Uso de PowerShell para ver directivas antiphish

Para ver las directivas anti phish existentes, use la sintaxis siguiente:

Get-AntiPhishPolicy [-Identity "<PolicyIdentity>"] [| <Format-Table | Format-List> <Property1,Property2,...>]

En este ejemplo se devuelve una lista de resumen de todas las directivas antifish junto con las propiedades especificadas.

Get-AntiPhishPolicy | Format-Table Name,IsDefault

En este ejemplo se devuelven todos los valores de propiedad de la directiva anti phish denominada Executives.

Get-AntiPhishPolicy -Identity "Executives"

Para obtener información detallada sobre la sintaxis y los parámetros, vea Get-AntiPhishPolicy.

Uso de PowerShell para ver las reglas antiphish

Para ver las reglas anti phish existentes, use la sintaxis siguiente:

Get-AntiPhishRule [-Identity "<RuleIdentity>"] [-State <Enabled | Disabled] [| <Format-Table | Format-List> <Property1,Property2,...>]

En este ejemplo se devuelve una lista de resumen de todas las reglas antifish junto con las propiedades especificadas.

Get-AntiPhishRule | Format-Table Name,Priority,State

Para filtrar la lista mediante las reglas habilitadas o deshabilitadas, ejecute los siguientes comandos:

Get-AntiPhishRule -State Disabled | Format-Table Name,Priority

Get-AntiPhishRule -State Enabled | Format-Table Name,Priority

En este ejemplo se devuelven todos los valores de propiedad de la regla anti phish denominada Contoso Executives.

Get-AntiPhishRule -Identity "Contoso Executives"

Para obtener información detallada sobre la sintaxis y los parámetros, vea Get-AntiPhishRule.

Uso de PowerShell para modificar directivas antiphish

Aparte de los siguientes elementos, la misma configuración está disponible cuando se modifica una directiva anti phish en PowerShell como cuando se crea una directiva como se describe en Paso 1: Uso de PowerShell para crear una directiva anti phish anteriormente en este artículo.

- El modificador MakeDefault que convierte la directiva especificada en la directiva predeterminada (aplicada a todos, siempre prioridad más baja y no se puede eliminar) solo está disponible cuando se modifica una directiva antiphish en PowerShell.

- No se puede cambiar el nombre de una directiva antifish (el cmdlet Set-AntiPhishPolicy no tiene ningún parámetro Name ). Al cambiar el nombre de una directiva contra suplantación de identidad en el portal de Microsoft Defender, solo se cambia el nombre de la regla antiphish.

Para modificar una directiva anti phish, use esta sintaxis:

Set-AntiPhishPolicy -Identity "<PolicyName>" <Settings>

Para obtener información detallada sobre la sintaxis y los parámetros, consulte Set-AntiPhishPolicy.

Sugerencia

Para obtener instrucciones detalladas para especificar la directiva de cuarentena que se usará en una directiva antiphish, consulte Uso de PowerShell para especificar la directiva de cuarentena en las directivas contra suplantación de identidad (phishing).

Uso de PowerShell para modificar reglas antiphish

La única configuración que no está disponible al modificar una regla antiphish en PowerShell es el parámetro Enabled que permite crear una regla deshabilitada. Para habilitar o deshabilitar las reglas antifish existentes, consulte la sección siguiente.

De lo contrario, la misma configuración está disponible al crear una regla como se describe en la sección Paso 2: Uso de PowerShell para crear una regla antiphish anteriormente en este artículo.

Para modificar una regla antiphish, use esta sintaxis:

Set-AntiPhishRule -Identity "<RuleName>" <Settings>

Para obtener información detallada sobre la sintaxis y los parámetros, vea Set-AntiPhishRule.

Uso de PowerShell para habilitar o deshabilitar reglas antifish

La habilitación o deshabilitación de una regla antifish en PowerShell habilita o deshabilita toda la directiva anti-phishing (la regla antifish y la directiva antifish asignada). No se puede habilitar ni deshabilitar la directiva de anti phishing predeterminada (siempre se aplica a todos los destinatarios).

Para habilitar o deshabilitar una regla antifish en PowerShell, use esta sintaxis:

<Enable-AntiPhishRule | Disable-AntiPhishRule> -Identity "<RuleName>"

En este ejemplo se deshabilita la regla anti-phish denominada Departamento de marketing.

Disable-AntiPhishRule -Identity "Marketing Department"

Este ejemplo habilita la misma regla.

Enable-AntiPhishRule -Identity "Marketing Department"

Para obtener información detallada sobre la sintaxis y los parámetros, vea Enable-AntiPhishRule y Disable-AntiPhishRule.

Uso de PowerShell para establecer la prioridad de las reglas antiphish

El valor de prioridad máximo que se puede establecer en una regla es 0. El valor mínimo que se puede establecer depende del número de reglas. Por ejemplo, si tiene cinco reglas, puede usar los valores de prioridad del 0 al 4. El cambio de prioridad de una regla existente puede tener un efecto cascada en otras reglas. Por ejemplo, si tiene cinco reglas personalizadas (prioridades del 0 al 4) y cambia la prioridad de una regla a 2, la regla existente de prioridad 2 cambia a prioridad 3 y la regla de prioridad 3 cambia a prioridad 4.

Para establecer la prioridad de una regla anti phish en PowerShell, use la sintaxis siguiente:

Set-AntiPhishRule -Identity "<RuleName>" -Priority <Number>

Este ejemplo establece la prioridad de la regla denominada Marketing Department en 2. Todas las reglas existentes que tienen una prioridad menor o igual a 2 se reducen en 1 (sus números de prioridad aumentan en 1).

Set-AntiPhishRule -Identity "Marketing Department" -Priority 2

Notas:

- Para establecer la prioridad de una nueva regla al crearla, use el parámetro Priority en el cmdlet New-AntiPhishRule en su lugar.

- La directiva antifish predeterminada no tiene una regla antifish correspondiente y siempre tiene el valor de prioridad no modificable Más bajo.

Uso de PowerShell para quitar directivas antiphish

Cuando se usa PowerShell para quitar una directiva anti phish, no se quita la regla anti phish correspondiente.

Para quitar una directiva anti phish en PowerShell, use esta sintaxis:

Remove-AntiPhishPolicy -Identity "<PolicyName>"

En este ejemplo se quita la directiva anti-phish denominada Departamento de marketing.

Remove-AntiPhishPolicy -Identity "Marketing Department"

Para obtener información detallada sobre la sintaxis y los parámetros, consulte Remove-AntiPhishPolicy.

Uso de PowerShell para quitar reglas antiphish

Cuando se usa PowerShell para quitar una regla anti phish, no se quita la directiva anti phish correspondiente.

Para quitar una regla anti phish en PowerShell, use esta sintaxis:

Remove-AntiPhishRule -Identity "<PolicyName>"

En este ejemplo se quita la regla anti-phish denominada Departamento de marketing.

Remove-AntiPhishRule -Identity "Marketing Department"

Para obtener información detallada sobre la sintaxis y los parámetros, consulte Remove-AntiPhishRule.

¿Cómo saber si estos procedimientos han funcionado?

Para comprobar que ha configurado correctamente las directivas de anti phishing en EOP, realice cualquiera de los pasos siguientes:

En la página Anti-phishing del portal de Microsoft Defender en https://security.microsoft.com/antiphishing, compruebe la lista de directivas, sus valores de estado y sus valores de prioridad. Para ver más detalles, seleccione la directiva de la lista haciendo clic en el nombre y viendo los detalles en el control flotante que aparece.

En Exchange Online PowerShell, reemplace Name> por <el nombre de la directiva o regla, ejecute el siguiente comando y compruebe la configuración:

Get-AntiPhishPolicy -Identity "<Name>"Get-AntiPhishRule -Identity "<Name>"