¿Qué es el perímetro de seguridad de red?

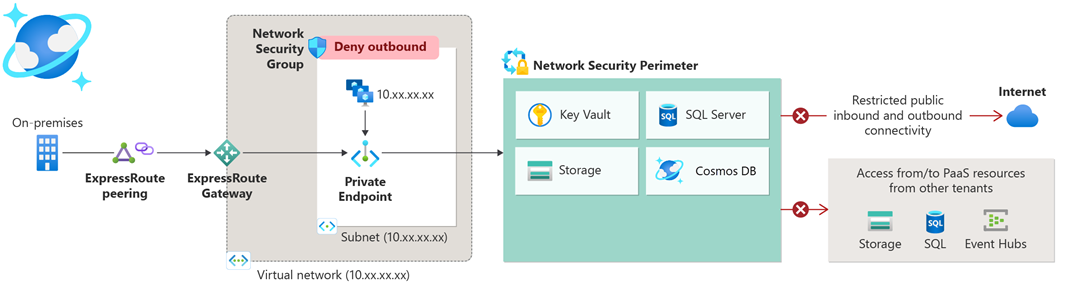

El perímetro de seguridad de red permite a las organizaciones definir un límite de aislamiento de red lógico para los recursos de PaaS (por ejemplo, la cuenta de Azure Storage y el servidor de SQL Database) que se implementan fuera de las redes virtuales de su organización. Restringe el acceso de red pública a los recursos de PaaS dentro del perímetro; el acceso se puede excluir mediante reglas de acceso explícitas para la entrada y salida públicas.

Para conocer los patrones de acceso que implican tráfico de redes virtuales a recursos de PaaS, consulte ¿Qué es Azure Private Link?.

Entre las características del perímetro de seguridad de red se incluyen las siguientes:

- Recurso al acceso a recursos dentro de los miembros perimetrales, lo que impide la filtración de datos a destinos no autorizados.

- Administración del acceso público externo con reglas explícitas para los recursos PaaS asociados al perímetro.

- Registros de acceso para auditoría y cumplimiento.

- Experiencia unificada en los recursos de PaaS.

Importante

El perímetro de seguridad de red está en versión preliminar pública y está disponible en todas las regiones de nube pública de Azure. Esta versión preliminar se ofrece sin Acuerdo de Nivel de Servicio y no se recomienda para cargas de trabajo de producción. Es posible que algunas características no sean compatibles o que tengan sus funcionalidades limitadas. Para más información, consulte Términos de uso complementarios de las Versiones Preliminares de Microsoft Azure.

Componentes del perímetro de seguridad de red

Un perímetro de seguridad de red incluye los siguientes componentes:

| Componente | Descripción |

|---|---|

| Perímetro de seguridad de red | Recurso de nivel superior que define el límite de red lógica para proteger los recursos de PaaS. |

| Perfil | Colección de reglas de acceso que se aplican a los recursos asociados al perfil. |

| Regla de acceso | Reglas de entrada y salida para los recursos de un perímetro para permitir el acceso fuera del perímetro. |

| Asociación de recursos | Pertenencia perimetral a un recurso PaaS. |

| Configuración de diagnóstico | Recurso de extensión hospedado por Microsoft Insights para recopilar registros y métricas para todos los recursos del perímetro. |

Nota:

Para la seguridad organizativa e informativa, no incluya ningún dato confidencial o de identificación personal en las reglas perimetrales de seguridad de red u otra configuración del perímetro de seguridad de red.

Propiedades perimetrales de seguridad de red

Al crear un perímetro de seguridad de red, puede especificar las siguientes propiedades:

| Propiedad | Descripción |

|---|---|

| Nombre | Nombre único dentro del grupo de recursos. |

| Ubicación | Región de Azure admitida donde se encuentra el recurso. |

| Definición de un nombre de grupo de recursos | Nombre del grupo de recursos donde debe estar presente el perímetro de seguridad de red. |

Modos de acceso en el perímetro de seguridad de red

Los administradores agregan recursos de PaaS a un perímetro mediante la creación de asociaciones de recursos. Estas asociaciones se pueden realizar en dos modos de acceso. Los modos de acceso son:

| Modo | Descripción |

|---|---|

| Modo de aprendizaje | - Modo de acceso predeterminado. - Ayuda a los administradores de red a comprender los patrones de acceso existentes de sus recursos de PaaS. - Se recomienda el modo de uso antes de realizar la transición al modo aplicado. |

| Modo aplicado | - El administrador debe establecerlo. - De forma predeterminada, todo el tráfico excepto el tráfico dentro del perímetro se deniega en este modo a menos que exista una regla de acceso Permitir. |

Obtenga más información sobre la transición del modo de aprendizaje al modo aplicado en el artículo Transición a un perímetro de seguridad de red.

¿Por qué usar un perímetro de seguridad de red?

El perímetro de seguridad de red proporciona un perímetro seguro para la comunicación de los servicios PaaS implementados fuera de la red virtual. Permite controlar el acceso de red a los recursos de PaaS de Azure. Algunos de los casos de uso comunes son:

- Crear un límite seguro alrededor de los recursos de PaaS.

- Evitar la filtración de datos mediante la asociación de recursos PaaS al perímetro.

- Habilitar las reglas de acceso para conceder acceso fuera del perímetro seguro.

- Administrar las reglas de acceso para todos los recursos de PaaS dentro del perímetro de seguridad de red en un solo panel transparente.

- Habilitar la configuración de diagnóstico para generar registros de acceso de los recursos de PaaS dentro del perímetro para auditoría y cumplimiento.

- Permitir el tráfico del punto de conexión privado sin otras reglas de acceso.

¿Cómo funciona el perímetro de seguridad de red?

Cuando se crea un perímetro de seguridad de red y los recursos de PaaS están asociados al perímetro en modo aplicado, se deniega de forma predeterminada todo el tráfico público, lo que impide la filtración de datos fuera del perímetro.

Las reglas de acceso se pueden usar para aprobar el tráfico entrante y saliente público fuera del perímetro. El acceso de entrada público se puede aprobar mediante atributos de red e identidad del cliente, como direcciones IP de origen, suscripciones. El acceso de salida público se puede aprobar mediante FQDN (nombres de dominio completos) de los destinos externos.

Por ejemplo, al crear un perímetro de seguridad de red y asociar un conjunto de recursos PaaS con el perímetro como Azure Key Vault y SQL DB en modo aplicado, se deniega todo el tráfico público entrante y saliente a estos recursos PaaS de forma predeterminada. Para permitir cualquier acceso fuera del perímetro, se pueden crear reglas de acceso necesarias. Dentro del mismo perímetro, también se pueden crear perfiles para agrupar recursos PaaS con un conjunto similar de requisitos de acceso entrante y saliente.

Recursos de vínculo privado incorporados

Un recurso de vínculo privado compatible con el perímetro de seguridad de red es un recurso PaaS que se puede asociar a un perímetro de seguridad de red. Actualmente, la lista de recursos de vínculo privado incorporados es la siguiente:

| Nombre del recurso de vínculo privado | Tipo de recurso | Recursos |

|---|---|---|

| Azure Monitor | Microsoft.Insights/dataCollectionEndpoints Microsoft.Insights/ScheduledQueryRules Microsoft.Insights/actionGroups Microsoft.OperationalInsights/workspaces |

Área de trabajo de Log Analytics, Application Insights, Alertas, Notification Service |

| Azure AI Search | Microsoft.Search/searchServices | - |

| Cosmos DB | Microsoft.DocumentDB/databaseAccounts | - |

| Event Hubs | Microsoft.EventHub/namespaces | - |

| Key Vault | Microsoft.KeyVault/vaults | - |

| SQL DB | Microsoft.Sql/servers | - |

| Storage | Microsoft.Storage/storageAccounts | - |

Nota:

Consulte la documentación de recursos de vínculo privado correspondiente para obtener información sobre los escenarios que no se admiten actualmente.

Limitaciones de un perímetro de seguridad de red

Limitaciones regionales

El perímetro de seguridad de red está disponible actualmente en todas las regiones de nube pública de Azure. Sin embargo, al habilitar los registros de acceso para el perímetro de seguridad de red, el área de trabajo de Log Analytics que se asociará con el perímetro de seguridad de red debe encontrarse en una de las regiones admitidas de Azure Monitor. Actualmente, esas regiones son Este de EE. UU., Este de EE. UU. 2, Centro-norte de EE. UU., Centro-sur de EE. UU., Oeste de EE. UU. y Oeste de EE. UU. 2.

Nota:

En el caso de los registros de recursos de PaaS, use Storage y Event Hubs como destino de registro para cualquier región asociada al mismo perímetro.

Limitaciones de escala

La funcionalidad del perímetro de seguridad de red se puede usar para admitir implementaciones de recursos de PaaS con controles comunes de red pública con las siguientes limitaciones de escala:

| Limitación | Descripción |

|---|---|

| Número de perímetros de seguridad de red | Se admite hasta 100 como límite recomendado por suscripción. |

| Perfiles por perímetros de seguridad de red | Se admite hasta 200 como límite recomendado. |

| Número de elementos de regla por perfil | Se admite hasta 200 como límite máximo. |

| Número de recursos de PaaS entre suscripciones asociadas al mismo perímetro de seguridad de red | Se admite hasta 1000 como límite recomendado. |

Otras limitaciones

El perímetro de seguridad de red tiene otras limitaciones como se indica a continuación:

| Limitación/problema | Descripción |

|---|---|

| No se puede realizar la operación de movimiento del grupo de recursos si hay varios perímetros de seguridad de red presentes | Si hay varios perímetros de seguridad de red presentes en el mismo grupo de recursos, el perímetro de seguridad de red no se puede mover entre grupos de recursos o suscripciones. |

| Las asociaciones deben quitarse antes de eliminar el perímetro de seguridad de red | La opción de eliminación forzada no está disponible actualmente. Por lo tanto, todas las asociaciones deben quitarse antes de eliminar un perímetro de seguridad de red. Quite solo las asociaciones después de tomar precauciones para permitir el acceso controlado previamente por el perímetro de seguridad de red. |

| Los nombres de recursos no pueden tener más de 44 caracteres para admitir el perímetro de seguridad de red | La asociación de recursos perimetral de seguridad de red creada desde Azure Portal tiene el formato {resourceName}-{perimeter-guid}. Para alinearse con el campo de nombre de requisito no puede tener más de 80 caracteres, los nombres de recursos tendrían que limitarse a 44 caracteres. |

| No se admite el tráfico del punto de conexión de servicio. | Se recomienda usar puntos de conexión privados para la comunicación de IaaS a PaaS. Actualmente, se puede denegar el tráfico del punto de conexión de servicio incluso cuando una regla de entrada permite 0.0.0.0/0. |

Nota:

Consulte la documentación de PaaS individual para conocer las limitaciones respectivas de cada servicio.