Configuración de Azure Monitor con perímetro de seguridad de red (versión preliminar)

En este artículo se proporciona el proceso para configurar un perímetro de seguridad de red (NSP) para los recursos de Azure Monitor. El perímetro de seguridad de red es una característica de aislamiento de red que proporciona un perímetro protegido para la comunicación entre los servicios PaaS implementados fuera de una red virtual. Estos servicios PaaS se pueden comunicar entre sí dentro del perímetro y también pueden hacerlo con recursos fuera del perímetro mediante reglas de acceso de entrada y salida públicas.

El perímetro de seguridad de red permite controlar el acceso a la red mediante la configuración de aislamiento de red en los recursos de Azure Monitor admitidos. Una vez que se configura un perímetro de seguridad de red, puede realizar las siguientes acciones:

- Controlar el acceso de red a los recursos de Azure Monitor admitidos en función de las reglas de acceso entrante y saliente definidas en el NSP.

- Registrar todo el acceso de red a los recursos de Azure Monitor admitidos.

- Bloquear la filtración de datos a los servicios que no están en el NSP.

Regions

El perímetro de seguridad de red de Azure está actualmente en versión preliminar pública. Las características del perímetro de seguridad de red de Azure Monitor están disponibles actualmente en las 6 regiones siguientes:

- Este de EE. UU.

- Este de EE. UU. 2

- Centro-Norte de EE. UU

- Centro-sur de EE. UU.

- Oeste de EE. UU.

- Oeste de EE. UU. 2

Limitaciones actuales

- Para que los escenarios de exportación de Log Analytics funcionen correctamente con cuentas de almacenamiento, tanto el área de trabajo de Log Analytics como las cuentas de almacenamiento deben formar parte del mismo perímetro.

- El recurso de grupos de acciones globales no admite NSP. Debe crear recursos de grupos de acciones regionales que admitan NSP.

- Las consultas entre recursos se bloquean en áreas de trabajo de Log Analytics asociadas a NSP. Esto incluye el acceso al área de trabajo desde un clúster de ADX.

- Los registros de acceso de NSP se muestrean cada 30 minutos.

Componentes admitidos

Los componentes de Azure Monitor que se admiten con un perímetro de seguridad de red se muestran en la tabla siguiente con su versión de API mínima.

| Resource | Tipo de recurso | Versión de API |

|---|---|---|

| Un punto de conexión de recopilación de datos (DCE) | Microsoft.Insights/dataCollectionEndpoints | 2023-03-11 |

| Área de trabajo de Log Analytics | Microsoft.OperationalInsights/workspaces | 2023-09-01 |

| Alertas de consulta de registros | Microsoft.Insights/ScheduledQueryRules | 2022-08-01-preview |

| Grupos de acciones 12 | Microsoft.Insights/actionGroups | 2023-05-01 |

1 NSP solo funciona con grupos de acciones regionales. Los grupos de acciones globales tienen como valor predeterminado el acceso a la red pública.

2 Actualmente, Eventhub es el único tipo de acción admitido para NSP. Todas las demás acciones tienen como valor predeterminado el acceso a la red pública.

Los siguientes componentes de Azure Monitor no se admiten con un perímetro de seguridad de red:

- Application Insights Profiler para .NET y Snapshot Debugger

- Clave administrada por el cliente de Log Analytics

- Consultas entre recursos que incluyen áreas de trabajo de Log Analytics asociadas a un NSP

Nota:

Para Application Insights, configure NSP para el área de trabajo de Log Analytics que se usa para el recurso de Application Insights.

Creación de un perímetro de seguridad de red

Cree un perímetro de seguridad de red mediante Azure Portal, la CLI de Azureo PowerShell.

Adición de un área de trabajo de Log Analytics a un perímetro de seguridad de red

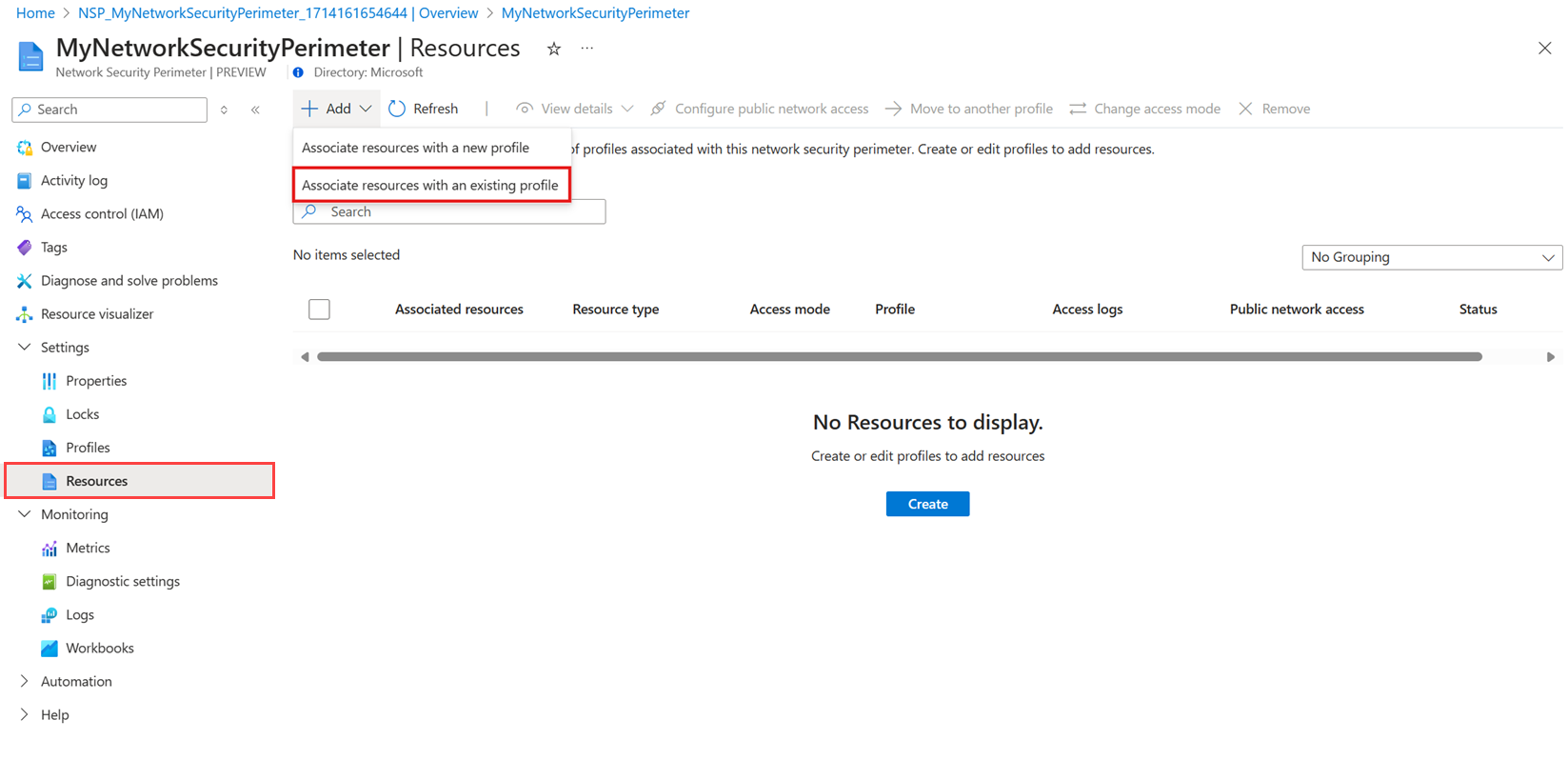

Desde el menú Perímetro de seguridad de red de Azure Portal, seleccione el perímetro de seguridad de red.

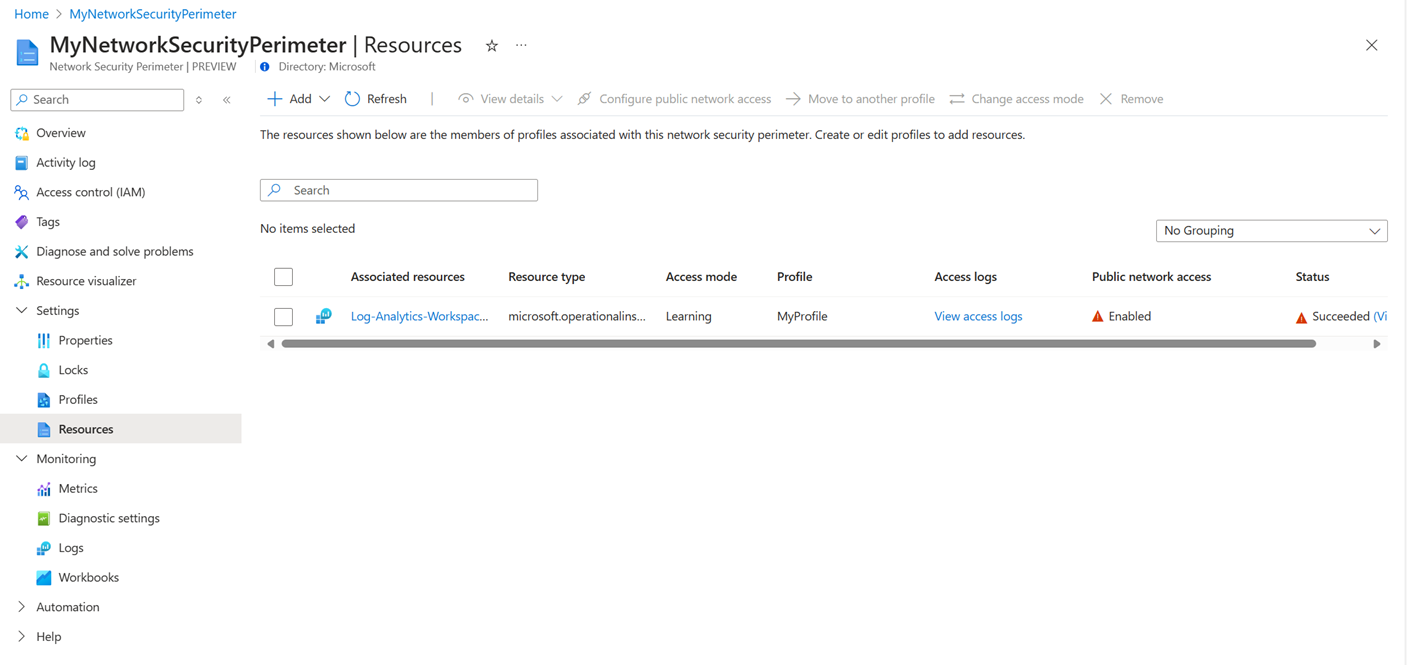

Seleccione Recursos y, después, Agregar: >Asociar recursos a un perfil existente.

Seleccione el perfil que quiera asociar al recurso del área de trabajo de Log Analytics.

Seleccione Asociar y, después, el área de trabajo de Log Analytics.

Seleccione Asociar en la sección inferior izquierda de la pantalla para crear la asociación con el NSP.

Importante

Al transferir un área de trabajo de Log Analytics entre grupos de recursos o suscripciones, vincúlela al perímetro de seguridad de red (NSP) para conservar las directivas de seguridad. Si elimina el área de trabajo, asegúrese de quitar también sus asociaciones del NSP".

Reglas de acceso para el área de trabajo de Log Analytics

Un perfil de perímetro de seguridad de red especifica las reglas que permiten o deniegan el acceso por el perímetro. Dentro del perímetro, todos los recursos tienen acceso mutuo en el nivel de red, aunque aún están sujetos a autenticación y autorización. En el caso de los recursos fuera del perímetro de seguridad de red, debe especificar reglas de acceso de entrada y salida. Las reglas de entrada especifican qué conexiones permitir y las reglas de salida especifican las solicitudes a las que se permite salir.

Nota:

Cualquier servicio asociado a un perímetro de seguridad de red permite implícitamente el acceso de entrada y salida a cualquier otro servicio asociado al mismo perímetro de seguridad de red cuando ese acceso se autentica mediante identidades administradas y asignaciones de roles. Las reglas de acceso solo se deben crear al permitir el acceso fuera del perímetro de seguridad de red, o bien para el acceso autenticado mediante claves de API.

Adición de una regla de acceso de entrada de NSP

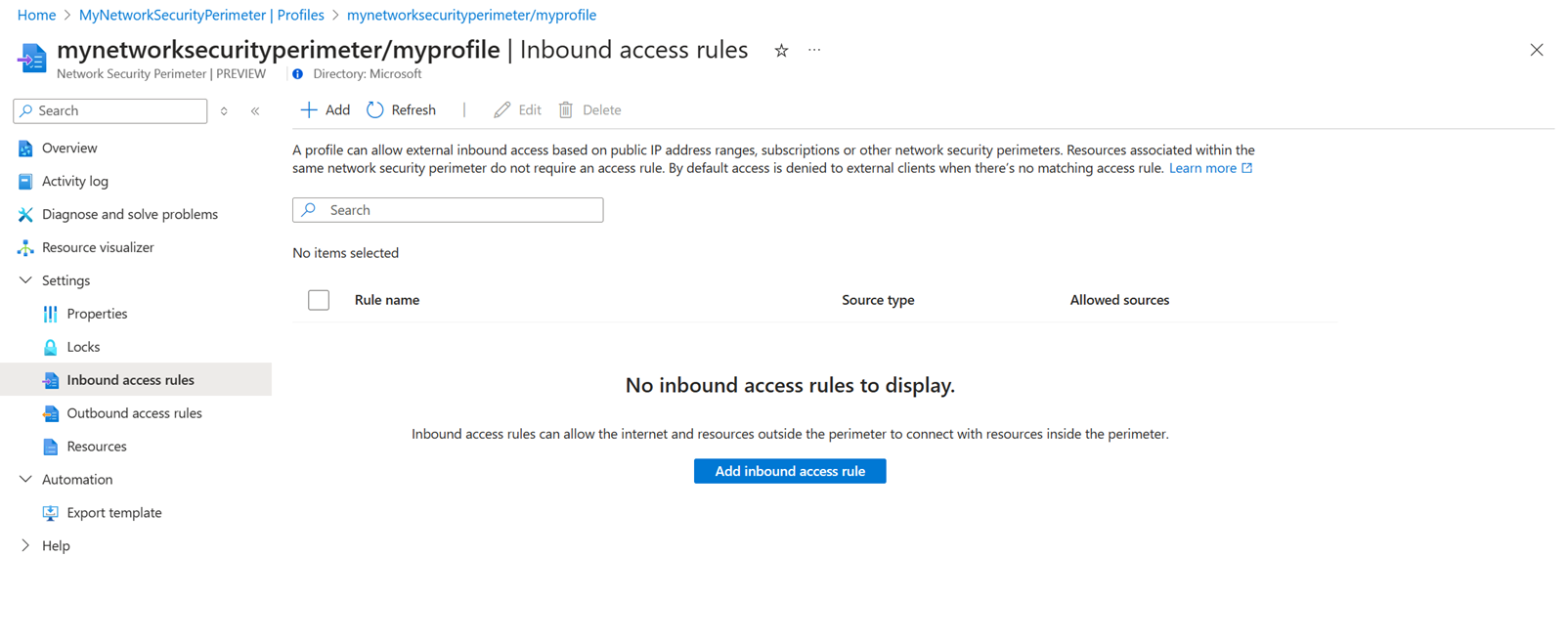

Las reglas de acceso de entrada de NSP pueden permitir que Internet y los recursos fuera del perímetro se conecten con recursos dentro del perímetro.

El perímetro de seguridad de red admite dos tipos de reglas de acceso de entrada:

- Intervalos de direcciones IP. Los intervalos o las direcciones IP deben estar en el formato Enrutamiento de interdominios sin clases (CIDR). Un ejemplo de notación CIDR es 8.8.8.0/24, que representa las direcciones IP que van de 8.8.8.0 a 8.8.8.255. Este tipo de regla permite solicitudes entrantes desde cualquier dirección IP dentro del intervalo.

- Suscripciones. Este tipo de regla permite el acceso entrante autenticado mediante cualquier identidad administrada de la suscripción.

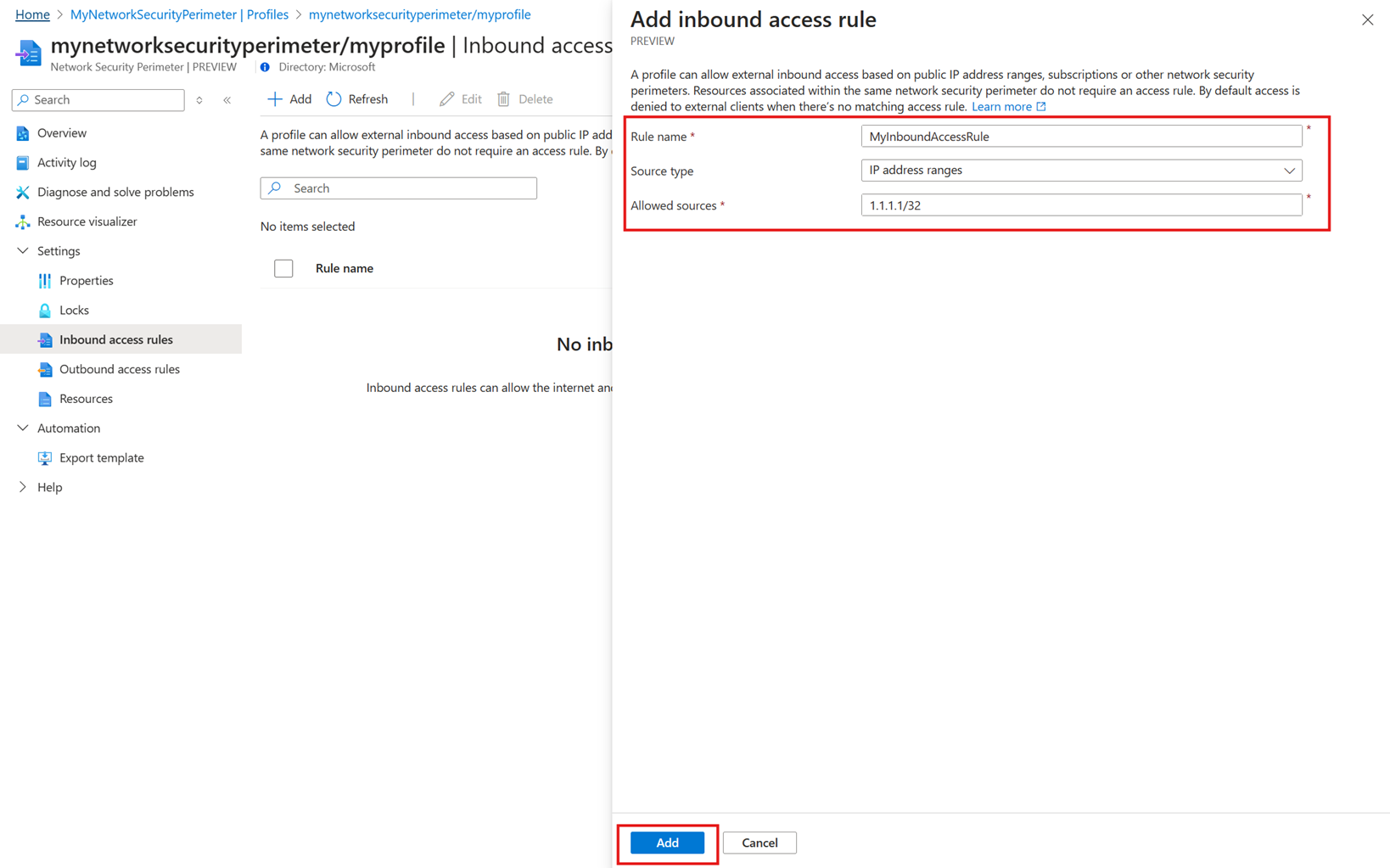

Use el siguiente proceso para agregar una regla de acceso de entrada de NSP mediante Azure Portal:

Vaya al recurso de perímetro de seguridad de red en Azure Portal.

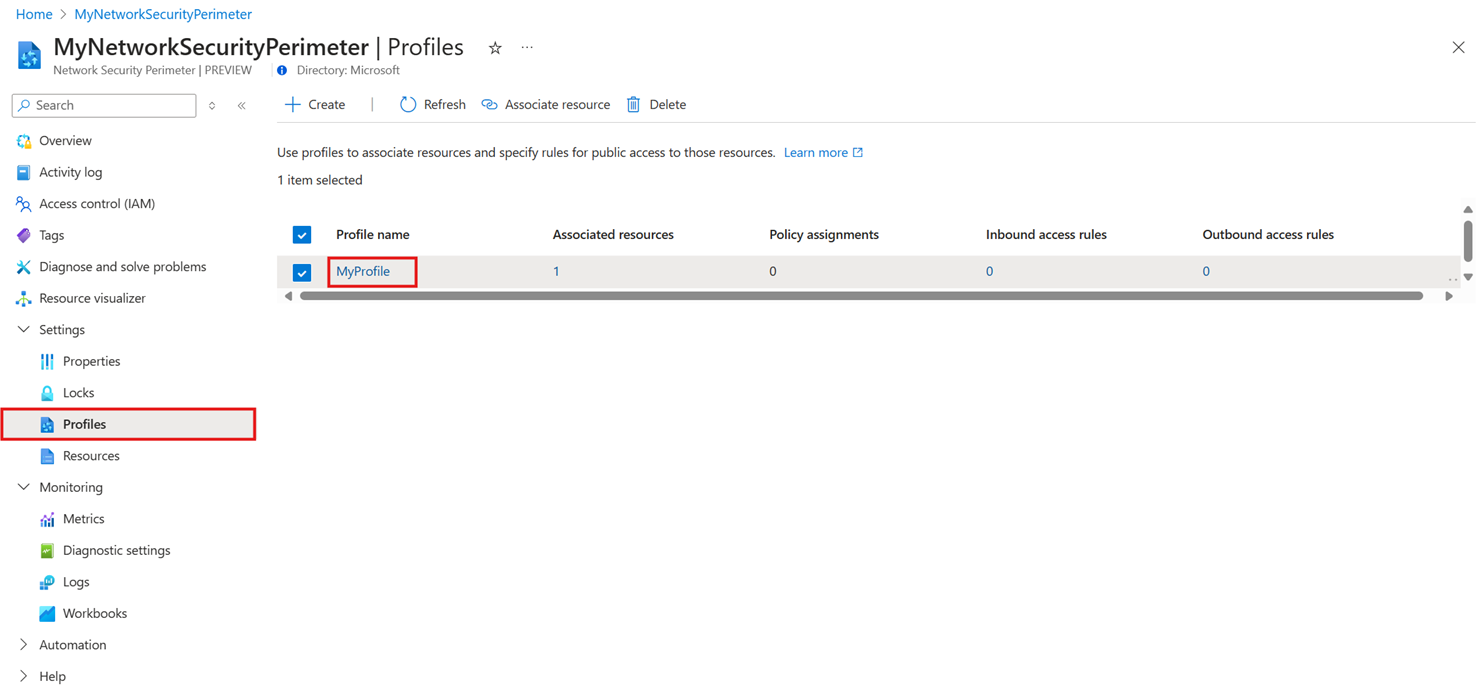

Seleccione Perfiles y, después, el perfil que va a usar con el NSP.

Seleccione Reglas de acceso de entrada.

Haga clic en Agregar o Agregar regla de acceso de entrada. Escriba o seleccione los siguientes valores:

Configuración Value Nombre de regla Nombre de la regla de acceso de entrada. Por ejemplo, MyInboundAccessRule. Tipo de origen Las suscripciones y los intervalos de direcciones IP son valores válidos. Orígenes permitidos Si seleccionó intervalos de direcciones IP, escriba el intervalo de direcciones IP en formato CIDR desde el que desea permitir el acceso entrante. Los intervalos de direcciones IP de Azure están disponibles en Intervalos de direcciones IP de Azure y etiquetas de servicio: nube pública. Si seleccionó Suscripciones, use la suscripción desde la que desea permitir el acceso entrante. Haga clic en Agregar para crear la regla de acceso de entrada.

Adición de una regla de acceso de salida de NSP

La exportación de datos en un área de trabajo de Log Analytics le permite exportar continuamente datos de tablas concretas del área de trabajo. Puede exportar a una cuenta de Azure Storage o a Azure Event Hubs a medida que llegan los datos a una canalización de Azure Monitor.

Un área de trabajo de Log Analytics dentro de un perímetro de seguridad solo se puede conectar al almacenamiento y a los centros de eventos en el mismo perímetro. Para otros destinos se necesita una regla de acceso de salida basada en el nombre de dominio completo (FQDN) del destino.

Use el siguiente proceso para agregar una regla de acceso de salida de NSP mediante Azure Portal:

Vaya al recurso de perímetro de seguridad de red en Azure Portal.

Seleccione Perfiles y, después, el perfil que va a usar con el NSP.

Seleccione Reglas de acceso de salida.

Haga clic en Agregar o Agregar regla de acceso de salida. Escriba o seleccione los siguientes valores:

Configuración Value Nombre de regla Nombre de la regla de acceso de salida. Por ejemplo, MyOutboundAccessRule. Tipo de destino Déjelo como FQDN. Destinos permitidos Escriba una lista separada por comas de FQDN a los que quiera permitir el acceso de salida. Seleccione Agregar para crear la regla de acceso de salida.

Pasos siguientes

- Más información sobre Perímetro de seguridad de red en Azure.