Configure el perímetro de seguridad de red para una cuenta de Azure Cosmos DB

SE APLICA A: NoSQL

En este artículo se explica cómo configurar el perímetro de seguridad de red en la cuenta de Azure Cosmos DB.

Importante

El perímetro de seguridad de red está en versión preliminar pública. Esta característica se proporciona sin un Acuerdo de Nivel de Servicio. Para más información, consulte Términos de uso complementarios de las Versiones Preliminares de Microsoft Azure.

Introducción a las características

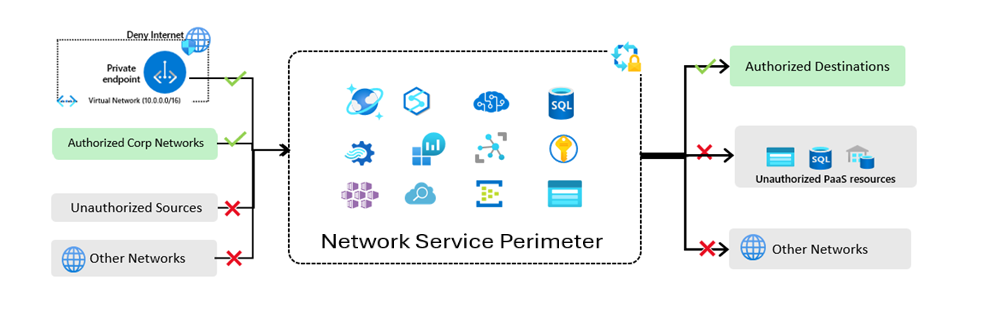

Los administradores de red pueden definir un límite de aislamiento de red para sus servicios PaaS, lo que permite la comunicación entre su cuenta de Azure Cosmos DB y Keyvault, SQL y otros servicios mediante el perímetro de seguridad de red de Azure. La protección del acceso público en el servicio de Azure se puede lograr de varias maneras:

- Protección de conexiones entrantes: restrinja la exposición pública de la cuenta de Azure Cosmos DB concediéndole explícitamente acceso de entrada a los recursos dentro del perímetro. De forma predeterminada, se deniega el acceso desde redes no autorizadas y se puede configurar el acceso desde puntos de conexión privados al perímetro o a los recursos de una suscripción.

- Protección de la comunicación entre servicios: todos los recursos dentro del perímetro pueden comunicarse con cualquier otro recurso dentro del perímetro, lo que impide la filtración de datos.

- Protección de conexiones salientes: si el perímetro de seguridad de red no administra el inquilino de destino, bloquea el acceso al intentar copiar datos de un inquilino a otro. Se concede acceso basado en FQDN o acceso desde otros perímetros de red; se deniegan todos los demás intentos de acceso.

Todas estas comunicaciones se encargan automáticamente una vez configurado el perímetro de seguridad de red y los usuarios no tienen que administrarlas. En lugar de configurar un punto de conexión privado para cada recurso para habilitar la comunicación o configurar la red virtual, el perímetro de seguridad de red en el nivel superior habilita esta funcionalidad.

Nota:

El perímetro de seguridad de red de Azure complementa lo que hoy tenemos actualmente, incluido el punto de conexión privado, que permite el acceso a un recurso privado dentro del perímetro y la inyección de red virtual, lo que permite que las ofertas de red virtual administradas accedan a los recursos dentro del perímetro. Actualmente no se admite la combinación de Perímetro de seguridad de red de Azure, claves administradas por el cliente (CMK) y características de almacén de registros como el almacén analítico, todas las versiones y eliminaciones del modo de fuente de cambios, las vistas materializadas y la restauración a un momento dado. Si necesita realizar restauraciones en una cuenta habilitada para CMK con el perímetro de seguridad de red de Azure, tendrá que relajar temporalmente la configuración del perímetro en el almacén de claves para permitir que la cuenta de Cosmos DB acceda a la clave.

Introducción

Importante

Antes de configurar un perímetro de seguridad de red, cree una identidad administrada en Azure.

- En Azure Portal, busque perímetros de seguridad de red en la lista de recursos y seleccione Crear +.

- En la lista de recursos, seleccione los recursos que desea asociar al perímetro.

- Agregue una regla de acceso de entrada, el tipo de origen puede ser una dirección IP o una suscripción.

- Agregue reglas de acceso de salida para permitir que los recursos dentro del perímetro se conecten a internet y recursos fuera del perímetro.

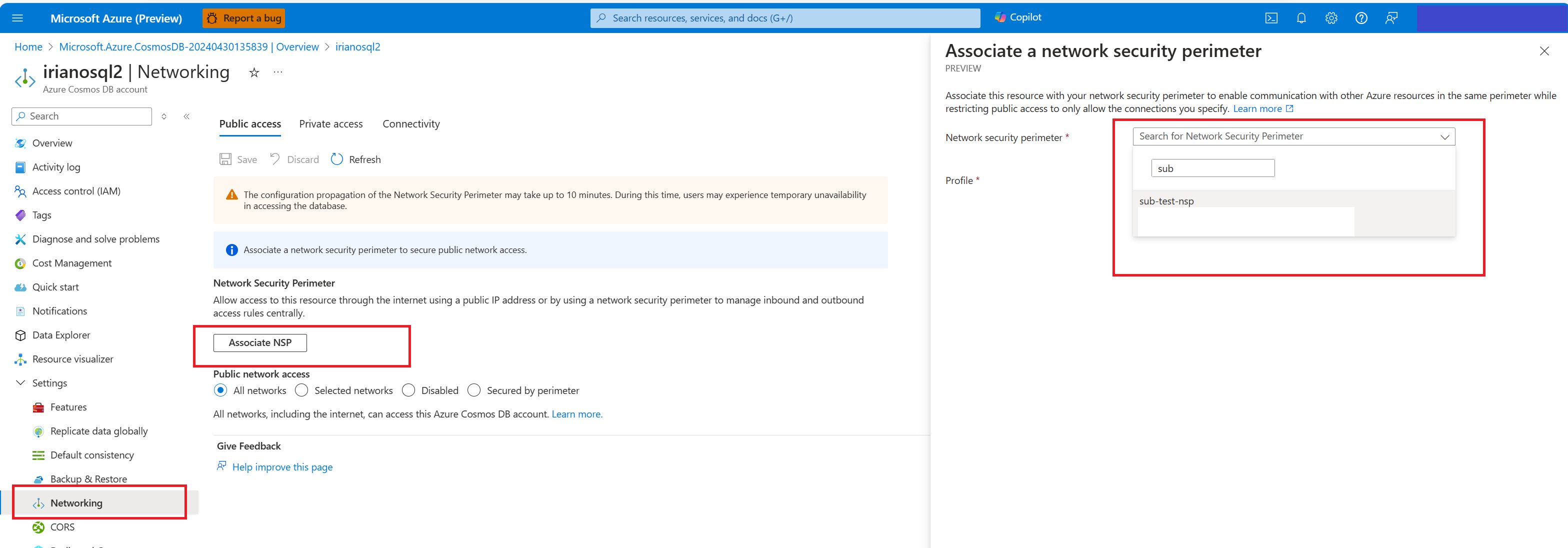

En los casos en los que tenga una cuenta de Azure Cosmos DB existente y busque agregar perímetro de seguridad:

- Seleccione Redes en Configuración

- A continuación, seleccione Asociar NSP para asociar este recurso con el perímetro de seguridad de red para habilitar la comunicación con otros recursos de Azure en el mismo perímetro, al tiempo que restringe el acceso público para permitir solo las conexiones que especifique.

Pasos siguientes

- Información general sobre el perímetro de servicio de red

- Aprenda a supervisar con registros de diagnóstico en el perímetro de seguridad de red