Perímetro de seguridad de red para Azure SQL Database y Azure Synapse Analytics

Se aplica a: Azure SQL Database

Azure Synapse Analytics (solo grupos de SQL dedicados)

El Perímetro de seguridad de red (versión preliminar) protege tanto el tráfico de red entrante como saliente entre Azure SQL Database y otros recursos de plataforma como servicio (PaaS) (por ejemplo, Azure Storage y Azure Key Vault). Los intentos realizados para comunicarse con los recursos de Azure que no están dentro del perímetro están bloqueados.

Importante

- Este artículo se aplica tanto a Azure SQL Database como al grupo de SQL dedicado (antes SQL DW) en Azure Synapse Analytics. Estos valores se aplican a todas las bases de datos de SQL Database y de grupo de SQL dedicado (anteriormente, SQL DW) asociadas al servidor. Para simplificar, el término "base de datos" hace referencia a las bases de datos de Azure SQL Database y a las de Azure Synapse Analytics. Del mismo modo, todas las referencias a "servidor" indican el servidor de SQL Server lógico que hospeda Azure SQL Database y el grupo de SQL dedicado (anteriormente SQL DW) en Azure Synapse Analytics. Este artículo no se aplica a Azure SQL Managed Instance o a grupos de SQL dedicados de áreas de trabajo de Azure Synapse Analytics.

Asociación de SQL Database con un Perímetro de seguridad de red en Azure Portal

Busque Perímetro de seguridad de red en la barra de búsqueda de Azure Portal y, a continuación, seleccione el botón Crear y cree el recurso.

Proporcione un Nombre y Región y elija la suscripción.

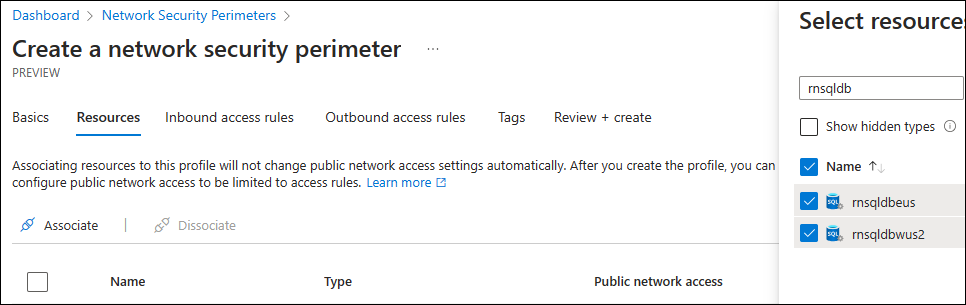

En la sección Recursos, seleccione el botón Asociar y vaya a la SQL Database que desea agregar.

Pase por el resto del proceso de creación sin escribir nada en Reglas de acceso de entrada o Reglas de acceso de salida.

Uso de SQL Database con un Perímetro de seguridad de red

De forma predeterminada, el Perímetro de seguridad de red usa Modo de aprendizaje, que se puede usar para registrar todo el tráfico hacia y desde SQL Database. El tráfico de red se puede registrar en un área de trabajo de Log Analytics o en una cuenta de Azure Storage mediante el Registro de diagnóstico para el Perímetro de seguridad de red de Azure. Por último, el Perímetro de seguridad de red se puede cambiar a modo Aplicado. En modo Aplicado, cualquier acceso denegado muestra el siguiente error:

Error 42118

Login failed because the network security perimeter denied inbound access.