Bewährte Sicherheitsmethoden für Surface Hubs mit Microsoft Teams-Räume unter Windows

Bereich

Hinweis

Dieser Artikel gilt für neue Surface Hub 3-Geräte, Surface Hub 2S-Geräte, die mit der Surface Hub 3-Computepatrone aktualisiert wurden, und Surface Hub 2S-Geräte, die zur Teams-Räume auf der Windows-Plattform migriert wurden.

Einführung

Abhängig vom Sicherheitsstatus Ihrer organization möchten Sie möglicherweise andere Sicherheitsmaßnahmen ergreifen, wie in diesem Artikel beschrieben. Wir empfehlen mindestens die folgenden Maßnahmen:

- Ändern des standardmäßigen lokalen Administratorkennworts

- Festlegen eines UEFI-Kennworts

- Physische Sicherung von Surface Hub 3

Tipp

Bevor Sie beginnen, lesen Sie den Leitfaden für Microsoft Teams-Räume-Sicherheit, der sich hauptsächlich auf die Sicherheit für Tabletop-Konferenzgeräte konzentriert: Teams-Räume zertifizierte Systeme. Das Windows 11 IoT Enterprise-Betriebssystem bietet IT-Administratoren eine Reihe von zentralisierten Konfigurations- und Verwaltungsoptionen.

Ändern des standardmäßigen lokalen Administratorkennworts

Das standardmäßige lokale Administratorkonto ist ein bekannter Einstiegspunkt für böswillige Akteure. Wenn das Standard-Administratorkennwort nach der ersten Einrichtung unverändert bleibt, ist das Gerät möglicherweise anfällig für Datenschutzverletzungen, Systemmanipulation oder anderen nicht autorisierten Zugriff.

So ändern Sie das lokale Administratorkennwort auf Surface Hub

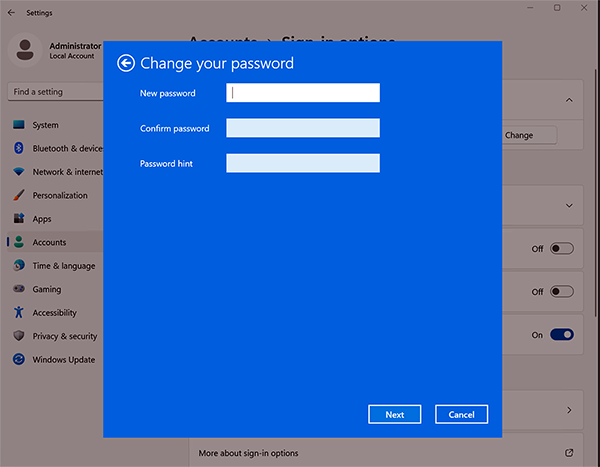

- Melden Sie sich mit Administratoranmeldeinformationen an, und wechseln Sie zu Einstellungen > Konten > Anmeldeoptionen > Kennwortänderung>.

- Geben Sie das aktuelle Standardkennwort ein:sfb.

- Erstellen Sie ein neues Kennwort, bestätigen Sie das Kennwort, und fügen Sie einen Hinweis hinzu. Weitere Informationen finden Sie unter Ändern oder Zurücksetzen Ihres Windows-Kennworts.

Tipp

Wenn Sie mit Microsoft Entra ID (Azure AD) verknüpft sind, können Sie Windows LAPS (Local Administrator Password Solution) verwenden. Obwohl LAPS keine lokalen Administratorkonten entfernt, verwaltet es automatisch lokale Administratorkennwörter und stellt sicher, dass sie zufällig und sicher in AD gespeichert werden. Dadurch wird das Risiko für veraltete oder allgemein bekannte Administratorkennwörter reduziert. Weitere Informationen finden Sie unter Microsoft Intune Unterstützung für Windows LAPS.

Festlegen eines UEFI-Kennworts

Die Unified Extensible Firmware Interface (UEFI) ist eine erweiterte Firmwareschnittstelle, die das herkömmliche BIOS (Basic Input/Output System) ersetzt und erweiterte Features wie verbesserte Sicherheit, schnellere Startzeiten und Unterstützung für größere Festplatten in modernen Windows-Betriebssystemen bietet. Indem Sie ein UEFI-Kennwort festlegen, fügen Sie eine zusätzliche Sicherheitsebene hinzu, die verhindert, dass nicht autorisierte Benutzer die Firmwareeinstellungen des Geräts ändern. Legen Sie ein sicheres UEFI-Kennwort fest, und speichern Sie es an einem sicheren Ort.

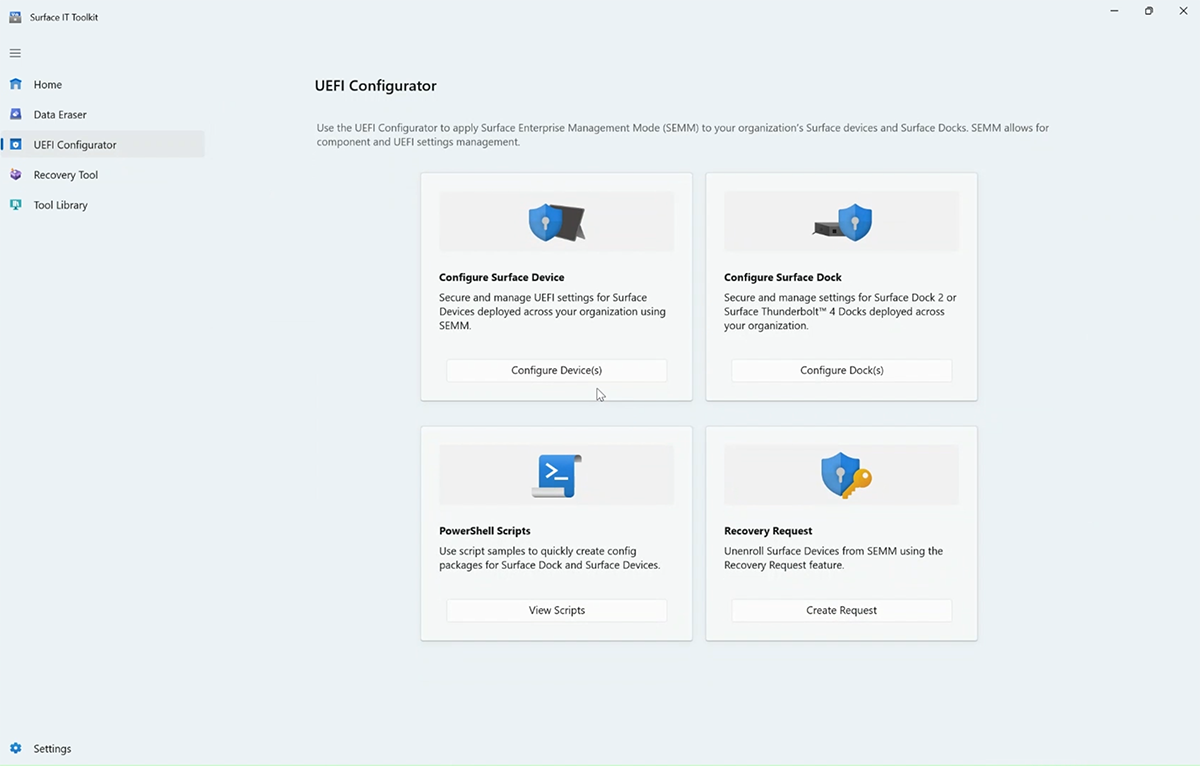

Verwenden Sie das Surface IT Toolkit , um ein UEFI-Kennwort mit dem Surface Enterprise Management Mode (SEMM) festzulegen.

Registrieren von Surface Hub in SEMM

Sie benötigen ein dediziertes USB-Laufwerk mit mindestens 50 MB Speicherplatz.

Öffnen Sie das IT-Toolkit, und wählen Sie UEFI Configurator>Geräte konfigurieren aus.

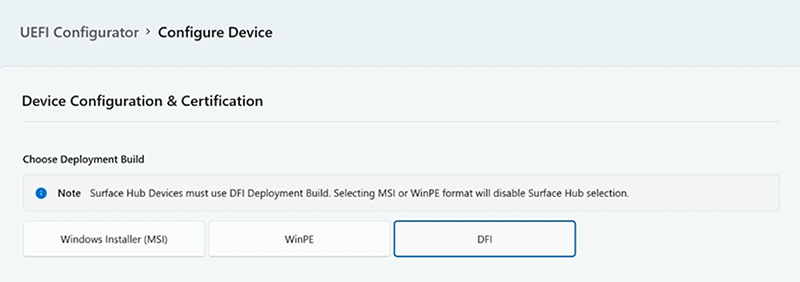

Wählen Sie unter Bereitstellungsbuild auswählen die Option DFI aus.

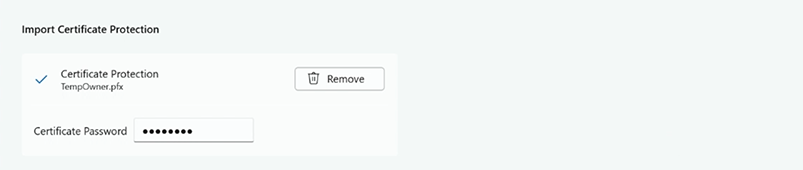

Fügen Sie unter Zertifikatschutz importieren Das PFE-Zertifikat (Personal Information Exchange) ihrer Organisation hinzu.

Hinweis

In diesem Artikel wird davon ausgegangen, dass Sie entweder Zertifikate von einem Drittanbieter erhalten oder bereits über Kenntnisse in PKI-Zertifikatdiensten verfügen und wissen, wie Sie eigene Erstellen. Weitere Informationen finden Sie unter SEMM-Zertifikatanforderungen und Dokumentation zur Architektur von Zertifikatdiensten .

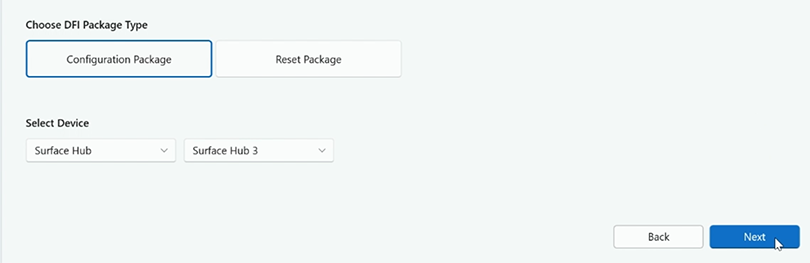

Wählen Sie unter DFI-Pakettypdie Option Konfigurationspaket aus. Wählen Sie unter Gerätdie Option Surface Hub>Surface Hub 3 und dann Weiter aus.

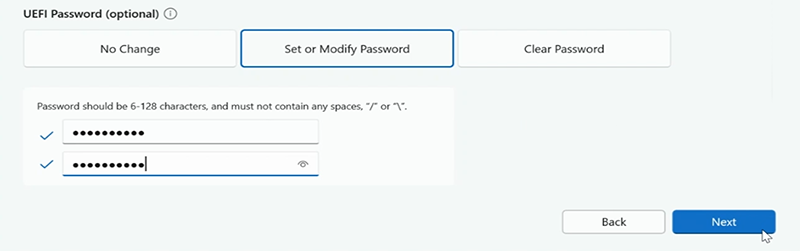

Wählen Sie unter UEFI-Kennwort die Option Kennwort festlegen oder ändern aus, und geben Sie dann Ihr Kennwort ein, und bestätigen Sie es. Wählen Sie Weiter aus.

Optional können Sie Komponenten und erweiterte Einstellungen konfigurieren, wie im Abschnitt Verwalten von UEFI-Einstellungen mit SEMM auf dieser Seite beschrieben. Wählen Sie andernfalls Weiter aus.

Wählen Sie Ihr USB-Laufwerk und dann Erstellen aus.

Nach erfolgreicher Erstellung des Pakets zeigt der Konfigurator die letzten beiden Zeichen des Fingerabdrucks Ihres Zertifikats an. Sie benötigen diese Zeichen, wenn Sie die Konfiguration in Surface Hub importieren.

Physisch sicheres Surface Hub

Physische Sicherheit ist ein ebenso wichtiges Instrument wie die digitale Sicherheit. Geräte wie der Surface Hub in öffentlichen Konferenzräumen können anfällig für physische Beschädigungen oder Manipulationen sein. Führen Sie zum Schutz von Surface Hub die folgenden Schritte aus:

- Manipulationssichere Dichtungen: Verwenden Sie manipulationssichere Dichtungen auf dem Gerät. Wenn jemand versucht, das Gerät zu öffnen, zeigt das Siegel Anzeichen für Manipulationen an.

- Sicherheitskabel und Schlösser: Verwenden Sie Sicherheitskabel und Schlösser, um das Gerät an einem schweren oder unbeweglichen Objekt zu sichern, sodass es für jemanden schwierig ist, damit wegzugehen.

- Überwachung: Je nach Arbeitsplatzumgebung können Sie überwachungskameras im Konferenzraum installieren. Die bloße Anwesenheit von Kameras kann potenzielle Übelfahrer abschrecken.

Unterschiede zu Windows 10 Team auf Surface Hub & Surface Hub 2S

Die folgenden Sicherheitsfeatures sind auf Surface Hub, auf dem Teams-Räume unter Windows ausgeführt wird, standardmäßig nicht mehr aktiviert:

BitLocker

Sie können BitLocker über Intune aktivieren, wenn sie mit Microsoft Entra ID (Azure AD) verknüpft sind. Weitere Informationen finden Sie unter Verschlüsseln von Windows-Geräten mit BitLocker in Intune.

So aktivieren Sie BitLocker auf einem eigenständigen Surface Hub mit Teams-Räume unter Windows

Melden Sie sich mit Administratoranmeldeinformationen bei Surface Hub an.

Wählen Sie Start aus, geben Sie **Control ein, und öffnen Sie Systemsteuerung.

Wählen Sie System & Sicherheit>BitLocker-Laufwerkverschlüsselung>BitLocker aktivieren aus.

Codeintegrität für Benutzermodus (User Mode Code Integrity, UMCI)

UMCI erzwingt Codeintegritätsrichtlinien und stellt sicher, dass nur vertrauenswürdiger Code im Benutzermodus ausgeführt wird, wodurch die Ausführung von schädlichem oder nicht vertrauenswürdigem Code verhindert wird. Sie können UMCI über Gruppenrichtlinie konfigurieren, wenn Hub 3 mit einer Microsoft Entra Domäne verknüpft ist, oder mithilfe von PowerShell-Cmdlets. UMCI ist Teil einer Reihe von Features, die Sie mit der Windows Defender-Anwendungssteuerung (WDAC) verwalten können, die auch konfigurierbare Codeintegritätsrichtlinien enthält. Weitere Informationen finden Sie unter Grundlegendes zu Richtlinienregeln und Dateiregeln für die Windows Defender-Anwendungssteuerung (WDAC).

Microsoft Teams-Räume Pro Management

Es wird dringend empfohlen, die Microsoft Teams-Räume Pro Management Portal-Lizenz zu verwenden. Diese cloudbasierte Verwaltungsplattform wurde entwickelt, um die Besprechungsraumerfahrung durch proaktive Überwachung und Updates für Microsoft Teams-Räume Geräte und deren Peripheriegeräte zu verbessern. Dieser Dienst ist für Organisationen vorgesehen, die ihre Besprechungsumgebungen optimieren möchten, und stellt die Überwachung und Verwaltung von Microsoft Teams-Räume Geräten, einschließlich Surface Hub, in Echtzeit sicher. Durch die Einführung dieser Lösung können Organisationen die Benutzerfreundlichkeit und Zuverlässigkeit für Endbenutzer erheblich verbessern und so eine nahtlose Besprechungserfahrung sicherstellen.

- Intelligente Vorgänge: Nutzt Software und maschinelles Lernen, um Updates zu automatisieren, Probleme zu erkennen und Probleme für Microsoft Teams-Räume zu beheben.

- Zeitnahe Sicherheitsupdates: Die automatisierte Updateverwaltung stellt sicher, dass Sicherheitspatches sofort angewendet werden, sobald sie verfügbar werden, wodurch das Sicherheitsrisikofenster minimiert und Geräte vor bekannten Sicherheitsbedrohungen geschützt werden.

- Updateverwaltung: Automatisiert die Orchestrierung von Besprechungsanwendungen und Windows-Updates basierend auf kundenkonfigurierbaren Bereitstellungsringen.

Weitere Informationen finden Sie unter Microsoft Teams-Räume Pro Management.

Unternehmensverwaltung von Surface Hub mit Teams-Räume unter Windows

Es wird empfohlen, Surface Hub mit Microsoft Entra ID (Azure AD) zu verbinden und das Gerät mithilfe Microsoft Intune oder einer entsprechenden MDM-Lösung (Mobile Device Management) zu verwalten. In der folgenden Tabelle werden die Optionen für die Konfigurationsverwaltung für Intune beschrieben.

| Feature | Beschreibung | Weitere Informationen |

|---|---|---|

| Gerätekonfigurationsprofile | Verwenden Sie die Endpoint Protection-Einstellungen von Intune, um Windows Defender, Firewalleinstellungen und andere Sicherheitsfeatures zu konfigurieren, um das Gerät vor potenziellen Bedrohungen zu schützen. | Erstellen von Geräteprofilen in Microsoft Intune |

| Gerätekonformitätsrichtlinien | Stellen Sie sicher, dass das Gerät den Sicherheitsstandards Ihres organization entspricht. Wenn ein Gerät nicht mehr konform ist (z. B. wenn ein erforderliches Update nicht installiert ist), können Sie automatisierte Korrekturaktionen oder Benachrichtigungen konfigurieren. | Erstellen von Gerätekonformitätsrichtlinien in Microsoft Intune |

| Aktualisierungsverwaltung | Verwenden Sie die Standardeinstellungen für die Updateverwaltung, um Updates während eines nächtlichen Wartungsfensters automatisch zu installieren. Intune bietet bei Bedarf weitere Optionen zum Anpassen. | Windows Update Einstellungen können Sie mit Intune Update ring-Richtlinien für Windows 10/11-Geräte verwalten. |

| App-Verwaltung | Verwenden Sie Intune, um die apps zu verwalten, die auf Surface Hub auf Teams-Räume unter Windows installiert sind. Stellen Sie sicher, dass nur erforderliche Apps im Zusammenhang mit Teams-Räume Funktionalität installiert und regelmäßig aktualisiert werden. | Verwalten und Schützen von Apps in Intune |

| BitLocker-Verschlüsselung | Stellen Sie sicher, dass der Speicher des Geräts mit BitLocker verschlüsselt ist. Dies schützt Daten vor nicht autorisiertem Zugriff oder Gerätediebstahl. Im Gegensatz zu Surface Hub 2S ist BitLocker nicht standardmäßig installiert. | Verschlüsseln von Windows-Geräten mit BitLocker in Intune |

| WindowsLocal Administrator Password Solution | Windows LAPS verwaltet automatisch lokale Administratorkennwörter und stellt sicher, dass sie zufällig sind und sicher in Microsoft Entra ID (Azure AD) gespeichert werden. Dadurch wird das Risiko für veraltete oder allgemein bekannte Administratorkennwörter reduziert. | Microsoft Intune Unterstützung für Windows LAPS |

| Bedingter Zugriff | Richten Sie Richtlinien für bedingten Zugriff ein, um sicherzustellen, dass das Gerät nur dann auf Unternehmensressourcen zugreifen kann, wenn es bestimmte Bedingungen erfüllt, z. B. die Einhaltung von Sicherheitsrichtlinien. | Verwenden des bedingten Zugriffs mit Microsoft Intune Konformitätsrichtlinien |

| Netzwerksicherheit | Stellen Sie sicher, dass das Gerät mit einem sicheren Netzwerksegment verbunden ist. Verwenden Sie Intune, um Wi-Fi Einstellungen, VPNs oder andere Netzwerkkonfigurationen zu konfigurieren, um Daten während der Übertragung zu schützen. |

Erstellen eines Wi-Fi-Profils für Geräte in Microsoft Intune Netzwerkendpunkte für Microsoft Intune |

| Remotezurücksetzung und -sperre | Stellen Sie im Falle eines Sicherheitsvorfalls sicher, dass Sie das Gerät mithilfe von Intune remote sperren oder zurücksetzen können. | Geräte mithilfe von Microsoft Intune außer Betrieb nehmen oder zurücksetzen |

| Überwachung und Überwachung | Überprüfen Sie regelmäßig Überwachungsprotokolle, und richten Sie Warnungen für verdächtige Aktivitäten ein. Intune lässt sich in andere Microsoft-Sicherheitslösungen integrieren und bietet eine ganzheitliche Ansicht der Gerätesicherheit. | Überwachen von Änderungen und Ereignissen in Microsoft Intune |

| Benutzerschulung | Informieren Sie Benutzer darüber, dass vertrauliche Informationen nicht auf dem Bildschirm angezeigt werden. Wenn Ihr organization über Microsoft Purview Data Loss Prevention (DLP) verfügt, können Sie Richtlinien definieren, die verhindern, dass Personen vertrauliche Informationen in einem Microsoft Teams-Kanal oder einer Chatsitzung freigeben. |

Verhinderung von Datenverlust und Microsoft Teams |

Verwalten von Gruppenrichtlinie Einstellungen in domänenverbundenen Szenarien

Bei der Integration von Teams-Räume in eine Domäne ist es zwingend erforderlich, eine separate, dedizierte Organisationseinheit (OE) speziell für Teams-Räume einzurichten. Dieser Ansatz ermöglicht die direkte Anwendung von Gruppenrichtlinie Object-Ausschlüssen (GPO) in dieser Organisationseinheit, sodass sichergestellt wird, dass nur relevante Richtlinien auswirkungen auf Teams-Räume Objekte haben.

Deaktivieren Sie die GPO-Vererbung. Es ist wichtig, die gesamte GPO-Vererbung innerhalb dieser Organisationseinheit zu deaktivieren, um die Anwendung nicht unterstützter oder irrelevanter Gruppenrichtlinie Einstellungen auf Teams-Räume zu verhindern.

Wenden Sie Gruppenrichtlinienobjekte auf die Organisationseinheit an, bevor Sie der Domäne beitreten. Stellen Sie sicher, dass Computerobjekte für Teams-Räume vor dem Domänenbeitritt in dieser spezifischen Organisationseinheit erstellt werden. Dieser Schritt ist wichtig, um die unbeabsichtigte Anwendung von Standardrichtlinien für Computer-ORGANISATIONSeinheiten zu vermeiden, um die beabsichtigte Konfiguration und den sicherheitsrelevanten Status zu Teams-Räume und beizubehalten.

Weitere Informationen zum Konfigurieren von Gruppenrichtlinie in domänenverbundenen Szenarien finden Sie in den folgenden Ressourcen:

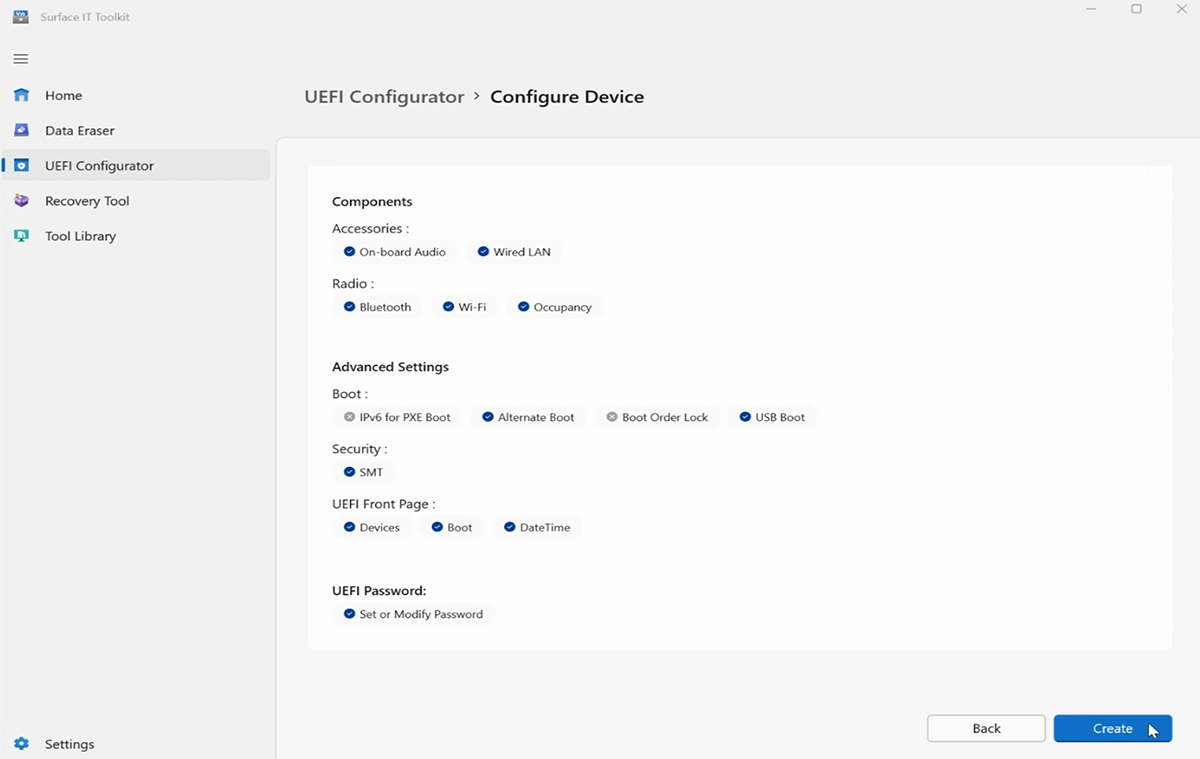

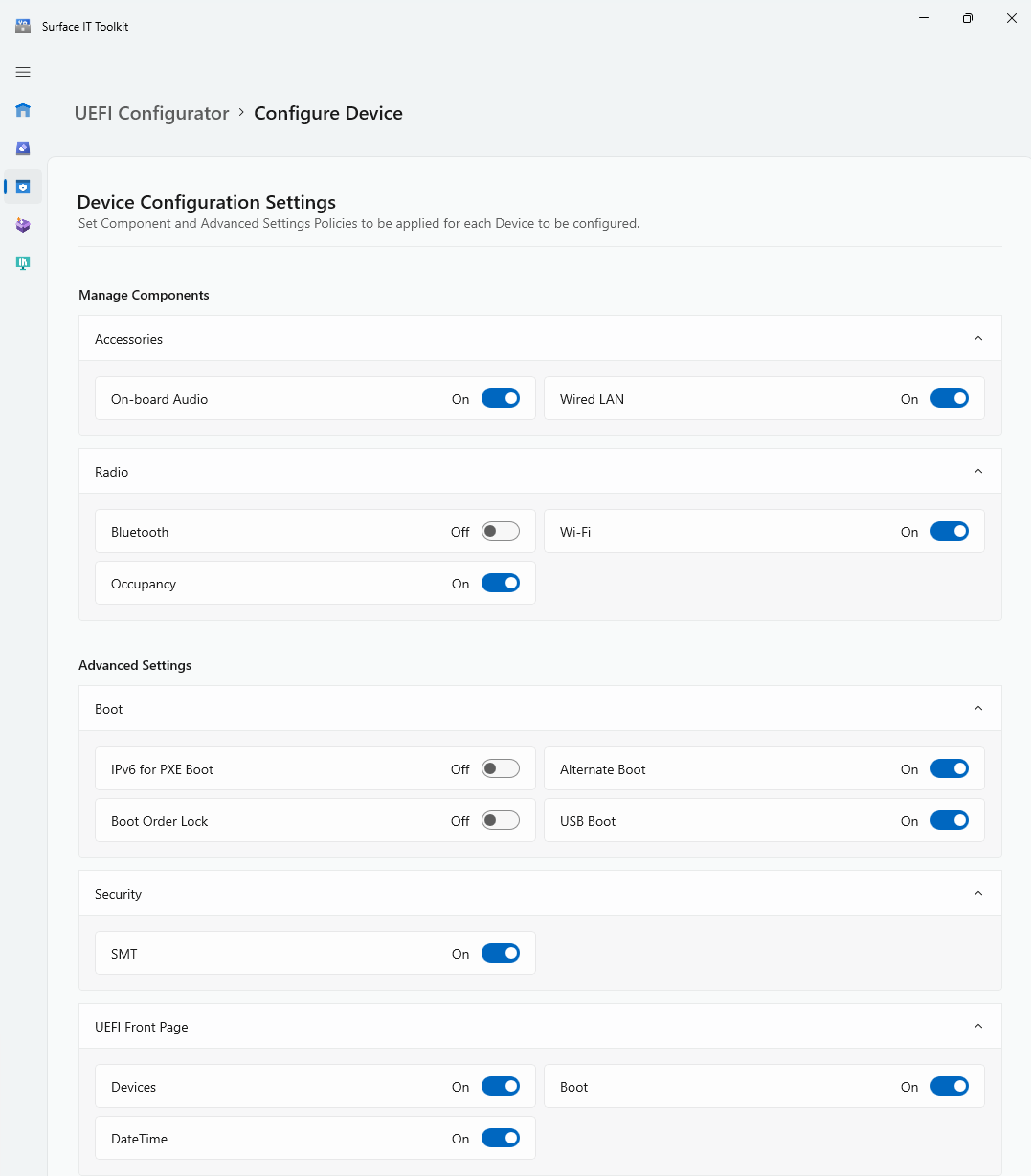

Verwalten von UEFI-Einstellungen mit SEMM

SEMM ermöglicht IT-Administratoren das Sperren von Features auf Firmwareebene, die Sie je nach Sicherheitsstatus Ihrer Umgebung implementieren möchten. Öffnen Sie den Surface UEFI Configurator, wie zuvor erläutert, und wechseln Sie zu den folgenden Bildschirmen:

Beschreibungen zu Einstellungen finden Sie in der Referenz zu DEN SEMM-UEFI-Einstellungen.

Gleichzeitiges Multithreading (SMT)

SMT wird in Intel-Prozessoren allgemein als Hyperthreading bezeichnet und ermöglicht es einem einzelnen physischen CPU-Kern, mehrere Threads gleichzeitig auszuführen. Dies kann die Leistung in Multithreadanwendungen verbessern. Es gibt jedoch bestimmte Szenarien, in denen Sie die SMT-Einstellung steuern möchten. Einige Sicherheitsrisiken, wie spekulative Nebenkanalangriffe bei der Ausführung (z. B. L1-Terminalfehler, MDS-Sicherheitsrisiken), können SMT potenziell für den Zugriff auf vertrauliche Daten ausnutzen. Die Deaktivierung von SMT kann das mit diesen Sicherheitsrisiken verbundene Risiko verringern, allerdings auf Kosten einer gewissen Leistung. SMT ist standardmäßig aktiviert.

IPv6 für PXE-Start

Wenn Ihre Netzwerkinfrastruktur und Sicherheitskontrollen hauptsächlich auf IPv4 ausgerichtet sind und weiterhin vollständig ausgestattet sein müssen, um IPv6-Datenverkehr sicher zu verarbeiten, kann die Aktivierung von IPv6 für den PXE-Start zu Sicherheitsrisiken führen. Dies liegt daran, dass IPv6 möglicherweise einige der vorhandenen Sicherheitskontrollen für IPv4 umgehen kann.

Die Aktivierung von IPv6 für den PXE-Start ist zwar mit dem allgemeinen Branchenumstieg in Richtung IPv6 abgestimmt, es ist jedoch wichtig, sicherzustellen, dass die Netzwerkinfrastruktur, Sicherheitskontrollen und Betriebspraktiken alle für die sichere Verarbeitung von IPv6 ausgestattet sind. Andernfalls ist es möglicherweise sicherer, IPv6 für PXE-Start deaktiviert zu lassen, bis diese Maßnahmen vorhanden sind.

Alternativer Start & USB-Start

Die Möglichkeit zum Starten von einer anderen Quelle, z. B. einem USB- oder Ethernet-Gerät, bietet Flexibilität für die Systemwiederherstellung, kann aber auch Sicherheitsrisiken mit sich bringen:

- Nicht autorisierte Betriebssysteme: Wenn alternativer Start aktiviert ist, kann ein Angreifer mit physischem Zugriff auf das Gerät das System mit einem nicht autorisierten Betriebssystem von einem USB-Laufwerk starten. Dadurch könnten die Sicherheitskontrollen des primären Betriebssystems umgangen werden.

- Datenextraktion: Ein Angreifer kann von einem externen Gerät zu einem System starten, das direkten Zugriff auf den internen Speicher ermöglicht und potenziell vertrauliche Daten extrahiert.

- Installation von Schadsoftware: Das Starten von einer nicht vertrauenswürdigen Quelle kann Schadsoftware, Rootkits oder andere Schadsoftware auf Systemebene einführen.

Angesichts dieser Auswirkungen können Organisationen in hochsicheren Arbeitsplatzumgebungen den alternativen Start und den USB-Start deaktivieren, um das Risiko nicht autorisierter Zugriffe oder Manipulationen zu verringern.

Sperre дер Startreihenfolge

Durch aktivieren der "Startreihenfolgesperre" wird der Sicherheitsstatus verbessert, indem sichergestellt wird, dass nur aus autorisierten Quellen gestartet wird. Die Startreihenfolgesperre ist standardmäßig deaktiviert.