Erfahren Sie mehr über den bedingten Zugriff und Intune

Verwenden Sie den bedingent Zugriff mit Microsoft Intune, um die Geräte und Apps zu steuern, die Sie mit ihren E-Mail- und Unternehmensressourcen verbinden können. Nach der Integration erhalten Sie eine präzise Zugriffssteuerung, sodass Sie die Sicherheit Ihrer Unternehmensdaten gewährleisten und gleichzeitig dafür sorgen können, dass die Benutzer mit jedem Gerät und an jedem Standort optimal arbeiten können.

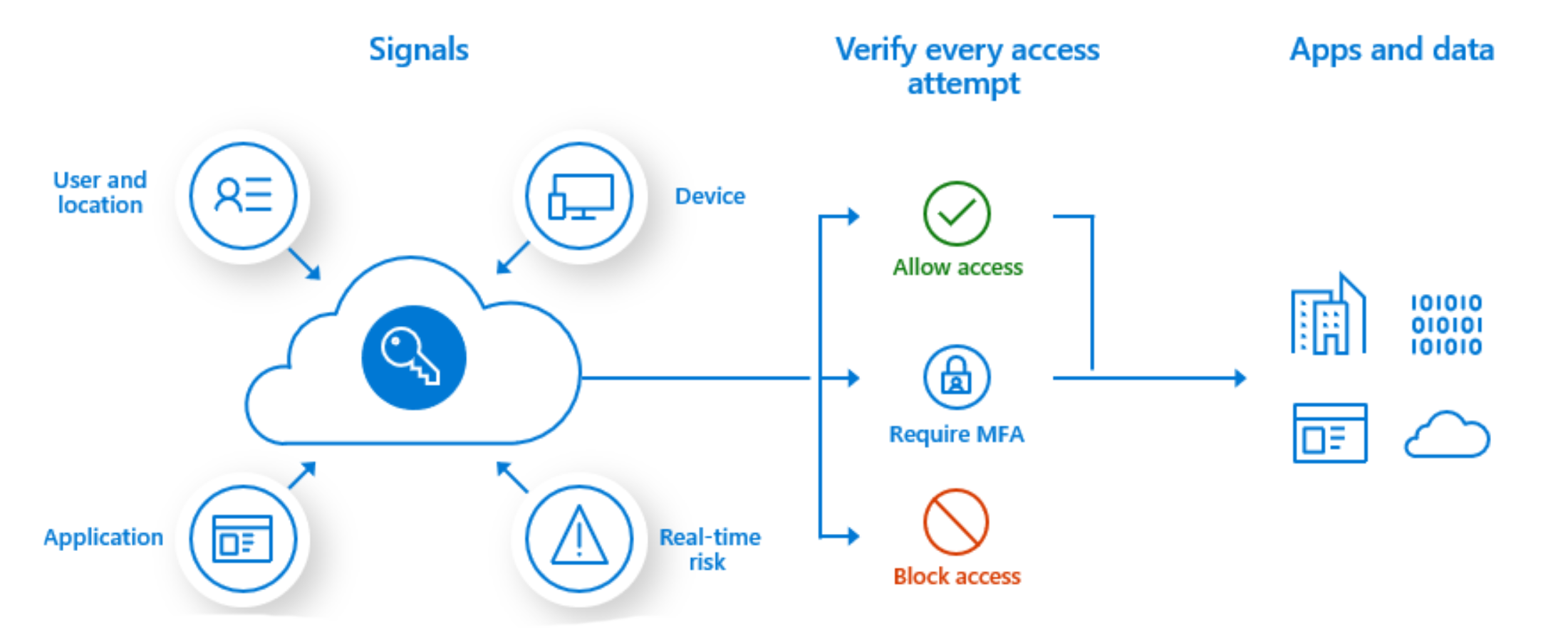

Bedingter Zugriff ist eine Microsoft Entra Funktion, die in einer Microsoft Entra ID P1- oder P2-Lizenz enthalten ist. Durch Microsoft Entra ID führt der bedingte Zugriff Signale zusammen, um Entscheidungen zu treffen und Organisationsrichtlinien zu erzwingen. Intune erweitert diese Funktion, indem es der Lösung Konformität der mobilen Geräte und Mobile App-Verwaltungsdaten hinzufügt. Gängige Signale sind:

- Benutzer- oder Gruppenmitgliedschaft.

- IP-Standortinformationen.

- Gerätedetails, einschließlich Gerätekonformität oder Konfigurationsstatus.

- Anwendungsdetails, einschließlich der Verwendung verwalteter Apps für den Zugriff auf Unternehmensdaten.

- Echtzeit- und berechnete Risikoerkennung, wenn Sie zudem einen Mobile Threat Defense-Partner verwenden.

Hinweis

Der bedingte Zugriff kann auch auf Microsoft 365-Dienste angewendet werden.

Möglichkeiten der Verwendung des bedingten Zugriffs in Intune

Der bedingte Zugriff funktioniert mit Intune-Gerätekonfigurations- und -Konformitätsrichtlinien sowie mit Intune-Anwendungsschutzrichtlinien.

Gerätebasierter bedingter Zugriff

Intune und Microsoft Entra ID stellen gemeinsam sicher, dass nur verwaltete und konforme Geräte Zugriff auf E-Mails, Microsoft 365-Dienste, SaaS-Apps (Software-as-a-Service) und lokale Apps erhalten. Darüber hinaus können Sie eine Richtlinie in Microsoft Entra ID festlegen, damit nur in die Domäne eingebundene Computer oder mobile Geräte, die bei Intune registriert sind, auf Microsoft 365-Dienste zugreifen können. Zu diesen Gründen zählen:

Bedingter Zugriff basierend auf der Netzwerkzugriffssteuerung

Bedingter Zugriff basierend auf dem Geräterisiko

Bedingter Zugriff für Windows-PCs. Sowohl unternehmenseigen als auch BYOD (Bring Your Own Device).

Bedingter Zugriff für lokales Exchange

Erfahren Sie mehr über den gerätebasierten bedingten Zugriff mit Intune

App-basierter gerätebasierter bedingter Zugriff

Intune und Microsoft Entra ID stellen gemeinsam sicher, dass nur verwaltete Apps auf Unternehmens-E-Mails oder andere Microsoft 365-Dienste zugreifen können.

Erfahren Sie mehr über den App-basierten bedingten Zugriff mit Intune.

Bekannte Einschränkungen

Die Bedingung für den kompatiblen Netzwerkstandort wird nur für Geräte unterstützt, die bei der Verwaltung mobiler Geräte (Mobile Device Management, MDM) registriert sind. Wenn Sie eine Richtlinie für bedingten Zugriff unter Verwendung der Bedingung für den kompatiblen Netzwerkspeicherort konfigurieren, sind benutzer mit Geräten, die noch nicht mdm-registriert sind, möglicherweise betroffen. Benutzer auf diesen Geräten können die Überprüfung der Richtlinie für bedingten Zugriff nicht bestehen und blockiert werden. Stellen Sie sicher, dass Sie die betroffenen Benutzer oder Geräte ausschließen, wenn Sie die bedingungskonforme Netzwerkadresse verwenden.

Nächste Schritte

Gängige Möglichkeiten für die Verwendung des bedingten Zugriffs mit Intune