Übersicht über das Onboarding von macOS-Geräten in Microsoft 365

MacOS-Geräte können mit Intune oder JAMF Pro in Microsoft Purview-Lösungen integriert werden. Die Onboardingverfahren unterscheiden sich je nachdem, welche Verwaltungslösung Sie verwenden. Wenn Ihre macOS-Geräte bereits in Microsoft Defender for Endpoint (MDE) integriert wurden, gibt es weniger Schritte. Unter Nächste Schritte finden Sie Links zu den entsprechenden Verfahren für Sie.

Gilt für:

Tipp

Wenn Sie kein E5-Kunde sind, verwenden Sie die 90-tägige Testversion von Microsoft Purview-Lösungen, um zu erfahren, wie zusätzliche Purview-Funktionen Ihre Organisation bei der Verwaltung von Datensicherheits- und Complianceanforderungen unterstützen können. Beginnen Sie jetzt im Microsoft Purview-Testversionshub. Erfahren Sie mehr über Anmelde- und Testbedingungen.

Bevor Sie beginnen

Bevor Sie mit Endpoint DLP auf macOS-Geräten (die drei neuesten Versionen) beginnen, machen Sie sich mit den folgenden Artikeln vertraut:

Wenn Sie mit DLP überhaupt nicht vertraut sind, sollten Sie sich auch mit den folgenden Artikeln vertraut machen:

- Informationen zur Verhinderung von Datenverlust

- Planen der Verhinderung von Datenverlust (DATA Loss Prevention, DLP)

- Referenz zur Richtlinie zur Verhinderung von Datenverlust

Wenn Sie mit Insider-Risiken nicht vertraut sind, lesen Sie die folgenden Artikel:

Ihre macOS-Geräte müssen bereits über Intune oder JAMF Pro verwaltet werden.

- Informationen zum Onboarding in Intune finden Sie unter Bereitstellungshandbuch: Verwalten von macOS-Geräten in Microsoft Intune und Registrieren Ihres Mac mit Intune-Unternehmensportal.

- Informationen zum Onboarding in JAMF Pro finden Sie unter JAMF Pro-Administratorhandbuch und JAMF Pro-Installations- und Konfigurationshandbuch für Mac.

Unterstützte Prozessoren

macOS-Geräte mit x64- und M1-, M2- und M3-Prozessoren (ARM64) werden unterstützt.

Unterstützte Browser

Endpunkt-DLP unterstützt diese Browser unter macOS (drei neueste versionen):

- Microsoft Edge (neueste Version)

- Safari (neueste Version, nur macOS)

- Chrome (neueste Version)

- Firefox (neueste Version)

Lizenzierungsleitfaden

Informationen zum Schutz von Informationen finden Sie unter Microsoft 365-Lizenzierungsleitfaden.

Unter macOS unterstützte Bedingungen

Nachdem ein macOS-Gerät in Microsoft Purview-Lösungen integriert wurde, können Sie die folgende Bedingung mit Dlp-Richtlinien (Data Loss Prevention, Verhinderung von Datenverlust) verwenden:

Inhalt enthält : Gilt für Dokumente, die vertrauliche Informationstypen und Vertraulichkeitsbezeichnungen enthalten.

Inhalt ist nicht bezeichnet: Gilt für Dokumente, die keine Vertraulichkeitsbezeichnungen enthalten, wie durch Microsoft Purview Data Loss Prevention -Richtlinien (DLP) definiert.

Dateityp: Mit dieser Bedingung können Sie angeben, welche Dateitypen Sie überwachen, einschränken oder bestimmte Regeln anwenden möchten, basierend auf ihrem Format.

Dateierweiterung ist - Diese Bedingung ermöglicht es Ihnen, Richtlinien zu erstellen, die auf Dateien basierend auf ihren Erweiterungen wie pdf, docx usw. ausgerichtet sind.

Aktivitäten, die unter macOS überwacht und eingeschränkt werden können

Nachdem ein macOS-Gerät in Microsoft Purview-Lösungen integriert wurde, können Sie die folgenden Aktionen mithilfe von Dlp-Richtlinien (Data Loss Prevention, Verhinderung von Datenverlust) überwachen und einschränken.

Kopieren auf ein USB-Wechselmedium : Wenn diese Aktion erzwungen wird, blockiert, warnt oder überwacht diese Aktion das Kopieren oder Verschieben geschützter Dateien von einem Endpunktgerät auf USB-Wechselmedien.

In Netzwerkfreigaben kopieren: Wenn diese Aktion erzwungen wird, blockiert, warnt oder überwacht diese Aktion das Kopieren oder Verschieben geschützter Dateien von einem Endpunktgerät in eine beliebige Netzwerkfreigabe.

Drucken : Wenn diese Aktion erzwungen wird, blockiert, warnt oder überwacht diese Aktion, wenn geschützte Dateien von einem Endpunktgerät aus gedruckt werden.

In Zwischenablage kopieren: Wenn diese Aktion erzwungen wird, blockiert, warnt oder überwacht diese Aktion Daten in geschützten Dateien, die in eine Zwischenablage auf einem Endpunktgerät kopiert werden.

In die Cloud hochladen : Diese Aktion blockiert, warnt oder überwacht, wenn geschützte Dateien hochgeladen oder verhindert werden, basierend auf der Liste zugelassener/nicht zugelassener Domänen in den globalen Einstellungen. Wenn diese Aktion auf Warnen oder Blockieren festgelegt ist, werden andere Browser (die in der Liste der nicht zulässigen Browser unter Globale Einstellungen definiert sind) für den Zugriff auf die Datei blockiert.

Zugriff durch nicht zugelassene Apps : Wenn diese Aktion erzwungen wird, verhindert diese Aktion, dass Anwendungen, die sich in der Liste nicht zugelassener Apps befinden (wie in den globalen Einstellungen definiert), auf geschützte Dateien auf einem Endpunktgerät zugreifen.

Onboarding von Geräten für die Geräteverwaltung

Sie müssen die Geräteüberwachung aktivieren und die Endpunkte einbinden, bevor vertrauliche Elemente auf einem Gerät überwacht und geschützt werden können. Beide Aktionen werden im Microsoft Purview-Portal ausgeführt.

Wenn Sie das Onboarding von Geräten durchführen möchten, die noch nicht integriert wurden, laden Sie das entsprechende Skript herunter, und stellen Sie es auf diesen Geräten bereit.

Öffnen Sie die Seite Einstellungen im Microsoft Purview-Portal, und wählen Sie Geräteüberwachung aktivieren aus.

Hinweis

In der Regel dauert es zwar nur ungefähr eine Minute, bis das Geräte-Onboarding aktiviert ist, warten Sie aber mindestens 30 Minuten, bevor Sie sich an den Microsoft-Support wenden.

Öffnen Sie die Einstellungsseite des Microsoft Purview-Portals, und wählen Sie MacOS-Geräteüberwachung aktivieren aus.

Tipp

In der VorschauMicrosoft Purview Data Loss Prevention version ist just-in-time-Schutz für macOS-Geräte (drei neueste Versionen) verfügbar.

Nächste Schritte

Das Integrieren von Geräten in Microsoft Purview-Lösungen ist erforderlich, um DLP-Sensortelemetrie zu empfangen und Richtlinien zur Verhinderung von Datenverlust zu erzwingen. Wie bereits erwähnt, können macOS-Geräte mithilfe von Intune oder JAMF Pro in Microsoft Purview-Lösungen integriert werden. In den folgenden Artikeln werden die für Ihre Situation geeigneten Verfahren erläutert.

| Thema | Beschreibung |

|---|---|

| Intune | Für macOS-Geräte, die über Intune verwaltet werden |

| Intune für Microsoft Defender for Endpoint Kunden | Für macOS-Geräte, die über Intune verwaltet werden und für die Microsoft Defender für Endpunkt (MDE) bereitgestellt wurde |

| JAMF Pro | Für macOS-Geräte, die über JAMF Pro verwaltet werden |

| JAMF Pro für Microsoft Defender for Endpoint | Für macOS-Geräte, die über JAMF Pro verwaltet werden und für die Microsoft Defender für Endpunkt (MDE) bereitgestellt wurde |

Gerätekonfiguration und richtliniensynchronisierung status

Sie können die status konfiguration und die richtliniensynchronisierungs-status aller integrierten Geräte in der Liste Geräte überprüfen. Für macOS-Geräte ist die Mindestversion 101.95.07. Wenn Sie weitere Informationen zur Konfiguration und richtlinie status möchten, wählen Sie ein integriertes Gerät aus, und öffnen Sie dann den Detailbereich.

Configuration status zeigt An, ob das Gerät ordnungsgemäß konfiguriert ist, die DLP-Konfigurationsanforderungen erfüllt und wie die Konfiguration zuletzt überprüft wurde. Für macOS-Geräte umfasst die Konfiguration Folgendes:

- Wenn Sie Intune verwenden, überprüfen Sie die UPN-Konfiguration, indem Sie sicherstellen, dass Ihre Geräte in Intune integriert sind.

- Wenn Sie Intune verwenden, stellen Sie sicher, dass Ihre Geräte im Unternehmensportal

- Wenn Sie JAMF Pro verwenden, stellen Sie sicher, dass Ihre Geräte integriert sind , bevor Sie die UPN-Konfiguration überprüfen.

Richtliniensynchronisierung status zeigt An, ob die aktuellen Versionen der ENDPUNKT-DLP-Richtlinien mit dem Gerät synchronisiert wurden und zu dem Zeitpunkt, zu dem zuletzt eine Richtliniensynchronisierung erfolgt ist.

| Feldwert | Konfigurations-status | Richtliniensynchronisierungs-status |

|---|---|---|

| Aktualisiert | Geräteintegritätsparameter sind aktiviert und ordnungsgemäß festgelegt. | Das Gerät wurde mit den aktuellen Versionen der Richtlinien aktualisiert. |

| Nicht aktualisiert | Sie müssen die Konfigurationseinstellungen für dieses Gerät aktivieren. Befolgen Sie die Verfahren für Ihre Umgebung: - Onboarding und Offboarding von macOS-Geräten in Microsoft Purview-Lösungen mithilfe von Intune - Ein- und Offboarding von macOS-Geräten in Purview-Lösungen mithilfe von Intune für Microsoft Defender for Endpoint Kunden - Onboarding und Offboarding von macOS-Geräten in Microsoft Purview-Lösungen mithilfe von JAMF Pro - Onboarding und Offboarding von macOS-Geräten in Purview-Lösungen mithilfe von JAMF Pro für Microsoft Defender for Endpoint Kunden |

Dieses Gerät hat die neuesten Richtlinienupdates nicht synchronisiert. Wenn die Richtlinienaktualisierung innerhalb der letzten zwei Stunden vorgenommen wurde, warten Sie, bis die Richtlinie Ihr Gerät erreicht hat. |

| Nicht verfügbar | Geräteeigenschaften sind in der Geräteliste nicht verfügbar. Dies kann daran zurückzuführen sein, dass das Gerät nicht die Mindestversion oder -konfiguration des Betriebssystems erfüllt oder weil das Gerät nur integriert wurde. | Geräteeigenschaften sind in der Geräteliste nicht verfügbar. Dies kann daran zurückzuführen sein, dass das Gerät nicht die Mindestversion oder -konfiguration des Betriebssystems erfüllt oder weil das Gerät nur integriert wurde. |

Wichtig

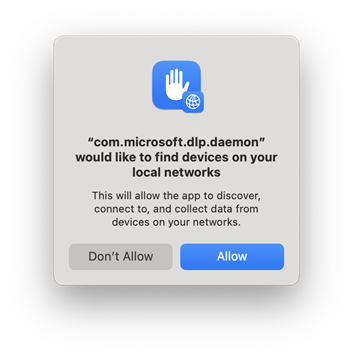

Benutzern von macOS 15/Sequoia wird möglicherweise dieses Dialogfeld "com.microsoft.dlp.daemon" angezeigt, um Geräte in Ihren lokalen Netzwerken zu finden. Administratoren können ihren Benutzer anweisen, Zulassen auszuwählen, um zuzulassen, dass Endpunkt-DLP den Druckerschutz ordnungsgemäß ausführt.