Endpoint Data Loss Prevention nutzen

Damit Sie sich mit Endpunkt-DLP-Features und deren Wirkungsweise in DLP-Richtlinien vertraut machen können, haben wir einige Szenarien für Sie zur Übung zusammengestellt.

Wichtig

Diese Endpunkt-DLP-Szenarien stellen nicht die offiziellen Verfahren zum Erstellen und Optimieren von DLP-Richtlinien dar. In den folgenden Beiträgen finden Sie Informationen zum Arbeiten mit DLP-Richtlinien in Situationen allgemeiner Art:

Tipp

Beginnen Sie mit Microsoft Security Copilot, um neue Wege zu erkunden, um mithilfe der Leistungsfähigkeit von KI intelligenter und schneller zu arbeiten. Erfahren Sie mehr über Microsoft Security Copilot in Microsoft Purview.

Vorabinformationen

SKU/Abonnement-Lizenzierung

Bevor Sie mit der Verwendung von DLP-Richtlinien beginnen, bestätigen Sie Ihr Microsoft 365-Abonnement und alle Add-Ons.

Informationen zur Lizenzierung finden Sie unter Microsoft 365, Office 365, Enterprise Mobility + Security und Windows 11 Subscriptions for Enterprises.

Bei diesen Szenarien ist es erforderlich, dass Sie bereits über Geräte verfügen, die in den Aktivitäten-Explorer eingebunden sind und für die Berichte erstellt werden. Wenn Sie noch keine Geräte eingebunden haben, lesen Sie Endpunkt-DLP – Erste Schritte.

Wichtig

Stellen Sie sicher, dass Sie den Unterschied zwischen einem uneingeschränkten Administrator und einem Administrator mit eingeschränkten Verwaltungseinheiten kennen, bevor Sie beginnen.

Szenario 1: Erstellen einer Richtlinie aus einer Vorlage, nur überwachen

Dieses Szenario gilt für einen uneingeschränkten Administrator, der eine vollständige Verzeichnisrichtlinie erstellt.

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Melden Sie sich beim Microsoft Purview-Portal an. > Verhinderung von> DatenverlustRichtlinien.

Wählen Sie + Richtlinie erstellen aus.

Wählen Sie für dieses Szenario unter Kategorien die Option Datenschutz aus.

Wählen Sie unter Bestimmungen die Option Us.S. Personally Identifiable Information (PII) Data Enhanced aus, und wählen Sie dann Weiter aus.

Geben Sie ihrer neuen Richtlinie einen Namen und eine Beschreibung, und wählen Sie dann Weiter aus.

Übernehmen Sie das Standardverzeichnis Full unter Admin Units. Wählen Sie Weiter aus.

Wählen Sie den Standort Geräte aus, heben Sie die Auswahl aller anderen Standorte auf, und wählen Sie dann Weiter aus.

Wählen Sie auf der Seite Richtlinieneinstellungen definieren die Option Weiter aus.

Wählen Sie auf der Seite Zu schützende Informationendie Option Weiter aus.

Wählen Sie auf der Seite Schutzaktionen erneut Weiter aus.

Wählen Sie auf der Seite Zugriffs- und Außerkraftsetzungseinstellungen anpassen die Option Aktivitäten auf Geräten überwachen oder einschränken aus, und wählen Sie dann Weiter aus.

Übernehmen Sie auf der Seite Richtlinienmodus die Standardeinstellung Richtlinie im Simulationsmodus ausführen , und wählen Sie Richtlinientipps im Simulationsmodus anzeigen aus.

Wählen Sie Weiter aus.

Wählen Sie Übermitteln aus.

Nachdem die neue Richtlinie erstellt wurde, wählen Sie Fertig aus.

Jetzt ist es an der Zeit, Ihre Richtlinie zu testen:

Öffnen Sie auf der Startseite Zur Verhinderung von Datenverlustden Aktivitäts-Explorer.

Versuchen Sie, ein Testelement von Ihrem Endpunkt-DLP-Gerät zu teilen, das Inhalte enthält, die die Bedingung "U.S. Personally Identifiable Information (PII)-Daten" auslösen. Hierdurch müsste die Richtlinie ausgelöst werden.

Überprüfen Sie im Aktivitäts-Explorer die Liste der Aktivitäten für dieses Ereignis.

Szenario 2: Ändern der bestehenden Richtlinie, Festlegen einer Warnung

Dieses Szenario gilt für einen uneingeschränkten Administrator, der eine richtlinie mit vollständigem Verzeichnisbereich ändert.

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Melden Sie sich beim Microsoft Purview-Portal> anRichtlinien zur Verhinderung von> Datenverlust.

Wählen Sie die Richtlinie " Us.S. Personally Identifiable Information (PII) Data Enhanced" aus , die Sie in Szenario 1 erstellt haben.

Wählen Sie Richtlinie bearbeiten aus.

Wechseln Sie zur Seite Erweiterte DLP-Regeln anpassen , und bearbeiten Sie die Szenarien Mit geringem Inhaltsvolumen erkannte Us.S. PII-Daten erweitert.

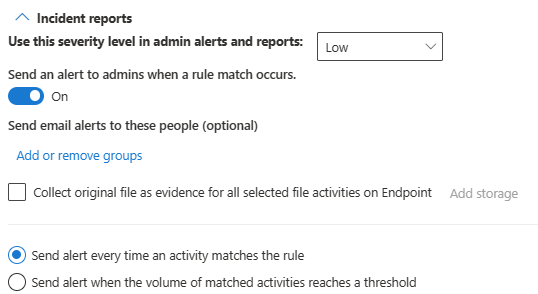

Scrollen Sie nach unten zum Abschnitt Incidentberichte , und schalten Sie Warnung an Administratoren senden, wenn eine Regelabgleich mit Ein auftritt. Email Warnungen werden automatisch an den Administrator und alle anderen Personen gesendet, die Sie der Empfängerliste hinzufügen.

Wählen Sie im Rahmen dieses Szenarios Benachrichtigung jedes Mal senden, wenn eine Aktivität der Regel entspricht aus.

Wählen Sie Speichern aus.

Behalten Sie alle vorherigen Einstellungen bei, indem Sie im restlichen Assistenten Weiter und dann Richtlinienänderungen übermitteln auswählen.

Versuchen Sie, ein Testelement mit Inhalten zu teilen, die die Bedingung "US Personally Identifiable Information (PII)-Daten" auslösen. Hierdurch müsste die Richtlinie ausgelöst werden.

Überprüfen Sie den Aktivitäts-Explorer auf das Ereignis.

Szenario 3: Ändern der bestehenden Richtlinie, Blockieren der Aktion mit erlaubter Außerkraftsetzung

Dieses Szenario gilt für einen uneingeschränkten Administrator, der eine vollständige Verzeichnisrichtlinie ändert.

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Melden Sie sich beim Microsoft Purview-Portal> anRichtlinien zur Verhinderung von> Datenverlust.

Wählen Sie die Richtlinie us.s. Personally Identifiable Information (PII) Data aus, die Sie in Szenario 1 erstellt haben.

Wählen Sie Richtlinie bearbeiten aus.

Wechseln Sie zur Seite Erweiterte DLP-Regeln anpassen , und bearbeiten Sie die Szenarien Mit geringem Inhaltsvolumen erkannte Us.S. PII-Daten erweitert.

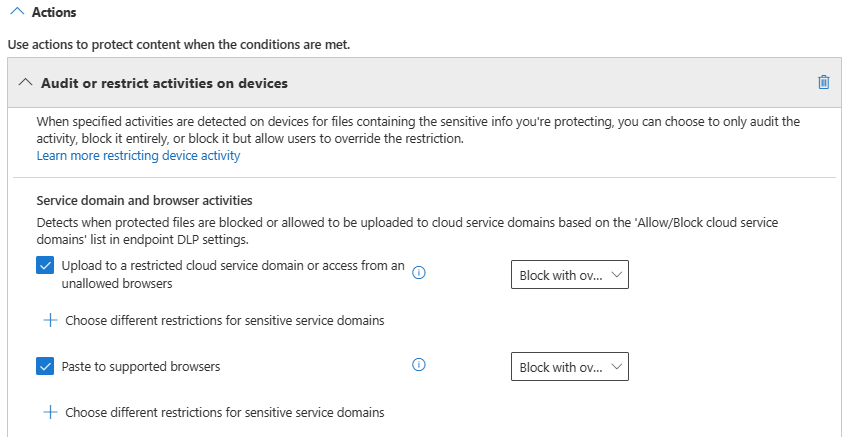

Scrollen Sie nach unten zum Abschnitt Aktionen>Überwachen oder Einschränken von Aktivitäten auf Windows-Geräten , und legen Sie beide Optionen unter Dienstdomänen- und Browseraktivitäten auf Blockieren mit Außerkraftsetzung fest.

Wählen Sie Speichern aus.

Wiederholen Sie die Schritte 4 bis 6 für die Szenarien "Hohe Menge erkannter Inhalte" in den USA.

Behalten Sie alle vorherigen Einstellungen bei, indem Sie im restlichen Assistenten Weiter auswählen und dann die Richtlinienänderungen übermitteln auswählen.

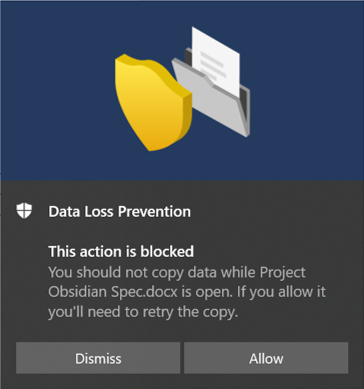

Versuchen Sie, ein Testelement, das Inhalte enthält, die die Bedingung "US Personally Identifiable Information (PII)-Daten" auslösen, für eine Person außerhalb Ihrer organization zu teilen. Hierdurch müsste die Richtlinie ausgelöst werden.

Auf dem Clientgerät wird ein Popup wie das folgende angezeigt:

Überprüfen Sie den Aktivitäts-Explorer auf das Ereignis.

Szenario 4: Vermeiden der Schleife von DLP-Benachrichtigungen von Cloudsynchronisierungs-Apps mit Autoquarantine

Dieses Szenario gilt für einen uneingeschränkten Administrator, der eine vollständige Verzeichnisrichtlinie erstellt.

Vor Beginn von Szenario 4

In diesem Szenario wird die Synchronisierung von Dateien mit der Vertraulichkeitsbezeichnung Streng vertraulich mit OneDrive blockiert. Hierbei handelt es sich um ein komplexes Szenario mit mehreren Komponenten und Verfahren. Du brauchst:

- Ein Microsoft Entra Benutzerkonto für das Ziel und ein integrierter Windows 10/11-Computer, der bereits einen lokalen OneDrive-Ordner mit OneDrive-Cloudspeicher synchronisiert.

- Konfigurierte und veröffentlichte Vertraulichkeitsbezeichnungen – Lesen Sie Erste Schritte mit Vertraulichkeitsbezeichnungen und Erstellen und konfigurieren von Vertraulichkeitsbezeichnungen und deren Richtlinien.

Der Vorgang umfasst drei Schritte:

- Konfigurieren Sie die Autoquarantine-Einstellungen für Endpunkt-DLP.

- Erstellen einer Richtlinie, die vertrauliche Elemente blockiert, die mit der Vertraulichkeitsbezeichnung Streng vertraulich versehen sind

- Erstellen Sie ein Word Dokument auf dem Windows 10/11-Gerät, auf das die Richtlinie ausgerichtet ist, wenden Sie die Bezeichnung an, und kopieren Sie es in den lokalen OneDrive-Ordner der Benutzerkonten, der synchronisiert wird.

Konfigurieren von Endpunkt-DLP-Einstellungen für nicht zulässige Apps und Autoquarantine

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Melden Sie sich beim Microsoft Purview-Portal>An. Einstellungen zur Verhinderung von> DatenverlustEinstellungen (Zahnrad in der oberen linken Ecke) >Endpunkteinstellungen zur Verhinderung von> Datenverlust.

Erweitern Sie Eingeschränkte Apps und App-Gruppen.

Wählen Sie unter Eingeschränkte App-Gruppen die Option Eingeschränkte App-Gruppe hinzufügen aus. Geben Sie Cloudsynchronisierungs-Apps als Gruppennamen ein.

Wählen Sie das Kontrollkästchen Automatische Quarantäne aus.

Geben Sie als App-NameOneDrive ein. Geben Sie unter Name der ausführbaren Dateionedrive.exeein, und wählen Sie dann die + Schaltfläche aus. Dadurch wird es onedrive.exe nicht erlaubt, auf Elemente mit der Bezeichnung Streng vertraulich zuzugreifen.

Wählen Sie Speichern aus.

Wählen Sie unter Einstellungen für automatische Quarantäne die Option Einstellungen für automatische Quarantäne bearbeiten aus.

Aktivieren Sie Automatische Quarantäne für nicht zulässige Apps.

Geben Sie den Pfad zu dem Ordner auf lokalen Computern ein, in den die ursprünglichen vertraulichen Dateien verschoben werden sollen. Beispiel:

%homedrive%%homepath%\Microsoft DLP\Quarantinefür den Benutzernamen platziert Isaiah Langer die verschobenen Elemente in einem Ordner namens:

C:\Users\IsaiahLanger\Microsoft DLP\Quarantine\OneDrive

Fügen Sie einen Datums- und Zeitstempel an den ursprünglichen Dateinamen an.

Hinweis

Die automatische DLP-Quarantäne erstellt Unterordner für die Dateien für jede nicht zulässige App. Wenn sich also sowohl Editor als auch OneDrive in Ihrer Liste nicht zulässiger Apps befinden, wird ein Unterordner für \OneDrive und ein anderer Unterordner für \Editor erstellt.

Wählen Sie Dateien durch eine TXT-Datei ersetzen, die folgenden Text enthält, und geben Sie den gewünschten Text in die Platzhalterdatei ein. Für eine Datei namens auto quar 1.docxkönnten Sie beispielsweise Folgendes eingeben:

%%FileName%% enthält vertrauliche Informationen, die Ihr organization mit der DLP-Richtlinie %%PolicyName%% schützt. Es wurde in den Quarantäneordner verschoben: %%QuarantinePath%%

wird eine Textdatei mit dieser Nachricht hinterlassen:

Auto Quar 1.docx enthält vertrauliche Informationen, die Ihr organization mit der Dlp-Richtlinie (Data Loss Prevention, Verhinderung von Datenverlust) schützt. Sie wurde in den Quarantäneordner C:\Users\IsaiahLanger\Microsoft DLP\Quarantine\OneDrive\auto quar 1.docx verschoben.

Wählen Sie Speichern aus.

Konfigurieren einer Richtlinie zum Blockieren der OneDrive-Synchronisierung von Dateien mit der Vertraulichkeitsbezeichnung "Streng vertraulich"

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Melden Sie sich beim Microsoft Purview-Portal> anRichtlinien zur Verhinderung von> Datenverlust.

Wählen Sie Richtlinie erstellen aus.

Wählen Sie für dieses Szenario Benutzerdefiniert und dann Benutzerdefinierte Richtlinie aus. Wählen Sie Weiter aus.

Füllen Sie die Felder Name und Beschreibung aus, und wählen Sie Weiter aus.

Wählen Sie unter Admin Einheitendie Option Vollständiges Verzeichnis aus.

Setzen Sie das Feld Status für alle Orte außer Geräte auf "Aus". Wenn Sie dies über ein bestimmtes Endbenutzerkonto testen möchten, stellen Sie sicher, dass Sie es im Bereich auswählen. Wählen Sie Weiter aus.

Übernehmen Sie die Standardauswahl Erweiterte DLP-Regeln erstellen oder anpassen, und wählen Sie Weiter aus.

Erstellen Sie eine Regel mit folgenden Werten:

- Name>Szenario 4: AutomatischesQuarantin.

- Wählen Sie unter Bedingungen die Option Bedingung hinzufügen und dann Inhalt enthält aus.

- Geben Sie einen Gruppennamen ein, z. B. Streng vertrauliche Vertraulichkeitsbezeichnungen , und wählen Sie dann Hinzufügen aus.

- Wählen Sie Vertraulichkeitsbezeichnungen und dann Streng vertraulich aus, und wählen Sie Hinzufügen aus.

- Wählen Sie unter Aktionen die Option Aktion hinzufügen aus.

- Wählen Sie Aktivitäten auf Geräten> überwachen oder einschränkenDateiaktivitäten für Apps in eingeschränkten App-Gruppen aus.

- Wählen Sie Eingeschränkte App-Gruppe hinzufügen und dann die Gruppe Cloudsynchronisierungs-Apps aus, die Sie zuvor erstellt haben.

- Wählen Sie Einschränkung auf alle Aktivitäten>anwenden Blockieren aus. Deaktivieren Sie für dieses Szenario alle anderen Aktivitäten.

- Schalten Sie unter Benutzerbenachrichtigungendie Option Benutzerbenachrichtigungen auf Ein und unter Endpunktgeräte die Option Benutzern eine Richtlinientippbenachrichtigung anzeigen aus, wenn eine Aktivität noch nicht aktiviert ist.

Wählen Sie Speichern und Weiter aus.

Wählen Sie Sofort aktivieren aus. Wählen Sie Weiter aus.

Überprüfen Sie Ihre Einstellungen, und wählen Sie dann Senden aus.

Hinweis

Rechnen Sie mit mindestens einer Stunde, bis die neue Richtlinie repliziert und auf den Windows 10-Zielcomputer angewendet wird.

Die neue DLP-Richtlinie wird in der Richtlinienliste angezeigt.

Testen von Autoquarantin auf dem Windows 10/11-Gerät

Melden Sie sich beim Windows 10/11-Computer mit dem Benutzerkonto an, das Sie in Schritt 5 Konfigurieren einer Richtlinie zum Blockieren der OneDrive-Synchronisierung von Dateien mit der Vertraulichkeitsbezeichnung Streng vertraulich angegeben haben.

Erstellen Sie einen Ordner, dessen Inhalt nicht mit OneDrive synchronisiert wird. Beispiel:

Quellordner "C:\auto-quarantine"

Öffnen Sie Microsoft Word, und erstellen Sie eine Datei im Autoquarantine-Quellordner. Wenden Sie die Vertraulichkeitsbezeichnung Streng vertraulich an. Lesen Sie Vertraulichkeitsbezeichnungen auf Ihre Dateien und E-Mails in Office anwenden.

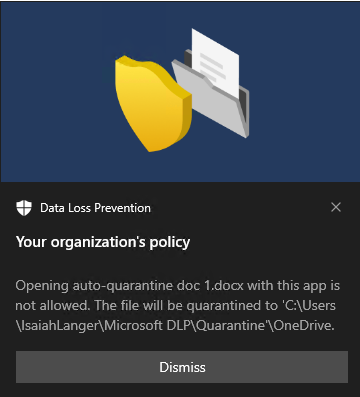

Kopieren Sie die erstellte Datei in Ihren OneDrive-Synchronisierungsordner. Ein Benutzerbenachrichtigungs-Popup sollte angezeigt werden, das Sie darüber informiert, dass die Aktion nicht zulässig ist und dass die Datei unter Quarantäne gesetzt wird. Für den Benutzernamen Isaiah Langer und ein Dokument mit dem Titel autoquarantine doc 1.docx wird die folgende Meldung angezeigt:

Der Text der Nachricht lautet:

Das Öffnen eines dokuments mit automatischer Quarantäne 1.docx mit dieser App ist nicht zulässig. Die Datei wird in C:\Users\IsaiahLanger\Microsoft DLP\OneDrive unter Quarantäne gesetzt.

Wählen Sie Schließen aus.

Öffnen Sie die Platzhalter-Textdatei aus. Dies heißt autoquarantänes Dokument 1.docx_date_time.txt.

Öffnen Sie den Quarantäneordner, und vergewissern Sie sich, dass sich die ursprüngliche Datei darin befindet.

Überprüfen Sie den Aktivitäten-Explorer auf Daten aus den überwachten Endpunkten. Legen Sie den Standortfilter für Geräte fest, fügen Sie die Richtlinie hinzu, und filtern Sie dann nach Dem Richtliniennamen, um die Auswirkungen dieser Richtlinie zu sehen. Informationen zur Verwendung des Aktivitäts-Explorers finden Sie unter Erste Schritte mit dem Aktivitäts-Explorer.

Überprüfen Sie den Aktivitäten-Explorer auf das Ereignis hin.

Szenario 5: Einschränken unbeabsichtigter Freigaben auf nicht zugelassene Cloud-Apps und -Dienste

Dieses Szenario gilt für einen uneingeschränkten Administrator, der eine vollständige Verzeichnisrichtlinie erstellt.

Mit Endpunkt-DLP und einem unterstützten Webbrowser können Sie die unbeabsichtigte Freigabe vertraulicher Elemente für nicht zulässige Cloud-Apps und -Dienste einschränken. Microsoft Edge versteht, wann ein Element durch eine Endpunkt-DLP-Richtlinie eingeschränkt wird, und erzwingt Zugriffsbeschränkungen.

Hinweis

Die folgenden Webbrowser werden unterstützt:

- Microsoft Edge

- Chrome (mit installierter Microsoft Purview-Erweiterung für Chrome)

- Firefox (mit installierter Microsoft Purview-Erweiterung für Firefox)

Wenn Sie Geräte als Speicherort in einer ordnungsgemäß konfigurierten DLP-Richtlinie auswählen und einen unterstützten Webbrowser verwenden, werden die nicht zugelassenen Browser, die Sie in diesen Einstellungen definiert haben, am Zugriff auf die vertraulichen Elemente gehindert, die Ihren DLP-Richtliniensteuerelementen entsprechen. Stattdessen werden Benutzer zur Verwendung von Microsoft Edge umgeleitet, das aufgrund seines Verständnisses der von DLP auferlegten Einschränkungen Aktivitäten blockieren oder einschränken kann, wenn die Bedingungen in der DLP-Richtlinie erfüllt sind.

Um diese Einschränkung verwenden zu können, müssen Sie drei wichtige Elemente konfigurieren:

Angabe der Speicherorte – Dienste, Domänen und IP-Adressen –, aus denen keine vertraulichen Elemente freigegeben werden sollen.

Hinzufügen der Browser, die nicht berechtigt sind, auf bestimmte vertrauliche Elemente zuzugreifen, wenn eine DLP-Richtlinienübereinstimmung gegeben ist.

Konfigurieren von DLP-Richtlinien, um die Arten von vertraulichen Elementen zu definieren, für die Uploads auf diese Orte beschränkt werden sollen, indem Sie Zu Clouddiensten hochladen und Zugriff durch nicht zulässige Browser aktivieren.

Sie können weitere neue Dienste, Apps und Richtlinien hinzufügen, um Ihre Beschränkungen zur Erfüllung Ihrer geschäftlichen Anforderungen und zum Schutz vertraulicher Daten auszudehnen und restriktiver zu machen.

Diese Konfiguration trägt dazu bei, dass Ihre Daten sicher bleiben und gleichzeitig unnötige Einschränkungen vermieden werden, die Benutzer daran hindern oder einschränken, auf nicht sensible Elemente zuzugreifen und diese freizugeben.

Sie können diese vertraulichen Elemente auch über vertrauliche Dienstdomänen in Cloud-Apps und -Dienste überwachen, mit Außerkraftsetzung blockieren oder blockieren.

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Melden Sie sich beim Microsoft Purview-Portal> An. Einstellungen zur Verhinderung von> DatenverlustEinstellungen (Zahnradsymbol in der oberen linken Ecke) > DLP-Einstellungen für Endpunkt zur Verhinderung von> DatenverlustDlp-Einstellungen>Browser- und Domäneneinschränkungen für vertrauliche Daten>Vertrauliche Dienstdomänengruppen.

Wählen Sie Create sensitive service domain group (Erstellen einer vertraulichen Dienstdomänengruppe) aus.

Benennen Sie die Gruppe.

Geben Sie die Domäne des vertraulichen Diensts für die Gruppe ein. Sie können einer Gruppe mehrere Websites hinzufügen und Platzhalter verwenden, um Unterdomänen abzudecken. Beispiel

www.contoso.com: nur für die Website der obersten Ebene oder: *.contoso.com für corp.contoso.com, hr.contoso.com, fin.contoso.com.Wählen Sie den gewünschten Übereinstimmungstyp aus. Sie können aus URL, IP-Adresseund IP-Adressbereichauswählen.

Klicken Sie auf Speichern.

Wählen Sie im linken NavigationsbereichRichtlinienzur Verhinderung von> Datenverlust aus.

Erstellen Sie eine Richtlinie, die nur auf den Standort Geräte angewendet wird, und legen Sie sie fest. Weitere Informationen zum Erstellen einer Richtlinie finden Sie unter Erstellen und Bereitstellen von Richtlinien zur Verhinderung von Datenverlust. Achten Sie darauf, dass Sie die Admin Einheiten auf Vollständiges Verzeichnis festlegen.

Wählen Sie auf der Seite Richtlinieneinstellungen definieren die Option Erweiterte DLP-Regeln erstellen oder anpassen aus, und wählen Sie Weiter aus.

Erstellen Sie wie folgt eine Regel:

- Wählen Sie unter Bedingungendie Option + Bedingung hinzufügen und dann im Dropdownmenü Inhalt enthält aus.

- Geben Sie der Gruppe einen Namen.

- Wählen Sie Hinzufügen und dann Typen vertraulicher Informationen aus.

- Wählen Sie im Flyoutbereich den Typ Vertraulicher Informationen aus, und wählen Sie dann Hinzufügen aus.

- Fügen Sie die Aktion Überwachen oder Einschränken von Aktivitäten auf Geräten hinzu.

- Wählen Sie unter Dienstdomänen- und Browseraktivitäten die Option In eine eingeschränkte Clouddienstdomäne oder zugriff über einen nicht zugelassenen Browser hochladen aus, und legen Sie die Aktion auf Nur überwachen fest.

- Wählen Sie + Andere Einschränkungen für vertrauliche Dienstdomänen auswählen und dann Gruppe hinzufügen aus.

- Wählen Sie im Flyout Vertrauliche Dienstdomänengruppen auswählen die gewünschten Domänengruppen für vertrauliche Dienste aus, wählen Sie Hinzufügen und dann Speichern aus.

- Wählen Sie unter Dateiaktivitäten für alle Apps die Benutzeraktivitäten aus, die Sie überwachen oder einschränken möchten, sowie die Aktionen, die DLP als Reaktion auf diese Aktivitäten ausführen soll.

- Schließen Sie die Erstellung der Regel ab, und wählen Sie Speichern und dann Weiter aus.

- Wählen Sie auf der Bestätigungsseite Fertig aus.

- Wählen Sie auf der Seite Richtlinienmodus die Option Sofort aktivieren aus. Wählen Sie Weiter und dann Absenden aus.

Szenario 6: Überwachen oder Einschränken von Benutzeraktivitäten in sensiblen Dienstdomänen

Dieses Szenario gilt für einen uneingeschränkten Administrator, der eine vollständige Verzeichnisrichtlinie erstellt.

Verwenden Sie dieses Szenario, wenn Sie die folgenden Benutzeraktivitäten auf einer Website überwachen oder blockieren möchten.

- Drucken von einer Website

- Kopieren von Daten von einer Website

- Speichern einer Website als lokale Dateien

Hinweis

Die folgenden Webbrowser werden unterstützt:

- Microsoft Edge

- Chrome (mit installierter Microsoft Purview-Erweiterung für Chrome)

- Firefox (mit installierter Microsoft Purview-Erweiterung für Firefox)

Konfigurieren vertraulicher Dienstdomänen

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Melden Sie sich beim Microsoft Purview-Portal> An. Einstellungen zur Verhinderung von> DatenverlustEinstellungen (Zahnradsymbol in der oberen linken Ecke) > Einstellungen für Endpunktzur>Verhinderung von> DatenverlustBrowser- und Domäneneinschränkungen für vertrauliche Daten>Dienstdomänen.

Legen Sie Dienstdomänen auf Blockieren fest.

Um zu steuern, ob vertrauliche Dateien in bestimmte Domänen hochgeladen werden können, wählen Sie Clouddienstdomäne hinzufügen aus.

Geben Sie die Domäne ein, die Sie überwachen oder blockieren möchten, und wählen Sie die + Schaltfläche aus. Wiederholen Sie dies für alle zusätzlichen Domänen. Wählen Sie Speichern aus.

Wählen Sie unter Domänengruppen für sensible Dienste die Option Sensible Dienstdomänengruppe erstellen aus.

Geben Sie der Gruppe einen Namen, wählen Sie den gewünschten Übereinstimmungstyp aus (Sie können unter URL, IP-Adresse, IP-Adressbereich auswählen), und geben Sie die URL, DIE IP-Adresse oder den IP-Adressbereich ein, die überwacht oder blockiert werden soll. Beim Abgleichen einer URL können Sie einer Gruppe mehrere Websites hinzufügen und Platzhalter verwenden, um Unterdomänen abzudecken. Beispielsweise

www.contoso.comnur für die Website der obersten Ebene oder *.contoso.com für corp.contoso.com, hr.contoso.com fin.contoso.com.Klicken Sie auf Speichern.

Wählen Sie im linken NavigationsbereichRichtlinienzur Verhinderung von> Datenverlust aus.

Erstellen Sie eine Richtlinie, die nur auf den Standort Geräte angewendet wird, und legen Sie sie fest. Weitere Informationen zum Erstellen einer Richtlinie finden Sie unter Erstellen und Bereitstellen von Richtlinien zur Verhinderung von Datenverlust . Achten Sie darauf, dass Sie die Admin Einheiten auf Vollständiges Verzeichnis festlegen.

Erstellen Sie eine Regel, die die Bedingung verwendet, unter der der Benutzer von Edge auf eine sensible Website zugegriffen hat, und die Aktion Aktivitäten überwachen oder einschränken, wenn Benutzer auf vertrauliche Websites im Microsoft Edge-Browser auf Windows-Geräten zugreifen.

Wählen Sie in der Aktion unter Sensible Websiteeinschränkungen die Option Sensible Websitegruppen hinzufügen oder entfernen aus.

Erstellen Sie die gewünschten vertraulichen Websitegruppen , und/oder wählen Sie sie aus. Jede Website unter den hier ausgewählten Gruppen wird an Microsoft Edge weitergeleitet, wenn sie in Chrome oder Firefox geöffnet wird (solange die Microsoft Purview-Erweiterung installiert ist).

Klicken Sie auf Hinzufügen.

Wählen Sie die Benutzeraktivitäten aus, die Sie überwachen oder einschränken möchten, sowie die Aktionen, die Microsoft Purview als Reaktion auf diese Aktivitäten ausführen soll.

Schließen Sie die Konfiguration der Regel und Richtlinie ab, und wählen Sie Übermitteln und dann Fertig aus.

Szenario 7: Einschränken des Einfügens vertraulicher Inhalte in einen Browser

Dieses Szenario dient dazu, benutzer daran zu hindern, vertrauliche Inhalte in ein Browserwebformular oder -feld in Browsern wie Microsoft Edge, Google Chrome (mit der Microsoft Purview-Erweiterung) und Mozilla Firefox (mit der Microsoft Purview-Erweiterung) einzufügen.

Wichtig

Wenn Sie die Beweissammlung für Dateiaktivitäten auf Geräten konfiguriert haben und Ihre Antischadsoftware-Clientversion auf dem Gerät älter als 4.18.23110 ist, werden beim Implementieren dieses Szenarios das Einfügen vertraulicher Inhalte in einen Browser einschränken zufällige Zeichen angezeigt, wenn Sie versuchen, die Quelldatei in warnungsdetails anzuzeigen. Um den tatsächlichen Quelldateitext anzuzeigen, sollten Sie die Datei herunterladen.

Erstellen Ihrer DLP-Richtlinie

Sie können verschiedene Erzwingungsebenen einrichten, wenn es darum geht, das Einfügen von Daten in einen Browser zu blockieren. Erstellen Sie dazu verschiedene URL-Gruppen. Für instance können Sie eine Richtlinie erstellen, die Benutzer davor warnt, US-Sozialversicherungsnummern (U.S. Social Security Numbers, SSN) auf einer beliebigen Website zu veröffentlichen und eine Überwachungsaktion für Websites in Gruppe A auszulösen. Sie können eine weitere Richtlinie erstellen, die die Einfügeaktion für alle Websites in Gruppe B vollständig blockiert , ohne eine Warnung zu geben.

Erstellen einer URL-Gruppe

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Melden Sie sich beim Microsoft Purview-Portal> Einstellungenfür die Verhinderung von> Datenverlust(Zahnradsymbol in der linken oberen Ecke) >Einstellungen für Endpunkt zur Verhinderung von> Datenverlust an, und scrollen Sie nach unten zu Browser- und Domäneneinschränkungen für vertrauliche Daten. Erweitern Sie den Abschnitt.

Scrollen Sie nach unten zu Sensible Dienstdomänengruppen.

Wählen Sie Create sensitive service domain group (Vertrauliche Dienstdomänengruppe erstellen) aus.

- Geben Sie einen Gruppennamen ein.

- Geben Sie im Feld Domäne des vertraulichen Diensts die URL für die erste Website ein, die Sie überwachen möchten, und wählen Sie dann Website hinzufügen aus.

- Setzen Sie das Hinzufügen von URLs für die restlichen Websites fort, die Sie in dieser Gruppe überwachen möchten.

- Wenn Sie mit dem Hinzufügen aller URLs zu Ihrer Gruppe fertig sind, wählen Sie Speichern aus.

Erstellen Sie so viele separate Gruppen von URLs, wie Sie benötigen.

Einschränken des Einfügens von Inhalten in einen Browser

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Melden Sie sich beim Microsoft Purview-Portal> anRichtlinien zur Verhinderung von> Datenverlust.

Erstellen Sie eine DLP-Richtlinie, die auf Geräte ausgerichtet ist. Informationen zum Erstellen einer DLP-Richtlinie finden Sie unter Erstellen und Bereitstellen von Richtlinien zur Verhinderung von Datenverlust.

Wählen Sie auf der Seite Richtlinieneinstellungen definieren im Workflow zur Erstellung von DLP-Richtlinien die Option Erweiterte DLP-Regeln erstellen oder anpassen aus, und wählen Sie dann Weiter aus.

Wählen Sie auf der Seite Erweiterte DLP-Regeln anpassen die Option Regel erstellen aus.

Geben Sie einen Namen und eine Beschreibung für die Regel ein.

Erweitern Sie Bedingungen, wählen Sie Bedingung hinzufügen aus, und wählen Sie dann die Typen vertraulicher Informationen aus.

Scrollen Sie unter Inhaltsinhalte nach unten, und wählen Sie den neuen Vertraulichen Informationstyp aus, den Sie zuvor ausgewählt oder erstellt haben.

Scrollen Sie nach unten zum Abschnitt Aktionen , und wählen Sie Aktion hinzufügen aus.

Wählen Sie Überwachen oder Einschränken von Aktivitäten auf Geräten aus.

Wählen Sie im Abschnitt Aktionen unter Dienstdomänen- und Browseraktivitäten die Option In unterstützte Browser einfügen aus.

Legen Sie die Einschränkung auf Überwachen, Blockieren mit Außerkraftsetzung oder Blockieren fest, und wählen Sie dann Hinzufügen aus.

Wählen Sie Speichern aus.

Klicken Sie auf Weiter.

Wählen Sie aus, ob Sie Ihre Richtlinie testen, sofort aktivieren oder deaktivieren möchten, und wählen Sie dann Weiter aus.

Wählen Sie Übermitteln aus.

Wichtig

Es kann eine kurze Zeitverzögerung zwischen dem Versuch des Benutzers, Text in eine Webseite einzufügen, und dem Zeitpunkt, an dem das System die Klassifizierung beendet und antwortet, liegen. Wenn diese Klassifizierungslatenz auftritt, werden möglicherweise sowohl Richtlinienauswertungs- als auch Check-Complete-Benachrichtigungen im Edge- oder Richtlinienauswertungs-Popup in Chrome und Firefox angezeigt. Hier sind einige Tipps zum Minimieren der Anzahl von Benachrichtigungen:

- Benachrichtigungen werden ausgelöst, wenn die Richtlinie für die Zielwebsite für den betreffenden Benutzer auf Blockieren oder Blockieren mit Außerkraftsetzung im Browser konfiguriert ist. Sie können das Festlegen der Gesamtaktion auf Überwachen konfigurieren und dann die Zielwebsites mit den Ausnahmen als Blockieren auflisten. Alternativ können Sie die Gesamtaktion auf Blockieren festlegen und dann sichere Websites mit den Ausnahmen als Audit auflisten.

- Verwenden Sie die neueste Antimalware-Clientversion.

- Verwenden Sie die neueste Edge-Browserversion, insbesondere Edge 120.

- Installieren Sie diese Windows-KBs.

Szenario 8: Autorisierungsgruppen

Dieses Szenario gilt für einen uneingeschränkten Administrator, der eine vollständige Verzeichnisrichtlinie erstellt.

Bei diesen Szenarien ist es erforderlich, dass Sie bereits über Geräte verfügen, die in den Aktivitäten-Explorer eingebunden sind und für die Berichte erstellt werden. Wenn Sie noch keine Geräte eingebunden haben, lesen Sie Endpunkt-DLP – Erste Schritte.

Autorisierungsgruppen werden hauptsächlich als Positivlisten verwendet. Sie haben der Gruppe Richtlinienaktionen zugewiesen, die sich von den globalen Richtlinienaktionen unterscheiden. In diesem Szenario wird das Definieren einer Druckergruppe und das anschließende Konfigurieren einer Richtlinie mit Blockaktionen für alle Druckaktivitäten mit Ausnahme der Drucker in der Gruppe beschrieben. Diese Verfahren sind für Gerätegruppen mit entfernbarem Speicher und Netzwerkfreigabegruppen im Wesentlichen identisch.

In diesem Szenario definieren wir eine Gruppe von Druckern, die die Rechtsabteilung zum Drucken von Verträgen verwendet. Das Drucken von Verträgen auf anderen Druckern ist blockiert.

Erstellen und Verwenden von Druckergruppen

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Melden Sie sich beim Microsoft Purview-Portal> An. Einstellungen für dieVerhinderung von> DatenverlustEinstellungen (Zahnrad in der oberen linken Ecke) > Einstellungen fürEndpunkteinstellungen> für Datenverlustverhinderung>Druckergruppen.

Wählen Sie Druckergruppe erstellen aus, und geben Sie einen Namen gruppieren ein. In diesem Szenario verwenden

Legal printerswir .Wählen Sie Drucker hinzufügen aus, und geben Sie einen Namen an. Sie können Drucker wie folgt definieren:

- Anzeigename des Druckers

- USB-Produkt-ID

- USB-Anbieter-ID

- IP-Bereich

- In Datei drucken

- Auf einem Drucker bereitgestelltes universelles Drucken

- Unternehmensdrucker

- Drucken auf lokaler Ebene

Wählen Sie Schließen aus.

Konfigurieren von Richtliniendruckaktionen

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Melden Sie sich beim Microsoft Purview-Portal an.

Navigieren Sie zuRichtlinienzur Verhinderung von> Datenverlust.

Wählen Sie Richtlinie erstellen aus, und wählen Sie in den Kategorien die Option Benutzerdefiniert und dann die Vorlage Benutzerdefinierte Richtlinie aus Den Vorschriften aus.

Geben Sie ihrer neuen Richtlinie einen Namen und eine Beschreibung.

Übernehmen Sie das Standardverzeichnis Full unter Admin Units.

Legen Sie den Standort nur auf den Standort Geräte fest.

Erstellen Sie eine Regel mit den folgenden Werten:

- Bedingung hinzufügen:Inhalt enthält = trainierbare Klassifizierer, Legal Affairs

- Aktionen = Überwachen oder Einschränken von Aktivitäten auf Geräten

- Wählen Sie dann Dateiaktivitäten für alle Apps aus.

- Wählen Sie Einschränkungen auf bestimmte Aktivitäten anwenden aus.

- Auswählen desDruckblocks =

Wählen Sie Andere Druckeinschränkungen auswählen aus.

Wählen Sie unter Druckergruppeneinschränkungendie Option Gruppe hinzufügen und dann legale Drucker aus.

Aktion = zulassen festlegen.

Tipp

Die Aktion Zulassen zeichnet das Ereignis und das Überwachungsereignis im Überwachungsprotokoll auf, generiert jedoch keine Warnung oder Benachrichtigung.

Wählen Sie Speichern und dann Weiter aus.

Übernehmen Sie den Standardwert Richtlinie im Simulationsmodus ausführen , und wählen Sie Richtlinientipps im Simulaiton-Modus anzeigen aus. Wählen Sie Weiter aus.

Überprüfen Sie Ihre Einstellungen, und wählen Sie dann Senden aus.

Die neue DLP-Richtlinie wird in der Richtlinienliste angezeigt.

Szenario 9: Netzwerkausnahmen

Dieses Szenario gilt für einen uneingeschränkten Administrator, der eine vollständige Verzeichnisrichtlinie erstellt.

Diese Szenarien erfordern, dass Sie bereits Über das Onboarding von Geräten verfügen und Berichte im Aktivitäts-Explorer erstellen. Wenn Sie noch keine Geräte eingebunden haben, lesen Sie Endpunkt-DLP – Erste Schritte.

In diesem Szenario definieren wir eine Liste von VPNs, die Hybrid Worker für den Zugriff auf organization Ressourcen verwenden.

Erstellen und Verwenden einer Netzwerk-Ausnahme

Netzwerkausnahmen ermöglichen es Ihnen, die Aktionen Zulassen, Nur überwachen, Blockieren mit Außerkraftsetzung und Blockieren für die Dateiaktivitäten basierend auf dem Netzwerk zu konfigurieren, über das Benutzer auf die Datei zugreifen. Sie können aus der von Ihnen definierten VPN-Einstellungsliste auswählen und die Option Unternehmensnetzwerk verwenden. Die Aktionen können einzeln oder gemeinsam auf diese Benutzeraktivitäten angewendet werden:

- In Zwischenablage kopieren

- Kopieren auf ein USB-Wechselmedium

- Auf eine Netzwerkfreigabe kopieren

- Kopieren oder Verschieben mit einer nicht zulässigen Bluetooth-App

- Kopieren oder Verschieben mithilfe von RDP

Abrufen der Serveradresse oder Netzwerkadresse

Öffnen Sie auf einem von DLP überwachten Windows-Gerät ein Windows PowerShell Fenster als Administrator.

Führen Sie dieses Cmdlet aus:

Get-VpnConnectionWenn Sie dieses Cmdlet ausführen, werden mehrere Felder und Werte zurückgegeben.

Suchen Sie das Feld ServerAddress , und notieren Sie diesen Wert. Sie verwenden diese Option, wenn Sie einen VPN-Eintrag in der VPN-Liste erstellen.

Suchen Sie das Feld Name , und notieren Sie diesen Wert. Das Feld Name wird dem Feld Netzwerkadresse zugeordnet, wenn Sie einen VPN-Eintrag in der VPN-Liste erstellen.

Bestimmen, ob das Gerät über ein Unternehmensnetzwerk verbunden ist

Öffnen Sie auf einem von DLP überwachten Windows-Gerät ein Windows PowerShell Fenster als Administrator.

Führen Sie dieses Cmdlet aus:

Get-NetConnectionProfileWenn das Feld NetworkCategoryden Wert DomainAuthenticated aufweist, ist das Gerät mit einem Unternehmensnetzwerk verbunden. Andernfalls erfolgt die Verbindung des Geräts nicht über ein Unternehmensnetzwerk.

Hinzufügen eines VPN

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Melden Sie sich beim Microsoft Purview-Portal an.

Öffnen Sie Einstellungen>Verhinderung von> DatenverlustEndpunkteinstellungen>VPN-Einstellungen.

Wählen Sie VPN-Adressen hinzufügen oder bearbeiten aus.

Geben Sie entweder die Serveradresse oder die Netzwerkadresse beim Ausführen von Get-VpnConnection an.

Klicken Sie auf Speichern.

Schließen Sie das Element.

Konfigurieren von Richtlinienaktionen

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Melden Sie sich beim Microsoft Purview-Portal an.

Öffnen SieRichtlinienzur Verhinderung von> Datenverlust.

Wählen Sie Richtlinie erstellen aus, und wählen Sie in den Kategorien die Option Benutzerdefiniert und dann die Vorlage Benutzerdefinierte Richtlinie aus Den Vorschriften aus.

Benennen Sie Ihre neue Richtlinie, und geben Sie eine Beschreibung an.

Wählen Sie unter Admin Einheitendie Option Vollständiges Verzeichnis aus.

Legen Sie den Standort nur auf Geräte fest.

Erstellen Sie eine Regel, in der Folgendes gilt:

- Inhalt enthält = Trainierbare Klassifizierer, Rechtliche Angelegenheiten

- Aktionen = Überwachen oder Einschränken von Aktivitäten auf Geräten

- Wählen Sie dann Dateiaktivitäten für alle Apps aus.

- Wählen Sie Einschränkungen auf bestimmte Aktivitäten anwenden aus.

- Wählen Sie die Aktionen aus, für die Sie Netzwerkausnahmen konfigurieren möchten.

Wählen Sie In Zwischenablage kopieren und die Aktion Nur überwachen aus.

Wählen Sie Andere Einschränkungen für das Kopieren in die Zwischenablage auswählen aus.

Wählen Sie VPN aus, und legen Sie die Aktion auf Blockieren mit Außerkraftsetzung fest.

Wichtig

Wenn Sie die Aktivitäten eines Benutzers steuern möchten, wenn er über ein VPN verbunden ist, müssen Sie das VPN auswählen und das VPN in der Konfiguration für Netzwerkausnahmen zur obersten Priorität machen. Andernfalls wird die für den Eintrag Unternehmensnetzwerk definierte Aktion erzwungen, wenn die Option Unternehmensnetzwerk ausgewählt ist.

Achtung

Die Option Auf alle Aktivitäten anwenden kopiert die hier definierten Netzwerkausnahmen und wendet sie auf alle anderen konfigurierten spezifischen Aktivitäten wie Drucken und Kopieren in eine Netzwerkfreigabe an. Dadurch werden die Netzwerkausnahmen für die anderen Aktivitäten überschrieben. Die zuletzt gespeicherte Konfiguration gewinnt.

Speichern.

Übernehmen Sie den Standardwert Richtlinie im Simulationsmodus ausführen , und wählen Sie Richtlinientipps im Simulationsmodus anzeigen aus. Wählen Sie Weiter aus.

Überprüfen Sie Ihre Einstellungen, und wählen Sie Senden und dann Fertig aus.

Die neue DLP-Richtlinie wird in der Richtlinienliste angezeigt.

Siehe auch

- Informationen zu Endpunkt-DLP

- Endpunkt-DLP – Erste Schritte

- Informationen zur Verhinderung von Datenverlust

- Erste Schritte mit dem Aktivitäten-Explorer

- Microsoft Defender für Endpunkt

- Onboarding von Windows 10- und Windows 11-Geräten in die Microsoft Purview-Übersicht

- Microsoft 365-Abonnement

- Microsoft Entra eingebunden

- Herunterladen des auf Chromium basierenden neuen Microsoft Edge

- Erstellen und Bereitstellen von Richtlinien zur Verhinderung von Datenverlust