Microsoft 365 vor lokalen Angriffen schützen

Viele Kunden verbinden ihre privaten Unternehmensnetzwerke mit Microsoft 365, um Vorteile für ihre Benutzer, Geräte und Anweisungen nutzbar zu machen. Bedrohungsakteure können diese privaten Netzwerke auf viele gut dokumentierte Weise kompromittieren. Microsoft 365 fungiert als eine Art Nervensystem für Organisationen, die in die Modernisierung ihrer Umgebung in die Cloud investiert haben. Es ist wichtig, Microsoft 365 vor einer lokalen Infrastrukturkompromittierung zu schützen.

In diesem Artikel erfahren Sie, wie Sie Ihre Systeme konfigurieren, um Ihre Microsoft 365-Cloudumgebung vor lokalen Kompromittierungen zu schützen:

- Microsoft Entra-Mandantenkonfigurationseinstellungen

- Hier erfahren Sie, wie Sie Microsoft Entra-Mandanten sicher mit lokalen Systemen verbinden können.

- Die Kompromisse, die erforderlich sind, um Ihre Systeme so zu betreiben, dass Ihre Cloudsysteme vor lokalen Kompromittierungen geschützt werden.

Microsoft empfiehlt dringend, die Anleitungen in diesem Artikel zu implementieren.

Bedrohungsquellen in lokalen Umgebungen

Ihre Microsoft 365 Cloud-Umgebung profitiert von einer umfassenden Überwachungs- und Sicherheitsinfrastruktur. Microsoft 365 nutzt maschinelles Lernen und menschliche Intelligenz, um den weltweiten Datenverkehr zu untersuchen. Auf diese Weise können Angriffe schnell erkannt werden, sodass Sie nahezu in Echtzeit Ihre Konfiguration anpassen können.

Hybridbereitstellungen können die lokale Infrastruktur mit Microsoft 365 verbinden. In solchen Bereitstellungen delegieren viele Organisationen die Vertrauensstellung in Bezug auf wichtige Entscheidungen zur Authentifizierung und zur Verwaltung des Verzeichnisobjektstatus an lokale Komponenten. Wenn Bedrohungsakteure die lokale Umgebung kompromittieren, werden diese Vertrauensbeziehungen zu Möglichkeiten für sie, auch Ihre Microsoft 365-Umgebung zu kompromittieren.

Die zwei primären Angriffsvektoren sind Verbundvertrauensbeziehungen und Kontosynchronisierung. Beide Vektoren können einem Angreifer Administratorzugriff auf Ihre Cloud ermöglichen.

- Verbundvertrauensbeziehungen, wie z. B. die SAML-Authentifizierung (Security Assertion Markup Language), werden für die Authentifizierung bei Microsoft 365 über Ihre lokale Identitätsinfrastruktur verwendet. Wenn ein SAML-Tokensignaturzertifikat kompromittiert ist, kann jeder Benutzer mit diesem Zertifikat die Identität eines beliebigen Benutzers in Ihrer Cloud annehmen. Zum Entschärfen dieses Vektors empfehlen wir Ihnen, Verbundvertrauensbeziehungen für die Authentifizierung bei Microsoft 365 nach Möglichkeit zu deaktivieren. Außerdem wird empfohlen, andere Anwendungen zu migrieren, die lokale Verbundinfrastruktur verwenden, um Microsoft Entra für die Authentifizierung zu verwenden.

- Verwenden Sie die Kontosynchronisierung , um Benutzer mit besonderen Berechtigungen, einschließlich ihrer Anmeldeinformationen, oder Gruppen mit Administratorrechten in Microsoft 365 zu ändern. Um diesen Vektor zu mindern, empfehlen wir, sicherzustellen, dass synchronisierte Objekte keine Rechte über einen Benutzer in Microsoft 365 hinaus enthalten. Sie können Berechtigungen entweder direkt oder über die Aufnahme in vertrauenswürdige Rollen oder Gruppen steuern. Stellen Sie sicher, dass diese Objekte keine direkte oder geschachtelte Zuweisung in vertrauenswürdigen Cloudrollen oder Gruppen aufweisen.

Microsoft 365 vor einer lokalen Kompromittierung schützen

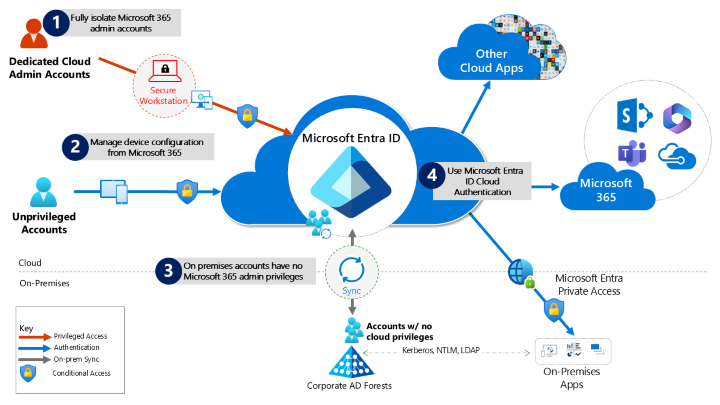

Um lokale Bedrohungen zu beheben, empfehlen wir Ihnen, die vier Prinzipien einzuhalten, die das folgende Diagramm veranschaulicht.

Isolieren Sie Ihre Microsoft 365-Administratorkonten vollständig. Auf sie sollte Folgendes zutreffen:

- Cloudeigene Konten.

- Authentifiziert mithilfe Phishing-resistenter Anmeldedaten

- Gesichert durch bedingten Zugriff von Microsoft Entra.

- Zugriff nur über in der Cloud verwaltete Arbeitsstationen mit privilegiertem Zugriff

Diese Administratorkonten sind Konten mit eingeschränktem Anwendungsbereich. In Microsoft 365 sollten keine lokalen Konten mit Administratorrechten vorhanden sein.

Weitere Informationen finden Sie unter Informationen zu Administratorrollen und Rollen für Microsoft 365 in Microsoft Entra ID.

Verwalten von Geräten aus Microsoft 365. Verwenden Sie den Beitritt zu Microsoft Entra und die cloudbasierte mobile Geräteverwaltung (Mobile Device Management, MDM), um Abhängigkeiten von Ihrer lokalen Infrastruktur für die Geräteverwaltung zu beseitigen. Diese Abhängigkeiten können Geräte- und Sicherheitskontrollen gefährden.

Stellen Sie sicher, dass kein lokales Konto über erhöhte Rechte für Microsoft 365 verfügt. Einige Konten greifen auf lokale Anwendungen zu, die NTLM, Lightweight Directory Access Protocol (LDAP) oder Kerberos-Authentifizierung erfordern. Diese Konten müssen sich in der lokalen Identitätsinfrastruktur der Organisation befinden. Stellen Sie sicher, dass Sie diese Konten nicht zusammen mit Dienstkonten in privilegierte Cloudrollen oder -gruppen einschließen. Stellen Sie sicher, dass sich Änderungen an diesen Konten nicht auf die Integrität Ihrer Cloudumgebung auswirken können. Privilegierte lokale Software darf privilegierte Konten oder Rollen von Microsoft 365 nicht beeinträchtigen können.

Verwenden Sie Microsoft Entra-Cloudauthentifizierung, um Abhängigkeiten von Ihren lokalen Anmeldeinformationen auszuschließen. Verwenden Sie immer phishingresistente Authentifizierungsmethoden, z. B. Windows Hello for Business, Plattform-Anmeldedaten für macOS, Passkeys (FIDO2), Microsoft Authenticator-Passkeys oder zertifikatbasierte Authentifizierung.

Spezifische Sicherheitsempfehlungen

In den folgenden Abschnitten finden Sie Anleitungen zur Implementierung der Prinzipien in diesem Artikel.

Isolieren privilegierter Identitäten

In Microsoft Entra ID sind Benutzer mit privilegierten Rollen, wie z.B. Administratoren, die Wurzel des Vertrauens für den Aufbau und die Verwaltung der restlichen Umgebung. Implementieren Sie die folgenden Verfahren, um die Auswirkungen einer Gefährdung zu minimieren.

- Verwenden Sie reine Cloudkonten für privilegierte Rollen in Microsoft Entra ID und Microsoft 365.

- Stellen Sie privilegierte Zugriffsgeräte für den privilegierten Zugriff zum Verwalten von Microsoft 365 und Microsoft Entra ID bereit. Weitere Informationen finden Sie unter Geräterollen und -profile.

- Stellen Sie Microsoft Entra Privileged Identity Management (PIM) für den Just-In-Time-Zugriff auf alle menschlichen Konten bereit, die über privilegierte Rollen verfügen. Zum Aktivieren von Rollen ist eine Phishing-beständige Authentifizierung erforderlich.

- Stellen Sie administrative Rollen so bereit, dass sie die geringsten benötigten Berechtigungen zum Ausführen der erforderlichen Aufgaben umfassen. Siehe Rollen mit den geringsten Berechtigungen nach Aufgabe in Microsoft Entra ID.

- Zum Aktivieren einer umfassenderen Umgebung zur Rollenzuweisung, die Delegierung und mehrere Rollen gleichzeitig umfasst, sollten Sie die Verwendung von Microsoft Entra-Sicherheitsgruppen oder Microsoft 365-Gruppen in Erwägung ziehen. Zusammengenommen werden diese als Cloudgruppen bezeichnet.

- Aktivieren sie die rollenbasierte Zugriffssteuerung. Weitere Informationen finden Sie unter Zuweisen von Microsoft Entra-Rollen. Verwenden Sie Verwaltungseinheiten in Microsoft Entra ID, um den Umfang der Rollen auf einen Teil der Organisation zu beschränken.

- Setzen Sie Notfallzugriffskonten anstelle von lokalen Kennworttresoren ein, um Anmeldedaten zu speichern. Siehe Verwalten von Konten für den Notfallzugriff in Microsoft Entra ID.

Weitere Informationen finden Sie unter Sichern des privilegierten Zugriffs und Methoden für sicheren Administratorenzugriff in Microsoft Entra ID.

Verwenden von Cloudauthentifizierung

Anmeldeinformationen stellen einen primären Angriffsvektor dar. Implementieren Sie die folgenden Verfahren, um die Sicherheit der Anmeldeinformationen zu steigern:

Stellen Sie die kennwortlose Authentifizierung bereit. Verringern Sie die Verwendung von Kennwörtern so weit wie möglich, indem Sie kennwortlose Anmeldeinformationen bereitstellen. Sie können diese Anmeldeinformationen nativ in der Cloud verwalten und überprüfen. Weitere Informationen finden Sie unter Erste Schritte mit der Phishing-resistenten Bereitstellung mit kennwortloser Authentifizierung in Microsoft Entra ID. Zur Auswahl stehen diese Authentifizierungsmethoden:

Stellen Sie die mehrstufige Authentifizierung bereit. Weitere Informationen finden Sie unter Planen einer Bereitstellung von Microsoft Entra-Multi-Faktor-Authentifizierung. Stellen Sie mehrere starke Anmeldeinformationen mithilfe von Microsoft Entra-Multi-Faktor-Authentifizierung bereit. Auf diese Weise sind für den Zugriff auf Cloudressourcen zusätzlich zu einem lokalen Kennwort auch von Microsoft Entra ID verwaltete Anmeldeinformationen erforderlich. Weitere Informationen finden Sie unter Erzielen von Resilienz durch Verwaltung von Anmeldeinformationen und Erzielen von Resilienz für Identitäts- und Zugriffsverwaltung mit Microsoft Entra ID.

Modernisieren Sie einmaliges Anmelden (Single Sign-On, SSO) auf Geräten. Nutzen Sie die modernen SSO-Funktionen (Single Sign On) von Windows 11, macOS-, Linux und mobilen Geräten.

Betrachtungen. Für die Kennwortverwaltung für Hybridkonten sind Hybridkomponenten erforderlich, wie etwa Agents für den Kennwortschutz und das Kennwortrückschreiben. Wenn Angreifer Ihre lokale Infrastruktur kompromittieren, können sie die Computer steuern, auf denen sich diese Agents befinden. Diese Sicherheitsanfälligkeit beeinträchtigt Ihre Cloudinfrastruktur nicht. Die Verwendung von Cloudkonten für privilegierte Rollen schützt diese Hybridkomponenten nicht vor lokalen Kompromittierungen.

Die standardmäßige Kennwortablaufrichtlinie in Microsoft Entra legt das Kontokennwort von synchronisierten lokalen Konten auf Niemals ablaufen fest. Sie können diese Einstellung mit lokalen Active Directory-Kennworteinstellungen mindern. Wenn Ihre Instanz von Active Directory kompromittiert wurde und die Synchronisierung deaktiviert ist, legen Sie die Option CloudPasswordPolicyForPasswordSyncedUsersEnabled fest, um Kennwortänderungen zu erzwingen oder von Kennwörtern auf Phishing-resistente Kennwortauthentifizierung umzustellen.

Bereitstellen des Benutzerzugriffs aus der Cloud

Die Bereitstellung bezieht sich auf die Erstellung von Benutzerkonten und Gruppen in Anwendungen oder bei Identitätsanbietern.

Die folgenden Bereitstellungsmethoden werden empfohlen:

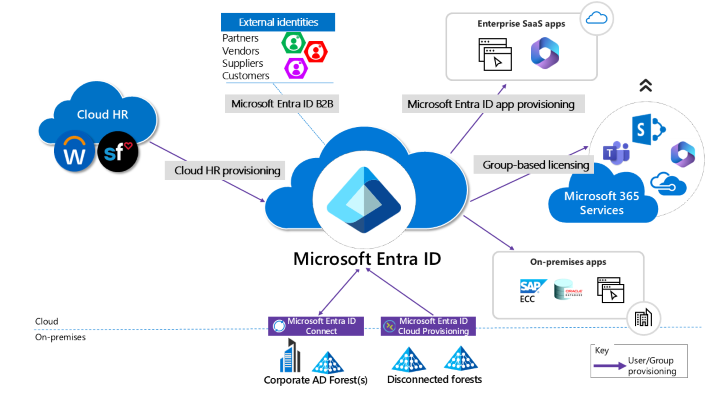

Bereitstellen von Cloud-HR-Apps in Microsoft Entra ID. Diese Bereitstellungsmethode ermöglicht das Isolieren einer lokalen Gefährdung, ohne dass Ihr Zyklus aus Einstellungen, Wechseln und Kündigungen aus Ihren HR-Cloud-Apps zu Microsoft Entra ID unterbrochen wird.

Cloudanwendungen. Setzen Sie nach Möglichkeit die App-Bereitstellung in Microsoft Entra ID anstelle von lokalen Bereitstellungslösungen ein. Diese Methode schützt einige Ihrer Software-as-a-Service-Apps (SaaS) vor böswilligen Angreiferprofilen in lokalen Sicherheitsverletzungen.

Externe Identitäten. Verwenden Sie Microsoft Entra External ID B2B Collaboration, um die Abhängigkeit von lokalen Konten für die externe Zusammenarbeit mit Partnern, Kunden und Lieferanten zu reduzieren. Bewerten Sie sorgfältig jeden direkten Verbund mit anderen Identitätsanbietern. Es empfiehlt sich, B2B-Gastkonten in folgender Weise einzuschränken:

- Schränken Sie den Gastzugriff auf die Navigation von Gruppen und anderen Eigenschaften im Verzeichnis ein. Verwenden Sie die Einstellungen für externe Zusammenarbeit, um die Fähigkeit von Gästen einzuschränken, Gruppen zu lesen, in denen sie kein Mitglied sind.

- Blockieren Sie den Zugriff auf das Azure-Portal. Seltene erforderliche Ausnahmen können jedoch festgelegt werden. Erstellen Sie eine Richtlinie für bedingten Zugriff , die alle Gäste und externen Benutzer umfasst. Implementieren Sie dann eine Richtlinie zum Blockieren des Zugriffs.

Getrennte Gesamtstrukturen. Verwenden Sie die Microsoft Entra-Cloudbereitstellung, um eine Verbindung mit nicht verbundenen Gesamtstrukturen herzustellen. Bei diesem Ansatz entfällt die Notwendigkeit, gesamtstrukturübergreifende Verbindungen oder Vertrauensstellungen einzurichten, die die Auswirkungen einer lokalen Sicherheitsverletzung ausweiten können. Weitere Informationen finden Sie unter Was ist Microsoft Entra Connect Cloud Sync.

Betrachtungen. Bei der Verwendung zum Bereitstellen von Hybridkonten stützt sich Microsoft Entra ID aus Cloudsystemen für die Personalverwaltung auf die lokale Synchronisation, um den Datenfluss von Active Directory zu Microsoft Entra ID durchzuführen. Wenn die Synchronisation unterbrochen wird, stehen keine neuen Mitarbeiterdatensätze in Microsoft Entra ID zur Verfügung.

Verwenden von Cloudgruppen für Zusammenarbeit und Zugriff

Cloudgruppen ermöglichen es Ihnen, Zusammenarbeit und Zugriff von Ihrer lokalen Infrastruktur zu entkoppeln.

- Zusammenarbeit. Verwenden Sie Microsoft 365-Gruppen und Microsoft Teams für die moderne Zusammenarbeit. Setzen Sie lokale Verteilerlisten außer Kraft, und führen Sie ein Upgrade von Verteilerlisten auf Microsoft 365-Gruppen in Outlook durch.

- Zugriff. Verwenden Sie Microsoft Entra-Sicherheitsgruppen oder Microsoft 365-Gruppen, um den Zugriff auf Anwendungen in Microsoft Entra ID zu autorisieren. Um den Zugriff auf lokale Anwendungen zu steuern, ziehen Sie Bereitstellungsgruppen in Active Directory unter Verwendung der Microsoft Entra-Cloudsynchronisierung in Betracht.

- Lizenzierung: Verwenden Sie die gruppenbasierte Lizenzierung, um Microsoft-Dienste mithilfe von reinen Cloudgruppen bereitzustellen. Durch diese Methode wird die Steuerung der Gruppenmitgliedschaft von der lokalen Infrastruktur entkoppelt.

Betrachten Sie Besitzende von Gruppen, die für den Zugriff verwendet werden, als privilegierte Identitäten, um eine Übernahme der Mitgliedschaft bei einer lokalen Kompromittierung zu vermeiden. Übernahmen schließen die direkte Manipulation der lokalen Gruppenmitgliedschaft oder die Manipulation lokaler Attribute ein, die sich auf die dynamische Gruppenmitgliedschaft in Microsoft 365 auswirken kann.

Verwalten von Geräten aus der Cloud

Sichere Verwaltung von Geräten mit Microsoft Entra-Funktionen.

Stellen Sie in Microsoft Entra eingebundene Windows 11-Arbeitsstationen mithilfe von Richtlinien für die Verwaltung mobiler Geräte bereit. Aktivieren Sie Windows Autopilot, um eine vollständig automatisierte Bereitstellung zu ermöglichen. Weitere Informationen finden Sie unter Planen Ihrer Microsoft Entra-Join-Implementierung.

Verwenden Sie Windows 11-Arbeitsstationen mit den neuesten bereitgestellten Updates.

- Markieren Sie Computer mit Windows 10 und früheren Versionen als veraltet.

- Stellen Sie keine Computer mit Serverbetriebssystemen als Arbeitsstationen bereit.

Verwenden Sie Microsoft Intune als Autorität für alle Geräteverwaltungsworkloads, einschließlich Windows, macOS, iOS, Android und Linux.

Stellen Sie Geräte mit privilegiertem Zugriff bereit. Weitere Informationen finden Sie unter Geräterollen und -profile.

Workloads, Anwendungen und Ressourcen

Dieser Abschnitt enthält Empfehlungen zum Schutz vor lokalen Angriffen auf Workloads, Anwendungen und Ressourcen.

- Lokale Systeme für einmaliges Anmelden (Single-Sign-On, SSO) Markieren Sie jede lokale Verbundinfrastruktur und Webzugriffsverwaltungs-Infrastruktur als veraltet. Konfigurieren Sie Anwendungen für die Verwendung von Microsoft Entra ID. Lesen Sie bei Verwendung von AD FS für den Verbund die Informationen unter Grundlegendes zu den Phasen der Migration der Anwendungsauthentifizierung von AD FS zu Microsoft Entra ID.

- SaaS- und geschäftsbereichsspezifische Anwendungen, die moderne Authentifizierungsprotokolle unterstützen. Verwenden Sie einmaliges Anmelden in Microsoft Entra ID. Konfigurieren Sie Apps zur Verwendung von Microsoft Entra ID für die Authentifizierung, um das Risiko einer Kompromittierung vor Ort zu verringern.

- Ältere Anwendungen. Sie können Authentifizierung, Autorisierung und Remotezugriff auf Ältere Anwendungen aktivieren, die die moderne Authentifizierung nicht unterstützen, indem Sie Microsoft Entra Private Accessverwenden. Ermöglichen Sie als ersten Schritt den modernen Zugriff auf die internen Netzwerke mithilfe des Microsoft Entra Private Access-Schnellzugriffs. Dieser Schritt bietet eine schnelle und einfache Möglichkeit, Ihre VPN-einmalige Konfiguration mithilfe der sicheren Funktionen des Bedingten Zugriffs zu ersetzen. Konfigurieren Sie als Nächstes den Zugriff pro App auf eine beliebige TCP-basierte oder UDP-basierte Anwendung.

- Bedingter Zugriff. Definieren Sie Richtlinien für bedingten Zugriff für SaaS, LOB und Legacyanwendungen, um Sicherheitskontrollen wie Phishing-beständige MFA und Gerätekompatibilität zu erzwingen. Weitere Informationen finden Sie unter Planen einer Bereitstellung des bedingten Zugriffs für Microsoft Entra.

- Zugriffslebenszyklus. Steuern Sie den Zugriffslebenszyklus für Anwendungen und Ressourcen mithilfe von Microsoft Entra ID Governance, um das Prinzip der minimalen Berechtigung umzusetzen. Gewähren Sie Benutzern nur dann Zugriff auf Informationen und Ressourcen, wenn sie einen echten Bedarf haben, um ihre Aufgaben zu erfüllen. Integrieren Sie SaaS-, LoB- und Legacy-Anwendungen mit Microsoft Entra ID Governance. Bei der Microsoft Entra ID-Berechtigungsverwaltung werden Workflows für Zugriffsanforderungen, Zugriffszuweisungen, Überprüfungen und der Ablauf automatisiert.

- Anwendungs- und Workloadserver. Sie können Anwendungen oder Ressourcen, die Server benötigen, auf Azure-Infrastruktur als Dienst (IaaS) migrieren. Verwenden Sie Microsoft Entra Domain Services, um Vertrauensstellungen und Abhängigkeiten von lokalen Instanzen von Active Directory zu entkoppeln. Damit die Entkoppelung erfolgreich ist, dürfen virtuelle Netzwerke, die für Microsoft Entra Domain Services verwendet werden, nicht mit Unternehmensnetzwerken verbunden sein. Verwenden Sie die Anmeldeinformationsebene. Anwendungsserver gelten in der Regel als Ressourcen der Ebene 1. Weitere Informationen finden Sie unter Unternehmenszugriffsmodell.

Richtlinien für bedingten Zugriff

Verwenden Sie den bedingten Zugriff von Microsoft Entra, um Signale zu interpretieren und auf ihrer Grundlage Authentifizierungsentscheidungen zu treffen. Weitere Informationen finden Sie unter Bereitstellungsplan für bedingten Zugriff.

- Verwenden Sie bedingten Zugriff, um ältere Authentifizierungsprotokolle wo immer möglich zu blockieren. Deaktivieren Sie darüber hinaus Legacy-Authentifizierungsprotokolle auf Anwendungsebene mithilfe einer anwendungsspezifischen Konfiguration. Weitere Informationen finden Sie unter Blockieren der Legacyauthentifizierung und Ältere Authentifizierungsprotokolle. Hier finden Sie spezifische Details für Exchange Online- und SharePoint Online-.

- Implementieren Sie die empfohlenen Konfigurationen für den Identitäts- und Gerätezugriff. Weitere Informationen finden Sie unter Allgemeine Zero Trust-Identitäts- und -Gerätezugriffsrichtlinien.

- Wenn Sie eine Version von Microsoft Entra ID verwenden, die keinen bedingten Zugriff enthält, verwenden Sie Sicherheitsstandards in Microsoft Entra ID. Weitere Informationen zur Lizenzierung Microsoft Entra-Funktionen finden Sie im Microsoft Entra-Preisleitfaden.

Monitor

Nachdem Sie Ihre Umgebung konfiguriert haben, um Microsoft 365 vor lokalen Kompromittierungen zu schützen, überwachen Sie die Umgebung proaktiv. Weitere Informationen finden Sie unter Was ist Microsoft Entra-Überwachung?.

Überwachen Sie die folgenden wichtigen Szenarien, zusätzlich zu den Szenarien, die für Ihre Organisation spezifisch sind.

Verdächtige Aktivitäten. Überwachen Sie alle Microsoft Entra ID-Risikoereignisse auf verdächtige Aktivitäten. Weitere Informationen finden Sie unter Vorgehensweise: Untersuchen von Risiken. Microsoft Entra ID Protection ist nativ in Microsoft Defender for Identity integriert. Definieren Sie die benannten Standorte im Netzwerk, um die aufwändige Erkennung anhand von standortbasierten Signalen zu vermeiden. Weitere Informationen finden Sie unter Verwenden der Standortbedingung in einer Richtlinie für bedingten Zugriff.

UEBA-Warnungen (User and Entity Behavior Analytics, Verhaltensanalyse für Benutzer und Entitäten) Verwenden Sie UEBA, um Erkenntnisse aus der Anomalieerkennung zu gewinnen. Microsoft Defender for Cloud Apps bietet UEBA in der Cloud. Weitere Informationen finden Sie unter Untersuchen von Risikobenutzern. Sie können lokale UEBA aus Microsoft Defender for Identity integrieren. Microsoft Defender for Cloud Apps liest Signale aus Microsoft Entra ID Protection. Siehe Aktivieren von Entitätsverhaltensanalysen, um erweiterte Bedrohungenzu erkennen.

Aktivität bei Konten für den Notfallzugriff. Überwachen Sie jeden Zugriff, bei dem Konten für den Notfallzugriff verwendet werden. Siehe Verwalten von Konten für den Notfallzugriff in Microsoft Entra ID. Erstellen Sie Warnungen für Untersuchungen. Diese Überwachung muss die folgenden Aktionen umfassen:

- Anmeldungen

- Verwaltung von Anmeldeinformationen

- Alle Aktualisierungen von Gruppenmitgliedschaften

- Anwendungszuweisungen

Aktivität bei privilegierten Rollen. Konfigurieren und überprüfen Sie die von Microsoft Entra Privileged Identity Management (PIM) generierten Sicherheitswarnungen. Überwachen Sie die direkte Zuweisung von privilegierten Rollen außerhalb von PIM, indem Sie Warnungen generieren, wenn eine direkte Zuweisung an Benutzer erfolgt.

Mandantenweite Konfigurationen in Microsoft Entra. Für jede Änderung an mandantenweiten Konfigurationen sollten Warnungen im System generiert werden. Dazu gehören u. a. die folgenden Änderungen:

- Aktualisierte benutzerdefinierte Domänen

- Microsoft Entra B2B-Änderungen an Positivlisten und Sperrlisten

- Änderungen an den von Microsoft Entra B2B zugelassenen Identitätsanbietern, wie z. B. SAML-Identitätsanbieter über direkte Verbundanmeldungen oder Anmeldungen mithilfe von sozialen Netzwerken

- Änderungen an Richtlinien für bedingten Zugriff oder Risikorichtlinien

Anwendungs- und Dienstprinzipalobjekte in Azure Active Directory (Azure AD)

- Neue Anwendungen oder Dienstprinzipale, die möglicherweise Richtlinien für bedingten Zugriff erfordern

- Anmeldeinformationen, die Dienstprinzipalen hinzugefügt werden

- Anwendungszustimmungsaktivitäten

Benutzerdefinierte Rollen

- Aktualisierungen der benutzerdefinierten Rollendefinitionen

- Neu erstellte benutzerdefinierte Rollen

Ausführliche Anleitungen zu diesem Thema finden Sie im Leitfaden für Microsoft Entra-SecOps.

Protokollverwaltung

Definieren Sie eine Strategie für die Protokollspeicherung und -aufbewahrung, und entwerfen und implementieren Sie diese, um ein konsistentes Toolset bereitzustellen. Ziehen Sie beispielsweise SIEM-Systeme (Security Information & Event Management) wie Microsoft Sentinel, allgemeine Abfragen, Untersuchungs- und Forensik-Playbooks in Erwägung.

Microsoft Entra-Protokolle Erfassen Sie die generierten Protokolle und Signale durch konsistente Einhaltung der bewährten Methoden für Einstellungen wie Diagnose, Protokollaufbewahrung und SIEM-Erfassung.

Microsoft Entra ID bietet Azure Monitor-Integration für mehrere Identitätsprotokolle. Weitere Informationen finden Sie unter Microsoft Entra-Aktivitätsprotokolle in Azure Monitor und Überprüfen riskanter Benutzer mit Copilot.

Sicherheitsprotokolle des Betriebssystems in Hybridinfrastrukturen. Bei Verwendung einer Hybrididentitätsinfrastruktur sollten angesichts der Auswirkungen auf die Oberfläche alle Betriebssystemprotokolle archiviert und sorgfältig als System der Ebene 0 überwacht werden. Schließen Sie folgende Elemente ein:

- Private Netzwerkconnectors für Microsoft Entra Private Access und Microsoft Entra-Anwendungsproxy

- Kennwortrückschreib-Agenten.

- Kennwortschutzgateway-Computer

- Netzwerkrichtlinienserver (Network Policy Server, NPS) mit der RADIUS-Erweiterung für die Microsoft Entra-Multi-Faktor-Authentifizierung

- Microsoft Entra Connect.

- Sie müssen Microsoft Entra Connect Health bereitstellen, um die Identitätssynchronisierung zu überwachen.

Umfassende Anleitungen zu diesem Thema finden Sie unter Incident Response-Playbooks und Untersuchen von Risikobenutzenden mit Copilot.