Anleitung: Untersuchen eines Risikos

Microsoft Entra ID Protection stellt Organisationen Berichtsfunktionen zur Verfügung, mit denen sie Identitätsrisiken in ihrer Umgebung untersuchen können. Diese Berichte umfassen Risikobenutzer, Risikoanmeldungen, risikobehaftete Workloadidentitätenund Risikoerkennungen. Die Untersuchung von Ereignissen ist entscheidend, um alle Schwachpunkte in Ihrer Sicherheitsstrategie besser zu verstehen und zu identifizieren. Alle diese Berichte ermöglichen das Herunterladen von Ereignissen im CSV-Format oder die Integration in andere Sicherheitslösungen wie ein spezielles SIEM-Tool (Security Information and Event Management) zur weiteren Analyse. Unternehmen können auch die Vorteile der Microsoft Defender- und Microsoft Graph API-Integrationen nutzen, um Daten mit anderen Quellen zusammenzuführen.

Navigieren in den Berichten

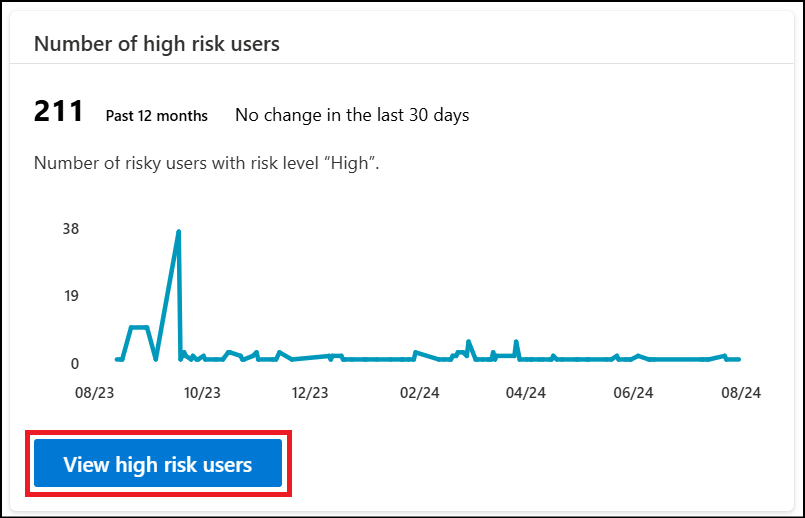

Die Risikoberichte befinden sich im Microsoft Entra Admin Center unter Schutz>Identitätsschutz. Sie können direkt zu den Berichten navigieren oder sich in der Dashboard-Ansicht eine Zusammenfassung wichtiger Erkenntnisse ansehen und von dort aus zu den entsprechenden Berichten navigieren.

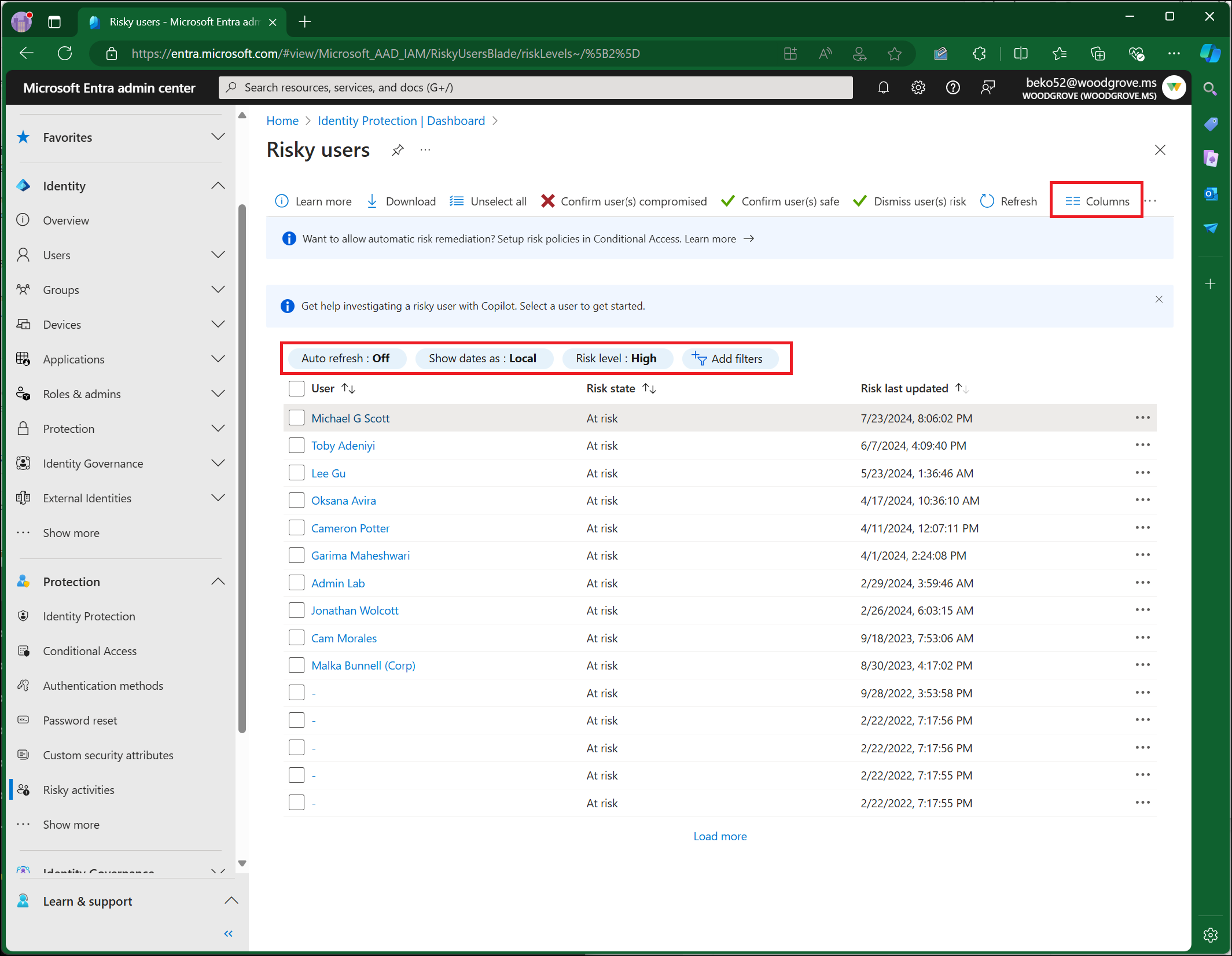

Jeder Bericht wird mit einer Liste aller Erkennungen für den Zeitraum gestartet, der oben im Bericht angezeigt wird. Administratoren können optional Spalten nach ihren Wünschen filtern und hinzufügen oder entfernen. Administratoren können die Daten im CSV- oder JSON-Format zur weiteren Verarbeitung herunterladen.

Wenn Administratoren einen oder mehrere Einträge auswählen, erscheinen am Anfang des Berichts Optionen zur Bestätigung oder Ablehnung der Risiken. Wenn Sie ein einzelnes Ereignis auswählen, öffnet sich ein Fenster mit weiteren Details, die bei der Untersuchung helfen.

Bericht „Riskante Benutzer“

Der Bericht „Risikobenutzer“ listet alle Benutzenden auf, deren Konten derzeit gefährdet sind oder als gefährdet eingestuft wurden. Risikobenutzer sollten untersucht und bereinigt werden, um nicht autorisierten Zugriff auf Ressourcen zu verhindern. Wir empfehlen, mit Benutzenden mit hohem Risiko zu beginnen, da die Wahrscheinlichkeit einer Kompromittierung hoch ist. Erfahren Sie mehr darüber, was die Ebenen bedeuten

Warum ist ein Benutzer risikobehaftet?

Ein Benutzer wird zu einem Risikobenutzer, wenn:

- Sie verfügen über eine oder mehrere Risikoanmeldungen.

- Sie haben ein oder mehrere Risiken in ihrem Konto entdeckt, wie z. B. durchgesickerte Anmeldedaten.

Wie untersucht man Risikobenutzer?

Um Risikobenutzer anzuzeigen und zu untersuchen, navigieren Sie zum Bericht „Risikobenutzer“ und verwenden Sie die Filter zur Verwaltung der Ergebnisse. Oben auf der Seite gibt es eine Option, um weitere Spalten wie Risikostufe, Status und Risikodetail hinzuzufügen.

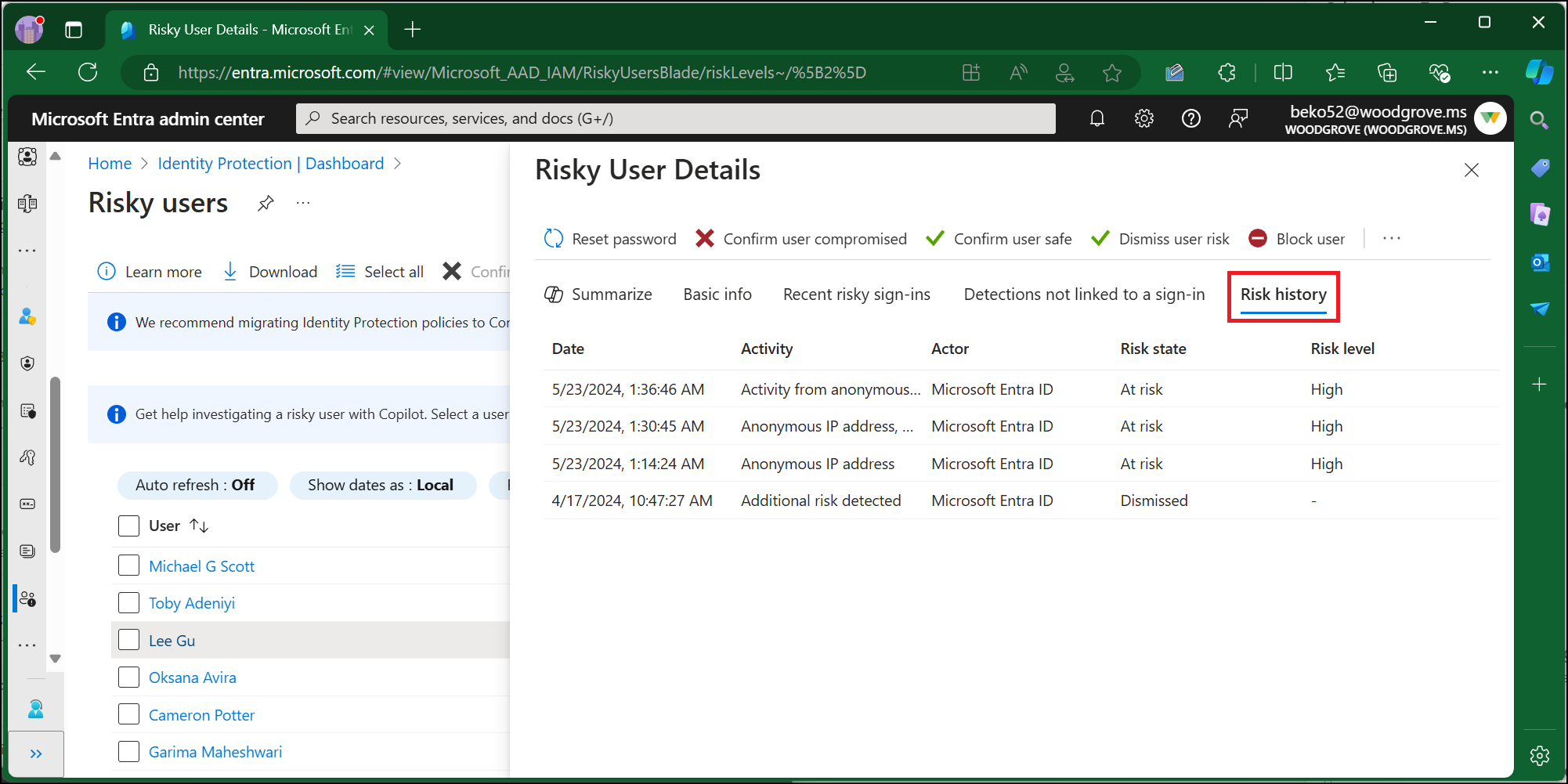

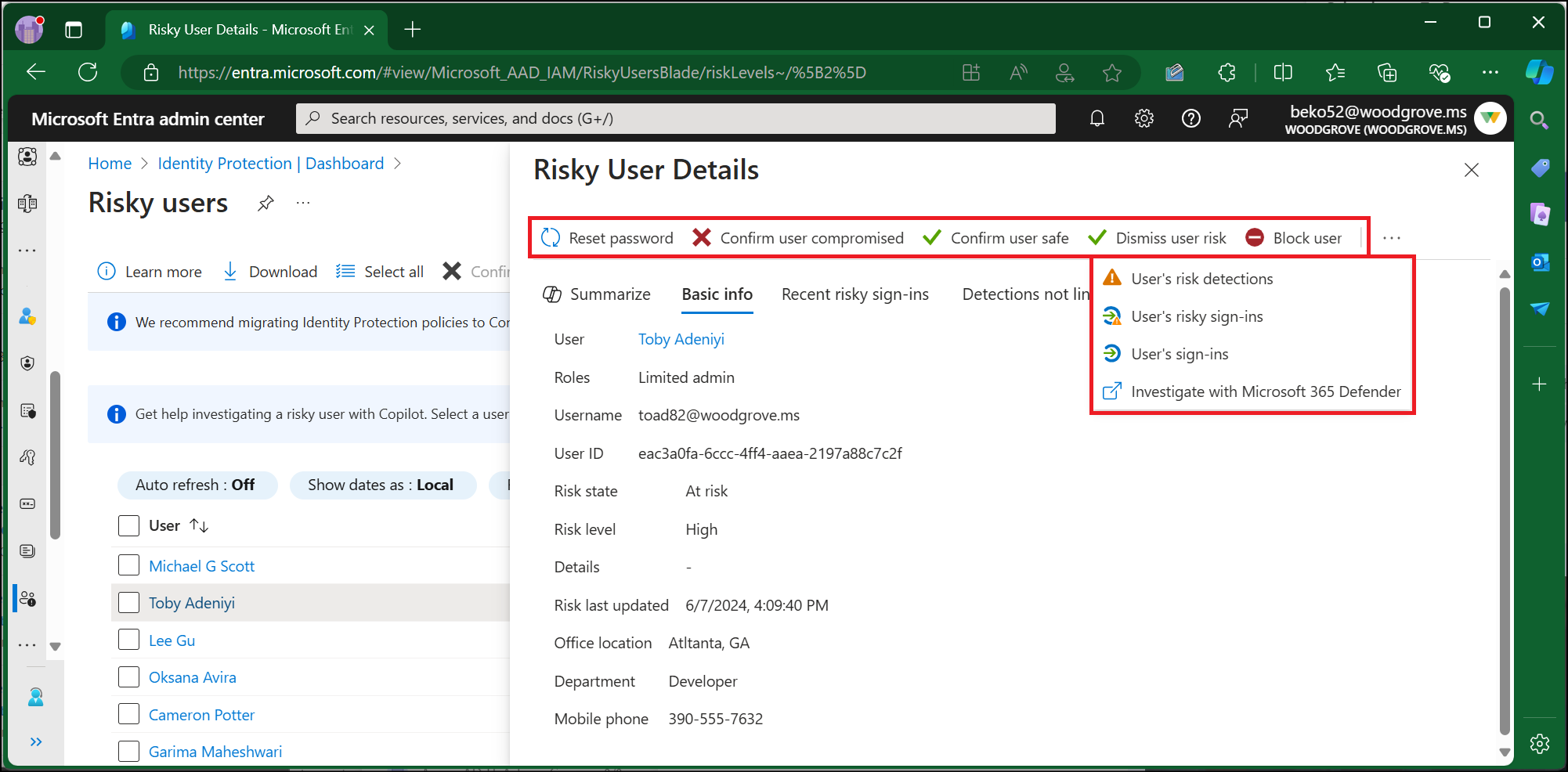

Wenn Administratoren einen einzelnen Benutzenden auswählen, wird der Detailbereich für Risikobenutzer angezeigt. Details zu Risikobenutzern stellen Informationen bereit wie: Benutzer-ID, Bürostandort, letzte Risikoanmeldung, Erkennungen, die nicht mit einem Zeichen verbunden sind, und Risikohistorie. Die Registerkarte "Risikoverlauf" zeigt auch alle Ereignisse an, die in den letzten 90 Tagen zu einer Änderung des Benutzerrisikos geführt haben. Diese Liste enthält Risikoerkennungen, die das Risiko des Benutzers erhöht haben. Es kann auch Abhilfemaßnahmen des Benutzenden oder des Administrators enthalten, die das Risiko des Benutzenden verringert haben, z. B. wenn ein Benutzender sein Passwort zurücksetzt oder ein Administrator das Risiko abweist.

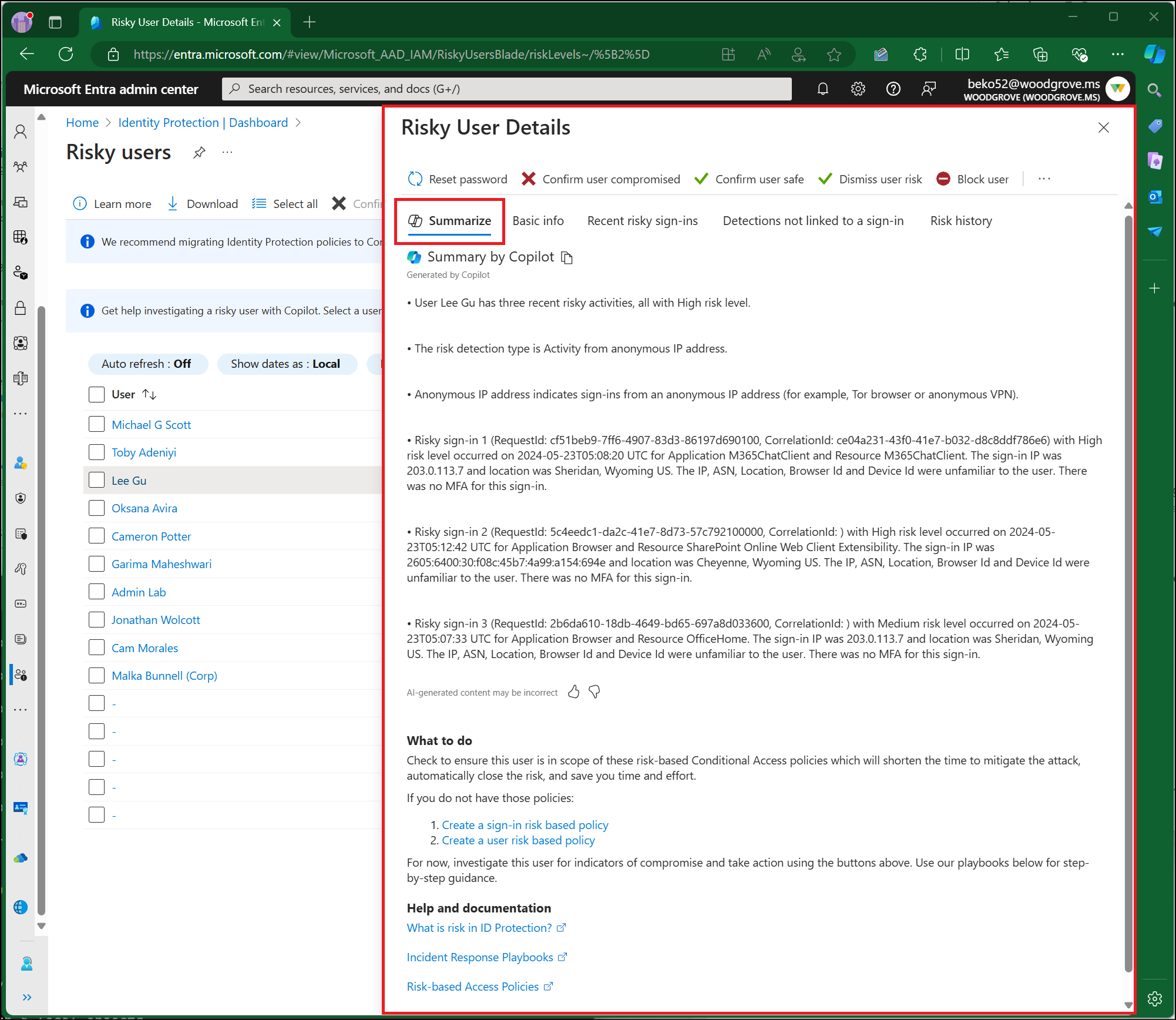

Wenn Sie über Copilot for Security verfügen, haben Sie Zugriff auf eine Zusammenfassung in natürlicher Sprache, die folgende Informationen enthält: warum die Ebene des Benutzerrisikos erhöht wurde, Hinweise zur Abschwächung und Reaktion sowie Links zu anderen hilfreichen Elementen oder Dokumenten.

Anhand der Informationen, die der Bericht über Risikobenutzer bereitstellt, können Administratoren diese einsehen:

- Benutzerrisiko, das behoben oder abgelehnt wurde oder momentan noch ein Risiko darstellt und untersucht werden muss

- Details zu Erkennungen

- Mit einem bestimmten Benutzer verbundene riskante Anmeldungen

- Risikoverlauf

Maßnahmen auf der Ebene des Benutzenden gelten für alle Erkennungen, die momentan mit diesem Benutzenden verbunden sind. Administratoren können Maßnahmen gegen Benutzende ergreifen und sich dafür entscheiden:

- Passwort zurücksetzen - Diese Aktion widerruft die momentane Sitzung des Benutzenden.

- Bestätigen Sie, dass der Benutzende angegriffen wurde - Diese Aktion wird bei einem echten Positivbefund durchgeführt. ID Protection legt das Benutzerrisiko auf "hoch" fest und fügt eine neue Erkennung hinzu: Admin bestätigt, dass der Benutzende kompromittiert wurde. Der Benutzende gilt als risikoreich, bis Abhilfemaßnahmen ergriffen werden.

- Benutzende als sicher bestätigen - Diese Aktion wird bei einem falsch positiven Ergebnis durchgeführt. Dadurch werden Risiken und Erkennungen für diesen Benutzenden entfernt und im Lernmodus platziert, um die Verwendungseigenschaften erneut zu erlernen. Sie können diese Option verwenden, um falsch positive Ergebnisse zu markieren.

- Benutzerrisiko schließen – Diese Aktion wird auf ein positives Benutzerrisiko angewendet. Dieses von uns entdeckte Benutzerrisiko ist real, aber nicht bösartig, wie bei einem bekannten Penetrationstest. Ähnliche Benutzende sollten auch in Zukunft einer Risikobewertung unterzogen werden.

- Benutzende sperren - Diese Aktion blockiert die Anmeldung eines Benutzenden, wenn der Angreifende Zugriff auf das Passwort oder die Möglichkeit hat, MFA durchzuführen.

- Untersuchung mit Microsoft 365 Defender - Diese Aktion führt Administrierende zum Microsoft Defender-Portal, damit ein Administrierender weitere Untersuchungen durchführen kann.

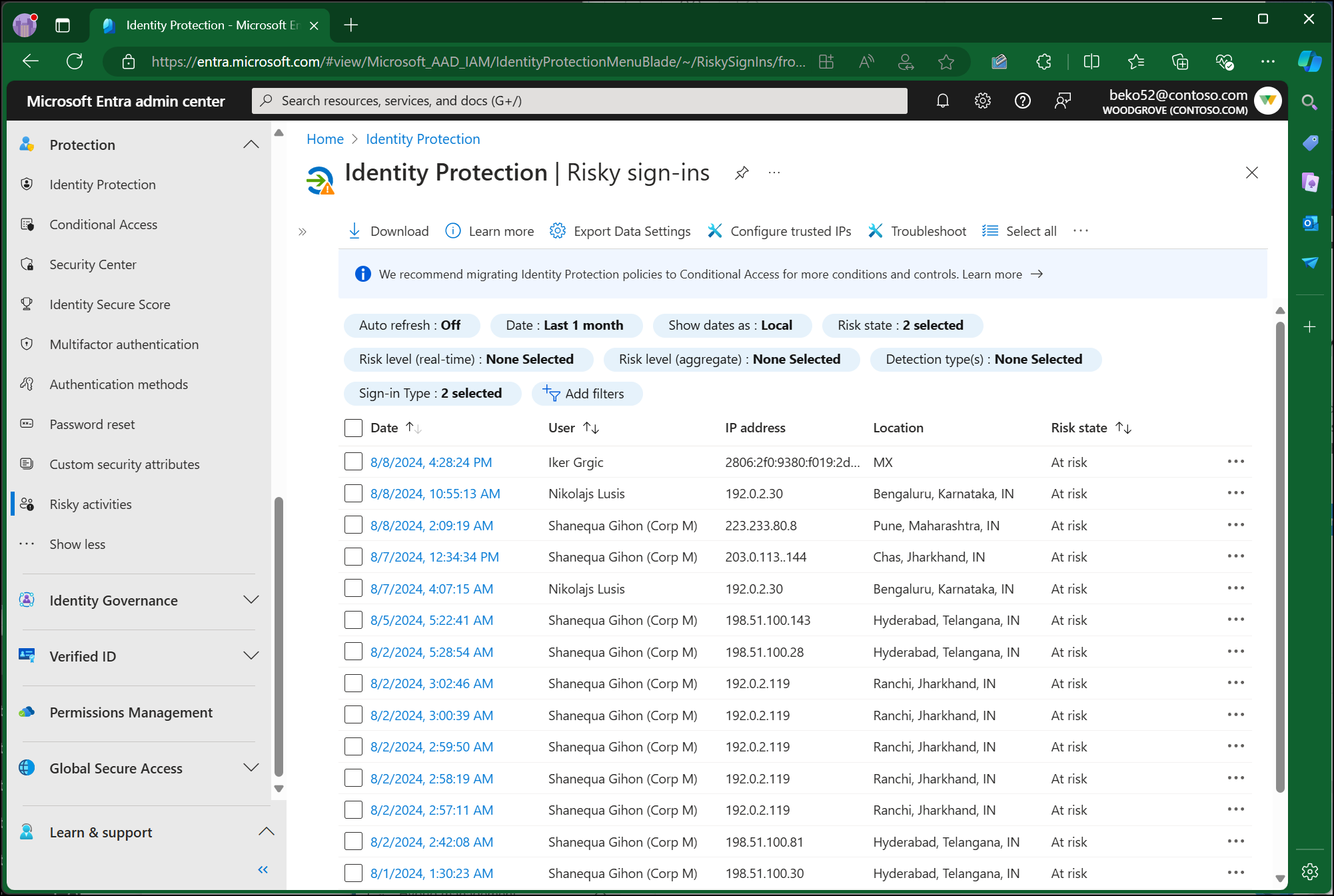

Bericht „Riskante Anmeldungen“

Der Bericht „Risikoanmeldungen“ enthält filterbare Daten der letzten 30 Tage (1 Monat). ID-Schutz bewertet das Risiko für alle Authentifizierungsflows, unabhängig davon, ob sie interaktiv oder nicht interaktiv sind. Der Bericht Riskante Anmeldungen zeigt sowohl interaktive als auch nicht-interaktive Anmeldungen an. Um diese Ansicht zu ändern, verwenden Sie den Filter „Anmeldedatenart“.

Anhand der Informationen, die der Bericht über riskante Anmeldungen liefert, können Administrierende diese einsehen:

- Anmeldungen, die gefährdet sind, als kompromittiert bestätigt wurden, als sicher bestätigt wurden, abgelehnt oder behoben wurden.

- Echtzeit- und Aggregatrisikostufen in Verbindung mit Anmeldeversuchen.

- Ausgelöste Erkennungstypen

- Angewendete Richtlinien für bedingten Zugriff

- MFA-Details

- Geräteinformationen

- Anwendungsinformationen

- Standortinformationen

Administrierende können bei riskanten Anmeldevorgängen Maßnahmen ergreifen und sich dafür entscheiden, Folgendes zu tun:

- Bestätigen, dass die Anmeldung kompromittiert ist - Diese Aktion bestätigt, dass die Anmeldung True Positive ist. Die Anmeldung wird als riskant eingestuft, bis Korrekturschritte ausgeführt wurden.

- Bestätigen, dass die Anmeldung sicher ist - Diese Aktion bestätigt, dass die Anmeldung ein falsches Positiv ist. Ähnliche Anmeldungen sollten in Zukunft nicht als riskant eingestuft werden.

- Risiko verwerfen: Diese Aktion wird für ein True Positive-Ergebnis verwendet. Das von uns entdeckte Anmeldungsrisiko ist real, aber nicht bösartig, wie bei einem bekannten Penetrationstest oder einer bekannten Aktivität, die von einer genehmigten Anwendung erzeugt wird. Ähnliche Anmeldungen sollten weiterhin als riskant eingestuft werden.

Weitere Informationen darüber, wann die einzelnen Maßnahmen zu ergreifen sind, finden Sie unter Wie verwendet Microsoft mein Risiko-Feedback.

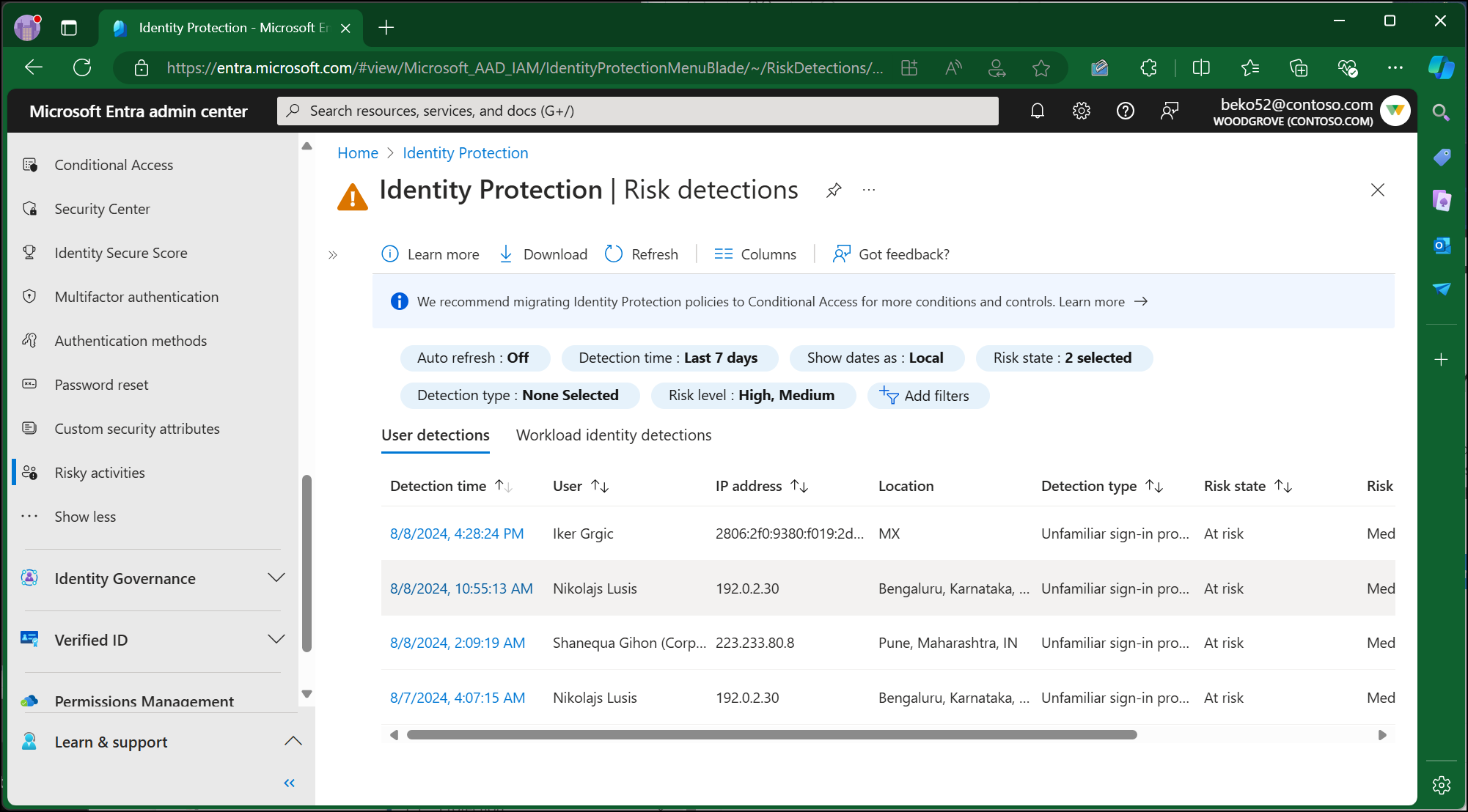

Bericht „Risikoerkennung“

Der Bericht Risikoerkennungen enthält filterbare Daten der letzten 90 Tage (3 Monate).

Anhand der Informationen, die der Risikoerkennungsbericht liefert, können die Administrierende Folgendes finden:

- Informationen zu jeder Risikoerkennung

- Angriffstyp auf der Grundlage des MITRE ATT&CK-Frameworks

- Andere, gleichzeitig ausgelöste Risiken

- Ort des Anmeldeversuchs

- Ausgehender Link zu weiteren Details aus Microsoft Defender for Cloud-Apps.

Administratoren können dann zum Risiko- oder Anmeldebericht des Benutzers zurückkehren, um basierend auf gesammelten Informationen Aktionen auszuführen.

Hinweis

Unser System könnte feststellen, dass das Risikoereignis, das zur Risikobewertung des Benutzenden beigetragen hat, ein falsches Positiv war oder dass das Benutzerrisiko durch die Durchsetzung von Richtlinien, wie z. B. das Ausfüllen einer MFA-Abfrage oder die Änderung eines sicheren Passworts, behoben wurde. Daher wird unser System den Risikostatus zurückweisen und die Risikodetails „KI bestätigt sichere Anmeldung“ erscheinen und tragen nicht mehr zum Risiko des Benutzenden bei.

Anfängliche Triage

Beim Starten der anfänglichen Triage empfehlen wir die folgenden Aktionen:

- Überprüfen Sie das ID-Schutz-Dashboard, um die Anzahl der Angriffe, die Anzahl der Benutzenden mit hohem Risiko und andere wichtige Metriken basierend auf Erkennungen in Ihrer Umgebung zu visualisieren.

- Sehen Sie sich die Arbeitsmappe zur Auswirkungsanalyse an, um zu verstehen, in welchen Szenarien in Ihrer Umgebung ein Risiko besteht und risikobasierte Zugriffsrichtlinien aktiviert werden sollten, um Benutzende und Anmeldungen mit hohem Risiko zu verwalten.

- Fügen Sie Unternehmens-VPNs und IP-Adressbereiche zu benannten Standorten hinzu, um Falsch Positive zu reduzieren.

- Erwägen Sie die Erstellung einer Datenbank für Personen, die sich bekanntermaßen von unterschiedlichen Orten aus anmelden, um die entsprechende Berichterstellung in der Organisation zu aktualisieren, und verwenden Sie die Datenbank zum Abgleich mit Reiseaktivitäten.

- Überprüfen Sie die Protokolle, um ähnliche Aktivitäten mit denselben Merkmalen zu identifizieren. Diese Aktivität könnte ein Hinweis auf weitere kompromittierte Konten sein.

- Wenn es gängige Merkmale wie IP-Adresse, geografische Lage, Erfolg/ Fehler usw. gibt, sollten Sie in Erwägung ziehen, sie mit einer Richtlinie für bedingten Zugang zu blockieren.

- Prüfen Sie, welche Ressourcen gefährdet sein könnten, einschließlich möglicher Datendownloads oder administrativer Änderungen.

- Aktivieren von Richtlinien für eine Eigenwartung mithilfe des bedingten Zugriffs

- Überprüfen Sie, ob der Benutzer andere riskante Aktivitäten durchgeführt hat, wie z. B. das Herunterladen einer großen Menge von Dateien von einem neuen Ort. Dieses Verhalten ist ein deutlicher Hinweis auf eine mögliche Kompromittierung.

Wenn Sie vermuten, dass sich ein Angreifender als Benutzender ausgeben kann, sollten Sie vom Benutzenden verlangen, dass er sein Passwort zurücksetzt und MFA durchführt, oder den Benutzenden sperren und alle Aktualisierungs- und Zugriffstoken widerrufen.

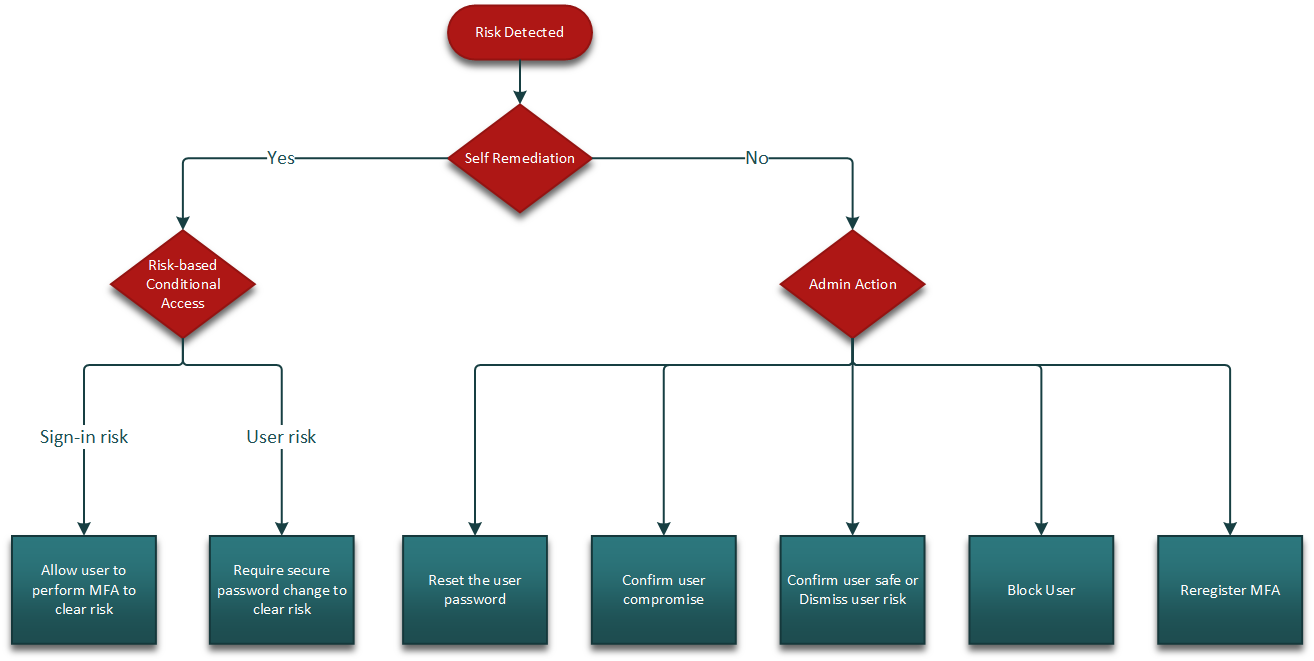

Framework für Untersuchungen und Risikobehebung

Organisationen können das folgende Framework verwenden, um ihre Untersuchung verdächtiger Aktivitäten zu beginnen. Der empfohlene erste Schritt ist die Selbstbehebung, sofern dies möglich ist. Die Selbstbehebung kann durch das Zurücksetzen von Passwörtern per Selbstbedienung oder durch den Flow einer risikobasierten Zugangskontrollrichtlinie erfolgen.

Wenn eine Selbstbehebung nicht möglich ist, muss ein Administrator das Risiko beseitigen. Die Abhilfe erfolgt je nach Szenario durch Zurücksetzen des Kennworts, die erforderliche erneute Registrierung des Benutzenden für MFA, die Sperrung des Benutzenden oder den Entzug von Benutzersitzungen. Das folgende Flussdiagramm zeigt den empfohlenen Ablauf, wenn ein Risiko erkannt wird:

Sobald das Risiko eingedämmt ist, können weitere Untersuchungen erforderlich sein, um das Risiko als sicher oder gefährdet einzustufen oder um es zu verwerfen. Um zu einer sicheren Schlussfolgerung zu gelangen, kann es notwendig sein, ein Gespräch mit den fraglichen Benutzenden zu führen, die Anmeldeprotokolle zu überprüfen, die Audit-Protokolle zu prüfen oder die Risikoprotokolle in Log Analytics abzufragen. Im Folgenden werden die empfohlenen Maßnahmen in dieser Phase der Untersuchung beschrieben:

- Überprüfen Sie die Protokolle und stellen Sie fest, ob die Aktivität für den jeweiligen Benutzenden normal ist.

- Schauen Sie sich die vergangenen Aktivitäten des Benutzenden an, einschließlich der folgenden Eigenschaften, um zu sehen, ob sie für den jeweiligen Benutzenden normal sind.

- Application

- Gerät: Ist das Gerät registriert oder konform?

- Standort: Ist der Benutzer zu einem anderen Standort unterwegs oder greift er von mehreren Standorten aus auf Geräte zu?

- IP address (IP-Adresse)

- Benutzer-Agent-Zeichenfolge

- Wenn Sie Zugriff auf andere Sicherheitstools wie Microsoft Sentinel haben, suchen Sie nach entsprechenden Warnungen, die möglicherweise auf ein größeres Problem hinweisen.

- Organisationen mit Zugriff auf Microsoft 365 Defender können ein Ereignis, das ein Benutzerrisiko darstellt, durch andere damit verbundene Warnungen, Vorfälle und die MITRE ATT&CK-Kette verfolgen.

- Um vom Bericht „Risikobenutzer“ aus zu navigieren, wählen Sie den Benutzenden im Bericht „Risikobenutzer“ aus, klicken Sie auf die Ellipse (...) in der Symbolleiste und wählen Sie dann Mit Microsoft 365 Defender untersuchen.

- Schauen Sie sich die vergangenen Aktivitäten des Benutzenden an, einschließlich der folgenden Eigenschaften, um zu sehen, ob sie für den jeweiligen Benutzenden normal sind.

- Wenden Sie sich an den Benutzenden, um zu bestätigen, dass er die Anmeldung wiedererkennt; bedenken Sie jedoch, dass Methoden wie E-Mail oder Teams kompromittiert sein könnten.

- Vergewissern Sie sich, dass Sie folgende Informationen haben:

- Timestamp

- Application

- Gerät

- Standort

- IP-Adresse

- Vergewissern Sie sich, dass Sie folgende Informationen haben:

- Je nach den Ergebnissen der Untersuchung markieren Sie den Benutzenden oder die Anmeldung als gefährdet oder sicher oder weisen das Risiko zurück.

- Legen Sie risikobasierte Richtlinien für den bedingten Zugriff fest, um ähnliche Angriffe zu verhindern oder Lücken in der Abdeckung zu schließen.

Spezifische Spezifische Erkennungen untersuchen untersuchen

Threat Intelligence von Microsoft Entra

Um eine Microsoft Entra Threat Intelligence-Risikoerkennung zu untersuchen, gehen Sie wie folgt vor, basierend auf den Informationen, die im Feld „zusätzliche Informationen“ des Detailbereichs der Risikoerkennung bereitgestellt werden:

- Anmeldung erfolgte über eine verdächtige IP-Adresse:

- Vergewissern Sie sich, ob die IP-Adresse verdächtiges Verhalten in Ihrer Umgebung zeigt.

- Generiert die IP-Adresse eine hohe Anzahl von Fehlern bei einem Benutzer oder einer Gruppe von Benutzern in Ihrem Verzeichnis?

- Stammt der Datenverkehr der IP-Adresse aus einem unerwarteten Protokoll oder einer unerwarteten Anwendung, z. B. Exchange-Legacyprotokollen?

- Wenn die IP-Adresse einem Clouddienstanbieter entspricht, schließen Sie aus, dass keine legitimen Unternehmensanwendungen über dieselbe IP-Adresse ausgeführt werden.

- Dieses Konto war Opfer eines Kennwortsprayangriffs:

- Überprüfen Sie, ob keine anderen Benutzer in Ihrem Verzeichnis Ziele desselben Angriffs sind.

- Gibt es bei anderen Benutzern Anmeldungen mit ähnlichen atypischen Mustern, die in der erkannten Anmeldung innerhalb desselben Zeitrahmens angezeigt werden? Passwort-Spray-Angriffe können ungewöhnliche Muster aufweisen in:

- Benutzer-Agent-Zeichenfolge

- Anwendung

- Protokoll

- Bereiche von IP-Adressen/ASNs

- Uhrzeit und Häufigkeit von Anmeldungen

- Diese Erkennung wurde durch eine Echtzeitregel ausgelöst:

- Überprüfen Sie, ob keine anderen Benutzer in Ihrem Verzeichnis Ziele desselben Angriffs sind. Diese Informationen können über die der Regel zugewiesene Nummer TI_RI_#### abgerufen werden.

- Echtzeitregeln schützen vor neuartigen Angriffen, die durch die Threat Intelligence von Microsoft identifiziert werden. Wenn mehrere Benutzer in Ihrem Verzeichnis Ziel desselben Angriffs waren, untersuchen Sie ungewöhnliche Muster in anderen Attributen der Anmeldung.

Untersuchen von Erkennungen ungewöhnlicher Ortswechsel

- Wenn Sie bestätigen können, dass die Aktivität nicht von einem legitimen Benutzer oder einer legitimen Benutzerin ausgeführt wurde:

- Empfohlene Aktion: Markieren Sie die Anmeldung als kompromittiert, und rufen Sie eine Kennwortzurücksetzung auf, wenn diese noch nicht per Eigenwartung durchgeführt wurde. Blockieren Sie den Benutzer/die Benutzerin, wenn der Angreifer/die Angreiferin Zugriff auf die Kennwortzurücksetzung hat, oder führen Sie eine MFA aus, und setzen Sie das Kennwort zurück.

- Wenn bekannt ist, dass der Benutzer bzw. die Benutzerin die IP-Adresse im Rahmen seiner/ihrer Aufgaben verwendet:

- Empfohlene Aktion: Bestätigen Sie die Anmeldung als sicher.

- Wenn Sie bestätigen können, dass ein*e Benutzer*in sich vor Kurzem an dem in der Warnung genannten Ziel befunden hat:

- Empfohlene Aktion: Bestätigen Sie die Anmeldung als sicher.

- Wenn Sie bestätigen können, dass der IP-Adressbereich aus einem genehmigten VPN stammt:

- Empfohlene Aktion: Markieren Sie die Anmeldung als sicher, und fügen Sie den VPN-IP-Adressbereich zu den benannten Speicherorten in Microsoft Entra ID und Microsoft Defender for Cloud Apps hinzu.

Untersuchung der Erkennung von Anomalien bei Token und Tokenausstellenden

- Wenn Sie bestätigen können, dass die Aktivität nicht von einem berechtigten Benutzer bzw. einer berechtigten Benutzerin ausgeführt wurde, da eine Kombination aus Risikowarnung, Standort, Anwendung, IP-Adresse, Benutzer-Agent oder anderen Merkmalen verwendet wurde, die für den Benutzer oder die Benutzerin unerwartet sind:

- Empfohlene Aktion: Markieren Sie die Anmeldung als kompromittiert, und rufen Sie eine Kennwortzurücksetzung auf, wenn diese noch nicht per Eigenwartung durchgeführt wurde. Sperren Sie den Benutzenden, wenn ein Angreifender Zugriff auf das Zurücksetzen des Passworts hat oder es ausführt.

- Empfohlene Aktion: Richten Sie risikobasierte Richtlinien für bedingten Zugriff ein, um kennwortzurücksetzen, MFA auszuführen oder den Zugriff für alle Anmeldevorgänge mit hohem Risiko zu blockieren.

- Wenn Sie den Standort, die Anwendung, die IP-Adresse, den Benutzer-Agent oder andere Merkmale für den Benutzer oder die Benutzerin bestätigen können und es keine weiteren Anzeichen für eine Kompromittierung gibt:

- Empfohlene Aktion: Erlauben Sie dem Benutzenden, sich selbst mit einer risikobasierten Richtlinie für bedingten Zugriff zu korrigieren oder lassen Sie einen Administrierenden die Anmeldung als sicher bestätigen.

- Weitere Untersuchungen zu tokenbasierten Erkennungen finden Sie im Blogbeitrag Token-Taktiken: Wie man den Diebstahl von Cloud-Tokens verhindert, erkennt und darauf reagiert das Playbook zur Untersuchung von Token-Diebstahl.

Untersuchen von Erkennungen verdächtiger Browserverwendungen

- Der Browser wird vom Benutzer bzw. von der Benutzer im Allgemeinen nicht verwendet, oder die Aktivität im Browser entspricht nicht dem normalen Benutzerverhalten.

- Empfohlene Aktion: Bestätigen Sie, dass die Anmeldung kompromittiert ist, und setzen Sie das Kennwort zurück, falls dies nicht bereits durch Selbstbehebung erfolgt ist. Sperren Sie den Benutzenden, wenn ein Angreifender Zugang zum Zurücksetzen des Passworts oder zur Durchführung von MFA hat.

- Empfohlene Aktion: Richten Sie risikobasierte Richtlinien für bedingten Zugriff ein, um kennwortzurücksetzen, MFA auszuführen oder den Zugriff für alle Anmeldevorgänge mit hohem Risiko zu blockieren.

Untersuchen von Erkennungen schädlicher IP-Adressen

- Wenn Sie bestätigen können, dass die Aktivität nicht von einem legitimen Benutzer oder einer legitimen Benutzerin ausgeführt wurde:

- Empfohlene Aktion: Bestätigen Sie, dass die Anmeldung kompromittiert ist, und setzen Sie das Kennwort zurück, falls dies nicht bereits durch Selbstbehebung erfolgt ist. Blockieren Sie den Benutzer/die Benutzerin, wenn ein Angreifer oder eine Angreiferin Zugriff auf die Kennwortzurücksetzung hat, oder führen Sie eine MFA aus, setzen Sie das Kennwort zurück, und widerrufen Sie alle Token.

- Empfohlene Aktion: Richten Sie risikobasierte Richtlinien für den bedingten Zugriff ein, um für alle risikoreichen Anmeldungen eine Kennwortrücksetzung zu verlangen oder MFA durchzuführen.

- Wenn bekannt ist, dass der Benutzer bzw. die Benutzerin die IP-Adresse im Rahmen seiner/ihrer Aufgaben verwendet:

- Empfohlene Aktion: Bestätigen Sie die Anmeldung als sicher.

Untersuchen von Erkennungen von Kennwortsprays

- Wenn Sie bestätigen können, dass die Aktivität nicht von einem legitimen Benutzer oder einer legitimen Benutzerin ausgeführt wurde:

- Empfohlene Aktion: Markieren Sie die Anmeldung als kompromittiert, und rufen Sie eine Kennwortzurücksetzung auf, wenn diese noch nicht per Eigenwartung durchgeführt wurde. Blockieren Sie den Benutzer/die Benutzerin, wenn ein Angreifer oder eine Angreiferin Zugriff auf die Kennwortzurücksetzung hat, oder führen Sie eine MFA aus, setzen Sie das Kennwort zurück, und widerrufen Sie alle Token.

- Wenn bekannt ist, dass der Benutzer bzw. die Benutzerin die IP-Adresse im Rahmen seiner/ihrer Aufgaben verwendet:

- Empfohlene Aktion: Bestätigen Sie die Sicherheit der Anmeldung.

- Wenn Sie bestätigen können, dass das Konto nicht kompromittiert ist und keine Brute-Force- oder Kennwortspray-Indikatoren gegen das Konto vorliegen.

- Empfohlene Aktion: Erlauben Sie dem Benutzenden, sich selbst mit einer risikobasierten Richtlinie für bedingten Zugriff zu korrigieren oder lassen Sie einen Administrierenden die Anmeldung als sicher bestätigen.

Weitere Untersuchungen zur Erkennung von Kennwortspray-Risiken finden Sie in dem Artikel Kennwortspray-Untersuchung.

Untersuchen von Erkennungen von kompromittierten Anmeldeinformationen

- Wenn bei dieser Erkennung eine kompomittierte Anmeldeinformation für einen Benutzenden festgestellt wird:

- Empfohlene Aktion: Bestätigen Sie, dass der Benutzende kompromittiert wurde, und setzen Sie das Kennwort zurück, sofern dies nicht bereits im Rahmen der Selbstbehebung erfolgt ist. Blockieren Sie den Benutzer/die Benutzerin, wenn ein Angreifer oder eine Angreiferin Zugriff auf die Kennwortzurücksetzung hat, oder führen Sie eine MFA aus, setzen Sie das Kennwort zurück, und widerrufen Sie alle Token.