Planen der Bereitstellung der Microsoft Entra-Multi-Faktor-Authentifizierung

Bei der Microsoft Entra Multi-Faktor-Authentifizierung wird der Zugriff auf Daten und Anwendungen durch die Bereitstellung einer weiteren Sicherheitsebene unter Verwendung einer zweiten Authentifizierungsform geschützt. Organisationen können die Multi-Faktor-Authentifizierung mit dem bedingten Zugriff aktivieren, um die Lösung an ihre jeweiligen Anforderungen anzupassen.

Dieser Bereitstellungsleitfaden zeigt Ihnen, wie Sie die Einführung der Microsoft Entra Multi-Faktor-Authentifizierung planen und implementieren.

Voraussetzungen für die Bereitstellung der Microsoft Entra-Multi-Faktor-Authentifizierung

Bevor Sie mit der Bereitstellung beginnen, sollten Sie sich vergewissern, dass die folgenden Voraussetzungen für die jeweiligen Szenarios erfüllt sind.

| Szenario | Voraussetzung |

|---|---|

| Nur Cloud-Identitätsumgebung mit moderner Authentifizierung | Keine erforderlichen Aufgaben |

| Hybrididentitätsszenarios | Bereitstellen von Microsoft Entra Connect und Synchronisieren der Benutzeridentitäten zwischen lokalen Active Directory Domain Services (AD DS) und Microsoft Entra ID. |

| Für den Cloudzugriff veröffentlichte lokale ältere Anwendungen | Bereitstellen des Microsoft Entra-Anwendungsproxys |

Auswählen der Authentifizierungsmethoden für die mehrstufige Authentifizierung

Es gibt viele Methoden, die für eine zweistufige Authentifizierung verwendet werden können. Sie können die in der Liste der verfügbaren Authentifizierungsmethoden auf ihre Sicherheit, Benutzerfreundlichkeit und Verfügbarkeit hin prüfen und eine Methode auswählen.

Wichtig

Aktivieren Sie mehrere MFA-Methoden, sodass Benutzer eine Methode in der Hinterhand haben, falls deren hauptsächlich verwendete Methode nicht verfügbar ist. Die Methoden umfassen:

- Windows Hello for Business

- Microsoft Authenticator-App

- FIDO2-Sicherheitsschlüssel

- Hardware-OATH-Token (Vorschau)

- OATH-Softwaretoken

- SMS-Verifizierung

- Überprüfung mit Sprachanruf

Berücksichtigen Sie bei der Auswahl der Authentifizierungsmethoden, die in Ihrem Mandanten verwendet werden sollen, die Sicherheit und Benutzerfreundlichkeit dieser Methoden:

Weitere Informationen zur Leistungsfähigkeit und Sicherheit dieser Methoden und ihrer Funktionsweise finden Sie in den folgenden Ressourcen:

- Welche Authentifizierungs- und Prüfmethoden stehen in Microsoft Entra ID zur Verfügung?

- Video: Choose the right authentication methods to keep your organization safe (Auswählen der geeigneten Authentifizierungsmethoden zum Schutz Ihrer Organisation)

Sie können dieses PowerShell-Skript verwenden, um die MFA-Konfigurationen der Benutzer zu analysieren und eine geeignete MFA-Authentifizierungsmethode vorzuschlagen.

Ein optimales Maß an Flexibilität und Benutzerfreundlichkeit bietet die Microsoft Authenticator-App. Diese Authentifizierungsmethode bietet die bestmögliche Benutzererfahrung und verfügt über mehrere Modi, z. B. kennwortlose Authentifizierung, MFA-Pushbenachrichtigungen und OATH-Codes. Die Microsoft Authenticator-App erfüllt auch die Anforderungen für den Authenticator-Vertrauensgrad 2 des National Institute of Standards and Technology.

Sie können die in Ihrem Mandanten verfügbaren Authentifizierungsmethoden steuern. So sollten Sie beispielsweise besonders unsichere Methoden wie SMS blockieren.

| Authentifizierungsmethode | Verwalten über | Bereichsdefinition |

|---|---|---|

| Microsoft Authenticator (Pushbenachrichtigung und kennwortlose Anmeldung per Telefon) | MFA-Einstellungen oder Authentifizierungsmethodenrichtlinie | Die in Authenticator verfügbare kennwortlose Anmeldung per Telefon kann auf Benutzer und Gruppen beschränkt werden. |

| FIDO2-Sicherheitsschlüssel | Richtlinien für Authentifizierungsmethoden | Kann auf Benutzer und Gruppen beschränkt werden |

| OATH-Token für Software oder Hardware | MFA-Einstellungen | |

| SMS-Verifizierung | MFA-Einstellungen Verwalten der Anmeldung per SMS als primäre Authentifizierung in der Authentifizierungsrichtlinie |

Die SMS-Anmeldung kann auf Benutzer und Gruppen beschränkt werden. |

| Sprachanrufe | Richtlinien für Authentifizierungsmethoden |

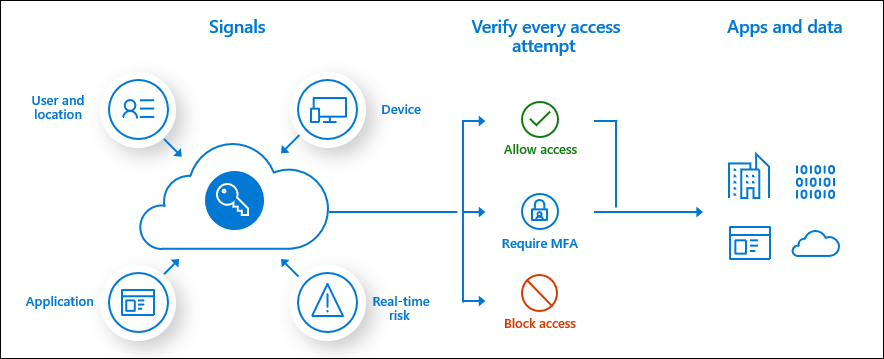

Planen von Richtlinien für bedingten Zugriff

Die Microsoft Entra-Multi-Faktor-Authentifizierung wird mit Richtlinien für bedingten Zugriff erzwungen. Diese Richtlinien ermöglichen es Ihnen, Benutzer zur MFA aufzufordern, wenn sie aus Sicherheitsgründen erforderlich ist, und sie Benutzern zu ersparen, wenn sie nicht erforderlich ist.

Im Microsoft Entra Admin Center konfigurieren Sie die Richtlinien für den bedingten Zugriff unter Schutz>bedingter Zugriff.

Weitere Informationen zum Erstellen von Richtlinien für bedingten Zugriff finden Sie unter Richtlinie für bedingten Zugriff, um zur Microsoft Entra-Multi-Faktor-Authentifizierung aufzufordern, wenn sich Benutzer*innen anmelden. Das hilft Ihnen bei Folgendem:

- Vertrautwerden mit der Benutzeroberfläche

- Einführung in die Funktionsweise von bedingtem Zugriff

Einen ausführlichen Leitfaden zur Bereitstellung von bedingtem Zugriff mit Microsoft Entra finden Sie unter Bereitstellungsplan für bedingten Zugriff.

Allgemeine Richtlinien für die Microsoft Entra-Multi-Faktor-Authentifizierung

Häufige Anwendungsfälle, die Microsoft Entra-Multi-Faktor-Authentifizierung erfordern:

- Für Administratoren:

- Auf bestimmte Anwendungen

- Für alle Benutzer

- Für die Azure-Verwaltung

- Zugriff über nicht vertrauenswürdige Netzwerkadressen

Benannte Orte

Beim Verwalten der Richtlinien für bedingten Zugriff können Sie mit der Standortbedingung einer Richtlinie für bedingten Zugriff die Einstellungen der Zugriffssteuerung an die Netzwerkstandorte Ihrer Benutzer knüpfen. Es wird empfohlen, benannte Standorte zu verwenden, sodass logische Gruppierungen von IP-Adressbereichen oder Ländern und Regionen erstellt werden können. Daraufhin wird eine Richtlinie für alle Apps erstellt, die die Anmeldung von diesem benannten Standort blockieren. Stellen Sie sicher, dass Ihre Administratoren von dieser Richtlinie ausgenommen sind.

Risikobasierte Richtlinien

Wenn in Ihrer Organisation Microsoft Entra ID Protection zum Erkennen von Risikosignalen verwendet wird, sollten Sie anstelle von benannten Standorten risikobasierte Richtlinien in Erwägung ziehen. Richtlinien können erstellt werden, um Kennwortänderungen zu erzwingen, wenn die Gefahr besteht, dass Identitäten kompromittiert werden, oder um MFA anzufordern, wenn eine Anmeldung wie z. B. bei kompromittierten Anmeldeinformationen, Anmeldungen über anonyme IP-Adressen usw. als riskant eingestuft wird.

Folgende Risikorichtlinien sind verfügbar:

- Alle Benutzer*innen müssen sich für Microsoft Entra Multi-Faktor-Authentifizierung registrieren

- Festlegen, dass Benutzer, die ein hohes Risiko darstellen, ihr Kennwort ändern müssen

- Festlegen, dass Benutzer mit einem mittleren oder hohen Anmelderisiko MFA verwenden müssen

Konvertieren von Benutzern von „MFA pro Benutzer“ zu „MFA mit bedingtem Zugriff“

Wenn Ihre Benutzer die MFA pro Benutzer aktiviert und die mehrstufige Microsoft Entra-Authentifizierung erzwungen haben, empfiehlt es sich, den bedingten Zugriff für alle Benutzer zu aktivieren und dann die mehrstufige Authentifizierung pro Benutzer manuell zu deaktivieren. Weitere Informationen finden Sie unter: Erstellen einer Richtlinie für bedingten Zugriff.

Planen der Lebensdauer von Benutzersitzungen

Bei der Planung Ihrer MFA-Bereitstellung müssen Sie überlegen, wie oft Sie die Benutzer zu einer Eingabe auffordern möchten. Benutzer zur Angabe von Anmeldeinformationen aufzufordern, kann häufig sinnvoll erscheinen, sich aber nachteilig auswirken. Wenn Benutzer darin geschult werden, ihre Anmeldeinformationen ohne Nachdenken einzugeben, können sie diese versehentlich in einer böswilligen Eingabeaufforderung für Anmeldeinformationen angeben. Microsoft Entra ID verfügt über mehrere Einstellungen, mit denen bestimmt wird, wie oft Sie sich erneut authentifizieren müssen. Machen Sie sich mit den Anforderungen Ihres Unternehmens und Ihrer Benutzer vertraut, und konfigurieren Sie die Einstellungen, die für Ihre Umgebung die beste Kombination bieten.

Es wird empfohlen, Geräte mit primären Aktualisierungstoken (Primary Refresh Tokens, PRT) zu verwenden, um den Ablauf für den Endbenutzer zu verbessern und die Lebensdauer einer Sitzung mit eine Richtlinie für die Anmeldehäufigkeit nur in bestimmten geschäftlichen Anwendungsfällen zu verkürzen.

Weitere Informationen finden Sie unter Optimieren von Aufforderungen zur erneuten Authentifizierung und Grundlegendes zur Sitzungslebensdauer für die Microsoft Entra-Multi-Faktor-Authentifizierung.

Planen der Benutzerregistrierung

Ein wichtiger Schritt bei jeder Multi-Faktor-Authentifizierung-Bereitstellung ist die Registrierung von Benutzer*innen für die Verwendung der Microsoft Entra-Multi-Faktor-Authentifizierung. Authentifizierungsmethoden wie Sprach- und SMS-Nachrichten ermöglichen die Vorregistrierung, während andere wie die Authenticator-App eine Benutzerinteraktion erfordern. Administratoren müssen bestimmen, wie Benutzer ihre Methoden registrieren.

Die kombinierte Registrierung für SSPR und die Multi-Faktor-Authentifizierung von Microsoft Entra

Die kombinierte Registrierungsoberfläche für die Microsoft Entra-Multi-Faktor-Authentifizierung und Self-Service-Kennwortzurücksetzung (SSPR) ermöglicht Benutzer*innen, sich sowohl für MFA als auch für SSPR in einer einheitlichen Umgebung zu registrieren. SSPR ermöglicht Benutzern das sichere Zurücksetzen des Kennworts mithilfe derselben Methoden, die sie für die Multi-Faktor-Authentifizierung von Microsoft Entra verwenden. Um sicherzugehen, dass Sie die Funktionalität und die Erfahrung des Endbenutzers verstehen, machen Sie sich mit den Konzepten der kombinierten Registrierung von Sicherheitsinformationen vertraut.

Wichtig ist, dass Sie Benutzer über anstehende Änderungen, Registrierungsanforderungen und ggf. erforderliche Benutzeraktionen informieren. Wir stellen Kommunikationsvorlagen und Benutzerdokumentation bereit, um Ihre Benutzer auf die neue Erfahrung vorzubereiten und eine erfolgreiche Einführung zu gewährleisten. Verweisen Sie Benutzer auf https://myprofile.microsoft.com, damit sie sich registrieren, indem sie auf dieser Seite den Link Sicherheitsinformation auswählen.

Registrierung mit Microsoft Entra ID Protection

Microsoft Entra ID Protection trägt sowohl eine Registrierungsrichtlinie als auch automatische Risikoerkennungs- und Wartungsrichtlinien zur Microsoft Entra-Multi-Faktor-Authentifizierung bei. Sie können Richtlinien erstellen, um bei Gefahr einer Identitätskompromittierung Kennwortänderungen zu erzwingen oder MFA zu verlangen, wenn eine Anmeldung als riskant eingestuft wird. Wenn Sie Microsoft Entra ID Protection verwenden, konfigurieren Sie die Registrierungsrichtlinie der Microsoft Entra-Multi-Faktor-Authentifizierung, um Ihre Benutzer*innen bei der nächsten interaktiven Anmeldung zur Registrierung aufzufordern.

Registrierung ohne Microsoft Entra ID Protection

Wenn Sie keine Lizenzen zum Aktivieren von Microsoft Entra ID Protection haben, werden Ihre Benutzer*innen aufgefordert, sich das nächste Mal zu registrieren, wenn MFA bei der Anmeldung erforderlich ist. Wenn Sie festlegen möchten, dass Benutzer MFA verwenden müssen, können Sie Richtlinien für bedingten Zugriff verwenden und häufig verwendete Anwendungen wie HR-Systeme als Ziel verwenden. Wenn das Kennwort eines Benutzers kompromittiert wird, könnte es zum Registrieren für MFA verwendet und dabei die Kontrolle über das Konto übernommen werden. Daher wird empfohlen, den Sicherheitsregistrierungsvorgang durch Richtlinien für bedingten Zugriff zu schützen, für die vertrauenswürdige Geräte und Standorte erforderlich sind. Sie können den Prozess weiter schützen, indem Sie zusätzlich einen befristeten Zugriffspass verlangen. Ein von einem Administrator ausgegebener zeitlich begrenzter Passcode, der strenge Authentifizierungsanforderungen erfüllt und zum Integrieren anderer Authentifizierungsmethoden wie kennwortloser Methoden verwendet werden kann.

Erhöhen der Sicherheit registrierter Benutzer

Wenn Sie Benutzer für MFA per SMS oder Sprachanrufe registriert haben, sollten Sie diese auf sicherere Methoden wie die Microsoft Authenticator-App umstellen. Microsoft bietet jetzt eine öffentliche Vorschau der Funktionalität, mit der Sie Benutzer auffordern können, die Microsoft Authenticator-App während der Anmeldung einzurichten. Sie können diese Eingabeaufforderungen nach Gruppen festlegen und auf diese Weise bestimmen, wer zur Eingabe aufgefordert wird, sowie gezielte Kampagnen zur Umstellung von Benutzern auf sicherere Methoden durchführen.

Planen von Wiederherstellungsszenarios

Wie bereits erwähnt, sollten Sie sicherstellen, dass die Benutzer für mehrere MFA-Methoden registriert sind, damit sie entsprechend ausweichen können, wenn eine Methode nicht verfügbar ist. Wenn dem Benutzer keine Methode zum Ausweichen zur Verfügung steht, haben Sie folgende Möglichkeiten:

- Stellen Sie ihm einen befristeten Zugriffspass zur Verfügung, damit er eigene Authentifizierungsmethoden verwenden kann. Sie können einen befristeten Zugriffspass auch bereitstellen, um einen befristeten Zugriff auf Ressourcen zu ermöglichen.

- Aktualisieren Sie als Administrator die Methoden des Benutzers. Wählen Sie dazu den Benutzer im Microsoft Entra Admin Center aus, wählen Sie dann Schutz->Authentifizierungsmethoden und aktualisieren Sie die Methoden.

Planen der Integration mit lokalen Systemen

Anwendungen, die sich direkt bei Microsoft Entra ID authentifizieren und die moderne Authentifizierung nutzen (WS-Fed, SAML, OAuth, OpenID Connect), können die Richtlinien für bedingten Zugriff verwenden. Einige ältere und lokale Anwendungen authentifizieren sich nicht direkt bei Microsoft Entra ID und erfordern zusätzliche Schritte zur Verwendung der Microsoft Entra-Multi-Faktor-Authentifizierung. Sie können sie integrieren, indem Sie den Microsoft Entra-Anwendungsproxy oder Netzwerkrichtliniendienste verwenden.

Integrieren mit AD FS-Ressourcen

Es wird empfohlen, mit Active Directory-Verbunddiensten (AD FS) geschützte Anwendungen zu Microsoft Entra ID zu migrieren. Wenn Sie diese jedoch noch nicht zu Microsoft Entra ID migrieren möchten, können Sie den Adapter für die Azure-Multi-Faktor-Authentifizierung mit AD FS ab Version 2016 verwenden.

Wenn in Ihrer Organisation ein Verbund mit Microsoft Entra ID genutzt wird, können Sie sowohl lokal als auch in der Cloud Microsoft Entra-Multi-Faktor-Authentifizierung als Authentifizierungsanbieter mit AD FS-Ressourcen konfigurieren.

RADIUS-Clients und Microsoft Entra-Multi-Faktor-Authentifizierung

Clientanwendungen, für die die RADIUS-Authentifizierung verwendet wird, sollten auf moderne Protokolle wie SAML, OpenID Connect oder OAuth in Microsoft Entra ID umgestellt werden. Wenn die Anwendung nicht aktualisiert werden kann, können Sie die Netzwerkrichtlinienserver-Erweiterung (Network Policy Server, NPS) bereitstellen. Die NPS-Erweiterung fungiert als Adapter zwischen RADIUS-basierten Anwendungen und der Microsoft Entra-Multi-Faktor-Authentifizierung, um einen zweiten Authentifizierungsfaktor bereitzustellen.

Allgemeine Integrationen

Viele Anbieter unterstützen inzwischen die SAML-Authentifizierung für ihre Anwendungen. Es wird empfohlen, diese Anwendungen nach Möglichkeit mit Microsoft Entra ID zu verbinden und MFA über bedingten Zugriff zu erzwingen. Wenn Ihr Anbieter keine moderne Authentifizierung unterstützt, können Sie die NPS-Erweiterung verwenden. Häufig verwendete RADIUS-Client-Integrationen sind etwa Anwendungen wie Remotedesktop-Gateways und VPN-Server.

Andere können folgende sein:

Citrix Gateway

Citrix Gateway unterstützt sowohl die Integration der RADIUS- und NPS-Erweiterung als auch eine SAML-Integration.

Cisco VPN

- Cisco VPN unterstützt sowohl die RADIUS- als auch die SAML-Authentifizierung für SSO.

- Durch den Wechsel von der RADIUS-Authentifizierung zu SAML können Sie Cisco VPN integrieren, ohne die NPS-Erweiterung bereitzustellen.

Alle VPNs

Bereitstellen der Microsoft Entra-Multi-Faktor-Authentifizierung

Ihr Rolloutplan für die Microsoft Entra-Multi-Faktor-Authentifizierung sollte eine Pilotbereitstellung enthalten, gefolgt von Bereitstellungsphasen, die innerhalb Ihrer Support-Kapazität liegen. Beginnen Sie den Rollout durch Anwenden von Richtlinien für den bedingten Zugriff auf eine kleine Gruppe von Pilotbenutzern. Nach dem Evaluieren der Auswirkungen auf die Pilotbenutzer, den verwendeten Prozess und das Registrierungsverhalten können Sie entweder der Richtlinie weitere Gruppen hinzufügen oder vorhandenen Gruppen weitere Benutzer hinzufügen.

Führen Sie folgende Schritte aus:

- Erfüllen Sie die notwendigen Voraussetzungen

- Konfigurieren Sie ausgewählte Authentifizierungsmethoden.

- Konfigurieren Sie Richtlinien für bedingten Zugriff.

- Konfigurieren Sie die Einstellungen für die Lebensdauer von Sitzungen.

- Konfigurieren der Registrierungsrichtlinien für die Microsoft Entra-Multi-Faktor-Authentifizierung

Verwalten der Microsoft Entra-Multi-Faktor-Authentifizierung

Dieser Abschnitt enthält Informationen zur Berichterstellung und Problembehandlung bei der Microsoft Entra-Multi-Faktor-Authentifizierung.

Berichterstellung und Überwachung

Microsoft Entra ID enthält Berichte mit technischen und geschäftlichen Informationen, mit denen der Fortschritt der Bereitstellung verfolgt und geprüft werden kann, ob sich Ihre Benutzer*innen mit MFA anmelden können. Sorgen Sie dafür, dass die Besitzer Ihrer geschäftlichen und technischen Anwendungen den Besitz dieser Berichte übernehmen und sie den Anforderungen Ihrer Organisation gemäß nutzen.

Mithilfe des Dashboards Aktivität für Authentifizierungsmethoden können Sie die Registrierung und Nutzung von Authentifizierungsmethoden in Ihrer Organisation überwachen. So können Sie nachvollziehen, welche Methoden registriert werden und wie sie verwendet werden.

Anmeldebericht zum Überprüfen von MFA-Ereignissen

Die Microsoft Entra-Anmeldeberichte enthalten Authentifizierungsdetails für Ereignisse, bei denen Benutzer*innen zur MFA aufgefordert werden, und Informationen dazu, ob Richtlinien für bedingten Zugriff verwendet wurden. Sie können auch PowerShell für die Berichterstellung über Benutzer*innen verwenden, die für die Microsoft Entra-Multi-Faktor-Authentifizierung registriert wurden.

Die NPS-Erweiterung und die AD FS-Protokolle für cloudbasierte MFA-Aktivitäten sind jetzt in den Anmeldeprotokollen enthalten und werden nicht mehr unter im Aktivitätsbericht veröffentlicht.

Weitere Informationen und zusätzliche Berichte zur Microsoft Entra-Multi-Faktor-Authentifizierung finden Sie unter Überprüfen von Microsoft Entra-Multi-Faktor-Authentifizierungsereignissen.

Problembehandlung bei der Microsoft Entra-Multi-Faktor-Authentifizierung

Informationen zu häufigen Problemen finden Sie unter Problembehandlung bei der Microsoft Entra-Multi-Faktor-Authentifizierung.

Exemplarische Vorgehensweise

Eine Anleitung zu vielen der Empfehlungen in diesem Artikel finden Sie in der exemplarischen Vorgehensweise zum Konfigurieren der Multi-Faktor-Authentifizierung in Microsoft 365.