Sicherheitsstandards in Microsoft Entra ID

Sicherheitsstandards erleichtern es Ihnen, Ihre Organisation vor identitätsbezogenen Angriffen wie Kennwortspray- und Replay-Angriffen sowie Phishing zu schützen, die in heutigen Umgebungen gängig sind.

Microsoft macht diese vorkonfigurierten Sicherheitsstandard für alle verfügbar, da wir wissen, dass das Verwalten von Sicherheit schwierig sein kann. Auf der Grundlage unserer Erfahrungen werden mehr als 99,9 Prozent dieser gängigen identitätsbezogenen Angriffe mithilfe von Multi-Faktor-Authentifizierung und durch Blockieren der Legacyauthentifizierung unterbunden. Unser Ziel ist sicherzustellen, dass bei allen Organisationen mindestens eine Basissicherheitsebene ohne zusätzliche Kosten aktiviert ist.

Zu diesen grundlegenden Steuerungsmöglichkeiten gehört Folgendes:

- Alle Benutzer müssen sich für die Multifaktor-Authentifizierung registrieren

- Administratoren müssen Multi-Faktor-Authentifizierung durchführen

- Benutzer müssen bei Bedarf Multi-Faktor-Authentifizierung durchführen

- Blockieren älterer Authentifizierungsprotokolle

- Schützen privilegierter Aktivitäten wie dem Zugriff auf das Azure-Portal

Für wen eignet sich diese Funktion?

- Organisationen, die ihren Sicherheitsstatus erhöhen möchten, aber nicht wissen, wie und wo sie damit beginnen sollen

- Organisationen, die den kostenlos Tarif von Microsoft Entra ID verwenden.

Wer sollte bedingten Zugriff verwenden?

- Wenn Sie als Organisation über Microsoft Entra ID P1- oder P2-Lizenzen verfügen, sind die Sicherheitsstandards wahrscheinlich nicht die richtige Wahl für Sie.

- Bei komplexen Sicherheitsanforderungen empfiehlt sich ggf. die Verwendung von bedingtem Zugriff.

Aktivieren von Sicherheitsstandards

Wenn Ihr Mandant am oder nach dem 22. Oktober 2019 erstellt wurde, sind darin möglicherweise Sicherheitsstandards aktiviert. Zum Schutz aller Benutzer werden für alle neuen Mandanten bei deren Erstellung Sicherheitsstandards konfiguriert.

Um Organisationen zu schützen, arbeiten wir immer daran, die Sicherheit von Microsoft-Kontodiensten zu verbessern. Im Rahmen dieser Schutzmaßnahmen werden Kund*innen in den folgenden Fällen regelmäßig über die automatische Aktivierung der Sicherheitsstandards benachrichtigt:

- Sie verfügen über keine Richtlinien für bedingten Zugriff.

- Verfügen nicht über Premium-Lizenzen

- Verwenden nicht aktiv Legacy-Authentifizierungsclients

Nachdem diese Einstellung aktiviert wurde, müssen sich alle Benutzer in der Organisation für die Multi-Faktor-Authentifizierung registrieren. Um Verwirrung zu vermeiden, lesen Sie die empfangene E-Mail. Alternativ können Sie nach der Aktivierung die Sicherheitsstandards deaktivieren.

Zum Konfigurieren der Sicherheitsstandardeinstellungen in Ihrem Verzeichnis muss Ihnen mindestens die Rolle Sicherheitsadministrator zugewiesen sein. Standardmäßig wird dem ersten Konto in einem Verzeichnis eine höher privilegierte Rolle zugewiesen, die alsGlobaler Administrator bezeichnet wird.

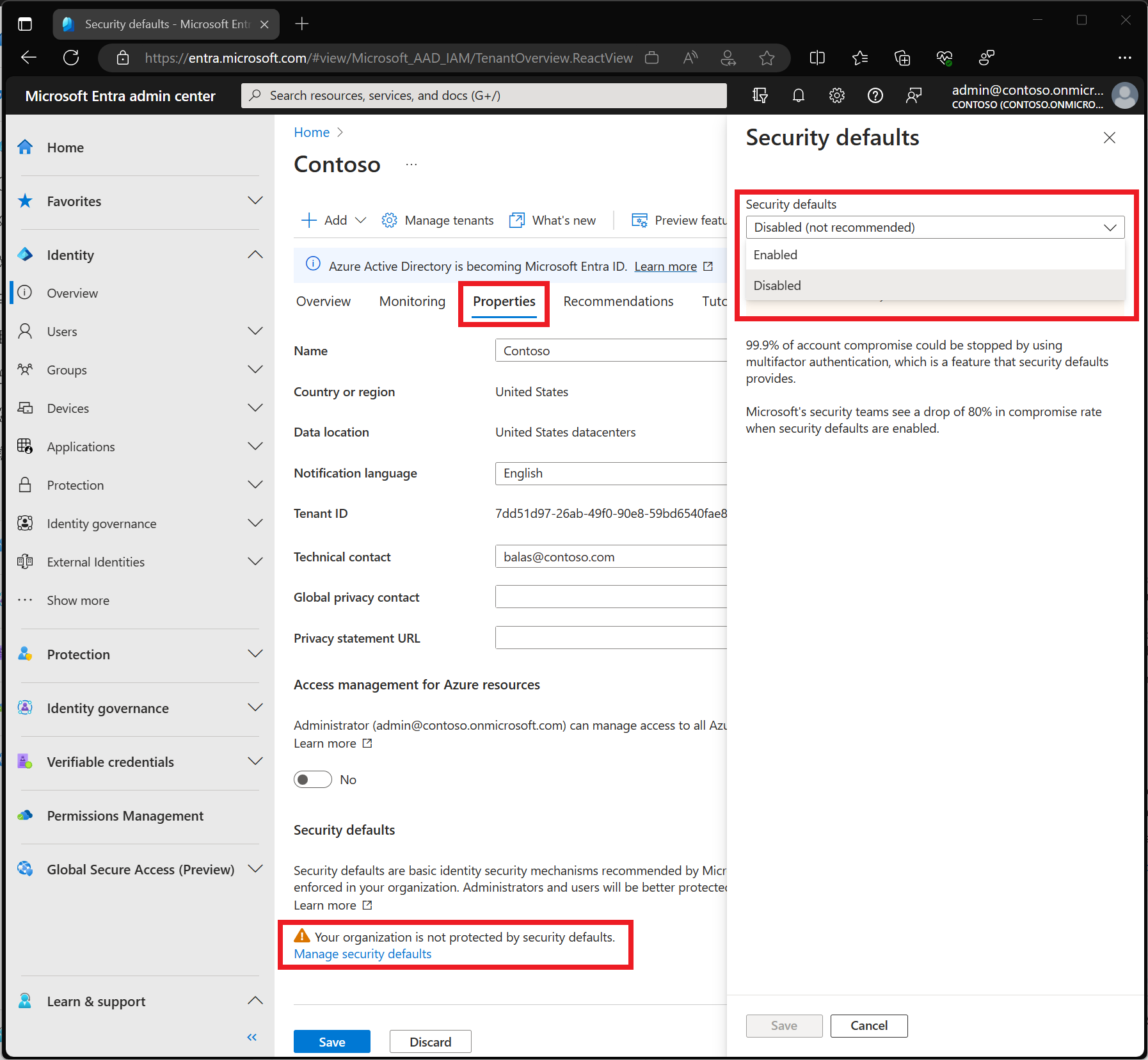

So aktivieren Sie Sicherheitsstandards:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Sicherheitsadministrator an.

- Navigieren Sie zu >Identitätsübersichtseigenschaften>.

- Wählen Sie Sicherheitsstandards verwalten aus.

- Setzen Sie Sicherheitsstandards auf Aktiviert.

- Wählen Sie Speichern.

Widerrufen aktiver Token

Im Rahmen der Aktivierung von Sicherheitsstandards sollten Administrator*innen alle vorhandenen Token widerrufen, damit sich alle Benutzer*innen für die Multi-Faktor-Authentifizierung registrieren müssen. Durch dieses Sperrereignis werden zuvor authentifizierte Benutzer*innen gezwungen, sich zu authentifizieren und für die Multi-Faktor-Authentifizierung zu registrieren. Diese Aufgabe kann mithilfe des PowerShell-Cmdlets Revoke-AzureADUserAllRefreshToken ausgeführt werden.

Erzwungene Sicherheitsrichtlinien

Alle Benutzer müssen sich für Microsoft Entra Multi-Faktor-Authentifizierung registrieren

Hinweis

Ab dem 29. Juli 2024 steht für neue Mandanten unter Umständen nicht die 14-tägige Toleranzperiode für die Registrierung der Benutzer für die MFA zur Verfügung. Wir nehmen diese Änderung vor, um das Risiko einer Kontokompromittierung während des Zeitfenster von 14 Tagen zu verringern, da sich mit der MFA mehr als 99,2 % der identitätsbasierten Angriffe blockieren lassen.

Benutzer haben 14 Tage Zeit, sich mithilfe der Microsoft Authenticator-App oder einer anderen App zu registrieren, die OATH TOTP unterstützt. Nach Ablauf der 14 Tage kann sich der Benutzer oder die Benutzerin erst nach erfolgter Registrierung anmelden. Die 14-tägige Frist eines Benutzers beginnt nach seiner ersten erfolgreichen interaktiven Anmeldung nach Aktivierung der Sicherheitsstandards.

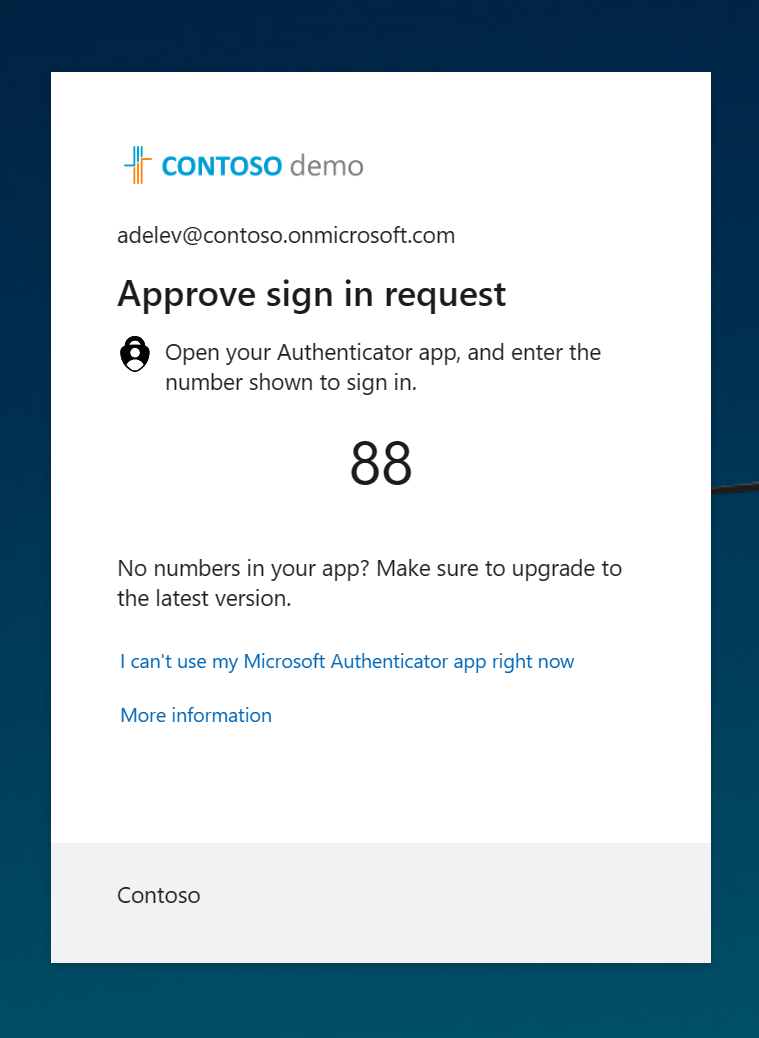

Wenn Sich Benutzer anmelden und aufgefordert werden, eine mehrstufige Authentifizierung durchzuführen, wird ein Bildschirm mit einer Nummer für die Eingabe in die Microsoft Authenticator-App angezeigt. Mit dieser Maßnahme lässt sich verhindern, dass Benutzer auf MFA-Ermüdungsangriffe hereinfallen.

Administratoren müssen Multi-Faktor-Authentifizierung durchführen

Administratoren besitzen erweiterten Zugriff auf Ihre Umgebung. Aufgrund der weitreichenden Befugnisse, die diese Konten mit äußerst hohen Berechtigungen haben, sollten Sie diese mit Bedacht verwalten. Eine gängige Methode zur Verbesserung des Schutzes von privilegierten Konten ist eine strengere Form der Kontoüberprüfung für die Anmeldung, wie z. B. das Anfordern der Multifaktor-Authentifizierung.

Tipp

Empfehlungen für Ihre Administratoren:

- Stellen Sie sicher, dass sich alle Ihre Administratoren nach dem Aktivieren der Sicherheitsstandards anmelden, damit sie sich für Authentifizierungsmethoden registrieren können.

- Nutzen Sie separate Konten für Verwaltungs- und Standardproduktivitätsaufgaben, um die Anzahl der Aufforderungen ihrer Administrator*innen zur MFA erheblich zu reduzieren.

Wenn die Registrierung abgeschlossen ist, müssen sich die folgenden Administratorrollen bei jeder Anmeldung per Multifaktor-Authentifizierung authentifizieren:

- Globaler Administrator

- Anwendungsadministrator

- Authentifizierungsadministrator

- Abrechnungsadministrator

- Cloudanwendungsadministrator

- Administrator für bedingten Zugriff

- Exchange-Administrator

- Helpdeskadministrator

- Kennwortadministrator

- Privilegierter Authentifizierungsadministrator

- Administrator für privilegierte Rollen

- Sicherheitsadministrator

- SharePoint-Administrator

- Benutzeradministrator

- Authentifizierungsrichtlinienadministrator

- Identity Governance-Administrator

Benutzer müssen bei Bedarf Multi-Faktor-Authentifizierung durchführen

Wir gehen häufig davon aus, dass nur Administratorkonten durch eine mehrstufige Authentifizierung geschützt werden müssen. Administratoren haben umfassenden Zugriff auf vertrauliche Informationen und können Änderungen an abonnementweiten Einstellungen vornehmen. Angriffe richten sich jedoch häufig gegen Endbenutzer.

Nachdem diese Angreifer sich Zugang verschafft haben, können sie im Namen des ursprünglichen Kontoinhabers Zugriff auf privilegierte Informationen anfordern. Sie können sogar das gesamte Verzeichnis herunterladen, um einen Phishing-Angriff auf die gesamte Organisation auszuführen.

Eine gängige Methode zur Verbesserung des Schutzes für alle Benutzer besteht in einer strengeren Kontoüberprüfung, beispielsweise durch eine mehrstufige Authentifizierung (MFA). Nachdem die Benutzer die Registrierung abgeschlossen haben, werden sie bei Bedarf zu einer weiteren Authentifizierung aufgefordert. Microsoft entscheidet basierend auf Faktoren wie Standort, Gerät, Rolle und Aufgabe, wann ein Benutzer oder eine Benutzerin zur Multi-Faktor-Authentifizierung aufgefordert wird. Diese Funktion schützt alle registrierten Anwendungen, einschließlich SaaS-Anwendungen.

Hinweis

Bei Benutzern mit direkter B2B-Verbindung müssen alle Anforderungen in Bezug auf die Multi-Faktor-Authentifizierung gemäß den im Ressourcenmandanten aktivierten Sicherheitsstandards erfüllt werden, einschließlich der MFA-Registrierung durch den Benutzer mit direkter Verbindung im jeweiligen Heimmandanten.

Blockieren von Legacy-Authentifizierungsprotokollen

Wir unterstützen verschiedene Authentifizierungsprotokolle, wie z. B. Legacyauthentifizierung, damit Ihre Benutzer problemlos auf Ihre Cloud-Apps zugreifen können. Der Begriff Legacyauthentifizierung bezieht sich auf eine Authentifizierungsanforderung von:

- Clients, die keine moderne Authentifizierung verwenden (z. B. ein Office 2010-Client)

- Jeder Client, der ältere E-Mail-Protokolle wie IMAP, SMTP oder POP3 verwendet

Heutzutage sind die meisten gefährdenden Anmeldeversuche auf Legacyauthentifizierungen zurückzuführen. Legacyauthentifizierungen unterstützen keine Multi-Faktor-Authentifizierung. Selbst wenn Sie in Ihrem Verzeichnis eine MFA-Richtlinie aktiviert haben, kann sich ein Angreifer mit einem älteren Protokoll authentifizieren und die mehrstufige Authentifizierung umgehen.

Nach Aktivierung der Sicherheitsstandards in Ihrem Mandanten werden alle Authentifizierungsanforderungen blockiert, die über ein Legacyprotokoll an einen beliebigen Mandanten gerichtet werden. Durch die Sicherheitsstandards ist die Standardauthentifizierung für Exchange Active Sync blockiert.

Warnung

Stellen Sie vor dem Aktivieren von Sicherheitsstandards sicher, dass Ihre Administratoren keine älteren Authentifizierungsprotokolle verwenden. Weitere Informationen finden Sie unter Blockieren der Legacyauthentifizierung.

- Einrichten eines Multifunktionsgeräts oder einer -anwendung zum Senden von E-Mails mit Microsoft 365

Schützen privilegierter Aktivitäten wie Zugriff auf das Azure-Portal

Organisationen verwenden verschiedene Azure-Dienste, die über die Azure Resource Manager-API verwaltet werden. Hierzu zählen beispielsweise:

- Azure-Portal

- Microsoft Entra Admin Center

- Azure PowerShell

- Azure CLI

Benutzer, die Dienste mit Azure Resource Manager verwalten, verfügen über weitreichende Berechtigungen. Beispielsweise können mit Azure Resource Manager mandantenweite Konfigurationen wie Diensteinstellungen und die Abonnementabrechnung geändert werden. Die einstufige Authentifizierung ist für verschiedene Bedrohungen anfällig, beispielsweise für Phishing- und Kennwortspray-Angriffe.

Es ist wichtig, die Identität der Benutzer zu überprüfen, die auf Azure Resource Manager zugreifen und Konfigurationen aktualisieren möchten. Sie überprüfen die Identität von Benutzern, indem Sie vor der Zugriffserteilung eine zusätzliche Authentifizierung anfordern.

Nachdem Sie die Sicherheitsstandards in Ihrem Mandanten aktiviert haben, müssen alle Benutzer, die auf die folgenden Dienste zugreifen, die Multi-Faktor-Authentifizierung durchführen:

- Azure-Portal

- Microsoft Entra Admin Center

- Azure PowerShell

- Azure CLI

Diese Richtlinie gilt für alle Benutzer mit Zugriff auf Azure Resource Manager-Dienste. Dabei spielt es keine Rolle, ob es sich um ein*e Administrator oder ein*e Benutzer handelt. Diese Richtlinie gilt für Azure Resource Manager-APIs wie den Zugriff auf Ihr Abonnement, Ihre VMs, Speicherkonten usw. Dies schließt Microsoft Entra ID und Microsoft Graph nicht ein.

Hinweis

Bei Mandanten vor Exchange Online 2017 ist die moderne Authentifizierung standardmäßig deaktiviert. Sie müssen die moderne Authentifizierung aktivieren, um eine mögliche Anmeldeschleife bei der Authentifizierung über diese Mandanten zu vermeiden.

Hinweis

Das Microsoft Entra Connect-Synchronisierungskonto ist von den Sicherheitsstandards ausgenommen. Es wird nicht aufgefordert, sich für die Multi-Faktor-Authentifizierung zu registrieren oder diese durchzuführen. Organisationen sollten dieses Konto nicht für andere Zwecke verwenden.

Überlegungen zur Bereitstellung

Vorbereiten Ihrer Benutzer

Wichtig ist, dass Sie Benutzer über anstehende Änderungen, Registrierungsanforderungen und ggf. erforderliche Benutzeraktionen informieren. Wir stellen Kommunikationsvorlagen und Benutzerdokumentation bereit, um Ihre Benutzer auf die neue Erfahrung vorzubereiten und eine erfolgreiche Einführung zu gewährleisten. Verweisen Sie Benutzer auf https://myprofile.microsoft.com, damit sie sich registrieren, indem sie auf dieser Seite den Link Sicherheitsinformation auswählen.

Authentifizierungsmethoden

Benutzer von Sicherheitsstandards müssen sich mithilfe der Microsoft Authenticator-App mit Benachrichtigungen für die Multifaktor-Authentifizierung registrieren und diese verwenden. Benutzer können Prüfcodes von der Microsoft Authenticator-App verwenden, können sich jedoch nur mit der Benachrichtigungsoption registrieren. Benutzer können auch eine Drittanbieteranwendung nutzen, die OATH TOTP zum Generieren von Codes verwendet.

Warnung

Deaktivieren Sie keine Methoden für Ihre Organisation, wenn Sie Sicherheitsstandards verwenden. Das Deaktivieren von Methoden kann dazu führen, dass Sie sich von Ihrem Mandanten abmelden. Lassen Sie alle Methoden für Benutzer verfügbar im Portal für MFA-Diensteinstellungen aktiviert.

B2B-Benutzer

Alle B2B-Gastbenutzer oder Benutzer mit direkter B2B-Verbindung, die auf Ihr Verzeichnis zugreifen, werden wie die Benutzer Ihrer Organisation behandelt.

Deaktivierter MFA-Status

Wenn Ihre Organisation bisher die Multifaktor-Authentifizierung auf Benutzerbasis verwendet hat, sollten Sie nicht beunruhigt sein, wenn auf der Statusseite der Multi-Faktor-Authentifizierung keine Benutzer mit dem Status Aktiviert oder Erzwungen angezeigt werden. Deaktiviert ist der passende Status für Benutzer, die Sicherheitsstandards oder Multifaktor-Authentifizierung auf Basis des bedingten Zugriffs verwenden.

Deaktivieren von Sicherheitsstandards

Organisationen, die Richtlinien für den bedingten Zugriff implementieren, die Sicherheitsstandards ersetzen, müssen Sicherheitsstandards deaktivieren.

So deaktivieren Sie Sicherheitsstandards in Ihrem Verzeichnis

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Sicherheitsadministrator an.

- Navigieren Sie zu >Identitätsübersichtseigenschaften>.

- Wählen Sie Sicherheitsstandards verwalten aus.

- Legen Sie Sicherheitsstandards auf Deaktiviert (nicht empfohlen) fest.

- Wählen Sie Speichern aus.

Umsteigen von Sicherheitsstandardeinstellungen zu bedingtem Zugriff

Sicherheitsstandardwerte sind zwar eine gute Grundlage, um Ihre Sicherheitslage zu entwickeln, aber sie erlauben nicht die Anpassungen, die viele Organisationen benötigen. Richtlinien für bedingten Zugriff bieten eine umfassende Palette von Anpassungen, die komplexere Organisationen benötigen.

| Standardwerte für die Sicherheit | Bedingter Zugriff | |

|---|---|---|

| Erforderliche Lizenzen | None | Mindestens Microsoft Entra ID P1 |

| Anpassung | Keine Anpassung (ein- oder ausgeschaltet) | Vollständig anpassbar |

| Aktiviert von | Microsoft oder Administrator | Administrator |

| Komplexität | Einfache Verwendung | Vollständig anpassbar basierend auf Ihren Anforderungen |

Empfohlene Schritte beim Umsteigen von den Sicherheitsstandardeinstellungen

Organisationen, welche die Features des bedingten Zugriffs testen möchten, können sich für eine kostenlose Testversion registrieren, um anzufangen.

Nachdem Administratoren Sicherheitsstandardwerte deaktiviert haben, sollten Organisationen sofort Richtlinien für bedingten Zugriff aktivieren, um ihre Organisation zu schützen. Diese Richtlinien sollten mindestens die Richtlinien in der Kategorie "Sichere Grundlagen" der Vorlagen für den bedingten Zugriff enthalten. Organisationen mit Microsoft Entra ID P2-Lizenzen, die Microsoft Entra ID Protection enthalten, können diese Liste erweitern, um Benutzerrisiko- und Anmelderisiko-basierte Richtlinien einzuschließen, um ihre Lage weiter zu stärken.

Microsoft empfiehlt Organisationen, zwei Nur-Cloud-Notfallzugriffskonten dauerhaft der Rolle Globaler Administrator zugewiesen zu haben. Diese Konten verfügen über hohe Zugriffsrechte und sind keinen bestimmten Einzelpersonen zugewiesen. Die Konten sind auf Notfall- oder Unterbrechungsglasszenarien beschränkt, in denen normale Konten nicht verwendet werden können oder alle anderen Administratoren versehentlich gesperrt sind. Diese Konten sollten nach den Empfehlungen für das Notfallzugriffskonto erstellt werden.

Nächste Schritte

- Blog: Einführung von Sicherheitsstandards

- Weitere Informationen zur Lizenzierung finden Sie auf der Seite Microsoft Entra – Preise.