Testen Microsoft Defender for Identity Konnektivität

Der Defender for Identity-Sensor erfordert Netzwerkkonnektivität mit dem Defender for Identity-Dienst, und die meisten Organisationen steuern den Zugriff auf das Internet über Firewall oder Proxys. Wenn Sie beispielsweise einen Proxy verwenden, können Sie den Zugriff auf Port 443 über eine einzelne URL zulassen. Weitere Informationen finden Sie unter Erforderliche Ports.

Nachdem Sie den Server vorbereitet haben, den Sie für Ihren Microsoft Defender for Identity-Sensor verwenden möchten, und nach Bedarf Proxyeinstellungen konfiguriert haben, sollten Sie die Konnektivität testen, um sicherzustellen, dass Ihr Server auf den Defender for Identity-Clouddienst zugreifen kann. Verwenden Sie die Verfahren in diesem Artikel auch nach der Bereitstellung, wenn bei Ihrem Sensorserver Konnektivitätsprobleme auftreten.

Weitere Informationen finden Sie unter Erforderliche Ports.

Hinweis

Den Namen und andere wichtige Details zu Ihrem Defender for Identity-Arbeitsbereich finden Sie auf der Seite Info im Microsoft Defender XDR-Portal.

Testen der Konnektivität mit einem Browser

Öffnen Sie einen Browser. Wenn Sie einen Proxy verwenden, stellen Sie sicher, dass Ihr Browser die gleichen Proxyeinstellungen verwendet, die vom Sensor verwendet werden.

Wenn die Proxyeinstellungen beispielsweise für lokales System definiert sind, müssen Sie PSExec verwenden, um eine Sitzung als lokales System zu öffnen und den Browser über diese Sitzung zu öffnen.

Navigieren Sie zur folgenden URL:

https://<your_workspace_name>sensorapi.atp.azure.com/tri/sensor/api/ping. Ersetzen Sie durch<your_workspace_name>den Namen Ihres Defender for Identity-Arbeitsbereichs.Wichtig

Sie müssen nicht

HTTPSangeben,HTTPum die Konnektivität ordnungsgemäß zu testen.

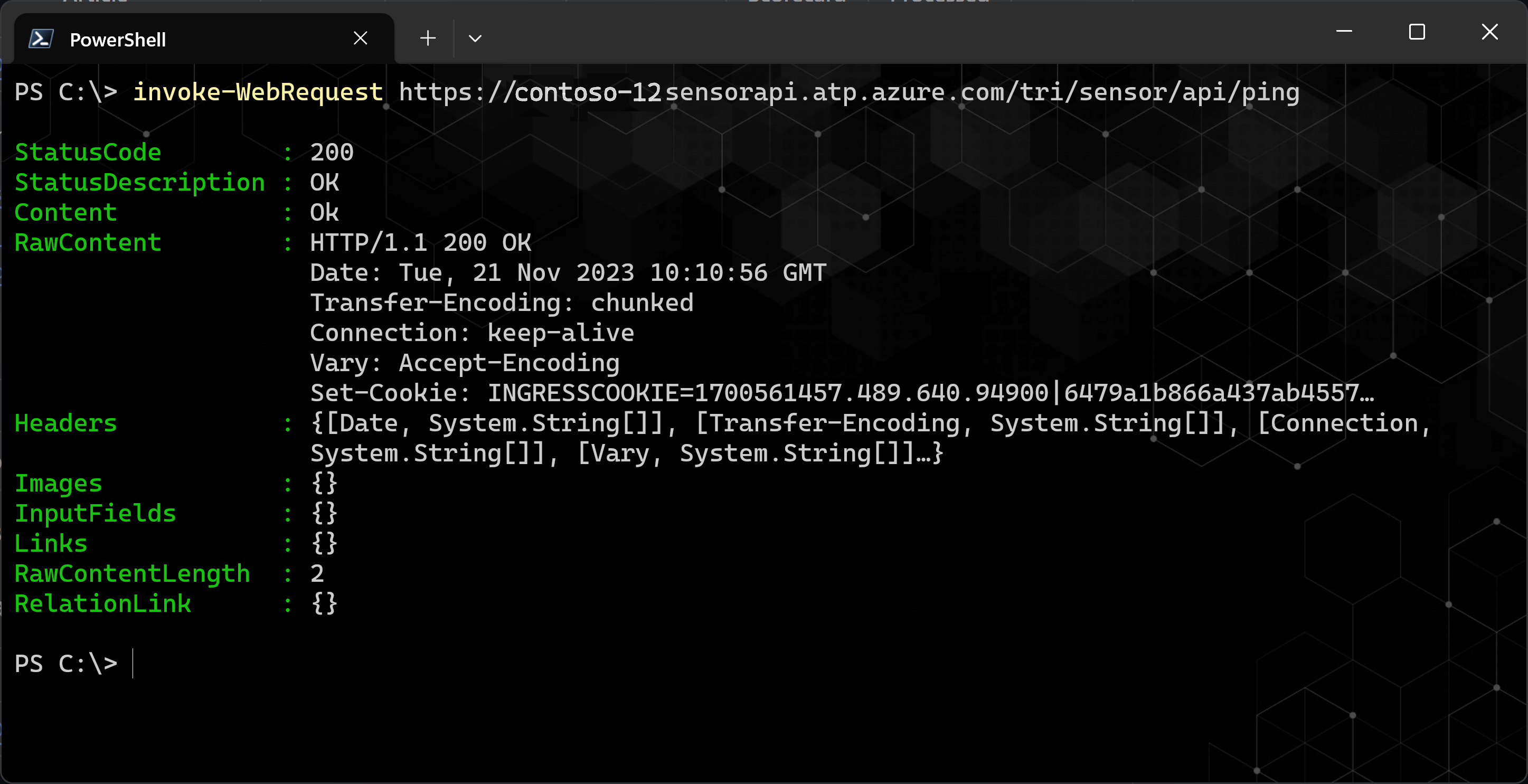

Ergebnis: Sie sollten eine Ok-Meldung (HTTP-status 200) erhalten, die angibt, dass Sie erfolgreich an den HTTPS-Endpunkt von Defender for Identity weitergeleitet werden konnten. Dies ist das gewünschte Ergebnis.

Bei einigen älteren Arbeitsbereichen kann die zurückgegebene Meldung Fehler 503 Der Dienst ist nicht verfügbar sein. Dies ist ein temporärer Zustand, der immer noch auf Erfolg hinweist. Zum Beispiel:

Andere Ergebnisse können die folgenden Szenarien umfassen:

Wenn Die Meldung OK nicht angezeigt wird, liegt möglicherweise ein Problem mit Der Proxykonfiguration vor. Überprüfen Sie Ihre Netzwerk- und Proxyeinstellungen.

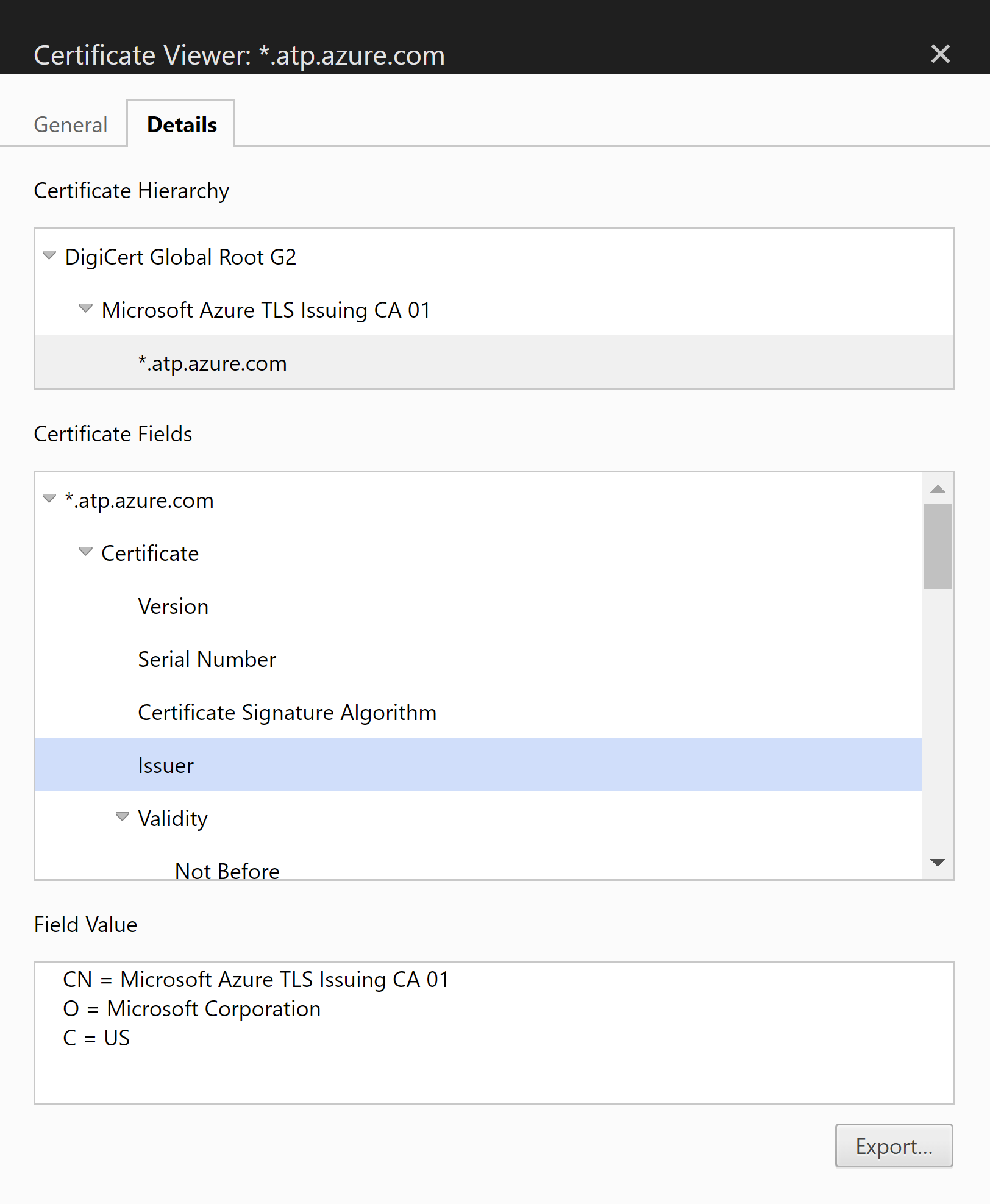

Wenn sie einen Zertifikatfehler erhalten, stellen Sie sicher, dass die erforderlichen vertrauenswürdigen Stammzertifikate installiert sind, bevor Sie fortfahren. Weitere Informationen finden Sie unter Proxyauthentifizierungsproblem, das als Verbindungsfehler angezeigt wird. Die Zertifikatdetails sollten wie folgt aussehen:

Testen der Dienstkonnektivität mit PowerShell

Voraussetzungen: Bevor Sie PowerShell-Befehle von Defender for Identity ausführen, stellen Sie sicher, dass Sie das PowerShell-Modul für Defender for Identity heruntergeladen haben.

Melden Sie sich bei Ihrem Server an, und führen Sie einen der folgenden Befehle aus:

Um die Einstellungen des aktuellen Servers zu verwenden, führen Sie Folgendes aus:

Test-MDISensorApiConnectionFühren Sie den Befehl mit der folgenden Syntax aus, um Einstellungen zu testen, die Sie verwenden möchten, aber derzeit nicht auf dem Server konfiguriert sind:

Test-MDISensorApiConnection -BypassConfiguration -SensorApiUrl 'https://contososensorapi.atp.azure.com' -ProxyUrl 'https://myproxy.contoso.com:8080' -ProxyCredential $credentialDabei gilt:

-

https://contososensorapi.atp.azure.comist ein Beispiel für Ihre Sensor-URL, wobei contososensor der Name Ihres Arbeitsbereichs ist. -

https://myproxy.contoso.com:8080ist ein Beispiel für Ihre Proxy-URL.

-

Weitere Informationen finden Sie in der MDI PowerShell-Dokumentation.