Sicherheitsbewertung: Erzwingen der Verschlüsselung für die RPC-Zertifikatregistrierungsschnittstelle (ESC11)

In diesem Artikel wird Microsoft Defender for Identity Bericht "Verschlüsselung für RPC-Zertifikatregistrierung erzwingen" beschrieben.

Was ist verschlüsselung mit RPC-Zertifikatregistrierung?

Active Directory-Zertifikatdienste (AD CS) unterstützen die Zertifikatregistrierung mithilfe des RPC-Protokolls, insbesondere mit der MS-ICPR-Schnittstelle. In solchen Fällen bestimmen die Einstellungen der Zertifizierungsstelle die Sicherheitseinstellungen für die RPC-Schnittstelle, einschließlich der Anforderung des Paketschutzes.

Wenn das IF_ENFORCEENCRYPTICERTREQUEST Flag aktiviert ist, akzeptiert die RPC-Schnittstelle nur Verbindungen mit der RPC_C_AUTHN_LEVEL_PKT_PRIVACY Authentifizierungsebene. Dies ist die höchste Authentifizierungsebene und erfordert, dass jedes Paket signiert und verschlüsselt ist, um jede Art von Relayangriff zu verhindern. Dies ähnelt SMB Signing dem im SMB-Protokoll.

Wenn die RPC-Registrierungsschnittstelle keinen Paketdatenschutz erfordert, wird sie anfällig für Relayangriffe (ESC11). Das IF_ENFORCEENCRYPTICERTREQUEST Flag ist standardmäßig aktiviert, ist aber häufig deaktiviert, um Clients zuzulassen, die die erforderliche RPC-Authentifizierungsebene nicht unterstützen können, z. B. Clients mit Windows XP.

Voraussetzungen

Diese Bewertung ist nur für Kunden verfügbar, die einen Sensor auf einem AD CS-Server installiert haben. Weitere Informationen finden Sie unter Neuer Sensortyp für Active Directory-Zertifikatdienste (AD CS).For more information, see New sensor type for Active Directory Certificate Services (AD CS).

Gewusst wie diese Sicherheitsbewertung verwenden, um den Sicherheitsstatus meiner Organisation zu verbessern?

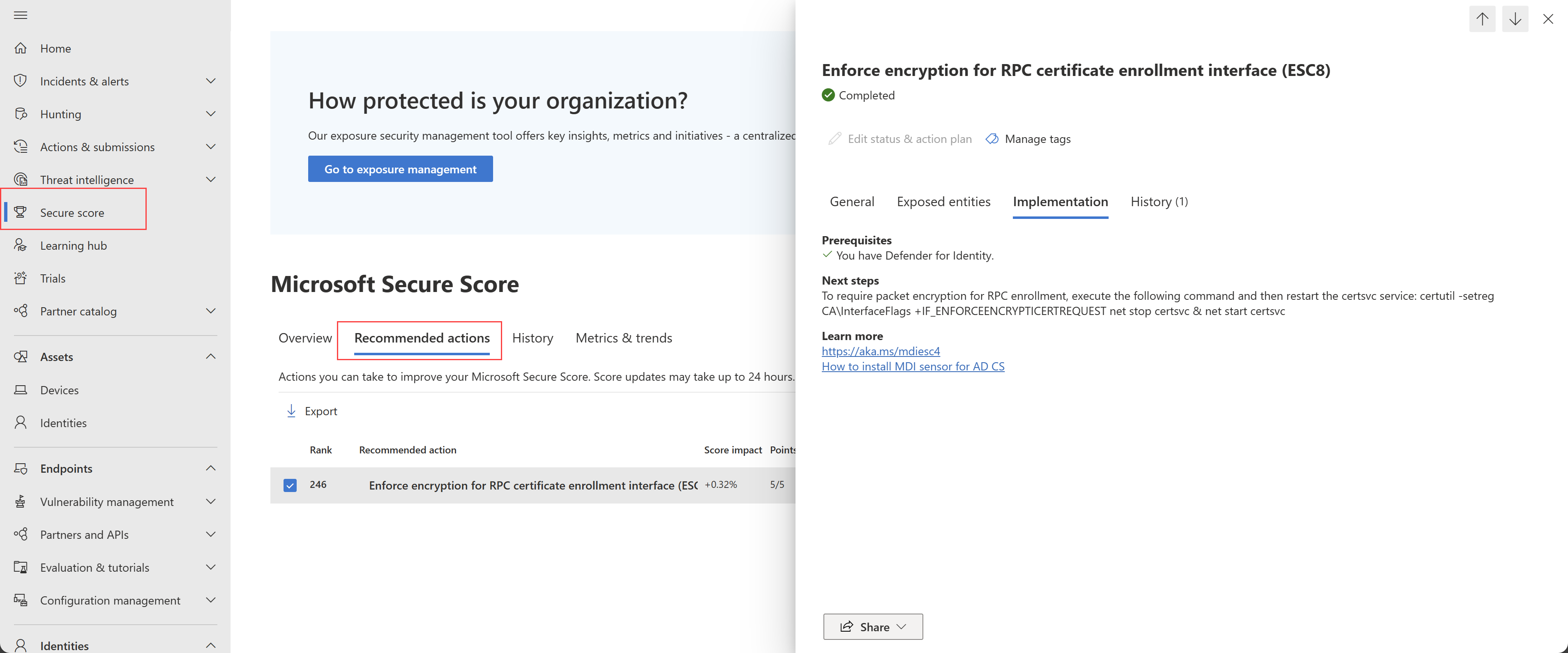

Lesen Sie die empfohlene Aktion unter https://security.microsoft.com/securescore?viewid=actions zum Erzwingen der Verschlüsselung für die RPC-Zertifikatregistrierung. Zum Beispiel:

Untersuchen Sie, warum das

IF_ENFORCEENCRYPTICERTREQUESTFlag deaktiviert ist.Stellen Sie sicher, dass Sie das

IF_ENFORCEENCRYPTICERTREQUESTFlag aktivieren, um die Sicherheitsanfälligkeit zu entfernen.Um das Flag zu aktivieren, führen Sie Folgendes aus:

certutil -setreg CA\InterfaceFlags +IF_ENFORCEENCRYPTICERTREQUESTFühren Sie Folgendes aus, um den Dienst neu zu starten:

net stop certsvc & net start certsvc

Stellen Sie sicher, dass Sie Ihre Einstellungen in einer kontrollierten Umgebung testen, bevor Sie sie in der Produktion aktivieren.

Hinweis

Während Bewertungen nahezu in Echtzeit aktualisiert werden, werden Bewertungen und Status alle 24 Stunden aktualisiert. Während die Liste der betroffenen Entitäten innerhalb weniger Minuten nach der Implementierung der Empfehlungen aktualisiert wird, kann die status noch einige Zeit dauern, bis sie als Abgeschlossen markiert ist.