Sicherheitsbeurteilung: Entfernen Sie unnötige Berechtigungen zur Replikation für das Microsoft Entra Connect AD DS-Konnektor-Konto

Dieser Artikel beschreibt den Bericht zur Sicherheitsbeurteilung von Microsoft Defender for Identity über unnötige Berechtigungen zur Replikation für das AD DS-Konnektor-Konto von Microsoft Entra Connect (auch bekannt als Azure AD Connect).

Hinweis

Diese Sicherheitsbeurteilung ist nur verfügbar, wenn Microsoft Defender for Identity Sensor auf Servern installiert ist, auf denen Microsoft Entra Connect-Dienste ausgeführt werden.

Wenn die Kennwort-Hash-Synchronisierung (PHS) als Anmeldemethode festgelegt ist, sind AD DS Connector-Konten mit Replikationsberechtigungen nicht betroffen, da diese Berechtigungen notwendig sind.

Warum könnte das Microsoft Entra Connect AD DS-Konnektor-Konto mit unnötigen Replikationsberechtigungen ein Risiko darstellen?

Clevere Angreifer haben es wahrscheinlich auf Microsoft Entra Connect in lokalen Umgebungen abgesehen, und das aus gutem Grund. Der Microsoft Entra Connect-Server kann ein Hauptziel sein, insbesondere aufgrund der Berechtigungen, die dem AD DS-Konnektor-Konto (erstellt im lokalen AD mit dem Präfix MSOL_) zugewiesen sind. Bei der standardmäßigen Express-Installation von Microsoft Entra Connect werden dem Konnektor-Dienstkonto unter anderem Replikationsberechtigungen erteilt, um eine ordnungsgemäße Synchronisierung zu gewährleisten. Wenn Kennwort-Hash-Synchronisierung nicht konfiguriert ist, ist es wichtig, unnötige Berechtigungen zu entfernen, um die potenzielle Oberfläche für Angriffe zu minimieren.

Wie kann ich diese Sicherheitsbeurteilung nutzen, um die Sicherheitslage in meinem hybriden Unternehmen zu verbessern?

Lesen Sie die empfohlene Aktion unter https://security.microsoft.com/securescore?viewid=actions, um unnötige Berechtigungen zur Replikation für das Microsoft Entra Connect AD DS-Konnektor Konto zu entfernen.

Überprüfen Sie die Liste der exponierten Entitäten, um festzustellen, welche Ihrer AD DS-Konnektor-Konten unnötige Berechtigungen für die Replikation haben.

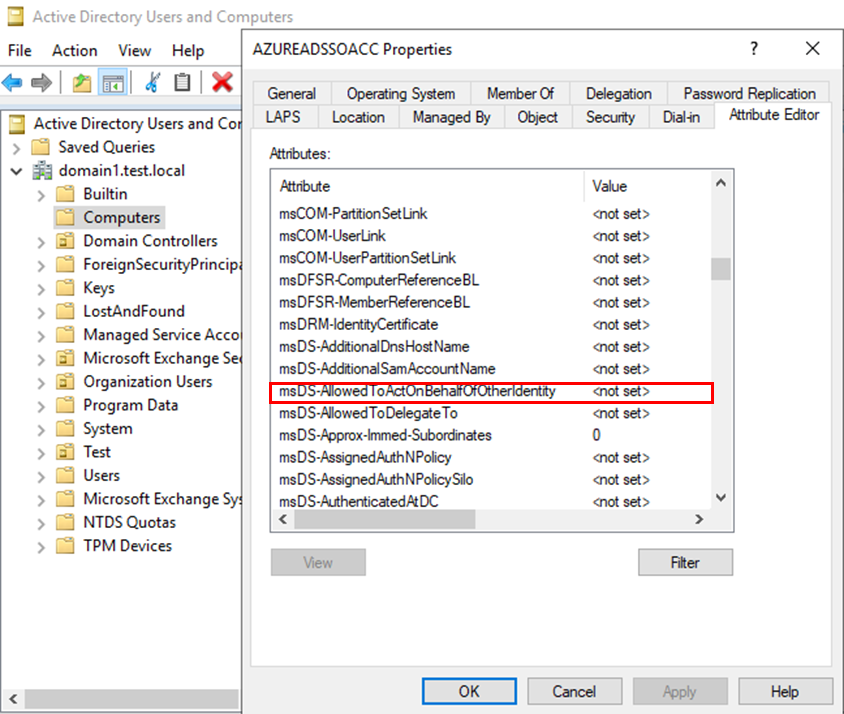

Ergreifen Sie die entsprechenden Maßnahmen für diese Konten und entfernen Sie die Berechtigungen „Replikation Verzeichnisänderungen” und „Replikation Verzeichnisänderungen alle”, indem Sie die folgenden Berechtigungen deaktivieren:

Wichtig

In Umgebungen mit mehreren Microsoft Entra Connect-Servern ist es wichtig, auf jedem Server Sensoren zu installieren, um sicherzustellen, dass Microsoft Defender for Identity Ihre Installation vollständig überwachen kann. Es wurde festgestellt, dass Ihre Microsoft Entra Connect-Konfiguration keine Kennwort-Hash-Synchronisierung verwendet, was bedeutet, dass Replikationsberechtigungen für die Konten in der Liste der gefährdeten Entitäten nicht erforderlich sind. Außerdem müssen Sie sicherstellen, dass für jedes exponierte MSOL-Konto keine Replikationsberechtigungen für andere Anwendungen erforderlich sind.

Hinweis

Bewertungen werden nahezu in Echtzeit aktualisiert, Ergebnisse und der Status alle 24 Stunden. Die Liste der betroffenen Entitäten wird innerhalb weniger Minuten nach der Implementierung der Empfehlungen aktualisiert. Es kann jedoch etwas länger dauern, bis der Status zu Abgeschlossen wechselt.