Erweiterte Bereitstellungsanleitung für Microsoft Defender for Endpoint unter Linux

Tipp

Wir freuen uns, ihnen mitteilen zu können, dass Microsoft Defender for Endpoint unter Linux jetzt die Unterstützung für ARM64-basierte Linux-Server in der Vorschau erweitert! Weitere Informationen finden Sie unter Microsoft Defender for Endpoint unter Linux für ARM64-basierte Geräte (Vorschau).

Dieser Artikel enthält erweiterte Bereitstellungsanleitungen für Microsoft Defender for Endpoint unter Linux. Sie erhalten eine kurze Zusammenfassung der Bereitstellungsschritte, erfahren mehr über die Systemanforderungen und werden dann durch die tatsächlichen Bereitstellungsschritte geführt. Außerdem erfahren Sie, wie Sie überprüfen, ob das Gerät ordnungsgemäß integriert wurde.

Informationen zu Microsoft Defender for Endpoint Funktionen finden Sie unter Erweiterte Microsoft Defender for Endpoint-Funktionen.

Weitere Informationen zu anderen Möglichkeiten zum Bereitstellen von Microsoft Defender for Endpoint unter Linux finden Sie unter:

- Manuelle Bereitstellung

- Puppet-basierte Bereitstellung

- Ansible-basierte Bereitstellung

- Microsoft Defender für Endpunkt unter Linux mit Chef bereitstellen

- Microsoft Defender for Endpoint unter Linux für ARM64-basierte Geräte (Vorschau)

Bereitstellungszusammenfassung

Erfahren Sie mehr über die allgemeinen Anleitungen zu einer typischen Microsoft Defender for Endpoint unter Linux-Bereitstellung. Die Anwendbarkeit einiger Schritte wird durch die Anforderungen Ihrer Linux-Umgebung bestimmt. Einige der Schritte sind optional und nicht spezifisch für Defender für Endpunkt. Erwägen Sie jedoch, alle Schritte auszuführen, um optimale Ergebnisse zu erzielen.

(Optional) Suchen Sie nach Dateisystemfehlern "fsck" (ähnlich wie chkdsk).

(Optional) Aktualisieren sie Die Treiber des Speichersubsystems.

(Optional) Aktualisieren Sie NIC-Treiber.

Vergewissern Sie sich, dass die Systemanforderungen und Ressourcenempfehlungen erfüllt sind.

Fügen Sie Ihre vorhandene Lösung der Ausschlussliste für Microsoft Defender Antivirus hinzu.

Konfigurieren Sie Microsoft Defender for Endpoint für Linux-Antischadsoftwareeinstellungen.

Verwenden Sie Ansible, Puppet oder Chef, um Microsoft Defender for Endpoint unter Linux zu verwalten.

Behandeln von Installationsproblemen für Microsoft Defender for Endpoint unter Linux.

Überprüfen Sie die Statistiken zur Ressourcenauslastung, und melden Sie die Auslastung vor der Bereitstellung im Vergleich zur Bereitstellung nach der Bereitstellung.

Überprüfen Sie die Kommunikation mit Microsoft Defender for Endpoint Back-End.

Vergewissern Sie sich, dass Sie "Platform Updates" (Agent-Updates) erhalten können.

Problembehandlung bei hoher CPU-Auslastung durch ISVs, Linux-Apps oder Skripts.

1. Vorbereiten Ihrer Netzwerkumgebung

Fügen Sie die Microsoft Defender for Endpoint URLs und/oder IP-Adressen zur Liste zulässiger Adressen hinzu, und verhindern Sie, dass datenverkehrsgeprüft wird.

Netzwerkkonnektivität von Microsoft Defender for Endpoint

Führen Sie die folgenden Schritte aus, um die Netzwerkkonnektivität von Microsoft Defender for Endpoint zu überprüfen:

Weitere Informationen finden Sie unter Zulassen von Zielen für den Microsoft Defender for Endpoint Datenverkehr.

Wenn sich die Linux-Server hinter einem Proxy befinden, legen Sie Proxyeinstellungen fest. Weitere Informationen finden Sie unter Einrichten von Proxyeinstellungen.

Stellen Sie sicher, dass der Datenverkehr nicht durch die SSL-Überprüfung (TLS-Überprüfung) überprüft wird. Dies ist das häufigste netzwerkbezogene Problem beim Einrichten Microsoft Defender Endpunkts. Weitere Informationen finden Sie unter Überprüfen, ob die SSL-Überprüfung für den Netzwerkdatenverkehr nicht ausgeführt wird.

Hinweis

- Datenverkehr für Defender für Endpunkt sollte NICHT von der SSL-Überprüfung (TLS-Überprüfung) überprüft werden. Dies gilt für alle unterstützten Betriebssysteme (Windows, Linux und Mac).

- Um Verbindungen mit dem konsolidierten Satz von URLs oder IP-Adressen zu ermöglichen, stellen Sie sicher, dass auf Ihren Geräten die neuesten Komponentenversionen ausgeführt werden. Weitere Informationen finden Sie unter Onboarding von Geräten mit optimierter Konnektivität für Microsoft Defender for Endpoint.

Weitere Informationen finden Sie unter Behandeln von Problemen mit der Cloudkonnektivität.

Schritt 1: Zulassen von Zielen für den Microsoft Defender for Endpoint Datenverkehr

Informationen zu den relevanten Zielen, auf die geräte in Ihrer Netzwerkumgebung zugreifen müssen , finden Sie unter Konfigurieren Ihrer Netzwerkumgebung zum Sicherstellen der Konnektivität mit dem Defender für Endpunkt-Dienst .

Konfigurieren Sie Firewall/Proxy/Netzwerk, um die relevanten URLs und/oder IP-Adressen zuzulassen.

Schritt 2: Einrichten von Proxyeinstellungen

Wenn sich die Linux-Server hinter einem Proxy befinden, verwenden Sie die folgenden Einstellungsanleitungen.

In der folgenden Tabelle sind die unterstützten Proxyeinstellungen aufgeführt:

| Unterstützt | Nicht unterstützt |

|---|---|

| Transparenter Proxy | Proxy autoconfig (PAC, ein Typ des authentifizierten Proxys) |

| Manuelle statische Proxykonfiguration | Webproxy-AutoErmittlungsprotokoll (WPAD, eine Art authentifizierter Proxy) |

- Netzwerkverbindungen

- Vollständiges Konfigurationsprofil

- Konfiguration von statischen Proxys

- Behandeln von Konnektivitätsproblemen im Statischen Proxyszenario

Schritt 3: Überprüfen, ob die SSL-Überprüfung für den Netzwerkdatenverkehr nicht ausgeführt wird

Um Man-in-the-Middle-Angriffe zu verhindern, verwendet der gesamte von Microsoft Azure gehostete Datenverkehr das Anheften von Zertifikaten. Daher sind SSL-Überprüfungen von wichtigen Firewallsystemen nicht zulässig. Sie müssen die SSL-Überprüfung für Microsoft Defender for Endpoint URLs umgehen. Weitere Informationen zum Anheften von Zertifikaten finden Sie unter Enterprise-Certificate-Pinning.

Behandlung von Cloudverbindungsproblemen

Weitere Informationen finden Sie unter Behandeln von Problemen mit der Cloudkonnektivität für Microsoft Defender for Endpoint unter Linux.

2. Erfassen von Leistungsdaten vom Endpunkt

Erfassen Sie Leistungsdaten von den Endpunkten, auf denen Defender für Endpunkt installiert ist. Diese Daten umfassen die Verfügbarkeit des Speicherplatzes für alle eingebundenen Partitionen, die Speicherauslastung, die Prozessliste und die CPU-Auslastung (Aggregat für alle Kerne).

3. (Optional) Nach Dateisystemfehlern "fsck" (ähnlich chkdsk)

Jedes Dateisystem könnte am Ende beschädigt werden, also vor der Installation einer neuen Software wäre es gut, es auf einem fehlerfreien Dateisystem zu installieren.

4. (Optional) Aktualisieren von Speichersubsystemtreibern

Neuere Treiber oder Firmware in einem Speichersubsystem können die Leistung und/oder Zuverlässigkeit verbessern.

5. (Optional) Update NIC-Treiber

Neuere Treiber/Firmware auf niCs oder NIC-Teamsoftware können mit Leistung und/oder Zuverlässigkeit helfen.

6. Bestätigen, dass Systemanforderungen und Ressourcenempfehlungen erfüllt sind

Der folgende Abschnitt enthält Informationen zu unterstützten Linux-Versionen und Empfehlungen für Ressourcen.

Eine ausführliche Liste der unterstützten Linux-Distributionen finden Sie unter Systemanforderungen.

| Ressource | Empfehlung |

|---|---|

| Festplattenspeicher | Minimum: 2 GB HINWEIS: Möglicherweise ist mehr Speicherplatz erforderlich, wenn cloudbasierte Diagnose für Absturzsammlungen aktiviert sind. |

| RAM | 1 GB 4 GB werden bevorzugt |

| CPU | Wenn auf dem Linux-System nur ein vcpu ausgeführt wird, wird empfohlen, ihn auf zwei vcpus zu erhöhen. Vier Kerne werden bevorzugt |

| BS-Version | Kernelfiltertreiber | Kommentare |

|---|---|---|

| RHEL 7.x, RHEL 8.x und RHEL 9.x | Kein Kernelfiltertreiber, die fanotify Kerneloption muss aktiviert sein |

ähnlich dem Filter-Manager (fltmgr, zugänglich über fltmc.exe) in Windows |

7. Fügen Sie Ihre vorhandene Lösung zur Ausschlussliste für Microsoft Defender Antivirus hinzu.

Dieser Schritt des Setupprozesses umfasst das Hinzufügen von Defender für Endpunkt zur Ausschlussliste für Ihre vorhandene Endpoint Protection-Lösung und alle anderen Sicherheitsprodukte, die Von Ihrem organization verwendet werden. Sie können aus mehreren Methoden wählen, um Ihre Ausschlüsse Microsoft Defender Antivirus hinzuzufügen.

Tipp

Hilfe zum Konfigurieren von Ausschlüssen finden Sie in der Dokumentation Ihres Lösungsanbieters.

Ihre Fähigkeit, Microsoft Defender for Endpoint unter Linux zusammen mit einem Nicht-Microsoft-Antischadsoftwareprodukt auszuführen, hängt von den Implementierungsdetails dieses Produkts ab. Wenn das andere Antischadsoftwareprodukt verwendet

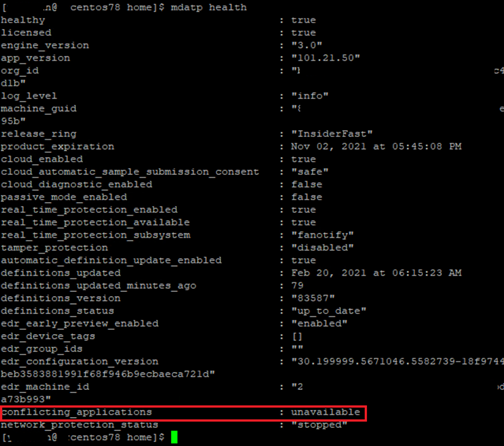

fanotify, muss es deinstalliert werden, um Leistungs- und Stabilitätsauswirkungen zu vermeiden, die sich aus der Ausführung von zwei in Konflikt stehenden Agents ergeben.Um zu überprüfen, ob es eine Nicht-Microsoft-Antischadsoftware gibt, die ausgeführt

fanotifywird, können Sie ausführenmdatp healthund dann die Ergebnisse überprüfen:

Wenn unter "conflicting_applications" ein anderes Ergebnis als "nicht verfügbar" angezeigt wird, deinstallieren Sie die nicht von Microsoft stammende Antischadsoftware.

Wenn Sie das Nicht-Microsoft-Antischadsoftwareprodukt nicht deinstallieren, treten möglicherweise unerwartete Verhaltensweisen auf, z. B. Leistungsprobleme, Stabilitätsprobleme wie hängende Systeme oder Kernel-Panics.

Führen

systemctl status -l mdatpSie aus, um die Microsoft Defender for Endpoint für Linux-Prozesse und -Pfade zu identifizieren, die im Nicht-Microsoft-Antischadsoftwareprodukt ausgeschlossen werden sollen.Schließen Sie die folgenden Prozesse aus dem Nicht-Microsoft-Antischadsoftwareprodukt aus:

wdavdaemon

crashpad_handler

mdatp_audis_plugin

telemetryd_v2Schließen Sie die folgenden Pfade aus dem Nicht-Microsoft-Antischadsoftwareprodukt aus:

/opt/microsoft/mdatp/

/var/opt/microsoft/mdatp/

/etc/opt/microsoft/mdatp/

8. Beachten Sie die folgenden Punkte zu Ausschlüssen

Wenn Sie Microsoft Defender Antivirus-Überprüfungen Ausschlüsse hinzufügen, sollten Sie Pfad- und Prozessausschlüsse hinzufügen.

Hinweis

- Antivirenausschlüsse gelten für die Antiviren-Engine.

- Indikatoren zulassen/blockieren gelten für die Antiviren-Engine.

Beachten Sie die folgenden Punkte:

- Pfadausschlüsse schließen bestimmte Dateien und unabhängig davon aus, auf welche Dateien sie zugreifen.

- Prozessausschlüsse schließen alles aus, was ein Prozess berührt, aber nicht den Prozess selbst.

- Listen Sie Ihre Prozessausschlüsse mit ihrem vollständigen Pfad auf und nicht nur nach ihrem Namen. (Die ausschließliche Namensmethode ist weniger sicher.)

- Wenn Sie jede ausführbare Datei sowohl als Pfadausschluss als auch als Prozessausschluss auflisten, werden der Prozess und alles, was er berührt, ausgeschlossen.

Tipp

Lesen Sie "Häufige Fehler, die beim Definieren von Ausschlüssen vermieden werden müssen", insbesondere Ordnerspeicherorte und Verarbeitet die Abschnitte für Linux- und macOS-Plattformen.

9. Erstellen von Gerätegruppen

Einrichten Ihrer Gerätegruppen, Gerätesammlungen und Organisationseinheiten Gerätegruppen, Gerätesammlungen und Organisationseinheiten ermöglichen es Ihrem Sicherheitsteam, Sicherheitsrichtlinien effizient und effektiv zu verwalten und zuzuweisen. In der folgenden Tabelle werden jede dieser Gruppen und deren Konfiguration beschrieben. Ihr organization verwendet möglicherweise nicht alle drei Sammlungstypen.

| Sammlungstyp | Vorgehensweise |

|---|---|

|

Gerätegruppen (früher als Computergruppen bezeichnet) ermöglichen es Ihrem Sicherheitsteam, Sicherheitsfunktionen wie automatisierte Untersuchung und Wartung zu konfigurieren. Gerätegruppen sind auch nützlich, um den Zugriff auf diese Geräte zuzuweisen, sodass Ihr Sicherheitsteam bei Bedarf Korrekturmaßnahmen ergreifen kann. Gerätegruppen werden erstellt, während der Angriff erkannt und beendet wurde. Warnungen, z. B. eine "Warnung für den ersten Zugriff", wurden ausgelöst und im Microsoft Defender-Portal angezeigt. |

1. Wechseln Sie zum Microsoft Defender-Portal (https://security.microsoft.com). 2. Wählen Sie im Navigationsbereich auf der linken Seite Einstellungen>Endpunkte>Berechtigungen>Gerätegruppen aus. 3. Wählen Sie + Gerätegruppe hinzufügen aus. 4. Geben Sie einen Namen und eine Beschreibung für die Gerätegruppe an. 5. Wählen Sie in der Liste Automatisierungsebene eine Option aus. (Wir empfehlen Vollständig – Bedrohungen automatisch beheben.) Weitere Informationen zu den verschiedenen Automatisierungsebenen finden Sie unter Beheben von Bedrohungen. 6. Geben Sie Bedingungen für eine Abgleichsregel an, um zu bestimmen, welche Geräte zur Gerätegruppe gehören. Beispielsweise können Sie eine Domäne oder Betriebssystemversionen auswählen oder sogar Gerätetags verwenden. 7. Geben Sie auf der Registerkarte Benutzerzugriff Rollen an, die Zugriff auf die Geräte haben sollen, die in der Gerätegruppe enthalten sind. 8. Wählen Sie Fertig aus. |

|

Gerätesammlungen ermöglichen es Ihrem Sicherheitsteam, Anwendungen zu verwalten, Konformitätseinstellungen bereitzustellen oder Softwareupdates auf den Geräten in Ihrem organization zu installieren. Gerätesammlungen werden mithilfe von Configuration Manager erstellt. |

Führen Sie die Schritte unter Erstellen einer Sammlung aus. |

|

Mithilfe von Organisationseinheiten können Sie Objekte wie Benutzerkonten, Dienstkonten oder Computerkonten logisch gruppieren. Anschließend können Sie Administratoren bestimmten Organisationseinheiten zuweisen und Gruppenrichtlinien anwenden, um gezielte Konfigurationseinstellungen zu erzwingen. Organisationseinheiten werden in Microsoft Entra Domain Services definiert. |

Führen Sie die Schritte unter Erstellen einer Organisationseinheit in einer Microsoft Entra Domain Services verwalteten Domäne aus. |

10. Konfigurieren von einstellungen für Microsoft Defender for Endpoint für Linux-Antischadsoftware

Bevor Sie beginnen:

Wenn Sie bereits ein Nicht-Microsoft-Antischadsoftwareprodukt für Ihre Linux-Server verwenden, sollten Sie bedenken, dass Sie die vorhandenen Ausschlüsse möglicherweise in Microsoft Defender for Endpoint unter Linux kopieren müssen.

Wenn Sie kein Nicht-Microsoft-Antischadsoftwareprodukt für Ihre Linux-Server verwenden, rufen Sie eine Liste aller Linux-Anwendungen ab, und überprüfen Sie die Website des Anbieters auf Ausschlüsse.

Wenn Sie ein Nicht-Microsoft-Antischadsoftwareprodukt ausführen, fügen Sie die Prozesse/Pfade der Antivirenausschlussliste des Microsoft Defender for Endpoint hinzu. Weitere Informationen finden Sie in der Nicht-Microsoft-Dokumentation zu Antischadsoftware, oder wenden Sie sich an den Support.

Wenn Sie auf einem Computer testen, können Sie eine Befehlszeile verwenden, um die Ausschlüsse einzurichten:

Wenn Sie auf mehreren Computern testen, verwenden Sie die folgende

mdatp_managed.jsonDatei. Wenn Sie von Windows stammen, ist dies eine "Gruppenrichtlinie" für Defender für Endpunkt unter Linux.Sie können erwägen, die Datei basierend auf Ihren Anforderungen zu ändern:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/home" }, { "$type":"excludedFileExtension", "extension":"pdf" }, { "$type":"excludedFileName", "name":"cat" } ], "allowedThreats":[ "<EXAMPLE DO NOT USE>EICAR-Test-File (not a virus)" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }Empfehlungen:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/proc" }, { "$type":"excludedPath", "isDirectory":true, "path":"/sys" }, { "$type":"excludedPath", "isDirectory":true, "path":"/dev" }, { "$type":"excludedFileExtension", "extension":"" }, { "$type":"excludedFileName", "name":"" } ], "allowedThreats":[ "" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }

Hinweis

Unter Linux (und macOS) unterstützen wir Pfade, bei denen sie mit einem Wildcard beginnen.

In der folgenden Tabelle werden die Einstellungen beschrieben, die als Teil der mdatp_managed.json Datei empfohlen werden:

| Einstellungen | Kommentare |

|---|---|

exclusionsMergePolicy wird auf festgelegt admin_only |

Verhindert, dass der lokale Administrator die lokalen Ausschlüsse hinzufügen kann (über Bash (die Eingabeaufforderung)). |

disallowedThreatActions wird auf festgelegt allow and restore |

Verhindert, dass der lokale Administrator ein in Quarantäne befindliches Element wiederherstellen kann (über Bash (die Eingabeaufforderung)). |

threatTypeSettingsMergePolicy wird auf festgelegt admin_only |

Verhindert, dass der lokale Administrator False Positives oder True Positives hinzufügen kann, die für die Bedrohungstypen unschädlich sind (über Bash (die Eingabeaufforderung)). |

- Speichern Sie die Einstellung als

mdatp_managed.jsonDatei. - Kopieren Sie die Einstellung in diesen Pfad

/etc/opt/microsoft/mdatp/managed/. Weitere Informationen finden Sie unter Festlegen von Einstellungen für Microsoft Defender for Endpoint unter Linux. - Fügen Sie Ihre Nicht-Microsoft-Antischadsoftwareprozesse und -pfade der Ausschlussliste aus dem vorherigen Schritt hinzu.

- Vergewissern Sie sich, dass Sie ihre aktuellen Ausschlüsse aus Ihrer Nicht-Microsoft-Antischadsoftwarelösung dem vorherigen Schritt hinzugefügt haben.

Anwendungen, die sich auf Microsoft Defender for Endpoint auswirken können

Hohe E/A-Workloads wie Postgres, OracleDB, Jira und Jenkins erfordern möglicherweise andere Ausschlüsse, je nachdem, wie viel Aktivität verarbeitet wird (und von Defender für Endpunkt überwacht wird). Es empfiehlt sich, die Anleitungen von Nicht-Microsoft-Anwendungsanbietern für deren Ausschlüsse zu befolgen, wenn nach der Installation von Defender für Endpunkt eine Leistungsbeeinträchtigung auftritt. Denken Sie auch an häufige Ausschlussfehler für Microsoft Defender Antivirus.

Wenn die Leistung beeinträchtigt wird, finden Sie weitere Informationen in den folgenden Ressourcen:

- Behandeln von Leistungsproblemen für Microsoft Defender for Endpoint unter Linux.

- Behandeln von AuditD-Leistungsproblemen mit Microsoft Defender for Endpoint unter Linux.

11. Herunterladen des pakets "Microsoft Defender for Endpoint unter Linux-Onboarding"

Weitere Informationen finden Sie unter Herunterladen des Onboardingpakets aus Microsoft Defender Portal.

Hinweis

Dieser Download registriert Microsoft Defender for Endpoint unter Linux, um die Daten an Ihre Microsoft Defender for Endpoint instance zu senden.

Nach dem Herunterladen dieses Pakets können Sie die Anweisungen zur manuellen Installation befolgen oder eine Linux-Verwaltungsplattform verwenden, um Defender für Endpunkt unter Linux bereitzustellen und zu verwalten.

12. Beispiele für Ansible, Puppet und Chef zum Verwalten von Microsoft Defender for Endpoint unter Linux

Defender für Endpunkt unter Linux ist so konzipiert, dass fast jede Verwaltungslösung Defender für Endpunkt-Einstellungen unter Linux problemlos bereitstellen und verwalten kann. Einige gängige Linux-Verwaltungsplattformen sind Ansible, Puppet und Chef. Die folgenden Dokumente enthalten Beispiele zum Konfigurieren dieser Verwaltungsplattformen für die Bereitstellung und Konfiguration von Defender für Endpunkt unter Linux.

Bereitstellen von Microsoft Defender for Endpoint unter Linux mit Puppet

Bereitstellen von Microsoft Defender for Endpoint unter Linux mit Ansible

Bereitstellen von Microsoft Defender for Endpoint unter Linux mit Chef

Hinweis

Neustarts sind nach der Installation oder Aktualisierung von Microsoft Defender for Endpoint unter Linux NICHT erforderlich, außer wenn Sie auditD im unveränderlichen Modus ausführen.

Übermitteln der Cronjobeinstellung für geplante Überprüfungen

Planen Sie eine Antivirenüberprüfung mit Anacron in Microsoft Defender for Endpoint unter Linux. Weitere Informationen finden Sie unter Planen einer Antivirenüberprüfung mit Anacron in Microsoft Defender for Endpoint unter Linux.

Aktualisieren Microsoft Defender for Endpoint für Cronjob-Einstellungen des Linux-Agents

Planen Sie ein Update der Microsoft Defender for Endpoint unter Linux. Weitere Informationen finden Sie unter Planen eines Updates der Microsoft Defender for Endpoint unter Linux.

13. Behandeln von Installationsproblemen für Microsoft Defender for Endpoint unter Linux

Informationen zum Beheben von Problemen, die während der Installation auftreten können, finden Sie unter Behandeln von Installationsproblemen für Microsoft Defender for Endpoint unter Linux.

14. Überprüfen der Ressourcennutzungsstatistiken

Überprüfen Sie Leistungsstatistiken, und vergleichen Sie die Auslastung vor der Bereitstellung im Vergleich zur Bereitstellung nach der Bereitstellung.

15. Überprüfen der Kommunikation mit Microsoft Defender for Endpoint Back-End

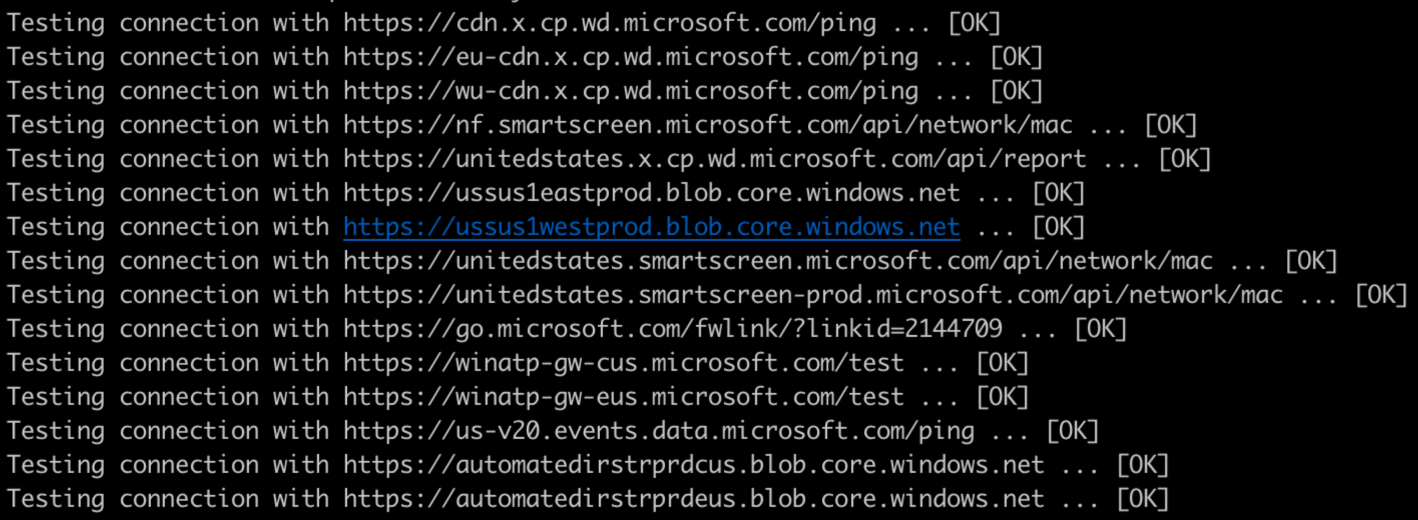

Führen Sie den folgenden Konnektivitätstest über die Befehlszeile aus, um die Microsoft Defender for Endpoint der Linux-Kommunikation mit der Cloud mit den aktuellen Netzwerkeinstellungen zu überprüfen:

mdatp connectivity test

Die folgende Abbildung zeigt die erwartete Ausgabe des Tests:

Weitere Informationen finden Sie unter Konnektivitätsüberprüfung.

16. Untersuchen von Problemen mit der Agent-Integrität

Untersuchen Sie Probleme mit der Agent-Integrität basierend auf Werten, die beim Ausführen des mdatp health Befehls zurückgegeben werden. Weitere Informationen finden Sie unter Untersuchen von Agent-Integritätsproblemen.

17. Überprüfen Sie, ob Sie Plattformupdates (Agent-Updates) erhalten können.

Führen Sie die folgende Befehlszeile aus, um Microsoft Defender for Endpoint für Linux-Plattformupdates zu überprüfen:

sudo yum update mdatp

oder

apt-get update mdatp

abhängig von Ihrem Paket-Manager.

Weitere Informationen finden Sie unter Integritätsbericht zur Geräteintegrität und Microsoft Defender Antischadsoftware.

Das neueste Breitkanalrelease finden Sie unter Neuigkeiten in Microsoft Defender for Endpoint unter Linux.

Aktualisieren von Microsoft Defender for Endpoint unter Linux

Microsoft veröffentlicht regelmäßig Softwareupdates zur Verbesserung von Leistung und Sicherheit oder zur Bereitstellung neuer Features. So aktualisieren Sie Microsoft Defender for Endpoint unter Linux. Weitere Informationen finden Sie unter Bereitstellen von Updates für Microsoft Defender for Endpoint unter Linux.

Hinweis

Wenn Sie redhat es Satellite (ähnlich wie WSUS in Windows) haben, können Sie die aktualisierten Pakete daraus abrufen.

Tipp

Automatisieren Sie das Agent-Update nach einem monatlichen (empfohlenen) Zeitplan, indem Sie einen Cron-Auftrag verwenden. Weitere Informationen finden Sie unter Planen eines Updates der Microsoft Defender for Endpoint unter Linux.

Nicht-Windows-Endpunkte

Mit macOS und Linux können Sie einige Systeme verwenden und im Betakanal ausführen.

Hinweis

Idealerweise sollten Sie einen von jedem Linux-Systemtyp einschließen, den Sie im Vorschaukanal ausführen, damit Sie Kompatibilitäts-, Leistungs- und Zuverlässigkeitsprobleme finden können, bevor der Build ihn in den aktuellen Kanal überträgt.

Die Wahl des Kanals bestimmt den Typ und die Häufigkeit der Updates, die Ihrem Gerät angeboten werden. Geräte in der Betaversion sind die ersten, die Updates und neue Features erhalten, gefolgt von der Vorschau und zuletzt von Aktuell.

Um eine Vorschau neuer Features anzuzeigen und frühzeitig Feedback zu geben, empfiehlt es sich, einige Geräte in Ihrem Unternehmen für die Verwendung von Beta oder Vorschau zu konfigurieren.

Warnung

Wenn Sie den Kanal nach der Erstinstallation wechseln, muss das Produkt neu installiert werden. Um den Produktkanal zu wechseln: Deinstallieren Sie das vorhandene Paket, konfigurieren Sie Ihr Gerät neu, um den neuen Kanal zu verwenden, und führen Sie die Schritte in diesem Dokument aus, um das Paket vom neuen Speicherort aus zu installieren.

18. Überprüfen Sie, ob Sie Security Intelligence-Updates (Signaturen/Definitionsupdates) erhalten können.

Führen Sie die folgende Befehlszeile aus, um Microsoft Defender for Endpoint für Linux-Signaturen/Definitionsupdates zu überprüfen:

mdatp definitions update

Weitere Informationen finden Sie unter Neue Geräteintegritätsberichte für Microsoft Defender Antischadsoftware.

19. Testerkennungen

Führen Sie den folgenden Erkennungstest aus, um sicherzustellen, dass das Gerät ordnungsgemäß integriert und an den Dienst gemeldet wird:

Öffnen Sie ein Terminalfenster, und führen Sie den folgenden Befehl aus, um einen Antischadsoftwareerkennungstest auszuführen:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtSie können zusätzliche Erkennungstests für ZIP-Dateien ausführen, indem Sie einen der folgenden Befehle verwenden:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipHinweis

Wenn die Erkennungen nicht angezeigt werden, kann es sein, dass Sie "allowedThreats" für die Zulassung in den Einstellungen über Ansible oder Puppet festgelegt haben.

Erkennungs- und Reaktionserkennungen für Endpunkte (Endpoint Detection and Response, EDR) finden Sie unter Erfahrung Microsoft Defender for Endpoint durch simulierte Angriffe. Wenn die Erkennung nicht angezeigt wird, kann es sein, dass das Ereignis oder die Warnungen im Portal fehlen. Weitere Informationen finden Sie unter Behandeln fehlender Ereignisse oder Warnungsprobleme für Microsoft Defender for Endpoint unter Linux.

Weitere Informationen zu einheitlichen Übermittlungen in Microsoft Defender XDR und der Möglichkeit, falsch positive und falsch negative Ergebnisse über das Portal zu übermitteln, finden Sie unter Einheitliche Übermittlungen in Microsoft Defender XDR jetzt allgemein verfügbar! – Microsoft Tech Community.

20. Behandeln von Problemen mit fehlenden Ereignissen oder Warnungen für Microsoft Defender for Endpoint unter Linux

Weitere Informationen finden Sie unter Behandeln fehlender Ereignisse oder Warnungsprobleme für Microsoft Defender for Endpoint unter Linux.

21. Problembehandlung bei hoher CPU-Auslastung durch ISVs, Linux-Apps oder Skripts

Wenn Sie feststellen, dass IsVs von Drittanbietern, intern entwickelte Linux-Apps oder Skripts eine hohe CPU-Auslastung aufweisen, führen Sie die folgenden Schritte aus, um die Ursache zu untersuchen.

- Identifizieren Sie den Thread oder Prozess, der das Symptom verursacht.

- Wenden Sie weitere Diagnoseschritte basierend auf dem identifizierten Prozess an, um das Problem zu beheben.

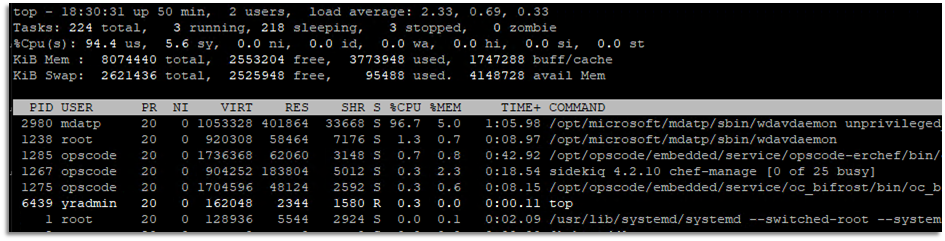

Schritt 1: Identifizieren der Microsoft Defender for Endpoint im Linux-Thread, der das Symptom verursacht

Verwenden Sie die folgende Syntax, um den Prozess zu identifizieren, der den CPU-Mehraufwand verursacht:

Um Microsoft Defender for Endpoint Prozess-ID abzurufen, die das Problem verursacht, führen Sie Folgendes aus:

sudo top -cUm weitere Details zu Microsoft Defender for Endpoint Prozess zu erhalten, führen Sie Folgendes aus:

sudo ps ax --no-headings -T -o user,pid,thcount,%cpu,sched,%mem,vsz,rss,tname,stat,start_time,time,ucmd,command |sort -nrk 3|grep mdatpUm die spezifische Microsoft Defender for Endpoint Thread-ID zu identifizieren, die die höchste CPU-Auslastung innerhalb des Prozesses verursacht, führen Sie Folgendes aus:

sudo ps -T -p <PID> >> Thread_with_highest_cpu_usage.log

In der folgenden Tabelle sind die Prozesse aufgeführt, die eine hohe CPU-Auslastung verursachen können:

| Prozessname | Verwendete Komponente | MDE Verwendete Engine |

|---|---|---|

| wdavdaemon | FANotify | Antivirus & EDR |

| wdavdaemon unprivileged | Antivirus-Engine | |

| wdavdaemon edr | EDR-Engine | |

| mdatp_audisp_plugin | Überwachungsframework (auditd) | Überwachungsprotokollerfassung |

Schritt 2: Anwenden weiterer Diagnoseschritte basierend auf dem identifizierten Prozess

Nachdem Sie den Prozess identifiziert haben, der die hohe CPU-Auslastung verursacht, verwenden Sie die entsprechende Diagnoseanleitung im folgenden Abschnitt.

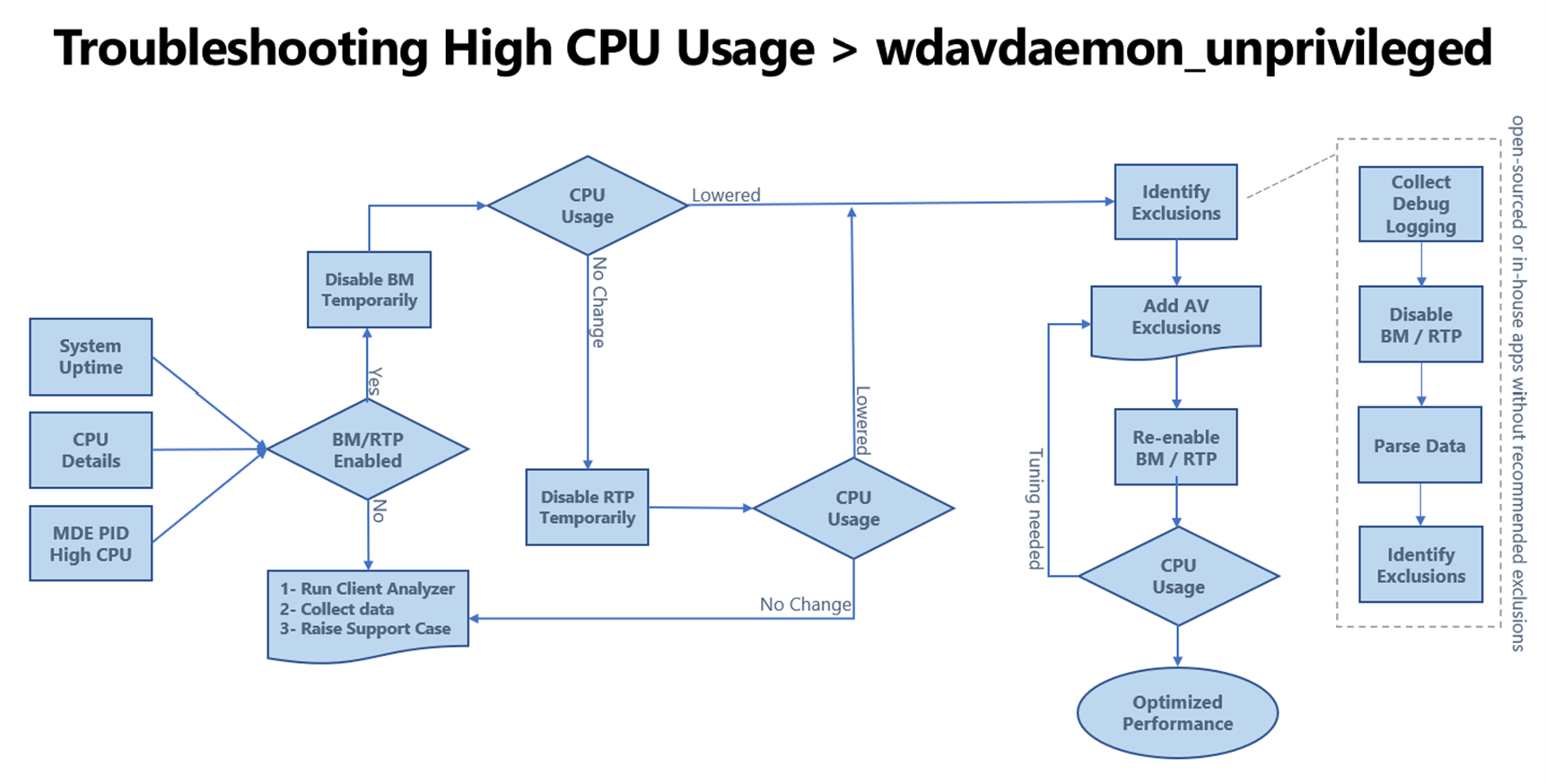

Beispielsweise wurde im vorherigen Schritt als der Prozess identifiziert, wdavdaemon unprivileged der eine hohe CPU-Auslastung verursacht hat. Basierend auf dem Ergebnis können Sie die Anleitung anwenden, um den wdavdaemon-Nichtprivilegierungsprozess zu überprüfen.

Verwenden Sie die folgende Tabelle, um Probleme mit hoher CPU-Auslastung zu beheben:

| Prozessname | Verwendete Komponente | Microsoft Defender for Endpoint verwendete Engine | Schritte |

|---|---|---|---|

| wdavdaemon | FANotify | Antivirus & EDR | – Laden Sie Microsoft Defender for Endpoint Client Analyzer herunter, und führen Sie es aus. Weitere Informationen finden Sie unter Ausführen der Clientanalyse unter macOS oder Linux. – Sammeln von Diagnosedaten mithilfe des Clientanalysetools. – Öffnen Sie eine CSS-Supportanfrage bei Microsoft. Weitere Informationen finden Sie unter CSS-Sicherheitsunterstützung. |

| wdavdaemon unprivileged | Nicht zutreffend | Antivirus-Engine | Das folgende Diagramm zeigt den Workflow und die schritte, die zum Hinzufügen von Antivirusausschlüssen erforderlich sind.

Allgemeine Anleitung zur Problembehandlung - Wenn Sie über interne Apps/Skripts oder eine legitime App/Skript von Drittanbietern verfügen, die gekennzeichnet werden, analysieren Microsoft-Sicherheitsexperten verdächtige Dateien, um festzustellen, ob es sich um Bedrohungen, unerwünschte Anwendungen oder normale Dateien handelt. Übermitteln Sie Dateien, von denen Sie glauben, dass es sich um Schadsoftware handelt, oder Dateien, von denen Sie glauben, dass sie fälschlicherweise als Schadsoftware klassifiziert wurden, indem Sie die einheitliche Übermittlungserfahrung (weitere Informationen finden Sie unter Einheitliche Übermittlungen) oder Dateiübermittlungen verwenden. – Siehe Behandeln von Leistungsproblemen für Microsoft Defender for Endpoint unter Linux. – Laden Sie Microsoft Defender for Endpoint Client Analyzer herunter, und führen Sie es aus. Weitere Informationen finden Sie unter Ausführen der Clientanalyse unter macOS oder Linux. – Sammeln von Diagnosedaten mithilfe des Clientanalysetools. – Öffnen Sie eine CSS-Supportanfrage bei Microsoft. Weitere Informationen finden Sie unter CSS-Sicherheitsunterstützung. |

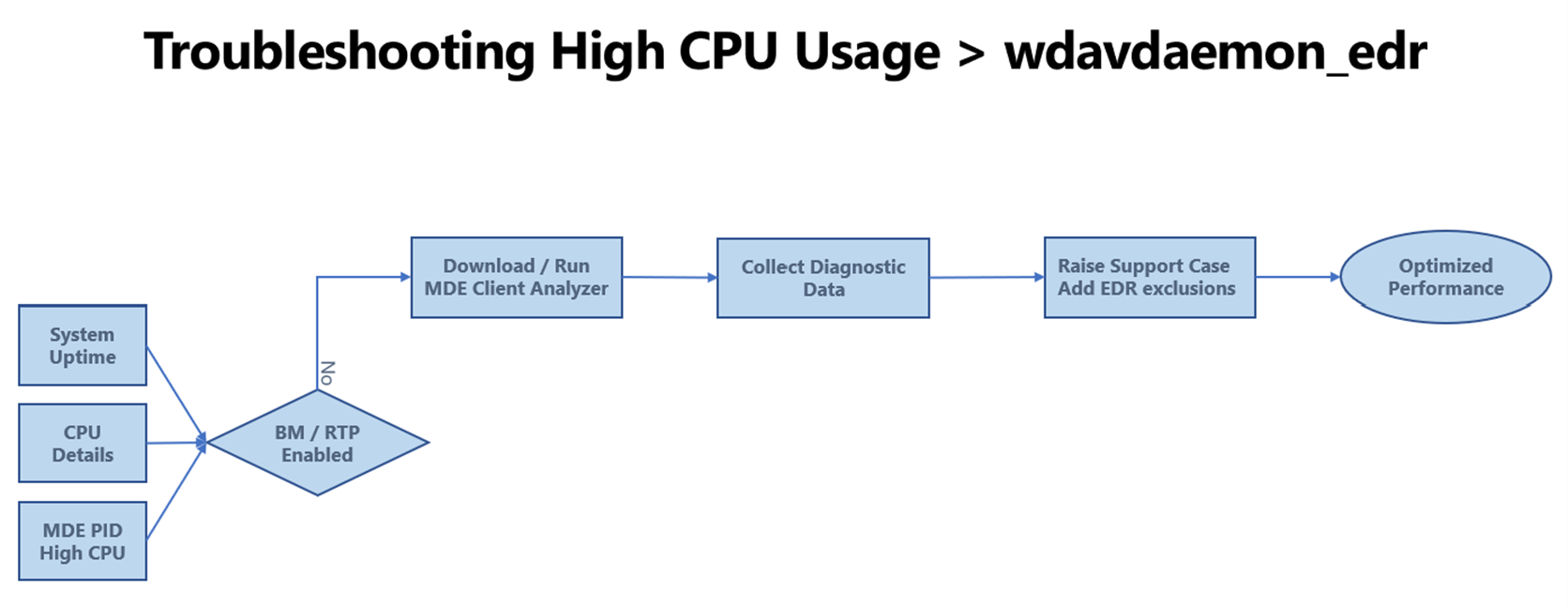

| wdavdaemon edr | Nicht zutreffend | EDR-Engine | Das folgende Diagramm zeigt den Workflow und die Schritte zur Problembehandlung bei wdavedaemon_edr Prozessproblemen.

Allgemeine Anleitung zur Problembehandlung - Wenn Sie über interne Apps/Skripts oder eine legitime App/Skript von Drittanbietern verfügen, die gekennzeichnet werden, analysieren Microsoft-Sicherheitsexperten verdächtige Dateien, um festzustellen, ob es sich um Bedrohungen, unerwünschte Anwendungen oder normale Dateien handelt. Übermitteln Sie Dateien, von denen Sie glauben, dass es sich um Schadsoftware handelt, oder Dateien, von denen Sie glauben, dass sie fälschlicherweise als Schadsoftware klassifiziert sind, indem Sie die einheitliche Übermittlungserfahrung (weitere Informationen finden Sie unter Einheitliche Übermittlungen) oder Dateiübermittlungen verwenden. – Siehe Behandeln von Leistungsproblemen für Microsoft Defender for Endpoint unter Linux. – Laden Sie Microsoft Defender for Endpoint Client Analyzer herunter, und führen Sie es aus. Weitere Informationen finden Sie unter Ausführen der Clientanalyse unter macOS oder Linux. – Sammeln von Diagnosedaten mithilfe des Clientanalysetools. – Öffnen Sie eine CSS-Supportanfrage bei Microsoft. Weitere Informationen finden Sie unter CSS-Sicherheitsunterstützung. |

| mdatp_audisp_plugin | Überwachungsframework | Überwachungsprotokollerfassung | Weitere Informationen finden Sie unter Behandeln von AuditD-Leistungsproblemen mit Microsoft Defender for Endpoint unter Linux. |

22. Deinstallieren Ihrer Nicht-Microsoft-Lösung

Wenn Sie zu diesem Zeitpunkt Folgendes haben:

- Onboarding Ihrer organization-Geräte in Defender für Endpunkt und

- Microsoft Defender Antivirus installiert und aktiviert ist,

Der nächste Schritt besteht dann darin, Ihre nicht von Microsoft stammende Antiviren-, Antischadsoftware- und Endpunktschutzlösung zu deinstallieren. Wenn Sie Ihre Nicht-Microsoft-Lösung deinstallieren, stellen Sie sicher, dass Sie Ihre Konfiguration aktualisieren, um vom passiven Modus in aktiv zu wechseln, wenn Sie Defender für Endpunkt während der Installation oder Konfiguration auf den passiven Modus festlegen.

Diagnose- und Problembehandlungsressourcen

- Behandeln von problemen bei der installation von Microsoft Defender for Endpoint unter Linux.

- Ermitteln Sie, wo detaillierte Protokolle für Installationsprobleme zu finden sind.

- Schritte zur Problembehandlung für Umgebungen ohne Proxy oder mit transparentem Proxy.

- Schritte zur Problembehandlung für Umgebungen mit statischem Proxy.

- Sammeln sie Diagnoseinformationen.

- Deinstallieren Sie Defender für Endpunkt unter Linux.

- Behandeln von Leistungsproblemen für Microsoft Defender for Endpoint unter Linux.

- Behandeln von AuditD-Leistungsproblemen mit Microsoft Defender for Endpoint unter Linux.

Erweiterte Microsoft Defender for Endpoint-Funktionen

Erweiterte Funktionen der Antischadsoftware-Engine unter Linux und macOS

Verbessern des Schutzes von Linux-Ressourcen mit Verhaltensüberwachung

Hinweis

Die Verhaltensüberwachungsfunktion ergänzt vorhandene starke inhaltsbasierte Funktionen. Sie sollten dieses Feature jedoch sorgfältig in Ihrer Umgebung bewerten, bevor Sie es allgemein bereitstellen, da die Aktivierung der Verhaltensüberwachung mehr Ressourcen beansprucht und Leistungsprobleme verursachen kann.

Einführung in die neue Benutzeroberfläche für die Warnungsunterdrückung

Verweise

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.