Planen einer Antivirenüberprüfung mit Anacron mit Microsoft Defender for Endpoint unter Linux

Gilt für:

- Microsoft Defender for Endpoint für Server

- Microsoft Defender für Server Plan 1 oder Plan 2

- Microsoft Defender Antivirus

Informationen zum Ausführen einer Überprüfung von Microsoft Defender Antivirus für Linux finden Sie unter Unterstützte Befehle.

Systemanforderungen

Sehen Sie sich die folgenden Systemanforderungen an, die zum Planen Microsoft Defender Antivirusscans in Microsoft Defender Endpunkt unter Linux erforderlich sind.

- Linux-Distributionen und -Versionen: Red Hat Enterprise Linux 7.2 oder höher.

- Die Option FANOTIFY im Kernel muss aktiviert sein.

Weitere Informationen finden Sie unter Voraussetzungen für Microsoft Defender for Endpoint unter Linux.

Planen Microsoft Defender Antivirusscans in Red Hat Linux

Sie können Cron-Aufträge planen, um Microsoft Defender Antivirusscans nach einem Zeitplan zu initiieren. Dieser Prozess funktioniert gut, wenn das Gerät immer betriebsbereit ist.

Wenn die Linux-Geräte jedoch während des Cron-Zeitplans heruntergefahren oder offline sind, werden keine Überprüfungen ausgeführt. In diesen Situationen können Sie anacron verwenden, um den Zeitstempel zu lesen und den zuletzt ausgeführten Auftrag zu suchen. Wenn das Gerät während des geplanten Cron-Auftrags heruntergefahren wurde, muss es bis zum nächsten geplanten Zeitpunkt warten. Mithilfe von anacron erkennt das System den Zeitpunkt, zu dem die Überprüfung zuletzt ausgeführt wurde. Wenn das Gerät den Cron-Auftrag nicht ausgeführt hat, wird er automatisch gestartet.

Planen Microsoft Defender Antivirusscans in Red Hat Linux

Führen Sie die folgenden Schritte aus, um Überprüfungen zu planen:

Stellen Sie mithilfe von PuTTY eine Verbindung mit dem RedHat-Server her.

Bearbeiten Sie die Anacrondatei wie folgt:

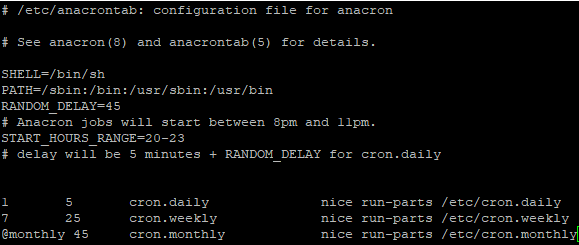

vi /etc/anacronÜberprüfen und bearbeiten Sie Ihre Anacron-Datei, die die folgenden Informationen enthält:

# /etc/anacrontab: configuration file for anacron # See anacron (8) and anacrontab (5) for details. SHELL=/bin/sh PATH=/sbin:/bin:/usr/sbin:/usr/bin RANDOM_DELAY=45 # Anacron jobs will start between 8pm and 11pm. START_HOURS_RANGE=20-23 # delay will be 5 minutes + RANDOM_DELAY for cron.dailyBeachten Sie die folgenden Elemente in der Datei:

-

Shell wird als und nicht als

/bin/sh/bin/bashbezeichnet. Denken Sie daran, wenn Sie Aufträge konfigurieren. - RANDOM_DELAY beschreibt die maximale Zeit in Minuten für den Auftrag. Dieser Wert wird verwendet, um die Aufträge zu verrechnen, sodass nicht zu viele Aufträge gleichzeitig ausgeführt werden. Die Verwendung dieser Verzögerung ist ideal für VDI-Lösungen.

- START_HOURS_RANGE beschreibt den Zeitbereich für die Ausführung des Auftrags.

-

cron.daily beschreibt

1den Zeitraum von Tagen, der für die Häufigkeit der Auftragsausführungen erforderlich ist. '5 ist die Verzögerung in Minuten, die anacron nach dem Neustart des Geräts wartet.

-

Shell wird als und nicht als

Überprüfen Sie Ihre Anacronaufträge mithilfe des folgenden Befehls:

ls -lh /etc/cron*Informationen wie im folgenden Screenshot sollten angezeigt werden:

Das folgende Codebeispiel bietet eine ausführlichere Ansicht:

[root@redhat7 /] # ls -lh /etc/cron* - rw - - - - - - -. 1 root root 0 Nov 30 2021 /etc/cron.deny - rw - r - - r - -. 1 root root 451 Dec 27 2013 /etc/crontab /etc/cron.d: total 28k - rw - r - - r - -. 1 root root 128 Nov 30 2021 0hourly - rw - r - - r - -. 1 root root 121 Feb 25 18:11 omilogotate - rw - r - - r - -. 1 root root 118 Feb 25 18:14 omsagent - rw - r - - r - -. 1 root root 79 Feb 25 18:15 OMSConsistencyInvoker - rw - r - - r - -. 1 root root 108 Nov 9 2021 raid-check - rw - r - - r - -. 1 root root 135 Jun 1 22:35 scxagent - rw - - - - - - -. 1 root root 235 Jan 20 2020 sysstat /etc/cron.daily: total 24k - rwxr - xr - x. 1 root root 127 Jun 14 16:49 avscandaily - rwx - - - - - -. 1 root root 219 Aug 7 2019 logrotate - rwxr - xr - x. 1 root root 618 Jul 10 2018 man-db.cron - rwx - - - - - -. 1 root root 208 Nov 9 2017 mlocate - rwx - - - - - -. 1 root root 558 Apr 18 19:03 rhsmd - rwxr - xr - x. 1 root root 114 Apr 8 2021 rhui-update-client /etc/cron.hourly: total 8.0k - rwxr - xr - x. 1 root root 392 Nov 30 2021 0anacron - rwxr - xr - x. 1 root root 131 Jun 14 17:05 update /etc/cron.monthly: total 0 - rwxr - xr - x. 1 root root 0 Jun 14 17:47 mdatpupdate /etc/cron.weekly: total 0Ignorieren Sie das

/etc/cron.dVerzeichnis. Überprüfen Sie/etc/cron.daily, hourly, monthly, and weeklystattdessen .Um eine wöchentliche Antivirenüberprüfung zu planen, können Sie eine Datei (Auftrag) unter dem

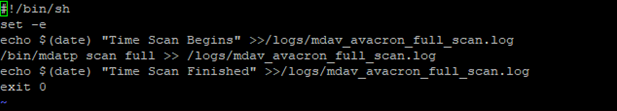

/etc/cron.weeklyVerzeichnis erstellen.cd /etc/cron.weekly vi mdavfullscan Press Insert

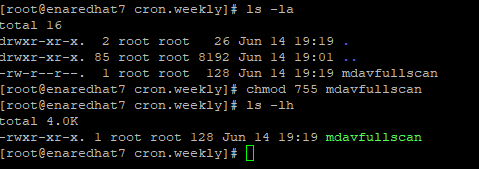

#!/bin/sh set -e echo $(date) "Time Scan Begins" >>/logs/mdav_avacron_full_scan.log /bin/mdatp scan full >> /logs/mdav_avacron_full_scan.log echo $(date) "Time Scan Finished" >>/logs/mdav_avacron_full_scan.log exit 0 ~ Press Esc Type: wq!Ändern Sie die Dateiberechtigungen, um die Ausführung der Datei mit dem folgenden Befehl zu ermöglichen:

Chmod 755 mdavfullscan ls -la

[root@redhat7 cron.weekly]# ls -la total 16 drwxr - xr - x. 2 root root 26 Jun 14 19:19 . drwxr - xr - x. 85 root root 8192 Jun 14 19:01 .. - rw - r - - r - -. 1 root root 128 Jun 14 19:19 mdavfullscan [root@redhat7 cron.weekly] # chmod 755 mdavfullscan [root@redhat7 cron.weekly] # ls -lh total 4. 0k - rwxr - xr - x. 1 root root 128 Jun 14 19:19 mdavfullscan [root@redhat7 cron.weekly] #Verwenden Sie den folgenden Befehl, um den wöchentlichen Anacronauftrag zu testen:

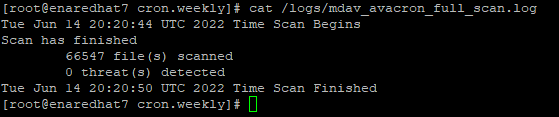

./mdavfullscanVerwenden Sie den folgenden Befehl, um zu überprüfen, ob der Auftrag erfolgreich ausgeführt wurde:

cat /logs/mdav_avacron_full_scan.log

[root@redhat7 cron.weekly] # cat /logs/mdav_avacron_full_scan.log Tue Jun 14 20:20:44 UTC 2022 Time Scan Begins Scan has finished 66547 file(s) scanned 0 threat(s) detected Tue Jun 14 20:20:50 UTC 2022 Time Scan Finished [root@redhat7 cron.weekly] #

Siehe auch

- Microsoft Defender für Endpunkt unter Linux

- Voraussetzungen für Microsoft Defender for Endpoint unter Linux

- Konfigurieren von Sicherheitseinstellungen und -richtlinien für Microsoft Defender for Endpoint unter Linux

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.