Governance und Sicherheit für SQL Managed Instance mit Azure Arc-Unterstützung

In diesem Artikel finden Sie wichtige Entwurfsüberlegungen und bewährte Methoden für Governance, Sicherheit und Konformität, die Ihnen bei der Planung und Implementierung von SQL Managed Instance-Bereitstellungen mit Azure Arc-Unterstützung helfen. Während Governance und Sicherheit in der Dokumentation zur Zielzone auf Unternehmensebene als separate Themen behandelt werden, sind diese wichtigen Entwurfsbereiche für SQL Managed Instance mit Azure Arc-Unterstützung in einem einzelnen Thema zusammengefasst.

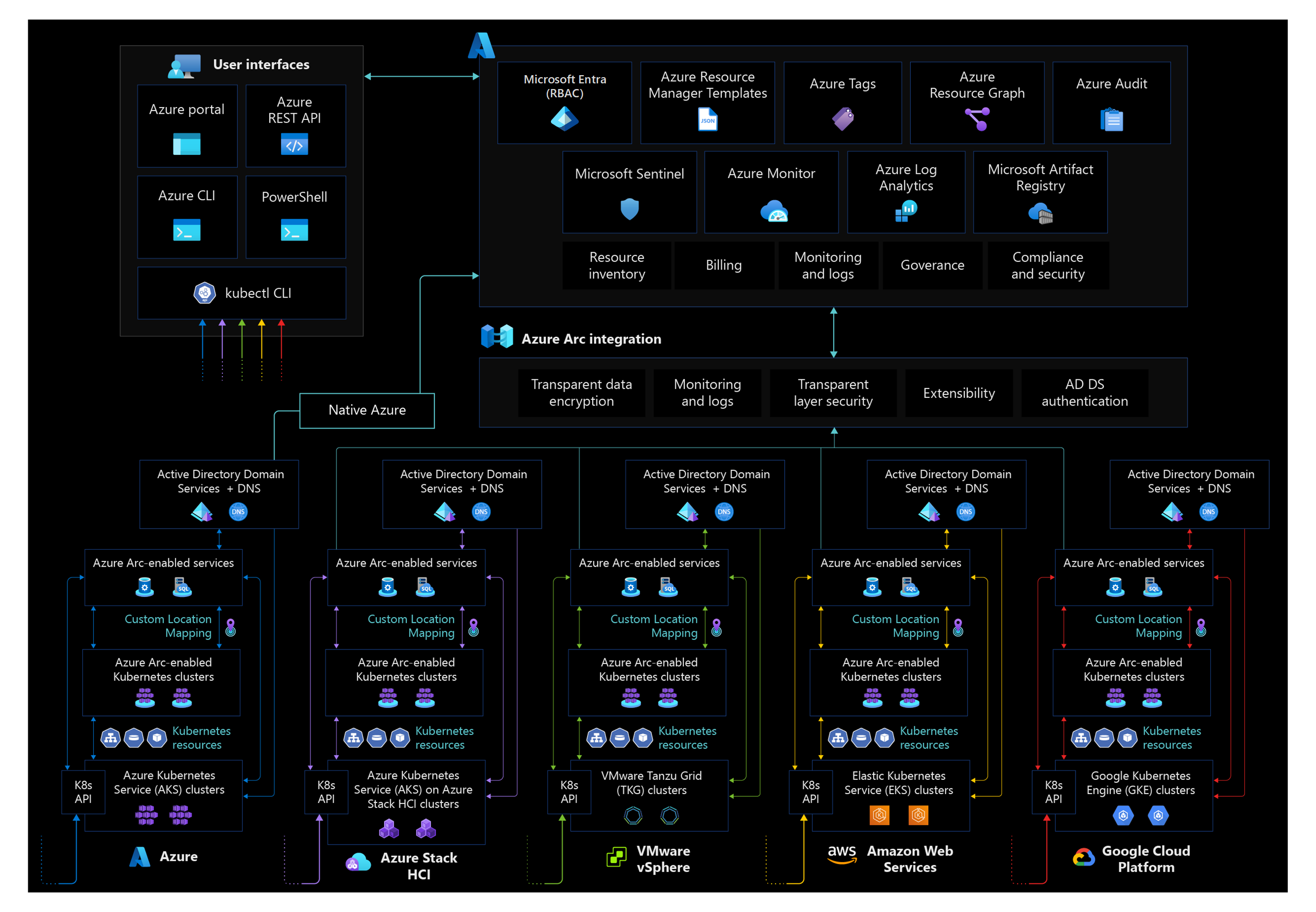

Aufbau

Das folgende Diagramm zeigt eine konzeptionelle Referenzarchitektur, in der die Entwurfsbereiche „Sicherheit“, „Konformität“ und „Governance“ für SQL Managed Instance mit Azure Arc-Unterstützung dargestellt werden:

Überlegungen zum Entwurf

Dieser Abschnitt enthält Entwurfsüberlegungen, die Sie bei der Planung der Sicherheit und Governance Ihrer Instanz von SQL Managed Instance mit Azure Arc-Unterstützung berücksichtigen sollten.

Prüfen Sie die Entwurfsbereiche Sicherheit und Governance der Azure-Zielzonen, um die Auswirkungen von SQL Managed Instance mit Azure Arc-Unterstützung auf Ihre allgemeinen Governance- und Sicherheitsmodelle zu bewerten.

Disziplinen der Governance

- Prüfen Sie im wichtigen Entwurfsbereich „Ressourcenorganisation“ die bewährten Methoden zum Erzwingen der Governance in Ihrer Zielzone.

- Überprüfen und erzwingen Sie die Namenskonvention Ihrer Organisation für Ihre Hybridressourcen, etwa die Instanz von SQL Managed Instance mit Azure Arc-Unterstützung, den Datencontroller und den benutzerdefinierten Speicherort.

- Überprüfen Sie die integrierten Konfigurationsprofile für den indirekten Verbindungsmodus, und entscheiden Sie, ob Ihre Kubernetes-Infrastruktur benutzerdefinierte Profile erfordert.

Datenschutz und Datenresidenz

- Prüfen Sie basierend auf Ihren Sicherheits- und Konformitätsanforderungen und unter Berücksichtigung der Anforderungen an die Datenhoheit, in welchen Azure-Regionen Ihre Instanz von SQL Managed Instance mit Azure Arc-Unterstützung und Ihre Datencontroller bereitgestellt werden sollen. Verschaffen Sie sich einen Überblick darüber, welche Daten von Ihren Ressourcen gesammelt werden – im direkten Verbindungsmodus und im indirekten Verbindungsmodus –, und berücksichtigen Sie bei der Planung die Anforderungen Ihrer Organisation an die Datenresidenz.

Hinweis

Es werden keine Datenbankdaten an Microsoft gesendet, nur operative Daten, Abrechnungs- und Bestandsdaten, Diagnosedaten sowie Daten für das Programm zur Verbesserung der Benutzerfreundlichkeit (Customer Experience Improvement Program, CEIP).

Clustersicherheit

- Ihre Instanz von SQL Managed Instance mit Azure Arc-Unterstützung kann sich auf Hybrid Cloud- oder multicloudbasierten Kubernetes-Clustern befinden. Prüfen Sie die Überlegungen zur Sicherheit und Governance für Ihren ausgewählten Cloudanbieter und Ihre Kubernetes-Distribution.

- Prüfen Sie die Entwurfsüberlegungen im Entwurfsbereich „Governance- und Sicherheitsdisziplinen“ für Kubernetes mit Azure Arc-Unterstützung.

Netzwerksicherheit

- Prüfen Sie die bewährten Methoden und Leitfäden im wichtigen Entwurfsbereich „Netzwerkkonnektivität“.

- Wählen Sie abhängig von den Sicherheits- und Konformitätsanforderungen Ihrer Organisation den Konnektivitätsmodus aus, der für Ihre Instanz von SQL Managed Instance mit Azure Arc-Unterstützung verwendet werden soll.

- Berücksichtigen Sie je nachdem, wo Ihr Cluster bereitgestellt wird, die Netzwerkports und Endpunkte, die für die Überwachung Ihrer Instanz von SQL Managed Instance mit Azure Arc-Unterstützung mithilfe von Grafana und Kibana erforderlich sind.

- Entscheiden Sie beim Erstellen des Datencontrollers, welchen Diensttyp Sie verwenden – Kubernetes LoadBalancer oder NodePort.

Identitäts- und Zugriffsverwaltung

- Prüfen Sie die bewährten Methoden und Leitfäden unter Identitäts- und Zugriffsverwaltung für SQL Managed Instance mit Azure Arc-Unterstützung.

- Definieren Sie unter Berücksichtigung der Anforderungen Ihrer Organisation bezüglich der Trennung von Aufgaben und des geringstprivilegierten Zugriffs Rollen für Clusterverwaltung, Vorgänge, Datenbankverwaltung und Entwickler in Ihrer Organisation. Die Zuordnung der einzelnen Teams zu Aktionen und Zuständigkeiten bestimmt je nach verwendetem Konnektivitätsmodus die Azure RBAC-Rollen (Role-Based Access Control, rollenbasierte Zugriffssteuerung) oder ClusterRoleBinding und RoleBinding in Kubernetes.

- Erwägen Sie hierfür die Verwendung einer Matrix der verantwortlichen, rechenschaftspflichtigen, konsultierten und informierten Parteien (Responsible, Accountable, Consulted and Informed, RACI). Integrieren Sie Kontrollen in die Verwaltungsbereichshierarchie, die Sie basierend auf Richtlinien zur Ressourcenkonsistenz und Bestandsverwaltung definieren.

- Die Bereitstellung des Azure Arc-Datencontrollers erfordert einige Berechtigungen, die als erhöhte Berechtigungen betrachtet werden können, z. B. zum Erstellen eines Kubernetes-Namespaces oder einer Clusterrolle. Machen Sie sich mit den erforderlichen Berechtigungen vertraut, um übermäßige Berechtigungen zu verhindern.

- Wählen Sie das Authentifizierungsmodell aus, das in Ihrer verwalteten Instanz von SQL Managed Instance mit Azure Arc-Unterstützung verwendet werden soll, z. B. mit der Microsoft Entra-Authentifizierung oder der SQL-Authentifizierung. Prüfen Sie die Entwurfsüberlegungen und Empfehlungen im Entwurfsbereich „Identitäts- und Zugriffsverwaltung“, um den richtigen Authentifizierungsmodus auszuwählen.

- Berücksichtigen Sie beim Bereitstellen des Azure Arc AD-Connectors zum Unterstützen der Microsoft Entra-Authentifizierung in SQL Managed Instance mit Azure Arc-Unterstützung die Unterschiede zwischen systemseitig verwalteten Schlüsseltabellen und kundenseitig verwalteten Schlüsseltabellen. Beide Methoden bieten den Vorteil vereinfachter Vorgänge im Vergleich zur vollständigen Kundenkontrolle beim Verwalten von Dienstkonten und Schlüsseltabellen für die Unterstützung der Microsoft Entra-Authentifizierung.

Sicherheit von SQL Managed Instance mit Azure Arc-Unterstützung

- Wägen Sie bei der Auswahl des Konnektivitätsmodus zwischen den Vor- und Nachteilen einer direkten Verbindung mit Azure ab. Bedenken Sie auch, wie sich der Modus auf die Verwendung zukünftiger Azure-Sicherheitsfunktionen für Ihre Hybrid Cloud- und Multicloudinstanzen auswirkt.

- Prüfen Sie die Sicherheitsfunktionen, die in SQL Managed Instance mit Azure Arc-Unterstützung für Ihre Datenworkloads verfügbar sind.

- Definieren Sie die Speicherplattform, die für persistente Volumes in Ihren Kubernetes-Clustern verwendet werden soll, und machen Sie sich mit den Sicherheitsfunktionen vertraut, die zum Schützen von Daten auf den persistenten Volumes verfügbar sind. Prüfen Sie beim Entwerfen Ihrer Zielzone den wichtigen Entwurfsbereich „Speicherdisziplinen“.

- Überprüfen Sie die Anforderungen und die Architektur von Transparent Data Encryption, bevor Sie diese Verschlüsselung für Ihre Instanz von SQL Managed Instance mit Azure Arc-Unterstützung aktivieren.

- Prüfen Sie die verschiedenen Speicherorte, an denen Sie Ihre Anmeldeinformationen für Transparent Data Encryption gemäß den Richtlinien und Verfahren Ihrer Organisation für die Verwaltung kryptografischer Schlüssel speichern können.

- Wenn Sie SQL Managed Instance mit Azure Arc-Unterstützung im indirekten Verbindungsmodus bereitstellen, wählen Sie die Zertifizierungsstelle, die zum Bereitstellen des benutzerseitig verwalteten Zertifikats verwendet wird, gemäß den Sicherheits- und Konformitätsanforderungen Ihrer Organisation aus.

- Bei der Bereitstellung von SQL Managed Instance mit Azure Arc-Unterstützung im direkten Verbindungsmodus wird ein systemseitig verwaltetes Zertifikat mit Funktionen für die automatische Rotation bereitgestellt. Im indirekten Verbindungsmodus sind manuelle Eingriffe erforderlich, um benutzerseitig verwaltete Zertifikate zu rotieren. Berücksichtigen Sie die manuellen Vorgänge und Sicherheitsanforderungen, wenn Sie den Konnektivitätsmodus auswählen.

- Berücksichtigen Sie die Notwendigkeit zur Aktualisierung Ihrer Instanz von SQL Managed Instance mit Azure Arc-Unterstützung mit den aktuellen Versionen, unabhängig davon, ob Sie sie im direkten oder indirekten Verbindungsmodus bereitstellen. Weitere Informationen finden Sie im wichtigen Entwurfsbereich „Aktualisierbarkeitsdisziplinen“.

Überwachungsstrategie

- Prüfen Sie den wichtigen Entwurfsbereich „Verwaltungsdisziplinen“, und planen Sie die Erfassung von Metriken und Protokollen von Ihren Hybridressourcen in einem Log Analytics-Arbeitsbereich, um weitere Analysen und Überprüfungen durchzuführen sowie Warnungen einzurichten.

- Machen Sie sich mit den geringsten Rechten vertraut, die für den Dienstprinzipal erforderlich sind, um Protokolle und Metriken in Azure Monitor hochzuladen.

Entwurfsempfehlungen

Netzwerksicherheit

- Sichern Sie Ihre Grafana- und Kibana-Überwachungsdashboards mit SSL/TLS-Zertifikaten für Transport Layer Security.

- Verwenden Sie beim Bereitstellen von SQL Managed Instance mit Azure Arc-Unterstützung den Diensttyp Kubernetes LoadBalancer, um die Verfügbarkeit zu verbessern.

Identitäts- und Zugriffsverwaltung

- Verwenden Sie vorzugsweise die Microsoft Entra-Authentifizierung, um die Benutzerlebenszyklusverwaltung an die Verzeichnisdienste auszulagern, und nutzen Sie Sicherheitsgruppen in Microsoft Entra ID zum Verwalten von Benutzerberechtigungen für den Zugriff auf die SQL-Datenbank.

- Verwenden Sie den Modus mit systemseitig verwalteter Schlüsseltabelle zur Unterstützung der Microsoft Entra-Authentifizierung, um den Verwaltungsmehraufwand bei Domänenkonten und Schlüsseltabellen zum Vereinfachen der Vorgänge auszulagern.

- Wenden Sie bei Verwendung der SQL-Authentifizierung sichere Kennwortrichtlinien an, und aktivieren Sie die Überwachung, um SQL-Benutzeridentitäten und -Berechtigungen zu überwachen, die für den Zugriff auf Datenbankserver und Datenbanken erteilt werden.

- Verwenden Sie einen dedizierten Kubernetes-Namespace für die Bereitstellung des Azure Arc-Datencontrollers, und weisen Sie die geringsten Rechte für die Bereitstellung und Verwaltung zu.

- Erstellen Sie sichere Kennwörter für Grafana- und Kibana-Dashboards, und stellen Sie sicher, dass diese überwacht und regelmäßig rotiert werden.

- Überwachen Sie das Aktivitätsprotokoll Ihrer Instanz von SQL Managed Instance mit Azure Arc-Unterstützung und Ihrer Datencontroller, um die verschiedenen Vorgänge zu überwachen, die für Ihre Hybridressourcen ausgeführt werden. Erstellen Sie Warnungen für relevante Ereignisse, und integrieren Sie Security Information & Event Management-Tools (SIEM) wie Microsoft Sentinel für die Sicherheitsüberwachung und Reaktion auf Vorfälle.

Sicherheit von SQL Managed Instance mit Azure Arc-Unterstützung

- Stellen Sie Azure Arc-fähige Datendienste und SQL Managed Instance mit Azure Arc-Unterstützung nach Möglichkeit nicht im indirekten, sondern im direkten Verbindungsmodus bereit, um sicherzustellen, dass Sie alle aktuellen und zukünftigen Sicherheitsfeatures des direkten Verbindungsmodus nutzen können.

- Aktivieren Sie nach Möglichkeit Transparent Data Encryption, um Ihre ruhenden Daten zu verschlüsseln.

- Speichern Sie Ihre Anmeldeinformationen für Transparent Data Encryption auf persistenten Volumes, um die Resilienz zu verbessern.

- Verwenden Sie die Funktionen Ihrer Speicherplattform, um persistente Volumes entsprechend den Sicherheits- und Konformitätsanforderungen Ihrer Organisation zu verschlüsseln.

- Stellen Sie sicher, dass Ihre Sicherungsrichtlinie Ihre Anforderungen an die Wiederherstellung nach Datenverlust erfüllt. Weitere Informationen finden Sie im wichtigen Entwurfsbereich „Business Continuity & Disaster Recovery“.

- Erstellen Sie bei einer Bereitstellung im indirekten Verbindungsmodus einen Prozess zum Rotieren des benutzerseitig verwalteten Zertifikats.

- Stellen Sie unabhängig vom Konnektivitätsmodus sicher, dass Sie über einen Prozess verfügen, mit dem Ihre Instanz von SQL Managed Instance mit Azure Arc-Unterstützung stets auf die aktuellen Versionen aktualisiert wird.

Überwachungsstrategie

- Überwachen Sie den Ablauf von Anmeldeinformationen oder die Änderung des Dienstprinzipals, der zum Hochladen von Metriken und Protokollen in Azure verwendet wird.

- Erstellen Sie einen Prozess, um die Anmeldeinformationen für den Dienstprinzipal entsprechend den Sicherheits- und Konformitätsanforderungen Ihrer Organisation zu rotieren.

Nächste Schritte

Weitere Informationen zu Ihrer Hybrid- und Multi-Cloud-Umgebung finden Sie in den folgenden Artikeln:

- Sehen Sie sich die Funktionen von Azure Arc-fähigen Datendiensten an.

- Prüfen Sie die validierten Kubernetes-Distributionen für Azure Arc-fähige Datendienste.

- Lesen Sie die Informationen zum Verwalten von Hybrid- und Multicloudumgebungen.

- Erfahren Sie mehr über die Ausführung von SQL Managed Instance mit Azure Arc-Unterstützung mit den geringsten Rechten.

- Erleben Sie automatisierte Szenarien für SQL Managed Instance mit Azure Arc-Unterstützung mit Azure Arc Jumpstart.

- Weitere Informationen zu Azure Arc finden Sie im Azure Arc-Lernpfad auf Microsoft Learn.