Baseline für Governance, Sicherheit und Konformität für Kubernetes mit Azure Arc-Unterstützung

Dieser Artikel stellt wichtige Entwurfsüberlegungen und Best Practices für Sicherheit, Governance und Konformität vor, die Sie beim Aufbau Ihrer Azure Arc-fähigen Kubernetes-Bereitstellung anwenden sollten. Während die Dokumentation der Zielzone auf Unternehmensebene die Themen Governance und Sicherheit als separate Themen behandelt, sind diese wichtigen Entwurfsbereiche für Kubernetes mit Azure Arc-Unterstützung in einem einzelnen Thema zusammengefasst.

Azure Policy und Microsoft Defender für Cloud sind cloudnative Tools, die eine automatisierte Implementierung von Schutzmaßnahmen, Kontrollen, Berichten, Warnungen und Wartungstasks im großen Maßstab ermöglichen. Durch die Kombination mit Azure Arc-fähigem Kubernetes können Sie Governancerichtlinien und Sicherheitsprüfungen auf jeden Kubernetes-Cluster in Ihrer lokalen und/oder Multi-Cloud-Umgebung ausweiten.

Aufbau

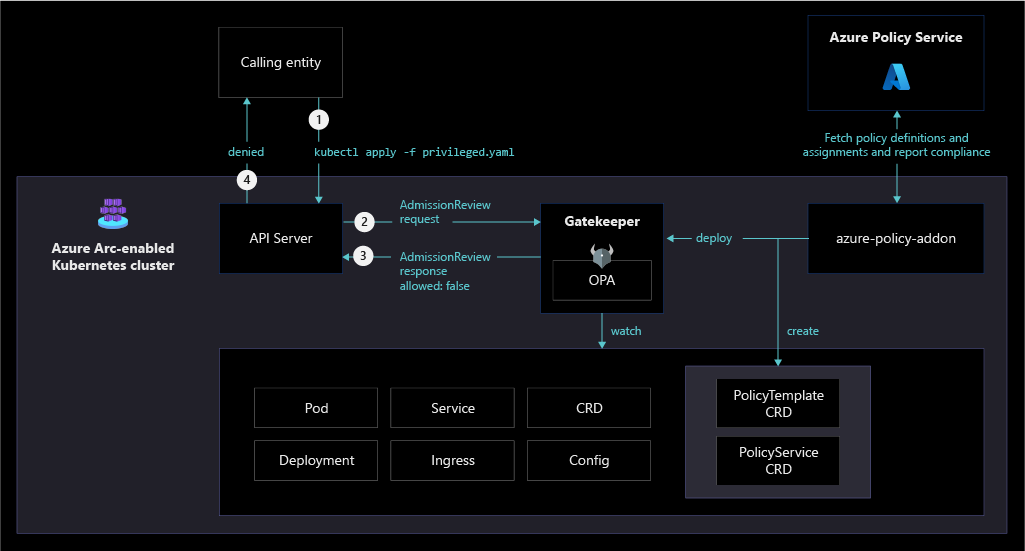

Die folgende Abbildung zeigt eine konzeptionelle Referenzarchitektur, in der die Entwurfsbereiche „Sicherheit“, „Konformität“ und „Governance“ für Kubernetes mit Azure Arc-Unterstützung dargestellt werden:

Überlegungen zum Entwurf

Wenn Ihre Hybrid- und Multi-Cloud-Ressourcen Bestandteil von Azure Resource Manager werden, können Sie sie über Azure verwalten und steuern. Dieser Abschnitt enthält Entwurfsüberlegungen, die Sie bei der Planung der Sicherheit und Governance Ihrer Azure Arc-fähigen Kubernetes-Clusterressourcen berücksichtigen sollten.

Prüfen Sie die Entwurfsbereiche Sicherheit und Governance der Azure-Zielzonen, um die Auswirkungen von Kubernetes mit Azure Arc-Unterstützung auf Ihre allgemeinen Governance- und Sicherheitsmodelle zu bewerten.

Agent-Bereitstellung

Definieren Sie eine Strategie für die Bereitstellung des Kubernetes-Agents mit Azure Arc-Unterstützung, und befolgen Sie beim Erstellen des Dienstprinzipals für das Onboarding das Prinzip der geringsten Rechte. Ziehen Sie eine Automatisierung für die Massenregistrierung in Betracht.

Agentverwaltung

Kubernetes-Agents mit Azure Arc-Unterstützung spielen eine entscheidende Rolle für den Hybridbetrieb Ihrer Azure Arc-fähigen Kubernetes-Cluster, da Sie es Ihnen ermöglichen, Cluster über Azure zu verwalten. Implementieren Sie Lösungen, die den Status der Agentkonnektivität nachverfolgen. Stellen Sie sicher, dass Sie einen Prozess zum Upgrade Ihrer Azure Arc-fähigen Kubernetes-Agents definieren.

Rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC)

Definieren Sie Verwaltungs-, Betriebs- und Entwicklerrollen innerhalb Ihrer Organisation, die für die täglichen Abläufe in Ihren Hybridclustern verantwortlich sind. Die Zuordnung der einzelnen Teams zu Aktionen und Zuständigkeiten bestimmen die Azure RBAC-Rollen (Role-Based Access Control) und „ClusterRoleBinding“ sowie „RoleBinding“ in Kubernetes.

Ziehen Sie die Verwendung einer RACI-Matrix zur Unterstützung dieser Maßnahmen in Betracht, und integrieren Sie Kontrollen in die Verwaltungsbereichshierarchie, die Sie basierend auf Richtlinien zur Ressourcenkonsistenz und Bestandsverwaltung definieren.

Weitere Informationen finden Sie unter Identitäts- und Zugriffsverwaltung für Kubernetes mit Azure Arc-Unterstützung.

Verwaltung von Geheimnissen und Zertifikaten

Schützen Sie Geheimnisse und Zertifikate, indem Sie Azure Key Vault verwenden und die zugehörige Erweiterung über das Container Storage Interface (CSI) in Ihren Azure Arc-fähigen Kubernetes-Clustern bereitstellen.

Datenresidenz

Überlegen Sie, in welcher Azure-Region Sie Ihren Azure Arc-fähigen Kubernetes-Cluster bereitstellen möchten. Verschaffen Sie sich einen Überblick darüber, welche Daten von Ihren Ressourcen gesammelt werden, und berücksichtigen Sie bei der Planung die Anforderungen an die Datenresidenz für Ihre Organisation.

Aktivieren und Schützen von GitOps-Konfigurationen

GitOps-Konfigurationen erzwingen einen gewünschten Systemzustand und sind ein wichtiges Werkzeug, um die Konformität von Arc-fähigen Kubernetes-Clustern zu überwachen. Wenn Sie mit GitOps-Konfigurationen arbeiten, sollten Sie den Zugriff auf Ihr System zur Quellcodeverwaltung durch geeignete Netzwerk- und Zugriffskontrollen absichern.

Richtlinienverwaltung und Berichterstellung

Definieren Sie einen Governanceplan für Ihre hybriden Kubernetes-Cluster, der in Form von Azure-Richtlinien umgesetzt wird, die organisationsspezifische Standards im großen Maßstab überwachen und durchsetzen. Sie können beispielsweise eine sourceControlConfiguration-Richtlinie für Kubernetes-Cluster erzwingen, um sicherzustellen, dass die Cluster ihre Source of Truth für Workloads und Konfigurationen aus einem definierten Git-Repository beziehen und die Einhaltung mithilfe von Azure Policy verfolgen.

Strategie zur Protokollverwaltung

Prüfen Sie die Überlegungen und Empfehlungen zum wichtigen Entwurfsbereich Verwaltungsdisziplinen, und planen Sie die Erfassung von Metriken und Protokollen von Ihren Hybridressourcen in einem Log Analytics-Arbeitsbereich, um weitere Analysen und Überprüfungen durchzuführen.

Schutz vor Bedrohungen und Cloud Security Posture Management

Erzwingen Sie den Schutz vor Bedrohungen, und führen Sie Kontrollen ein, um falsche Sicherheitskonfigurationen zu erkennen und die Konformität zu überwachen. Nutzen Sie die Intelligence-Daten von Azure, um Ihre hybriden Workloads vor Bedrohungen zu schützen. Aktivieren Sie die Überwachung der Sicherheitsbaselines, die Verwaltung des Sicherheitsstatus und den Schutz vor Bedrohungen für alle Abonnements, die Kubernetes mit Azure Arc-Unterstützung enthalten, indem Sie Microsoft Defender für Container aktivieren.

Sicherer Clusterzugriff

Planen Sie den sicheren Zugriff auf Ihre Kubernetes-API. Das Feature Cluster Connect von Kubernetes mit Azure Arc-Unterstützung bietet Konnektivität mit dem API-Server, ohne dass ein Eingangsport aktiviert werden muss.

Verbessern von Einblick und Sicherheit für Microservices

Die Implementierung eines Service Mesh kann die Authentifizierung, Autorisierung, Sicherheit und den Einblick in Microservice-basierte Anwendungen unterstützen. Kubernetes mit Azure Arc-Unterstützung vereinfacht die Bereitstellung von OSM (Open Service Mesh) als Erweiterung.

Entwurfsempfehlungen

In diesem Abschnitt finden Sie Entwurfsempfehlungen, die Sie beim Planen der Sicherheit und Governance Ihrer Azure Arc-fähigen Kubernetes-Clusterressourcen befolgen sollten.

Agent-Bereitstellung

Definieren Sie eine Strategie für das Onboarding Ihrer Cluster in Azure Arc, einschließlich einer Automatisierungsmethode für die Massenregistrierung. Erarbeiten Sie einen formellen Plan, der den Umfang Ihrer Bereitstellung berücksichtigt und Ziele, Auswahlkriterien, Erfolgskriterien, Schulungspläne, Rollback und Risiken einschließt.

Sie können einen Dienstprinzipal verwenden, um die Bereitstellung von Agents als Bestandteil Ihrer CI/CD-Pipelines (Continuous Integration/Continuous Delivery) zu integrieren. Sie sollten die Rechte dieses Dienstprinzipals einschränken und nur die Rollen zuweisen, die für das Onboarding von Kubernetes in Azure benötigt werden (die Rolle „Kubernetes Cluster – Azure Arc-Onboarding“), da sie nur zum Onboarding von Kubernetes verwendet werden kann und nicht zum Rückgängigmachen des Prozesses oder zum Löschen der Ressource.

Agentverwaltung

Azure Arc-Agents sind Schlüsselkomponenten von Kubernetes mit Azure Arc-Unterstützung. Sie umfassen mehrere logische Komponenten, die eine Rolle bei Sicherheit, Governance und Verwaltungsvorgängen spielen.

Wenn ein Agent keine Heartbeats mehr an Azure sendet, offline geht oder die Verbindung mit Azure verliert, können Sie keine operativen Aufgaben mit ihm ausführen. Erarbeiten Sie einen Plan, wie Sie in einem solchen Fall benachrichtigt werden, und welche Maßnahmen Ihre Organisation ergreifen sollte.

Sie können mithilfe des Azure-Aktivitätsprotokolls Ressourcenintegritätswarnungen einrichten und sich über den aktuellen und vergangenen Integritätsstatus Ihrer Agent-Pods informieren. Um zu erfahren, wie Sie Ihren Agent richtig verwalten, sehen Sie sich den wichtigen Entwurfsbereich Verwaltung an.

Wenn der Dienst seit 15 Minuten keinen Heartbeat vom Agent empfangen hat, wird ein Azure Arc-fähiger Kubernetes-Cluster als offline angezeigt. Um sicherzustellen, dass Ihr Agent eine sichere Verbindung mit Azure Arc-Endpunkten herstellen kann, lesen Sie die Informationen zum wichtigen Entwurfsbereich Konnektivität für Kubernetes mit Azure Arc-Unterstützung.

Rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC)

Sobald Sie ein Onboarding für einen Kubernetes-Cluster durchgeführt haben, können Sie Ihrer Azure Arc-fähigen Kubernetes-Clusterressource Azure RBAC-Rollen zuweisen.

Befolgen Sie das Prinzip der geringsten Rechte, wenn Sie Rollen wie „Mitwirkender“ oder „Besitzer“ zuweisen, die Vorgänge wie z. B. das Bereitstellen von Erweiterungen durchführen können, bei denen Aktionen als Clusteradministrator ausgeführt werden und die sich clusterweit auswirken. Diese Rollen sollten mit Vorsicht eingesetzt werden, um den möglichen Auswirkungsgrad zu begrenzen, oder sie sollten durch benutzerdefinierte Rollen ersetzt werden.

Sie sollten das gleiche RBAC-Prinzip auf sensible Daten anwenden, die an den Azure Monitor-Log Analytics-Arbeitsbereich gesendet werden. Kubernetes mit Azure Arc-Unterstützung bietet RBAC-Zugriff auf Protokolldaten, die vom Log Analytics-Agent erfasst und in dem Log Analytics-Arbeitsbereich gespeichert werden, bei dem Ihr Cluster registriert ist. Lesen Sie Entwerfen Ihrer Azure Monitor-Protokollbereitstellung, um zu erfahren, wie Sie einen präzisen Zugriff auf den Log Analytics-Arbeitsbereich implementieren.

Durch die Integration Ihres Azure Arc-fähigen Kubernetes-Clusters mit Microsoft Entra ID können Sie Azure-Rollenzuweisungen nutzen und somit genauer steuern, wer Zugriff auf und Berechtigungen für Azure Arc-fähige Kubernetes-Clusterressourcen erhält.

Hinweis

Diese Integration erfolgt nativ mit den Kubernetes-Objekttypen ClusterRoleBinding und RoleBinding und ermöglicht eine effiziente Konsolidierung der Autorisierung für Ihren Kubernetes-Cluster mit Microsoft Entra ID als zentralem Dienst für Identitäts- und Zugriffsverwaltung. Durch die Verwendung von Microsoft Entra ID profitieren Sie von einer vollständigen Überprüfung und Nachverfolgung der in Ihrem Cluster vorgenommenen Änderungen sowie sämtlicher Autorisierungsereignisse.

Dank der Integration mit Microsoft Entra ID können Sie außerdem auf die erweiterten Sicherheitsfunktionen zugreifen, mit denen Sie Folgendes konfigurieren sollten:

- Bedingter Zugriff mit Microsoft Entra ID Weitere Informationen zum bedingten Zugriff finden Sie in der Übersicht über den bedingten Zugriff.

- Just-In-Time-Zugriffsregeln (JIT) für Aufgaben, für die erhöhte Rechte benötigt werden. Der ständige Zugang einiger Benutzer zu sensiblen Informationen oder kritischen Netzwerkkonfigurationseinstellungen in Kubernetes birgt die Gefahr, dass Konten kompromittiert werden oder interne Bedrohungen auftreten. Die Verwaltung des privilegierten Zugriffs kann Sie dabei unterstützen, Ihre Organisation vor Sicherheitsverletzungen zu schützen und Best Practices für die Konformität einzuhalten, indem der dauerhafte Zugriff auf sensible Daten oder der Zugriff auf kritische Konfigurationseinstellungen eingeschränkt wird.

Verwaltung von Geheimnissen und Zertifikaten

Speichern Sie Geheimnisse nicht im Anwendungscode oder in Dateisystemen. Geheimnisse sollten in Schlüsselspeichern gespeichert und zur Laufzeit nach Bedarf für Container bereitgestellt werden.

Erwägen Sie die Verwendung der Azure Key Vault-Erweiterung, um Geheimnisse und Zertifikate für Ihre Azure Arc-fähigen Kubernetes-Cluster zu verwalten. Mit der Key Vault-Erweiterung können Sie den Lebenszyklus von Zertifikaten in Ihren Kubernetes-Bereitstellungen verwalten, wie im folgenden Diagramm dargestellt.

Aktivieren und Schützen von GitOps-Konfigurationen

GitOps ist ein wesentlicher Bestandteil jeder IT-Strategie, die einen vollständig automatisierten Ansatz für den Betrieb verfolgt. GitOps bietet Funktionen für Skalierung, Konsistenz, Nachverfolgung und Überprüfung für jede Bereitstellung.

Der Einsatz von GitOps kann die Bereitstellung mehrerer Anwendungen in verschiedenen Clustern und Umgebungen vereinfachen, während der gewünschte Zustand des Systems deklarativ mit Git nachverfolgt und durchgesetzt wird. Wenn Sie Git als Single Source of Truth (SSOT) und als zentrales Tool für alle Bereitstellungen verwenden, stellt es die beste Möglichkeit dar, den Status von Clustern zu verfolgen, Änderungen und Genehmigungen im Zeitverlauf zu berücksichtigen, die Fehleruntersuchung zu erleichtern und die Automatisierung in verteilten Umgebungen zu ermöglichen.

Stellen Sie beim Hinzufügen von GitOps-Konfigurationen sicher, dass Sie den Zugriff auf das Repository und die zugehörigen Schlüssel sichern und Branchberechtigungen festlegen. Weitere Informationen finden Sie im wichtigen Entwurfsbereich für GitOps.

Richtlinienverwaltung und Berichterstellung

Richtliniengesteuerte Governance ist ein grundlegendes Prinzip cloudnativer Vorgänge und des Microsoft Cloud Adoption Frameworks für Azure. Azure Policy bietet den Mechanismus zur Durchsetzung von Unternehmensstandards und zur Bewertung der Konformität im großen Stil. Über Azure Policy können Sie Governance implementieren, um die Konsistenz von Bereitstellungen und Konformität sicherzustellen, die Kosten zu kontrollieren und Ihren Sicherheitsstatus zu verfolgen. Im zugehörigen Konformitätsdashboard erhalten Sie einen Überblick über den Gesamtzustand Ihrer Umgebung und können Abhilfemaßnahmen auf Clusterebene ergreifen.

Azure Arc-fähiges Kubernetes unterstützt Azure Policy auf der Azure Resource Management-Ebene und ermöglicht außerdem durch die Gatekeeper für Open Policy Agent-Erweiterung eine clusterinterne Durchsetzung von Richtlinien. Sie können jede der integrierten Richtlinien implementieren, um schnell und im großen Maßstab für Konformität und eine Richtlinienumsetzung zu sorgen. Das folgende Diagramm veranschaulicht, wie Azure Policy die Erzwingung und den Schutz von Azure Arc-fähigen Kubernetes-Clustern im großen Maßstab gewährleistet.

Machen Sie sich mit dem Umfang der Azure-Richtlinie und damit vertraut, wo Sie sie anwenden können (auf eine Verwaltungsgruppe, ein Abonnement, eine Ressourcengruppe oder auf Ebene einer einzelnen Ressource). Verwenden Sie die integrierte Azure Policy-Bibliothek für Kubernetes mit Azure Arc-Unterstützung. Erstellen Sie einen Entwurf für die Verwaltungsgruppe gemäß den empfohlenen Methoden, die im Leitfaden für Cloud Adoption Framework auf Unternehmensniveau beschrieben sind.

- Bestimmen Sie, welche Azure-Richtlinien Sie zur Erfüllung der geschäftlichen, gesetzlichen und sicherheitsbezogenen Anforderungen für Kubernetes mit Azure Arc-Unterstützung in Ihrer Organisation benötigen.

- Erzwingen Sie die Kennzeichnung, und implementieren Sie Wartungstasks.

- Verwenden Sie Azure Policy, um GitOps zu erzwingen und Konfigurationen in großem Umfang anzuwenden.

- Verstehen und bewerten Sie die integrierten Azure Policy-Definitionen für Kubernetes mit Azure Arc-Unterstützung.

- Mithilfe der DeployIfNotExists-Richtlinien von Azure Policy können Sie programmgesteuert Erweiterungen/Verwaltungsdienst-Agents im gewünschten Umfang auf Ihren Arc-fähigen Clustern bereitstellen, darunter auch Azure Monitor.

- Aktivieren Sie Azure Monitor Container Insights für die Konformitäts- und Betriebsüberwachung von Azure Arc-fähigen Kubernetes-Clustern.

Strategie zur Protokollverwaltung

Entwerfen und planen Sie die Bereitstellung Ihres Log Analytics-Arbeitsbereichs. Dies ist der Speicher, in dem Daten erfasst, aggregiert und später analysiert werden. Da der Log Analytics-Arbeitsbereich einen geografischen Standort Ihrer Daten darstellt, müssen Sie die Anzahl der benötigten Arbeitsbereiche und deren Zuordnung zu Ihrer Organisationsstruktur bestimmen, um einen Isolationsgrad und den Umfang von Konfigurationen wie etwa der Datenaufbewahrung zu unterstützen.

Verwenden Sie einen einzelnen Azure Monitor-Log Analytics-Arbeitsbereich, um RBAC zentral zu verwalten, für Transparenz zu sorgen und Berichte zu erstellen, wie beschrieben in den bewährten Methoden zur Verwaltung und Überwachung des Cloud Adoption Frameworks.

Weitere Informationen hierzu finden Sie in den bewährten Methoden zum Entwerfen Ihrer Azure Monitor-Protokollbereitstellung.

Schutz vor Bedrohungen und Cloud Security Posture Management

- Microsoft Defender für Cloud bietet eine einheitliche Plattform für die Sicherheitsverwaltung, unterteilt in Cloud Security Posture Management (CSPM) und Cloud Workload Protection Platform (CWPP). Um die Sicherheit in Ihrer Hybridzielzone zu erhöhen, müssen Sie die in Azure und an anderen Standorten gehosteten Daten und Ressourcen schützen.

- Microsoft Defender für Container erweitert die Funktionen von Microsoft Defender für Cloud auf Kubernetes mit Azure Arc-Unterstützung. Erwägen Sie Folgendes, um die Sicherheit Ihrer Hybridzielzone zu erhöhen:

- Verwenden Sie die Erweiterung für Kubernetes mit Azure Arc-Unterstützung, um Arc-fähige Kubernetes-Ressourcen in Microsoft Defender für Cloud einzubinden.

- Aktivieren Sie den Microsoft Defender für Container-Plan für alle Abonnements. Standardmäßig ist der Plan so konfiguriert, dass die Defender-Erweiterung automatisch auf jedem Arc-aktivierten Kubernetes-Cluster bereitgestellt wird, der in dasselbe Abonnement eingebunden ist. Sie können diese Konfiguration optional ändern.

- Überprüfen Sie, ob die Defender-Erweiterung auf Ihren Clustern bereitgestellt wurde.

- Nutzung der Integration von Sicherheitsinformationen Security-Information-and-Event-Management-Lösungen (SIEM) in Microsoft Defender for Cloud und Microsoft Sentinel.

Das folgende Diagramm veranschaulicht eine konzeptionelle Referenzarchitektur für Microsoft Defender für Cloud für eine Azure Arc-fähige Kubernetes-Cluster-Ressource.

Wenn Sie Microsoft Container Registry als zentrale private Docker-Registrierung zum Speichern und Verwalten Ihrer Containerimages verwenden, sollten Sie Microsoft Defender für Container verwenden, um die Images auf Sicherheitsrisiken zu prüfen.

Stellen Sie sicher, dass Sie den wichtigen Entwurfsbereich Netzwerktopologie und Konnektivität überprüfen.

Sicherer Clusterzugriff

Die Kubernetes-API empfängt Anforderungen zum Ausführen von Aktionen im Cluster. Da dies eine zentrale Möglichkeit zur Interaktion mit einem Cluster und für dessen Verwaltung ist, müssen Sie die Kubernetes-API entsprechend schützen. Mit dem Feature Cluster Connect von Kubernetes mit Azure Arc-Unterstützung können Sie von überall aus eine sichere Verbindung mit Azure Arc-fähigen Kubernetes-Clustern herstellen, ohne dass Sie einen eingehenden Port für die Firewall aktivieren müssen. Der Zugriff auf den API-Server von Kubernetes mit Azure Arc-Unterstützung bietet folgende Vorteile:

- Ermöglicht das interaktive Debuggen und eine Problembehandlung.

- Ermöglicht die Verwendung von gehosteten Agents/Runnern von Azure Pipelines, GitHub Actions oder einem anderen gehosteten CI/CD-Dienst, ohne dass selbstgehostete Agenten erforderlich sind.

- Bietet dem Cluster Zugriff auf Azure-Dienste für benutzerdefinierte Standorte und andere Ressourcen, die darauf aufgebaut sind.

Einblick und Sicherheit für Microservices

Durch die Implementierung eines Service Mesh können Sie eine Authentifizierung und Autorisierung für Ihre Dienstverbindungen einführen, wodurch das Prinzip der geringsten Rechte umgesetzt und die Sicherheit der Umgebung erhöht wird. Pods befinden sich standardmäßig in einem flachen, vertrauenswürdigen Netzwerk. In einer Service Mesh-Implementierung wird ein Satz aus Sidecars bereitgestellt, die als Netzwerkproxys fungieren. Diese Sidecars verwalten die Ost-West-Kommunikation, verschlüsseln den Datenverkehr und verbessern den Einblick in den Datenverkehr insgesamt.

Service Mesh-Implementierungen bieten Schutz vor folgenden Bedrohungen:

- Nicht autorisierter Zugriff

- Sniffing-Angriffe

- Datenexfiltration

- Identitätswechsel

Weitere Informationen finden Sie im wichtigen Entwurfsbereich Open Service Mesh-Implementierung.

Nächste Schritte

Weitere Informationen zu Ihrer Hybrid- und Multi-Cloud-Umgebung finden Sie in den folgenden Artikeln.

- Prüfen Sie die Voraussetzungen für Kubernetes mit Azure Arc-Unterstützung.

- Prüfen Sie die validierten Kubernetes-Distributionen für Kubernetes mit Azure Arc-Unterstützung.

- Erfahren Sie mehr über Hybridumgebungen und Multi-Cloud-Umgebungen.

- Erfahren Sie mehr über das Verbinden eines vorhandenen Kubernetes-Clusters mit Azure Arc.

- Erfahren Sie mehr über das Verwalten von Geheimnissen und Zertifikaten.

- Erfahren Sie mehr über den Schutz vor Bedrohungen und Cloud Security Posture Management.

- Erfahren Sie mehr über das Anwenden von GitOps-Konfigurationen auf GKE als verbundenen Azure Arc-Cluster mit Azure Policy für Kubernetes.

- Erfahren Sie mehr über das Integrieren von Azure Defender mit Cluster-API als verbundener Azure Arc-Cluster mithilfe von Kubernetes-Erweiterungen.

- Erfahren Sie mehr über das Integrieren von Open Service Mesh (OSM) mit Cluster-API als verbundener Azure Arc-Cluster mithilfe von Kubernetes-Erweiterungen.

- Informieren Sie sich anhand des Azure Arc-Lernpfads ausführlicher über Azure Arc.

- Antworten auf die häufigsten Fragen finden Sie unter Häufig gestellte Fragen – Azure Arc-Unterstützung.