Identitäts- und Zugriffsverwaltung für SQL Managed Instance mit Azure Arc-Unterstützung

In diesem Artikel werden die Architektur der Identitäts- und Zugriffsverwaltung (Identity & Access Management, IAM) für SQL Managed Instance mit Azure Arc-Unterstützung, Entwurfsüberlegungen sowie Empfehlungen für verschiedene Szenarien beschrieben.

SQL Managed Instance mit Azure Arc-Unterstützung basiert auf der Erweiterung Azure Arc-fähige Datendienste, die auf dem Kubernetes-Cluster mit Azure Arc-Unterstützung ausgeführt wird. Nachfolgend sind die verschiedenen Komponenten von Azure Arc-fähigen Datendiensten aufgeführt, die im Rahmen dieses wichtigen Entwurfsbereichs für die Identitäts- und Zugriffsverwaltung wichtig sind.

- Azure Arc-Datencontroller

- Azure Arc Active Directory-Connector

- SQL Managed Instance mit Azure Arc-Unterstützung

Aufbau

SQL-Authentifizierung

Die SQL-Authentifizierung wird für SQL Managed Instance mit Azure Arc-Unterstützung mithilfe lokaler SQL-Identitäten unterstützt. Die SQL-Authentifizierungsmethode wird während der erstmaligen Anmeldung verwendet, um Windows-Anmeldeinformationen für Administratoren zu erstellen und der Datenbank Berechtigungen für den Zugriff auf SQL Managed Instance mit Azure Arc-Unterstützung mithilfe der Active Directory-Authentifizierung zu erteilen. Grafana- und Kibana-Dashboards unterstützen derzeit nur die Standardauthentifizierung.

Active Directory-Authentifizierung

Für viele Unternehmensorganisationen ist die Active Directory-Authentifizierung (AD) der Standard für die Erzwingung der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC) mit SQL-Servern, die lokal und in Cloudumgebungen ausgeführt werden. SQL Managed Instance mit Azure Arc-Unterstützung unterstützt die AD-Authentifizierung, um vorhandene SQL Server-Datenbanken nahtlos zu SQL Managed Instance mit Azure Arc-Unterstützung zu migrieren und sicherzustellen, dass die SQL Server-Version und Sicherheitspatches auf dem neuesten Stand sind.

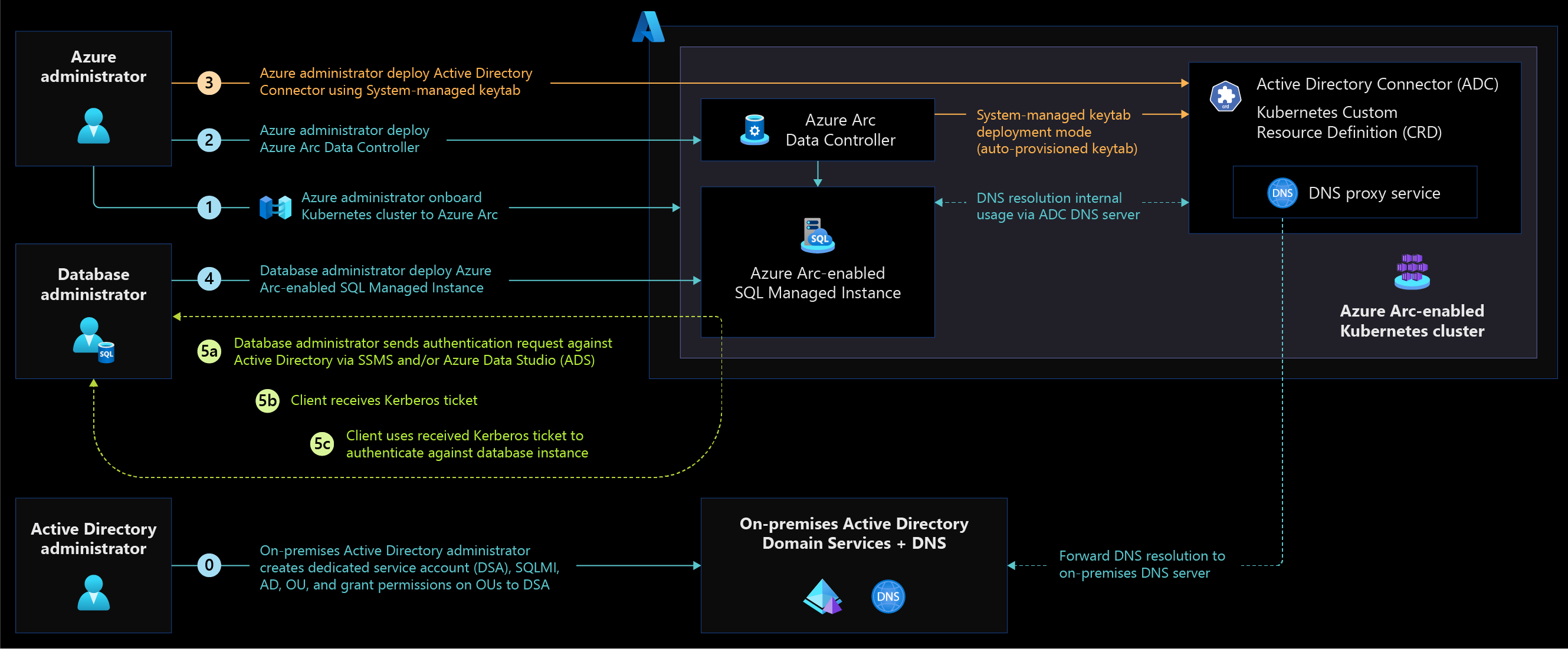

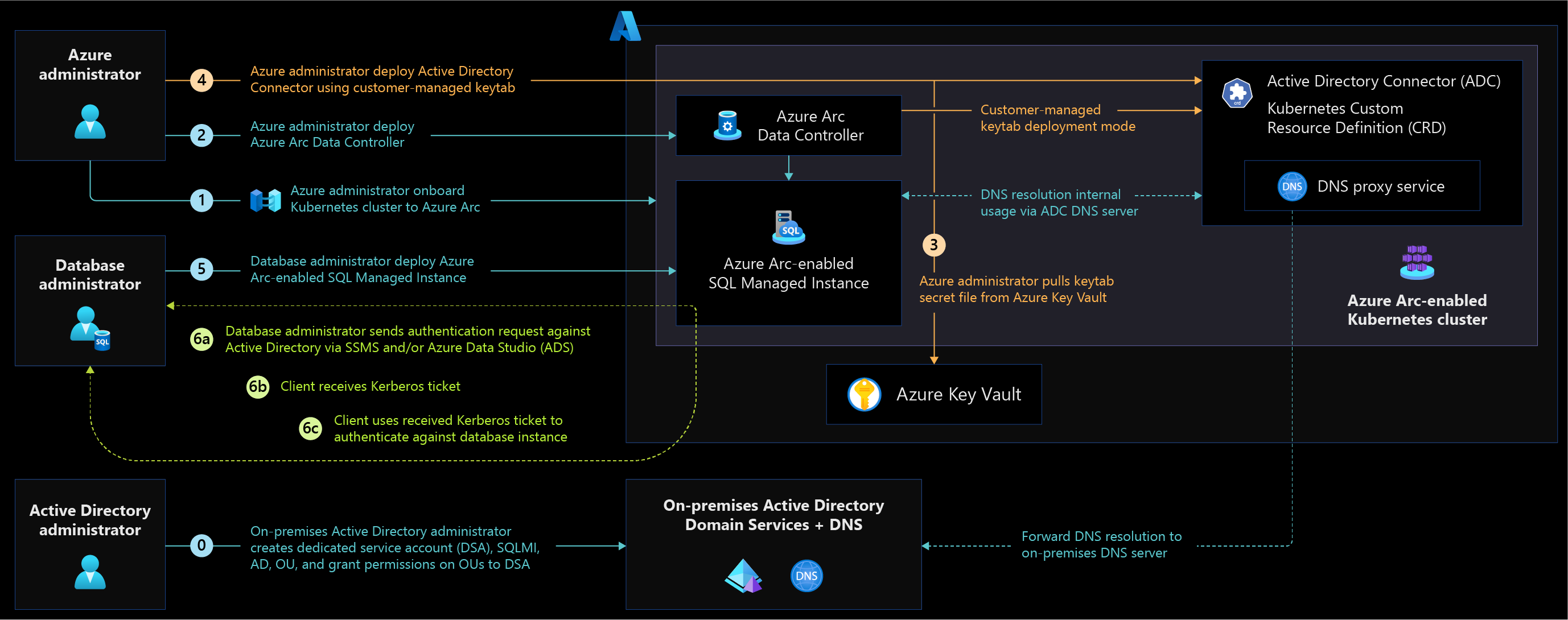

SQL Managed Instance mit Azure Arc-Unterstützung verwendet die Kerberos-Schlüsseltabelle, um die AD-Authentifizierung bei der Ausführung auf Kubernetes-Clustern mit Azure Arc-Unterstützung zu unterstützen. Der Active Directory-Connector ist in Azure Arc-fähigen Datendiensten eine wichtige Komponente zur Unterstützung der AD-Authentifizierung.

Nachfolgend finden Sie zwei Möglichkeiten zum Generieren und Verwalten der Kerberos-Schlüsseltabelle und zur Verwendung der Tabelle in SQL Managed Instance mit Azure Arc-Unterstützung. In den folgenden Abschnitten werden die Szenarien und die Verwendung der Schlüsseltabellenmodi erläutert.

Systemseitig verwaltete Schlüsseltabelle

Der Active Directory-Connector im Modus mit systemseitig verwalteter Schlüsseltabelle vereinfacht die Generierung von AD-Konten und die Schlüsseltabellenverwaltung für SQL Managed Instance mit Azure Arc-Unterstützung. Der AD-Connector ist für das Erstellen der Dienstkonten, Zuweisen von Dienstprinzipalen und Generieren von Schlüsseltabellen zur Unterstützung der AD-Authentifizierung verantwortlich. Diese Methode wird für Kunden empfohlen, die die Vereinfachung von Vorgängen der präzisen Steuerung vorziehen, um die Schlüsseltabelle für die AD-Authentifizierung automatisch zu verwalten.

Abbildung 1: Architekturdiagramm für den AD-Connector im Modus mit systemseitig verwalteter Schlüsseltabelle.

Kundenseitig verwaltete Schlüsseltabelle

Der Active Directory-Connector im Modus mit kundenseitig verwalteter Schlüsseltabelle bietet Kunden, die den ITIL-Prozess (Information Technology Infrastructure Library) und die Trennung von Aufgaben zum Delegieren von Aktivitäten an verschiedene Teams strikt befolgen, vollständige Kontrolle über die Verwaltung von Dienstkonten und Dienstprinzipalen sowie die Generierung von Schlüsseltabellen.

Abbildung 2: Architekturdiagramm für den AD-Connector im Modus mit kundenseitig verwalteter Schlüsseltabelle.

Azure Arc-Datencontroller

Wenn die Erweiterung für Azure Arc-fähige Datendienste im direkten Verbindungsmodus installiert wird, wird eine verwaltete Identität für Azure Arc-fähige Datendienste erstellt, um mit Azure Resource Manager-APIs (ARM-APIs) der Steuerungsebene und Datenebene zu interagieren. Der Azure Arc-Datencontroller verwendet die verwaltete Identität, um diese Aktionen bei der Verwaltung von SQL Managed Instance mit Azure Arc-Unterstützung auszuführen.

In einem indirekten Konnektivitätsmodus benötigt der Azure Arc-Datencontroller einen Dienstprinzipal mit erforderlichen Berechtigungen, um regelmäßig Nutzungsinformationen in Azure zu exportieren (z. B. Informationen zum Bestand und zur Ressourcennutzung).

Azure RBAC für Azure Arc-fähige Datendienste

Nachfolgend finden Sie die erforderlichen RBAC-Berechtigungen zum Veröffentlichen von Überwachungsmetriken in Azure Monitor.

| Role | BESCHREIBUNG |

|---|---|

| Herausgeber von Überwachungsmetriken | Ermöglicht die Veröffentlichung von Metriken für Azure-Ressourcen. |

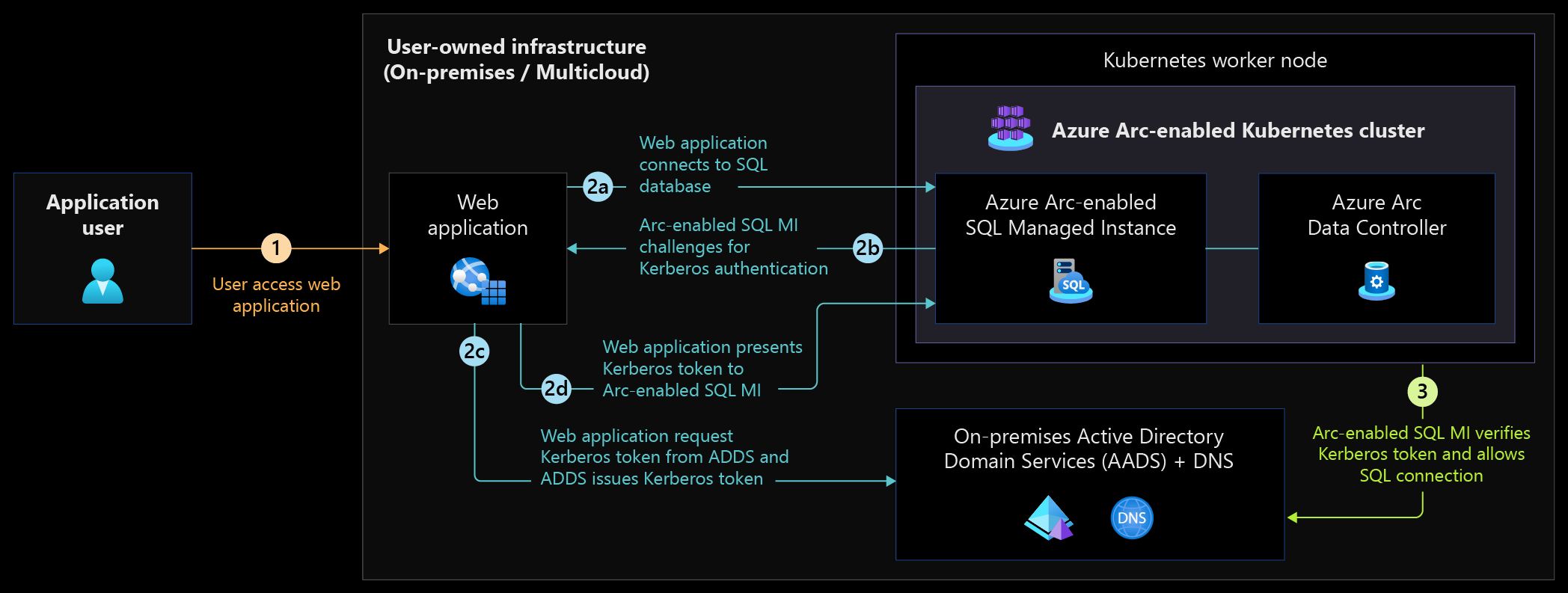

Sicherer Zugriff auf SQL Managed Instance mit Azure Arc-Unterstützung

Das folgende Architekturdiagramm zeigt den sicheren Zugriff mithilfe der AD-Authentifizierung.

Das folgende Architekturdiagramm zeigt den sicheren Zugriff mithilfe der SQL-Authentifizierung.

Überlegungen zum Entwurf

Prüfen Sie den wichtigen Entwurfsbereich „Identitäts- und Zugriffsverwaltung“ von Azure-Zielzonen, um die Auswirkungen von Azure Arc-fähigen Datendiensten auf Ihr gesamtes Identitäts- und Zugriffsmodell zu bewerten.

Bereitstellung von Azure Arc-fähigen Datendiensten

Prüfen Sie die zum Bereitstellen von Azure Arc-fähigen Datendiensten verwendete Identität. Diese hängt vom Bereitstellungstyp ab (z. B. manuell oder automatisiert). Bei dieser Identität kann es sich um ein Microsoft Entra-Konto oder ein LDAP-Konto (Lightweight Directory Access-Protokoll) von Active Directory Domain Services (AD DS) oder einem LDAP-Drittanbieter handeln, je nachdem, wie zugrunde liegende Kubernetes-Zugriffssteuerungen mit Azure Arc-Unterstützung in lokalen Umgebungen oder anderen Cloudumgebungen verwaltet werden.

Prüfen Sie basierend auf dem Betriebsaufwand der beiden Optionen, ob die gruppenbasierte Zugriffssteuerung oder die individuelle identitätsbasierte Zugriffssteuerung für Ihre IT-Organisation besser geeignet ist, um Azure Arc-fähige Datendienste zu verwalten.

Erwägen Sie für die Bereitstellung und Verwaltung von Azure Arc-fähigen Datendiensten je nach den Anforderungen Ihrer Organisation bezüglich der Sicherheitsgovernance und Trennung von Aufgaben die Verwendung von Administratoren von Kubernetes mit Azure Arc-Unterstützung, einer Datenbankverwaltungsgruppe oder einer Anwendungsverwaltungsgruppe.

Berücksichtigen Sie bei der Bereitstellung des Azure Arc AD-Connectors zum Unterstützen der AD-Authentifizierung in SQL Managed Instance mit Azure Arc-Unterstützung das Verwendungsmuster von systemseitig und kundenseitig verwalteten Schlüsseltabellen. Beide Methoden bieten den Vorteil vereinfachter Vorgänge im Vergleich zur vollständig vom Kunden kontrollierten Verwaltung von Dienstkonten und Schlüsseltabellen für die Unterstützung der AD-Authentifizierung.

Zugriff auf Azure Arc-fähige Datendienste

Die Zugriffssteuerungen von SQL Managed Instance mit Azure Arc-Unterstützung sind vollständig unabhängig von zugrunde liegenden Kubernetes-Zugriffssteuerungen mit Azure Arc-Unterstützung. Zum Verwalten von SQL Managed Instance mit Azure Arc-Unterstützung und Bereitstellen des Zugriffs für Consumeranwendungen und Endbenutzer müssen einige Entwurfsentscheidungen getroffen werden.

Wählen Sie je nach Anwendungen oder Dienstfunktionen Ihrer Organisation zwischen AD- und SQL-Authentifizierung. Nicht alle Anwendungen unterstützen die AD-Authentifizierung. Überprüfen Sie daher, welche Authentifizierungstypen gemäß den Sicherheitsrichtlinien Ihrer Organisation zulässig sind, und erzwingen Sie zusätzliche Sicherheitskontrollen, die bei der Verwendung der SQL-Authentifizierung erforderlich sind.

Wenn cloudnative Dienste die Authentifizierung durchführen und eine Verbindung mit SQL Managed Instance-Datenbanken mit Azure Arc-Unterstützung herstellen müssen, um Daten zu extrahieren und in Datenanalysediensten zu erfassen, sollten Sie ggf. lokale virtuelle oder physische Computer mit selbstgehosteter Runtime für die Authentifizierung und Verbindung mit SQL Managed Instance mit Azure Arc-Unterstützung verwenden.

Entwurfsempfehlungen

Prüfen Sie zusätzlich zu den folgenden Entwurfsempfehlungen die Entwurfsempfehlungen für die Identitäts- und Zugriffsverwaltung für Kubernetes mit Azure Arc-Unterstützung, da SQL Managed Instance mit Azure Arc-Unterstützung auf dem Kubernetes-Cluster mit Azure Arc-Unterstützung bereitgestellt wird.

Bereitstellung von Azure Arc-fähigen Datendiensten

Isolieren Sie für Unternehmensorganisationen mit strikten ITIL-Prozessen Teams, die für die Verwaltung von Azure Arc-fähigen Datendiensten zuständig sind, von Kubernetes mit Azure Arc-Unterstützung, indem Sie verschiedene Sicherheitsgruppen erstellen und dann Berechtigungen zum Verwalten von Azure Arc-fähigen Datendiensten zuweisen.

Verwenden Sie den Modus mit systemseitig verwalteter Schlüsseltabelle zur Unterstützung der AD-Authentifizierung, um die Verwaltung von Domänenkonten und Schlüsseltabellen zum Vereinfachen der Vorgänge auszulagern.

Verwenden Sie den Modus mit kundenseitig verwalteter Schlüsseltabelle für die AD-Authentifizierung, um vollständige Kontrolle über die Erstellung von Dienstkonten und die Generierung von Schlüsseltabellen zu erhalten.

Erstellen Sie eine dedizierte AD-Organisationseinheit (OE), um die Zugriffssteuerung zu delegieren und Vorgänge für alle SQL Managed Instance-Konten mit Azure Arc-Unterstützung zu vereinfachen.

Verwenden Sie die AES256-Verschlüsselung für Kerberos-Schlüsseltabellendateien, und vermeiden Sie die Verwendung von RC4-Verschlüsselungsverfahren.

Zugriff auf Azure Arc-fähige Datendienste

Verwenden Sie gegebenenfalls die AD-Authentifizierung mit SQL Managed Instance, um die Benutzerlebenszyklusverwaltung an Verzeichnisdienste auszulagern, und verwenden Sie Sicherheitsgruppen in AD, um Benutzerberechtigungen zu verwalten.

Verwenden Sie die SQL-Authentifizierung mit SQL Managed Instance mit Azure Arc-Unterstützung als den am wenigsten bevorzugten Authentifizierungstyp und nur, wenn die AD-Authentifizierung nicht möglich ist.

Sobald die AD-Authentifizierung für die Anforderungen Ihrer Organisation möglich ist, sollten Sie die SQL-Authentifizierung nicht mehr für tägliche Vorgänge verwenden. Verwenden Sie die SQL-Authentifizierung nur für den Notfallzugriff auf den Datenbankserver zur Datenbankverwaltung.

Verwenden Sie in Bereitstellungsszenarien, die die AD-Authentifizierung nicht unterstützen, die SQL-Authentifizierung, die in SQL Managed Instance mit Azure Arc-Unterstützung unterstützt wird. Verwenden Sie unbedingt sichere Kennwortrichtlinien, und aktivieren Sie die Überwachung, um SQL-Benutzeridentitäten und -Berechtigungen zu überwachen, die für den Zugriff auf Datenbankserver und Datenbanken erteilt werden.

Rollenbasierte Zugriffssteuerung (RBAC)

Im Modus mit systemseitig verwalteter Schlüsseltabelle sind explizite Berechtigungen für das Domänendienstkonto (Domain Service Account, DSA) auf der Ebene der Active Directory-Organisationseinheit für SQL Managed Instance mit Azure Arc-Unterstützung erforderlich.

Nachfolgend sind die erforderlichen RBAC-Berechtigungen aufgeführt. Für den Modus mit kundenseitig verwalteter Schlüsseltabelle sind keine expliziten Berechtigungen für das Domänendienstkonto auf der Ebene der Active Directory-Organisationseinheit erforderlich.

Berechtigungen für den Azure Arc AD-Connector

| Berechtigung | BESCHREIBUNG |

|---|---|

| Alle Eigenschaften lesen | Lesen aller Eigenschaften eines Verzeichnisobjekts zulassen |

| Alle Eigenschaften schreiben | Aktualisierungen aller Eigenschaften des Verzeichnisobjekts zulassen |

| Benutzerobjekte erstellen | Erstellen von Verzeichnisobjekten in der Organisationseinheit zulassen |

| Benutzerobjekte löschen | Löschen von Verzeichnisobjekten in der Organisationseinheit zulassen |

| Kennwort zurücksetzen | Kennwortzurücksetzung von Benutzerobjekten in der Organisationseinheit zulassen |

SQL Server-Rollen

Nächste Schritte

Weitere Informationen zur Identitäts- und Zugriffsverwaltung für SQL Managed Instance mit Azure Arc-Unterstützung finden Sie in den folgenden Artikeln:

- SQL Managed Instance mit Azure Arc-Unterstützung mit Active Directory-Authentifizierung

- SQL Managed Instance mit Azure Arc-Unterstützung mit Active Directory-Authentifizierung: Voraussetzungen

- Tutorial: Bereitstellen eines Active Directory-Connectors mithilfe der Azure CLI

- Bereitstellung einer in Active Directory integrierten Azure Arc-aktivierten SQL Managed Instance

- Erleben Sie automatisierte Szenarien für SQL Managed Instance mit Azure Arc-Unterstützung mit Azure Arc Jumpstart.

- Weitere Informationen zu Azure Arc finden Sie im Azure Arc-Lernpfad auf Microsoft Learn.