Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Von Datendiensten mit Azure Arc-Unterstützung werden zwei verschiedene Verbindungsmodi unterstützt. In den Modi direkt verbunden und indirekt verbunden wird eine Instanz von SQL Managed Instance mit Azure Arc-Unterstützung bereitgestellt, die in Kubernetes-Clustern mit Azure Arc-Unterstützung und Azure Arc-Steuerungsebene ausgeführt wird.

Die Datendienste mit Azure Arc-Unterstützung sind:

- Azure Arc-Datencontroller

- Azure Arc Active Directory-Connector

- SQL Managed Instance mit Azure Arc-Unterstützung

Diese Komponenten kommunizieren mit den Azure Arc-Endpunkten, Active Directory-Domänencontrollern und DNS-Servern (Domain Name System), die lokal und in anderen Cloudumgebungen ausgeführt werden.

Dieser Artikel enthält Informationen zur Netzwerkarchitektur und zu Entwurfsaspekten sowie Entwurfsempfehlungen für die Verbindungsherstellung mit der Azure-Steuerungsebene über die lokale Umgebung oder über eine andere Cloudinfrastruktur. Sie erfahren, wie Sie Datendienste und eine Instanz von SQL Managed Instance mit Arc-Unterstützung in Kubernetes-Clustern mit Arc-Unterstützung in der lokalen Umgebung und in anderen Cloudumgebungen verwalten und betreiben.

Aufbau

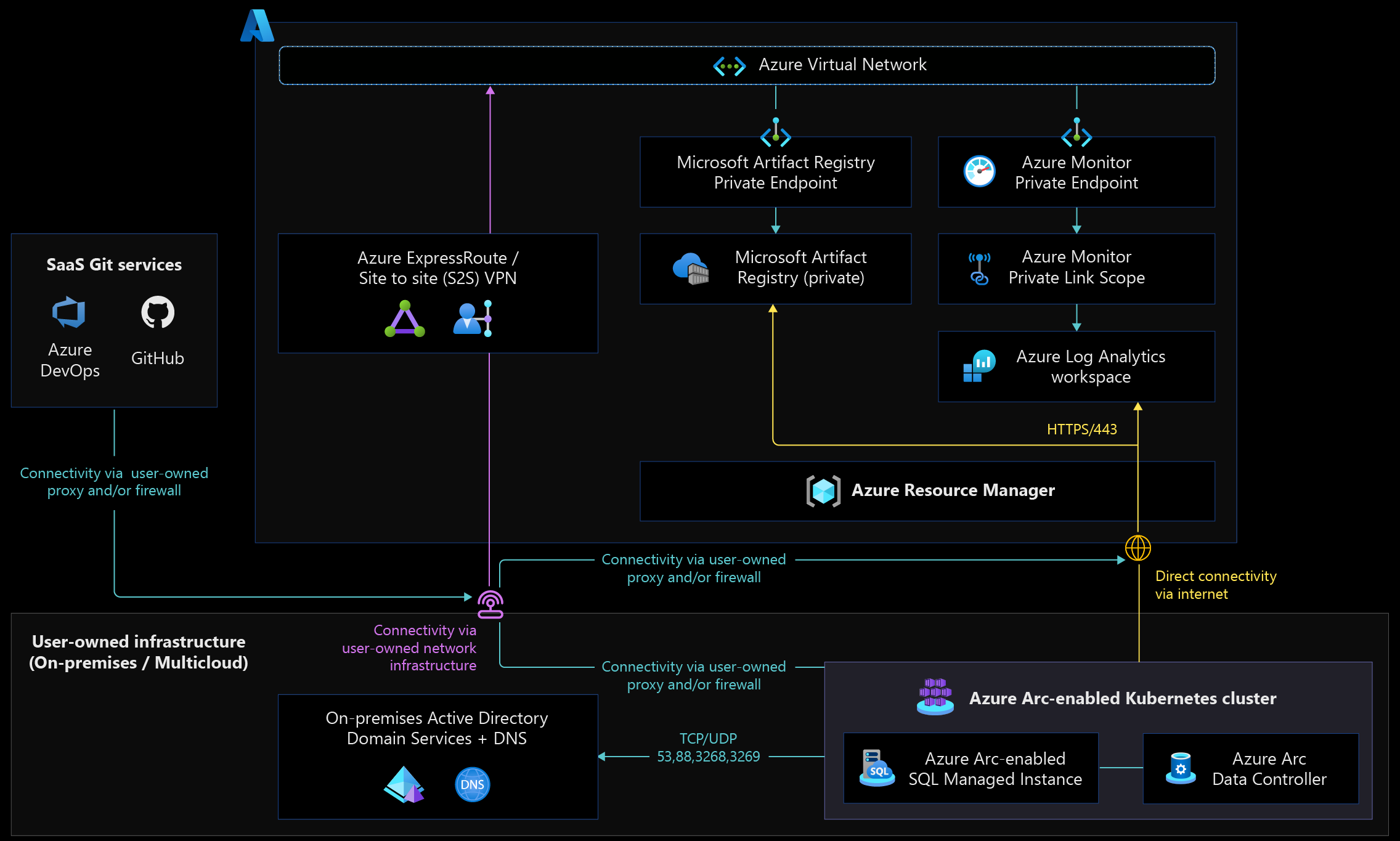

Das folgende Diagramm zeigt eine Netzwerkarchitektur von Datendiensten mit Arc-Unterstützung, die direkt verbundene und indirekt verbundene Netzwerkmodi unterstützt:

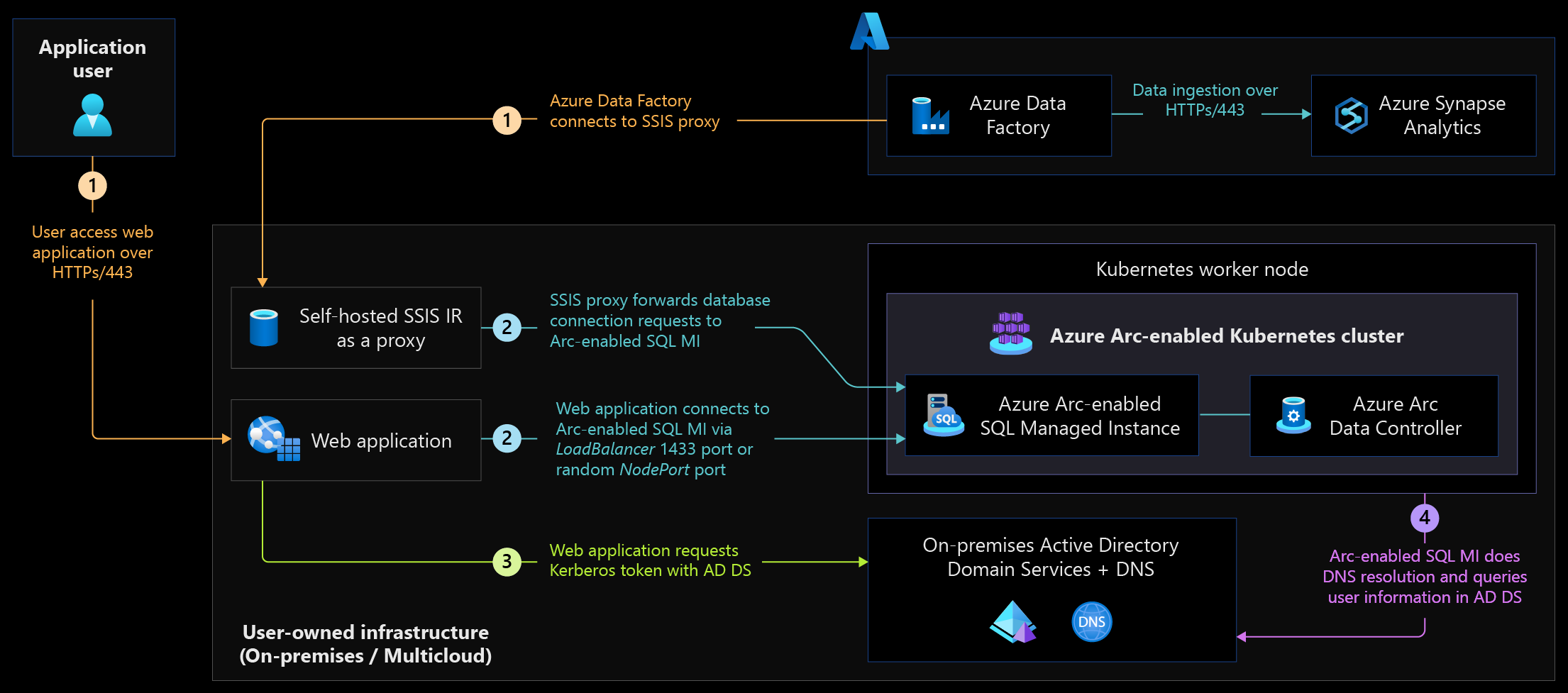

Das folgende Szenariodiagramm zeigt ein Beispiel für verschiedene Consumerdienste, die sicher auf SQL Managed Instance mit Arc-Unterstützung zugreifen:

Überlegungen zum Entwurf

Machen Sie sich mit dem Entwurfsbereich für Netzwerktopologie und Konnektivität der Azure-Zielzonen vertraut, um die Netzwerkkonnektivität von Datendiensten mit Arc-Unterstützung auf den Zielzonenentwurf Ihrer Organisation abzustimmen.

Unter Netzwerkkonnektivität für Kubernetes mit Azure Arc-Unterstützung finden Sie grundlegende Informationen zur Netzwerkarchitektur sowie Empfehlungen, um die richtigen Entwurfsentscheidungen für die Bereitstellung und den Betrieb von Datendiensten mit Arc-Unterstützung in Kubernetes-Clustern mit Arc-Unterstützung zu treffen. Datendienste mit Arc-Unterstützung verwenden Kubernetes-Netzwerkkonnektivität mit Azure Arc-Unterstützung für Dienstbereitstellung und -betrieb.

Informationen zu Datendiensten mit Azure Arc-Unterstützung finden Sie unter Featureverfügbarkeit nach Konnektivitätsmodus für Datendienste mit Arc-Unterstützung sowie unter Netzwerkanforderungen. Entscheiden Sie, ob der Modus mit direkter Verbindung oder der Modus mit indirekter Verbindung besser zu den Netzwerksicherheitsrichtlinien Ihrer Organisation für das lokale Netzwerk oder für andere Cloudanbieter passt.

Der Modus mit direkter Verbindung erfordert eine direkte Verbindung mit Azure und bietet aufgrund der Art dieser Konnektivität weitere Vorteile. Berücksichtigen Sie die Kompromisse, die zum Aktivieren dieser direkten Verbindung eingegangen werden müssen (basierend auf den Sicherheits- und Complianceanforderungen Ihrer Organisation).

Abhängig davon, wo der Kubernetes-Cluster mit Arc-Unterstützung ausgeführt wird, sollte der Kubernetes-Typ LoadBalancer oder NodePort verwendet werden. Diese Dienste machen Datendienste mit Arc-Unterstützung wie Datencontroller und SQL Managed Instance verfügbar. Ein Lastenausgleich behält instanzübergreifend die gleiche Portnummer. Ein Knotenport erfordert dagegen unterschiedliche Portnummern für jede Instanz von SQL Managed Instance mit Arc-Unterstützung.

Bei einem SQL Managed Instance-Dienst mit Arc-Unterstützung empfiehlt sich gegebenenfalls die Bereitstellung softwarebasierter Lastenausgleichstypen wie MetalLB in lokalen Umgebungen und interner Lastenausgleichsmodule in cloudbasierten Umgebungen. Lastenausgleichsmodule bieten konsistente IP-Adressen und SQL-Serverports wie 1433 oder benutzerdefinierte Port- und Lastenausgleichsknoten im Kubernetes-Cluster. Bei Clustern mit automatischer Skalierung ändern sich die Knoten-IP-Adressen. Sie bieten keine Hochverfügbarkeit, wenn Pods zu einem anderen Kubernetes-Workerknoten wechseln – beispielsweise bei einem Failover, bei Upgrades oder bei der Wartung von Kubernetes-Clustern, Datencontrollern und Instanzen von und SQL Managed Instance mit Arc-Unterstützung.

Verwenden Sie mit Active Directory Domain Services ggf. TLS-Ports (Transport Layer Security) wie 636 und 3269 anstelle der Ports 389 und 3268 ohne TLS. TLS-Ports sorgen für Verbindungssicherheit bei Verwendung von AD-Authentifizierung in SQL Managed Instance mit Azure Arc-Unterstützung.

Wenn Sie Azure Key Vault verwenden, um Kubernetes-Geheimnisse von SQL Managed Instance mit Arc-Unterstützung für die AD-Authentifizierung zu schützen, empfiehlt sich ggf. die Verwendung privater Azure Key Vault-Endpunkte, damit Verbindungen privat bleiben. Informationen zum Abrufen von Geheimnissen in Kubernetes-Cluster mit Azure Arc-Unterstützung sowie ausführlichere Informationen zur Verwendung von Azure Key Vault mit Kubernetes-Clustern mit Arc-Unterstützung finden Sie unter Azure Key Vault-Geheimnisanbietererweiterung.

Wägen Sie öffentliche Endpunkte gegen private Endpunkte ab, wenn Sie das Archivblob des Azure Storage-Kontos verwenden, um Datenbanksicherungsdateien von SQL Managed Instance mit Arc-Unterstützung langfristig aufzubewahren.

Entwurfsempfehlungen

Überprüfen Sie Netzwerkentwurfsempfehlungen für Kubernetes mit Azure Arc-Unterstützung in Form von SQL Managed Instance mit Arc-Unterstützung (bereitgestellt in einem vorhandenen Kubernetes-Cluster mit Arc-Unterstützung).

Verwenden Sie den Direktverbindungsmodus anstelle einer Bereitstellung mit indirektem Verbindungsmodus Ihrer Datendienste mit Arc-Unterstützung und Ihrer SQL Managed Instance-Instanz mit Arc-Unterstützung, um von den Featurevorteilen bei Bereitstellungen mit direkter Verbindung zu profitieren.

Verwenden Sie für Datendienste mit Arc-Unterstützung wie Datencontroller, Dashboards und SQL Managed Instance mit Arc-Unterstützung nach Möglichkeit den Kubernetes-Diensttyp LoadBalancer anstelle des Diensttyps NodePort. Der Typ LoadBalancer bietet übergreifende Resilienz bei Kubernetes-Knotenausfällen, -Knotenneustarts und -Knotenentfernungen während Upgrade- und Wartungsvorgängen von Kubernetes-Clustern.

Verwenden Sie bevorzugt interne Lastenausgleichsmodule anstelle externer Lastenausgleichsmodule, wenn Sie eine öffentliche Cloudinfrastruktur für die Bereitstellung von Datendiensten mit Arc-Unterstützung verwenden. Der interne Lastenausgleich weist private IP-Adressen aus dem virtuellen Netzwerk zu und sorgt dafür, dass Datenbankdatenverkehr im internen Netzwerk privat bleibt.

Verwenden Sie für die lokale Bereitstellung einen containerisierten Lastenausgleich wie MetalLB, um den Diensttyp des Lastenausgleichs zu unterstützen. Ein containerisierter Lastenausgleich vereinfacht Firewallregeln durch die Verwendung des SQL-Standardports 1433. Im Gegensatz zur Verwendung zufälliger Ports mit dem Diensttyp NodePort ist dieser einfacher zu merken. Weisen Sie eine Subnetz-CIDR-Größe zu, um die Anzahl von SQL Managed Instance-Instanzen mit Arc-Unterstützung zu unterstützen, die im Kubernetes-Cluster mit Azure Arc-Unterstützung bereitgestellt werden.

Automatisieren Sie die DNS-Registrierung für SQL Managed Instance-Endpunkte mit Arc-Unterstützung, wenn Sie AD-Authentifizierung für SQL Managed Instance mit Arc-Unterstützung in beiden Registerkartenmodi (systemseitig oder kundenseitig verwalteter Schlüssel) verwenden. Die Automatisierung hilft Ihnen bei der Ermittlung von Diensten mit lokalen Servern oder mit anderen Cloud-DNS-Servern. Außerdem verringert sie den Betriebsaufwand und aktualisiert IP-Adressen automatisch, wenn sich diese ändern oder wenn Sie eine Dienstinstanz löschen.

Verwenden Sie Firewallregeln, um den Netzwerkzugriff auf SQL Managed Instance mit Arc-Unterstützung sowie auf Datencontroller und Dashboardendpunkte einzuschränken und Zugriffe aus nicht vertrauenswürdigen Quellen zu verhindern. Firewallregeln reduzieren die Angriffsfläche von SQL Managed Instance mit Arc-Unterstützung und verhindern Datenexfiltration.

Wenn Sie private Azure-Endpunkte für die Microsoft-Artefaktregistrierung (auch Microsoft Container Registry oder MCR genannt), Azure Key Vault, Azure Log Analytics und Speicherkonten verwenden, konfigurieren Sie lokale DNS-Server zur Weiterleitung von DNS-Abfragen an die DNS-Weiterleitung in Azure. Dieser Ansatz ermöglicht die automatische Ermittlung der privaten Endpunkte anhand von DNS-Namen, und es müssen weder Hosteinträge noch eine DNS-Eintragsregistrierung auf lokalen DNS-Servern verwendet werden.

Die AD-Authentifizierung für SQL Managed Instance mit Arc-Unterstützung erfordert eine Verbindung mit Active Directory Domain Services. Richten Sie Konnektivität mit Domänencontrollern am primären Standort sowie an Notfallwiederherstellungsstandorten ein, um Hochverfügbarkeit zu erzielen. Viele Unternehmen stellen Standortwiederherstellungsstrukturen in verschiedenen Regionen bereit. Verwenden Sie daher den nächstgelegenen Standort, um die Netzwerklatenz für Domänencontroller zu verringern. Weitere Informationen finden Sie unter Business Continuity & Disaster Recovery für SQL Managed Instance mit Azure Arc-Unterstützung.

Nächste Schritte

Weitere Informationen zu Ihrer Hybrid Cloud- und Multicloud-Journey finden Sie in den folgenden Artikeln:

- Informieren Sie sich über Konnektivitätsmodi und Anforderungen für Datendienste mit Azure Arc-Unterstützung.

- Machen Sie sich mit der Active Directory-Authentifizierung vertraut.

- Informieren Sie sich über Netzwerkkonnektivität für Kubernetes mit Azure Arc-Unterstützung.

- Verwenden Sie automatisierte Szenarien für SQL Managed Instance mit Azure Arc-Unterstützung mit Azure Arc Jumpstart.

- Sehen Sie sich den Azure Arc-Lernpfad auf Microsoft Learn an.