Netzwerksicherheitsperimeter für Azure SQL-Datenbank und Azure Synapse Analytics

Gilt für: Azure SQL-Datenbank

Azure Synapse Analytics (nur dedizierte SQL-Pools)

Der Netzwerksicherheitsperimeter (Vorschau) schützt sowohl eingehenden als auch ausgehenden Netzwerkdatenverkehr zwischen Azure SQL-Datenbank und anderen PaaS-Ressourcen (z. B. Azure Storage und Azure Key Vault). Alle Versuche, mit Azure-Ressourcen zu kommunizieren, die sich nicht innerhalb des Perimeters befinden, werden blockiert.

Wichtig

- Dieser Artikel gilt für Azure SQL-Datenbank und den dedizierten SQL-Pool (vormals SQL DW) in Azure Synapse Analytics. Diese Einstellungen gelten für alle SQL-Datenbank-Datenbanken und die Datenbanken des dedizierten SQL-Pools (früher „SQL DW“), die dem Server zugeordnet sind. Der Einfachheit halber wird der Begriff „Datenbank“ verwendet, wenn auf Datenbanken sowohl in Azure SQL-Datenbank als auch in Azure Synapse Analytics verwiesen wird. Ebenso bezieht sich der Begriff „Server“ auf den logischen SQL-Server, der Azure SQL-Datenbank und den dedizierten SQL-Pool (vormals SQL DW) in Azure Synapse Analytics hostet. Dieser Artikel gilt nicht für Azure SQL Managed Instance oder dedizierte SQL-Pools in Azure Synapse Analytics-Arbeitsbereichen.

Zuordnen einer SQL-Datenbank zu einem Netzwerksicherheitsperimeter im Azure-Portal

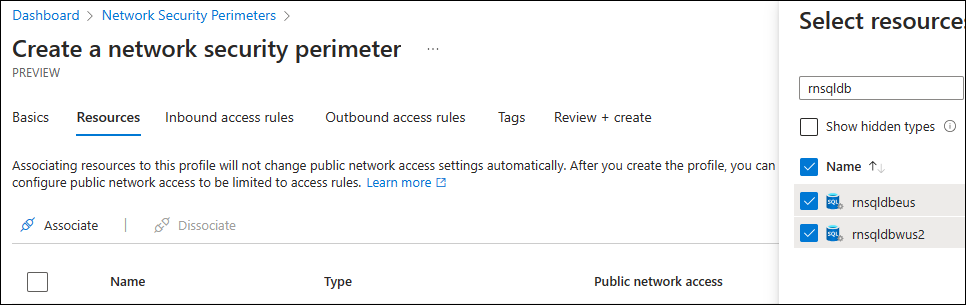

Suchen Sie in der Suchleiste des Azure-Portals nach Netzwerksicherheitsperimeter, wählen Sie dann die Schaltfläche Erstellen aus, und erstellen Sie die Ressource.

Geben Sie einen Namen und eine Region ein, und wählen Sie das Abonnement aus.

Wählen Sie im Abschnitt Ressourcen die Schaltfläche Zuordnen aus, und navigieren Sie zu der SQL-Datenbank, die Sie hinzufügen möchten.

Durchlaufen Sie den restlichen Erstellungsprozess, ohne etwas in Eingehende Zugriffsregeln oder Ausgehende Zugriffsregeln einzugeben.

Verwenden der SQL-Datenbank mit einem Netzwerksicherheitsperimeter

Standardmäßig verwendet der Netzwerksicherheitsperimeter den Lernmodus, der zum Protokollieren des gesamten Datenverkehrs in und aus der SQL-Datenbank verwendet werden kann. Der Netzwerkdatenverkehr kann mit Diagnoseprotokollierung für Azure-Netzwerksicherheitsperimeter in einem Log Analytics-Arbeitsbereich oder einem Azure Storage-Konto protokolliert werden. Schließlich kann der Netzwerksicherheitsperimeter auf den Modus Erzwungen umgestellt werden. Im Modus Erzwungen zeigt jeder verweigerte Zugriff den folgenden Fehler:

Error 42118

Login failed because the network security perimeter denied inbound access.