Was ist ein Netzwerksicherheitsperimeter?

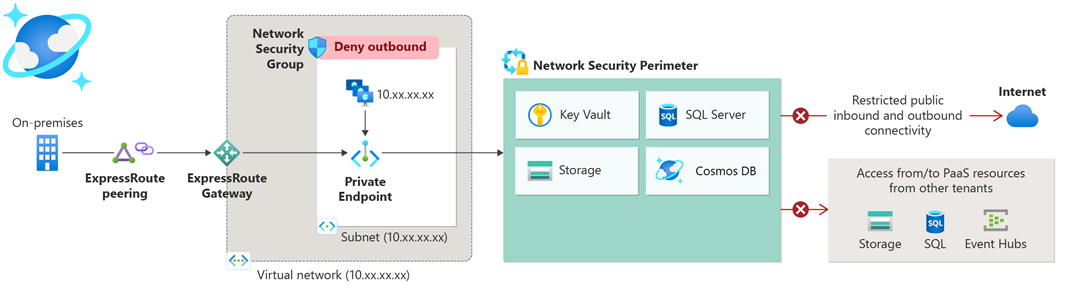

Der Netzwerksicherheitsperimeter ermöglicht Organisationen das Definieren einer logischen Netzwerkisolationsgrenze für PaaS-Ressourcen (z. B. Azure Storage-Konto und SQL-Datenbank-Server), die außerhalb der virtuellen Netzwerke Ihrer Organisation bereitgestellt werden. Er schränkt den Zugriff über öffentliche Netzwerke auf PaaS-Ressourcen innerhalb des Perimeters ein. Der Zugriff kann mit expliziten Zugriffsregeln für öffentliche eingehende und ausgehende Daten ausgenommen werden.

Informationen zu Zugriffsmustern, die Datenverkehr von virtuellen Netzwerken zu PaaS-Ressourcen umfassen, finden Sie unter Was ist Azure Private Link?.

Zu den Features eines Netzwerksicherheitsperimeters gehören:

- Die Zugriffskommunikation von Ressource zu Ressource innerhalb von Perimetermitgliedern verhindert die Datenexfiltration an nicht autorisierte Ziele.

- Die Verwaltung des externen öffentlichen Zugriffs mit expliziten Regeln für PaaS-Ressourcen, die dem Perimeter zugeordnet sind.

- Zugreifen auf Protokolle für Überwachung und Compliance.

- Einheitliche Benutzeroberfläche über PaaS-Ressourcen hinweg.

Wichtig

Der Netzwerksicherheitsperimeter befindet sich in der öffentlichen Vorschauversion und ist in allen Regionen der öffentlichen Azure-Cloud verfügbar. Diese Vorschauversion wird ohne Vereinbarung zum Servicelevel bereitgestellt und ist nicht für Produktionsworkloads vorgesehen. Manche Features werden möglicherweise nicht unterstützt oder sind nur eingeschränkt verwendbar. Weitere Informationen finden Sie unter Zusätzliche Nutzungsbestimmungen für Microsoft Azure-Vorschauen.

Komponenten eines Netzwerksicherheitsperimeters

Ein Netzwerksicherheitsperimeter umfasst die folgenden Komponenten:

| Komponente | Beschreibung |

|---|---|

| Netzwerksicherheitsperimeter | Ressource auf oberster Ebene, die logische Netzwerkgrenze definiert, um PaaS-Ressourcen zu sichern. |

| Profile | Sammlung von Zugriffsregeln, die für dem Profil zugeordnete Ressourcen gelten. |

| Zugriffsregel | Eingehende und ausgehende Regeln für Ressourcen in einem Perimeter, um den Zugriff außerhalb des Perimeters zu ermöglichen. |

| Ressourcenzuordnung | Perimetermitgliedschaft für eine PaaS-Ressource. |

| Diagnoseeinstellungen | Erweiterungsressource, die von Microsoft Insights gehostet wird, um Protokolle und Metriken für alle Ressourcen im Perimeter zu sammeln. |

Hinweis

Fügen Sie für die Organisations- und Informationssicherheit keine persönlich identifizierbaren oder vertraulichen Daten in die Regeln des Netzwerksicherheitsperimeters oder andere Konfigurationen des Netzwerksicherheitsperimeters ein.

Eigenschaften von Netzwerksicherheitsperimetern

Beim Erstellen eines Netzwerksicherheitsperimeters können Sie die folgenden Eigenschaften angeben:

| Eigenschaft | Beschreibung |

|---|---|

| Name | Ein eindeutiger Name innerhalb der Ressourcengruppe. |

| Location | Eine unterstützte Azure-Region, in der sich die Ressource befindet. |

| Ressourcengruppenname | Name der Ressourcengruppe, in welcher der Netzwerksicherheitsperimeter vorhanden sein soll. |

Zugriffsmodi im Netzwerksicherheitsperimeter

Administratoren fügen PaaS-Ressourcen zu einem Perimeter hinzu, indem sie Ressourcenzuordnungen erstellen. Diese Zuordnungen können in zwei Zugriffsmodi erfolgen. Die Zugriffsmodi sind:

| Mode | Beschreibung |

|---|---|

| Lernmodus | - Standardzugriffsmodus. – Hilft Netzwerkadministratoren, die vorhandenen Zugriffsmuster ihrer PaaS-Ressourcen zu verstehen. – Empfohlener Verwendungsmodus vor dem Übergang zum erzwungenen Modus. |

| Erzwungener Modus | - Muss vom Administrator festgelegt werden. – Standardmäßig wird der gesamte Datenverkehr mit Ausnahme des Intraperimeterdatenverkehrs in diesem Modus verweigert, es sei denn, es ist eine Zulassungszugriffsregel vorhanden. |

Erfahren Sie mehr über den Übergang vom Lernmodus zum erzwungenen Modus im Artikel Übergang zu einem Netzwerksicherheitsperimeter.

Warum sollte man Netzwerksicherheitsperimeter verwenden?

Der Netzwerksicherheitsperimeter stellt einen sicheren Perimeter für die Kommunikation von PaaS-Diensten bereit, die außerhalb des virtuellen Netzwerks bereitgestellt werden. Dadurch können Sie den Netzwerkzugriff auf Azure PaaS-Ressourcen steuern. Zu den häufigsten Anwendungsfällen gehören:

- Erstellen einer sicheren Grenze um PaaS-Ressourcen.

- Verhindern der Datenexfiltration, indem Sie PaaS-Ressourcen dem Perimeter zuordnen.

- Aktivieren der Zugriffsregeln, um Zugriff außerhalb des sicheren Perimeters zu gewähren.

- Verwalten Sie Zugriffsregeln für alle PaaS-Ressourcen innerhalb des Netzwerksicherheitsperimeters in einem einzigen Glasbereich.

- Aktivieren Sie Diagnoseeinstellungen, um Zugriffsprotokolle von PaaS-Ressourcen innerhalb des Perimeters für Überwachung und Compliance zu generieren.

- Privaten Endpunktdatenverkehr ohne andere Zugriffsregeln zulassen.

Wie funktioniert ein Netzwerksicherheitsperimeter?

Wenn ein Netzwerksicherheitsperimeter erstellt wird und die PaaS-Ressourcen dem Perimeter im erzwungenen Modus zugeordnet sind, wird standardmäßig der gesamte öffentliche Datenverkehr verweigert, wodurch Datenexfiltration außerhalb des Perimeters verhindert wird.

Zugriffsregeln können verwendet werden, um öffentlichen eingehenden und ausgehenden Datenverkehr außerhalb des Perimeters zu genehmigen. Der öffentliche eingehende Zugriff kann mithilfe von Netzwerk- und Identitätsattributen des Clients genehmigt werden, z. B. Quell-IP-Adressen, Abonnements. Der öffentliche ausgehende Zugriff kann mithilfe von FQDNs (vollqualifizierte Domänennamen) der externen Ziele genehmigt werden.

Wenn Sie beispielsweise einen Netzwerksicherheitsperimeter erstellen und dem Perimeter eine Reihe von PaaS-Ressourcen wie Azure Key Vault und SQL DB im erzwungenen Modus zuordnen, wird diesen PaaS-Ressourcen standardmäßig der gesamte eingehende und ausgehende öffentliche Datenverkehr verweigert. Um den Zugriff außerhalb des Perimeters zuzulassen, können erforderliche Zugriffsregeln erstellt werden. Innerhalb desselben Perimeters können Profile erstellt werden, um PaaS-Ressourcen mit ähnlichen Anforderungen für eingehenden und ausgehenden Zugriff zu gruppieren.

Onboarded Private Link-Ressourcen

Eine Private Link-Ressource für Netzwerksicherheitsperimeter ist eine PaaS-Ressource, die einem Netzwerksicherheitsperimeter zugeordnet werden kann. Derzeit ist die Liste der integrierten Private Link-Ressourcen wie folgt:

| Name der Private Link-Ressource | Ressourcentyp | Ressourcen |

|---|---|---|

| Azure Monitor | Microsoft.Insights/dataCollectionEndpoints Microsoft.Insights/ScheduledQueryRules Microsoft.Insights/actionGroups Microsoft.OperationalInsights/workspaces |

Log Analytics Workspace, Application Insights, Alerts, Notification Service |

| Azure KI Cognitive Search | Microsoft.Search/searchServices | - |

| Cosmos DB | Microsoft.DocumentDB/databaseAccounts | - |

| Event Hubs | Microsoft.EventHub/namespaces | - |

| Schlüsseltresor | Microsoft.KeyVault/vaults | - |

| SQL DB | Microsoft.Sql/servers | - |

| Storage | Microsoft.Storage/storageAccounts | - |

Hinweis

Informationen zu derzeit nicht unterstützten Szenarios finden Sie in der entsprechenden Dokumentation zu Private Link-Ressourcen.

Einschränkungen eines Netzwerksicherheitsperimeters

Regionale Einschränkungen

Der Netzwerksicherheitsperimeter ist derzeit in allen öffentlichen Azure-Cloudregionen verfügbar. Beim Aktivieren von Zugriffsprotokollen für den Netzwerksicherheitsperimeter muss sich der Log Analytics-Arbeitsbereich, der dem Netzwerksicherheitsperimeter zugeordnet werden soll, jedoch in einer der unterstützten Azure Monitor-Regionen befinden. Derzeit sind diese Regionen USA, Osten, USA, Osten 2, USA, Norden-Mitte, USA, Süden-Mitte, USA, Westenund USA, Westen 2.

Hinweis

Verwenden Sie für PaaS-Ressourcenprotokolle Speicher und Event Hub als Protokollziel für alle Regionen, die demselben Perimeter zugeordnet sind.

Einschränkungen bei der Skalierung

Durch die Funktionalität „Netzwerksicherheitsperimeter“ können Bereitstellungen von PaaS-Ressourcen mit allgemeinen Steuerelementen öffentlicher Netzwerke unterstützt werden, wobei folgende Skalierungsbegrenzungen bestehen:

| Einschränkung | Beschreibung |

|---|---|

| Anzahl der Netzwerksicherheitsperimeter | Unterstützt bis zu 100 als empfohlenen Grenzwert pro Abonnement. |

| Profile pro Netzwerksicherheitsperimeter | Unterstützt bis zu 200 als empfohlenen Grenzwert. |

| Anzahl der Regelelemente pro Profil | Unterstützt bis zu 200 als festgelegten Grenzwert. |

| Anzahl der PaaS-Ressourcen über Abonnements hinweg, die dem gleichen Netzwerksicherheitsperimeter zugeordnet sind | Unterstützt bis zu 1000 als empfohlenen Grenzwert. |

Weitere Einschränkungen

Der Netzwerksicherheitsperimeter hat folgende weitere Einschränkungen:

| Einschränkung/Probleme | Beschreibung |

|---|---|

| Der Vorgang zum Verschieben von Ressourcengruppen kann nicht ausgeführt werden, wenn mehrere Netzwerksicherheitsperimeter vorhanden sind | Wenn mehrere Netzwerksicherheitsperimeter in derselben Ressourcengruppe vorhanden sind, kann der Netzwerksicherheitsperimeter nicht über Ressourcengruppen/Abonnements verschoben werden. |

| Zuordnungen müssen entfernt werden, bevor der Netzwerksicherheitsperimeter gelöscht wird | Option zum erzwungenen Löschen ist zurzeit nicht verfügbar. Daher müssen alle Zuordnungen vor dem Löschen eines Netzwerksicherheitsperimeters entfernt werden. Entfernen Sie Zuordnungen erst, nachdem Sie Vorkehrungen getroffen haben, um den Zugriff zuzulassen, der zuvor durch den Netzwerksicherheitsperimeter kontrolliert wurde. |

| Ressourcennamen dürfen nicht länger als 44 Zeichen sein, um den Netzwerksicherheitsperimeter zu unterstützen | Die aus dem Azure-Portal erstellte Netzwerksicherheitsressourcenzuordnung weist das Format {resourceName}-{perimeter-guid} auf. Um das Namensfeld an den Anforderungen auszurichten, darf es nicht mehr als 80 Zeichen enthalten, und Ressourcennamen müssen auf 44 Zeichen beschränkt sein. |

| Der Dienstendpunktdatenverkehr wird nicht unterstützt. | Es wird empfohlen, private Endpunkte für IaaS-zu PaaS-Kommunikation zu verwenden. Derzeit kann der Datenverkehr des Dienstendpunkts verweigert werden, auch wenn eine eingehende Regel 0.0.0.0/0 zulässt. |

Hinweis

Die einzelnen PaaS-Dokumentationen finden Sie für die jeweiligen Einschränkungen der Dienste.